Escolar Documentos

Profissional Documentos

Cultura Documentos

Dispense Calcolatori Elettronici Con Esercizi

Enviado por

Atish Andrea RambaranDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Dispense Calcolatori Elettronici Con Esercizi

Enviado por

Atish Andrea RambaranDireitos autorais:

Formatos disponíveis

Appunti di Calcolatori Elettronici

A.A. 2009/2010

APPUNTI DI CALCOLATORI ELETTRONICI

Appunti e dispense con esercizi redatti da Nicola Pietroleonardo e Fabio Stroppa in base alle lezioni del corso di Calcolatori Elettronici del Prof. Ing. Francescomaria Marino al Politecnico di Bari dellanno accademico 2009/2010. Parte teorica a cura di Nicola Pietroleonardo. Esercizi ed approfondimenti a cura di Fabio Stroppa.

Copyright (c) 2009-2010-2011 Nicola Pietroleonardo e Fabio Stroppa. nicola.pietroleonardo@gmail.com fa88y@msn.com Questo testo pubblicato sotto licenza:

Creative Commons Attribuzione - Non commerciale Condividi allo stesso modo 2.5 Italia http://creativecommons.org/licenses/by-nc-sa/2.5/it/

Il testo della licenza disponibile qui: http://creativecommons.org/licenses/by-nc-sa/2.5/it/legalcode Tutte le versioni di questo testo sono disponibili nell'area download di Desfa.org. Gli autori non forniscono nessuna garanzia sulle nozioni esposte, nonch sulla precisione delle stesse; fermo restando il forte impegno degli autori nel rendere questo documento il pi preciso possibile. Questo testo da intendersi pertanto a puro scopo informativo.

E DI T OR: N ic o la P ie t ro le o n a r d o P ROD UZ I ON E : N ic o la P ie t ro l e o n a rd o , Fa b io S t ro p p a GRA FI C A DI COP E R TI N A : Fa b riz io P . Ba ld in i - h t t p :// w ww . b a ld u s. a lt e r vist a . o rg /

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 2

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

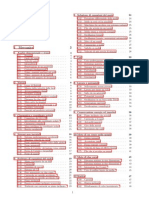

IND I CE G E NE R AL E PARTE PRIMA .................................................................................................................................. 7

SET DI ISTRUZIONI .................................................................................................................................... 8 ISTRUZIONI DI TRASFERIMENTO DEI DATI ........................................................................................................... 8 ISTRUZIONI DI TIPO M (MOV)........................................................................................................................ 10 ISTRUZIONI DI CALCOLO ................................................................................................................................ 11 ISTRUZIONI DI CONTROLLO ............................................................................................................................ 12 TABELLA SOTTOINSIEME ISTRUZIONI DI MIPS64.............................................................................................. 13

ESECUZIONE DELLE ISTRUZIONI ALLINTERNO DEL PROCESSORE STRUTTURA DEL PROCESSORE ............................... 14

FORMATO DELLE ISTRUZIONI ....................................................................................................................... 14 CODIFICA DELLISTRUZIONE PER UN PROCESSORE NO-PIPELINE........................................................................... 15 STRUTTURA DEL PROCESSORE NO-PIPELINE ..................................................................................................... 16 DESCRIZIONE DETTAGLIATA DI OGNI PASSAGGIO ............................................................................................... 17 1^ FASE 2^ FASE 3^ FASE 4^ FASE 5^ FASE IF INSTRUCTION FETCH............................................................................................... 17 ID INSTRUCTION DECODE ........................................................................................... 17 EX EXECUTION ......................................................................................................... 18 MEM MEMORY ACCESS ............................................................................................. 19 WB WRITE BACK...................................................................................................... 20

RIEPILOGO .............................................................................................................................................. 21 TECNICA PIPELINE TEMPO DI ESECUZIONE DI UN PROGRAMA .......................................................................... 23 STRUTTURA DEL PROCESSORE PIPELINE ........................................................................................................... 26 EVENTI DI CIASCUNO STADIO DELLA PIPELINE DI MIPS....................................................................................... 27

BREVE CENNO SULLE MEMORIE DEL PROCESSORE (CACHE DI 1LIVELLO) A CCESSO ALLA MEMORIA ....................... 29

ALEE STRUTTURALI ALEE DI DATO ........................................................................................................ 31 ALEE STRUTTURALE. ..................................................................................................................................... 31 ALEE DI DATO ............................................................................................................................................. 31 1. 2. 3. ISTRUZIONI ALU ............................................................................................................................... 32 ISTRUZIONI LOAD ............................................................................................................................. 35 ISTRUZIONE BRANCH......................................................................................................................... 36

MIPS PIPELINE OTTIMIZZATO ......................................................................................................................... 37 DELAY SLOT TECNICA STATICA ..................................................................................................................... 38 TECNICA SPECULATIVA TECNICA DINAMICA .................................................................................................... 39 CALCOLATORI ELETTRONICI A.A. 2009/2010 Pietroleonardo Nicola Stroppa Fabio

Pagina 3

Appunti di Calcolatori Elettronici

A.A. 2009/2010

SROTOLAMENTO DEL LOOP ....................................................................................................................... 41 PIPELINE DA PROGRAMMA ....................................................................................................................... 43

ESERCIZI DI RIEPILOGO ..................................................................................................................................... 45 ESERCIZIO 1 ................................................................................................................................................ 45 ESERCIZIO 2 ................................................................................................................................................ 48 ESERCIZIO 3 ................................................................................................................................................ 51 ESERCIZIO 4 ................................................................................................................................................ 53 ESERCIZIO 5 ................................................................................................................................................ 55

PARTE SECONDA .......................................................................................................................... 62

GERARCHIA DI MEMORIA ....................................................................................................................... 63 MECCANISMO A FINESTRA DEI REGISTRI .......................................................................................................... 63 PRINCIPI FONDAMENTALI DELLA GERARCHIA DI MEMORIA ................................................................................. 63 TRASPERENZA DEI LIVELLI .................................................................................................................. 63 PRINCIPI DI LOCALITA ...................................................................................................................... 64 LOCALITA SPAZIALE ...................................................................................................................... 64 LOCALITA TEMPORALE.................................................................................................................. 64

QUATTRO DOMANDE PER LA CLASSIFICAZIONE DELLE GERARCHIE DI MEMORIE..................................................... 64 MEMORIE CACHE ...................................................................................................................................... 65 UN PO DI STORIA E CURIOSIT.............................................................................................................. 65 STRATEGIE DI ALLOCAZIONE DEI BLOCCHI ................................................................................................ 65 CACHE COMPLETAMENTE ASSOCIATIVA ....................................................................................................... 66 CACHE AD INDIRIZZAMENTO DIRETTO ......................................................................................................... 66 CACHE SET ASSOCIATIVA ........................................................................................................................... 66 1. 2. 3. 1. 2. STRATEGIE DI RICERCA E IDENTIFICAZIONE ............................................................................................... 67 STRATEGIE DI SOSTITUZIONE (FALLIMENTI DI ACCESSO) ............................................................................. 68 METODO RANDOM .......................................................................................................................... 68 METODO LRU (LAST RECENTLY USED) ................................................................................................. 68 METODO FIFO (FIRST IN FIRST OUT) ................................................................................................... 69 STRATEGIE DI SCRITTURA NELLA CACHE ................................................................................................... 70 WRITE THROUGH. ............................................................................................................................ 70 WRITE BACK.................................................................................................................................... 70

FALLIMENTI DI ACCESSO ALLA CACHE LEGGE DELLE TRE C ........................................................................... 69

ELETTRONICA DELLE MEMORIE................................................................................................................. 71 CALCOLATORI ELETTRONICI A.A. 2009/2010 Pagina 4 Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

SRAM. ............................................................................................................................................ 71 DRAM. ........................................................................................................................................... 71 VALUTAZIONE DELLE PRESTAZIONI DELLA MEMORIA CACHE ......................................................................... 72 FUNZIONAMENTO LOGICO DI UNA MEMORIA CACHE .................................................................................. 75 CACHE POWERPC ............................................................................................................................. 75 CACHE MOTOROLA 68000 ................................................................................................................ 77

INTERAZIONE DELLE MEMORIE CACHE IN UN SISTEMA COMPLESSO ............................................................... 78 PROBLEMATICHE RELATIVE ALLI/O..................................................................................................... 78 PROBLEMATICHE RELATIVE AI SISTEMI MULTICORE ............................................................................... 78 MIGLIORAMENTO DELLE PRESTAZIONI DELLA BANDA PASSANTE DI UNA MEMORIA ......................................... 79 BANCHI MULTIPLI DI MEMORIA PARALLELI .................................................................................................. 79 BANCHI MULTIPLI DI MEMORIA INTERLACCIATI............................................................................................. 79 ORGANIZZAZIONE DELLE MEMORIE A SEMICONDUTTORE ............................................................................. 81 ESERCIZI DI RIEPILOGO ................................................................................................................................ 82 ESERCIZIO 1 ............................................................................................................................................ 82 ESERCIZIO 2 ............................................................................................................................................ 82

PARTE TERZA ................................................................................................................................ 84

PROCESSORE FLOATING POINT ................................................................................................................ 85 SCHEDULING DELLE ISTRUZIONI FLOATING POINT .............................................................................................. 88 ALGORITMO DI TOMASULO ....................................................................................................................... 89 APPLICAZIONE ALGORITMO DI TOMASULO - ESEMPIO ................................................................................ 91 VANTAGGI .............................................................................................................................................. 98

PARTE QUARTA ............................................................................................................................ 99

PROCESSORI VLIW ................................................................................................................................ 100 PROCESSORI SUPERSCALARI .................................................................................................................. 103 PROCESSORI VETTORIALI ....................................................................................................................... 104 TABELLA SET ISTRUZIONI VETTORIALI. ............................................................................................................ 105 OPERAZIONI DI LOAD E STORE ..................................................................................................................... 105 LISTRUZIONE LVWS .................................................................................................................................... 106 I REGISTRI VLR E MVLR ............................................................................................................................... 106 PRESTAZIONI ............................................................................................................................................. 107 ANALISI REALE DELLARCHITETTURA DI UNA CPU VETTORIALE CRAY-1 (1976).................................................. 108

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 5

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

SCHEMA LOGICO .................................................................................................................................... 108 IDEE ALLA BASE DELLA ORGANIZZAZIONE VETTORIALE ................................................................................. 109 CODICE VETTORIALE ............................................................................................................................... 109 ESECUZIONE ARITMETICA DELLE ISTRUZIONI ............................................................................................... 110 SISTEMA DI MEMORIZZAZIONE DI DATI VETTORIALI NEI REGISTRI VETTORIALI ................................................. 110 ESECUZIONE ISTRUZIONI VETTORIALI ......................................................................................................... 110 STRUTTURA DELLE UNITA VETTORIALI ...................................................................................................... 111 DIFFERENZA FRA ARCHITETTURA MEMORIA-MEMORIA E ARCHITETTURA A REGISTRI VETTORIALI ....................... 111 VETTORIZZAZIONE AUTOMATICA DEL CODICE ............................................................................................. 112 GESTIONE DI VETTORI CON DIMENSIONE SUPERIORE A MVLR VECTOR STRIPMINING ..................................... 112 PARALLELISMO DELLE ISTRUZIONI VETTORIALI............................................................................................. 114 PENALITA DI AVVIO DELLE CPU VETTORIALI............................................................................................... 115 GESTIONE DELLE CONDIZIONI USO DEL REGISTRO V.MASK ISTRUZIONI MASCHERATE ................................. 115 RIDUZIONE A OPERAZIONI SCALARI ........................................................................................................... 117 ESERCIZIO ............................................................................................................................................. 118 ARCHITETTURA MULTICORE .................................................................................................................... 123 PARALLELISMO A LIVELLO DI THREAD, MULTI-THREAD .................................................................................... 124 1. 2. 3. SIMULTANEOUS MULTI-THREADING .................................................................................................. 124 FINE-GRAINED MULTI-THREADING. .................................................................................................. 124 COARSE-GRAINED MULTI-THREAD. ................................................................................................... 124

MEMORIA CONDIVISA E MEMORIA DISTRIBUITA IN SISTEMI MULTICORE ............................................................ 125

INDICE ANALITICO ................................................................................ 126 BIBLIOGRAFIA ...................................................................................... 127 ESERCIZI SVOLTI ................................................................................... 128

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 6

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

PARTE PRIMA

A.A. 2009/2010

PARTE PRIMA PROCESSORE SCALARE

ARCHITETTURA INTERA

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 7

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

SET DI ISTRUZIONI (processore di riferimento: MIPS64)

A.A. 2009/2010

Con una pluralit di dati che si possono trattare, si va a definire un SET DI ISTRUZIONI per un processore che usa questi dati. TIPI DI DATI: Floating point: sia in SINGLE PRECISION che DOUBLE PRECISION, trattandosi di dati a 32 bit e a 64 bit; Interi: in profondit di 8, 16, 32, 64, bit e per questi numeri varr la possibilit di averli o senza segno (UNSIGNED) oppure con segno (SIGNED); Quindi definiti i tipi di dati con cui il processore deve lavorare, vediamo quali sono le istruzioni che su questi dati user il processore. Si deciso che il processore deve lavorare su questi dati perch, dopo aver fatto un po di conti dei transistor a disposizione in un chip, possibile integrare un certo numero di unit di calcolo floating point a 32 o 64 bit e un ALU a che lavora con dati a 64 bit (essendo lALU capace di lavorare con dati a 64 bit pu anche lavorare con dati a profondit pi bassa, opportunamente riempiendo i bit mancanti). Il processore di riferimento di questo corso il MIPS64. Tutte le istruzioni che esegue il MIPS64 appartengono ad uno di questi gruppi: Istruzioni di calcolo; Istruzioni di accesso alla memoria; Istruzioni di controllo; Le istruzioni di calcolo si separano in due famiglie se il calcolo intero (user lALU) oppure se il calcolo floating point (user le unit di calcolo floating point). ISTRUZIONI DI TRASFERIMENTO DEI DATI 1 LETTERA: indica il tipo di operazione L indica unoperazione di tipo load, MEMORIA PROCESSORE; S indica unoperazione di tipo store, PROCESSORE MEMORIA. 2 LETTERA: indica il dato che viene trattato dallistruzione, quanti bit verranno trattati B indica byte, quindi una parola di 8 bit; H indica half (mezzo), quindi mezza parola ossia 16 bit (una parola di 32 bit); W indica word, quindi una parola intera ossia 32 bit; D indica double, quindi una doppia parola ossia 64 bit. 3 LETTERA: indica se loperazione riguarda un dato UNSIGNED (NON SEMPRE PRESENTE) U indica unsigned, quindi unoperazione che riguarda un dato senza segno. Si osservi che nelloperazione di STORE non presente, per nessun dato da trattare, la lettera U, questo perch effettivamente loperazione identica per entrambi i tipi di dati. Invece necessaria specificarla nelloperazione di LOAD (ma non in tutte). La necessit di specificare la terza lettera risale al momento della carica del dato; se questo un dato binario o un dato con segno la carica deve essere fatta in maniera diversa.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 8

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Esempio - LOAD DI UN BYTE Questo processore ha i registri interi di 64 bit, quindi quando viene effettuata la LOAD di un byte dalla memoria sar letta una parola di 8 bit che verr scritta in un registro (che come detto di 64 bit); quegli 8 bit verranno messi nella parte meno significativa del registro. 00000101 56bit + 8bit = 64 bit

I restanti 56 bit dovranno essere riempiti opportunamente; si portati a pensare che questi 56 bit potranno essere riempiti con una sequenza di 0, per questo non sempre vero. Si suppone che il numero letto il numero -5; i numeri negativi vengono scritti utilizzando il complemento a 2, quindi: 00000101 Complemento a 1 11111010 + 1 11111011 Il numero ottenuto -5 in binario (complemento a 2). Se invece 11111011 fosse un numero assoluto, ossia senza segno, sarebbe 255 4 = 251. Quindi gli stessi bit possono significare cose diverse a seconda che si consideri un numero binario con o senza segno. Non a caso se sommo 251 a 5 ottengo 256, cio se lo leggo come numero intero o lo leggo in complemento a 2 quando poi vado a fare la somma del numero intero letto pi il valore assoluto del numero in complemento a 2 ottengo sempre 256. Quindi nel momento della load bisogna sapere se il byte che si sta leggendo con o senza segno, perch se senza segno allora riempio i 56 bit con degli 0, altrimenti se un numero che scritto in complemento a 2 bisogner riempirli non sempre con degli 0 ma con quello che il bit di segno del numero stesso, quindi se un numero con segno gli 8 bit saranno riempiti con il numero binario in complemento a 2 mentre i restanti 56 bit con la replica del bit di segno, quindi 1 nel caso esso sia negativo. 111111111111111 56bit + 11111011 8bit = 64 bit

Questa differenza fa si che le istruzioni per caricare un byte in un registro siano diverse. Identico discorso vale nel momento in cui vengono effettuate load di HALF WORD (16 bit) o di un WORD (32 bit). Nel caso della load di una DOUBLE WORD non vi nessun problema poich essa gi di 64 bit.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 9

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Esempio - STORE DI UN BYTE Quello che sta scritto negli altri 56 bit del registro non viene preso in considerazione; quindi vengono presi gli 8 bit meno significativi e vengono scritti in memoria. Per questo non presenta la lettera U nellistruzioni di store. Identico discorso vale per le store di HALF WORD o di WORD. ALTRE ISTRUZIONI DI TRASFERIMENTO DEI DATI L.S indica unoperazione di tipo load FLOATING POINT a SINGLE PRECISION (32 bit) L.D indica unoperazione di tipo load FLOATING POINT a DOUBLE PRECISION (64 bit) La differenza che una volta letti questi bit devono copiarsi non nei registri GPR (General Purpose) ma nei registri floating point, che sono simili elettronicamente ai GPR ma non sono collegati (in hardware) allALU, che fa i calcoli in aritmetica intera, bens alle unit di calcolo floating point.

REGISTRI GPR

ALU

REGISTRI FLOATING POINT

UNITA DI CALCOLO FLOATING POINT

I vecchi processori a 32 bit utilizzavano registri GPR e flaoting point a 32 bit trattando questi ultimi nel seguente modo: essendo a 32 bit non creano nessun problema nelle istruzioni L.S, per quando si trovano ad operare con dati floating point double devono lavorare in coppia, cio una parte del dato andr in un registro e laltra in un altro, i quali devono essere adiacenti considerando come primo registro uno che abbia un numero pari; quindi un esempio di adiacenza F0 F1 oppure F2 F3. Questo perch il dato floating point double sar trattato in maniera tale che il primo registro associato terr i bit che riguardano lesponente e una parte della mantissa, mentre laltro conterr i restanti bit della mantissa; in particolare, nellistruzione, sar necessario solamente indicare il registro pari in cui salvare il dato floating point double, poich sottointeso che verr utilizzato anche il registro successivo. In questo corso considereremo per il MIPS64 che ha registri e bus a 64 bit. ISTRUZIONI DI TIPO M (MOV) Sono istruzioni che lavorano su dati che sono gi allinterno del processore. MFC0 indica unoperazione di tipo copia dati dal registro GPR a un registro speciale; MTC0 indica unoperazione di tipo copia dati da un registro speciale ad uno GPR; MOV.S indica unoperazione di tipo copia dati da un registro in virgola mobile a singola precisione in un altro dello stesso tipo; MOV.D indica unoperazione di tipo copia dati da un registro in virgola mobile a doppia precisione in un altro dello stesso tipo;

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 10

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

MFC1 indica unoperazione di tipo copia dati da un registro GPR a un registro FLOATING POINT; MTC1 indica unoperazione di tipo copia dati da un registro FLOATING POINT a un registro GPR.

Lutilit di queste ultime due istruzioni sta nel fatto che se durante lesecuzione i dati hanno riempito tutti i registri GPR e serve un registro per caricare un altro dato sar possibile prendere un dato da un registro GPR e copiarlo in un registro floating point, in modo tale da far posto al nuovo dato. Attenzione il dato che andr nel registro floating point non sar assolutamente elaborato dallunit di elaborazione floating point, perch sar un dato che non avr nessun significato. ISTRUZIONI DI CALCOLO Queste istruzioni iniziano tutte con la lettera D a significare il trattamento di dati DOUBLE. Questo perch lALU progettata a 64 bit. Le altre tre lettere indicano il tipo di operazioni che si vuole fare; la lettera U indica che loperazione deve essere svolta su dati UNSIGNED, operazione che risulta diversa nei dati senza segno, ad esempio si considerino i casi di overflow, i quali sono segnalati da una parte del processore chiamata PSW (Process Status Word) che ha un bit che segnala loverflow. La lettera I indica che uno degli operandi un IMMEDIATO, ossia un dato gi noto nel momento in cui il compilatore scrive il programma eseguibile; si deduce che non necessario salvare questo operando in un registro, ad esempio si considerino le istruzioni per implementare un ciclo for le quali hanno la variabile indice salvata in un registro a cui verr sommato ogni volta un altro valore che per non necessario salvare in un registro (il compilatore sa gi che quel valore 1). Limmediato occupa 16 bit nellistruzione. Si noti che assente la sottrazione con un immediato, questo ovvio perch possibile fare la somma con un immediato con segno meno. Vediamo unistruzione particolare: MADD indica unoperazione di moltiplicazione somma, cio possibile in un'unica istruzione effettuare una moltiplicazione e una somma (ad esempio: + ). Chiaramente questa istruzione deve avere ununit dellALU che operi direttamente su questa istruzione e che quindi cominci a fare la somma appena i bit del prodotto cominciano ad essere calcolati. Quindi lunit di calcolo che fa la MADD non esegue prima la moltiplicazione e poi la somma, perch altrimenti si avrebbe unALU lenta quanto il tempo per fare una moltiplicazione e poi una somma. Poi ci sono le istruzioni per effettuare le operazioni logiche; in particolare istruzioni di AND si usano quando si vogliono fare operazioni di mascheramento, cio quando si vogliono vedere solo alcuni bit di una parola; loperazione di mascheramento si ottiene creando una maschera da mettere in AND con la parola da mascherare, questa maschera permetter di vedere solo alcuni bit del numero. Osserviamo ora la seguente istruzione: LUI indica unoperazione che permette di caricare nella parte alta di un registro il valore di un immediato. La lettera U questa volta non indica unsigned ma sta per UPPER (superiore).

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 11

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Infine analizziamo le istruzioni di scorrimento (shift) e le istruzioni dimpostazione (set). ISTRUZIONI SHIFT Composte dalle lettere DS e poi da altre due lettere; lo shift pu essere fatto a sinistra o a destra, troviamo per questo una L (left) o una R (right). Inoltre lo shift si caratterizza dal fatto che pu essere sia di tipo logico sia di tipo aritmetico, indicando rispettivamente con le lettere L e A. Lo shift logico fa scorrere i bit in un verso e fa entrare degli zeri; lo shift aritmetico viene usato per fare calcoli aritmetici. In particolare per lo shift a destra bene notare che esiste sia quello di tipo logico che quello di tipo aritmetico: lo shift logico sposta i bit della parola e fa entrare degli zeri, mentre lo shift aritmetico sposta la parola ed estende il bit di segno; per lo shift a sinistra, invece, si considera solo lo shift logico in quanto non essendoci estensione di segno entrano solo degli zeri. Infine pu essere presente la lettera V la quale indica che lo shift avviene di un numero di posizioni variabile. ISTRUZIONI SET Sono istruzioni che vanno ad impostare un registro ad un valore minore di un certo altro valore; la prima lettera S sta per set, la seconda lettera L sta per less, la terza lettera T sta per than, infine potrebbero essere presenti altre lettere tra cui la I (immediate) e la U (unsigned). ISTRUZIONI DI CONTROLLO Sono istruzioni che consentono al programma di eseguire un flusso distruzioni diverso da quello sequenziale, questo perch si potrebbe aver bisogno di dover saltare ad unaltra istruzione. Si distinguono cos due tipi di salti distruzione: SALTO CONDIZIONATO: un tipo di salto che viene effettuato nellesecuzione di un programma se la condizione da verificare vera, altrimenti si prosegue con il normale svolgimento sequenziale del programma. Questo tipo di salto viene chiamato Branch, da qui lutilizzo della lettera B come prima lettera dellistruzione. SALTO INCONDIZIONATO: un tipo di salto che viene effettuato nellesecuzione di un programma il quale deve andare ad eseguire unaltra istruzione, la quale non quella successiva, a prescindere da tutto. Questo tipo di salto viene chiamato Jump, da qui lutilizzo della lettera J come prima lettera dellistruzione.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 12

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Di seguito riportata la tabella con un riepilogo di alcune le istruzioni qui sopra presentate pi altre che costituiscono il sottoinsieme di istruzioni di MIPS64.

Tipo di istruzione/codice operativo Trasferimento di dati: trasferisce dati tra i registri e la memoria, oppure tra registri (di tipo intero, virgola mobile o speciale); lunica modalit di indirizzamento della memoria quella con scostamento a 16 bit, cui sommare il contenuto di un GPR LB, LBU, SB LH, LHU, SH LW, LWU, SW LD, SD L.S, L.D, S.S, S.D MFC0, MTC0 MOV.S, MOV.D MFC1, MTC1 DADD, DADDI, DADDU, DADDIU DSUB, DSUBU DMUL, DMULU, DDIV, DDIVU, MADD AND, ANDI OR, ORI, XOR, XORI LUI DSSL, DSRL, DSRA, DSLLV, DSRLV, DSRAV SLT, SLTI, SLTU, SLTIU Controllo: Salti condizionati e non condizionati; relativi al PC o usando un registro BEQZ, BNEZ BEQ,BNE BGTZ, BLTZ BGEZ, BLEZ BC1T,BC1F MOVN, MOVZ J, JR TRAP ERET Significato dellistruzione Carica un byte, carica un byte senza segno, memorizza un byte (da/in registri per interi) Carica mezza parola, carica mezza parola senza segno, memorizza mezza parola (da/in registri per interi) Carica una parola, carica una parola senza segno, memorizza una parola (da/in registri per interi) Carica una doppia parola, memorizza una doppia parola (da/in registri per interi) Carica un SP, carica un DP, memorizza un SP, memorizza un DP Copia da/a un GPR a/da un registro speciale Copia da un registro in virgola mobile a singola o doppia precisione a un altro registro dello stesso tipo Copia da 32 bit in/da registri in virgola mobile da/in registri interi Addiziona, addiziona un valore immediato (tutti i valori immediati sono a 16 bit); con segno e senza segno Sottrai; con segno e senza segno Moltiplica e dividi; con segno e senza segno; moltiplica-e-addiziona; tutte le operazioni richiedono e producono valori a 64 bit Esegui AND, esegui AND con un dato immediato Esegui OR, esegui OR con un dato immediato; esegui OR esclusivo, esegui or esclusivo con un dato immediato Carica nella parte alta un valore immediato, cio scrivi un valore immediato nei bit da 32 a 47 di un registro, poi estendi il segno Scorri; sia in modo immediato (DS__) sia in forma variabile (DS__V); gli scorrimenti sono logico verso sinistra, logico verso destra, aritmetico verso destra Imposta un valore inferiore a, omposta un valore inferiore ad un valore immediato; con segno e senza segno Salta se un GPR /non- uguale a zero; scostamento di 16 bit da PC+4 Salta se i GPR sono/non-sono uguali; scostamento di 16 bit da PC+4 Salta se un GPR maggiore/minore a zero; scostamento di 16 bit da PC+4 Salta se un GPR maggiore/minore o uguale a zero; scostamento di 16 bit da PC+4 Verifica il bit di confronto nel registro di stato per le operazioni in virgola mobile e salta; scostamento di 16 bit da PC+4 Copia un GPR in un altro GPR se il terzo GPR negativo, se zero Salta incondizionatamente; scostamento di 26 bit da PC+4 (J) oppure destinazione in un registro (JR) Trasferisce il controllo al sistema operativo a un indirizzo vettorizzato Torna al codice utente da un gestore di eccezione; ripristina la modalit utente

Logico/aritmetiche: operazioni su numeri interi o su dati di tipo logico contenuti in un GPR; gli overflow di operazioni aritmetiche su numeri con segno vengono segnalati

Il SET-ISTRUZIONI completo del MIPS64 disponibile al seguente link: http://www.mips.com/products/architectures/mips64/

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 13

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

ESECUZIONE DELLE ISTRUZIONI ALLINTERNO DEL PROCESSORE STRUTTURA DEL PROCESSORE

A.A. 2009/2010

FORMATO DELLE ISTRUZIONI Come gi detto c la possibilit di avere un formato di istruzioni a lunghezza variabile e un formato a lunghezza costante. Il caso che interessa quello a formato di istruzioni a lunghezza costante e quelle che operano in virgola fissa; le istruzioni di questo tipo sono tutte quelle mancanti del punto e sono tutte codificate in un formato a 32 bit.

6 bit dedicati al codice operativo; un numero preciso di bit che riguardano listruzione e quindi dipendono dal suo tipo: o Istruzione di tipo R, cio quellistruzione che richiede operandi che sono dei registri e quindi sono istruzioni che codificano operazioni ALU in cui sia il primo sorgente che il secondo sorgente ed il destinazione sono un registro; in questo caso dovendo specificare tre registri, ciascuno di questi richiede un numero di bit pari a 2 dove n il numero dei registri che il processore possiede (in questo caso sono 32 e quindi ogni registro richiede 5 bit); segue che dopo i 6 bit del c.o. ci sono tre campi ciascuno da 5 bit; ci sono dei campi aggiuntivi che vengono usati per estensioni del tipo di operazione da fare. o Istruzione di tipo I, cio quellistruzione che richiede un immediato e quindi non necessario lutilizzo di un registro per la memorizzazione del valore dellimmediato ( noto dentro listruzione); sia avr: un registro sorgente, un registro destinazione e un immediato di 16 bit; quando poi verr effettuato il calcolo fra il registro sorgente e limmediato, questultimo verr esteso a 32 bit (i 16 bit verranno copiati dallistruzione e verranno messi in ingresso allALU solo dopo averlo espanso a 32 bit, aggiungendo per 16 volte il bit di segno). Questo tipo di istruzione viene utilizzata anche per quelle di tipo BRANCH, la quale richiede un immediato per effettuare un salto condizionato, il quale si verifica indicando lindirizzo dove saltare. Sappiamo per che lindirizzo di 32 bit e quindi non posso avere un indirizzo nellistruzione, per cui si avr un salto che sar sempre relativo al program counter (PC) e quindi si avr un registro che indicher la condizione e il valore, che una volta esteso a 32 bit dovr sommarsi al PC.

Istruzione di tipo Jump, cio quellistruzione che richiede un immediato per effettuare un salto incondizionato, ma non richiede di specificare la condizione; in questo caso listruzione, non dovendo specificare nessun operando, ha a disposizione tutti i restanti 26 bit per indicare dove saltare, questi bit sempre relativi al PC. Quando il processore carica unistruzione non sa che tipo di istruzione e quindi cosa contiene, per cui vedremo che una volta caricata listruzione, andando a leggere i 6 bit del codice operativo, la control unit sapr come interpretare i restanti 26 bit.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 14

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

CODIFICA DELLISTRUZIONE PER UN PROCESSORE NO-PIPELINE Qualsiasi istruzione inizia la sua esecuzione nello stesso modo, perch chiaro che il processore nelleseguire unistruzione non conoscendone ancora il tipo deve comportarsi con tutte allo stesso modo. Quindi le prime operazioni non dipenderanno dal tipo dellistruzione; successivamente una volta che il processore avr compreso quella che la particolarit dellistruzione che sta processando, eseguir delle operazioni a seconda che listruzione di tipo ALU, LOAD/STORE oppure di DIRAMAZIONE. Il processore ogni volta che esegue unistruzione lo fa eseguendo un programma, definito come microprogramma; questo microprogramma costituito da una serie di microistruzioni. Il microprogramma scritto in una micro memoria; in questa micro memoria sono quindi scritte tutti i passi del microprogramma se la control unit, la quale si preoccupa di comandare la parte di calcolo del processore, stata realizzata con tecnologia MICROPROGRAMMATA. Possiamo immaginare la control unit come un dispositivo che colpo di clock dopo colpo di clock produce delle uscite che servono ad esempio allALU, al banco dei registri o alla memoria per fargli compiere delle operazioni. La control unit realizzabile utilizzando due diverse tecnologie: MICROPROGRAMMATA: ha al suo interno una struttura analoga al processore che esegue dei microprogrammi. Lo svantaggio di questa tecnologia che lenta perch deve accedere ogni volta alla memoria; il vantaggio che aggiungendo funzionalit al processore non bisogner sostituire la control unit, ma bisogner soltanto aggiungere altre microistruzioni alla micro memoria. CABLATA: costituita da un circuito digitale, pensata come una macchina a stati, cio un circuito sequenziale, costituito da flip-flop e porte logiche, con memoria che produce le uscite non solo come funzione degli ingressi ma anche come funzione delle uscite agli istanti precedenti. Il vantaggio di questa tecnologia che la control unit pi veloce rispetto ad unit di controllo basata su microprogrammi; lo svantaggio che se si va a modificare il processore, ad esempio in caso di upgrade, bisogner cambiare completamente la control unit e riprogettarla per adattarla al nuovo processore.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 15

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

STRUTTURA DEL PROCESSORE NO-PIPELINE Vediamo ora come unistruzione viene eseguita allinterno di un processore NO-PIPELINE. Di seguito riportato lo schema del processore.

A.A. 2009/2010

Nelle pagine successive verranno analizzati i singoli passaggi per i seguenti tipi di istruzioni: Memory Reference (LOAD/STORE); Register-Register ALU operation; Register-Immediate ALU operation; Branch. COMPONENTI DEL PROCESSORE REGISTRI - PC: Program Counter, registro speciale che contiene lindirizzo della memoria in cui il processore trover listruzione da eseguire; - IR: Istruction Register, registro contenente listruzione correntemente in esecuzione; - REGISTERS - GPR: General Purpose, registri generali indicati con una numerazione progressiva (R0, R1, ), usati per contenere gli operandi e i risultati parziali durante lesecuzione delle istruzioni; - A e B: registri temporanei - IMM: Immediate, registro temporaneo per memorizzare limmediato esteso di segno; - ALU OUTPUT: registro di output dellALU; - LMD: acronimo di Load Memory Data, registro in cui si memorizza il dato in uscita dalla Data Memory; - COND: registro flag di 1 bit per verificare il risultato della condizione. MEMORIE (CACHE DI 1 LIVELLO) - INSTRUCTION MEMORY: memoria contenente le istruzioni da eseguire; - DATA MEMORY: memoria contenente i dati su cui verranno effettuate le operazioni.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 16

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

ALTRI COMPONENTI - ALU: Arithmetic Logic Unit, si occupa di eseguire le operazioni di tipo aritmetico/logico. - MUX: Multiplexer, dispositivo capace di selezionare un singolo segnale elettrico fra diversi segnali dingresso in base ad un valore specifico determinato dal segnale di controllo. - SIGN EXT: modulo di estensione del segno. - ADD: modulo sommatore.

DESCRIZIONE DETTAGLIATA DI OGNI PASSAGGIO 1^ FASE IF INSTRUCTION FETCH Dopo aver dato all Instruction Memory il contenuto di PC, questa scarica listruzione generata nellInstruction Register (IR). Contemporaneamente il PC va in ingresso al modulo sommatore (ADD) che riceve come altro ingresso un valore costante pari a 4 (4 byte 32 bit istruzione successiva); il risultato salvato in NPC (New PC) sar il nuovo valore del PC. Tutto questo vale se nell Instruction Memory presente listruzione, altrimenti si va in stallo (in attesa). In sintesi: IR MEM[PC] NPC PC + 4

2^ FASE ID INSTRUCTION DECODE Ora che listruzione nellIR, quindi allinterno del processore, viene effettuata la sua decodifica e in contemporanea il processore esegue la precarica dei coefficienti, ossia il prelievo dei bit dallistruzioni che si potrebbero riferire agli operandi e il salvataggio di essi nei GPR; i registri che possibilmente contengono gli operandi saranno messi in registri temporanei A e B, pronti per essere processati dallALU, mentre loperando che potrebbe indicare il registro destinazione verr esteso in segno (portato a 32 bit) e conservato nel registro temporaneo IMM (trattarlo come un immediato non comporta nessun problema). Al termine della decodifica il processore sapr il tipo dellistruzione da eseguire e quindi sapere se i 16 bit si riferivano ad un registro destinazione o ad un immediato e se i registri A e B contengono gli operandi o semplici indirizzi. In sintesi: A Regs[IR6..10] B Regs[IR11..15] Imm ((IR16)16##IR16..31)

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 17

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

3^ FASE EX EXECUTION LALU operer su tutti gli operandi preparati nella fase di decode, effettuando una delle quattro funzioni a seconda del tipo distruzione: Memory Reference (LOAD/STORE) I MUX passano allALU il valore del registro A e il valore del registro IMM; lALU li somma per formare lindirizzo effettivo della memoria. Il risultato viene inserito nel registro ALU OUTPUT; In sintesi:

ALUOUTPUT A + IMM

Register-Register ALU instruction I MUX passano allALU il valore del registro A e il valore del registro B; lALU esegue loperazione specificata dal codice operativo. Il risultato viene inserito nel registro ALU OUTPUT; In sintesi:

ALUOUTPUT A op B

Register-Immediate ALU instruction I MUX passano allALU il valore del registro A e il valore del registro IMM; lALU esegue loperazione specificata dal codice operativo. Il risultato viene inserito nel registro ALU OUTPUT. In sintesi:

ALUOUTPUT A op IMM

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 18

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

Branch I MUX passano allALU il valore dellNPC e il valore del registro IMM; lALU li somma per calcolare lindirizzo della destinazione del salto. Il risultato viene inserito nel registro ALU OUTPUT. Il valore di A viene utilizzato per determinare se il salto viene effettuato; loperazione di confronto dipende dal codice operativo dellistruzione di branch (ad esempio pu essere listruzione di BEQZ). In sintesi:

A.A. 2009/2010

ALUOUTPUT NPC + IMM Cond ( A op 0 )

4^ FASE MEM MEMORY ACCESS Le uniche istruzioni attive in questa fase sono quelle LOAD, STORE e BRANCH Memory Reference (LOAD) Con lindirizzo calcolato durante la fase precedente e memorizzato nel registro ALUOUTPUT, si accede alla DATA MEMORY. La Data Memory restituisce il dato richiesto che si memorizza nel registro LMD. In sintesi:

LMD Mem[ALUOUTPUT]

Memory Reference (STORE) Con lindirizzo calcolato durante la fase precedente e memorizzato nel registro ALUOUTPUT, si accede alla DATA MEMORY. Il dato del registro B viene scritto nella Data Memory a quellindirizzo. In sintesi:

Mem[ALUOUTPUT] B

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 19

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

Branch Se la condizione verificata, il segnale proveniente dal registro flag COND fa da controllo, allora il PC viene aggiornato con il valore calcolato nella fase precedente e memorizzato nel registro ALUOUTPUT. In caso contrario il PC verr aggiornato con il valore del registro NPC. In sintesi:

A.A. 2009/2010

if (cond) PC ALUOutput else PC NPC

5^ FASE WB WRITE BACK

Register-Register/Immediate ALU instruction Il MUX passer al banco dei registri GPR il valore del registro ALUOUTPUT. Questo valore andr a salvarsi nel registro identificato dal terzo operando. Lo stesso discorso vale per le istruzioni Register Immediate.

Load instruction Il MUX passer al banco dei registri GPR il valore del registro LMD. Questo valore andr a salvarsi nel registro identificato dalloperando.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 20

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Tutto quanto spiegato funziona nellipotesi che il processore esegue unistruzione per volta (NO-PIPELINE); si noti che durante lesecuzione dellistruzione si attraversa il processore a fette, come se fosse un tubo, tralasciando le operazioni effettuate e che quindi non servono pi. Quindi lidea quella di immaginare il processore come un tubo diviso in stadi, da qui PIPELINE; quando unistruzione entra, esegue le sue operazioni nel primo stadio e poi passa al secondo, posso far entrare una nuova istruzione. Questo significa eseguire unistruzione in un tempo approssimativamente pi piccolo; quindi necessario modificare il processore avendo fra uno stadio ed un altro una serie di banchi che eseguiranno delle specifiche operazioni. Per concludere viene riportato uno schema per ogni tipo distruzione. Riepilogo ISTRUZIONE LOAD

ISTRUZIONE ALU GPR op GPR

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 21

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

ISTRUZIONE ALU GPR op IMM

A.A. 2009/2010

ISTRUZIONE STORE

ISTRUZIONE BRANCH

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 22

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

TECNICA PIPELINE TEMPO DI ESECUZIONE DI UN PROGRAMA La PIPELINE sfrutta la seguente osservazione: quando unistruzione viene eseguita, attraversando il processore a fette, lasciando alle sue spalle parti di esso che lha elaborata; per cui si potrebbero usare queste parti per eseguire unaltra istruzione. Prima di entrare nello specifico della PIPELINE vediamo se effettivamente questa struttura conveniente; supponiamo che unistruzione per essere eseguita da un processore richieda un tempo T, definito tempo medio. Se un programma ha N istruzioni la sua esecuzione richieder un tempo pari a NT, dove N non un numero di istruzioni statico (cio quelle che compongono il listato) ma bens dinamico, cio quelle che effettivamente vengono eseguite. Potendo implementare una struttura a pipeline possiamo far s che la seconda istruzione inizi la sua esecuzione quando la prima istruzione libera la prima parte di processore. Si osservi il seguente grafico:

La prima istruzione dura 5 colpi di clock (CC) T = 5 CC; la seconda istruzione invece di partire al colpo di clock 6, quando terminata la prima istruzione, inizia al colpo di clock 2, questo possibile perch al CC 2 la prima istruzione ha liberato la parte di processore che accede alla IM (Instruction Memory). Anche la seconda durer 5 CC. Invece di durare un tempo pari a NT, il programma durer: + 1 T: tempo di esecuzione della prima istruzione (in questo caso 5 CC) t: tempo di una fase singola (in questo caso 1 CC), contare per N-1 volte. In generale vale: =

nl: numero di livelli pipeline (in questo caso 5 livelli). pp: profondit della pipeline, per profondit si intende il numero distruzione contemporaneamente dentro alla pipeline. Queste ultime due grandezze coincidono, ma concettualmente sono due cose diverse.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 23

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

Quindi: + 1 + 1 = + = = +

con

1

A.A. 2009/2010

parametro trascurabile;

Sul termine

possibile fare dei ragionamenti:

si partiti dal presupposto che = , il quale potrebbe essere vero soltanto se il tempo di esecuzione di unistruzione fosse diviso in nl parti di durata uguale (in questo caso la pipeline si dice perfettamente bilanciata), ma non sempre possibile; si deduce che non possibile imporre a piacere il valore di t. Quindi il grafico presentato funzionerebbe correttamente se ciascuna fase durasse il tempo della fase pi lenta, che denominiamo TC; in realt si dovr considerare che nella struttura del processore pipeline fra ogni passo c un blocco (latch - grigio nel disegno della pagina seguente) necessario se il processore lavora su pi istruzioni contemporaneamente, quindi bisogna considerare, oltre al tempo di lavoro netto per effettuare il preciso passo, il tempo di lettura e scrittura dei latch; quindi il tempo di una fase diventer: = + + TL: tempo di lettura del latch TC: tempo di calcolo della fase pi lenta TS: tempo di scrittura del latch Generalmente si pensa la pipeline costituita da 5,6 o 7 stadi, ma possibile pensare la pipeline in altri due modi: UNDER-PIPELINE: numero di stadi ridotto, inferiore a 5; t diventa pi grande comportando la realizzazione di una CU pi semplice. SUPER-PIPELINE: numero di stadi alto, maggiore di 7; t diventa pi piccolo comportando la realizzazione di una CU pi complessa. Ovviamente tutto questo detto fino ad ora si pu considerare in una idealizzazione del funzionamento della pipeline; infatti bisogna considerare le situazioni in cui si perdono dei colpi di clock per effettuare determinate istruzioni. Si pensi alle istruzioni di branch: al primo CC arriva questo tipo di istruzione; al secondo CC per caricare listruzione successiva bisogna conoscere qual questa istruzione da eseguire. La prima istruzione deve calcolare lindirizzo per effettuare il salto e salvarlo nel PC, ma questo verr effettuato in fasi successive quando lALU effettuer le sue operazioni. Per cui partiranno altre istruzioni, ma solamente nel momento in cui verr aggiornato il PC verr eseguita la giusta istruzione; le istruzioni partite saranno bloccate con conseguente perdita di tempo. Per cui bisogner aggiungere al calcolo del tempo i colpi di clock sprecati.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 24

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

ESEMPIO

A.A. 2009/2010

La prima un istruzione di tipo R di somma fra i registri R2 e R3 con registro destinazione R1; Regs R1 Regs[R2] + Regs[R3] La seconda istruzione richiede di usare il registro R1 con il registro R5 per fare una differenza e scrivere il risultato nel registro destinazione R4; Regs R4 Regs R1 Regs[R5] evidente che R1 non ancora disponibile o meglio sono solo presenti dei bit che non hanno significato; quindi la CU dovr in qualche modo bloccare listruzione per poi farla ripartire quando R1 sar disponibile. Questo comporta una perdita di colpi di clock. In seguito vedremo opportune soluzioni per risolvere questi problemi. Lobiettivo per cui stato mostrato questo esempio quello di far comprendere che il tempo per eseguire un programma dipende quindi da molti fattori.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 25

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

STRUTTURA DEL PROCESSORE PIPELINE Di seguito riportato lo schema del processore.

A.A. 2009/2010

Fondamentalmente rispetto al processore NO-PIPELINE ci sono delle grosse differenze: nel processore NO-PIPELINE sono presenti vari registri temporanei come i registri IR, A, B, IMM, ALUOUTPUT, ecc; mentre nel processore PIPELINE questi registri sono stati inseriti nei latch (blocchi grigi). Questa scelta dovuto al fatto che questo processore esegue pi istruzioni per volta; se per esempio unistruzione si trova nellultima fase quella di WB, il MUX vedendo il codice operativo dellIR sa quale dato far andare nel banco dei registri. Nel caso di un processore no-pipeline non vi erano problemi perch lIR manteneva linformazione per tutta la durata dellesecuzione dellistruzione; nel processore pipeline ogni latch contiene il valore del registro IR che ogni colpo di clock si copia nel latch successivo, questo perch con larrivo di una nuova istruzione lIR viene modificato, per cui si avrebbe una perdita di dati. Quindi tornado allesempio, in cui listruzione si trova nella fase di WB, il MUX prelever il valore del registro IR dal latch che lo precede. Si noti inoltre il MUX che si trova dopo lADD tra il PC e 4. Rispetto al no-pipeline si trova avanti perch importante che il PC sia aggiornato mentre listruzione termina la prima fase, per far si che si possa prelevare la prossima istruzione. Quindi ci sono alcuni registri che sono propagati latch per latch, chiamati sempre allo stesso modo del nopipeline, per per effettuare laccesso bisogna specificare a quale latch ci si riferisce; ad esempio IF/ID.IR per indicare il registro IR che si trova nel latch IF/ID.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 26

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

Di seguito sono riportati gli eventi di ciascuno stadio della pipeline di MIPS.

IF/ID.NPC PC+4;

A.A. 2009/2010

IF/ID.PC (if ((EX/MEM.opcode == branch) || (EX/MEM.opcode == jump) & EX/MEM.cond) {EX/MEM.ALUOutput} else {PC+4});

Se listruzione EX/MEM.cond (if Se listruzione EX/MEM.cond (if

una BEQZ (ID/EX.A una BNEZ (ID/EX.A

allora: == 0) {1}); allora: != 0) {1});

Bisogna considerare anche i casi in cui listruzione una BNQ o una BNE;

Vediamo quali azioni dei vari stadi sono caratteristiche dellorganizzazione della pipeline. Nello stadio IF, oltre a reperire listruzione e calcolare il nuovo valore di PC, memorizziamo tale nuovo valore sia in PC sia in un registro di pipeline (NPC) per poterlo usare eventualmente in seguito per il calcolo dellindirizzo di destinazione di un salto. Nello stadio ID reperiamo i registri, estendiamo il segno dei 16 bit meno significativi di IR e trasferiamo allo stadio successivo i valori di IR e NPC. Nello stadio EX eseguiamo unoperazione nella ALU oppure calcoliamo un indirizzo, trasferendo allo stadio successivo il contenuto dei registri IR e B (se si tratta di unistruzione store); inoltre, se listruzione una diramazione e il salto viene effettuato, poniamo uguale a 1 il valore di cond. Nello stadio MEM eseguiamo le azioni riguardanti la memoria, se richiesto scriviamo il registro PC e trasferiamo allo stadio finale i valori che sono ad esso necessari. Infine, nello stadio WB aggiorniamo lopportuno registro, in base al valore calcolato dalla ALU o letto dallistruzione load. Per semplicit trasferiamo sempre lintero IR da uno stadio allaltro, anche se, al procedere dellistruzione allinterno della pipeline, necessaria una porzione sempre pi piccola di tale informazione. Bisogna tener sempre presente che ogni stadio sempre operativo per unistruzione diversa, per cui le operazioni avvengono in contemporanea, per c una tempistica che evita la sovrascrittura dei registri.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 27

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Ricapitolando, si visto come questo processore cos strutturato pu eseguire pi istruzioni contemporaneamente e come, quindi, alcune risorse devono essere replicate; idealmente si avr lesecuzione di unistruzione in un numero di fasi costante ma in realt questo non sar vero perch alcune istruzioni o saranno avviate inutilmente oppure dovranno essere bloccate in attesa di un informazione che deve essere prodotta dalle istruzioni precedenti. Si parla quindi di ALEE del processore che possono essere: ALEE DI DATO: unistruzione viene bloccata perch aspetta la disponibilit di un dato. ALEE STRUTTURALI: unistruzione viene bloccata perch aspetta la disponibilit dei componenti del processore. ALEE DI CONTROLLO: unistruzione viene bloccata perch aspetta la modifica del PC, in casi diramazione o salti

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 28

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

BREVE CENNO SULLE

A.A. 2009/2010

MEMORIE DEL PROCESSORE (CACHE DI 1LIVELLO ) ACCESSO ALLA MEMORIA

Nel processore ci sono due memorie cache di 1 livello distinte perch si ha bisogno di ununit su cui scrivere e leggere le istruzioni e ununit su cui scrivere e leggere i dati; devono essere distinte per evitare un alea strutturale gravissima, che comporterebbe uno spreco di colpi di clock. Questo idea di organizzazione definita come architettura Harvard. Successivamente affronteremo la trattazione della memoria; ora ci soffermiamo su un singolo aspetto che quello dellACCESSO ALLA MEMORIA. La memoria pensata in questa maniera:

PORTA INDIRIZZO

PORTA DATI

PORTA DINGRESSO

PORTA DI USCITA

LOAD: Viene inviato un indirizzo alla porta indirizzo fatto da un certo numero di bit e allinterno individuer una parola, fra 2 parole, che uscir fuori dalla porta dati. STORE: Viene inviato un indirizzo e un dato alla porta dingresso, lindirizzo individuer la locazione su cui andr a scrivere il dato. Un requisito della memoria la profondit di parola: cio la parola in uscita avr una certa quantit di byte che sar un potenza di 2 (per esempio 32 o 64 bit). Supponiamo che i dati siano di 4 byte (32 bit), focalizziamo lattenzione sul seguente tipo di accesso alla memoria: ACCESSO ALLINEATO: i 4 byte verranno scritti/letti in posizioni che sono rigidamente fisse, in questa maniera:

0 3 4 7 8 11

Se si vuole leggere una parola che parte ad esempio dal byte 2 al byte 5 non possibile farlo. Quindi lindirizzo che la memoria riceve e che poi conterr il dato che mander in uscita multiplo dellunit su cui allineata la memoria. Ad esempio se allineata a 4 byte lindirizzo sar multiplo di 4. Quindi non possibile accedere in maniera casuale. Questo tipo di accesso semplifica notevolmente la gestione del lavoro e della circuiteria interna della memoria. Si parla di allineamento 4 byte intendendo che un indirizzo avr gli ultimi due bit nulli: 16 bit punteranno ad una riga altri 16 ad una colonna; la cella di memoria corrispondente potr andare in uscita o ricevere un dato. Bisogna comunque garantire che se per errore si dovesse accedere ad un dato che non allineato, in qualche modo bisogner saperlo leggere.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 29

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

Ad esempio si supponga la seguente situazione di LOAD:

12 14 16

A.A. 2009/2010

L O C U

4 byte 4 byte

La parola LOCU non potr essere letta perch lindirizzo non avr gli ultimi due bit uguali a zero, ma solo lultimo. Per leggere la parola devo: 1. LOAD dei primi 4 byte; 2. LOAD dei successivi 4 byte; 3. SHIFT di 16 bit dei primi 4 byte; 4. SHIFT di 16 bit dei successivi 4 byte; 5. operazione di OR per ottenere la parola LOCU.

Si supponga ora la seguente situazione di STORE: Si vuole scrivere la parola LOCU a partire dallindirizzo 15; non si deve per andare a modificare il contenuto degli altri indirizzi.

12 13 14 15 16 17 18 19

O C

U h

4 byte

4 byte

Per scrivere devo: 1. LOAD dei primi 4 byte, quindi a partire dallindirizzo 12; 2. LOAD dei successivi 4 byte, quindi a partire dallindirizzo 16; 3. STORE a partire dallindirizzo 12, dei 4 byte modificati; 4. STORE a partire dallindirizzo 16, dei successivi 4 byte modificati.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 30

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

ALEE STRUTTURALI ALEE DI DATO

A.A. 2009/2010

Abbiamo visto, con il concetto di ALEE STRUTTURALI e ALEE DI DATO, che in realt il processore stesso ha comportamenti che lo allontanano da quelli ideali.

ALEE STRUTTURALE: unistruzione viene bloccata perch aspetta la disponibilit dei componenti del processore. Si osservi la figura qui accanto; nel caso il processore non abbia una memoria separata per le istruzioni e per i dati si incorre in un blocco strutturale poich listruzione 3 non pu utilizzare il componente memoria; quindi questa istruzione, cos come tutte quelle seguenti, verr ritardata di un colpo di clock. La soluzione a questo tipo di problema lutilizzo di unarchitettura Harvard.

ALEE DI DATO: unistruzione viene bloccata perch aspetta la disponibilit di un dato. Esistono conflitti di dati che teoricamente possono essere di quattro tipi: 1. READ AFTER WRITE (RAW): generato da dipendenze di dato tra istruzioni sequenziali vicine, cio unistruzione tenta di leggere un registro prima che sia stato scritto; nel processore intero, grazie alla corto circuitazione dellALU questo problema non esiste a meno del caso delle istruzioni di load. Nellaritmetica floating point questo conflitto molto rilevante.

DADD R0, R1, R2; DSUB R2, R0, R3; // Write R0 // Read R0

2. WRITE AFTER WRITE (WAW): si ha quando il valore di un registro viene aggiornato prima dall'istruzione pi recente e poi da quella meno recente. Quindi, la seconda scrittura va persa. In un processore di tipo intero questo problema non esiste perch quando unistruzione nella fase di WB tutte le istruzioni precedenti sono terminate, ed essendo terminate hanno gi fatto la fase di WB. Nellaritmetica floating point questo conflitto molto rilevante.

DADD R1, R0, R2; . . . DSUB R1, R2, R3; // Write R1 // Write R1

3. WRITE AFTER READ (WAR): unistruzione tenta di scrivere un registro prima che sia stato letto; nel processore intero questo problema non esiste perch quando listruzione nella fase di WB tutte le altre saranno terminate e quindi tutto proceder correttamente. Nellaritmetica floating point questo conflitto molto rilevante.

DADD R0, R1, R2; DSUB R1, R2, R3 // Read R1 // Write R1

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 31

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

4. READ AFTER READ (RAR): non una dipendenza. possibile anche invertire lordine di esecuzione. Di seguito sono riportati tre casi in base alle istruzioni schedulate. 1. ISTRUZIONI ALU: si osservi la figura qui accanto; il registro destinazione (R1) della prima istruzione (DADD) un registro sorgente per la seconda istruzione (DSUB) ma anche per la terza istruzione (AND). R1 ospiter effettivamente la somma fra R2 e R3 nel quinto colpo di clock; essendo il programma eseguito in pipeline, la seconda istruzione porter nel quarto colpo di clock in ingresso allALU dei bit che non avranno nessun significato. Lo stesso vale per le altre istruzioni; solo lultima istruzione effettuer regolarmente la sua operazione, poich sar stata effettuata la Write Back. Verr analizzata ora una tecnica per evitare questo tipo di blocco: si consideri la quarta istruzione che parte tre colpi di clock dopo la prima istruzione: R1 viene scritto nel quinto colpo di clock (fase di WB). In questa fase per listruzione OR, R1 verr preso messo nel registro A; bisogner capire se R1 che andr a scrivere in A quello che stato scritto dalla fase di WB. Poich prima avvengono le letture e poi le scritture, in realt non avr leffettivo valore di R1. Si esamini la profondit della pipeline al quinto colpo di clock , e le fasi che la costituiscono: tutte le fasi dureranno quanto la fase pi lenta, che quella di accesso alla memoria. La fase di WB estremamente veloce (legge ALUOutput oppure LMD e scrive in un registro); bisogner comunque eseguire WB in un tempo che comunque legato alla durata della fase pi lenta: per cui se viene garantita una tempistica che esegue la fase WB nella prima met del colpo di clock e la fase di carica dei coefficienti A e B nella seconda met, listruzione non dar nessun problema di esecuzione.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 32

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

Risolta lalea con la quarta istruzione schedulata, vediamo come risolvere il problema legato alle istruzioni schedulate nel secondo e terzo colpo di clock. In realt per la seconda istruzione non serve che il risultato della somma fra R2 e R3 venga letto direttamente dal registro R1, cio interessa sottrarre a R5 la somma precedente che sar possibile trovare in EX/MEM.ALUOutput. Stesso discorso vale per la terza istruzione: il valore della somma lo trover in MEM/WB.ALUOutput.

Utilizzando questo metodo il processore cambia la sua struttura, dove in ingresso ai MUX, che decidono quale segnale mandare allALU, non si hanno soltanto i registri A e B oppure IMM ma si ha la possibilit di ricevere EX/MEM.ALUOutput oppure anche MEM/WB.ALUOutput. In questo modo non si avranno perdite di colpi di clock e quindi nessun blocco distruzioni. La Control Unit sar un po pi complessa perch dovr controllare i MUX e questo viene fatto attraverso una logica che si basa sui comparatori, il cui compito quello di confrontare i registri. Sono presenti due comparatori per ogni MUX. Nel caso listruzione a un colpo di clock dopo, allingresso del comparatore si ha: 1. il campo *rs+ dellIR dellistruzione che sta in fase di EX; 2. il campo *rd+ dellIR dellistruzione che sta in fase di MEM. Quindi il MUX, allingresso dellALU, far passare EX/MEM.ALUOutput se sono uguali i valori ed verificato il codice operativo. CALCOLATORI ELETTRONICI A.A. 2009/2010 Pietroleonardo Nicola Stroppa Fabio

Pagina 33

Appunti di Calcolatori Elettronici

Nel caso listruzione a due colpi di clock dopo, allingresso del comparatore si ha: 1. il campo *rs+ dellIR dellistruzione che sta in fase di EX; 2. il campo *rd+ dellIR dellistruzione che sta in fase di WB.

A.A. 2009/2010

Quindi il MUX, allingresso dellALU, far passare MEM/WB.ALUOutput se sono uguali i valori ed verificato il codice operativo. Identico discorso vale per il secondo MUX a patto che si consideri il campo rt dellIR e non rs. Se entrambi i comparatori verificano luguaglianza dovr essere dato in ingresso allALU il risultato della seconda operazione, cio quella che ancora fra EX/MEM e quindi il primo caso. Allinterno di questa logica vi anche una rete combinatoria che effettua il test sul codice operativo; questo perch il risultato della comparazione interessante solo se si sta considerando unistruzione ALU in cui i bit che si riferiscono al campo rd sono proprio i bit destinatari del risultato delloperazione ALU. Luscita di questa rete combinatoria di test in AND con il comparatore per verificare se considerare o meno il risultato del comparatore.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 34

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

LD R1,0(R2) DSUB R4,R1,R5 AND R6,R1,R7

A.A. 2009/2010

2. ISTRUZIONI LOAD: si osservi ora il caso in cui un registro destinazione di unoperazione di tipo LOAD.

Essendo R1 risultato di unoperazione di LOAD il valore (che andr in R1) sar noto solo dopo la fase di MEM quindi sar presente nel latch MEM/WB.LMD; dal punto di vista temporale questa operazione avviene successivamente rispetto a quando la seconda istruzione si trova nella fase di EX; in questo caso il processore andr in stallo fermando cos tutte le istruzioni successive che richiederanno quel dato. (ved. fig. sotto). Invece se listruzione schedulata due colpi di clock dopo, e in ingresso allALU si vuole il valore di R1, si andr a prendere questo valore da MEM/WB.LMD; questo il terzo ingresso retro azionato che arriva al MUX. Occorrer un altro comparatore (per ogni MUX) che prender il registro sorgente dellistruzione corrente ID/EX.IR*rs+ e lo confronter con il registro destinazione dellistruzione due colpi di clock prima MEM/WB.IR*rd+. Il risultato sar messo in AND con il segnale duscita del circuito combinatorio che effettuer il test su MEM/WB.IR[opcode]. Se si verificano i controlli in ingresso allALU andr MEM/WB.LMD.

possibile evitare lo stallo organizzando, a livello del compilatore, il codice del programma in maniera tale da non avere mai dopo una load unistruzione che vuole come sorgente il destinazione dellistruzione di load. Questa altre tecniche software aiutano il compilatore; dal punto di vista hardware non ci sono soluzioni.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 35

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

3. ISTRUZIONE BRANCH: se la condizione di salto si verifica (al termine della fase EX) le istruzioni che erano state avviate, poich successive a quella di salto, devono essere abortite per poter proseguire con listruzione ove si saltati. Questo significa che si perderanno dei colpi di clock non per situazioni di stallo ma per aver eseguito istruzioni inutilmente; bisogner cercare di ridurre al minimo questi colpi di clock sprecati. Solo alla quarta istruzione si conoscer il valore del salto da effettuare e quindi pu essere effettuata la fase di IF con il PC corretto. Questo significa che saranno stati persi tre colpi di clock, cio unistruzione di salto come se durasse quattro istruzioni. possibile con una tecnica hardware ridurre i colpi di clock persi; loperazione di calcolo dellindirizzo in cui saltare effettuato nella fase di EX poich li presente lALU. Per si pu accelerare questa operazione pensando di effettuare questo calcolo nella fase ID, perch in fondo per il calcolo serve lo spiazzamento e il PC, dati che in questa fase sono noti. Per effettuare il calcolo non bisogna dimenticare che necessaria lALU, la quale utilizzata da unaltra istruzione; per effettivamente non necessaria unaltra ALU ma un semplice sommatore. Quindi si inserisce un sommatore aggiuntivo nella fase ID che prende limmediato esteso in segno, prende il PC e li somma; se la condizione verificata IF/ID.PC verr aggiornato al valore calcolato. Il processore sar cos modificato in questi termini:

Con questa tecnica si avr la perdita di un colpo di clock invece di due (non considerando listruzione di branch).

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 36

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

MIPS PIPELINE OTTIMIZZATO

A.A. 2009/2010

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 37

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

A.A. 2009/2010

DELAY SLOT TECNICA STATICA Si visto come possibile, aggiungendo un sommatore nella fase ID, conoscere se dove saltare gi alla seconda fase dellesecuzione dellistruzione di salto; quindi nel momento in cui listruzione di salto si trova nella terza fase verr caricata nella fase IF listruzione con il PC aggiornato, questo significa che dal momento in cui stata caricata listruzione di salto al momento in cui viene caricata listruzione a cui si saltati, stata caricata unistruzione puntata da PC+4 (quindi non listruzione a cui si doveva saltare); questo significa aver perso un colpo di clock, definito DELAY SLOT; il delay slot quindi il ritardo che si compie nellesecuzione di un programma, ritardo sotto forma di stalli e quindi colpi di clock persi. Questo ritardo deve essere ottimizzato nel modo migliore; le tecniche usate sono le seguenti: PRIMO CASO Si osservi questa situazione: vi unistruzione di salto che controlla luguaglianza a zero di R2 ed effettua un salto ad una certa istruzione. Per ottimizzare il clock perso il compilatore prende unistruzione indipendente proveniente dalla parte di codice precedente il salto e la mette subito dopo listruzione di salto. Quindi viene schedulata unistruzione che va comunque eseguita (DADD R1,R2,R3); il compilatore codifica con un particolare codice operativo listruzione schedulata per far si che anche se la condizione di salto si dovesse verificare deve essere comunque portata a termine. SECONDO CASO Si osservi questa situazione: vi unistruzione di salto che controlla luguaglianza a zero di R1 che destinazione dellistruzione precedente. Questa situazione rende impossibile lo spostamento dellistruzione DADD R1,R2,R3 nel delay slot; quindi questo viene riempito con listruzione destinazione del salto. Si noti che listruzione deve essere copiata e non spostata per rendere possibile la prima iterazione; se il salto si verifica, listruzione, che adesso si trova immediatamente dopo quella di salto, deve essere portata a termine. Questa strategia usata quando il salto ha una probabilit di venire eseguito, come nel salto allinterno di un ciclo. Se la condizione non si verifica listruzione immediatamente dopo il salto deve essere abortita con conseguente perdita di un colpo di clock.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 38

Pietroleonardo Nicola Stroppa Fabio

Appunti di Calcolatori Elettronici

TERZO CASO

A.A. 2009/2010

Si osservi questa situazione in cui il salto non si verifica spesso, ad esempio il caso del confronto; il codice viene riorganizzato utilizzando istruzioni provenienti dalla sequenza relativa al caso di non esecuzione del salto. Perch lottimizzazione mostrata sia accettabile bisogna che si possa eseguire listruzione OR R7,R8,R9 quando il salto si comporta nel modo non previsto. Per accettabile si intende che il lavoro fatto divenga s inutile, ma che il programma sia eseguito correttamente. Questo succede, ad esempio, se R7 un registro temporaneo non utilizzato quando il salto si comporta nel modo non previsto. Se la condizione si verifica listruzione immediatamente dopo il salto deve essere abortita. TECNICA SPECULATIVA TECNICA DINAMICA Vediamo ora una tecnica speculativa, definita previsione speculativa di salto, che cerca di indovinare mentre si effettua il fetch di unistruzione di salto qual listruzione da eseguire immediatamente dopo, al successivo colpo di clock, senza avere stalli e quindi sprechi di colpi di clock. Essendo una tecnica speculativa la control unit deve basarsi solamente su informazioni che conosce nella fase IF, cio solo il Program Counter. Con questo PC la CU va a leggere la seguente tabella: essa contiene, in una data riga (idealmente corrispondente al valore del PC), il valore dellindirizzo destinazione dellistruzione di salto, che in precedenza si era andati ad eseguire, altrimenti se la prima volta che si accede alla tabella con un dato PC, questa verr aggiornata e quindi non sar possibile effettuare la predizione. La CU quindi invece di far aggiornare il PC con il valore PC+4, scriver in PC il valore corrispondente alla colonna Predicted PC, cio il valore dellindirizzo destinazione dellistruzione di salto, cio lindirizzo a cui si era saltati lultima volta che si era trovata listruzione di salto. Per fare questo per non possibile avere una tabella che contenga tante righe quanti sono i valori possibili del PC; per cui questa tabella costituita da un numero predefinito di righe che sono indirizzate dai 7 bit meno significativi del PC. Per evitare errori di accesso a PC errati questa tabella contiene, nella colonna Look up, i 25 bit pi significativi che costituiscono il PC (lultimo che ha fatto accesso alla tabella); in questa maniera possibile verificare se linformazione cercata si riferisce al PC che ne fa richiesta. Se i PC coincidono si dovrebbe prelevare il Predicted PC corrispondente e andarlo a mettere in PC; per prima ancora di effettuare il prelievo bisogna controllare lultima colonna che contiene un bit di controllo, il quali conferma se lultima volta si effettuato il salto oppure no.

CALCOLATORI ELETTRONICI A.A. 2009/2010

Pagina 39