Escolar Documentos

Profissional Documentos

Cultura Documentos

Iso 27002 Es

Enviado por

Roger AlizagaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Iso 27002 Es

Enviado por

Roger AlizagaDireitos autorais:

Formatos disponíveis

www.iso27002.

es

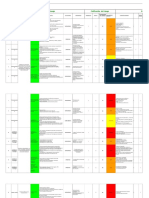

Posibles controles relacionados a tener en cuenta: 10.4. Proteccin contra software malicioso y cdigo mvil 10.6 Gestin de redes 11.4 Control de acceso en red 12.3 Controles criptogrficos

www.iso27002.es

Posibles controles relacionados a tener en cuenta : 5.1.1 Documento de poltica de seguridad de la informacin 08. Seguridad ligada a los Recursos Humanos 9.2.5 Seguridad de equipos fuera de los locales de la Organizacin 10.4. Proteccin contra software malicioso y cdigo mvil 10.8 Intercambio de informacin y software 11.2 Gestin de acceso de usuario 11.3 Responsabilidades del usuario 11.7 Informtica mvil y teletrabajo 12.3 Controles criptogrficos

www.iso27002.es

Posibles controles relacionados a tener en cuenta: 9.2.5 Seguridad de equipos fuera de los locales de la Organizacin 9.2.6 Seguridad en la reutilizacin o eliminacin de equipos 9.2.7 Traslado de activos 10.5 Gestin interna de soportes y recuperacin 10.7 Utilizacin y seguridad de los soportes de informacin 10.8 Intercambio de informacin y software 10.9.3 Seguridad en informacin pblica 12.3 Controles criptogrficos

www.iso27002.es

Posibles controles relacionados a tener en cuenta: 6.2 Terceros 10.2 Supervisin de los servicios contratados a terceros 10.8.3 Soportes fsicos en trnsito 10.8.5 Sistemas de informacin empresariales 10.9 Servicios de comercio electrnico 99.1 Cloud Computing

www.iso27002.es

Posibles controles relacionados a tener en cuenta: 9.1 reas seguras 9.2.1 Instalacin y proteccin de equipos 9.2.2 Suministro elctrico 9.2.3 Seguridad del cableado 9.2.4 Mantenimiento de equipos

www.iso27002.es

www.iso27002.es

Posibles controles relacionados a tener en cuenta : 9.2.4 Mantenimiento de equipos 10.1 Procedimientos y responsabilidades de operacin 10.3. Planificacin y aceptacin del sistema 10.5 Gestin interna de soportes y recuperacin 10.7 Utilizacin y seguridad de los soportes de informacin 10.10. Monitorizacin 12.2 Seguridad de las aplicaciones del sistema 12.4 Seguridad de los ficheros del sistema 12.5. Seguridad en los procesos de desarrollo y soporte 12.6. Gestin de las vulnerabilidades tcnicas 13. Gestin de Incidentes de Seguridad de la Informacin 15.2. Revisiones de la poltica de seguridad y de la conformidad tcnica 15.3. Consideraciones sobre la auditoria de sistemas

Posibles controles relacionados a tener en cuenta: 6.2.1. Identificacin de los riesgos derivados del acceso de terceros 9.2 Seguridad de los equipos 10.3 Planificacin y aceptacin del sistema 10.4 Proteccin contra software malicioso y cdigo mvil 10.10 Monitorizacin 11.6.2 Aislamiento de sistemas sensibles 11.3.2.Equipo informtico de usuario desatendido 11.3.3 Polticas para escritorios y monitores sin informacin

www.iso27002.es

Posibles controles relacionados a tener en cuenta : 6.2.2 Tratamiento de la seguridad en la relacin con los clientes 10.4 Proteccin contra software malicioso y cdigo mvil 10.5 Gestin interna de soportes y recuperacin 10.8.1 Polticas y procedimientos de intercambio de informacin y software 10.8.5 Sistemas de informacin empresariales 10.9 Servicios de comercio electrnico 11.2 Gestin de acceso de usuario 11.5 Control de acceso al sistema operativo 11.6 Control de acceso a las aplicaciones 12. Adquisicin, Desarrollo y Mantenimiento de Sistemas de Informacin 15.3.2 Proteccin de las herramientas de auditoria de sistemas

www.iso27002.es

Posibles controles relacionados a tener en cuenta: 6.1.5 Acuerdos de confidencialidad 6.2.1 Identificacin de los riesgos derivados del acceso de terceros 07. Gestin de Activos 8.3.2 Restitucin de activos 9.1 reas seguras 9.2.7 Traslado de activos 10.1.1 Documentacin de procedimientos operativos 10.5.1 Recuperacin de la informacin 10.7 Utilizacin y seguridad de los soportes de informacin 10.8.1 Polticas y procedimientos de intercambio de informacin y software 10.8.2.Acuerdos de intercambio www.iso27002.es 11.7.2 Teletrabajo.

Posibles controles relacionados a tener en cuenta: 05. Poltica de Seguridad 6.1 Organizacin Interna 07. Gestin de Activos 10.1 Procedimientos y responsabilidades de operacin 11.1 Requerimientos de negocio para el control de accesos 12.1 Requisitos de seguridad de los sistemas 12.3 Controles criptogrficos 13. Gestin de Incidentes de Seguridad de la Informacin 14. Gestin de Continuidad del Negocio 15.1 Conformidad con los requisitos legales

www.iso27002.es

Posibles controles relacionados a tener en cuenta: 5.1.1 Documento de poltica de seguridad de la informacin 08. Seguridad ligada a los Recursos Humanos 10.1 Procedimientos y responsabilidades de operacin 11.2 Gestin de acceso de usuario 11.3 Responsabilidades del usuario 13.1 Comunicacin de eventos y debilidades en la seguridad de la informacin

www.iso27002.es

Você também pode gostar

- Mapa de RiesgoDocumento60 páginasMapa de RiesgoDumar NoscueAinda não há avaliações

- Iso 27002 2022Documento164 páginasIso 27002 2022Juan Antonio Muñoz Frias100% (2)

- Des88 Guia Csa para La Seguridad en Areas Criticas de Atencion en Cloud Computing v2Documento0 páginaDes88 Guia Csa para La Seguridad en Areas Criticas de Atencion en Cloud Computing v2Ignacio Jaramillo UrrutiaAinda não há avaliações

- Nda ProveedoresDocumento10 páginasNda ProveedoresSergio Mora B.Ainda não há avaliações

- Derecho Penal - EgacalDocumento65 páginasDerecho Penal - EgacalDulce Miranda86% (7)

- Marco de Trabajo ISACA para Auditoria de SIDocumento63 páginasMarco de Trabajo ISACA para Auditoria de SILuis RoblesAinda não há avaliações

- Actividad 2. Grupal. Gestión Del Riesgo en Una OrganizaciónDocumento27 páginasActividad 2. Grupal. Gestión Del Riesgo en Una Organizaciónamhuerta100% (1)

- Factoring Trabajo de ClaseDocumento22 páginasFactoring Trabajo de ClaseRoger Alizaga100% (1)

- Presentación FACTORAJEDocumento14 páginasPresentación FACTORAJERoger AlizagaAinda não há avaliações

- Arbol PartesDocumento3 páginasArbol PartesRoger AlizagaAinda não há avaliações

- Modelo de Sociedad AnonimaDocumento8 páginasModelo de Sociedad AnonimaRoger Alizaga100% (1)

- Medicina Forense UlamDocumento96 páginasMedicina Forense UlamRoger AlizagaAinda não há avaliações

- Practica Civil AnexoDocumento96 páginasPractica Civil AnexoRoger AlizagaAinda não há avaliações

- CODIGO DE FAMILIA DE LA REPUBLICA DE NICARAGUA - Ley 870 - Gaceta 190 Del 08-Oct-2014 PDFDocumento78 páginasCODIGO DE FAMILIA DE LA REPUBLICA DE NICARAGUA - Ley 870 - Gaceta 190 Del 08-Oct-2014 PDFchavelonsexapilAinda não há avaliações

- SUCESIONESDocumento42 páginasSUCESIONESRoger Alizaga100% (2)

- Tema 3 - Lenguaje SQL T-SQL 2008Documento89 páginasTema 3 - Lenguaje SQL T-SQL 2008ssamaelAinda não há avaliações

- Sentencia TNLA - 591-2014 (Reduccion Del Salario Por Mutuo Acuerdo) - ResumenDocumento8 páginasSentencia TNLA - 591-2014 (Reduccion Del Salario Por Mutuo Acuerdo) - ResumenRoger AlizagaAinda não há avaliações

- Código de Procedimiento Civil de La Rep. de NicaraguaDocumento355 páginasCódigo de Procedimiento Civil de La Rep. de NicaraguaJohanni Miranda TellezAinda não há avaliações

- Aspectos Legales Gestion Del RiesgoDocumento110 páginasAspectos Legales Gestion Del Riesgoauditoria dameAinda não há avaliações

- INS-SSI-09.2 v1.0 - Instructivo de Seguridad para Acceso A Través de Redes y Acceso RemotoDocumento6 páginasINS-SSI-09.2 v1.0 - Instructivo de Seguridad para Acceso A Través de Redes y Acceso RemotojgiglioAinda não há avaliações

- L1 IX Cap V PDFDocumento35 páginasL1 IX Cap V PDFTu Fria MiradaAinda não há avaliações

- KATS Autodiagnostico Teletrabajo Seguro.v1.0Documento30 páginasKATS Autodiagnostico Teletrabajo Seguro.v1.0Victor Manuel PAinda não há avaliações

- Plan EstrategicoDocumento24 páginasPlan EstrategicoRuben valenciaAinda não há avaliações

- Criptografia y Seguridad de RedesDocumento46 páginasCriptografia y Seguridad de RedesPERUHACKING100% (3)

- Clase 2 Ciberseguridad 1.0Documento34 páginasClase 2 Ciberseguridad 1.0Ricardo Lanatta ForgerAinda não há avaliações

- Iso 27001Documento4 páginasIso 27001fgbernadalAinda não há avaliações

- AUDITORIA FINANCIERA - ALMAS LIBRES CorregidoDocumento68 páginasAUDITORIA FINANCIERA - ALMAS LIBRES CorregidoHey Vilca Apaza100% (1)

- INCIBE Protección de La InformaciónDocumento23 páginasINCIBE Protección de La InformaciónSara Merino EgidoAinda não há avaliações

- Como Medir La Eficacia de La Seguridad de La Informacion PDFDocumento2 páginasComo Medir La Eficacia de La Seguridad de La Informacion PDFOmar Orlando MoralesAinda não há avaliações

- Trabajo y AnalisisDocumento188 páginasTrabajo y Analisisxiquita80Ainda não há avaliações

- 4 Gestión de IncidentesDocumento25 páginas4 Gestión de Incidentesmarilyn GuanoAinda não há avaliações

- Plan Estrategico de Seguridad y Privacidad de La InformaciónDocumento20 páginasPlan Estrategico de Seguridad y Privacidad de La InformaciónLEO RCAinda não há avaliações

- Seguridad InformaticaDocumento46 páginasSeguridad InformaticaMaicol Alvarado100% (1)

- 19ECE100Documento69 páginas19ECE100romariokhjkhkjhAinda não há avaliações

- Unidad 9Documento6 páginasUnidad 9Eugenio LopezAinda não há avaliações

- Lectura1 Sesion3 PPP II 01Documento11 páginasLectura1 Sesion3 PPP II 01MIGUEL ANGEL DIAZ ESPINOAinda não há avaliações

- TALLER EJE 2 Politicas de Seguridad FinalDocumento10 páginasTALLER EJE 2 Politicas de Seguridad FinaljhonatanAinda não há avaliações

- Metas Corporativas Cobit 5Documento3 páginasMetas Corporativas Cobit 5Luis Chiri MachacaAinda não há avaliações

- Mapa Conceptual SEGURIDAD INFORMATICA SGSIDocumento6 páginasMapa Conceptual SEGURIDAD INFORMATICA SGSIMilton MoraAinda não há avaliações

- Proyecto Reformas Norma Riesgo Operativo 05-02-2019 Publicacion Socializacion WebDocumento20 páginasProyecto Reformas Norma Riesgo Operativo 05-02-2019 Publicacion Socializacion WebHenry Omar Espinal VasquezAinda não há avaliações

- Exposición Ci27001Documento30 páginasExposición Ci27001alejandrohaclAinda não há avaliações

- Trabajo Final Investigacion ServientregaDocumento21 páginasTrabajo Final Investigacion Servientregaresurreccion alca yeseniaAinda não há avaliações