Escolar Documentos

Profissional Documentos

Cultura Documentos

Partes: Software ERP

Enviado por

Joseph Henry Medina SandersTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Partes: Software ERP

Enviado por

Joseph Henry Medina SandersDireitos autorais:

Formatos disponíveis

ERP La Planificacin de Recursos Empresariales, o simplemente ERP (Enterprise Resourse Planning), es un conjunto de sistemas de informacin gerencial que permite

la integracin de ciertas operaciones de una empresa, especialmente las que tienen que ver con la produccin, la logstica, el inventario, los envos y la contabilidad. De esta manera, a travs del software ERP, en vez de estar los programas trabajando de manera independiente uno del otro y sin tener una conexin entre si, trabajan de una forma integrada que permite la interconexin entre todos ellos. Tampoco hay que considerar que es un ERP un sistema que integre slo un sector de la compaa (por ejemplo la contabilidad), sino que tienen que estarlo todas las partesque permiten los procesos de negocios de la empresa. La integracin de todos estos datos en una base de datos centralizada permite la optimizacin de los procesos y la obtencin de la informacin de manera ms rpida y precisa y adems, todos los usuarios pueden compartir la informacin y acceder a ella en forma constante. Esta es una de las caractersticas fundamentales que diferencian al ERP de otro software de gestin: la integridad de sus sistemas. Pero adems cuenta con ms particularidades que influyen en su diferenciacin con otras aplicaciones, y que son la divisin interna en mdulos, lo que permite que se vayan instalando segn las necesidades de cada cliente, y por esto mismo, la adaptabilidad. En la vereda de enfrente, nos encontramos tambin con ciertas desventajas, que tienen que ver ms que nada con el tema de los costos de su instalacin y de la capacitacin de los empleados que estn en contacto con el sistema, adems de la concientizacin de todos los sectores de que este es un trabajo en equipo y no algo individual.

Los sistemas de planificacin de recursos empresariales, o ERP (por sus siglas en ingls, Enterprise resource planning) son sistemas de informacin gerenciales que integran y manejan muchos de los negocios asociados con las operaciones de produccin y de los aspectos de distribucin de una compaa en la produccin de bienes o servicios. La Planificacin de Recursos Empresariales es un trmino derivado de la Planificacin de Recursos de Manufactura (MRPII) y seguido de la Planificacin de Requerimientos de Material (MRP); sin embargo los ERP han evolucionado hacia modelos de subscripcin por el uso del servicio (SaaS, cloud computing) lo que se denomina EOS: Sistema Integral de Operacin Empresarial, por sus siglas en ingls Enterprise Operating System. Los sistemas ERP tpicamente manejan la produccin, logstica, distribucin, inventario, envos, facturas y contabilidad de la compaa de forma modular. Sin embargo, la Planificacin de Recursos Empresariales o el software ERP puede intervenir en el control de muchas actividades de negocios como ventas, entregas, pagos, produccin, administracin de inventarios, calidad de administracin y la administracin de recursos humanos. Los sistemas ERP son llamados ocasionalmente back office (trastienda) ya que indican que el cliente y el pblico general no estn directamente involucrados. Este sistema es, en contraste con el sistema de apertura de datos (front office), que crea una relacin administrativa del consumidor o servicio al consumidor (CRM), un sistema que trata directamente con los clientes, o con los sistemas de negocios electrnicos tales como comercio electrnico, administracin electrnica, telecomunicaciones electrnicas y finanzas

electrnicas; asimismo, es un sistema que trata directamente con los proveedores, no estableciendo nicamente una relacin administrativa con ellos (SRM). Los ERP funcionaban ampliamente en las empresas. Entre sus mdulos ms comunes se encuentran el de manufactura o produccin, almacenamiento, logstica e informacin tecnolgica, incluyen adems la contabilidad, y suelen incluir un Sistema de Administracin de Recursos Humanos, y herramientas de mercadotecnia y administracin estratgica.

Se llama ERP a los sistemas de planificacin empresariales que administran aspectos de produccin, distribucin y otros en una compaa. ERP es una sigla que significa Enterprise Resource Planning, o bien, Planeamiento de Recursos Empresariales. Esta prctica tiene que ver con el gerenciamento de los distintos recursos, negocios, aspectos y cuestiones productivas y distributivas de bienes y servicios en una empresa.

:-D SEGURIDAD EN CENTROS DE CMPUTO :-D Seguridad es el conjunto de normas preventivas y operativas, con apoyo de procedimientos, programas, sistemas, y equipos de seguridad y proteccin, orientados a neutralizar, minimizar y controlar los efectos de actos ilcitos o situaciones de emergencia, que afecten y lesionen a las personas o los bienes de esta.

La seguridad en un centro de cmputo no solo se refiere a la proteccin del hardware, si no tambin del software. Algunas medidas de seguridad de un centro de cmputo son: Impartir instrucciones a los asociados o responsables de no suministrar informacin. 2.- Revisar los planes de seguridad de la organizacin. 3.- Establecer simples y efectivos sistemas de seales. 4.- Contar con resguardo de la informacin que se maneja. 5.- Establecer contraseas para proteger informacin confidencial y privada. 6.- Evitar introducir alimentos, tales como refrescos, para impedir que puedan derramarse sobre las maquinas. 7.- No fumar. 8.- Cada equipo de cmputo debe contar con un regulador de corriente para evitar problemas o daos en caso de falla elctrica. 9.- Escanear un disquete antes de introducirlo a la computadora para as evitar infectarlas con algn virus. En los ultimos aos la seguridad en las redes de computadores se ha tornado en un asunto de primera importancia dado el incremento de prestaciones de las mismas, as como la imparable ola de ataques o violaciones a las barreras de acceso a los sistemas implementados en aquellas. Los "incidentes de seguridad" reportados continan creciendo cada vez a un ritmo mas acelerado, a la par de la masificacion del Internet y de la complejidad del software desarrollado.

;-) Efectuar un anlisis de riesgos :-D Esto se suele mencionar en la literatura como el primer paso a realizarse cuando se plantea la seguridad en un sistema. La idea es muy sencilla: trazar todos los elementos que conforman nuestro sistema (hardware y software) y observar cuales involucran mas o menos riesgo. Esto desembocara en un plan de seguridad cuyo objetivo es disminuir el riesgo total del sistema, que se puede modelar como la suma de los riesgos de sus componentes: RIESGO TOTAL = RIESGO(componente 1) + RIESGO(componente 2) ... El riesgo de cada componente est en funcin directa a las prdidas que ocasionara el que este deje de operar, as como en funcin de cuan vulnerable es dicho componente en este momento. El riesgo no es fcil de cuantificar, siendo en general un estimador subjetivo. A modo de ejemplo podramos plantear una formula como la que sigue: RIESGO(componente) = P * V Donde P=Perdida, es la perdida en dinero que implicara la inoperatividad del componente hasta su reparacin, V=vulnerabilidad, es tanto o ms subjetiva puesto que no hay una manera segura de establecer para todos los casos si los supuestos mecanismos de proteccin (del componente) son o no realmente confiables. embargo, esto realmente estar en funcin de diversas caractersticas del antivirus, como pueden ser: recientes actualizaciones, En la formula del "riesgo" propuesta arriba, es evidente que los componentes de nuestro sistema con algo valor y alta vulnerabilidad sern de lejos los que presenten mayor riesgo. Sin embargo, en muchos casos no es sencillo disminuir el valor de cierto componente (y por tanto la prdida en caso de problemas), y tampoco se puede eliminar completamente la vulnerabilidad del mismo (por ejemplo, si esta de cara a Internet.) :'-( Mantener las cosas simples :'-( Un sistema complejo es ms difcil de asegurar y potencialmente proporciona una mayor cantidad de puertas abiertas a los atacantes. En general, es recomendable intentar dividir el problema mediante la simplificacin de la configuracin, para as identificar los puntos o rutas de control vulnerables para incrementar la seguridad. :-) Seguridad en todos los niveles. :-) Esto se puede expresar ms sencillamente como: no confiar el sistema a un nico mecanismo de seguridad. La informacin fluye a travs de los distintos componentes y/o capas del sistema y son muchas las instancias en las que se puede mejorar su seguridad. La recomendacin estipula que utilicemos todas estas instancias a pesar de que en principio puedan parecer redundantes.

:-D Encriptar tanto como sea posible :-S La encriptacin es un tema complejo pero cuya implementacin resulta cada vez ms sencilla conforme aparecen ms productos. Los cambios del ao pasado en la legislacin norteamericana con respecto a la exportacin de productos que encriptan, son un incentivo claro para que los desarrolladores y vendedores se interesen ms en el tema. En general, los canales de comunicacin ms vulnerables o de mayor cercana al pblico requieren una encriptacin "ms fuerte", es decir, ms difcil de descifrar por los curiosos o atacantes. Cierta informacin conlleva ms riesgo que otra, y por tanto requerir un nivel de encriptacin diferenciado. Las herramientas capaces de hacer esto son muchas, dependiendo del contexto en que nos encontremos. Por ejemplo, los sistemas DBMS ms avanzados incorporan la encriptacin como una opcin normal para los datos almacenados, generalmente bajo esquemas propietarios. La tecnologa de encriptacin de informacin destinada a pasar a travs de la red ha evolucionado bastante, hacindose popular el termino VPN para hacer referencia a canales que encriptan la informacin de un modo ms o menos transparente. :-D La seguridad hacia el interior :-)

Algunos reportes han puesto de relieve que en una gran cantidad de casos la mayor amenaza de ataques al sistema no proviene de fuera, sino que parte desde el interior de la organizacin. Muchos ataques exitosos desde el exterior han necesitado de cierta ayuda inicial activada en el interior de la organizacin, donde por lo general nadie sospecha de este tipo de prcticas. Un caso muy comn de este tipo de ataque lo constituye el trabajador despedido o castigado que decide tomar venganza. Antes de retirarse definitivamente puede efectuar este tipo de tareas maliciosas e incluso ponerse en combinacin con un atacante externo. En ciertos casos la simple introduccin intencional de un virus puede acarrear efectos devastadores. La nica manera de reducir el riesgo en estos casos, consiste en planificar el acceso al sistema de modo tal que ningn elemento crtico dependa de una sola persona. Dicho de otro modo, para daar un sistema, no debe bastar con un nico individuo disconforme. :-) Educar a los usuarios :-D Una de las mayores ayudas que puede recibir un hacker que intenta infiltrarse en el sistema de una organizacin consiste en obtener informacin acerca de Este. En este sentido, las prcticas empleadas por el atacante comprenden muchas veces la interaccin encubierta con los usuarios de la organizacin a los cuales se les extrae (sin que tomen conciencia de esto) una serie de datos tiles para el hacker. El caso ms evidente consiste en obtener como jugando" una contrasea de parte de este incauto.

:'-( No confiar (totalmente) en nosotros mismos :-S Esto puede sonar extrao, sin embargo lo nico que quiero indicar es la necesidad de que otra persona verifique la seguridad de nuestro sistema. Como se sabe, existen empresas consultoras especializadas en auditar nuestra organizacin con este fin. Si esta Ultima opcin no es posible (por ejemplo, por el costo involucrado) entonces es de rigor solicitar a otro administrador o ingeniero que verifique las medidas que hemos considerado. En sistemas y redes complejas es muy posible que una sola persona (nosotros) hayamos dejado pasar alguna puerta insegura. Mientras ms personas verifiquen nuestro trabajo, habr ms probabilidades de que ste est adecuadamente realizado. Esta es la idea que est detrs de mucho software Open Source, siendo el Kernel de Linux el caso ms conspicuo.

:-) Ejecutar solo los servicios imprescindibles. :-( Algunas personas tienen la mana de instalar los sistemas con la mayor cantidad posible de opciones que puedan entrar en el disco duro. Los administradores de sistemas seguros deben ir exactamente en sentido inverso: en un sistema de alto riesgo es de rigor que se ejecute nicamente lo imprescindible. El ejemplo ms conocido corresponde a los servicios de red, los cuales muchas veces vienen configurados para estar activos tan pronto como se instala un sistema operativo, crendose automticamente nuevas oportunidades para los atacantes.

;-) mantenerse al dia :-S Esta recomendacin cada vez es ms crtica. El software, pese a los esfuerzos y la propaganda, continuar teniendo errores y puertas ocultas. Y al parecer la tendencia sigue en aumento con la complejidad del mismo. Esto implica que los vendedores debern proporcionar parches o versiones mejoradas a sus clientes cada vez que se descubra alguna vulnerabilidad. Escaneos regulares Un "scanner" es un programa que intenta indagar acerca de qu servicios proporciona un computador de la red. Una vez que se conocen estos servicios, un atacante puede centrar sus ataques hacia los mismos. Establecer planes de contingencia y sistemas de respaldo No existe ninguna garanta de que nuestro sistema sea invulnerable. Ms all de las medidas que podamos adoptar, siempre existir la posibilidad de ser atacados. Esto nos obliga a tener presentes ciertas medidas de contingencia traducidas preferentemente en polticas de seguridad bien establecidas. En otras palabras, debemos imaginarnos sucesivamente un conjunto de escenarios de ataques exitosos. Qu hacemos si... Sospechamos que un hacker est atacando el firewall

Sospechamos que ya ha tomado control del firewall Comprobamos que ya ha tomado control del firewall Sospechamos que el servidor de base de datos ha sido alterado Descubrimos que las PCs Windows han sido infectadas con un virus

:-)

Vigilancia :-)

La vigilancia del buen funcionamiento del sistema es un asunto ms complicado de lo que parece. El problema es que los ataques frecuentemente estn disfrazados de conexiones ms o menos vlidas, y por otro lado, los sistemas de cmputo normalmente no avisan cuando son alterados, a no ser que esto se haya establecido de antemano. Los ataques generalmente tratan de aparentar que no ha ocurrido nada, a fin de conseguir hacer ms y ms modificaciones sin ser detectados y detenidos.

:-S Establecimiento de polticas :-D Para terminar, una recomendacin que en cierto modo engloba a todas las anteriores. El establecimiento de polticas corresponde a un mecanismo que permite asegurar que la seguridad se mantenga en todas las situaciones y se deriva del "compromiso con la seguridad" de la organizacin. La idea detrs de todo esto es que nadie puede saber de antemano lo que piensa el administrador o el encargado de la seguridad sin ser informado. Muchas organizaciones no tienen esto en cuenta y se da el caso en que un gerente se limita a reunir a los empleados y decirles "no hagan nada que pueda atentar contra la seguridad de la organizacin, o sern castigados ..." El problema es que la gente normalmente no piensa en trminos de seguridad sino en trminos de cumplimiento de obligaciones y logro de resultados, y el camino ms corto no siempre es el ms seguro.

:-D SEGURIDAD EN LAS INSTALACIONES :-S

Factores que pueden influir en la determinacin y acondicionamiento del lugar:

Corriente elctrica confiable Comunicacin confiable Va rpida de acceso Evitar zonas con incidencia de desastres naturales Evitar zonas propensas a disturbios sociales Cercana de Polica y Bomberos Rentas atractivas Minimizar el efecto de lluvias Evitar la proximidad de aeropuertos Evitar Interferencia electromagntica Estacionamiento Espacio adecuado para planta elctrica de respaldo Aire acondicionado

Puertas y pasillos amplios Lejana de inflamables y explosivos rea para visitas rea de comida y Sanitarios No ms all de un sexto piso Preparacin del lugar de ubicacin del centro de procesamiento de datos Preparacin del plano de distribucin Cercana del personal a recursos (consumibles, archivos, equipo,...) de uso frecuente. reas de almacenamiento/recepcin adecuadas: de consumibles (papel, cintas, disquetes), de equipo, de material de desecho Dos salidas en cada rea que contenga personal U ****DEFINICIONES O GLOSARIO **** :-) ;-) WEB SERVER: un servidor web sirve contenido esttico a un navegador, carga un archivo y lo sirve a travs de la red al navegador de un usuario. Este intercambio es mediado por el navegador y el servidor que hablan el uno con el otro mediante HTTP. Se pueden utilizar varias tecnologas en el servidor para aumentar su potencia ms all de su capacidad de entregar pginas HTML; stas incluyen scripts CGI, seguridad SSL y pginas activas del servidor (ASP). :'-( FIREWALL: Un firewall es un sistema que est configurado para controlar el flujo de trfico entre dos redes. Los cortafuegos son las ms comnmente configurado de manera especial los sistemas Unix, pero los cortafuegos tambin se han construido fuera de muchos otros sistemas, incluidos los sistemas diseados especficamente para su uso como cortafuegos. La mayora de cortafuegos comercial comn hoy es CheckPoint Firewall-1, pero competidores como Cisco PIX estn ganando terreno rpidamente en CheckPoint. U GATEWAY: Un dispositivo que acta como nexo entre dos redes que usan el mismo protocolo, es decir, una puerta de enlace predeterminada. :-) MAC ADDRESS:es un identificador de 48 bits que corresponde de forma nica a una tarjeta o interfaz de red. Es individual, cada dispositivo tiene su propia direccin MAC determinada y configurada por el IEEE (los ltimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el OUI. La mayora de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64 las cuales han sido diseadas para ser identificadores globalmente nicos. No todos los protocolos de comunicacin usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente nicos. Las direcciones MAC son nicas a nivel mundial, puesto que son escritas directamente, en forma binaria, en el hardware en su momento de fabricacin. Debido a esto, las direcciones MAC son a veces llamadas Quemadas En Las Direcciones (BIA).

La direccin MAC es un nmero nico de 48 bits asignado a cada tarjeta de red. Se conoce tambin como la direccin fsica en cuanto identificar dispositivos de red. :-( DBMS : es un conjunto de programas que se encargan de manejar la creacin y todos los accesos a las bases de datos, esta compuesto por: DDL: Lenguaje de Definicin de Datos DML:Lenguaje de Manipulacin de Datos SQL: Lenguaje de Consulta. :-P VPN: La Red Privada Virtual (RPV), en ingls Virtual Private Network (VPN), es una tecnologa de red que permite una extensin de la red local sobre una red pblica o no controlada, como por ejemplo Internet. ;-* HACKER : Es el neologismo utilizado para referirse a un experto (vase gur) en varias o alguna rama tcnica relacionada con la informtica: programacin, redes de computadoras, sistemas operativos, hardware de red/voz, etc. Se suele llamar hackeo y hackear a las obras propias de un hacker. El trmino "hacker" trasciende a los expertos relacionados con la informtica, para tambin referirse a cualquier profesional que est en la cspide de la excelencia en su profesin, ya que en la descripcin ms pura, un hacker es aquella persona que le apasiona el conocimiento, descubrir o aprender nuevas cosas y entender el funcionamiento de stas. :-D INGENIERIA SOCIAL: En el campo de la seguridad informtica, ingeniera social es la prctica de obtener informacin confidencial a travs de la manipulacin de usuarios legtimos. Un ingeniero social usar comnmente el telfono o Internet para engaar a la gente y llevarla a revelar informacin sensible, o bien a violar las polticas de seguridad tpicas. Con este mtodo, los ingenieros sociales aprovechan la tendencia natural de la gente a confiar en su palabra, antes que aprovechar agujeros de seguridad en los sistemas informticos. Generalmente se est de acuerdo en que "los usuarios son el eslabn dbil" en seguridad; ste es el principio por el que se rige la ingeniera social. ;-) KERNEL: El kernel ncleo de linux se puede definir como el corazn de este sistema operativo. Es el encargado de que el software y el hardware de tu ordenador puedan trabajar juntos. Las funciones ms importantes del mismo, aunque no las nicas, son: * Administracin de la memoria para todos los programas y procesos en ejecucin. * Administracin del tiempo de procesador que los programas y procesos en ejecucion utilizan. * Es el encargado de que podamos acceder a los perifricos/elementos de nuestro ordenador de una manera cmoda.

:-o SEVICE PACK:Grupo de parches que actualizan, corrigen y mejoran aplicaciones y sistemas operativos. Esta denominacin fue popularizada por Microsoft cuando comenz a empaquetar grupos de parches que actualizaban su sistema operativo Windows. Son de dos tipos: * Incremental: en la cual cada SP no contiene las actualizaciones anteriores, por lo que debe instalarse el SP anterior antes de instalar el SP siguiente. * Acumulativo: que es el caso contrario, cada SP contiene el SP anterior, lo que hace mucho ms fcil y rpida la actualizacin. Microsoft Windows posee esta tcnica. :-P PREGUNTAS :-S :'-( 1.- DEFINE SEGURIDAD EN CENTRO DE CMPUTO? R= Seguridad es el conjunto de normas preventivas y operativas, con apoyo de procedimientos, programas, sistemas, y equipos de seguridad y proteccin, orientados a neutralizar, minimizar y controlar los efectos de actos ilcitos o situaciones de emergencia, que afecten y lesionen a las personas o los bienes de esta. U 2.- MENCIONA POR LO MENOS 5 MEDIDAS DE SEGURIDAD EN UN CENTRO DE CMPUTO. R=1.- Impartir instrucciones a los asociados o responsables de no suministrar informacin. 2.- Revisar los planes de seguridad de la organizacin. 3.- Establecer simples y efectivos sistemas de seales. 4.- Contar con resguardo de la informacin que se maneja. 5.- Establecer contraseas para proteger informacin confidencial y privada. U 3.- QUE ES UN SCANNER? R= Es un programa que intenta indagar acerca de qu servicios proporciona un computador de la red. Una vez que se conocen estos servicios, un atacante puede centrar sus ataques hacia los mismos. :-D 4.- QUIENES EMPLEAN REGULARMENTE ESTE TIPO DE HERREMIENTA? R= Los hackers. :-S 5.- MENCIONA POR LO MENOS 5 SEGURIDADES EN LAS INSTALACIONES. R= Corriente elctrica confiable Comunicacin confiable Va rpida de acceso Evitar zonas con incidencia de desastres naturales Evitar zonas propensas a disturbios sociales Cercana de Polica y Bomberos 6.-A QUE CORRESPONDE EL ESTABLECIMIENTO DE POLITICAS?

R=corresponde a un mecanismo que permite asegurar que la seguridad se mantenga en todas las situaciones y se deriva del "compromiso con la seguridad" de la organizacin.

Você também pode gostar

- RTR 160 4v-4t Nafta - User-ManualDocumento122 páginasRTR 160 4v-4t Nafta - User-ManualVentas Moto Boedo100% (1)

- Carta - CotizaciónDocumento3 páginasCarta - CotizaciónAlexandra Cobeñas LlatasAinda não há avaliações

- Eca en El Cultivo de CacaoDocumento46 páginasEca en El Cultivo de Cacaoelmer fretel100% (4)

- Francisca Reyes Amigo Control Semana 8.Documento5 páginasFrancisca Reyes Amigo Control Semana 8.Francisca Reyes AmigoAinda não há avaliações

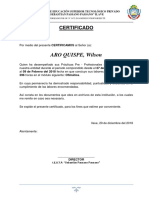

- Certificado de Practicas Pre ProfesionalesDocumento6 páginasCertificado de Practicas Pre ProfesionalesAnonymous BvE4gybu0UAinda não há avaliações

- 2do GradoDocumento2 páginas2do GradoJoseph Henry Medina SandersAinda não há avaliações

- 6to GradoDocumento2 páginas6to GradoJoseph Henry Medina SandersAinda não há avaliações

- 4to GradoDocumento2 páginas4to GradoJoseph Henry Medina SandersAinda não há avaliações

- 5to GradoDocumento2 páginas5to GradoJoseph Henry Medina SandersAinda não há avaliações

- 3er GradoDocumento2 páginas3er GradoJoseph Henry Medina SandersAinda não há avaliações

- Hacer RubricasDocumento4 páginasHacer RubricasdasavaAinda não há avaliações

- Cat Rubrica PDFDocumento44 páginasCat Rubrica PDFLisandro MartínezAinda não há avaliações

- 1er GradoDocumento2 páginas1er GradoJoseph Henry Medina SandersAinda não há avaliações

- TallerObjetivosOperacionales Octubre2006Documento29 páginasTallerObjetivosOperacionales Octubre2006Joseph Henry Medina SandersAinda não há avaliações

- Manual GagneDocumento19 páginasManual GagneinteligenciapuraAinda não há avaliações

- RedacciondeplanesDocumento24 páginasRedacciondeplanesJoseph Henry Medina SandersAinda não há avaliações

- Objetivos Aprendizaje PDFDocumento6 páginasObjetivos Aprendizaje PDFPedro O'HaraAinda não há avaliações

- Manual GagneDocumento19 páginasManual GagneinteligenciapuraAinda não há avaliações

- Listado Mujeres AnexadasDocumento4 páginasListado Mujeres AnexadasJoseph Henry Medina SandersAinda não há avaliações

- UPNFM CURSO REDES COMUNICACIONES CULTURADocumento3 páginasUPNFM CURSO REDES COMUNICACIONES CULTURAJoseph Henry Medina SandersAinda não há avaliações

- Manual de Linux - Alvaro Alea FDZDocumento44 páginasManual de Linux - Alvaro Alea FDZAleman IsmaelAinda não há avaliações

- Densidad Poblacional de HondurasDocumento1 páginaDensidad Poblacional de HondurasJoseph Henry Medina SandersAinda não há avaliações

- Qué Es Un PiropoDocumento2 páginasQué Es Un PiropoJoseph Henry Medina SandersAinda não há avaliações

- Evaluación ProcesoDocumento1 páginaEvaluación ProcesoJoseph Henry Medina SandersAinda não há avaliações

- Evaluación ProcesoDocumento1 páginaEvaluación ProcesoJoseph Henry Medina SandersAinda não há avaliações

- Encuesta para Construcción de MensajeDocumento28 páginasEncuesta para Construcción de MensajeAlfonso RamosAinda não há avaliações

- Plan estratégico para fomentar la empatía en la comunidadDocumento4 páginasPlan estratégico para fomentar la empatía en la comunidadANGIE TATIANA PUENTES BONZAAinda não há avaliações

- Planificación anual Ciencias NaturalesDocumento14 páginasPlanificación anual Ciencias NaturalesBarbi DuranAinda não há avaliações

- MA465 S03 S08 CS03 Caso 3 Nuevo Laboratorio Químico AlumnosDocumento6 páginasMA465 S03 S08 CS03 Caso 3 Nuevo Laboratorio Químico AlumnosLuis Angel Poma Palacios0% (1)

- Empatía, altruismo y solidaridadDocumento9 páginasEmpatía, altruismo y solidaridadnewman135_277960859Ainda não há avaliações

- Hoja Resumen-Los EsponsalesDocumento2 páginasHoja Resumen-Los EsponsalesLuisaPlasenciaAinda não há avaliações

- Reglamento de Evaluación Generales, Jefes y Oficiales Policía BolivianaDocumento17 páginasReglamento de Evaluación Generales, Jefes y Oficiales Policía BolivianaWilliam I.A. Llanos Torrico, MSc.50% (2)

- Ampliacion de PlazoDocumento12 páginasAmpliacion de PlazoDiegoHieloAinda não há avaliações

- Anexo 1. Caso de Estudio Unidad 2 Fase 3 INTELIGENCIA DE NEGOCIOSDocumento18 páginasAnexo 1. Caso de Estudio Unidad 2 Fase 3 INTELIGENCIA DE NEGOCIOSluisa fernanda pinillos peñaAinda não há avaliações

- Ammann PrimeDocumento8 páginasAmmann PrimeJunior Ortega RomeroAinda não há avaliações

- Anselmo Lorenzo - El Derecho A La EvoluciónDocumento38 páginasAnselmo Lorenzo - El Derecho A La Evoluciónlipafoh943Ainda não há avaliações

- Nueva PlanificaciónDocumento4 páginasNueva PlanificaciónEric GuillenAinda não há avaliações

- La FamiliaDocumento3 páginasLa FamiliaOsmerysAzocarAinda não há avaliações

- Derivadas Logarítmicas y TrigonometricasDocumento6 páginasDerivadas Logarítmicas y TrigonometricasMichelle MarinAinda não há avaliações

- PDF 20220418 220631 0000Documento11 páginasPDF 20220418 220631 0000Mirko HuaytallaAinda não há avaliações

- Organización de Datos - Variable CualitativaDocumento4 páginasOrganización de Datos - Variable CualitativaGilberth Mamani MedinaAinda não há avaliações

- Recurso Tiempo Desde La Perspectiva EmpresarialDocumento92 páginasRecurso Tiempo Desde La Perspectiva EmpresarialJim Jenrry Lopez AquinoAinda não há avaliações

- Generador síncrono, sincronización y conexión en paralelo con la red 220V, 60 HzDocumento7 páginasGenerador síncrono, sincronización y conexión en paralelo con la red 220V, 60 HzGustavo ValverdeAinda não há avaliações

- Unidad 2 Comunicacion 2 3 NominacionDocumento11 páginasUnidad 2 Comunicacion 2 3 Nominacionrosaritofcg1982100% (11)

- SimuladorEstrategiaDocumento8 páginasSimuladorEstrategiadayana alvisAinda não há avaliações

- Ensayo Jeremy BenthamDocumento3 páginasEnsayo Jeremy Benthamluz Magaly lanza NietoAinda não há avaliações

- DanielaDocumento5 páginasDanieladaniela cabarcasAinda não há avaliações

- Tarea OrganizacionalDocumento4 páginasTarea Organizacionaljulio diazAinda não há avaliações

- Oratoria JuridicaDocumento1 páginaOratoria JuridicaJean Carlos FerraraAinda não há avaliações

- Ensayo Butterfly CircusDocumento2 páginasEnsayo Butterfly CircusJ.a. AraujoAinda não há avaliações