Escolar Documentos

Profissional Documentos

Cultura Documentos

Listado de Normas de ISO 27001 - Total

Enviado por

Javier Coaquira CaritaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Listado de Normas de ISO 27001 - Total

Enviado por

Javier Coaquira CaritaDireitos autorais:

Formatos disponíveis

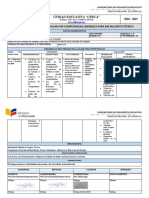

5 1 Poltica de seguridad de la informacin 5.1.1 Documento de poltica de seguridad de la informacin (POR APLICAR) 5.1.

2 Revisin de la poltica de seguridad de la informacin (NO APLICADO) 6 1 Organizacin Interna 6.1.1. Compromiso de la Direccin con la Seguridad de la Informacin (NO APLICADO) 6.1.2. Coordinacin de la Seguridad de la Informacin (NO APLICADO) 6.1.3. Asignacin de responsabilidades (NO APLICADO) 6.1.4. Proceso de Autorizacin de Recursos para el Tratamiento de la Informacin (POR APLICAR) 6.1.5. Acuerdos de Confidencialidad (NO APLICADO) 6.1.6. Contacto con las Autoridades (NO APLICADO) 6.1.7. Contacto con Grupos de Inters Especial (NO APLICADO) 6.1.8. Revisin Independiente de la Seguridad de la Informacin (NO APLICADO) 6 2 Terceros 6.2.1. Identificacin de los riesgos derivados del acceso de terceros (POR APLICAR) 6.2.2. Tratamiento de la seguridad en la relacin con los clientes (APLICADOS) 6.2.3. Tratamiento de la seguridad en contratos con terceros (POR APLICAR) 7 1 Responsabilidad sobre los activos 7.1.1. Inventario de Activos (APLICADO) 7.1.2. Responsable de los activos (APLICADO) 7 1 3 Acuerdos sobre el uso adecuado de los activos (APLICADO) 7 2 Clasificacin de la Informacin 7.2.1 Directrices de Clasificacin (APLICADO) 7.2.2 Marcado y tratamiento de la informacin (POR APLICAR) 8 1 Seguridad en la definicin del trabajo y los recursos 8.1.1. Inclusin de la seguridad en las responsabilidades laborales (APLICADO) 8.1.2. Seleccin y poltica de personal (NO APLICADO) 8.1.3. Trminos y condiciones de la relacin laboral (NO APLICADO) 8 2 Seguridad en el desempeo de las funciones del empleo

8.2.1. Supervisin de las obligaciones (POR APLICAR) 8.2.2. Formacin y capacitacin en seguridad de la informacin (POR APLICAR) 8.2.3. Procedimiento disciplinario (POR APLICAR) 8 3 Finalizacin o cambio del puesto de trabajo 8.3.1. Cese de responsabilidades (POR APLICAR) 8.3.2. Restitucin de activos (POR APLICAR) 8.3.3. Cancelacin de permisos de acceso (POR APLICAR) 9 1 reas seguras 9.1.1. Permetro de seguridad fsica (APLICADO) 9.1.2. Controles fsicos de entrada (APLICADO) 9.1.3. Seguridad de oficinas, despachos y recursos (NO APLICADO) 9.1.4. Proteccin contra amenazas externas y del entorno (NO APLICADO) 9.1.5. El trabajo en reas seguras (NO APLICADO) 9.1.6. reas aisladas de carga y descarga (NO APLICADO) 10.1 Procedimientos y responsabilidades de operacin 10.1.1 Documentacin de procedimientos operativos (POR APLICAR) 10.1.2 Control de cambios operacionales (POR APLICAR) 10.1.3 Segregacin de Tareas (NO APLICADA) 10.1.4 Separacin de los recursos para desarrollo y produccin (POR APLICAR) 10.2 Supervisin de los servicios contratados a terceros 10.2.1 Presentacin de Servicios (APLICADO) 10.2.2 Monitorizacin y revisin de los servicios contratados (APLICADO) 10.2.3 Gestin de los cambios en los servicios contratados (APLICADO) 10.3 Planificacin y aceptacin del sistema 10.3.1 Planificacin de capacidades (APLICADO) 10.3.2 Aceptacin del sistema (APLICADO) 10.4 Proteccin contra software malicioso y cdigos mviles 10.4.1 Medidas y controles contra software malicioso (APLICADO) 10.4.2 Medidas y controles contra cdigo mvil (POR APLICAR)

10.5 Gestin interna de soporte y recuperacin 10.5.1 Recuperacin de la informacin (APLICADO) 10.6 Gestin de redes 10.6.1 Controles de red (APLICADO) 10.6.2 Seguridad en los servicios de red (POR APLCIAR) 10.7 Utilizacin y Seguridad de los soportes de informacin 10.7.1 Gestin de soportes extrables (POR APLICAR) 10.7.2 Eliminacin de Soportes (POR APLICAR) 10.7.3 Procedimientos de utilizacin de la informacin (POR APLICAR) 10.7.4 Seguridad de la documentacin de sistemas (APLICADO) 10.8 Intercambio de informacin y software 10.8.1 Polticas y procedimiento de intercambio de informacin (APLICADO) 10.8.2 Acuerdos de Intercambio (APLICADO) 10.8.3 Soportes fsico en trnsito (POR APLICAR) 10.8.4 Mensajera Electrnica (APLICADO) 10.8.5 Sistema de informacin empresarial (APLICADO) 10.9 Servicio de Comercio Electrnico 10.9.1 Seguridad en comercio electrnico (POR APLICAR) 10.9.2 Seguridad en transaccin en lnea (APLICADO) 10.9.3 Seguridad en Informacin Pblica (POR APLICAR) 10.10 Monitorizacin 10.10.1 Registro de Incidencias (APLICADO) 10.10.2 Supervisin del uso de los sistemas (APLICADO) 10.10.3 Proteccin de los registros de Incidencias (POR APLICAR) 10.10.4 Diarios de Operaciones del Administrador y Operador (POR APLICAR) 10.10.5 Registro de Fallos (APLICADO) 10.10.6 Sincronizacin del reloj (NO APLICADO) 11.1 Requerimientos de negocios para el control de acceso 11.1.1 Poltica de Control de Acceso (APLICADO)

11.2 Gestin de acceso de usuarios 11.2.1 Registro de usuarios (APLICADO) 11.2.2 Gestin de Privilegios (POR APLCIAR) 11.2.3 Gestin de contraseas de usuario (APLICADO) 11.2.4 Revisin de los derechos de acceso de los usuarios (POR APLICAR) 11.3 Responsabilidades del usuario 11.3.1 Uso de Contraseas (APLICADO) 11.3.2 Equipos informticos de usuario desatendido (POR APLICAR) 11.3.3 Polticas para Escritorios y monitores sin informacin (NO APLICADO) 11.4 Control de acceso en red 11.4.1 Polticas de uso de los servicios de red (POR APLICAR) 11.4.2 Autentificacin de Usuarios para conexiones Externas (POR APLICAR / UPDATE) 11.4.3 Autentificacin de Nodos de la red (NO APLICADO) 11.4.4 Proteccin a puertos de diagnsticos remotos (NO APLICADO) 11.4.5 Segregacin en las Redes 11.4.6 Control de Conexiones a las Redes (APLICADO) 11.4.7 Control de Encaminamiento en la red (POR APLICAR) 11.5 Control de Acceso al Sistema Operativo 11.5.1 Procedimientos de Conexin de Terminales (APLICADO) 11.5.2 Identificacin y autentificacin de usuarios (RECONTRA APLICADO) 11.5.3 Sistema de gestin de contraseas (APLICADO) 11.5.4 Uso de los servicios del sistema (POR APLICAR) 11.5.5 Desconexin automtica de terminales (NO APLICADO) 11.5.6 Limitacin del tiempo de conexiones (POR APLICAR) 11.6 Control de acceso a las aplicaciones 11.6.1 Restriccin de acceso a la informacin (APLICADO) 11.6.2 Aislamiento de sistemas sensibles (APLICADO) 11.7 Informtica mvil y tele trabajo 11.7.1 Informtica mvil (APLICADO)

11.7.2 Tele trabajo (POR APLICAR) 12.1 Requisitos de seguridad delos sistemas 12.1.1 Anlisis y especificaciones de los requisitos de seguridad (POR APLICAR) 12.2 Seguridad de las aplicaciones del sistema 12.2.1 Validacin de los datos de entrada (POR APLICAR) 12.2.2 Control del proceso interno (APLICADO) 12.2.3 Autenticacin de Mensajes (APLICADO) 12.2.4 Validacin de los datos de salida (POR APLICAR) 12.3 Controles criptogrficos 12.3.1 Poltica de uso de los controles criptogrficos (POR APLICAR) 12.3.2 Cifrado (APLICADO) 12.4 Seguridad de los ficheros del sistema 12.4.1 Control del software en explotacin (*.*) 12.4.2 Proteccin de los datos de prueba del sistema (APLICADO) 12.4.3 Control de acceso a la librera de programas fuente (APLICADO) A.12.5.-Seguridad en los procesos de desarrollo y soporte. (POR APLICAR) A.12.5.1.-Procedimientos de control de cambios. (POR APLICAR) A.12.5.2.-Revision tcnica de los cambios del Sistema Operativo. (POR APLICAR) A.12.5.3.-Restrincciones en los cambios a los paquetes de software. (NO APLICADAS) A.12.5.4.-Canales encubiertos y cdigo troyano. (APLICAR) A.12.5.5.-Desarrollo externalizado del software. (NO APLICADAS) A.12.6.-Gestion de las vulnerabilidades tcnicas. (NO APLICADAS) A.12.6.1.-Control de las vulnerabilidades tcnicas. (NO APLICADAS) A.13.1.-Comunicacin de eventos y debilidades en la seguridad de la informacin. (NO APLICADAS) A.13.1.1.-Comunicacin de eventos en seguridad. (NO APLICADAS) A.13.2.-Gestion de incidentes y mejoras en la seguridad de la informacin. (NO APLICADAS) A.13.2.1.-Indentificacion de responsabilidades y procedimientos. (NO APLICADAS) A.13.2.2.-Evaluacion de incidentes en seguridad. (NO APLICADAS)

A.13.2.3.-Recogida de pruebas. (NO APLICADAS) A.14.1.-Aspectos de la gestin de continuidad del negocio. (NO APLICADAS) A.14.1.1.-Proceso de la gestin de continuidad del negocio. (POR APLICAR) A.14.1.2.-Continuidad del negocio y anlisis de impactos. (POR APLICAR) A.14.1.3.-Redaccion e implantacin de planes de continuidad. (POR APLICAR) A.14.1.4.-Marco de planificacin para la continuidad del negocio. (POR APLICAR) A.14.1.5.-Prueba, mantenimiento y reevaluacin de planes de continuidad. (POR APLICAR) A.15.1.-Conformidad con los requisitos legales. (NO APLICADAS) A.15.1.1.-Identificacion de la legislacin aplicable. (NO APLICADAS) A.15.1.2.-Derechos de propiedad intelectual (IPR). (NO APLICADAS) A.15.1.3.-Salvaguarda de los registros de la Organizacin. (NO APLICADAS) A.15.1.4.-Proteccion de datos de carcter personal y de la intimidad de las personas. (NO APLICADAS) A.15.1.5.-Evitar ms uso de los dispositivos de tratamiento de la informacin. (NO APLICADAS) A.15.1.6.-Reglamentacion de los controles de cifrados. (NO APLICADAS) A.15.2.-Revisiones de la poltica y de la conformidad tcnica. (NO APLICADAS) A.15.2.1.-Conformidad con la poltica de seguridad. (NO APLICADAS) A.15.2.2.-Comprobacion de la conformidad tcnica. (NO APLICADAS) A.15.3.- Consideraciones sobre la auditoria de sistemas. (POR APLICAR) A.15.3.1.-Controles de auditoria de sistemas. (NO APLICADAS) A.15.3.2.-Proteccion de las herramientas de auditoria de sistemas. (NO APLICADAS)

Você também pode gostar

- Tercer Avance Del Producto Integrador Individual (Ipi-3)Documento16 páginasTercer Avance Del Producto Integrador Individual (Ipi-3)Ruben Torres Bazan0% (1)

- Documento Diseño Lync 2013Documento61 páginasDocumento Diseño Lync 2013learguelloAinda não há avaliações

- Examen Diagnóstico de ComputaciónDocumento11 páginasExamen Diagnóstico de ComputaciónChino Ramirez100% (1)

- DAW Preguntas y Respuestas Base de DatosDocumento8 páginasDAW Preguntas y Respuestas Base de DatosLoquillaAinda não há avaliações

- Curriculo Mario PerezDocumento1 páginaCurriculo Mario PerezMaria J HernandezAinda não há avaliações

- Transcripcion Clase PET MKTG Digital JBGDocumento29 páginasTranscripcion Clase PET MKTG Digital JBGTomas AquinoAinda não há avaliações

- Silabo de Análisis y Diseño de SistemasDocumento13 páginasSilabo de Análisis y Diseño de SistemasEduardo SalasAinda não há avaliações

- Clase 10 - BioinformáticaDocumento19 páginasClase 10 - BioinformáticaVictorMotaAinda não há avaliações

- Que Es Un Modelo c4Documento9 páginasQue Es Un Modelo c4Ivanova San LucasAinda não há avaliações

- Brouchure Webs JoeDocumento7 páginasBrouchure Webs JoeEduardo Amengual OleaAinda não há avaliações

- CMDDocumento2 páginasCMDjavi023Ainda não há avaliações

- Utilizar Las Diferentes Herramientas para Manejo Del Entorno en Un Sistema Operativo de Ambiente Gráfico.Documento9 páginasUtilizar Las Diferentes Herramientas para Manejo Del Entorno en Un Sistema Operativo de Ambiente Gráfico.amena50% (2)

- Propuesta Trabajo de Grado - Camilo Eraso GuerreroDocumento16 páginasPropuesta Trabajo de Grado - Camilo Eraso GuerreroJose Camilo Eraso GuerreroAinda não há avaliações

- Guia de Laboratorio 8 y 9 PDFDocumento30 páginasGuia de Laboratorio 8 y 9 PDFJEAN CARLOS PAREDES ESPINOZAAinda não há avaliações

- Ejemplo de CVDocumento4 páginasEjemplo de CVrdelacruzscribdAinda não há avaliações

- Cuestionario Ecar TicsDocumento7 páginasCuestionario Ecar TicsDiego VasquezAinda não há avaliações

- Aprendizaje LatitudDocumento8 páginasAprendizaje LatitudVicente FloresAinda não há avaliações

- PRACTICA2Documento12 páginasPRACTICA2David Roberto Velis CastellanosAinda não há avaliações

- 16-b. Solución de Videovigilancia Mobile On-Board (IP) V20190509-En-es-CDocumento28 páginas16-b. Solución de Videovigilancia Mobile On-Board (IP) V20190509-En-es-CCARLOS ROAAinda não há avaliações

- PROTOCOLO IX Encuentro de Investigaciones FCE-UDDocumento2 páginasPROTOCOLO IX Encuentro de Investigaciones FCE-UDNestor Fernando Guerrero RecaldeAinda não há avaliações

- La DomoticaDocumento15 páginasLa DomoticaEstrella WinxAinda não há avaliações

- Inteligencia ArtificialDocumento5 páginasInteligencia ArtificialJhonatan RodriguezAinda não há avaliações

- U1-Soporte Tecnico 1BTDocumento2 páginasU1-Soporte Tecnico 1BTjuanjeremias100% (1)

- 8.1.4.8 Lab Designing and Implementing Subnetted IPv4 Addressing Scheme PDFDocumento8 páginas8.1.4.8 Lab Designing and Implementing Subnetted IPv4 Addressing Scheme PDFKRDOZOAinda não há avaliações

- Piedra Papel Tijeras (IA ML4K Imágenes)Documento12 páginasPiedra Papel Tijeras (IA ML4K Imágenes)Elena González SierraAinda não há avaliações

- Equipos Auxiliares de OficinaDocumento1 páginaEquipos Auxiliares de Oficinacarlys lopez100% (1)

- Cuestionario Del Capítulo 4 - Revisión Del IntentoDocumento2 páginasCuestionario Del Capítulo 4 - Revisión Del IntentoBryan Romero100% (2)

- Desarrollo Web - Wikipedia, La Enciclopedia LibreDocumento3 páginasDesarrollo Web - Wikipedia, La Enciclopedia LibreGulbert Efren Estupiñán EstacioAinda não há avaliações

- CV Carlos VergaraDocumento3 páginasCV Carlos VergararodolfoAinda não há avaliações

- Manual ProgramadorDocumento52 páginasManual ProgramadorOSCAR TORRESAinda não há avaliações