Escolar Documentos

Profissional Documentos

Cultura Documentos

Proyecto de Auditoria de Sistemas

Enviado por

Garcia JaironDescrição original:

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Proyecto de Auditoria de Sistemas

Enviado por

Garcia JaironDireitos autorais:

Formatos disponíveis

Universidad Mariano Glvez de Guastatoya

Facultad de Ingeniera en Sistemas de Informacin

Jornada Sabatina Catedrtico: Ing. Allan Morataya

Asignatura: Ciclo: Alumno: Semestre: 2do. Seccin: A Auditoria Informtica Sbado, 19 de Octubre 2013 CA CARNET: Duracin en minutos: VARIANTE Cdigo:

1890-478

Absoluta Relativa VoBo

12 vo

Fecha:

Observaciones:

PROYECTO

SERIE UNICA Realizar un anlisis de riesgos para el siguiente caso. Debe utilizar la metodologa vista en clase.

La empresa Atoland S.A., empresa que se dedica al sector financiero, especficamente a otorgar prstamos al consumo, ha sufrido un marcado crecimiento en los ltimos aos. De acuerdo a lo expresado por la gerencia, este crecimiento explosivo ha generado que la funcin TI de la empresa fuese adaptndose al crecimiento del negocio de manera adaptativa y no planificada, lo cual les genera miedos a los gerentes respecto a la manera en la cual se est operando. Para contar con una perfecta descripcin de la situacin actual y sus implicancias, han decidido contratar a una empresa consultora para que releve y evale cmo est operando y se est gestionando la funcin TI. Luego de la etapa de relevamiento, se ha obtenido la siguiente informacin respecto al funcionamiento de la empresa: Actualmente en la empresa se utilizan varios equipos de tecnologa estndar, as como una computadora dedicada en el proceso de produccin (PLC). La empresa cuenta con alrededor de 15 equipos de cmputo, pero actualmente no se cuenta con un inventario detallado de los mismos en el cual se lleve el control de versiones y licencias. Se desea trabajar en lneas base donde se estandarice la instalacin de software necesario para los equipos de cmputo y as optimizar el uso de las maquinas. Actualmente en la empresa se utiliza equipo de cmputo, la cual sirve para almacenar datos del sistema transaccional, Recursos Humanos, Facturacin, as como algunos datos de produccin. Estos equipos se encuentran en una fase delicada, por lo que es una excelente oportunidad para mejorar la eficiencia y la velocidad en el procesamiento. No se dispone dentro del departamento de TI un sistema encargado de la realizacin de las pruebas dentro del ciclo de vida de las aplicaciones, sino que son los mismos desarrolladores los que la realizan. Los desarrolladores tienen acceso a la publicacin de aplicaciones en produccin. Los usuarios tienen diferentes claves para el acceso a los diversos sistemas de la empresa adems de utilizar correo electrnico externo o en la nube. En cuanto a los procesos administrativos, el personal de TI son 12 personas, incluido un gerente de rea. A este gerente responden: un administrador de base de datos, dos personas de soporte tcnico, tres operadores, un administrador de usuarios, un administrador de telecomunicaciones y tres programadores. Si bien cada persona tiene asignado su cargo, en la prctica las posiciones se superponen, lo cual fue evaluado por el gerente como muy bueno, porque esto genera un conocimiento general en el personal, lo cual logra que se solucionen mejor los problemas que se presentan pero no hay procesos definidos en su mayora, todo funciona hasta ahora y no hay planes de mejora.

Respecto al software se ha detectado: sistema operativo Windows NT, MS Office xp, DBMS Oracle para Unix Vr.1.0, Sistema operativo Linux, MS Exchange 2003, antivirus, un SIG local llamado TotalOne (del que se han adquirido tres mdulos: contable, personal y activo fijo) y una aplicacin desarrollada por la empresa de gestin de crditos.

Del relevamiento, tambin surgi que, exceptuando el software que se encuentra en el servidor Unix (sistema operativo Linux y el DBMS Oracle), todo el software cuenta con licencia de uso. Respecto al software que no tienen licencia, estn trabajando con trials o versiones de prueba inclusive algunos se encuentran en produccin.

La adjudicacin de usuarios no es realizada exclusivamente por el administrador de usuarios. La forma de realizarlo es el siguiente: en un formulario pre-impreso y prenumerado, en el cual el usuario llena cules son sus datos y cules son las aplicaciones y funciones a las cuales necesita tener acceso, luego se firma y se entrega al administrador en turno . Este, en el correr del da, asigna usuario y contrasea y se la comunica al usuario para que pueda comenzar a trabajar.

Todos los usuarios tienen acceso a e-mail e Internet. En una etapa pasada, el gerente anterior del centro de cmputo entenda que el personal de informtica no tena nada que hablar con el usuario, por lo que solamente se podan comunicar por un telfono especficamente dedicado a recibir solicitudes de los usuarios, y por ende el acceso al CPD se encontraba totalmente restringido. Con el cambio de gerencia y dado los problemas generados por la situacin anterior, hoy da se cuenta con una poltica de puertas abiertas. Por lo cual los usuarios son libres de ingresar al CPD.

Diariamente se respaldan solamente los datos de aplicaciones y bases de datos. El respaldo se realiza en doble copia las cuales se guardan en una caja fuerte ignfuga (a prueba de fuego) dentro del centro de cmputos. Los respaldos los realiza el ltimo programador que se retira en el da, acordando entre ellos quin ser cada da el encargado.

No se ha identificado la existencia de un plan de contingencia, sin embargo se piensa en la contratacin de un sitio alterno.

De acuerdo a la situacin detallada anteriormente, el prximo paso se encuentra orientado a la identificacin de posibles riesgos existentes no mitigados (no cubiertos y/o sin controles adecuados) y proponer soluciones alternativas para mitigarlos. Por problemas contractuales la empresa consultora slo realiz el relevamiento y no puede realizar esta otra etapa propuesta, por lo cual Atoland ha decidido contratarlo a usted como profesional universitario para que pueda finalizar el trabajo. Se adjunta un inventario informtico para que detecte y proponga soluciones a problemas que puedan suscitarse.

Se pide: a) Analice el Estado Actual de la Empresa b) Analizar las Entrevistas que existen en el documento y encontrar en ella, elementos que denoten RIESGO o VULNERABILIDAD c) Determinar las situaciones o los indicios de RIESGO d) Determinar Qu RIESGOS la empresa est dispuesta a aceptar? (Anlisis hipottico de RIESGO - COSTO) e) Determinar dnde se aplicar CONTROL f) Determinar dnde existe necesidad de SEGREGACION DE FUNCIONES g) Establezca las POLTICAS que incluira en el Departamento de TI, Informtica o reas relacionadas h) Analizar el estado de equipos, infraestructura i) Elabore Conclusiones propias sobre el estado actual de la empresa j) Elabore Recomendaciones propias hacia la empresa Punteo Mnimo del Documento:

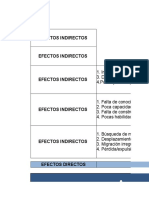

1. Estado Actual de la Empresa 2. Estado de RIESGO o VULNERABILIDAD 2.1 Situaciones o los indicios de RIESGO 2.2 Qu RIESGOS la empresa est dispuesta a aceptar? 3. Aplicacin de CONTROL 4. Necesidad de SEGREGACION DE FUNCIONES 5. POLTICAS

NOTA. Sea concreto, agregue los aspectos conceptuales y herramientas propuestas en los anexos.

Você também pode gostar

- Protecciones Electricas PDFDocumento156 páginasProtecciones Electricas PDFJuan Eduardo Urquiza Cruz100% (16)

- Informe Del ProyectoDocumento52 páginasInforme Del ProyectoVictor Raul Urrutia Marcos100% (1)

- Abp Mejor Informe 2017 Honda PDFDocumento79 páginasAbp Mejor Informe 2017 Honda PDFGarcia JaironAinda não há avaliações

- Residencia Skyworks Reporte Viviano AlmonteDocumento50 páginasResidencia Skyworks Reporte Viviano AlmonteViviano AlmonteAinda não há avaliações

- Caso Los GirasolesDocumento6 páginasCaso Los Girasolescristopher leon marcelo100% (1)

- Dispositivo de Control EléctricoDocumento11 páginasDispositivo de Control EléctricoAsdrubal Salazar100% (1)

- Menu de InversionesDocumento4 páginasMenu de InversionesGarcia Jairon0% (1)

- Gestionar el crecimiento y las condiciones ambientales. IFCT0510No EverandGestionar el crecimiento y las condiciones ambientales. IFCT0510Ainda não há avaliações

- TAREA 4 Toma de Decisiones Casos Empresariales (Ivan Oliver Barrios de Leon) (15006532)Documento11 páginasTAREA 4 Toma de Decisiones Casos Empresariales (Ivan Oliver Barrios de Leon) (15006532)Oliver BarriosAinda não há avaliações

- Caso de EstudioDocumento52 páginasCaso de EstudioOscar CalvilloAinda não há avaliações

- Auditoria InformaticaDocumento10 páginasAuditoria InformaticaJavier IngarocaAinda não há avaliações

- Caso - 31 8Documento3 páginasCaso - 31 8Jonatan MartínezAinda não há avaliações

- Caso # 2 Analisis de Riesgos - Caso de EstudioDocumento3 páginasCaso # 2 Analisis de Riesgos - Caso de Estudioclarisa22suAinda não há avaliações

- Guias para El T.P. Aud. Inf.2021Documento20 páginasGuias para El T.P. Aud. Inf.2021aldereteolga908Ainda não há avaliações

- Grupo N°6 - TRABAJO PRÁCTICODocumento13 páginasGrupo N°6 - TRABAJO PRÁCTICOXimena Fernández CarneroAinda não há avaliações

- Capitulo 5-8 SeminarioDocumento9 páginasCapitulo 5-8 SeminarioJulio Emiddio Vasquez MarmolAinda não há avaliações

- Examen 2do ParcialDocumento3 páginasExamen 2do ParcialZeydrianEstebanAinda não há avaliações

- Caso 31 8-ResueltoDocumento4 páginasCaso 31 8-ResueltoJonatan MartínezAinda não há avaliações

- Caso de Riesgo InformáticoDocumento7 páginasCaso de Riesgo InformáticoMitshiu González100% (1)

- ANALISIS DE RIESGOS DE LOS CONTROLES GENERALES RELACIONADOS CON LA Supermercado La Favorita PDFDocumento3 páginasANALISIS DE RIESGOS DE LOS CONTROLES GENERALES RELACIONADOS CON LA Supermercado La Favorita PDFFrancisco SalinasAinda não há avaliações

- OCCCasos de EstudioDocumento14 páginasOCCCasos de Estudiojcgarciav0% (1)

- Practica - I - Caso de Uso 2020-IIIDocumento4 páginasPractica - I - Caso de Uso 2020-IIIjosue0% (1)

- Estudio de CasoDocumento5 páginasEstudio de CasoGrupo de trabajoAinda não há avaliações

- Problemas en El Funcionamiento de Las Computadora de Inversiones J.G.D Naguanagua - CaraboboDocumento8 páginasProblemas en El Funcionamiento de Las Computadora de Inversiones J.G.D Naguanagua - CaraboboJose Gregorio DiazAinda não há avaliações

- Ejercicio en ClasesDocumento2 páginasEjercicio en ClasesSue Pat0% (1)

- Caso Practico M8T3Documento4 páginasCaso Practico M8T3Martínez AlexAinda não há avaliações

- Entendimiento de TI - Ejemplo IIIDocumento2 páginasEntendimiento de TI - Ejemplo IIIsarayAinda não há avaliações

- AlcomexDocumento3 páginasAlcomexGaboAinda não há avaliações

- Taller 4. Sistemas de InformaciónDocumento6 páginasTaller 4. Sistemas de InformaciónCristina YelaAinda não há avaliações

- Análisis de Sistemas de Facturación en La EmpresaDocumento15 páginasAnálisis de Sistemas de Facturación en La EmpresaJuan CanalesAinda não há avaliações

- Universidad Mariano Gálvez de GuatemalaDocumento8 páginasUniversidad Mariano Gálvez de GuatemalaWilliams Sicà ZaratèAinda não há avaliações

- Caso Estudio Supermercados JumboDocumento3 páginasCaso Estudio Supermercados JumboTedMckeyAinda não há avaliações

- Actividad 2 ImformeDocumento9 páginasActividad 2 ImformeCristian david Silva MorantesAinda não há avaliações

- Implementación de Servicios de Windows Server r2Documento14 páginasImplementación de Servicios de Windows Server r2Camila Espinoza LombardiAinda não há avaliações

- Trabajo Colaborativo 1Documento8 páginasTrabajo Colaborativo 1andreaAinda não há avaliações

- Ejemplo Del Apartado 3.4 Del Capitulo 3 EjemploDocumento28 páginasEjemplo Del Apartado 3.4 Del Capitulo 3 Ejemplogerardo morenoAinda não há avaliações

- ProyectoDocumento13 páginasProyectolinajuliethpaezAinda não há avaliações

- Guía N. 1 - Sistemas Operativos.Documento11 páginasGuía N. 1 - Sistemas Operativos.luis lealAinda não há avaliações

- Auditori ADocumento11 páginasAuditori Amam0l1naAinda não há avaliações

- Informe Importancia de Las Funciones Organización y StaffDocumento9 páginasInforme Importancia de Las Funciones Organización y StaffdiearzAinda não há avaliações

- ATI Parcial IIDocumento4 páginasATI Parcial IIPablo BautistaAinda não há avaliações

- Administracion InformaticaDocumento30 páginasAdministracion InformaticaAdila NadiezhdaAinda não há avaliações

- Auditoria de SistemasDocumento64 páginasAuditoria de SistemasElizandro VázquezAinda não há avaliações

- Caso Jumbo PlanteamientoDocumento4 páginasCaso Jumbo PlanteamientoJorge CoyagoAinda não há avaliações

- Caso Jumbo PlanteamientoDocumento4 páginasCaso Jumbo PlanteamientoJorge CoyagoAinda não há avaliações

- Practica AuditoriaDocumento15 páginasPractica Auditoriamysterys365Ainda não há avaliações

- Seminario AnteproyectoDocumento4 páginasSeminario AnteproyectoERICK ARMANDO CORLETO OVANDOAinda não há avaliações

- Caso Global PRE INFORMEDocumento10 páginasCaso Global PRE INFORMEcaroAinda não há avaliações

- Práctica 3. Análisis de TextoDocumento16 páginasPráctica 3. Análisis de TextoJesús MRAinda não há avaliações

- TP FinalDocumento9 páginasTP Finalfernanda herreraAinda não há avaliações

- Ejercicios de Ingeniería de SoftwareDocumento11 páginasEjercicios de Ingeniería de SoftwareFrancisco ReinaAinda não há avaliações

- Plan de ContingenciaDocumento23 páginasPlan de ContingenciaEdwinMamaniPAinda não há avaliações

- La Estructura Interna de InformáticaDocumento4 páginasLa Estructura Interna de Informáticaaxel piguaveAinda não há avaliações

- Actividad 2 AuditoríaDocumento6 páginasActividad 2 AuditoríaAndrea Silvana GARCIA TABORDAAinda não há avaliações

- Personas Intervinientes en El Desarrollo de Sistemas InformáticosDocumento6 páginasPersonas Intervinientes en El Desarrollo de Sistemas InformáticosAlexanderSunyAinda não há avaliações

- Tarea Virtual 2Documento5 páginasTarea Virtual 2Paraíso InmobiliarioAinda não há avaliações

- Estudio de FactibilidadDocumento14 páginasEstudio de FactibilidadjavicevallosAinda não há avaliações

- Materia de Los ViernesDocumento32 páginasMateria de Los ViernesElias VargasAinda não há avaliações

- Diagnostico SituacionalDocumento8 páginasDiagnostico Situacionalanfossi_mlaAinda não há avaliações

- Informe Nº3 Grupo 3Documento14 páginasInforme Nº3 Grupo 3fernando ariasAinda não há avaliações

- Impacto de La TecnologiaDocumento8 páginasImpacto de La TecnologiaDeisy VelandiaAinda não há avaliações

- Implementacion de Seguridad y Creacion de Protocolos para Un Sistema de WebhostingDocumento166 páginasImplementacion de Seguridad y Creacion de Protocolos para Un Sistema de Webhostingrodrigo sanhuezaAinda não há avaliações

- Toma de Decisiones Casos de Estudio Cap. 7 y 8Documento5 páginasToma de Decisiones Casos de Estudio Cap. 7 y 8Geremias Diaz Murga50% (4)

- Árbol de Problemas Alta Migracion Juvenil Por Desempleo Guatemala 2Documento8 páginasÁrbol de Problemas Alta Migracion Juvenil Por Desempleo Guatemala 2Garcia JaironAinda não há avaliações

- RPT History UserDocumento28 páginasRPT History UserGarcia JaironAinda não há avaliações

- Fase 2 - IntegradoDocumento23 páginasFase 2 - IntegradoGarcia JaironAinda não há avaliações

- MINDEF Finalizacion de ProyectosDocumento3 páginasMINDEF Finalizacion de ProyectosGarcia JaironAinda não há avaliações

- Tarea No 2 Relaciones Entre TablasDocumento2 páginasTarea No 2 Relaciones Entre TablasGarcia JaironAinda não há avaliações

- ART. 10 NUMERAL 4 NOMINA DE SERVIDORES PÚBLICOS SEPTIEMBRE 2019 Sep PDFDocumento6 páginasART. 10 NUMERAL 4 NOMINA DE SERVIDORES PÚBLICOS SEPTIEMBRE 2019 Sep PDFGarcia JaironAinda não há avaliações

- Art 10 Numeral 4 Nomina de Servidores Públicos Mayo 2019Documento5 páginasArt 10 Numeral 4 Nomina de Servidores Públicos Mayo 2019Garcia JaironAinda não há avaliações

- Caso Intel en EspanolDocumento12 páginasCaso Intel en EspanolGarcia JaironAinda não há avaliações

- CasoWal MartDocumento6 páginasCasoWal MartGarcia JaironAinda não há avaliações

- 33VISTA40Documento4 páginas33VISTA40Lic. María José Muñoz ObregonAinda não há avaliações

- Instalaciones en Locales de Publica ConcurrenciaDocumento25 páginasInstalaciones en Locales de Publica ConcurrenciajboronatsAinda não há avaliações

- Cómo Instalar Windows 10 Paso A Paso PDFDocumento16 páginasCómo Instalar Windows 10 Paso A Paso PDFNicke Huamani AAinda não há avaliações

- Tema 5 y 6 AmoviblesDocumento4 páginasTema 5 y 6 Amoviblesxxx4i38 HOLAAinda não há avaliações

- COSO Deloitte Managing Cyber Risk in A Digital AgeDocumento32 páginasCOSO Deloitte Managing Cyber Risk in A Digital AgePABLO JAVIER MIRANDA GODINEZAinda não há avaliações

- PCBD - PCBD-212 - Formatoalumnotrabajofinal - Docx (2) TerminadoDocumento6 páginasPCBD - PCBD-212 - Formatoalumnotrabajofinal - Docx (2) Terminadojoel antonioAinda não há avaliações

- INTRODUCCIONDocumento2 páginasINTRODUCCIONDaniris TorresAinda não há avaliações

- Sistema CRM AviancaDocumento1 páginaSistema CRM AviancaJulian Cañon VelasquezAinda não há avaliações

- Industria 4.0 AutomotrizDocumento8 páginasIndustria 4.0 AutomotrizBrayan BurgosAinda não há avaliações

- Guia 1 CNC PDFDocumento9 páginasGuia 1 CNC PDFMOYANO CASTAÑEDA LEIDY TATIANAAinda não há avaliações

- Wireless HartDocumento39 páginasWireless HartKary Tutillo TaipeAinda não há avaliações

- 7919-Texto Del Artículo-10789-1-10-20130221 PDFDocumento18 páginas7919-Texto Del Artículo-10789-1-10-20130221 PDFIsa RodriguezAinda não há avaliações

- Produccion Caprina PDFDocumento144 páginasProduccion Caprina PDFmayuly100% (3)

- Manual Del Producto 70Documento2 páginasManual Del Producto 70jose corvalanAinda não há avaliações

- Amod FB08 Cuaderno - de - Informes 03 Jhon HaroldDocumento15 páginasAmod FB08 Cuaderno - de - Informes 03 Jhon HaroldJhon AbellanedaAinda não há avaliações

- PlanAnalitico OPTATIVA IIIDocumento10 páginasPlanAnalitico OPTATIVA IIIAlex VasconezAinda não há avaliações

- Diseño de FundacionesDocumento34 páginasDiseño de FundacionesinnermanifestoAinda não há avaliações

- 00-Civil 3D Carreteras-Sesión 1-ManualDocumento63 páginas00-Civil 3D Carreteras-Sesión 1-ManualJhon Fuente ChacónAinda não há avaliações

- 01 Practica Calificada de Sistemas Digitales - 2016Documento2 páginas01 Practica Calificada de Sistemas Digitales - 2016christian lezama cuellarAinda não há avaliações

- Precios UnitariosDocumento13 páginasPrecios UnitariosgualbertAinda não há avaliações

- Absorbedor de Tinta Lleno - Error 08 CANON Pixma MP250 - Bolivia - Es-TecnologiaDocumento3 páginasAbsorbedor de Tinta Lleno - Error 08 CANON Pixma MP250 - Bolivia - Es-TecnologiaReynolds Roberth0% (1)

- Facturación ElectrónicaDocumento4 páginasFacturación ElectrónicaGonzalo Riera Sala100% (1)

- Adaptadores de Nivel Entre 5V y 3.3V - InventableDocumento11 páginasAdaptadores de Nivel Entre 5V y 3.3V - InventablekernuAinda não há avaliações

- IEEQ-Plan de Continuidad V2-05Abr2021Documento15 páginasIEEQ-Plan de Continuidad V2-05Abr2021ManuelAinda não há avaliações

- Modelo Iberoamericano de ExcelenciaDocumento28 páginasModelo Iberoamericano de ExcelenciamazalizarAinda não há avaliações

- Formato S.A. - Ugel P.A. 2023 AgostoDocumento2 páginasFormato S.A. - Ugel P.A. 2023 Agostocarlos christiam rios noriegaAinda não há avaliações

- Pi3-2do Bachillerato-1Documento36 páginasPi3-2do Bachillerato-1damianfigueroa2704Ainda não há avaliações

- EIH-IS-Introd - Sistem - InformSalud-2022 - Módulo 2 - Sistemas de Información para La Salud - para Entrar en TemaDocumento2 páginasEIH-IS-Introd - Sistem - InformSalud-2022 - Módulo 2 - Sistemas de Información para La Salud - para Entrar en TemaRoberto LuceroAinda não há avaliações