Escolar Documentos

Profissional Documentos

Cultura Documentos

Siste Inform

Enviado por

montoxDDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Siste Inform

Enviado por

montoxDDireitos autorais:

Formatos disponíveis

www.monografias.

com

La Vulnerabilidad de los Sistemas Informticos.

1. 2. 3. 4. !. $. (. +. -. 1/. 11. 12. 13. 14. Sistemas operativos Linux Delitos informticos Pirater a. "l #P3. %eproducci&n de soft'are. )ac*ers. Se,uridad .omercio electr&nico. Virus Informticos. 0ntivirus. .onclusiones. 0nexo 0. Supera,entes1 2ac*ers 3 cuestiones de soberan a. 0nexo 4. 5n 2ac*er sa6ue& las cuentas de 21 a2orristas. 7uentes.

15.

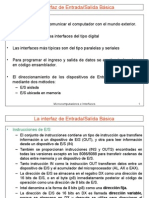

SIS8"#0S 9P"%08IV9S Introducci&n a los Sistemas 9perativos. Un sistema operativo es un programa que acta como intermediario entre el usuario y el hardware de una computadora y su propsito es proporcionar un entorno en el cual el usuario pueda ejecutar programas. El objetivo principal de un sistema operativo es lograr que el sistema de computacin se use de manera cmoda, y el objetivo secundario es que el hardware de la computadora se emplee de manera eficiente. Un sistema Operativo es en s mismo un programa de computadora. !in embargo, es un programa muy especial, qui"# el m#s complejo e importante en una computadora. El !istema Operativo despierta a la computadora y hace que recono"ca a la $%U, la memoria, el teclado, el sistema de v deo y las unidades de disco. &dem#s, proporciona la facilidad para que los usuarios se comuniquen con la computadora y sirve de plataforma a partir de la cual se corran programas de aplicacin. $uando se enciende una computadora, lo primero que 'sta hace es llevar a cabo un autodiagnstico llamado auto prueba de encendido. (urante este autodiagnstico, la computadora identifica su memoria, sus discos, su teclado, su sistema de v deo y cualquier otro dispositivo conectado a ella. )o siguiente que la computadora hace es buscar un !istema Operativo para arrancar *boot+. Una ve" que la computadora ha puesto en marcha su !istema Operativo, mantiene al menos parte de 'ste en su memoria en todo momento. ,ientras la computadora est' encendida, el !istema Operativo tiene - tareas principales. %roporcionar ya sea una interfa" de l nea de comando o una interfa" gr#fica al usuario, para que este ltimo se pueda comunicar con la computadora. /0nterfa" de l nea de comando. !e introducen palabras y s mbolos desde el teclado de la computadora, ejemplo, el ,!/(O!. /0nterfa" gr#fica del Usuario *1U0+. !e seleccionan las acciones mediante el uso de un ,ouse para pulsar sobre figuras llamadas iconos o seleccionar opciones de los mens. &dministrar los dispositivos de hardware en la computadora. El !istema Operativo sirve de intermediario entre los programas y el hardware. &dministrar y mantener los sistemas de archivo de disco. )os !O agrupan la informacin dentro de compartimientos lgicos para almacenarlos en el disco. Estos grupos de informacin son llamados archivos. )os archivos pueden contener instrucciones de programas o informacin creada por el usuario. El !O mantiene una lista de los archivos en un disco, y nos proporciona las herramientas necesarias para organi"ar y manipular estos archivos. &poyar a otros programas. %or ejemplo, listar los archivos, grabarlos en el disco, eliminar archivos, revisar espacio disponible, etc. 1. 9b:etivos para la creaci&n de los Sistemas 9perativos. El objetivo fundamental de los sistemas de computacin es ejecutar los programas de los usuarios y facilitar la resolucin de sus problemas. El hardware se construye con este fin, pero como este no es f#cil de utili"ar, se desarrollan programas de aplicacin que requieren ciertas operaciones comunes. Otros objetivos son. 2ransformar el complejo hardware de una computadora a una m#quina accesible al usuario. 2 )ograr el mejor uso posible de los recursos.

3acer eficiente el uso del recurso. 2. 7unciones de los Sistemas 9perativos. &ceptar todos los trabajos y conservarlos hasta su finali"acin. 0nterpretacin de comandos. 0nterpreta los comandos que permiten al usuario comunicarse con el ordenador. $ontrol de recursos. $oordina y manipula el hardware de la computadora, como la memoria, las impresoras, las unidades de disco, el teclado o el ,ouse. ,anejo de errores. 1estiona los errores de hardware y la p'rdida de datos. !ecuencia de tareas. El sistema operativo debe administrar la manera en que se reparten los procesos. (efinir el orden. *4uien va primero y quien despu's+. %roteccin. Evitar que las acciones de un usuario afecten el trabajo que esta reali"ando otro usuario. ,ulti acceso. Un usuario se puede conectar a otra m#quina sin tener que estar cerca de ella. $ontabilidad de recursos. establece el costo que se le cobra a un usuario por utili"ar determinados recursos. 31 .aracter sticas de los Sistemas 9perativos. En general, se puede decir que un !istema Operativo tiene las siguientes caracter sticas. .onveniencia. Un !istema Operativo hace m#s conveniente el uso de una computadora. "ficiencia. Un !istema Operativo permite que los recursos de la computadora se usen de la manera m#s eficiente posible. )abilidad para evolucionar. Un !istema Operativo deber# construirse de manera que permita el desarrollo, prueba o introduccin efectiva de nuevas funciones del sistema sin interferir con el servicio. "ncar,ado de administrar el 2ard'are. El !istema Operativo se encarga de manejar de una mejor manera los recursos de la computadora en cuanto a hardware se refiere. %elacionar dispositivos. El !istema Operativo se debe encargar de comunicar a los dispositivos perif'ricos, cuando el usuario as lo requiera. 9r,ani;ar datos para acceso rpido 3 se,uro. #ane:ar las comunicaciones en red. El !istema Operativo permite al usuario manejar con alta facilidad todo lo referente a la instalacin y uso de las redes de computadoras. 7acilitar las entradas 3 salidas. Un !istema Operativo debe hacerle f#cil al usuario el acceso y manejo de los dispositivos de Entrada5 !alida de la computadora. #S<D9S. 4reve descripci&n del #S<D9S. El ,!/(O! es un sistema operativo monousuario y monotarea. &l cumplir las dos condiciones arriba mencionadas el procesador est# en cada momento est# dedicado en e6clusividad a la ejecucin de un proceso, por lo que la planificacin del procesador es simple y se dedica al nico proceso activo que pueda e6istir en un momento dado. 0nstalacin. %ara instalar ,!/(O! bastar# con ejecutar el programa de instalacin que est# situado en el disquete nmero uno de ,!/(O!. 7o es posible ejecutar ,!/(O! desde los disquetes de instalacin ya que dichos archivos est#n comprimidos. 0nstalar detecta el tipo de hardware y de software que contiene el %$ y le comunica a este si no cumple con los requisitos m nimos o si e6isten caracter sticas incompatibles con ,!/(O!. 1estin de archivos y directorios. El ,!/(O! controla el sistema de gestin de ficheros del ordenador. $ada disco dispone de un directorio, que contiene los detalles de todos los ficheros del disco, as como los nombres de los subdirectorios y de los ficheros que contenga. (irectorios. 8ona o divisin lgica de almacenamiento o otros subdirectorios. )os directorios constituyen una estructura jer#rquica en forma de #rbol. En cualquier momento el usuario est# en un determinado directorio y, a menos que se indique otra cosa, todos los ficheros se buscan o se crean en este directorio. &l igual que para los ficheros, la nomenclatura consta de un nombre de 9 a : caracteres y una e6tensin de cero a tres caracteres *aunque se recomienda no emplearla+. En toda unidad de disco e6iste el directorio ra ", representado por una barra *;+. Una ruta est# formada por una unidad y uno o varios directorios *$.;(O!+ )a unidad activa es la unidad en la que se est# trabajando. Una ruta activa es la ruta en la que se est# en un momento determinado, cuando se arranca el ordenador la ruta activa es el directorio ra " del disco. &l crear un directorio autom#ticamente contiene otros dos subdirectorios. 3

/ El directorio . que hace referencia al directorio en si. / El directorio .. que referencia al directorio padre. Esto no se cumple para el directorio ra " ya que este no puede tener directorio padre. <icheros. Es un conjunto de datos o programas almacenados bajo un nombre en comn. (ebe tener. / Especificador de fichero. / 2ama=o del fichero. / <echa y hora de creacin o ltima modificacin del fichero. / &tributos. El especificador de fichero es el nombre seguido de una e6tensin y separados por un punto> el nombre puede tener de uno a ocho caracteres y la e6tensin de cero a tres *el (O! admite desde la & hasta la 8, del ? al @ y caracteres especiales *A, B, C, D, E, F, G, H, *, +, /, I, ...+. E6tensiones standard de fichero en (O!. / J&2. fichero de procesamiento por lotes. / J&K. fichero de copia de seguridad. / $O,. fichero ejecutable de comandos. / ELE. fichero ejecutable. / (O$. fichero de documentos. / 2L2. fichero de te6to. / (J<. base de datos. / 3)%. fichero de ayuda. / !M!. fichero de sistema operativo. / 2,%. fichero temporal creado por otro programa o por un comando. / J&!. fichero J&!0$. / &!,. fichero en E7!&,J)&(ON. / $J). fichero en $OJO). / $. fichero en $. / %&!. fichero en %&!$&). / OJO. fichero objeto de un programa compilado. / )!2. errores que generan otros programas. &tributos. %ermiten asociar a los archivos unas caracter sticas especiales. 3ay P. de sistema, oculto, de slo lectura, de archivo y de directorio, adem#s de uno especial que indica que el objeto que lo tiene es un directorio. %ueden estar activados o desactivados. De s&lo lectura. !irve para proteger un fichero de forma que slo se pueda leer y no pueda borrarse ni modificarse. De arc2ivo. !irve para saber si se ha modificado o no un determinado fichero. !e activa al crear un programa o modificarlo, aunque se puede desactivar. Es muy til para copias de seguridad. 9culto. !irve para esconder un fichero para evitar que sea procesado por rdenes normales del (O!. 7o se puede borrar ni copiar y no aparece al hacer un listado del contenido del directorio. !i el fichero es ejecutable se podr# ejecutar sin problemas y si es un fichero de datos se podr#n visuali"ar. De sistema. !irve para identificar los ficheros propios del sistema, usados para cargar el sistema operativo. !e puede activar en cualquier fichero y este se comportar# como un fichero oculto, pero no se pueden ejecutar. De directorio. atributo que indica al sistema que es un directorio> no se puede modificar. )a memoria, la gran estrella del ,!/(O!. Direccionamiento de la memoria. En los microordenadores las celdas de memoria tienen el tama=o de 9 Jyte *: bits+. )a cantidad de memoria que puede utili"ar un ordenador viene dada por el tama=o del bus de direcciones del microprocesador. En los microordenadores con bus de direcciones de Q? bits slo se puede direccionar un m#6imo de 9 ,J. *$ada Jit puede valer o 9, el m#6imo de direcciones accesibles es Q elevado a Q? R 9.?-:.PST bytes R 9.?Q- Kb R 9 ,J.+ El tama=o directamente direccionable de memoria en ,!/(O! es 9 ,J, debido al tama=o del bus de direcciones de los primeros ordenadores de Q? bits. !e decidi al construir los ordenadores %$, que los primeros T-? Kb *memoria convencional+ fueran para el !istema Operativo y los restantes U:- Kb *memoria superior+ se reservaron a la NO, y el hardware. &unque los posteriores ordenadores pueden direccionar bastante m#s de 9 ,b, el ,!/(O! no los direcciona directamente. Divisi&n de la memoria %9# 3 %0#. / N.O.,. *Nead Only ,emory+./ 7o vol#til y de slo lectura. $hip con cone6iones cortadas o hechas fijas de f#brica. &l pasar la corriente por el mismo sitio tenemos la misma palabra. )a informacin que 4

almacena es vital para la puesta en funcionamiento del sistema y sus funciones son. testear la N&,, avisar sonoramente al usuario ante posibles fallos, iniciar la carga del sistema operativo, configuracin de la $,O!, ... . Esta memoria no se puede borrar ni manipular, aunque e6isten VversionesV de esta memoria que si lo permiten *memoria %NO, / programable> memoria E%NO, / borrable y reprogramable y memoria EE%NO, / borrable y programable+. / N.&.,. *Nandom &ccess ,emory+./ Wol#til y de escritura y lectura. (e acceso aleatorio. $uando se apaga el ordenador desaparece. ,emoria de trabajo. ,#s r#pida que la NO,. 3ay de dos tipos. la est#tica *que retiene los datos mientras se le suministra corriente+ o din#mica *que va perdiendo los datos lentamente y es necesario refrescarlos+. #emoria en #S<D9S. El (O! slo es capa" de manejar un bus de direcciones de Q? bits por lo que no puede direccionar m#s de 9 ,b de memoria. La memoria f sicamente. El esquema de la memoria central es el siguiente. El N,( o registro de direccin de memoria consta de dos celdas que indican la fila y la columna de la posicin de memoria deseada. El N, o registro de memoria contiene de forma temporal la informacin que se va a escribir o que se ha le do del mapa de memoria. El ,&%& (E ,E,ON0& es un conjunto de celdas donde se guarda la informacin. )os $! o circuitos selectores son los encargados de activar la posicin de la fila y la columna indicados por el N(,. #emoria .onvencional !on los primeros T-? K y se estableci su uso para la ejecucin de los programas del (os. Es la memoria m#s importante y es conveniente tener la mayor cantidad posible de esta memoria convencional. (e los T-? Kb no todos est#n libres, el sistema ocupa algunos. / Q Kb est#n reservados por el sistema, que coloca el vector de interrupciones. / -- Kb est#n ocupados por el ncleo del (O!. / )as rdenes del $O7<01.!M!. / $ontroladores de dispositivos. / U Kb los ocupa el $O,,&7(.$O,. / %rogramas residentes del usuario. 2odo lo que quede libre es memoria libre para el usuario. #emoria Superior. !on los U:- K comprendidos entre los T-?X y los 9?Q- K y se estableci su uso para cargar los programas de sistema, rutinas de iniciali"acin y control, memoria de v deo, la NO,/Jios, etc. Esta memoria se divide en T segmentos de T- X algunos de los cuales, al no estar utili"ados se convirtieron en los U,J. En los segmentos & y J se carga la ,emoria de W deo, y en el ltimo *<+ se carga la NO,/Jios quedando libres los segmentos $, (, E. Esta memoria tambi'n es conocida con el nombre de memoria reservada. 5.#.4. =5pper #emor3 4loc*s>. & partir de la versin P.? es posible cargar en los segmentos centrales de la memoria superior *$, ( y E+ y se empie"a a cargar los controladores de dispositivos y programas residentes del (os, liberando as memoria convencional. !lo a partir de los U:T y disponiendo de 9 ,b de N&,. $uando son ocupados estos bloques se conocen como bloques de memoria superior. #emoria "xtendida. Es la que hay por encima de 9?Q-Kb. %ropia de los Q:T o superiores ya que los inferiores no pueden direccionar m#s de 9 ,b. El inconveniente de esta memoria es que no se puede utili"ar desde el (os ya que slo direcciona 9 ,b. 3an ido surgiendo t'cnicas para acceder a esta memoria como N&,(N0WE.!M! que crea un Ydisco duroY en memoria N&,. !e define en el $O7<01.!M! mediante la instalacin del driver 3M,E,.!M! lo que adem#s nos permite utili"ar los T- X de memoria alta de la que hablaremos despu's. #emoria "xpandida. ="#S> <ue el truco m#s importante para resolver el problema de memoria de ,!/(O!. ,ediante esta el ,!/ (O! consigue utili"ar hasta UQ ,b en cualquier tipo de %$. $onsiste en instalar chips de N&, en el ordenador y estos se configuran como memoria e6pandida mediante unos interruptores en la placa madre o modificando el setup. )a memoria que se configura como e6pandida deja de tener una posicin en el mapa de direcciones. )a utili"acin de esta memoria se reali"a mediante un sistema llamado Y,apeoY. El ,apeo consiste en coger una p#gina de T- K contiguos de los segmentos $, ( o E de la memoria superior, lo que se denomina Y,arco de %#ginaY, y se divide en - tro"os de 9T K llamados Yp#ginasY. !e intercambia el ,arco de p#gina por - p#ginas lgicas de la memoria e6pandida. & esta accin se la denomina Y ,apeoY. 5

)os inconvenientes de este m'todo son su velocidad al tener que mapear p#ginas, la mayor complicacin para el programador al no poder utili"ar datos contiguos en m#s de T-X o mejor de 9T X debido al intercambio. 7ormalmente son programas largos los que utili"an la e6pandida. )a ventaja es que es un m'todo totalmente independiente de la capacidad del ordenador. #emoria 0lta =)#0>. !on las primeras T- Kb de direcciones de memoria e6tendida entre 9.?Q- Kb y 9.?:: Kb definidas al instalarse 3M,E,.!M!. En esta memoria slo se puede cargar un programa. 7ormalmente se suele usar para cargar el ncleo de ,!/(O!. Jasado en el m'todo del (O! para direccionar, el (O! construye una direccin de Q? bits mediante dos nmeros de 9T bits cada uno *segmento y despla"amiento+. El segmento hace referencia a un bloque aleatorio de T- Kb y el offset indica la celda e6acta dentro de este bloque de T- Kb> a esto se le llama direccionamiento segmentado. )os nmeros se representan en se6agesimal y van separados por dos puntos. $omo con el segmento se puede direccionar hasta 9?Q- Kb, se puede emplear el offset para conseguir T- Kb m#s de memoria, llamada memoria alta y su direccin ser a la de <<<<.<<<<. Esta memoria no se puede emplear en el :?:: ya que el bus de direcciones no puede direccionar m#s de Q? bits. 9tros tipos de #emoria. #emoria S2ado'. Es una t'cnica para optimi"ar la velocidad y consiste en traspasar las rutinas N&,/Jios que est#n en la NO, a la memoria N&, de forma que el sistema gana en velocidad. El E,,U:T puede desactivar esta memoria en casos muy especiales. #emoria .ac2?. 7o es una nueva memoria con direccin f sica propia, sino que es la convencional, e6tendida o e6pandida que ser# utili"ada por los programas cach'. E6isten dos tipos de memoria cach'. 9 / )a de (isco. utili"a memoria N&, para almacenar aquellos sectores que se utili"an con m#s frecuencia y no tener que ir a leerlos f sicamente. !e crea con los Juffers metiendo la informacin en memoria convencional. )a orden !martdrv crea tambi'n cach' de disco y permite hacerlo con memoria convencional, e6tendida o e6pandida. Q / )a de ,emoria. son memorias ultrarr#pidas que permiten que se vayan almacenando los datos m#s utili"ados. .#9S<%0#. En los Q:T o superiores e6iste un programa de configuracin !E2U% en los que el usuario puede configurar las caracter sticas generales del ordenador. <echa y hora, nmero y tipo de unidades de disquetes y disco duro, N&, instalada, ... . Esta informacin se almacena en la llamada $,O!/N&, que slo son T- bytes almacenados en un chip ,otorola. )a $,O! puede ser manipulada para la optimi"acin del sistema. #S<@IAD9@S. El ,!/(O! soporta una nueva capa de software de sistema que permite a los usuarios interactuar con varios programas a la ve" y permite el empleo de una forma gr#fica, este software es el ,!/Z07(OZ!. Este software crea una ventana en la pantalla para cada programa que est' activo. Usando un ratn el usuario mueve el puntero a una ventana particular para interactuar con el programa que se est# ejecutando en esa ventana. )a ventana puede cambiarse de tama=o o moverse por la pantalla, disponi'ndose las distintas ventanas abiertas en la forma en que se desee. )os programas que se ejecutan bajo ,!/Z07(OZ! disponen de interfaces de usuario standard y utili"an mens desplegables @indo's. $omparando Zindows @P, @: y Q???. Opciones mejoradas. &lgunas de las herramientas m#s populares en Zindows, como puede ser el caso del V&gregar y quitar programasV han sufrido una profunda y til reestructuracin no ya de imagen, sino tambi'n de funciones. En concreto esta caracter stica nos sigue permitiendo. (esinstalar programas 1estionar los componentes de Zindows 72 0nstalar nuevos programas &hora bien el asistente nos ofrece m#s informacin de los programas como la posibilidad de ordenar los programas instalados segn la frecuencia de uso> algo interesante a la hora de desinstalar programas en determinados entornos. Otro de los cambios m#s llamativos ata=e a los cuadros de di#logo para abrir o guardar documentos que han sido totalmente redise=ados. &hora, al Vestilo OutlooXV, tenemos en la parte i"quierda una barra que 6 contiene verticalmente los iconos de Necientes, ,is (ocumentos, Escritorio, <avoritos, y Entorno de Ned

para permitir el acceso a los lugares m#s habituales. !i hemos de buscar en otra locali"acin lo tendremos que hacer por el m'todo tradicional. $onviene apuntar que este procedimiento de trabajo estar# presente tambi'n en la pr6ima versin de Office, Office Q???. &simismo se han renovado el aspecto de todos los asistentes y en algunos casos como el de hardware son totalmente nuevos. En este caso la funcin de este asistente se ha ampliado siendo cu#druple en lugar de limitarse a monitori"ar o guiar al usuario en la instalacin de un dispositivo *que tambi'n lo hace+. El nuevo asistente permite. Wer las propiedades de un elemento de hardware !olucionar problemas relativos al hardware tales como conflictos con las interrupciones, etc. (esconectar o soltar un dispositivo en caliente tal como la controladora del disquete o una tarjeta %$,$0&. 0nstalar un elemento de hardware. Neparar la instalacin de un elemento de hardware. .aracter sticas @indo's B-+. $omponente (esfragmentador (escripcin <unciona ahora de una forma parecida al antiguo V<ast OpenV del (O! *Nip+ creando un fichero .log el cual contiene una relacin de los programas mas usados, facilitando as su carga y ejecucin m#s r#pidas, guardando los clusters en el disco duro de una forma contigua. Una nueva herramienta que nos ayudara a solventar posibles problemas de forma transparente y guiada, que incluye. &yuda On line *%$+, &yuda a trav's de 0nternet con &cceso a la base de datos de $onsultas de ,icrosoft *Knowledge Jase+, &ctuali"acin de componentes de win@: y driver[s de forma que estando conectados a 0nternet el Zindows up date ,anager busca que driver[s y componentes podemos actuali"ar para estar a la ltima y descargarlos de la red. ,uchas veces instalamos aplicaciones que sin saberlo nosotros cargan versiones antiguas de librer as, driver[s,*\.dll, \.com, \.v6d, \.drv, \.oc6, \.inf, \.hlp+ etc.. %roduciendo fallos en nuestro %$, pues bien Zindows @: lleva una nueva utilidad llamada V!ystem <ile $heXer UtilityV que se encarga de revisar que eso no ocurra. $on el nuevo 2une /U% Zi"ard, podremos crear una serie de tareas relativas al mantenimiento del %$ para que se ejecuten de una forma programada por nosotros.*scandisX, defrag etc..+ Una nueva utilidad V2shoot.e6eV, automati"a los pasos para diagnosticar correctamente la configuracin de Zindows@:. M dispone adem#s del V,!/ 0nfoV donde se obtendr#n los datos de la configuracin del sistema para facilitar informacin al personal t'cnico, caso de que sea necesario. 0ncluye una versin mejorada de la utilidad (r. Zatson capa" de congelar el estado del %$ antes de un cuelgue para luego poder determinar la causa del mismo. 3a sido mejorado en seguridad y rapide" y ahora soporta tambi'n dispositivos de cinta !$!0 para respaldo de las copias. (e la misma manera que en O!NQ, cuando cerramos inoportunamente Zindows, al re/arrancar se ejecutar# el !candisX para repararlo. %reparado *si disponemos de sintoni"ador+ para poder ver la 2W desde el %$ e incluso desde una p#gina 32,) U!J *Universal !erial Jus+, &1% *&dvanced 1raphics %ort+, &$%0 *&dvanced $onfiguration and %ower 0nterface+, y el (W( *(igital Wideo (isc+ ,as opciones para configurar la pantalla, velocidad de refresco, resolucin si reset, cambio del nmero de colores, papel tapi", salva pantallas etc.. 7ueva versin para poder ver ficheros ,%E1 *audio+, Z&W *audio+, &W0, 4U0$K20,E, ,%1 *video+

&yuda en l nea

!eguridad de <icheros

2areas %rogramables

)ocali"acin de errores

JacXup &uto !candisX 2W $ompatible con el hardware de ltima generacin $onfiguracin de Escritorio &ctive ,ovie

2ecnolog a ,,L <&2UQ ,onitores !ervidor %$,$0& 0N(&

!oporte a los procesadores 0ntel ,,L, para poder usar a tope los nuevos procesadores ,,L %odemos seguir usando <&29T y con la utilidad gr#fica que tiene integrada podremos cambiar a <&2UQ sin ningn problema. %odremos tener instalados dos monitores y dos tarjetas gr#ficas, una de ellas debe de ser compatible Zindows@:, tambi'n podemos ampliar una parte concreta de la pantalla... Zindows@: lleva todos los componentes necesarios para convertir nuestro %$ en un servidor ,as soporte para estas tarjetas *%$ $ardUQ *$ardbus+, tarjetas con voltaje de U,U *se puede regular+, y tarjetas con multifuncin *Ned, !$!0, ,dem, !onido+ !oporte tambi'n para la cone6in de perif'ricos sin cable * 0nfrarrojos+ $ompletamente integrado y volcado dir a yo en 0nternet, con los ltimos avances en este sentido y con todo el software necesario para tener la mejor de las cone6iones, incluye el navegador ,icrosoft 0nternet E6plorer -.? *mail F news, pws, netmeeting, cmic chat, etc.+ con todas sus ventajas ya de sobras comentadas en otras secciones del web *canales, suscripciones etc..+. %uedes combinar dos l neas N(!0 para conseguir 9Q:KJ, o dos o m#s l neas con mdem para conseguir la m#6ima velocidad.

0nternet

Venta:a 6ue tiene @indo's -! 3 @indo's -+ #ultitarea Una de las grandes ventajas de Zindows @P/@: es la multitarea. (e modo sencillo, se puede asociar al termino de multitarea la de reali"ar varias operaciones o programas a la ve". %or ejemplo, en lenguaje de la calle estar cosiendo y a la ve" fregando suelos. &unque los usuarios de las versiones anteriores de Zindows pod an trabajar con varios programas a la ve", no por ello se pod a decir que estuviesen trabajando en ,ultitarea. Es verdad que Zindows U.6, el usuario pod a estar trabajando con varios programas y que pod a estar rotando entre esos programas, no se le consideraba que era multitarea porque requiere algo mas, estar ejecut#ndose. $on Zindows @P/@:, se puede estar formateando un disco y a la ve" imprimiendo. En Zindows U.6 lo que hacia es coger para reali"ar una operacin de formateo todo el procesador, sin en cambio, Zindows @P/ @:, utili"a la reparticin de tiempos para cada una de ellas. 2ambi'n podemos comentar que Zindows @P/@: trabaja sobre UQ bits. !i estuvi'ramos trabajando con aplicaciones de 9T bits no se le sacara el rendimiento a la multitarea. .omo se traba:a. El trabajar es muy sencillo ya que desde el escritorio de Zindows podemos tener abiertos varios programas y nos lo reflejara la barra de tareas. !implemente podemos pasar de una aplicacin a otra dando el botn respectivo de la barra de tareas o con las teclas &)2 ] 2&J. En un momento concreto podemos hacer la pregunta con que programa estamos trabajando. Es muy f#cil, con la aplicacin que en la barra de t tulos apare"ca en color a"ul o con la que este en primer plano. 3ay a veces que no se visuali"a la aplicacin de segundo plano, entonces tendremos que hacer un clic en el botn de ma6imi"ar. En algunas de las ocasiones es interesante visuali"ar las aplicaciones que estemos ejecutando, lo podemos reali"ar con cualquiera de los siguientes m'todos pulsando el botn derecho. &signando manualmente los tama=os (istribucin en $ascada. 2ipo de mosaico. Wertical y hori"ontal. !i queremos que unas de las ventanas no se vea en la forma de visuali"acin, tendremos que minimi"arla. #entiras 3 verdades. ,E720N&!. (O! ha muerto y Zindows es un !istema Operativo completamente nuevo. WEN(&(E!. )a mayor parte de Zindows es nueva, pero todav a tiene un componente de (O! y algunas estructuras de (O!, en su mayor parte para efectos de compatibilidad hacia atr#s. ,E720N&!. Zindows es Va prueba de ca das del sistemaV. WEN(&(E!. 7ada es a prueba de ca das. Es m#s dif cil hacer que se caiga Zindows que Zindows U.9, pero los programas que se comportan mal todav a pueden dar al traste con todo. 8 ,E720N&!. )as aplicaciones de UQ bits son m#s r#pidas que las de 9T bits.

WEN(&(E!. %ara algunas tareas, trabajar a UQ bits es m#s r#pido. %ara otras el cdigo de 9T bits, afinado a mano, aun puede ser superior. ,E720N&!. Zindows[@P es m#s f#cil de aprender que Zindows U.9 WEN(&(E!. 2al ve" lo sea para los nuevos usuarios. %ero si usted esta acostumbrado a Zindows U.9, prep#rese para dedicar un buen tiempo a este nuevo sistema operativo. ,E720N&!. &hora puedo dejar de preocuparme por la memoria baja y alta. WEN(&(E!. ,#s controladores de utiler as est#n siendo formulados como controladores de dispositivo virtuales. Ellos residen por arriba de 9,J, pero tambi'n se pueden cargar controladores de dispositivos de modo real. M tambi'n puede ser que se quede sin memoria baja, ra"n por la cual Zindows incluye memmaXer> por esto, an son importantes los controladores de memoria de terceras partes. ^Wale la pena realmente_ %ara muchas personas, la decisin de que se incorporen a Zindows habr# de ser tomada por los fabricantes de hardware, que se adhieren a ese bando en cantidades cada ve" mayores. Zindows tambi'n esta recibiendo un amplio apoyo por parte de la mayor a de los fabricantes de software, aunque esperamos que muchos de ellos sigan dando soporte. LIA5C Introducci&n. )inu6 es un sistema operativo. 2iene dos caracter sticas muy peculiares que lo diferencian del resto de los sistemas que podemos encontrar en el mercado, la primera, es que es libre, esto significa que no tenemos que pagar ningn tipo de licencia a ninguna casa desarrolladora de software por el uso del mismo, la segunda, es que el sistema viene acompa=ado del cdigo fuente. !u objetivo inicial es propulsar el software de libre distribucin junto con su cdigo fuente para que pueda ser modificado por cualquier persona, dando rienda suelta a la creatividad. El hecho de que el sistema operativo incluya su propio cdigo fuente e6pande enormemente las posibilidades de este sistema. Este m'todo tambi'n es aplicado en numerosas ocasiones a los programas que corren en el sistema, lo que hace que podamos encontrar muchos programas tiles totalmente gratuitos y con su cdigo fuente. )a cuestin es que, como ya mencionamos, )inu6 es un sistema operativo totalmente gratuito. )as caracter sticas m#s comunes de los sistemas operativos son la gestin de archivos, aplicaciones software y la interaccin del usuario con los recursos de una %$. )inu6 a=ade dos caracter sticas adicionales. es multiusuario y multitarea. $omo sistema multitarea se puede pedir al sistema que realice varias tareas al mismo tiempo. %or ejemplo, se puede editar un archivo mientras se imprime otro. $omo sistema multiusuario, admite que varios usuarios trabajen con el simult#neamente, cada uno interactuando con el sistema por medio de su propio terminal. Originalmente, los sistemas operativos fueron dise=ados para optimi"ar la eficiencia del uso del hardware, teniendo en cuenta a este ltimo y no al usuario, por lo cual ten an tendencia a ser infle6ibles. )inu6 es todo lo contrario, considera al sistema operativo como un medio para proporcionar al usuario un juego de herramientas altamente efectivas, es decir, se puede programar y configurar el sistema para adecuarlo a las necesidades especificas de cada uno> podr amos decir que pasa a ser un entorno operativo. )a potencia y fle6ibilidad que posee )inu6 lo distingue de los dem#s sistemas operativos tradicionales como (O! o Zindows. )inu6 tuvo su origen como proyecto personal de )inus 2orvalds, un estudiante de la universidad de 3elsinXi en <inlandia. )inus inspirado por su inter's en ,ini6, un peque=o sistema Uni6 desarrollado por &ndy 2annenbaum, se propuso a crear lo que en sus propias palabras seria un Vmejor ,ini6 que el ,ini6V. M despu's de un tiempo de trabajar por el mismo en su proyecto, reali"o esta publicacin en un portal de 0nternet.V3ola a todos los que us#is ,ini6. Estoy haciendo un sistema operativo /gratis/ *slo es un hobby, no ser# grande y profesional como 17U+ para clones &2 U:T*-:T+.V En septiembre de 9@@9 lan" la versin ?,?9. )inu6 fue ampliamente distribuido por la 0nternet y en los a=os inmediatamente posteriores varios programadores alrededor del mundo lo refinaron y le hicieron a=adiduras incorpor#ndole la mayor a de las aplicaciones y caracter sticas est#ndar de un Uni6, $onstruyendo as un sistema plenamente funcional. Du? es LIA5CE < "structura 4sica. (e la misma manera que el Uni6, el )inu6 se puede dividir generalmente en cuatro componentes principales. el ncleo, el shell, el sistema de archivos y las utilidades. El ncleo es el programa medular que ejecuta programas y gestiona dispositivos de hardware tales como los discos y las impresoras. El shell proporciona una interfa" para el usuario. Necibe rdenes del usuario y las env a al ncleo para ser ejecutadas. El sistema de archivos, organi"a la forma en que se almacenan los archivos en dispositivos de almacenamiento tales como los discos. )os archivos est#n organi"ados en directorios. $ada directorio puede contener un nmero cualquiera de subdirectorios, cada uno de los cuales puede a su ve", contener otros archivos. &dem#s, )inu6 cuenta con unos programas de software llamados utilidades que han pasado a ser 9

considerados como caracter sticas est#ndar del sistema. )as utilidades son programas especiali"ados, tales como editores, compiladores y programas de comunicaciones, que reali"an operaciones de computacin est#ndar. 0ncluso uno mismo puede crear sus propias utilidades )inu6 contiene un gran nmero de utilidades. &lgunas efectan operaciones sencillas. otras son programas complejos con sus propios juegos de rdenes. El sistema de archivos de )inu6 organi"a los archivos en directorios, de forma similar al (O!. )inu6 posee un gran nmero de utilidades que se pueden clasificar en tres categor as. editores, filtros y programas de comunicaciones. M a diferencia de otros sistemas operativos se distribuye de forma gratuita bajo una licencia publica de 17U de la <ree !oftware <oundation *<undacin de programas libres+ lo que b#sicamente significa que puede ser copiado libremente, cambiado y distribuido dejando siempre disponible el cdigo fuente. El software de )inu6 es frecuentemente desarrollado por varios usuarios que deciden trabajar conjuntamente en un proyecto. $ualquier usuario de )inu6 puede acceder a la locali"acin y descargar el software. DiseFo. )inu6 es un sistema operativo completo con multitarea y multiusuario. Esto significa que pueden trabajar varios usuarios simult#neamente en 'l, y que cada uno de ellos puede tener varios programas en ejecucin. <ue desarrollado buscando la portabilidad de los fuentes. casi todo el software gratuito desarrollado para U70L se compila en )inu6 sin problemas. M todo lo que se hace para )inu6 es de libre distribucin. El ncleo es capa" de emular por su cuenta las instrucciones del coprocesador U:S, con lo que en cualquier U:T con coprocesador o sin 'l se podr#n ejecutar aplicaciones que lo requieran. M con el de ,!/(O! se podr#n acceder desde )inu6 a los disquetes y particiones en discos duros formateados con ,!/(O!. El ncleo de )inu6 ha sido desarrollado para utili"ar las caracter sticas del modo protegido de los microprocesadores :?U:T y :?-:T. $ualquiera que cono"ca la programacin del U:T en el modo protegido sabr# que este modo fue dise=ado para su uso en U70L. )inu6 hace uso de esta funcionalidad precisamente. $on el fin de incrementar la memoria disponible, )inu6 implementa la paginacin con el disco. %uede tener hasta QPT megabytes de espacio de intercambio en el disco duro. $uando el sistema necesita m#s memoria, e6pulsar# p#ginas inactivas al disco, permitiendo la ejecucin de programas m#s grandes o aumentando el nmero de usuarios que puede atender a la ve". !in embargo, el espacio de intercambio no puede suplir totalmente a la memoria N&,, ya que el primero es mucho m#s lento que 'sta. Las funciones principales de este sistema operativo sonG Sistema multitarea. En )inu6 es posible ejecutar varios programas a la ve" sin necesidad de tener que parar la ejecucin de cada aplicacin. Sistema multiusuario. Warios usuarios pueden acceder a las aplicaciones y recursos del sistema )inu6 al mismo tiempo. M, por supuesto, cada uno de ellos puede ejecutar varios programas a la ve" *multitarea+. S2ellBs pro,ramables. Un shell conecta las ordenes de un usuario con el ncleo de )inu6, y al ser programables se puede modificar para adaptarlo a tus necesidades. %or ejemplo, es muy til para reali"ar procesos en segundo plano. Independencia de dispositivos. )inu6 admite cualquier tipo de dispositivo *mdems, impresoras+ gracias a que cada una ve" instalado uno nuevo, se a=ade al ncleo el enlace o controlador necesario con el dispositivo, haciendo que el ncleo y el enlace se fusionen. )inu6 posee una gran adaptabilidad y no se encuentra limitado como otros sistemas operativos. .omunicaciones. )inu6 es el sistema m#s fle6ible para poder conectarse a cualquier ordenador del mundo. 0nternet se cre y desarrollo dentro del mundo de Uni6, y por lo tanto )inu6 tiene las mayores capacidades para navegar, ya que Uni6 y )inu6 son sistemas pr#cticamente id'nticos. $on )inu6 podr# montar un servidor en su propia casa sin tener que pagar las enormes cantidades de dinero que piden otros sistemas. Puesta a Punto. 9peraci&n. )a operacin del sistema es cmoda, siempre y cuando se tengan los conocimientos necesarios, como conocimientos m nimos se requieren los necesarios para usar el U7`L, el resto es sumamente f#cil, ya que lo que se tiene que aprender dem#s es el uso de las aplicaciones que se instalar#n en el sistema operativo. #antenimiento. )07UL posee el e6tQ, 'ste es un sistema de archivos mucho m#s avan"ado que el ,!/(O!, con soporte de correccin y deteccin de errores *los cuales inician al encender la computadora despu's de un

10

apagado incorrecto+, compresin de archivos, mayor tolerancia a la fragmentacin de archivos y con unos tiempos de respuesta muy superiores, aunque a un costo superior de utili"acin de memoria. 0ctuali;aci&n. )as actuali"aciones pueden bajarse del 0nternet de forma gratuita desde los sitios oficiales de )inu6. )a comunidad )inu6 es muy din#mica. )as versiones nuevas del ncleo aparecen cada pocas semanas, y otros programas se actuali"an casi a menudo. %or eso, los nuevos usuarios de )inu6 sienten normalmente la necesidad de actuali"ar sus sistemas constantemente para mantener el paso de los cambios. 7o slo esto no es necesario, sino que es una p'rdida de tiempo. %ara mantenerse al d a de todos los cambios del mundo )inu6, uno deber a utili"ar todo su tiempo actuali"ando en ve" de usando su sistema. )a mejor forma de actuali"ar el sistema es haci'ndolo a mano. actuali"ando solo aquellos software que se sepa que hay que actuali"ar. 7os encontraremos con que cuando se actualice un componente del sistema, no tienen por que fallar los dem#s. En otras palabras, hay que actuali"ar slo lo que necesite y cuando se tenga que hacer. 7o hay que actuali"ar slo por el mero hecho de actuali"ar. 3acerlo slo gastar a un montn de tiempo y esfuer"o intentando mantenerse al d a. El software m#s importante para actuali"ar en el sistema es el ncleo, las librer as y el compilador gcc. Estas son las tres partes esenciales del sistema, y en algunos casos cada uno depende de las otras para que todo funcione bien. 2odos ellos se toman los fuentes actuali"ados y se compilan manualmente. )a mayor parte del resto del software del sistema no necesita ser actuali"ado peridicamente. 0plicaciones. 0nternet es igual a U70L y U70L es igual a )inu6. 0nternet esta sostenida en U70L y millones de servidores en el mundo operan en una computadora corriendo )inu6. &hora la madure" de U? a=os de los sistemas de la familia U70L puede estar en cualquier computadora convirti'ndola en una poderosa estacin de trabajo elevando una simple %$ a un nuevo rango. )inu6 hereda la fortale"a de U70L, el nico y aut'ntico sistema operativo, que ha sido adoptado en las ltimas d'cadas como el nico sistema base por importantes compa= as e instituciones a lo largo del mundo para el desarrollo del cmputo. 7&!&, &2F2, <J0, 7etscape y $orel $omputers , algunas universidades del mundo, entre otras. Internet como servidor. %uede configurar su sistema )inu6 para que funcione como servidor, proporcionando as diversos servicios 0nternet> todo lo que necesita es el software de servidor adecuado y una organi"acin de directorios segura. El software de servidor <2%, Zeb, 1opher y Z&0! puede conseguirse gratis> %uede hacer que todos los servidores 0nternet se ejecuten simult#neamente> funcionan como programas demonio, esperando a recibir solicitudes de sus servicios por parte de usuarios remotos y de forma que, al recibirse una peticin, la atender# al servidor correspondiente. &s un usuario remoto podr a conectarse a su servidor <2% y descargar archivos, al mismo tiempo que otro usuario esta conectado a su servidor Zeb, viendo sus paginas Zeb. (ependiendo de la frecuencia con que sean solicitados los servicios de cualquiera de estos servidores, convendr# ejecutarlos directamente o bajo el control del programa demonio inetd para que sean llamados nicamente cuando se reciban solicitudes de servicios. %edes. &l instalar )inu6 su computadora se convierte al instante en un poderoso servidor de aplicaciones y operaciones. )inu6 reali"a acciones de enrutamiento de datos, cone6in simult#nea con redes de diversa naturale"a as como pared de seguridad para redes locales. !u computadora deja de ser un simple cliente y se transforma en un poderoso servidor de 0nternet. p#ginas web, correo electrnico. &n cuando se use una simple l nea telefnica. &dem#s puede resguardar la red local de posibles ataques e6ternos. )inu6 se auto protege> 7O e6isten virus para )inu6. !e puede ejecutar simult#neamente aplicaciones )inu6, ,! Zindows, ,!/(O!, &miga, ,acintosh, T:K, &tari, $ommodore hasta 7intendo en un mismo escritorio. 2odo esto bajo el soporte de )inu6. 7o se requiere reiniciar el sistema apag#ndolo y encendi'ndolo de nuevo cada ve" que se realice una modificacin por muy compleja que 'sta sea. )os servidores )inu6 pueden trabajar encendidos durante a=os sin requerir una reiniciacin. 0lta se,uridad. 7ada se reali"a sin que el usuario no se entere. &dem#s de mantener una estricta auditoria de la informacin almacenada. &lgunas de las bases de datos con las que cuenta )inu6 fueron creadas por universidades, por la &rmada y la (efensa de los Estados Unidos. 2iene a su disposicin durante la instalacin, software de la m#s alta calidad mundial creado por miles de instituciones de investigacin cient fica y tecnolgica y compa= as del mundo como la 7&!&, la Universidad de 3arvard, &2F2, U7&,, la Universidad !tanford, $EN7, $0&. 11

7o se requiere gastar altas sumas de dinero para crear una estacin U70L5 )inu6. Un servidor m nimo completo puede trabajar bajo una 6U:T y desde - ,b de memoria, )inu6 revive su equipo, nunca lo deja obsoleto. D"LI89S IA79%#H8I.9S .oncepto de delitos informticos. El delito inform#tico implica actividades criminales que no encuadran en las figuras tradicionales como robos, hurtos, falsificaciones, estafa, sabotaje, etc. !in embargo, debe destacarse que el uso de las t'cnicas inform#ticas ha creado nuevas posibilidades del uso indebido de computadoras lo que ha propiciado a su ve" la necesidad de regulacin por parte del derecho. En el #mbito internacional se considera que no e6iste una definicin propia del delito inform#tico, sin embargo muchos han sido los esfuer"os de e6pertos que se han ocupado del tema, y an no e6iste una definicin de car#cter universal. )os cr menes por computadora comprenden Vcualquier comportamiento criminal en el cual la computadora ha estado involucrada con material o como objeto de la accin criminal, o como mero s mboloV. Entonces podr amos decir que los delitos inform#ticos son aquellos que se dan con la ayuda de la inform#tica o t'cnicas ane6as. En un sentido m#s amplio se los puede llamar Vdelitos electrnicosV, que serian cualquier conducta criminal que en su reali"acin hace uso de la tecnolog a electrnica. & los delitos inform#ticos se les puede dar una forma t pica y at pica, la primera serian las $O7(U$2&! t picas antijur dicas y culpables en que tiene a las computadoras como instrumento o fin, y las segundas *at picas+ son las &$202U(E! il citas en que se tiene a las computadoras como instrumento o fin. Su:etos. &hora debemos ver los sujetos involucrados en la comisin de estos delitos. Su:eto activo. )as personas que cometen los delitos inform#ticos son aquellas que poseen ciertas caracter sticas que no presentan el denominador comn de los delincuentes, esto es, los sujetos activos tienen habilidades para el manejo de los sistemas inform#ticos y puede ocurrir que por su situacin laboral se encuentran en lugares estrat'gicos donde se maneja informacin de car#cter sensible. $omo el tiempo se ha podido comprobar que los autores de los delitos inform#ticos son muy diversos y que los diferencia entre s la naturale"a de los delitos cometidos. (e esta forma, la persona que VentraV en un sistema inform#tico sin intenciones delictivas es muy diferente del empleado de una institucin financiara que desv a fondos de las cuentas de sus clientes. Entre las caracter sticas en comn que poseen ambos delitos tenemos que. el sujeto activo del delito es una persona de cierto status socioeconmico, su comisin no puede e6plicarse por pobre"a ni por poca inteligencia. E6iste una gran indiferencia de la opinin pblica sobre los da=os ocasionados a la sociedad, la sociedad no considera delincuentes a los sujetos que cometen este tipo de delitos, no los segrega, no los desprecia, por el contrario, el autor de este tipo de delitos se considera a s mismo VrespetableV, otra coincidencia que tiene estos tipos de delitos es que, generalmente, son objeto de medidas o sanciones de car#cter administrativo y no privativos de al libertad. Su:eto pasivo. 2enemos que distinguir que sujeto pasivo v ctima del delito es el ente sobre el cual recae la conducta de accin u omisin que reali"a el sujeto activo, y en el caso de los delitos inform#ticos las v ctimas pueden ser individuos, instituciones, gobiernos, etc., que usan sistemas automati"ados de informacin, generalmente conectados a otros. El sujeto pasivo del delito es sumamente importante, ya que mediante 'l podemos conocer los diferentes il citos que cometen los delincuentes inform#ticos. 3a sido imposible conocer la verdadera magnitud de los delitos inform#ticos, ya que la mayor parte de los delitos no son descubiertos o no son denunciados a las autoridades responsables y si a esto se le suma la falta de leyes que protejan a las v ctimas de estos delitos, la falta de preparacin por parte de las autoridades para comprender, investigar y aplicar las leyes adecuadas a esta problem#tica, el temor por parte de las empresas de denunciar este tipo de il citos por el desprestigio que esto pudiera ocasionar a su empresa y las consecuentes p'rdidas econmicas. Una proteccin efica" contra la criminalidad inform#tica presupone ante todo que las v ctimas potenciales cono"can las correspondientes t'cnicas de manipulacin, as como sus formas de encubrimiento. &dem#s, se debe destacar que los organismos internacionales han adoptado resoluciones similares en el sentido de que educando a la comunidad de v ctimas y estimulando la denuncia de los delitos se promover a la confian"a pblica en la capacidad de los encargados de hacer cumplir la ley y de las autoridades judiciales para destacar, investigar y prevenir los delitos inform#ticos. .lasificaci&n. 12

!e han dado diferentes clasificaciones sobre estos delitos, pero la mas clara es la que los clasifica sobre la base de dos criterios. $omo instrumento o medio. !e valen de las computadoras como m'todo o medio para la comisin del il cito. $omo fin u objetivo. En esta categor a van las dirigidas en contra de la computadora, accesorios o programas como entidad f sica. 8ipos de delitos informticos. El nmero y tipo de delitos inform#ticos es imposible de calcular, pero sin embargo, las 7aciones Unidas han reconocido un cierto nmero de delitos por ejemplo. <raudes cometidos mediante la manipulacin de computadoras. (entro de esta clasificacin tenemos. .aballo de 8ro3a. (e 'l hablar' en el punto T+ donde hablo de los hacXers. "l IsalameJ=salami tecni6ues>G $onsiste en alterar un programa que maneja cuentas bancarias y logra que sumas casi imperceptibles de algunas de ellas *generalmente centavos+, se acrediten en otras cuentas manejadas por el autor, de las que luego e6trae el dinero as obtenido. <alsificaciones inform#ticas. Utili"ar la computadora para falsificar documentos comerciales. &tentados contra el software. 0ccesos fraudulentos 3 daFos a los sistemasG Wali'ndose de la confian"a del titular del sistema y accediendo subrepticiamente al mismo y violando las defensas e6istentes, puede ingresarse a los computadores y atentar el software all contenido. Una ve" producido el acceso fraudulento al sistema se puede dar U situaciones. 4ue el autor slo quiera conocer los datos privados del due=o del sistema. Esta accin, la mayor a de las veces tiene implicancias nicamente civiles. &cceder subrepticiamente a trav's de la computadora a documentos o informaciones de car#cter pol tico, social, militar o econmico que deban permanecer secretos en funcin de la seguridad, de la defensa o de las relaciones e6teriores de la nacin. <erar o destruir datos de los sistemas pertenecientes a particulares o bien la informacin contenida en ellos. !i nos atenemos a una interpretacin estricta llegar amos a la conclusin que acciones como introducir un virus no constituir a una conducta t pica. ,odalidades m#s comunes de destruccin o alteracin dolosa de informacin. La Ibomba l&,icaJ. "l virus informtico. (e ellos hablar' mas adelante, en el punto T+ cuando hable de los hacXers. )a apirater a inform#ticab. )os casos de pirater a de software son aquellos sobre los que e6iste mayor e6periencia en los tribunales de nuestro pa s. !i bien la reproduccin ilegal y venta de programas no se encuentra tipificada en el $digo %enal, la conducta de una persona que vend a software reproducido ilegalmente era at pica y, por ende, no plausible de sancin. )a doctrina entiende que e6isten ciertas modalidades de apirater ab que deber an ser tipificadas como delitos y otras no. %or ejemplo. $opias caseras. $on las fabricadas por los usuarios. 7o constituyen delitos porque por lo general no e6iste un fin de lucro $opia corporativa. !e adquiere un ejemplar original para asegurarse la asistencia t'cnica en caso de ser necesario y a partir de 'sta se fabrican copias para ser instaladas en todas las computadoras e6istentes en una empresa. Obviamente no constituye delito, pero si puede dar lugar a una accin civil. $lubes de usuarios. ,ediante el pago de un arancel o cuotas se pueden obtener copias en pr'stamo, canje o alquiler, para elaborar nuevas copias a partir de estas. &l haber un fin de lucro hay accin delictiva. !uministro de copias como aestimulob de venta de computadoras. )os comercios o empresas que venden hardware acarganb en el disco r gido del comprador copias apiratasb que el usuario no tiene que comprar y as abaratan el precio final para 'ste. &qu hay accin delictiva. $opiado de fuentes. Este consiste en que empleados de una empresa obtienen una copia de un determinado software hecho a medida de 'sta, lo modifican y lo venden como si fuera un desarrollo propio. 2ambi'n deber# ser considerado delito. Delitos en Internet. !i bien la 0nternet ayuda a la difusin inmediata de los mensajes y permite el acceso a cualquier informacin introducida en la red, esta ventaja supone grandes inconvenientes.

13

&ctualmente es est# produciendo un intenso debate respecto de la necesidad de prevenir y sancionar estos malos usos de la red, hay as argumentos a favor y en contra de la creacin de una legislacin sobre el uso de la red. %odr amos sistemati"ar los delitos cometidos en 0nternet en. &cceso no autori"ado. El uso ileg timo de passwords y la entrada en un sistema inform#tico siguen a la autori"acin del propietario, aqu el bien jur dico protegido es la contrase=a. (estruccin de datos. !on los da=os causados en la red mediante la introduccin de virus. 0nfraccin a los derechos de autor. )a interpretacin de los conceptos de copia, distribucin, cesin y comunicacin pblica de los programas de ordenador utili"ando la red provoca diferencias de criterios en el #mbito jurisprudencial. 7o e6iste una opinin uniforme sobre la responsabilidad del propietario de un servicio on /line, respecto a las copias ilegales introducidas en el sistema. 0ntercepcin de e/mail. En este caso se propone una aplicacin de preceptos que castigan la violacin de correspondencia. Estafas electrnicas. )a proliferacin de las compras por la red permiten que aumenten tambi'n los casos de estafa. !e tratar a en este caso de una din#mica comitiva que cumplir a todos los requisitos del delito de estafa, ya que adem#s del enga=o, e6istir a una enga=o a la persona que compra. 7o e6iste en al actualidad una manera de prevenir totalmente este delito, a=os atr#s se les dec a a los usuarios de tarjetas de cr'dito que las compras reali"adas en 0nternet, eran segurasV, dado que los productos adquiridos llegaban al domicilio en donde se recibe le resumen de la tarjeta, pero actualmente se les permite a los compradores cambiar el domicilio de destino en el momento de celebrar al compra. 2ransferencia de fondos. Este est' t pico caso en el que no se produce enga=o a una persona determinada sino a un sistema inform#tico. Espionaje. !e han dado casos de acceso no autori"ado a sistemas de informacin gubernamentales e intercepcin de correo electrnico del servicio secreto, entre otros actos que podr an ser calificados de espionaje si el destinatario final de esa informacin fuese un gobierno u organi"acin e6tranjera. Entre los casos m#s famosos podemos citar el acceso al sistema inform#tico del %ent#gono y la divulgacin a trav's de 0nternet de los mensajes remitidos por el servicio secreto norteamericano durante la crisis nuclear en $orea del 7orte en 9@@-. 2errorismo. )a e6istencia de hosts que ocultan la identidad del remitente, convirtiendo el mensaje en annimo ha podido ser aprovechado por grupos terroristas para remitirse consignas y planes de actuacin internacional. 7arcotr#fico. 2anto el <J0 como otros organismos, han alertado sobre la necesidad de medidas que permitan interceptar y decodificar los mensajes encriptados que utili"an los narcotraficantes para ponerse en contacto con los c#rteles. 2ambi'n se ha destacado el uso de la red par la transmisin de frmulas para la fabricacin de estupefacientes, para el blanqueo de dinero y para la coordinacin de entregas y recorridos. "l mal uso de Internet Uso de comerciales no 'ticos. &lgunas empresas no han podido escapar a la tentacin de aprovechar la red para hacer una oferta a gran escala de sus productos, llevando a cabo Vmailing[s electrnicosb. Ello, aunque no constituye una infraccin, es mal recibido por los usuarios de 0nternet poco acostumbrados. &ctos parasitarios. &lgunos usuarios incapaces de integrarse a grupos de discusin o foros de debate on/line, se dedican a obstaculi"ar las comunicaciones ajenas, interrumpiendo conversaciones de forma repetida, enviando mensajes con insultos personales, etc. &unque la mayor a de estas conductas est#n previstas por los suministradores del servicio on /line, e6isten algunos partidarios de que se estable"can normas para sancionar estos actos. )os cyber polic as. )os EE. UU. tienen equipos de especialistas dedicados a la locali"acin de hacXers, frente a sabotajes e intervencin en caso de siniestros inform#ticos. %or otra parte, algunas policias como el <J0 M !$O2)&7( M&N( disponen de unidades especiales para investigar la comisin de delito. Pirater a. Introducci&n.

14

)a propiedad intelectual desde sus or genes ha jugado un papel important simo en la sociedad, puesto que constituye la manera como se protege por una parte a los autores y a todo lo relacionado con la produccin de sus obras, creaciones intelectuales en los diversos aspectos y por otra parte a las invenciones en general. El derecho de autor, a parte del valor cultural, tiene una creciente importancia en la econom a de los pa ses. En un mundo econmicamente globali"ado, como el actual, donde se propende a la libre circulacin de las mercader as, se vuelve imperioso proteger al derecho de autor, con lo cual no se est# salvaguardando solamente un derecho humano sino tambi'n una fuente de trabajo e ingresos en general de un pa s. %or consiguiente, no puede pasarse por alto un grave problema actual y latente, como constituye la %irater a o copia de las obras intelectuales que en la mayor a de las veces se la intenta justificar bajo la comn versin de que la obra copiada va a ser encaminada para el e6clusivo uso personal. El delito de la pirater a, se encuentra afectando adem#s de los intereses de su autor a las leyes del comercio leg timo porque toda produccin intelectual significa inversiones y divisas para el Estado y en base a ello deber a propenderse a proteger y garanti"ar los derechos de autor en realidad. 1racias a las facilidades que presta en la actualidad la moderna tecnolog a y concretamente 0nternet, muchos de sus usuarios se han aprovechado del mismo para reali"ar reproducciones de algunas obras sin permiso alguno de su autor> sobre todo en casos de obras musicales, software y obras literarias, bajo el justificativo, de que la informacin que obtienen de la red es solamente para su e6clusivo uso personal, cosa que no siempre es verdad y que aunque lo fuese, con ello se le est# ocasionando un perjuicio grave a su autor, ya que en un principio se puede decir que con contadas reproducciones el da=o no es mayor, pero en la realidad, esas reproducciones llegan a multiplicarse incontrolablemente hasta el punto de que el autor puede dejar de percibir recursos por su obra o percibirlos en un porcentaje insignificante que no representen ni una m nima parte de su esfuer"o reali"ado. )o cual llega tambi'n a influir para que el autor deje de producir obras y por consiguiente dar aportes a su pa s y al mundo, y se dedique a otra actividad. La reproducci&n de obras literarias. )a reproduccin sin autori"acin de su autor sobre esta clase de obras, puede ser considerada como la primera en practicarse a nivel mundial. &dem#s, con su origen se comien"a a buscar una proteccin para el derecho de autor, debido a que con la invencin de la imprenta vino la velo" reproduccin de copias de cualquier libro y a un costo mucho menor del real, siendo por esta ra"n demandado por un nmero cada ve" mayor de lectores. (esde este entonces hasta la actualidad se ha constituido en una forma sumamente comn de poner las obras literarias a disposicin del pblico, debido a que estas copias no autori"adas tienen una mayor acogida por su precio bajo, con la misma calidad de la obra, lo que hacen que toda la gente pueda acceder a ellas sin importar su condicin econmica, debido a que los precios est#n a su alcance y no se vuelvan prohibitivos como los reales. Este fue y contina siendo el fundamento principal para justificar la pirater a, ya que incluso en diversas ocasiones han surgido opiniones como por ejemplo que ahora se critica el hecho de que en la comunidad en general y sobre todo en la juventud e6ista un desinter's absoluto por la lectura y el m nimo tiempo que se dedica a ella, sea efecto de la coercin ejercida por escuelas y colegios. Nefiri'ndonos directamente, a la reproduccin literaria no autori"ada en el mundo de la inform#tica, tenemos que la forma m#s comn constituyen las llamadas VJibliotecas y libros digitalesV e6istentes en 0nternet, donde el usuario puede no solamente leer libros completos en formato electrnico, sino que lo principal es que ese libro electrnico puede descargarse de la red e imprimirse con facilidad en cualquier impresora, as como grabarse en el disco duro con formato 32,) *que es el utili"ado para p#ginas Zeb, propias de 0nternet+ y as leerlos en un procesador de te6to. El mencionado medio es utili"ado no solamente para reproducciones encaminadas al uso personal sino sobre todo para obtener lucro de la venta de esas copias que por lo general es la finalidad perseguida y que da origen a la pirater a, antes que al mismo uso personal. %eproducci&n de mKsica. & la pirater a fonogr#fica se la ha definido como las grabaciones sonoras que se reali"an para reproducir un fonograma, sin el consentimiento del titular del derecho y utili"ando cualquier procedimiento que disponga el pirata para luego distribuir al pblico esas copias y obtener una ganancia de ese proceso. En cuanto a lo que respecta a la reproduccin de cualquier clase de msica disponible en el campo de la inform#tica a trav's de 0nternet, el m#s famoso e inclusive pol'mico programa de recopilacin de msica de diverso tipo, denominado originalmente como V,otion %icture E6perts 1roupV y m#s conocido en su abreviatura V,%UV que por sus caracter sticas muy peculiares, es el que nos puede proporcionar una idea clara y concreta de lo que abarca este tipo de reproduccin no autori"ada, relacionada con los puntos que hemos tratado anteriormente. &dem#s es uno de los formatos m#s promocionados, que habla y da lugar no slo a la grabacin de msica ,%U sino a la venta de reproductores para poder escuchar su msica.

15

"l #P3. Una de las realidades es que en los ltimos tiempos ha afectado directamente al derecho de autor en relacin con los fonogramas, constituye el Vformato ,%UV que permite escuchar toda recopilacin de msica con calidad de $( sin necesidad de pagar un elevado valor en la cuenta de tel'fono e incluso es posible crear un disco de (W( con m#s de :? horas de msica. LDu? esE ,%U es la abreviatura de ,%E1 &udio )ayer U *sigla de ,otion %icture E6perts 1roup o 1rupo de E6pertos en %el culas+, es un conjunto de est#ndares para comprimir y almacenar audio y v deo digitales. El ,%U le da sonido con calidad de $( en un formato de archivo que no requiere m#s de 9,J por cada minuto de sonido, en tanto que un $( normal o un archivo de sonido con e6tensin Z&W requiere 99,J por minuto. Este formato fue creado por un grupo de estudiantes universitarios y de pensadores avan"ados que segn uno de los articulistas, decidieron no pagar m#s precios elevados por un $( original y crear su propio sistema de distribucin de msica que permite a las personas elaborar con facilidad un archivo digital de una cancin desde un $( y despu's aprovechar 0nternet como medio de compartir esos archivos con personas de similares gustos, en tan solo unos minutos y en forma gratuita o por unos pocos centavos. Este hecho, el famoso ,%U se ha convertido en uno de los formatos m#s requeridos por los usuarios e incluso e6isten invitaciones pblicas, a trav's de anuncios publicitarios de este formato, donde se le invita al usuario a que disponga de una coleccin de $([s en el disco duro de su computadora o a que grabe su msica preferida en un $(. %e6uerimientos. En cuanto a los requerimientos del ,%U para reproducir sus archivos son m nimos, una configuracin est#ndar para una computadora personal *%$+. $omputadora %entium de 9TT,3" *medida de almacenamiento considerable para informacin+, placa de sonido. $(/NO,, parlantes o auriculares, entrada para audio, cone6in a 0nternet y espacio en el disco duro para almacenar estos archivos. 4ue es lo m#s comn y normal que e6iste en una computadora. )a pie"a m#s importante del software del ,%U es el reproductor que codifica uno de estos archivos ,%U, luego dirige el audio hacia la tarjeta de sonido y por tanto a sus bocinas. & estos reproductores se los puede encontrar de toda clase y para toda e6igencia y se les promociona al usuario a trav's de direcciones electrnicas donde puede encontrar un sinnmero de cada clase, as como tambi'n descargar programas de copiado. Le,alidad o Ile,alidad. )a dudosa legalidad del ,%U ha dado lugar a cr ticas feroces por parte de compa= as discogr#ficas, que son quienes se ven afectadas directamente puesto que han tenido grandes p'rdidas econmicas desde la aparicin de este formato que cada ve" se va e6tendiendo ine6orablemente. )as compa= as discogr#ficas se han dedicado desde hace algn tiempo a trabajar con iniciativas como formatos seguros que les permite ofrecer, vender y distribuir audio mientras controlan la redistribucin> para lo cual la !ociedad 1eneral de &utores y Editores ha presentado un programa V&ra=aV dise=ado para locali"ar sitios con canciones ,%U. )a ra"n de esta medida se encuentra en el hecho de que el formato ,%U se distribuye con facilidad entre quienes no les interesa respetar las leyes de derecho de autor> ya que los afectados mantienen el criterio que la mltiple reproduccin en este formato no es m#s que una violacin al derecho de autor, sin importar la finalidad a la que se dedique dicho producto. 4uienes lo defienden manifiestan que no hay legislacin al respecto, lo cual si lo llevamos a la realidad es falso puesto que toda obra en general est# protegida por el derecho de autor y en este caso las obras promocionadas por el ,%U no solamente son ofrecidas al pblico para que las escuche sino sobre todo para que las recopile en un solo $( el nmero de canciones que quiera y de esa forma las tenga para el uso que desee y no necesite adquirir los $([s leg timos distribuidos por las compa= as discogr#ficas. $on la misma finalidad de vigilancia, e6isten otras &sociaciones, de una de las cuales su presidente ha manifestado que Vsi se distribuye msica sin el permiso del propietario de los derechos de autor, se est# rompiendo la leyV. 0ncluso se ha llegado a manifestar que los archivos ,%U no son ilegales, pero que hay muchos otros que violan los derechos de autor y por ende son ilegales y a esta ltima categor a pertenecen casi todos los que se encuentran en los foros de discusin de ,%U )os propulsores de este formato manifiestan que Vlo m#s probable es que nadie lo moleste siempre y cuando no distribuya ni venda copia de sus canciones en ,%UV. $on todo esto se est# dando a entender al pblico que mientras la copia sea dedicada al e6clusivo uso personal, es legal. El ,%U, en estos tiempos est# sirviendo adem#s de base para nuevas creaciones dentro de la misma rama, as tenemos los lectores port#tiles del ,%U.

16

%eproducci&n de soft'are. %odemos decir que el software al ser un programa que dirige a la computadora a administrar informacin o a cumplir una determinada funcin, cuando se separa de la computadora, constituye un bien intelectual autnomo, con sus propias caracter sticas. )a separacin del software de la computadora, facilit adem#s el copiado del incorporado en soportes magn'ticos y cuya reproduccin es sencilla, en pocos minutos y hasta segundos, con un costo m nimo. )a reproduccin inform#tica ilegal, es una pr#ctica muy comn en las empresas, por lo general suelen comprar un paquete de software, lo cargan en su red y a continuacin reali"an numerosas copias ilegales que son instaladas en el resto de sus computadoras sin pagar por ello. )a reproduccin de software sin autori"acin de su titular, se ha encontrado tambi'n en compa= as y locales dedicados a la venta y distribucin de computadoras nuevas, que al comerciali"ar el aparato a sus clientes, este incluye un amplio surtido de software ilegalmente copiado. )a reproduccin representa el delito de pirater a, ya que quien lo comerciali"a est# obteniendo una ganancia de la venta del material pirateado, sobre todo cuando lo hacen pasar por legal ante ingenuos compradores que ignoran la e6istencia de licencias de uso. 0ncluso, los programas de computacin ilegales pueden ser copiados y transferidos electrnicamente por 0nternet a otros individuos. En lo que respecta a los afectados por la copia ilegal de programas de informacin, uno y de ellos y tal ve" el m#s representativo es ,icrosoft, dado el volumen de su mercado que frente a la dura realidad ha sufrido considerables p'rdidas. &nte esta realidad, adem#s de los perjudicados directos, se han unido a combatir esta clase de reproduccin, grupos denominados VJrigadas &ntipiratasV cuyo fin es sobre todo resguardar el patrimonio de los creadores y colaborar en el control de la produccin ilegal de obras protegidas. %ero frente a esta serie de personas, grupos, organi"aciones, sociedades, seminarios, etc. que se dedican a gestionar y defender el derecho de autor, e6isten ciertos grupos de individuos defensores de la copia ilegal. Ellos se han pronunciado en el sentido de que las leyes reguladoras del derecho de autor son injustas y que atentan contra la libre e6presin, sostienen adem#s que e6ceden en su rigurosidad porque no se han actuali"ado respecto a la nueva tecnolog a y que 'stas leyes al no actuali"arse, lo que buscan es generar una serie de ventajas econmicas que son aprovechadas por algunas corporaciones interesadas en que el derecho de autor se quede tal como est#. )ac*ers. .onceptos. LDu? es el 2ac*in,E a2o hacXb es un verbo ingl's que significa. aentrar ilegalmente a...b. En el habla comn entendemos hacXer como alguien que destruye los ordenadores del prjimo. Esto es una mentira. Nealmente, el hacXing significa una bsqueda de informacin a la que se deber a tener acceso legalmente. Es decir, no son da=inos. 2an solo es una protesta. El hacXing empe" en los a=os P?[ en el ,02 *,assachussets 0nstitute of 2echnology+. )os estudiantes de este centro dedicaron un gran esfuer"o a investigar el acceso remoto a la informacin. &l principio, no e6ist an leyes que les impidieran su bsqueda, pero poco a poco se fueron creando ciertas leyes que limitaban la actividad. )a importante de todo esto no est# en violar las leyes, sino en conseguir informacin. )ac*ers. El principal objetivo de los 3acXers no es convertirse en delincuentes sino Vpelear contra un sistema injustoV utili"ando como arma al propio sistema. !u guerra es silenciosa pero muy convincente. . !e dedican a la penetracin de sistemas inform#ticos a trav's de la red. )a cultura popular define a los hacXers como aquellos que, con ayuda de sus conocimientos inform#ticos consiguen acceder a los ordenadores de los bancos y de los negociados del gobierno. Jucean por informacin que no les pertenece, roban software caro y reali"an transacciones de una cuenta bancaria a otra. )os 9? mandamientos del hacXer. I/. 7o borrar ni destro"ar informacin del ordenador en el que se est# actuando. Es la forma m#s f#cil de indicar al &dministrador del !istema que pasa algo raro. II/. )as nicas modificaciones de informacin que deben reali"arse en los ficheros son aquellas que cubran las huellas que se han dejado y que nos faciliten y permitan un acceso en posteriores ocasiones. (e esta forma los manejos de informacin que modifican son los justos para permitirnos cubrir las espaldas y tener asegurado el sistema ante nuestro acceso futuro. III/. $ompletamente prohibido dejar cualquier dato que nos identifique, ya sea real o de alias, en el ordenador que se ataca. $on un solo dato ya se puede tener una pista del culpable. IV/. )a informacin que se distribuya no debe distribuirse a personas desconocidas. 2an solo a aquellos que son de completa confian"a. 3ay mucha gente que est# infiltrada. )os gobiernos pagan muy bien por informacin sobre actividades ilegales. 17

V<. $on respecto a JJ