Escolar Documentos

Profissional Documentos

Cultura Documentos

Objetivos de Control y Controles de Seguridad ISO 27001

Enviado por

Emerson AuccasiTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Objetivos de Control y Controles de Seguridad ISO 27001

Enviado por

Emerson AuccasiDireitos autorais:

Formatos disponíveis

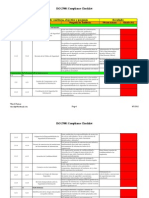

Anexo A - Objetivos de Control y Controles de Seguridad de la Informacin ISO/IEC 27001:2005

(Conjunto de medidas, acciones y documentos que permiten cubrir y auditar cierto riesgo)

Dominio - Control Poltica de seguridad de la informacin

Dirigir y dar soporte a la gestin de la seguridad de la informacin de acuerdo con los requisitos institucionales, leyes y reglamentos pertinentes.

#Ctrls 2

Cumplimiento

A5 A.5.1.1 A.5.1.2 A6 A.6.1.1 A.6.1.2 A.6.1.3 A.6.1.4 A.6.1.5 A.6.1.6 A.6.1.7 A.6.1.8 A.6.2.1 A.6.2.2 A.6.2.3 A7 A.7.1.1 A.7.1.2 A.7.1.3 A.7.2.1 A.7.2.2 A8 A.8.1.1 A.8.1.2 A.8.1.3 A.8.2.1 A.8.2.2 A.8.2.3 A.8.3.1 A.8.3.2 A.8.3.3 A9 A.9.1.1 A.9.1.2 A.9.1.3 A.9.1.4 A.9.1.5 A.9.1.6 A.9.2.1 A.9.2.2 A.9.2.3 A.9.2.4 A.9.2.5 A.9.2.6

Poltica de seguridad de la informacin

Se dispone de una poltica de SI aprobada por la direccin, publicada y comunicada a todos los empleados y partes externas pertinentes. La poltica de seguridad de informacin se revisa a intervalos planificados, y si ocurren cambios significativos se asegura su conveniencia, adecuacin y eficacia continua.

1 1 11

Organizacin de la seguridad de la informacin

Gestionar la organizacin de la seguridad de informacin.

La Alta Direccin apoya (dirige, se compromete, demuestra y reconoce responsabilidades) activamente la SI en la Institucin. En las actividades de SI participan representantes de todas las UU.OO. Tienen roles y funciones. Los roles y responsabilidades en SI estn bien definidos. Organizacin Est establecido el proceso de autorizacin para nuevos activos de informacin (AI). interna Estn definidos acuerdos de confidencialidad y se revisa con regularidad. Se mantiene los contactos apropiados con las autoridades pertinentes. Se mantiene los contactos apropiados con entidades especializadas en SI. El enfoque de la organizacin para gestionar la SI se revisa de manera independiente y peridica. Se gestiona (identifica e implementa) los riesgos de acceso a la informacin de entidades externas. Entidades externas Se trata todos los requerimientos de SI antes de dar acceso a los clientes. Se establece acuerdos con terceros, que involucran acceder, procesar, comunicar o gestionar la informacin de la entidad , que abarcan los requerimientos de SI relevantes.

1 1 1 1 1 1 1 1 1 1 1 5 1 1 1 1 1 9

Gestin de activos de informacin (AI)

Lograr y mantener la proteccin apropiada de los activos de informacin

Responsabilidad por los activos Clasificacin de la informacin

Se mantiene un inventario de AI. Todo AI tiene asignado un responsable (propietario). Se dispone de una normativa de uso de los AI La informacin est clasificada segn su valor, requisitos legales, sensibilidad y criticidad Se dispone del procedimiento de rotulado y manejo de la informacin.

Seguridad de los recursos humanos

Asegurar que todo el personal involucrado entienda sus responsabilidades, sean apropiados para sus roles y asi reducir el riesgo de robo, fraude o mal uso de los activos de informacin.

Se tiene documentado (de acuerdo a la poltica) los roles y responsabilidadesde de SI, de todo el personal. Antes del empleo Se verifica antecedentes de todo candidato a empleado o contratista. Se firman contratos donde se incluye las responsabilidades de SI. Se procura que todos los empleados apliquen la SI segn la poltica. Durante el empleo Se sensibiliza, capacita y educa en SI pertinente a su funcin de trabajo. Se tiene establecido un procesos disciplinario ante el incumplimiento de SI. Estn definidas las responsabilidades para el trmino o cambio de empleo. Terminacin o Se procura la entrega de activos al tmino de contrato. cambio del empleo Se retira los derechos de acceso al trmino del contrato.

Seguridad fsica y medioambiental

Prevenir el acceso fsico no autorizado, dao e interferencia en las instalaciones y activos de informacin.

1 1 1 1 1 1 1 1 1 13

reas seguras

Seguridad del equipo

Se utiliza mecanismos de proteccin perimtrica (muros, vigilantes, etc.) a las reas que contienen informacin e instalaciones que procesan informacin. Se utiliza mecanismos de control de acceso en entradas crticas. Se utiliza mecanismos de seguridad en oficinas, habitaciones e instalaciones. Se utiliza mecanismos de proteccin ante amenzas externas y ambientales. Se aplica medidas de seguridad fsica y directrices para trabajar en reas seguras. Se aplica medidas de seguridad en reas de acceso pblico (entrega/descarga). Los equipos estn ubicados en salas con proteccin fsica ante un posible acceso no autorizado. Los equipos estn protegidos frente a fallas de servicios pblicos. El cableado elctrico y de comunicaciones est protegido frente a interceptacin o daos. Los equipos son mantenidos en forma peridica. Se aplica seguridad a los equipos fuera del local Antes de dar de baja un equipo se elimina la informacin

1 1 1 1 1 1 1 1 1 1 1 1

Seguridad del equipo N A.9.2.7 A10 A.10.1.1 A.10.1.2 A.10.1.3 A.10.1.4 A.10.2.1 A.10.2.2 A.10.2.3 A.10.3.1 A.10.3.2 A.10.4.1 A.10.4.2 A.10.5.1 A.10.6.1 A.10.6.2 A.10.7.1 A.10.7.2 A.10.7.3 A.10.7.4 A.10.8.1 A.10.8.2 A.10.8.3 A.10.8.4 A.10.8.5 A.10.9.1 A.10.9.2 A.10.9.3 A.10.10.1 A.10.10.2 A.10.10.3 A.10.10.4 A.10.10.5 A.10.10.6 A11 A.11.1.1 A.11.2.1 A.11.2.2 A.11.2.3 A.11.2.4 A.11.3.1 A.11.3.2 A.11.3.3 A.11.4.1 A.11.4.2 A.11.4.3 Gestin de acceso de usuarios

Dominio - Control

Todo equipo requiere autorizacin para ser retirado de la Institucin

Gestin de operaciones y comunicaciones

Asegurar la operacin correcta y segura de los activos de informacin.

#Ctrls 1 32 1 1 1 1 1 1 1 1 1 1 1 1 1

Cumplimiento

Procedimientos de operacin documentados y disponible a los usuarios. Gestin del control de cambios en los recursos de procesamiento de informacin. Segregacin de responsabilidades para reducir el mal uso de los activos. Separaracin de los recursos de desarrollo, prueba y produccin. Procurar que los terceros implementen, operen y mantengan los controles de seguridad. Gestin de la Monitoreo y auditora regular de los servicios e informes de terceros. entrega de servicios Gestionar los cambios en servicios de terceros, considerando criticidad de sistema de negocio de terceros asi como procesos involucrados y la evaluacion de riesgos. Planeacin y Monitorear, afinar y realizar proyecciones de uso de recursos para asegurar buen desempeo. aceptacin del Establecer los criterios de aceptacin de sistemas y realizar las pruebas antes de la sistema aceptacin. Proteccin contra Implementar controles de prevencin, deteccin y recuperacin ante software malicioso, asi software malicioso como controles adecuados para la toma de conciencia. y cdigo mvil Asegurar que el cdigo mvil autorizado opere de acuerdo a las polticas de seguridad. Copias de respaldo Se realiza copias de respaldo de informacin y software, y se prueba regularmente. (back-up) Manejar y controlar adecuadamente las redes para proteger la informacin e infraestructura. Gestin de Las caractersticas de seguridad, los niveles del servicio, y los requisitos de gestin de todos seguridad de redes los servicios en red estan identificados e incluido en cualquier acuerdo de servicio de red, ya sea que estos servicios sean proporcionados en la empresa o subcontratos. Se dispone de procedimientos para la gestin de medios removibles. Gestin de medios Se dispone de procedimientos formales para la eliminacin de medios. (activos de Se dispone de procedimientos para el manejo de informacin de manera confidencial. almacenamiento) La documentacin de los sistemas es protegida del acceso no autorizado. Se dispone de normativa para proteger la informacin durante su intercambio en cualquier medio de comunicacin. Se firma acuerdos para el intercambio de informacin y software con entidades externas Intercambio de Se protege los medios en trnsito contra acceso no autorizado, mal uso o corrupcin durante el informacin transporte ms all de los lmites fsicos de la institucin. (transferencia) Se protege adecuadamente la informacin involucrada en los mensajes electrnicos. Se dispone de normativa para proteger la informacin asociada con la interconexin de los sistemas de informacin de la institucin. Se protege la informacin de comercio electrnico que se trasmite en redes pblicas, contra Servicios de actividades fraudulentas, litigios contractuales y divulgacin o modificacin. comercio Se protege la informacin de las transacciones en lnea: De transmisin incompleta, prdida de electrnico rutas, alteracin, divulgacin y duplicidad. Se protege la integridad de la informacin disponible pblicamente. Se registra pistas de auditoria, excepciones y eventos de seguridad. Se dispone de procedimientos de monitoreo del uso de recursos y se revisa regularmente. Se protege la informacin y los medios de registro frente a acceso manipulado o no autorizado. Monitoreo (de actividades no autorizadas) Se registra las actividades del administrador y operador del sistema. Se registran las fallas, se analizan y se toma la accin apropiada. Los relojes de los sistemas de procesamiento de informacin se mantienen sincronizados. Procedimientos y responsabilidades operacionales

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 25

Control de acceso (lgico)

Controlar el acceso lgico a los activos de informacin

Requerimientos

Responsabilidades Se promueve que los usuarios deben asegurar la proteccin de los equipos desatendidos. de usuarios Se promueve la prctica de escritorio limpio para documentos y dispositivos de almacenamiento removibles, y una poltica de pantalla limpia. Los usuarios solo tienen acceso a los servicios que estn autorizados. Se utiliza mecanismos apropiados de autenticacin para acceso de usuarios externos. La identificacin del equipo forma parte de la autenticacin. Control de acceso a la red

Se dispone de una poltica de control de acceso con base en requerimientos del negocio y de seguridad para el acceso. Se dispone de procedimiento de registro y baja de concesin de acceso a los sistemas y servicios de informacin. Se dispone de procedimiento para la gestin (restriccin, control y asignacin) de privilegios. Se dispone de procedimiento para la gestin de contraseas. Se audita los derechos de acceso de manera regular. Se promueve las buenas prcticas de seguridad para la seleccin y uso de contraseas seguras.

1 1 1 1 1 1 1 1 1 1 1

N A.11.4.4 A.11.4.5 A.11.4.6 A.11.4.7 A.11.5.1 A.11.5.2 A.11.5.3 A.11.5.4 A.11.5.5 A.11.5.6 A.11.6.1 A.11.6.2 A.11.7.1 A.11.7.2 A12 A.12.1.1 A.12.2.1 A.12.2.2 A.12.2.3 A.12.2.4 A.12.3.1 A.12.3.2 A.12.4.1 A.12.4.2 A.12.4.3 A.12.5.1 A.12.5.2 A.12.5.3 A.12.5.4 A.12.5.5 A.12.6.1

Control de acceso a Se controla el acceso para el diagnstico y configuracin de puertos. la red Se segrega en la red, los usuarios y sistemas de informacin. Se restringe la capacidad de conexin de usuarios a redes compartidas. La red se configura de modo que no se infrinja los controles de acceso. Se controla el acceso al SO en las estaciones o terminales (procedimiento de conexin segura). Todo usuario dispone de una cuenta de acceso nica. Control de acceso El sistema de gestin de claves asegura su calidad. al sistema operativo Se restringe el uso de utilidades (software) no autorizadas, que podran eludir las medidas de control del sistema. Las sesiones inactivas se cierran luego de un tiempo de inactividad. Se restringe el horario de acceso a las aplicaciones de alto riesgo. Control de acceso a Se restringe el acceso a los usuarios y al personal de TI. las aplicaciones e Los sistemas sensibles estn en un ambiente aislado. informacin Computacin mvil Se dispone de poltica de proteccin de equipos mviles. y teletrabajo Se dispone de poltica y procedimiento para teletrabajo.

Dominio - Control

#Ctrls 1 1 1 1 1 1 1 1 1 1 1 1 1 1 16

Cumplimiento

Adquisicin, desarrollo y mantenimiento de sistemas de informacin

Procurar que la seguridad sea una parte integral de los sitemas de informacin.

Requerimientos de Se especifican los requerimientos para nuevos sistemas o mejoras, incluyendo los controles de seguridad de los seguridad. sistemas Se validan los datos de entrada a las aplicaciones para asegurar que esta sea correcta y apropiada. Procesamiento Se incorpora mecanismos de validacin en las aplicaciones para detectar corrupcin de la correcto en las informacin. aplicaciones Se identifican los requisitos para asegurar la autenticidad e integridad de los mensajes en las aplicaciones. Se valida la data de salida de las aplicaciones. Controles Se dispone de una poltica de uso de controles criptografcos para proteger la informacin. criptografcos Se realiza gestin de claves para dar soporte al uso de las tcnicas criptogrficas. Seguridad de los Se dispone de procedimientos para la instalacin del software de los sistemas. archivos del Se selecciona, protege y controla los datos de prueba del sistema. sistema Se controla el acceso al cdigo fuente del sistema. Los cambios se controlan mediante el uso de procedimientos de control de cambios. Las aplicaciones se revisan despus de haber hecho cambios en el sistema operativo, para Seguridad en los observar el impacto generado. procesos de Se limita a los cambios necesarios (no se fomenta las modificaciones a los paquetes). desarrollo y soporte Se procura evitar las fugas o filtraciones de informacin. Se supervisa y monitorea el desarrollo tercerizado de software. Se procura minimizar la explotacin de vulnerabilidades de los sistemas. Gestin de vulnerabilidades tcnicas

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

Gestin de incidentes de seguridad de informacin

A13 A.13.1.1 A.13.1.2 A.13.2.1 A.13.2.2 A.13.2.3 A14 A.14.1.1 A.14.1.2 A.14.1.3 A.14.1.4 A.14.1.5 A15

Asegurar que los eventos y debilidades de seguridad de informacin sean comunicados de manera tal que, permita una accin correctiva oportuna.

1 5

Reporte de incidentes y debilidades Gestin de incidentes y mejoras

Los incidentes de SI se reportan por los canales apropiados tan rpido como sea posible. Se promueve que todo el personal reporte las debilidades de SI, que observe o sospeche. Se dispone de procedimiento para respuesta rpida, eficaz y ordenada ante incidentes de SI. Se dispone de mecanismos para aprender a resolver incidentes, que permitan cuantificar y realizar el seguimiento de los tipos, volmenes y costos de los incidentes de SI. Se recolecta y mantiene evidencias (para fines de auditora).

1 1 1 1 1 5

Gestin de continuidad de operaciones

Contrarrestar las interrupciones de las actividades del negocio y proteger los procesos crticos, de los efectos de fallas significativas o desastres, y asegurar su reanudacin oportuna.

Gestin de la continuidad operativa

Se dispone de un proceso de gestin de continuidad de operaciones. Se realiza gestin de riesgos. Se dispone de un Plan de Continuidad de Operaciones (PCO). Se maneja un nico marco referencial de PCO. El PCO se prueba y actualiza en forma regular.

Cumplimiento regulatorio

Evitar el incumplimiento de cualquier ley, estatuto, obligacin, reglamentao o contractuales, y de cualquier requisito de seguridad.

1 1 1 1 1 10

N A.15.1.1 A.15.1.2 A.15.1.3 A.15.1.4 A.15.1.5 A.15.1.6 A.15.2.1 A.15.2.2 A.15.3.1 A.15.3.2 Con los requerimientos legales

Dominio - Control

Se ha definido, documentado y mantiene actualizado todos los requisitos legales, reglamentarios, contractuales pertinentes. Se dispone de procedimientos para respetar la propiedad intelectual. Se protege los registros importantes de la organizacin. Se protege la privacidad de la informacin personal, segn la regulaciones. Se sensibiliza al personal para evitar usos no autorizados. Se hace uso de cifrado, segn las regulaciones. Se procura el cumplimiento de los procedimientos de SI. Se procura el cumplimiento de la normativa de SI en los sistemas de informacin. Se planifica las auditoras internas de sistemas de informacin. Se protege el acceso a las herramientas de auditora de sistemas de informacin.

#Ctrls 1 1 1 1 1 1 1 1 1 1

Cumplimiento

Con las polticas y estndares de S.I. Auditora de los sistemas de informacin

133

Tabla de Escala para ISO27001 e ISO27002

N/A 0 20 Calificacin No Aplica Inexistente Inicial Descripcin No aplica. Total falta de cualquier proceso reconocible. La Organizacin ni siquiera ha reconocido que hay un problema a tratar. No se aplican controles. Hay una evidencia de que la Organizacin ha reconocido que existe un problema y que hay que tratarlo. No hay procesos estandarizados. La implementacin de un control depende de cada individuo y es principalmente reactiva. Los procesos y los controles siguen un patrn regular. Los procesos se han desarrollado hasta el punto en que diferentes procedimientos son seguidos por diferentes personas. No hay formacin ni comunicacin formal sobre los procedimientos y estndares. Hay un alto grado de confianza en los conocimientos de cada persona, por eso hay probabilidad de errores. Los procesos y los controles se documentan y se comunican. Es poco probable la deteccin de desviaciones. Los controles se monitorean y se miden. Es posible monitorear y medir el cumplimiento de los procedimientos y tomar medidas de accin donde los procesos no estn funcionando eficientemente. Las buenas prcticas se siguen y automatizan. Los procesos han sido redefinidos hasta el nivel de mejores prcticas, basndose en los resultados de una mejora continua.

40

Repetible

60 80 100

Definido Gestionado Optimizado

Tabla de Escala para ISO27001 e ISO27002

Escala No Aplica Inexistente Inicial % N/A 0 20 Descripcin No aplica. Total falta de cualquier proceso reconocible. La Organizacin ni siquiera ha reconocido que hay un problema a tratar. No se aplican controles. Hay una evidencia de que la Organizacin ha reconocido que existe un problema y que hay que tratarlo. No hay procesos estandarizados. La implementacin de un control depende de cada individuo y es principalmente reactiva. Los procesos y los controles siguen un patrn regular. Los procesos se han desarrollado hasta el punto en que diferentes procedimientos son seguidos por diferentes personas. No hay formacin ni comunicacin formal sobre los procedimientos y estndares. Hay un alto grado de confianza en los conocimientos de cada persona, por eso hay probabilidad de errores. Los procesos y los controles se documentan y se comunican. Es poco probable la deteccin de desviaciones. Los controles se monitorean y se miden. Es posible monitorear y medir el cumplimiento de los procedimientos y tomar medidas de accin donde los procesos no estn funcionando eficientemente. Las buenas prcticas se siguen y automatizan. Los procesos han sido redefinidos hasta el nivel de mejores prcticas, basndose en los resultados de una mejora continua.

Repetible

40

Definido Gestionado

60 80

Optimizado

100

Você também pode gostar

- ISO-27005 - EspañolDocumento96 páginasISO-27005 - EspañolGustavo Osorio93% (61)

- Simulador - CertiProf ISO 27001 FoundationDocumento16 páginasSimulador - CertiProf ISO 27001 FoundationJose Baltasar Couce Lopez100% (1)

- ISO 27001 Chequeo de CumplimientoDocumento28 páginasISO 27001 Chequeo de CumplimientoGuiomar Vilela100% (2)

- ISO27001 2013 - Anexo A - en Tabla ExcelDocumento12 páginasISO27001 2013 - Anexo A - en Tabla ExcelMartaMejia83% (12)

- Mapeo Métricas Controles - ISO 27002 Vs NISTDocumento60 páginasMapeo Métricas Controles - ISO 27002 Vs NISTJorge Andrés100% (1)

- Manual de Seguridad de La InformaciónDocumento41 páginasManual de Seguridad de La Informaciónlucia bonifazAinda não há avaliações

- Simulador - Internal Auditor 27001Documento15 páginasSimulador - Internal Auditor 27001Jose Baltasar Couce Lopez0% (1)

- ControlesISO27002 2013Documento1 páginaControlesISO27002 2013MoraManAinda não há avaliações

- Auditoria en TI Aplicando ISO 27002Documento67 páginasAuditoria en TI Aplicando ISO 27002Tony Mendez100% (1)

- Evaluacion Iso 27001 ChecklistDocumento16 páginasEvaluacion Iso 27001 ChecklistVladimirSGonzalesM100% (1)

- Anexo 2 - Declaracion de AplicabilidadDocumento13 páginasAnexo 2 - Declaracion de AplicabilidadSILVIA CONSUELO HERNANDEZ, MANRIQUE100% (1)

- Examen CisaDocumento17 páginasExamen CisaEfren HernandezAinda não há avaliações

- Copia de SGSI - ISO 27001 Anexo A 2012-02 11Documento5 páginasCopia de SGSI - ISO 27001 Anexo A 2012-02 11Jennifer LopezAinda não há avaliações

- Cuestionario Análisis GAP ISO 27001Documento207 páginasCuestionario Análisis GAP ISO 27001est_zain75% (4)

- CertiProf ISO 27001 Foundation - SoloyAllDocumento5 páginasCertiProf ISO 27001 Foundation - SoloyAllJose Baltasar Couce LopezAinda não há avaliações

- Plan de Proyecto Implementación ISO 27001Documento6 páginasPlan de Proyecto Implementación ISO 27001Sandra Ruiz0% (1)

- Test Cumplimiento ISO 27001 PDFDocumento4 páginasTest Cumplimiento ISO 27001 PDFBM Briga Music - No Copyright MusicAinda não há avaliações

- Lista de Verificación Iso 27001Documento2 páginasLista de Verificación Iso 27001Diego Andres Ipuz Garcia67% (3)

- Auditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Documento19 páginasAuditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Miguel AngelAinda não há avaliações

- Iso-27005 EjemploDocumento11 páginasIso-27005 EjemploMario Edson Pimentel RomeroAinda não há avaliações

- Iso: Iec 27035 - 2016Documento6 páginasIso: Iec 27035 - 2016Jordiny Montañez Flores100% (1)

- Criterios-evaluación-ISO27002Documento28 páginasCriterios-evaluación-ISO27002Alvaro Rodriguez ArteagaAinda não há avaliações

- Mejores Practicas en Control de Cambios para SAP RDocumento2 páginasMejores Practicas en Control de Cambios para SAP RSergio Garate100% (1)

- Lista de Verificación de Documentación Mandatoria Requerida Por ISO 27001 - 2013 Rev. ERCDocumento13 páginasLista de Verificación de Documentación Mandatoria Requerida Por ISO 27001 - 2013 Rev. ERCEduardo RoqueAinda não há avaliações

- Cuestionario CC - IsO 27001-3Documento4 páginasCuestionario CC - IsO 27001-3Steeven Armijos100% (1)

- ISO 27003 (SGSI) - Ayuda y Guia para Implementar en SGSIDocumento14 páginasISO 27003 (SGSI) - Ayuda y Guia para Implementar en SGSILifaki Las Amo50% (2)

- Checklist Centro ComputaciónDocumento7 páginasChecklist Centro ComputaciónJimmy Alexander Vera100% (2)

- Preguntas CismDocumento3 páginasPreguntas CismFranz SV0% (1)

- Preguntas de Apoyo I27001 A LA V012019A PDFDocumento10 páginasPreguntas de Apoyo I27001 A LA V012019A PDFSergio RiveraAinda não há avaliações

- Lista de Chequeo Frente A La Norma ISO 27001Documento42 páginasLista de Chequeo Frente A La Norma ISO 27001Dilan Salamanca100% (2)

- ISO 27001 2013 Implementacion PDFDocumento45 páginasISO 27001 2013 Implementacion PDFLezly SantanaAinda não há avaliações

- Lista ISO 27001Documento3 páginasLista ISO 27001Eduardo Roque100% (1)

- ISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022Documento10 páginasISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022RubenAinda não há avaliações

- Diseno SGSIDocumento16 páginasDiseno SGSIjesús matosAinda não há avaliações

- Checklist I So 27001 Yan Exo ADocumento11 páginasChecklist I So 27001 Yan Exo Asantiatacama100% (1)

- Preguntas CISA 2Documento13 páginasPreguntas CISA 2luckye_moonAinda não há avaliações

- Evaluacion Iso 27001 ChecklistDocumento16 páginasEvaluacion Iso 27001 Checklistguillermo_hurtado_3Ainda não há avaliações

- Vulnerabilidades, Amenazas y Riesgos Por CategoríaDocumento3 páginasVulnerabilidades, Amenazas y Riesgos Por CategoríaSthevan NlAinda não há avaliações

- Cuestionario para Iso 27001Documento8 páginasCuestionario para Iso 27001gfpapa100% (1)

- Sgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaDocumento3 páginasSgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaLuis Carlos CasillasAinda não há avaliações

- Plan de Trabajo - Auditoria de Sistemas de InformaciónDocumento12 páginasPlan de Trabajo - Auditoria de Sistemas de InformaciónAntony Montalvo RosalesAinda não há avaliações

- EJECUCIÓNDocumento6 páginasEJECUCIÓNDanielita FernandaAinda não há avaliações

- ISO 27002 Estándar Seguridad InformaciónDocumento2 páginasISO 27002 Estándar Seguridad InformaciónSintia Melisa JuárezAinda não há avaliações

- Preguntas Frecuentes Del Sistema de Gestión de Seguridad de La Información (Sgsi) de Perú ComprasDocumento8 páginasPreguntas Frecuentes Del Sistema de Gestión de Seguridad de La Información (Sgsi) de Perú ComprasPedro Cristian Chino SalcedoAinda não há avaliações

- Cómo evitar fuga y robo de información en su empresaDocumento62 páginasCómo evitar fuga y robo de información en su empresaLeVoyeourAinda não há avaliações

- Políticas de SeguridadDocumento8 páginasPolíticas de SeguridaddavidAinda não há avaliações

- Sistema de Gestión de La Seguridad de Información - Parte 1Documento32 páginasSistema de Gestión de La Seguridad de Información - Parte 1cecytecompuertasAinda não há avaliações

- Declaración de Aplicabilidad- Anexo ISO 27001Documento6 páginasDeclaración de Aplicabilidad- Anexo ISO 27001ocardonapuertaAinda não há avaliações

- Seguridad Informatica ISO 27001 27002Documento5 páginasSeguridad Informatica ISO 27001 27002Anonymous zVkXFoWAinda não há avaliações

- Copia de ISO 207001 Lista ChequeoDocumento48 páginasCopia de ISO 207001 Lista ChequeoCarlos AlvarezAinda não há avaliações

- Manual de SeguridadDocumento23 páginasManual de SeguridadMichael ChavezAinda não há avaliações

- Manual Seguridad de La InformacionDocumento8 páginasManual Seguridad de La InformacionAndres F SanchezAinda não há avaliações

- Trabajo Norma Iso 27002Documento7 páginasTrabajo Norma Iso 27002Uberto Vega JaramilloAinda não há avaliações

- B1SOFT - SOA - Declaración de AplicabilidadDocumento30 páginasB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERREAinda não há avaliações

- Unidad 1Documento64 páginasUnidad 1brazil_v1189Ainda não há avaliações

- ISO/IEC 27001:2013 Anexo A - Objetivos de Control y ControlesDocumento24 páginasISO/IEC 27001:2013 Anexo A - Objetivos de Control y Controlesmarcorobayo2378Ainda não há avaliações

- Dominio de Acceso y CifradoDocumento4 páginasDominio de Acceso y CifradoJOSE ALBERTO RAMIREZ RAMIREZZAinda não há avaliações

- Test Cumplimiento AnexoADocumento9 páginasTest Cumplimiento AnexoALuis QuinoAinda não há avaliações

- Autodiagnóstico Iso 27001Documento10 páginasAutodiagnóstico Iso 27001Miguel Angel0% (1)

- SGSI Empresa SeguridadDocumento10 páginasSGSI Empresa SeguridadJeffry Alexander Rivera BaldettiAinda não há avaliações

- ApuntesDocumento3 páginasApuntesFran De la RiveraAinda não há avaliações

- Cobit5 Dss05 Gestionar Servicios de SeguridadDocumento10 páginasCobit5 Dss05 Gestionar Servicios de SeguridadJuan Fernando Ramirez AgudeloAinda não há avaliações

- CertificacionPMI CarlostrigoDocumento50 páginasCertificacionPMI CarlostrigoAguz ManAinda não há avaliações

- Manual de Instalacion V5Documento294 páginasManual de Instalacion V5Seco RomeroAinda não há avaliações

- S04 NormalizacionDocumento2 páginasS04 NormalizacionEmerson AuccasiAinda não há avaliações

- Syllabus Expresiónoralycorporal Junio 2016Documento1 páginaSyllabus Expresiónoralycorporal Junio 2016Emerson AuccasiAinda não há avaliações

- pdf2 0039 Iso Iec 27001 Es 260412Documento8 páginaspdf2 0039 Iso Iec 27001 Es 260412Es Te BanAinda não há avaliações

- EticaDocumento1 páginaEticaEmerson AuccasiAinda não há avaliações

- Cisco CactiDocumento14 páginasCisco CactiJorge Bejar MedinaAinda não há avaliações

- Elastixworld SangomaDocumento44 páginasElastixworld SangomaEmerson AuccasiAinda não há avaliações

- Liquidación Obras PúblicasDocumento24 páginasLiquidación Obras PúblicasYonathan Yesghar Pacheco CervantesAinda não há avaliações

- Openr2 Asterisk SangomaDocumento27 páginasOpenr2 Asterisk SangomaGordon FreemanAinda não há avaliações

- Proyectos Electrónicos Con Microcontroladores PICDocumento2 páginasProyectos Electrónicos Con Microcontroladores PICEmerson AuccasiAinda não há avaliações

- Fiesta Del Pisco Sour FinalDocumento11 páginasFiesta Del Pisco Sour FinalEmerson AuccasiAinda não há avaliações

- 06.asterisk AdministracionDocumento11 páginas06.asterisk AdministracionEmerson AuccasiAinda não há avaliações

- A200 Datasheet ESDocumento2 páginasA200 Datasheet ESEmerson AuccasiAinda não há avaliações

- Openr2 Asterisk SangomaDocumento27 páginasOpenr2 Asterisk SangomaGordon FreemanAinda não há avaliações

- Supply Chain Management: Gestionando La CadenaDocumento30 páginasSupply Chain Management: Gestionando La CadenaEmerson AuccasiAinda não há avaliações

- Nuevo SIGAD v1 0Documento23 páginasNuevo SIGAD v1 0MrPrincess100% (2)

- Class Asociados Grupo GloriaDocumento0 páginaClass Asociados Grupo GloriaEmerson AuccasiAinda não há avaliações

- Documento Constancia Elecci On Tipo Com Is I OnDocumento1 páginaDocumento Constancia Elecci On Tipo Com Is I OnEmerson AuccasiAinda não há avaliações

- Acuerdos Grupo GloriaDocumento1 páginaAcuerdos Grupo GloriaEmerson AuccasiAinda não há avaliações

- Proyectos Electrónicos Con Microcontroladores PICDocumento2 páginasProyectos Electrónicos Con Microcontroladores PICEmerson AuccasiAinda não há avaliações

- Control de Trafico y Balanceo de Carga en LinuxDocumento153 páginasControl de Trafico y Balanceo de Carga en Linuxnemesis767Ainda não há avaliações

- Ficha de Inscripción. Pisco Sour Julio 2013Documento1 páginaFicha de Inscripción. Pisco Sour Julio 2013Emerson AuccasiAinda não há avaliações

- Amazon Google y Facebook en EspañolDocumento5 páginasAmazon Google y Facebook en EspañolEmerson AuccasiAinda não há avaliações

- Declaración de beneficiarios seguros vidaDocumento1 páginaDeclaración de beneficiarios seguros vidaEmerson AuccasiAinda não há avaliações

- s3 Goodweek TyresDocumento2 páginass3 Goodweek TyresEmerson AuccasiAinda não há avaliações

- Declaración de beneficiarios seguros vidaDocumento1 páginaDeclaración de beneficiarios seguros vidaEmerson AuccasiAinda não há avaliações

- Estado de ResultadosDocumento8 páginasEstado de ResultadosEmerson AuccasiAinda não há avaliações

- Modelo Baumol-Tobin: Demanda de dinero y costos de transacciónDocumento18 páginasModelo Baumol-Tobin: Demanda de dinero y costos de transacciónEmerson AuccasiAinda não há avaliações

- 01 CiberseguridadDocumento23 páginas01 CiberseguridadErnestoAcevedoLopezAinda não há avaliações

- Política de seguridad para tercerosDocumento7 páginasPolítica de seguridad para tercerosCarlos Alberto Fonseca DaviránAinda não há avaliações

- M TI 01 Manual Politicas Seguridad InformacionDocumento43 páginasM TI 01 Manual Politicas Seguridad InformacionKarhem Sheyla Solano VerasteguiAinda não há avaliações

- Plan y Programa de Auditoria (Normas y Criterios) PSCDocumento66 páginasPlan y Programa de Auditoria (Normas y Criterios) PSCalexander_osorio_1Ainda não há avaliações

- Guà A de Actividades y Rãºbrica de Evaluaciã N - Fase 1 - Conceptualizar Temã¡ticas para Proyectos de Seguridad InformáticaDocumento11 páginasGuà A de Actividades y Rãºbrica de Evaluaciã N - Fase 1 - Conceptualizar Temã¡ticas para Proyectos de Seguridad InformáticaLuis Ozuna MartinezAinda não há avaliações

- Boe A 2024 2812Documento253 páginasBoe A 2024 2812mirAinda não há avaliações

- LogrosDocumento6 páginasLogrosNatyAinda não há avaliações

- Tarea Auditoria Administrativa Eje 2Documento54 páginasTarea Auditoria Administrativa Eje 2Joam GuerreroAinda não há avaliações

- XXXXXXXXXXDocumento6 páginasXXXXXXXXXXfrances_javoAinda não há avaliações

- Teletrabajo DecretoDocumento11 páginasTeletrabajo Decretololi garridoAinda não há avaliações

- IconoDocumento42 páginasIconoTania IncerAinda não há avaliações

- Seguridad Icpna Final FinalísimoDocumento11 páginasSeguridad Icpna Final FinalísimoRolandoValienteAinda não há avaliações

- GT-ES-03 - V2 - POLÍTICA DE GESTION DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN - Copia - ControladaDocumento12 páginasGT-ES-03 - V2 - POLÍTICA DE GESTION DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN - Copia - ControladaGerardo GuzmanAinda não há avaliações

- 012 Políticas para Acceso Remoto A Las Herramientas Del Data Center V2.0Documento8 páginas012 Políticas para Acceso Remoto A Las Herramientas Del Data Center V2.0Beatriz MartinezAinda não há avaliações

- Articles-150507 Instrumento Evaluacion MSPIDocumento424 páginasArticles-150507 Instrumento Evaluacion MSPIelpepitaAinda não há avaliações

- Seguridad en Entornos de Educacion VirtualDocumento22 páginasSeguridad en Entornos de Educacion VirtualEduardo Perez UriegasAinda não há avaliações

- Lista de Chequeo para El Centro de ComputoDocumento7 páginasLista de Chequeo para El Centro de ComputoFranklin Flores SosaAinda não há avaliações

- Girbau Roque Christian Diego Diseño Sistema GestionDocumento129 páginasGirbau Roque Christian Diego Diseño Sistema Gestionnitsuga71Ainda não há avaliações

- Tema 1 Introduccion A La Norma Iso 27002Documento51 páginasTema 1 Introduccion A La Norma Iso 27002marting5Ainda não há avaliações

- PDF U4 Mipg PDFDocumento33 páginasPDF U4 Mipg PDFJose Miguel Sierra PinedaAinda não há avaliações

- Investigación redes avanzadas protocolos seguridad informaciónDocumento6 páginasInvestigación redes avanzadas protocolos seguridad informaciónIvan TappiaAinda não há avaliações

- Qué Son Los Protocolos de Seguridad InformáticaDocumento4 páginasQué Son Los Protocolos de Seguridad InformáticaRafael VenegasAinda não há avaliações

- Gestion de Servicios ITILDocumento258 páginasGestion de Servicios ITILEduardo GonzalezAinda não há avaliações

- SGSI.P.17 Gestión de La Continuidad Del NegocioDocumento3 páginasSGSI.P.17 Gestión de La Continuidad Del NegocioEdinson Llacta RojasAinda não há avaliações

- PA-IT-URIC-001 Uso de Los Recursos Informaticos y de Comunicaciones Rev 2Documento7 páginasPA-IT-URIC-001 Uso de Los Recursos Informaticos y de Comunicaciones Rev 2leonte leonAinda não há avaliações

- Iso 27001 Seguridad de La InformaciónDocumento6 páginasIso 27001 Seguridad de La InformaciónmailethAinda não há avaliações

- Auditoria y SeguridadDocumento101 páginasAuditoria y SeguridadMoisés RodríguezAinda não há avaliações