Escolar Documentos

Profissional Documentos

Cultura Documentos

Archi

Enviado por

Mohamed Anouar ChakerTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Archi

Enviado por

Mohamed Anouar ChakerDireitos autorais:

Formatos disponíveis

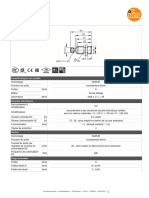

ARCHITECTURE INFORMATIQUE IRA Analystes Ltude de larchitecture informatique comprend lensemble des lments techniques ncessaires la ralisation dun

n projet informatique. Cette phase ne peut intervenir quaprs lanalyse conceptuelle. Il est possible de la modliser selon le schma ci-dessous ce qui permet de traiter de lensemble des composants techniques afin dadopter une dmarche complte et cohrente.

Analyse

$onnes Traitements Gestionnaires Architecture Applicative Logique

$veloppement Scurit E"ploitation Environnement #uri ique Architecture Technique Communication Rseau Architecture Physique Architecture Applicative Physique Scurit

Matriel

Systme !e"ploitation

olivier.defrain!cp.finances."ouv.fr elisabeth.boyer!cp.finances."ouv.fr

#a"e $

%&&'

Plan de cours Introduction 1. Chronologie de linformatique Informatique gnrale Impact sur les types darchitectures 2. Architecture physique (schma dinfrastructure) Localisation des composants et Centralise !istri"ue #$olutions $ers le distri"u % &echno' !"its' (yst)mes ou$erts *. (yst)me dinformation (yst)me de production % transactionnel industriel (yst)me de diffusion % dcisionnel infocentre +. Le mod)le darchitecture ,rsentation dune dmarche ,rsentation dun de$oir darchitecture -. #.emple sur le choi. darchitecture I) Architecture physique /. Les matriels et logiciels associs ,oste de tra$ail et priphriques 0seau. (er$eurs 1. Le syst)me de.ploitation 2. Les rseau. (couches "asses) Le mod)le 3(I Les rseau. (LA4' 5A4' 6A4) Le rseau local #thernet Les protocoles &C, I, II) Architecture &echnique 7. Les rseau. (couches hautes) Les ser$ices de communication La communication inter applications III) Architecture Applicati$e physique 18. La rpartition des donnes et traitements 11. Les choi. darchitecture (le client ser$eur) 12. Les gestionnaires de donnes ((9:!) et de traitements (5&) #a"e %

I;) &h)mes trans$ersau. 1*. La scurit

La scurit du syst)me dinformation % gnralits La scurit physique La scurit logique La scurit rseau 1+. Le conte.te <uridique 1-. Les langages de d$eloppement 1/. LAdministration et la gestion du syst)me

;) Conclusion 11. ,rparation = lcrit 12. ,rparation = loral

#a"e (

(ommaire dtaill Sommaire dtaill ! Crdit " C#ronolo$ie de l%in&ormati'ue ( Informatique gnrale............................................................................................................ 9 I Les composants de bases.................................................................................................. ) *. #rocesseur.................................................................................................................. ) +. +arrette mmoire........................................................................................................) C. Carte mre ............................................................................................................... $& II ,es priphriques.......................................................................................................... $$ *. ,isque dur ............................................................................................................... $$ +. Carte rseau ............................................................................................................. $$ C. #riphriques en vrac............................................................................................... $$ III -erveurs........................................................................................................................$% *.-erveur architecture ./0 au format rac1 2plat3 .....................................................$% +. -erveur +lade .......................................................................................................... $% Lames................................................................................................................................ $% C. -erveur 4ainframe ..................................................................................................$% I5 6lments rseau........................................................................................................... $( *. 7ub ..........................................................................................................................$( +. Commutateur ........................................................................................................... $( C. 8outeur..................................................................................................................... $( ,. -chma de rseau..................................................................................................... $( 5 Chronolo"ie informatique en quelques dates9...........................................................$: Types darchitectures............................................................................................................18 I Les types darchitecture .................................................................................................$/ II ,escription des architectures.........................................................................................$/ III -chma des diffrentes architectures ;......................................................................... $) Arc#itecture )#ysi'ue *sc#ma d%in&rastructure+ ,Localisation des composants et Centralise/ istri!ue " traitements/donnes.................. #$ I *rchitecture technique "lobale....................................................................................... %& *< Centralise................................................................................................................%& +< 8partie.................................................................................................................... %& II 6lments de larchitecture............................................................................................. %$ *< ,onnes....................................................................................................................%$ $3 Centralises...........................................................................................................%$ %3 ,istribues............................................................................................................ %$ +< =raitements ..............................................................................................................%$ $3 Centralise............................................................................................................ %$ %3 8partie.................................................................................................................%$ C< >tilisateurs............................................................................................................... %$ $3 Centralise............................................................................................................ %$ %3 8partie.................................................................................................................%$ %&olution &ers le distri!u ................................................................................................... ## I =echnolo"ies dbits systmes ouverts.......................................................................... %% *< 6volution des technolo"ies ..................................................................................... %% +< 6volution des dbits des rseau? ;............................................................................%% C< 6volution vers les systmes ouverts ; .....................................................................%% II @otion de doAnsiBin" upsiBin" et ri"htsiBin" ............................................................. %( #a"e :

Syst.me d%in&ormation ,! Cadre de r)onse )our le domaine Arc#itecture ,/ Introduction.......................................................................................................................%C ,marche.......................................................................................................................... %C 8sultat attendu.................................................................................................................%/ E0em)le sur le c#oi0 d%arc#itecture 12es matriels et lo$iciels associs 1, I #oste de travail et priphriques..................................................................................... (% *< >tilisation sdentaire...............................................................................................(% +. >tilisation nomade ................................................................................................. (% C. Lo"iciel ....................................................................................................................(% II 8seau?......................................................................................................................... (% *< CDbla"e ....................................................................................................................(% +< Elments dinterconne?ion ;.....................................................................................(( III -erveurs........................................................................................................................(( *< -erveur architecture . /0 2monde Intel et *4,3 ................................................(( +. -erveur de type "ros systmeF................................................................................. (( I5 #oint sur la redondance ...............................................................................................(: 2e syst.me d%e0)loitation 13 I Introduction.....................................................................................................................(' *. ,finition du terme -ystme de?ploitation 2-63...................................................(' +. 8appel sommaire sur larchitecture interne dun ordinateur ;.................................(' C. #lace du -6 dans le monde des lo"iciels ................................................................(' ,. >ne notion de base des -6 ; le monotDche et le multitDche....................................(C II Gestion des processus....................................................................................................(C *. ,escription de la notion de processus.....................................................................(C +. Les interruptions......................................................................................................(/ C. =raitement dune interruption ................................................................................ (/ ,. Comment attribuer le temps C#> H........................................................................ (/ 6. -ynchronisation des processus ............................................................................... () III Gestion de la mmoire................................................................................................. () *. >ne mmoire dcoupe...........................................................................................() +. La mmoire virtuelle............................................................................................... :& I5 Gestion des 6ntre<-orties........................................................................................... :& *. ,escription des priphriques ................................................................................ :& +. Comment se fait la "estion des entres<sorties........................................................:$ 5 Gestion de fichiers.........................................................................................................:$ *. 4anipulation des fichiers........................................................................................:% +. 4ode daccs un fichier....................................................................................... :% C. 8Ile de la "estion des fichiers.................................................................................:% ,. Gestion des blocs.....................................................................................................:( 5I Gestion des travau?......................................................................................................:( *. La communication avec le systme de?ploitation................................................. :( +. #rise en char"e des demandes................................................................................. :( C. Comptabilit et statistiques..................................................................................... :( 5II =hmes associs ........................................................................................................ :: *. Classification des -ystmes de?ploitation ............................................................:: +. 6volution des -ystmes d6?ploitation...................................................................:: C. 5ocabulaire............................................................................................................. :' 2es rseau0 !4

#a"e '

Le mod'le ()I.......................................................................................................................*+ I Les couches.....................................................................................................................:0 *. #rsentation du modle............................................................................................ :0 +. Les couches du modle J-I .................................................................................... :0 II #rincipe de fonctionnement du modle ........................................................................ :C *. #rotocole et interface................................................................................................:C +. Konctionnement........................................................................................................ :C Les rseau, -L./0 1./0 2./3........................................................................................... 4$ I =ypolo"ie des rseau?................................................................................................... '& *. Gnralits................................................................................................................'& +. Les types de rseau? ; L*@ 4*@ L*@...............................................................'& $3 8seau local 2L*@; Local *rea @etAor13.......................................................... '& %3 8seau mtropolitain 24*@; 4etropolitan *rea @etAor13................................ '$ (3 L*@; Lide *rea @etAor1.................................................................................. '$ II #rincipes des rseau?.....................................................................................................'$ *. La topolo"ie............................................................................................................. '$ $3 Le bipoint .............................................................................................................'$ %3 Le multipoint ....................................................................................................... '% +. Le si"nal et le cDbla"e ............................................................................................. '% $3 le si"nal.................................................................................................................'% %3 le cDbla"e et connecteur associ 2couche $ du modle J-I3................................ ': C. Les lments dinterconne?ion ................................................................................'0 $3 le se"ment............................................................................................................. '0 %3 le rpteur............................................................................................................. '0 (3 le pont .................................................................................................................. '0 :3 le routeur...............................................................................................................'0 '3 la passerelle ..........................................................................................................'0 03 le multiple?eur ..................................................................................................... '0 C3 le concentrateur ....................................................................................................'0 /3 le commutateur..................................................................................................... '0 Les rseau, locau,................................................................................................................48 I Introduction au rseau local............................................................................................'/ *. 4thode daccs.......................................................................................................'/ +. -chma dchan"e des donnes............................................................................... '/ II =ypes de rseau local.................................................................................................... '/ *. 6thernet.................................................................................................................... '/ +. Les rseau? en anneau..............................................................................................') $3 *nneau jeton =o1en rin"................................................................................... ') %3 K,,I..................................................................................................................... 0& Les rseau, " les protocoles TC5/I5.................................................................................... +1 I @otion de commutation ................................................................................................. 0$ *< Commutation de circuit ...........................................................................................0$ +< Commutation de messa"e ........................................................................................0$ C< Commutation de paquets .........................................................................................0$ ,< Commutation de Cellule ......................................................................................... 0% II #rincipes de I# ..............................................................................................................0% *< ,escription fonctionnelle.........................................................................................0% +< *dressa"e................................................................................................................. 0% $3 Classe dadresse ...................................................................................................0% %3 *ttribution dadresse............................................................................................ 0(

#a"e 0

(3 8solution dadresse ; fonctionnement du ,@-...................................................0: C< Kra"mentation...........................................................................................................0: III Le protocole =C#......................................................................................................... 0' *< Caractristiques........................................................................................................0' +< Interfaces.................................................................................................................. 0' C< Konctionnement........................................................................................................0' I5 *utres protocoles ....................................................................................................... 00 *< >,# 2couche :3........................................................................................................00 +< *8# 2couche (3 ....................................................................................................... 00 C< IC4# 2couche :3...................................................................................................... 00 5 #our aller plus loin........................................................................................................ 00 ..........................................................................................................................................00 *< Len-tMte I# ............................................................................................................. 00 +< Les fonctionnalits de =C#...................................................................................... 0) $3 =ransfert de donnes de base................................................................................0) %3 ContrIle dNerreur................................................................................................... C& (3 ContrIle de flu?.................................................................................................... C& :3 4ultiple?a"e......................................................................................................... C& '3 Conne?ions........................................................................................................... C& C< Len-tMte =C#...........................................................................................................C$ ,< -chma dencapsulation =C#<I#..............................................................................C(

#a"e C

Crdit O Informatique "nrale ; Li1ipdia AAA.histoire-informatique.or" O Le systme de?ploitation ; fascicule #-6-C8* fascicule darchitecture de la prparation analyste. O Les rseau? 2L*@ 4*@ L*@3 ; fascicule darchitecture de la prparation analyste O La suite des protocoles =C#<I# ; site AAA."uill.net O Les "estionnaires de donnes 2-G+,3 et de traitements 24=3 ; fascicule #-6-C8* O La scurit "nralits ; fascicule *nalyste O La scurit rseau ; intervention de -. Lai"le O Le conte?te juridique ; intervention de 4. -oy1urt O Les lan"a"es de dveloppement ; document de C. *ntunes

#a"e /

>iche th)me 1 >iche th)me 1?1

Chronologie de linformatique Informatique gnrale

#rambule ; Cette premire partie est destine ceu? qui comme moi ont commenc linformatique dans ladministration sans avoir jamais ouvert un #C de leur vie9 I Les composants de "ases #our les puristes lunit centrale est compose du processeur 2C#>3 de lhorlo"e du bus et de la mmoire. #ar abus de lan"a"e on appelle souvent unit P centrale le boitier qui contient ces lments mais celui-ci contient aussi des priphriques9 Comme la carte rseau. =ous les autres lments devrait Mtre considrs comme Q priphriques P. Cependant quand on parle de priphrique on entend surtout ; cran clavier souris imprimante scanner9 A Processeur

5 5arrette mmoire

La mmoire vive ou 8*4 est ce qui permet lordinateur de stoc1er des informations volatiles ; en tapant le document la mmoire vive est sollicite. #lus un #C a de mmoire vive plus il pourra rpondre rapidement au demande de lutilisateur 2standard actuelle barrette de $Gi"aoctet3

#a"e )

C Carte m.re Le processeur la mmoire le bus sont dessus. Les barrettes mmoires senfichent dans un connecteur le processeur semble Mtre pos 2dessus il y souvent un systme de refroidissement qui le cache3 divers autres connecteurs sont prsents 2#CI par e?emple93 La plupart des ports sont ports par cette carte ; ports >-+ port 8R:' S la carte rseau est embarqu sur la carte mre porte 5G* pour lcran93

-chma dune carte mre

#a"e $&

II !es priphriques A 6is'ue dur Il est reli la carte mre par une sorte de ruban en plastique appele nappe.

5 Carte rseau *ujourdhui souvent embarqu dans la carte mre sous forme de circuit int"re la carte rseau ressemble Ta ;

C Pri)#ri'ues en 7rac Clavier souris cran imprimante modem scanner9

#a"e $$

III (er$eurs A Ser7eur 8 arc#itecture 9"4 au &ormat rac: *)lat+ #lus puissant quun #C il a la mMme architecture interne. Ces serveurs sont Q empils P dans des armoires ce qui permet un "ain de place importants par rapport au format tour 2ressemble des #C sy mprendre3.

5 Ser7eur 5lade

Lames

,es serveurs larchitecture particulire sont "lisss dans un chDssis qui embarque de nombreuses fonctionnalit 2rseau entre autre administration93 Ces solutions permettent de multiplier facilement les serveurs pour des infrastructures qui ncessitent beaucoup de machine identiques 2forte char"e ; serveur Aeb serveur annuaire93 C Ser7eur Main&rame -erveur trs puissant ayant une architecture interne spcialement pense pour les travau? de masse.

#a"e $%

I; #lments rseau A Hu;

5 Commutateur

C Routeur

6 Sc#ma de rseau

#a"e $(

; Chronologie informatique' en quelques dates@ 26n rose quelques dates retenir3 6174$ ; Code d<HAMMOURA5I ; Le roi de +abylone 24sopotamie3 nomm 7*44J>8*+I a fait "raver cette stle. Celle-ci compose dNun ensemble de sentences royales sous la forme ; SI {personne} ET {action} ALORS {sentence} 688$ ; 2o$i'ue ; 6lle est dfinie par le philosophe "rec *8I-=J=6. 8#$ ; Tra7au0 du mat#maticien ara;e A2 =HO>ARI?MI 1$$$ ?ro ; Invent en Inde et rapport en Jccident par les invasions arabes le Bro trouvera un ardent dfenseur en la personne de Gerbert dN*>8ILL*C qui tentera de lNimposer lorsquNil deviendra le pape -ylvestre II. 4ais ce nNest que vers le .I5me sicle que le monde occidental lNacceptera dfinitivement. 1+1* ; 2o$arit#mes par @6#68 ; GrDce au? travau? de LN6cossais @6#68 la multiplication et la division peuvent Mtre ramenes deu? oprations trs simples; lNaddition et la soustraction. 1+#8 Mac#ine 8 calculer de > SCHIC=AR6 Compose de 0 cylindres @priens de r"lettes coulissantes et de 0 disques oprateurs cette machine tait capable dNeffectuer les reports de retenues dans un sens 2addition3 ou dans lNautre 2soustraction3. ,truite en $0%: elle ne sera reconstruite quNen $)0& dNaprs les plans ori"inau?. 1+*1 @ Pascaline@ Mac#ine 8 calculer de 5 Pascal Cette machine quNil a construite afin dNaider son pre est la premire qui a rellement fonctionn. 6lle servira de rfrence pour les machines futures. 1+97 ; Introduction du ;inaire en Euro)e par G LeibniB ; #assionn par la yadique L6I+@I=U fut confort dans ses ides lorsquNil apprit que le binaire avait t invent par les Chinois plusieurs millnaires auparavant. Il e?posera devant lN*cadmie des -ciences de #aris ses ides qui seront publies dans V6?plication de lNarithmtique binaire avec des remarques sur son utilit et sur le sens quNelle donne des anciennes fi"ures chinoises de Kou-7iV. 18*$ ; Princi)e des mac#ines 8 calculer par *. Lovelace. #our *da Lovelace une machine calculer doit comporter; >n dispositif permettant dNintroduire les donnes numriques 2cartes perfores roues dentes...3 >ne mmoire pour conserver les valeurs numriques entres >ne unit de commande "rDce laquelle lNutilisateur va indiquer la machine les tDches effectuer >n VmoulinV char" dNeffectuer les calculs >n dispositif permettant de prendre connaissance des rsultats 2imprimante...3 Ces principes seront un sicle plus tard la base des premiers ordinateurs 18*8 ; T#orie de la )ro$rammation par * Lovelace ; ici *da dfinit le principe dNitrations successives dans lNe?cution dNune opration. 6n lNhonneur du mathmaticien arabe

#a"e $:

*L W7JL*8IU4I elle appelle Val"orithmeV le processus lo"ique permettant lNe?cution dNun pro"ramme. 184* ; la lo$i'ue ;inaire de G +oole ; dans VLes lois de la penseV il e?plique que lNon peut coder les dmarches de la pense lNaide de systme nNayant que deu? tats; U68J->@X J>I@J@X 58*I-K*>.... 19*1 ; 2<A5C 2*tanasoff +erry Computer ; premier calculateur utiliser le code binaire3 19*8 ; 2<Har7ard Mar: A ; cette machine pesait ' tonnes et avait besoin de plusieurs tonnes de "lace par jour pour la refroidir. Le Colossus tait une machine conTu pour dcoder des messa"es crypts. 19*4 ; 2<ENIAC 26lectronic @umerical Inte"rator *nd Calculator3 ; command par lNarme par lNarme des Etats->nis en $):( pour effectuer les calculs de balistique il remplaTait %&& personnes char"es auparavant de calculer les tables de tir. Il occupait %( mY pesait (& tonnes coZtait un demi-million de dollars et consommait presque %&& 1iloAatts. Cration du premier lan"a"e de pro"rammation ; le Plan:al:Bl par lNin"nieur Wonrad Uuse 19*7 ; Invention du transistor. 1941 ; 2<UNICAC ; Il utilise des bandes ma"ntiques en remplacement des cartes perfores 194* ; Cration du FORTRAN premier lan"a"e de pro"rammation Mtre implment sur un ordinateur 194+ ; I+4 sort le premier dis'ue dur ; le 8*4*C (&' 1948 ; Le circuit int$r 19+8 ; Invention de la souris 19+* ; Le #,#-/ de ,6C est le )remier miniDordinateur. Invention du lan"a"e de pro"rammation 5ASIC 19+4 ; 2a loi de Moore ; Q La comple?it des processeurs doublera tous les $/ mois. P 19+9 ; Cration dNUni0 Internet ; projet Ar)anet de larme amricaine qui est lori"ine de lInternet tel quon le conna[t aujourdhui. 197$ ; lN*lta\r I5 ; )remier microDordinateur 1971 ; Le )remier micro)rocesseur ; lIntel :&&:. Cration du lan"a"e C et du #ascal 1978 ; lAlto ; ce prototype pens pour devenir le bureau du futur est un condens des ides proposes par les chercheurs runis par .68J. au #alo-*lto 8esearch Center 2#*8C3. Il est

#a"e $'

le premier introduire lNide de fenMtres et dNicInes que lNon peut "rer "rDce une souris. #rincipalement en raison de son coZt cet ordinateur ne conna[tra quNun succs dNestime. 2e )rotocole TCPEIP 197+ ; Le )remier su)erDcalculateur ; le Cray I 1977 ; *pple Computer ; lancement de lN*pple II premier ordinateur recevoir un succs "rand public cNest une machine qui permet ses utilisateurs de crer leurs propres lo"iciels dNapplication. 198$ ; La loi franTaise Q In&ormati'ue et 2i;erts P entre en vi"ueur Invention du Compact ,isc 2C,3. 1981 ; LNI+4 #C 4icrosoft ; MS 6OS 1988 ; Cration du lan$a$e CFF et du Tur;o Pascal 198* ; *pple Computer ; -ortie du 4acintosh et de 4ac JCration de la Kree -oftAare Kondation lancement de la licence GP2 et du projet G@> 1984 ; Le premier *mi"a ; lN*mi"a $&&& LN*mi"aJ- $.& LN*tari -= 4icrosoft ; >indoHs A 2e C6DROM 1989 ; >orld >ide >e; ; concept mis au point par =im +erneers-lee du C.6.8.@ cNest un systme de recherche documentaire de donnes. LNutilisateur se connecte "rDce un client 2@avi"ateur ou +roAser3 sur un serveur dsi"n par lN>8L 2>niform 8esource Locator - cNest dire lNadresse du site3. 1991 ; 2inu0 ; Premier noyau linu? &.&$ 1998 ; Lancement de lNIntel #entium 4icrosoft ; 4- LindoAs @= Internet ; MosaicI le premier navi"ateur Aeb 199* ; *pple Computer ; Lancement du #oAer 4acintosh base de processeur #oAer#C Internet ; Cration de @etscape 1994 ; 2e 6C6 4icrosoft ; -ortie de 4- LindoAs )' Cration du lan"a"e de pro"rammation Ja7a 199+ ; 4icrosoft ; -ortie de 4- LindoAs @=: 4icrosoft ; Naissance de MS Internet E0)lorer. 1998 ; *pple Computer ; 2ancement de l<iMac. 4icrosoft ; -ortie de LindoAs )/. #$$$ ; Microso&t @ Sortie de >indoHs ,--- et de LindoAs 46.

#a"e $0

#$$1 ; Linu? ; -ortie du noyau %.: 4icrosoft ; -ortie de 4- LindoAs .# *pple Computer ; -ortie de 4ac J- . $& #$$# ; 4icrosoft ; -ortie de la famille 4- LindoAs %&&( -erver #$$8 ; *pple Computer ; Lancement du #oAer 4ac G' #$$* ; 2inu0 @ Sortie du noyau , 4 la dernire version stable actuellement. #$$4 ; *pple Computer ; annonce du passa"e de lNarchitecture #oAer #C au ?/0 dNIntel.

#a"e $C

>iche th)me 1?2 I Les types darchitecture

&ypes darchitectures

Jn oppose "nralement les architectures centralises et rparties 2dcentralise clate93. Jn parle darchitecture purement centralise lorsque les : lments 2utilisateurs matriels donnes et traitements3 sont centraliss. *ujourdhui cependant on constate que les architectures sont souvent mi?tes avec par e?emple des donnes centralises et des traitements rpartis. II !escription des architectures Ty)e d%arc#itecture Centralise 6escri)ti& >ne machine hber"e tous les traitements donnes9 les utilisateurs doivent travailler sur cette unique machine. Il y a une li"ne par terminal passif. Les coZts sont donc importants et le dploiement des terminau? ne peut Mtre complet. Le terminal passif na pas dintelli"ence cNest--dire quil ne fait que de lafficha"e. Les traitements les donnes sont toujours sur le ma[tre. Le concentrateur de terminau? permet de rduire le nombre de li"ne payer au? socits de telecom. ,e plus en ralisant des traitements au? niveau? du concentrateur 2dition par e?emple3 on diminue le trafic rseau et le temps de rponses sont amliore. *vec la micro-informatique le #C se dmocratise ; la miniaturisation des quipements permet une baisse des coZts une installation aise et lavnement des systmes de?ploitation "raphique permet tous les utilisateurs de se servir dun #C. ,e plus on utilise la capacit du #C raliser des traitements stoc1er des donnes9 le client est en mesure de demander au serveur des services. Jn dsire e?ploiter les ressources de toutes les machines 2en capacit de traitement ou en stoc1a"e de donne3 ainsi que le dveloppement des rseau?. Cela reviTent faire de chaque #C un client et un serveur. E0em)le >n #C qui nest pas en rseau reprsente une architecture purement centralise. 4initel ,*+

4a[tre<6sclave

7irarchique

,es applications mtier comme 8*8 la ,GC# 2"estion du recouvrement contentieu?3

Client<-erveur

=oute application Aeb 2mMme un site3 fonctionne en mode client serveur.

#eer to #eer

Le voisina"e rseau de 4icrosoft 6mule

#a"e $/

III (chma des diffrentes architectures %

$<*rchitecture centralise

%< 4a[tre 6sclave

(< 7irarchique

: <Client serveur

'< #eer to peer

7J-=

7J-=

7J-= serveur

Client et serveur

Concentrateur de terminal client

Client et serveur

Client et serveur

#a"e $)

>iche th)me 2 >iche th)me 2?1

Architecture physique (schma dinfrastructure) Localisation des composants et Centralise !istri"ue % traitements donnes

@b ; cette partie du cours est ralise sous la forme dun plan de fiche trs classique. I Architecture technique glo"ale AE Centralise Jn centralisera pour diverses raisons ; - une e?ploitation ] facile et ] simple - la formation des a"ents - enfin scuriser un site o^ tout est au mMme endroit est bcp ] facile et surtout bcp plus fiable. =outefois cette centralisation a des limites. #ar e? en cas de panne Q tout peut tomber P ce qui a pu Mtre le cas pour des oprateurs de tlcoms ou pour la -@CK. Ceci nous obli"e ; - dune part mettre en place une rplication du systme avec en prvision un site de rechan"e. - et dautre part prvoir un plan de reprise dactivit 2#8*3. 6?emple ; cas du crdit lyonnais qui suite lincendie du si"e #aris a du arrMter quelques jours son systme informatique en labsence de #8*. 5E R)artie La mise en place dune architecture rpartie a trois avanta"es ; - la mutualisation des matriels des hommes et "lobalement des comptences - une souplesse dans la dfinition de larchitecture qui peut Mtre module. - enfin un accs linformation bcp ] rapide ce qui amliore le temps de rponse X Cependant ce type darchitecture a aussi des inconvnients ; - du fait de cette multiplication la "estion et la formation des a"ents sont plus lourdes et plus comple?es - ce type de rseau pose un "ros problme de scurit Chaque architecture "nre un coZt. Il ny a donc pas de solution idale. Cest pourquoi on volue vers une mi?it des % types darchitecture en ayant lesprit ( objectifs indissociables et incontournables ; amliorer le temps de rponse scuriser le systme dinformation finaliser moindre coZt.

#a"e %&

II #lments de larchitecture AE 6onnes $3 Centralises Le fait davoir accs au? donnes en un point unique permet ; - davoir une maintenance ] facile et une meilleure protection - de maintenir cohrence et int"rit des donnes. %3 ,istribues laccs au? donnes est plus rapide 2la donne est plus proche de son utilisateur final3 X lor"anisation des donnes est plus cohrente en terme de besoin local ou national les donnes peuvent se trouver seulement l o^ elles sont ncessaires. -curit possible "rDce la redondance des donnes. *ttention ; il faudra synchroniser les donnes de faTon ce quelles restent cohrentes

5E Traitements $3 Centralise maintenance facilite "rDce lunicit de versions dployes 2un seul site mettre jour93 diminution du trafic rseau en ce qui concerne lapplication en elle mMme par contre les rsultats produits par lapplication eu? circuleront sur le rseau.

%3 8partie CE Utilisateurs $3 Centralise Cest la meilleure faTon de conna[tre et didentifier les utilisateurs. Cette relation de pro?imit facilitera dune part lassistance au? utilisateurs et dautre part leur formation. %3 8partie Lparpillement dutilisateurs au"mentera les points dentre et de sorties de linformation on pourra optimiser le temps de traitement puisquon naura pas de trafic rseau pour le rsultat. en revanche le dveloppement sera trs compliqu.

#a"e %$

>iche th)me 2?2

A$olution $ers le distri"u

I &echnologies' d"its' syst)mes ou$erts Les architectures ont volu vers des architectures distribues 2ou mi?tes3 "rDce trois facteurs ; lvolution des technolo"ies lau"mentation des dbits des rseau? et le dveloppement de systmes dit ouverts. AE E7olution des tec#nolo$ies Krquence des processeurs ; ( G7B 4ultiprocesseurs ; jusqu 0: processeurs sur une machine type "ros systme. -toc1a"e ; la capacit de stoc1a"e est presque illimite O on peut avoir des pta-octets 2$&$' octets3 de donnes. La micro-informatique elle-mMme est de plus en plus puissante. Kace ce phnomne les "ros systmes rsistent encore car leur architecture interne est optimise pour "rer des travau? de masse. 5E E7olution des d;its des rseau0 @ L*@ 2local area netAor13 ; $& 4bits<s *ujourdhui le standard est $&& 4bits<s. $&& 4bits<s $&&& 4bits<s.

L*@ 2Aide area netAor13 ; 8=C 2rseau tlphonique commut3 ; dbits de '0 1bits<s. @umris de (% 1bits<s % 4bits<s Li"nes spcialises jusqu (: 4bits<s 8seau trs haut dbits 2protocole K,,I support optique3 ; jusqu 0'& 4bits<s promis. *ctuellement on atteint $'' 4bits<s. 8emarque sur l*,-L ; cela fonctionne "rDce de la compression de flu?. Il sa"it dun protocole asymtrique puisque le dbit en rception 2lev3 et le dbit en mission 2faible3 sont diffrents. Le dbit dpend de la distance laquelle se trouve le modem *,-L 2sur le poste de la personne connecte3 du ,-L*4 2quipement cheB loprateur tlphonique3 auquel il est raccord. Le dbit nest pas "aranti. Ce "enre de solution peut Mtre choisi dans un devoir avec la remarque ; vrifier que le lieu "o"raphique est li"ible l*,-L 2_ prsence des quipements ncessaires3. 8seau sans fil ; Infrarou"e et LiKi. Cest le LiKi qui se dveloppe actuellement 2norme /&%.$$ ; /&%.$$a ; ': 4bits<s et /&%.$$b ; $$ 4bits<s attention ici cest un dbit parta"3. CE E7olution 7ers les syst.mes ou7erts @

#a"e %%

>n systme est dit ouvert sil rpond au? caractristiques dinteroprabilit et de portabilit ; O Interoprabilit ; caractristique des systmes qui indique la facilit chan"er des donnes et communiquer. -ont interoprables des ensembles lo"iciels qui respectent un certain nombre de standard. O #ortabilit ; un pro"ramme est crit sur un systme. -il est portable il nest pas ncessaire de rcrire lapplication pour lutiliser sur un autre systme. 8emarque ; dfinition des lo"iciels libres. ,finition primaire ; libre de droit -9gratuit3 et dusa"e -9acc's au code source3. *ujourdhui cette dfinition tend de plus en plus se rduire laspect libre dusa"e 2_ accs au? sources3 >n freeAare est un lo"iciel "ratuit dont on na pas le code source. >n shareAare est un lo"iciel brid dans le temps et<ou ses fonctionnalits. II 4otion de doBnsiCing' upsiCing et rightsiCing Lvolution vers les architectures distribues se retrace selon trois phnomnes ; Lorsque les petits ordinateurs ont pu avoir des performances intressantes de nombreuses applications de type micro-informatique ont t dployes. Il sa"it du phnomne de doAnsiBin" qui consistent envoyer donnes et traitements sur des petites machines dissmines sur lensemble des sites informatiss. *ujourdhui cela se fait surtout pour les traitements. #uis lorsque lon a constat que la "estion de ce "enre darchitecture compltement distribue posait des problmes un mouvement de reconcentration a opr ; il sa"it de lupsiBin" qui consiste remettre dans les architectures des systmes centraliss. Cela se fait tout particulirement pour les donnes qui sont souvent consolides au niveau dune base centrale. 6nfin pour essayer doptimiser au mieu? les architectures le ri"htsiBin" essaie de dterminer "rDce des tudes quels types de machines doivent Mtre mis dans linfrastructure.

#a"e %(

>iche th)me *

(yst)me dinformation

8emarque ; Le systme dinformation contient le systme informatique. Le systme dinformation modlise un ou plusieurs objets du monde rel les proprits de ces objets les relations entre ces objets les oprations sur ces objets. 26?emple dobjet ; un utilisateur un compte bancaire3. Ces dernires sont de deu? natures ; les oprations de lecture et les opration dcriture. Les opration dcriture caractrisent les systmes dinformation de production 2_ on "nre de la donne3 X les oprations de lecture caractrisent les systmes dinformation de diffusion 2_ on consulte les donnes3.

-ystme dinformation

-ystme dinformation de production O transactionnel 2systme interactif3 O systme industriel 2machine outil pilote par ordinateur3

-ystme dinformation de diffusion O -*, O6IO6I- JL*# O,ataminin" O -IG

-ystme dinformation de diffusion 2-I,3 ; fonctionnellement un -I, 2aussi appel systme dcisionnel3 se dcompose en : parties ; O Lalimentation 2entre de linformation3 O 8echerche 2identification de linformation3 O 5isualisation 2rapatriement de linformation3 O *dministration systme Jn compte ' "nrations de -I, dcoup en ( familles ; $re famille $< le ,-- ou -*, 2systme daide la dcision3 ; production dtat statistique papier sans possibilit de filtre. %< 6I- 26?ecutive Information -ervice3 ; cest un -*, automatis. Jn peut raliser un filtre sur un critre. Le rsultat fourni est lectronique. (< 6I- JL*# ; il sa"it dun 6I- dans lequel on peut faire des filtres multicritres. 2Cest ce quon appelle un espace de recherche multidimensionnel3

#a"e %:

%me famille :< ,atamini" ; recherche automatise selon tous les critres possibles. Cela permet lidentification de lien entre information non soupTonns jusque l 2e?emple ; or"anisation des ma"asins3 (me famille '< -ystme dInformation Go"raphique 2-IG3 ; les information sont or"anises selon une approche "o"raphique 2e?emple de lo"iciel ; cartebase3. #oint sur linfocentre ; on parle dinfocentre partir de l6I-. >n infocentre repose sur la technolo"ie de dataAarehouse. Le ,ataAarehouse est une infrastructure qui permet dassurer trois fonctions de base ; O Lalimentation "rDce la modlisation des donnes. O Le stoc1a"e des donnes "rDce un -G+, optimis pour ce "enre dapplication 2e? ; 7# ,atacenter3. O Laccs au? donnes via 6I- JL*#. ,ans un projet lobjectif est la ralisation dun infocentre X le moyen pour le faire est le dataAarehouse. Linfocentre permet de mettre un service disposition des partenaires de lentreprise 2ou de ladministration3 ; ce service est un accs une information que lon peut valorise et e?ploite. Les cls du succs de telles structures sont la formation et lassistance au? utilisateurs. ,atamart ; entrepIt de donnes pour quelques utilisateurs particuliers. ,ataAeb ; entrepIt de donnes sur le Aeb. Comparaison entre -ystme dinformation de diffusion et -ystme dinformation de production. -ystme dinformation de diffusion Chercheur dinformation #as important Libre en partie ,onnes retravailles 2lisible3 6?ternes Inconnu =ravail continu dadaptation -ystme dinformation de production #roducteur dinformations Kondamental ` 2notion de temps rel3 -curis utilisateur connu ,onnes brutes 2codes93 Internes Identifi 8outinier

>tilisateur 4ise jour des donnes *ccs Kormat des donnes Jri"ine des donnes +esoin en donnes Gestion administration

#a"e %'

systme *ssistance utilisateur

=rs difficile 2on ne sait rien sur e?3

* besoin de ractivit mais connu lavance

#a"e %0

>iche th)me +

Le mod)le darchitecture Cadre de rponse pour le domaine Architecture

Le cadre prsent ci-aprs doit permettre de rpondre au? questions "nrales sur la dtermination dune architecture informatique dans un e?amen de type qualification *nalyste ,veloppeur. Cependant suivant le niveau de dtail 2quantification qualification3 du sujet la rponse attendue pourra Mtre de trs succincte relativement complte 2cf. sujet analyste dveloppeur du $) mai %&&&3 Introduction Larchitecture informatique ne peut Mtre dduite quaprs lanalyse fonctionnelle ou plus prcisment par rapport le?amen crit aprs la note de synthse de prsentation du systme le 4C, ou tout modle en tenant lieu et ventuellement les autres "raphes ou modles concernant les flu? et les traitements. 2#our plus de dtails sur la mthode cf. le cours Q *rchitecture P au para"raphe Q architecture applicative lo"ique P3 !marche Les tapes de la dmarche sont ;

Contraintes initiales ; tude du sujet sous lan"le de considrations "nrales sur lor"anisation de lentreprise 2si"e social centre informatique bureau? r"ionau? etc3 des choi? techniques strat"iques de type -chma ,irecteur et dun e?istant informatique.

-ynthse macroscopique du systme; il sa"it de relever dans le sujet ou de dduire des questions danalyse prcdentes des quantifications et des qualifications relatives au? trois objets ; utilisateurs traitements et donnes. $. Les utilisateurs ; type 2saisie en production dcisionnels3 localisation 2local r"ional national3 nombre fonctions utilises donnes manipules %. Les traitements ou &onctions ; liste des fonctions du systme type 2temps rel ou diffr3 frquence dactivation niveau de parta"e de chacune des fonctions par les diffrents types dutilisateurs 2permet de raliser un choi? du niveau de rpartition3 flu? ma?imum "nrs par la ralisation des fonctions par les utilisateurs par site 2permet de calculer le rseau3 (. Les donnes ; volume par entit principale et volume total 2permet de choisir loutil de "estion des donnes et la rpartition par niveau3

Etude des 'uanti&ications et calculs complmentaires pour la dtermination des choi? darchitecture. Il peut Mtre ncessaire de complter les dductions dhypothses de travail quand rien de permet de statuer dans le sujet.

#a"e %C

:ypoth'ses raisonna!les permettant de raliser les calculs en ne recherchant systmatiquement que les valeurs ma?imums ; onnes " =aille moyenne dune entit de donnes comprenant le nom prnom adresse commentaires ; $Wo =aille moyenne dune ima"e non compresse ; $&& Wo =enir compte des dures de conservation en li"ne. ;onctions " =emps moyen de traitement dun dossier 2enre"istrement dune demande de location par e?emple3 par un utilisateur ; $' minutes ,ure moyenne douverture dun service ; %'& jours ,ure de travail dune personne ; %%& jours C heures par jour Ces indications doivent permettre de dterminer le nombre de postes par type de site et ainsi le besoin de rseau local et par la suite le rseau lon"ue distance. <,emple de calcul ; si une or"anisation doit traiter :&& &&& dossiers par an sur $& sites :&&&&& < $& _ :& &&& dossiers par an et par site soit $0& dossiers par jour et par site soit $' par dossier %:&& ou :& heures par jour et par site soit pour C heures de travail un nombre de postes de travail au minimum de 0 -a do^ besoin de rseau local de type 6thernet $&<$&& += avec hub et routeur daccs. Ce chiffre 0 est ensuite utilis pour calculer le besoin de dbit daccs au rseau L*@. Considrant pour le site dlocalis un tau? de simultanit total de 0 sur des requMtes qui font appel au? objets de donnes les plus comple?es soit par e?emple $ Wo laccs rseau dans notre e?emple serait de 0F$_0 Woctet soit :/ Wbit<s. *insi on peut valuer le besoin daccs rseau L*@ un accs 8=C ou un accs de base 8@I- 0: Wb<s. CIt central par e?emple on a"r"e les $& sites ; un besoin de $&F:/ Wb<s soit :/& Wb<s qui correspond un accs primaire 8@I- ou un accs de type L- si le site central est raccord un rseau valeur ajoute 2de type JL6*@6 par e?emple3. 0sultat attendu >n Q beau P schma peut Mtre un plus mais nest pas indispensable. @.+. ; Les seuils de valeur prciss ci-aprs sont indicatifs ; Q rien ni jamais P ne remplace le bon sens et une bonne comprhension du sujet.

#a"e %/

ARCHITECTURE PHKSIQUE

#oste de travail -erveurs ; Aeb de donnes et de traitements 8seau L*@ et L*@ 2protocole de communication =C#<I#3

ARCHITECTURE TECHNIQUE

4essa"erie *nnuaire =ransfert de Kichier Leb -G+,

ARCHITECTURE

PHKSIQUE

APP2ICATICE

4oniteur transactionnel

8partition des donnes et des traitements

A6MINISTRATION SLCURITL

ET

-curit physique ; rseau et systme -curit lo"ique ; sauve"arde or"anisation etc.

Indications @ombre et type ; #C sous LindoAs )? @= ou terminal passif @ombre et type par site ; mini de type >@I. LindoAs @= ou "ros systme de type 45GCJL*@ ; $&<$&& += de type 6thernet ou plus rarement K,,I L*@ ; 8=C si besoin de dbit daccs b '0 Wb<s ou nombre de sites trs lev 8@I- si 0: Wb<s bbesoin de dbit daccsb % 4b<s L- si a % 4b<s si pas de problme de coZts ..:&& ou -4=#<#J#(<I4*#: ..'&& ou ,@- et client L,*# K=# -erveur Aeb de type II- de 4- sur LindoAs @= ou *pache sur Linu? -G+, micro de type *ccess ou #arado? si la taille de la base est denviron $&& 4b pour deu? ou trois utilisateurs ou -G+,8 "ros systme de type J8*CL6 ou I@KJ84I. -i nombre dutilisateurs lev 2a'&&3 rpartis sur tout le territoire et si le systme est fonctionnellement de type transactionnel moniteur transactionnel de type =>.6,J =,- ou CIC Client<serveur de donnes si le systme est implant en rseau local ou si le rseau L*@ est de type L- haut dbit et le nombre dutilisateurs par site est peu lev -inon client<serveur L6+ dite architecture ( tiers ou multi-tiers si nombre dutilisateurs lev -olution L6+-to-7J-= si accs via un navi"ateur Aeb des applications sur systmes propritaires -i systme national de production transactionnel intensif moniteur transactionnel et systmes propritaires @e pas oublier si accs "rand public ou par des partenaires e?ternes.

#a"e %)

>iche th)me -

#.emple sur le choi. darchitecture

Et si la 'uestion taitI M7ous )rsentereN les di&&rentes arc#itectures e0istantes et 7ous en c#oisireN une ada)te 8 l<tude M LNarchitecture informatique peut se dcliner travers divers lments tels que par e?emple les utilisateurs les donnes les traitements ou encore les matriels. >ne architecture sera qualifie de centralise si $ 2ou plusieurs3 de ces lments le sont a contrario elle sera distribue 2ou rpartie3. >ne architecture peut donc Mtre analyse de faTon diffrente selon lNlment tudi. Ce qui e?plique que la majorit des architectures soit Vmi?teV. Les besoins des utilisateurs et les technolo"ies de communication ont conduit la quasidisparition des architectures purement centralises et une diversit dNarchitectures mi?tes ou purement distribues. : typolo"ies dNarchitecture cohabitent aujourdNhui ; Le modle ma[tre esclave historiquement le plus ancien qui conju"ue les avanta"es dNuns solution centralise pour les donnes et traitements et rpartie pour les utilisateurs et matriels. Cette solution prsente lNinconvnient majeur du trafic "nr entre le serveur et le terminal passif. #ar ailleurs le ma[tre est souvent un systme propritaire afin de "rer au mieu? tous les priphriques les accs et donnes. Le modle hirarchique qui par rapport au prcdent permet de dporter quelques fonctions de bases prs de lNutilisateurs et ainsi de raliser une conomie de bande passante. Ce modle nNapporte que trs peu de souplesse pour lNutilisateur et les donnes ou traitements sont toujours centraliss. #our rpondre ce besoin et "rDce la micro informatique et lNessor des rseau? sNest dvelopp le modle Client<-erveur avec ses diffrentes dclinaisons bases sur la rpartition de ( lments 2donnes traitement et prsentation3 entre un client et un serveur. ,ans ce modle le poste de travail devient VclientV cNest dire quNil nNest plus soumis la seule capacit du ma[tre cNest lui qui initie la demande. Le dernier modle est dit V"al-"alV lNobjectif est de tirer parti de toute la potentialit de la station de travail et dNoffrir la plus "rande souplesse de communication lNutilisateur. Le poste de travail est tout la fois client 6= serveur. La contrainte de ce systme est de type or"anisationnelle il est difficile de ma[triser la "estion de cette architecture. La solution client serveur est celle qui rpond le mieu? au? e?i"ences du cas propos car .... 2Lien avec les contraintes du sujet3 Cette solution a connu plusieurs "nrations ; C<- de donnes avec la mise en place des -G+, C<- de traitement avec lNutilisation dNun moniteur transactionnel #a"e (&

C<- de donnes et traitement cNest lNarchitecture ( tiers C<- Leb 2n tiers3 qui int"re un serveur Aeb en VfrontalV des serveurs de donnes ou traitement CNest cette dernire solution qui sera retenue en effet cette architecture permet un accs au? donnes depuis nNimporte quelle station hormis les restrictions mises en place par les dispositifs de scurit cNest du client l"er dans le sens ou seul un navi"ateur doit Mtre install sur la station la diffrence des autres types de C<-. 6nfin cette architecture permet dNoptimiser les flu? hors dNun rseau local car seule la requMte 7==# 2lNafficha"e3 circule sur le rseau public...payant.

#a"e ($

>iche th)me /

Les matriels et logiciels associs

8emarque prliminaire ; les pri? indiqu sont ceu? du catalo"ue ,#4* sur lequel se font les achats de ladministration centrale du 4inistre des Kinances pour les postes de travail et priphriques. Les autres pri? proviennent de march ,GC#. I ,oste de tra$ail et priphriques AE Utilisation sdentaire >nit centrale 6cran Imprimantes +esoin spciau? ; scanners "raveurs C, "raveurs ,5,9 #ri? ; >nit centrale ; @6C 5L' =our *4, *thlon .#%/&& '$%4o :&Go C, @6C <<< '$& && c 6cran C8= ; cran cathodique $C pouces <<< $&& && c 6cran #lat ; cran plat =K= $C pouces <<< %&& && c Imprimante jet dNencre portable <<< %'& && c Imprimantes laser couleur rseau a: r<v <<< $ &'& && c Imprimantes laser monochrome rseau "roupe de travail r<v <<< :&& && c 5 Utilisation nomade Jrdinateur portable #,* #ri? ; portable "amme normale %'0 4o 8*4 :&"o disque =K= $'V <<< $ &($ && c portable "amme suprieure '$% 4o 8*4 (& "o disque ,5, =K= $'V <<< $ $/& && c C 2o$iciel -ystme de?ploitation ; LindoAs .# professionnel cd 4icrosoft<<< %/ && LindoAs .# professionnel doc 4icrosoft <<< %/ && c LindoAs .# professionnel licence maj 4icrosoft <<< $'' && c -uite bureautique ; office pro %&&( cd 4icrosoft <<< %/ && c Jffice pro %&&( doc 4icrosoft <<< %/ && c Jffice pro %&&( licence 4icrosoft <<< (0% && c II 0seau. AE CO;la$e cDbla"e cuivre 2paire torsad3 ; cat"ories de cDbles selon les dbits quils peuvent assurer. Jn compte $'&c la prise 2connecteurs ] cDble derrire3.

#a"e (%

5E Llments d%interconne0ion @ hub commutateur routeurs 2pour un modle type routeur da"ence $&&&c3 III (er$eurs AE Ser7eur 8 arc#itecture 9 "4 *monde Intel et AM6+ utilis pour des services Aeb 2,@- L,*#93 de la bureautique. 4atriel 2deu? disques en standard possibilit de faire du 8*I, S voir infra93 ; #ri? ; Confi"uration basse ; %&&& c 2$ "o de mmoire % disques $:& "o $ processeur % / G7B avec carte 8*I,3 Confi"uration haute ; '&&& c 2$ "o de mmoire volutif %: "o jusqu $% disques durs volutif quadri-processeur avec carte 8*I,3 Ser7eur 5lade @ c#OssisI 13-- P I lame A"-- P -ystme de?ploitation serveurs ; LindoAs server %&&( licence 4icrosoft <<< ')/ && c 8ed7at (.& entreprise server es standard licence linu? <<< C'% && c 5 Ser7eur de ty)e $ros syst.meQ F"ros systme >ni? et 4ainframe _ machine architecture propritaire sur lesquels ne sinstallent que les systme de?ploitation ddi ; mainframe +ull ] systme de?ploitation +ull ; utilis pour des travau? de masses. #ri? ; -erveur >ni? mono noeud confi"uration pour un serveur de dveloppement : proc %&&Go ,, :Go 8*4 8obotique :& alvoles %&& &&& c -erveur int"ration >ni? ( nduds avec lJ- 2*I.3 (/& &&& c 7aut de "amme >ni? (% proc 0:Go 8*4 $ %=o ,, $ %&& &&& c -erveur UJ- $ moteur activ $ /&& &&& c 2pri? public3 C&& &&& c par moteur *jouter maintenance et lo"iciels $'e

#a"e ((

I; ,oint sur la redondance La redondance est un concept qui permet daller vers la haute disponibilit dun service. Il sa"it de ddoubler les quipements nimporte quel niveau ; Le matriel peut Mtre redondant ; dans un serveur on aura % alimentations % ventilateur pour viter les pannes bloquantes. Jn aura "alement des disques confi"urs en 8*I, 2redundant array of ine?pensive dis13 "rDce un lment matriel particulier la carte 8*I,. La technolo"ie 8*I, permet de reconstruire un disque "rDce la prsence de donnes sur un autre disque. Il e?iste diffrents niveau? de 8*I,. Le 8*I, ' par e?emple consiste rpartir les donnes e?ploitables et des donnes appeles dites Q de parit P sur lensemble des disques. Lorsquun disque tombe ses donnes e?ploitables sont reconstruites "rDce au? donnes de parit prsentes sur les autres disques. Cluster ; il sa"it ici de relier des serveurs entre eu? de faTon ce que le service quils rendent soit toujours assurer au moins par lun dentre eu?. 8plication de plateforme 2sur le mMme site3 ; il sa"it l de rpliquer le cluster que lon a mis en place pour parer au? pannes qui bloqueraient le premier cluster. 8plication inter site ; notion de site de secours ou de bac1 up. Ces solutions permettent de ne pas cesser lactivit mMme en cas de sinistre sur le site de?ploitation courant 2incendie pannes "nral93

#a"e (:

>iche th)me 1 I Introduction

Le syst)me de.ploitation

A 6&inition du terme Syst.me d%e0)loitation *SE+ O >n -6 est un pro"ramme a"issant comme intermdiaire entre lutilisateur et la machine. O 6nsemble de pro"ramme conTus dans le but de faciliter le?ploitation de lordinateur et den optimiser le fonctionnement. 5 Ra))el sommaire sur l%arc#itecture interne d%un ordinateur @

bus

7 J 8 L J G 6

#rocesseur

cache

4moire centrale

Gestion des 6<-

+us ; permet lchan"e dinformations entre les diffrents lments #rocesseur ; units de calcul ] mmoire cache 7orlo"e ; cadence le rythme de travail du processeur 4moire centrale ; Gestion des entres<sorties 26<-3 ; assure la communication avec les priphriques. #our faire fonctionner tout cela ensemble il y le -ystme d6?ploitation. Le -6 a deu? "rands rIles ; masquer laspect matriel 2"estion des entres sorties des interruptions de la mmoire de lhorlo"e93 et prendre en char"e la "estion des ressources 2 tout moment il conna[t lutilisateur dune ressource contrIle laccs et vite les conflits daccs entre plusieurs pro"rammes ou utilisateurs3 =essources " le temps du processeur -temps C5>30 la mmoire0 les priphriques dentres6 sorties? sont des ressources. C Place du SE dans le monde des lo$iciels Il e?iste les lo"iciels dapplication qui rsolvent les problmes des utilisateurs et les lo"iciels systme. ,ans ce dernier "roupe il y a le systme de?ploitation et dautres lo"iciels systmes 2interprteur compilateurs93.

#a"e ('

#ro"ramme dapplication

#ro"ramme -ystme -ystme de?ploitation *utres 4atriel

Jn peut dtailler le schma prcdent de la faTon suivante ;

#ro"ramme dapplication ' < Gestion des travau? :< Gestion des fichiers ( < Gestion des 6ntres<-orties % < Gestion de la mmoire $ < Gestion des processus 4atriel 4odules rsidents 4odules non rsidents

$ ] % ] ( ; fonctions basses du -6 elles font linterface avec les matriel. : ] ' ; fonctions hautes du -6 interface avec lutilisateur. Les modules rsidents sont toujours char"s en mmoire centrale 2ds le dmarra"e3. Les modules non rsidents sont char"s seulement quand le besoin sen fait sentir. Le -6 assure aussi un rIle dans sa propre scurit 2"estion des utilisateurs permission des fichiers possibilit de sauve"ardes du systme et restauration93. Cet aspect sera voqu dans les thmes associs.

#a"e (0

6 Une notion de ;ase des SE @ le monotOc#e et le multitOc#e Jn parle de systme monotDche et de systme multitDche. 4onotDche ; un temps t une seule application et le -6 sont char"s en mmoire centrale. Les systme monotDches sont forcment mono-utilisateur 2e? ; 4- ,J-3. 4ultitDche ; un temps t plusieurs pro"rammes sont char"s en mmoire centrale avec le -6. Le temps C#> 2_ la ressource quest le temps du processeur3 est parta" entre plusieurs pro"rammes et ceu?-ci semblent se?cuter en mMme temps. Cependant toujours un temps t le processeur ne peut rellement traiter quun seul processus ; il y a donc des systme de "estion du temps C#> pour donner lillusion que plusieurs pro"rammes sont e?cuter en mMme temps. Les systmes multitDches peuvent Mtre multi-utilisateur. Cela nous amne la premire des activits du -6 la "estion des processus. II 9estion des processus >n pro"ramme en cours de?cution est formalis par la notion de processus. A 6escri)tion de la notion de )rocessus Le processus est lunit lmentaire de?cution par le processeur. >n processus comprend le pro"ramme en lan"a"e binaire et son conte?te de?cution 2nom du processus et de lutilisateur rpertoire de travail liste des fichiers ouverts Bone de communication priorit93 >n processus peut avoir diffrents tats ; cela est li au fait que le processeur ne peut e?cuter quun seul processus un temps t. 6tat des processus ; O *ctif ; en e?cution par le processeur il bnficie du temps C#>. O #rMt ; il attend le temps C#> mais tout est l pour quil soit e?cut. O 6n attente ; il nest pas prMt Mtre e?cut ; il attend le rsultat dune entre<sortie par e?emple. Il e?iste dautres tats des processus mais ils sont pour la plupart des dclinaisons autour ce prsents. Ltat dun processus ainsi que dautres informations lis sur ce dernier 2sa priorit ses Bones mmoires alloues93 sont stoc1s dans le #rocess Control +loc1. Ce dernier permet la restauration des processus quand le systme reprend leur e?cution.

#a"e (C

5 2es interru)tions >ne interruption est un vnement qui arrMte le?cution dun processus par le processeur. Les interruptions sont ncessaires pour que le processeur passe dun processus un autre et donc donne limpression de?cuter plusieurs processus la fois. 6?emple dinterruption ; O le processus a termin son e?cution O le processus a besoin dune entre-sortie O il y a un battement dhorlo"e O si"nal mis par un autre processus O appel systme O erreur physique ou lo"ique. @otion dappel systme ; le pro"ramme fait appel au systme pour lui demander de?cuter des routines que seul le systme est autoris faire. #ar e?emple un appel systme permet au processus de communiquer avec un autre processus de demander une entre-sortie une allocation mmoire9 Les appels systme sadresse une couche lo"icielle appele *#I 2*pplication #ro"rammin" Interface3. Les *#I non standards spcifiques chaque systme sont responsable de la non portabilit des systmes propritaires. C Traitement d%une interru)tion Lors dune interruption le systme chan"e de mode de?cution. 6n effet il e?iste deu? modes de?cution ; O le mode utilisateur 2dans ce mode tout se passe comme sil ny avait quun seul processus en cours de?cution ce processus dispose de droits restreints et est interruptible3. O le mode privil"i ou mode noyau ; dans ce mode le systme peut atteindre la quasitotalit des ressources ce mode est ininterruptible. 5oici la squence dune interruption ; Linterruption survient f le systme passe en mode privil"i f il arrMte et sauve"arde le processus interrompre f les routines qui peuvent traiter linterruption prennent le control f un module systme 2lordonnanceur3 prend le control ; il choisit le prochain processus e?cuter par mi ceu? qui sont prMts f le processus choisi est restaur pour obtenir le temps C#> f le systme bascule en mode utilisateur pour e?cuter le processus actif jusqu la prochaine interruption. ,eu? modules du systme interviennent lors dune interruption ; lordonnanceur et lallocateur. L*llocateur 2ou dispatcher3 donne le temps C#>. Lordonnanceur 2ou scheduler3 attribue les priorits au? processus et les fait varier dans le temps de faTon ce que les processus qui auraient toujours une priorit haute ne monopolisent pas le C#>. 6 Comment attri;uer le tem)s CPU R #our attribuer le temps C#> il e?iste deu? possibilits ; O en multitDche coopratif les processus se?cutent les uns aprs les autres sans interruption de lhorlo"e jusqu ce quils dai"nent rendre le temps C#> au systme

#a"e (/

de?ploitation. Lhorlo"e na aucun rIle interruptif dans ce mode. Les applications $0 bits fonctionnent comme cela. O en multitDche premptif le systme interromps le processus en fonction dun quantum de temps attribu par lhorlo"e et le sauve"arde avec son conte?te de?cution. ,ans ce cas lhorlo"e est une interruption. Les applications (% bits fonctionnent dans ce mode. E Sync#ronisation des )rocessus Les ressources 2entres-sorties donnes93 sont mises disposition des processus par le systme comme un pot commun. ,onc les processus peuvent se retrouver en conflit daccs une ressource. #ar e?emple on peut se retrouver en interbloca"e si un processus #$ dtient la ressource * et ne la librera que quand + sera disponible et un processus #% dtient la ressource + et ne la librera que quand * sera disponible. #our viter cela le systme de?ploitation peut utiliser diffrentes mthodes comme les smaphores. III 9estion de la mmoire La mmoire centrale est un lment matriel 2barrette de mmoire3 essentiel. Cest une ressource toujours rare 2si sa taille na pas cess dau"menter la taille des pro"rammes aussi au"mente3. Cest le lieu de rsidence momentane des pro"rammes et des donnes pour le?cution. 6n effet seul les instructions stoc1es en mmoire centrale peuvent Mtre e?cutes par le processeur. Jn a vu que le processeur donnait limpression de?cuter plusieurs pro"rammes en mMme temps. 6n fait il en e?cute un puis suite une interruption va en chercher un autre dans la mmoire. Comment est or"anise la mmoire pour contenir plusieurs processus H A Une mmoire dcou)e La mmoire est dcoupe. Il y a plusieurs faTons de dcouper la mmoire ; #artition de taille fi?e de la mmoire ; La mmoire est dcoupe en morceau de tailles diffrentes mais fi?es une bonne fois pour toute. Cela est "Mnant lorsquon ne conna[t pas bien les processus qui vont Mtre e?cuts ; y aura-t-il un morceau de mmoire asseB "rand asseB "rand pour recevoir de "ros pro"rammes H ,e plus on perd forcment de la place puisquil y a peu de chance quun processus est e?actement la taille dun morceau9 Ce systme nest intressant que pour des ordinateurs qui font toujours tourner les mMmes processus parfaitement connus 2monde de lindustrie3. #artition de taille variable de la mmoire; Cette mthode essaie doptimiser lutilisation de la mmoire et de laisser le moins de trou possible. Il y a dplacement physique des pro"rammes dans la mmoire ; de temps en temps le systme suspend le?cution et effectue un compacta"e de la mmoire. 4ais on a toujours le problme des pro"rammes volumineu?. Jn a donc eu lide de dcouper les pro"rammes eu?-mMmes en se"ments.

#a"e ()

La se"mentation des pro"rammes et de la mmoire La mmoire et les processus sont diviss en se"ments 2_ petits blocs indpendants les uns des autres3. Le systme se char"e de placer en mmoire les se"ments du processus ncessaire le?cution de ce dernier. Il y a aussi ror"anisation priodique de la mmoire afin de rassembler les se"ments dun mMme processus dans un mMme espace conti"u et de librer des Bones libres de mmoire plus importantes. Jn verra ci-dessous la mthode de pa"ination qui est un type de se"mentation de la mmoire. 5 2a mmoire 7irtuelle Ce concept permet dutiliser une partie du disque 2appele le sAapfile3 comme une sorte de?tension de la mmoire physique 2la barrette de mmoire3. Cela permet le?cution de processus dont la taille dpasse celle de la mmoire physique disponible un moment donn. La plupart des systme mmoire virtuelle font ce que lon appelle de la pa"ination ; la mmoire virtuelle est divise en petite units les pa"es. * chaque pa"e correspond en mmoire centrale une case mmoire. Les pa"es et les cases ont la mMme taille. Cette mthode implique que le systme doit choisir quelles sont les informations dont le processus a besoin immdiatement pour se?cuter et qui tiennent dans lespace mmoire disponible et quelles sont les informations pouvant rester momentanment sur disque avant dMtre appele. Les informations feront un va et vient entre le disque et la mmoire. Le processus commence se?cuter ; au dbut il a besoin de la pa"e $ et de la pa"e % qui sont en mmoire centrale mais bientIt il va avoir besoin de la pa"e ( qui est reste sur le disque dans le sAapfile. #our viter linterruption dun processus il faut anticiper ce phnomne et donc faire de la place dans la mmoire. Le systme doit alors valuer quelles pa"es peuvent Mtre remplacs ou non. #our cela il e?iste plusieurs mthodes ; O remplacement dune pa"e non rcemment utiliser O remplacement dune pa"e en premier entre premier sortie 2_ lanciennet3 O remplacement de la pa"e la moins rcemment utilise. Lorsquune interruption dun processus survient suite labsence dune pa"e on parle de faute de pa"e. Le vol de pa"e correspond au fait de remplacer un pa"e par une autre dont on va avoir besoin. #our viter que le systme ne face plus de pa"ination quautre chose le systme alloue au? processus un espace vitale 2cNest--dire un nombre de pa"e minimal et ma?imal en mmoire3. I; 9estion des #ntre (orties Les entres<sorties sont un ensemble de transferts de donnes entre la mmoire centrale et les priphriques. A 6escri)tion des )ri)#ri'ues Il e?iste deu? types de priphriques ; O Les priphriques blocs qui mmorisent linformation dans des blocs de taille fi?e ; les disques #a"e :&

O Les priphriques caractres qui acceptent les informations sous forme dun flot de caractre sans se soucier dor"anisation en bloc 2e? ; imprimante souris carte rseau93 Les priphriques quelque soit leur type sont attachs lordinateur via une liaison physique ; les canau? ou bus. ,e plus certains matriels volus sont en plus pilots par un contrIleur. 6?emple de priphriques ; clavier souris imprimantes disques durs carte rseau?9 Les disques crans clavier9 sont trs lents par rapport au processeur. =ransfrer les informations octet par octet entre la mmoire centrale et le priphrique serait un "aspilla"e de temps ; pour viter cela il y a une mmoire tampon associe chaque priphrique. Cette mmoire tampon est "nralement une Bone de la mmoire centrale. Les informations ne sont envoyes que lorsque la mmoire tampon est pleine ; le bus de donnes est moins sollicits. Jn perd moins de temps. 5 Comment se &ait la $estion des entresEsorties La "estion des entres<sorties consiste envoyer des commandes d6<- au? priphriques intercepter les interruptions et "rer les erreurs ventuelles. Le systme de?ploitation sefforce de traiter tous les priphriques de la mMme manire en confinant tous les traitements particuliers dans des modules spcialiss appels "estionnaires priphriques 2_ driver _ handler3. La "estion des 6<- est une tDche difficile suite ; O La diversit fonctionnelle des priphriques 2disques imprimantes3 O La diversit des vitesses O La diversit de coda"e des informations chan"es O 6t bien dautres9 Cette "estion comple?e est ralise par le lo"iciel dentre<sortie qui est dcoup en : couches ; Gestion des interruptions ; permet la ralisation dune commande d6<- sans quun autre processus ne puisse accder au? priphriques pendant ce temps. Les drivers 2ou handler3; "rent la communication avec les contrIleurs des priphriques. Ce sont eu? qui envoient les commandes et qui assurent le bon ordonnancement des commandes. La partie du lo"iciel d6<- ne dpendant pas du matriel ; elle effectue les fonctions d6<communes tous les priphriques et fournit une interface au? lo"iciels utilisateurs. 6lle fait la liaison entre le nom symbolique du priphrique et le priphrique lui-mMme. La partie du lo"iciel d6<- int"re dans lespace utilisateur ; elle "re les procdures standards utilises par les lo"iciels des utilisateurs 2par e?emple elle "re le spool _ les files dattente pour les impressions les priphriques rseau93 ; 9estion de fichiers =emarque prliminaire " ici0 nous ne parlerons que de fichiers inscrits sur des supports tels que les disques durs qui sont des priphriques !locs. #a"e :$

La partie du systme de?ploitation qui prend en char"e les fichiers est le systme de fichier. >n systme de fichier comporte un ensemble de principe et de r"le de "estion et manipulation des fichiers. Chaque systme de?ploitation a son systme de fichier privil"i bien quil puisse en utilis dautre ; O 4- ,J- ; K*= $0 O LindoAs )' et )/ ; Kat (% O LindoAs @= %&&& et .# ; @=KO Linu? ; 6?t(. >n fichier peut Mtre dfini comme lunit lmentaire de re"roupement des informations sur une mmoire au?iliaire de stoc1a"e. A Mani)ulation des &ic#iers Les oprations de manipulations des fichiers demandes par les utilisateurs sont "res par le systme. Il sa"it de ; O La cration O La destruction O Louverture O La fermeture O La lecture<criture 5 Mode d%acc.s 8 un &ic#ier O squentiel ; il faut lire tous les blocs avant le bloc souhait pour pouvoir traiter ce dernier. O direct ; on va directement sur le bloc intressant ; il faut que le support des donnes soit adressable. O inde? ; cration dun inde? pour se positionner un endroit . et aller en squentiel jusqu . ] n C RSle de la $estion des &ic#iers La fonction fondamentale dun systme de fichier est dtablir un lien entre le modle lo"ique des donnes 2avec lequel travail lutilisateur3 et la ralit physique du dispositif de stoc1a"e. Jn parle denre"istrement lo"ique 2ensemble de donnes qui a un sens pour lutilisateur3 et denre"istrement physique 2unit de stoc1a"e manipul par le systme3. #our tablir le lien entre ces deu? aspects il y a plusieurs tapes ; O #our retrouver les blocs dans lesquels sont inscrits des informations du fichier il y a les techniques de la table utilise entre autre par LindoAs 2dans cette table il y a une entre par bloc ; sur bloc numro n il y a un bout de tel fichier etc.3 et la technique du ndud dinformation 2ou i-node3 utilis par >ni? ; le ndud contient toutes les caractristiques dun fichier y compris les blocs quil occupe. O 4ais les numros de blocs ne parlent pas lutilisateur ; il veut retrouver son fichier par un nom lo"ique ; pour cela il y a le catalo"ue. Ce dernier fait la liaison entre le nom symbolique du fichier et son emplacement physique sur disques. Cest dans le catalo"ue

#a"e :%

quest dfini lor"anisation des fichiers ; aujourdhui lor"anisation la plus connu est lor"anisation arborescente 2autant de niveau de rpertoire que lon veut3 6 Gestion des ;locs La "estion des blocs par le systme doit prendre en compte ; O lor"anisation optimale des blocs pour amliorer le temps daccs O la "estion des blocs libres O la contrIle de cohrence des blocs O la "estion des blocs dfectueu? se fait par les contrIleurs de disques ;I 9estion des tra$au. La "estion des travau? assure ; O La communication avec le systme de?ploitation notamment par la rdaction et la formulation de la demande 2interface utilisateur3 O La prise en char"e de la demande 2affectation des ressources et planifications3 O La comptabilit et les statistiques dutilisation des ressources A 2a communication a7ec le syst.me d%e0)loitation Lutilisateur communique avec le -6 par lintermdiaire dun lan"a"e de commande 2qui est masqu aujourdhui par les interfaces "raphiques3. -quence de demande dun utilisateur ; >tilisateur f demande en lan"a"e de commande f interprte par linterprteur de commande f qui oriente les requMtes au? services appropris. La plupart des lan"a"es de commande sont propritaires car ils refltent la structure interne de lordinateur. #our >ni? systme ouvert par e?cellence ce nest pas le cas ; on peut remplacer son lan"a"e de commande 2le shell3 par un autre. ,ans ce cas le lan"a"e de commande est trait comme e?terne au systme. 5 Prise en c#ar$e des demandes La prise en char"e des demandes recoupe la "estion des processus avec le rIle fondamental de lallocateur et de lordonnanceur. C Com)ta;ilit et statisti'ues * partir des donnes dallocation des ressources le systme peut raliser des statistiques sur lutilisation des ressources.

#a"e :(