Escolar Documentos

Profissional Documentos

Cultura Documentos

E1 Act 1 4 5

Enviado por

Chad Rich0 notas0% acharam este documento útil (0 voto)

10 visualizações4 páginasTítulo original

E1_Act_1_4_5

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

DOC, PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOC, PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

10 visualizações4 páginasE1 Act 1 4 5

Enviado por

Chad RichDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOC, PDF, TXT ou leia online no Scribd

Você está na página 1de 4

Actividad 1.4.

5: Identificacin de las vulnerabilidades de seguridad

ms importantes

Objetivos de aprendizaje

Al completar esta actividad, usted podr:

Usar el sitio SANS para identificar rpidamente las amenazas de seguridad de Internet.

Explicar cmo se organizan las amenazas.

Enumerar varias vulnerailidades de seguridad recientes.

Usar los v!nculos de SANS para acceder a informacin adicional relacionada con la seguridad.

Informacin bsica

Uno de los sitios ms conocidos " confiales relacionados con la defensa contra las amenazas de

seguridad de computadoras " de redes es SANS. SANS proviene de S"sAdmin, Audit, Net#or$, Securit"

%Administracin del sistema, Auditor!a, &ed, Seguridad'. SANS est formado por varios componentes,

cada uno de los cuales contriu"e en gran medida con la seguridad de la informacin. (ara otener

informacin adicional sore el sitio SANS, consulte )ttp:**###.sans.org* " seleccione los temas en

el men+ &ecursos.

,-mo puede un administrador de seguridad corporativa identificar rpidamente las amenazas de

seguridad. SANS " el /0I )an recopilado una lista de los 12 principales o3etivos de ata4ues de

seguridad en Internet en )ttp:**###.sans.org*top12*. Esta lista se actualiza peridicamente con

informacin formateada por:

Sistemas operativos: 5indo#s, Unix*6inux, 7A-

Aplicaciones: interplataforma, inclu"endo la 5e, ase de datos, punto a punto, mensa3er!a

instantnea, reproductores de medios, servidores 8NS, soft#are para copias de seguridad

" servidores de administracin

8ispositivos de red: dispositivos de infraestructura de red %routers, s#itc)es, etc.', dispositivos 9oI(

Elementos )umanos: pol!ticas de seguridad, conducta )umana, temas personales.

Seccin especial: temas de seguridad no relacionados con ninguna de las categor!as anteriores.

scenario

Esta prctica de laoratorio presentar a los estudiantes las vulnerailidades en los asuntos de

seguridad informtica. Se usar el sitio 5e de SANS como una )erramienta para la identificacin,

comprensin " defensa de las amenazas de vulnerailidad.

Esta prctica de laoratorio dee completarse fuera del laoratorio de -isco, desde una computadora

con acceso a Internet.

El tiempo estimado para completarla es de una )ora.

:odo el contenido es -op"rig)t ; <==1 > 122? de -isco S"stems, Inc. :odos los derec)os reservados.

Este documento es informacin p+lica de -isco. (gina < de @

--NA Exploration

Aspectos sicos de redes:

6a vida en un mundo centrado en la red Actividad <.@.A: Identificacin de las vulnerailidades de seguridad ms importantes

!area 1: "bicacin de los #ecursos $A%$.

&aso 1: Abrir la 'ista $A%$ de los () principales.

-on un navegador 5e, va"a al U&6 )ttp:**###.sans.org. En el men+ #ecursos, eli3a 'ista de los ()

principales, como se muestra en la /igura <.

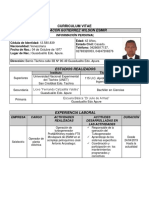

*igura 1. +en, $A%$

6a lista SANS de los 12 principales o3etivos de ata4ues de seguridad en Internet est organizada por

categor!as. Una letra indica el tipo de categor!a " los n+meros separan los temas de la categor!a. 6os

temas sore router " s#itc) se encuentran dentro de la categor!a 8ispositivos de red %Net#or$ 8evices' %.

Ba" dos temas principales con )iperv!nculos:

N<. Servidores " telCfonos 9oI(

N1. 8eilidades comunes de configuracin de dispositivos de red " de otro tipo

&aso (: -acer clic en el .iperv/nculo %(. 0ebilidades comunes de configuracin de dispositivos

de red 1 de otro tipo2 para ingresar en este tema.

!area (: #epaso sobre los #ecursos $A%$.

&aso 1: #epasar el contenido de %(.( !emas comunes de configuracin predeterminada.

(or e3emplo, N1.1.1 %en enero de 122?' conten!a informacin sore amenazas relacionadas con

cuentas " valores predeterminados. Una +s4ueda en Doogle sore EcontraseFas de router inalmricoG

arro3a v!nculos a diversos sitios 4ue pulican una lista de nomres de cuenta de administrador

" contraseFas predeterminadas de routers inalmricos. 6a imposiilidad de camiar la contraseFa

predeterminada en estos dispositivos puede generar compromiso " vulnerailidad )acia los atacantes.

&aso (: Observar las referencias 34.

6a +ltima l!nea dea3o de varios temas se refiere a la Exposicin com+n a la vulnerailidad %-9E'.

El nomre -9E est relacionado con la 0ase de datos Nacional de 9ulnerailidad %N98' del Instituto

Nacional de Normas " :ecnolog!a %NIS:', patrocinado por la 8ivisin de Seguridad -iernCtica Nacional

del 8epartamento de Seguridad Nacional %8BS' " por USH-E&:, 4ue contiene informacin sore la

vulnerailidad.

:odo el contenido es -op"rig)t ; <==1 > 122? de -isco S"stems, Inc. :odos los derec)os reservados.

Este documento es informacin p+lica de -isco. (gina 1 de @

--NA Exploration

Aspectos sicos de redes:

6a vida en un mundo centrado en la red Actividad <.@.A: Identificacin de las vulnerailidades de seguridad ms importantes

!area 5: #ecoleccin de datos.

El resto de esta prctica de laoratorio lo guiar a travCs de la investigacin " solucin de una vulnerailidad.

&aso 1: $eleccionar un tema para investigar 1 .acer clic en un .iperv/nculo 34 de ejemplo.

%ota: 8eido a 4ue la lista -9E camia, la lista actual puede no contener las mismas vulnerailidades

4ue en enero de 122?.

El v!nculo dee arir un nuevo explorador 5e conectado a )ttp:**nvd.nist.gov* " la pgina resumen de

vulnerailidades de -9E.

&aso (: 3ompletar la informacin sobre la vulnerabilidad:

/ec)a de lanzamiento original: IIIIIIIIIIIIIIIIIIIIIIIIIIII

Jltima revisin: IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

/uente: IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

8escripcin general:

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

En Impacto )a" varios valores. Se muestra la severidad del Sistema de punta3e de vulnerailidades

comunes %-9SS', 4ue contiene un valor entre < " <2.

&aso 5: 3ompletar la informacin sobre el impacto de vulnerabilidad:

Severidad -9SS: IIIIIIIIIIIIIIIIIIIIIIII

&ango: IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

Autenticacin: IIIIIIIIIIIIIIIIIIIIIIIIIII

:ipo de impacto: IIIIIIIIIIIIIIIIIIIIIIIII

El prximo encaezado contiene v!nculos con informacin sore la vulnerailidad " las posiles soluciones.

:odo el contenido es -op"rig)t ; <==1 > 122? de -isco S"stems, Inc. :odos los derec)os reservados.

Este documento es informacin p+lica de -isco. (gina K de @

--NA Exploration

Aspectos sicos de redes:

6a vida en un mundo centrado en la red Actividad <.@.A: Identificacin de las vulnerailidades de seguridad ms importantes

&aso 4: 3on la a1uda de los .iperv/nculos2 escribir una breve descripcin sobre la solucin

encontrada en esas pginas.

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

!area 4: #efle6in

6a cantidad de vulnerailidades para las computadoras, redes " datos sigue creciendo. 6os goiernos

)an dedicado importantes recursos para coordinar " difundir informacin sore las vulnerailidades " las

posiles soluciones. Sigue siendo responsailidad del usuario final la implementacin de la solucin.

(iense de 4uC manera pueden los usuarios a"udar a fortalecer la seguridad. (iense 4uC )itos de los

usuarios crean riesgos en la seguridad.

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

IIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIIII

!area 5: 0esaf/o

Intente identificar una organizacin 4ue se pueda reunir con nosotros para explicarnos cmo se rastrean

las vulnerailidades " se aplican las soluciones. Encontrar una organizacin dispuesta a )acer esto

puede ser dif!cil, por razones de seguridad, pero a"udar a los estudiantes a aprender cmo se logra

mitigar las vulnerailidades en el mundo. :amiCn les dar a los representantes de las organizaciones

la oportunidad de conocer a los estudiantes " realizar entrevistas informales.

:odo el contenido es -op"rig)t ; <==1 > 122? de -isco S"stems, Inc. :odos los derec)os reservados.

Este documento es informacin p+lica de -isco. (gina @ de @

Você também pode gostar

- GCC-F-057 Formato Teěrminos y Condiciones para CandidatosDocumento1 páginaGCC-F-057 Formato Teěrminos y Condiciones para CandidatosChad RichAinda não há avaliações

- Foro 2Documento2 páginasForo 2Chad RichAinda não há avaliações

- Rifa 121Documento1 páginaRifa 121Chad RichAinda não há avaliações

- Periodo 2 SextoDocumento23 páginasPeriodo 2 SextoChad RichAinda não há avaliações

- Apoyo Interistitucional Fincas Pedagogicas Policia NacionalDocumento3 páginasApoyo Interistitucional Fincas Pedagogicas Policia NacionalChad RichAinda não há avaliações

- Actividad deDocumento2 páginasActividad deChad RichAinda não há avaliações

- InformeFinalGrupo208004 - 5 - Colaborativo 2 PDFDocumento17 páginasInformeFinalGrupo208004 - 5 - Colaborativo 2 PDFChad RichAinda não há avaliações

- Actividad de Aprendizaje 1: Definir Las Bases de Datos y Sus Aplicaciones de Acuerdo A Las Necesidades Del Ámbito OrganizacionalDocumento3 páginasActividad de Aprendizaje 1: Definir Las Bases de Datos y Sus Aplicaciones de Acuerdo A Las Necesidades Del Ámbito Organizacionalangy miranda0% (1)

- Opciones de Capacitaciones MinitabDocumento3 páginasOpciones de Capacitaciones MinitabChad RichAinda não há avaliações

- Actividad deDocumento2 páginasActividad deChad RichAinda não há avaliações

- Desarrollo Actividad 1. Legislación.Documento4 páginasDesarrollo Actividad 1. Legislación.DijumcoAinda não há avaliações

- Aporte Trabajo Colaborativo 3 - CronogramaDocumento1 páginaAporte Trabajo Colaborativo 3 - CronogramaChad RichAinda não há avaliações

- Proyecto Final Redes 2Documento25 páginasProyecto Final Redes 2Chad RichAinda não há avaliações

- Actividad 1Documento3 páginasActividad 1Chad RichAinda não há avaliações

- Actividad Interactiva 2Documento1 páginaActividad Interactiva 2Chad RichAinda não há avaliações

- Calidad de Los Servicios Turisticos 1Documento49 páginasCalidad de Los Servicios Turisticos 1ElimaragfAinda não há avaliações

- Actividad 3 Semana 1Documento3 páginasActividad 3 Semana 1Chad RichAinda não há avaliações

- BlockDocumento1 páginaBlockChad RichAinda não há avaliações

- Trabajo Colaborativo N°1 ElectromagnetismoDocumento19 páginasTrabajo Colaborativo N°1 ElectromagnetismoJuan Climaco PinillaAinda não há avaliações

- Actividad 3 Semana 1Documento3 páginasActividad 3 Semana 1Chad RichAinda não há avaliações

- Aporte Trabajo FinalDocumento12 páginasAporte Trabajo FinalChad RichAinda não há avaliações

- Aporte Trabajo Colaborativo 3 - CostosDocumento1 páginaAporte Trabajo Colaborativo 3 - CostosChad RichAinda não há avaliações

- APORTE TRABAJO FINAL Punto 1.1Documento13 páginasAPORTE TRABAJO FINAL Punto 1.1Chad RichAinda não há avaliações

- Reconocimiento Unidad 2Documento2 páginasReconocimiento Unidad 2Chad RichAinda não há avaliações

- 0.0.0.1 Lab - Initializing Ana MariaDocumento8 páginas0.0.0.1 Lab - Initializing Ana MariaChad RichAinda não há avaliações

- Trabajo Colaborativo 2 PDFDocumento25 páginasTrabajo Colaborativo 2 PDFChad RichAinda não há avaliações

- (373436890) 208003 - 105 Trabajo 2Documento13 páginas(373436890) 208003 - 105 Trabajo 2Chad RichAinda não há avaliações

- Parque CaninoDocumento2 páginasParque CaninoChad RichAinda não há avaliações

- (367483708) Trabajo Colaborativo 2Documento21 páginas(367483708) Trabajo Colaborativo 2Chad RichAinda não há avaliações

- Parque para Perros 2Documento6 páginasParque para Perros 2Chad RichAinda não há avaliações

- Una Vía CorrectaDocumento2 páginasUna Vía Correctabrayan crispin reynosoAinda não há avaliações

- AntropologiaDocumento2 páginasAntropologiaMaria Paula VegaAinda não há avaliações

- Guía para La Elaboración y Presentación de Trabajos AcadémicosDocumento5 páginasGuía para La Elaboración y Presentación de Trabajos AcadémicosJuanMartínGirardAinda não há avaliações

- Instituto Tecnologico Superior de La Sierra Negra de AjalpanDocumento5 páginasInstituto Tecnologico Superior de La Sierra Negra de AjalpanYesenia Vasquez UrbanoAinda não há avaliações

- Biografía de Manuel Hinojosa GilesDocumento1 páginaBiografía de Manuel Hinojosa Gilesclara100% (1)

- Informe Modelos PedagógicosDocumento5 páginasInforme Modelos PedagógicosJorge Adrian BLANCO GELVEZ100% (1)

- + Guia 1 - Escalímetro y PlanosDocumento6 páginas+ Guia 1 - Escalímetro y PlanosAlexander Humberto Rodriguez CastiblancoAinda não há avaliações

- Ciencia, Sociedad y CulturaDocumento4 páginasCiencia, Sociedad y CulturaSilvestre velaAinda não há avaliações

- Construcción de Un Test PDFDocumento13 páginasConstrucción de Un Test PDFPsicòlogo Martin Quevedo BermùdezAinda não há avaliações

- Origenes de Los Estudios AfrocolombianosDocumento9 páginasOrigenes de Los Estudios AfrocolombianosSEBASTIAN RENGIFO COLORADOAinda não há avaliações

- Sintesis Curricular Wilson - ActualizadoDocumento7 páginasSintesis Curricular Wilson - ActualizadoWilson Esmir Chacon GutierrezAinda não há avaliações

- Control de Lectura 1Documento34 páginasControl de Lectura 1AnitaAinda não há avaliações

- 3 Niveles de comprensión lectora literal, inferencial y críticaDocumento4 páginas3 Niveles de comprensión lectora literal, inferencial y críticaguillermoutu0% (1)

- Resumen - Teorías Actuales Sobre El Desarrollo. Implicacias Educativas - Miranda CasasDocumento8 páginasResumen - Teorías Actuales Sobre El Desarrollo. Implicacias Educativas - Miranda CasasEmma MolinaAinda não há avaliações

- El Feminismo en La Literatura Del Siglo XXDocumento10 páginasEl Feminismo en La Literatura Del Siglo XXDaniel Carbajal HuancahuireAinda não há avaliações

- Especialización en Transporte de Petroleo y Gas Natural Por DuctosDocumento14 páginasEspecialización en Transporte de Petroleo y Gas Natural Por Ductosbetomltv100% (2)

- Planificacion Anual 2 Año Educacion ArtisticaDocumento10 páginasPlanificacion Anual 2 Año Educacion Artisticaagus_daherAinda não há avaliações

- Diplomado en Gestión LogísticaDocumento30 páginasDiplomado en Gestión LogísticacaratafAinda não há avaliações

- Elaboración y Exposición Del MensajeDocumento20 páginasElaboración y Exposición Del MensajeJessi Paz100% (1)

- Catálogo Educación Continua Enfermedades VectoresDocumento72 páginasCatálogo Educación Continua Enfermedades Vectoresrogelio cruzAinda não há avaliações

- Comunicación en fútbol, clave para el éxitoDocumento3 páginasComunicación en fútbol, clave para el éxitoEscuela de Fútbol OscenseAinda não há avaliações

- Cuadro DobleDocumento2 páginasCuadro DobleVielka BatistaAinda não há avaliações

- Manual Práctica Profesional ICI 027 2020Documento22 páginasManual Práctica Profesional ICI 027 2020Christian LopezAinda não há avaliações

- Tarea 1 de Desarrollo de Competencias GerencialesDocumento4 páginasTarea 1 de Desarrollo de Competencias GerencialesGrisleibi Altagracia Garcia De PerezAinda não há avaliações

- Guía para La Elaboración de MonografíasDocumento2 páginasGuía para La Elaboración de MonografíasWilmer Ronald Osco GarciaAinda não há avaliações

- Reporte de Practica Lavado de ManosDocumento4 páginasReporte de Practica Lavado de ManosJonatan CallejasAinda não há avaliações

- Instructivo Registro Fotografico Reconocimiento Facial PDFDocumento13 páginasInstructivo Registro Fotografico Reconocimiento Facial PDFLuis Eduardo RamosAinda não há avaliações

- Taller para Padres 2Documento4 páginasTaller para Padres 2Sandra RodriguezAinda não há avaliações

- El Aprendizaje de La Artesanía y Su Reproducción Social en ColombiaDocumento24 páginasEl Aprendizaje de La Artesanía y Su Reproducción Social en ColombiaBo ColemanAinda não há avaliações

- Estudio de Casos 3Documento2 páginasEstudio de Casos 3Yacira Reyes Galindo100% (1)