Escolar Documentos

Profissional Documentos

Cultura Documentos

Seguridad Por Niveles v001

Enviado por

camiloelosadaDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Seguridad Por Niveles v001

Enviado por

camiloelosadaDireitos autorais:

Formatos disponíveis

Seguridad

Por

Niveles

Alejandro Corletti Estrada

(acorletti@DarFE.es - acorletti@hotmail.com)

www.darFE.es

RPI (Madrid): 03/119554.9/11

Seguridad por Niveles

Este libro puede ser descargado gratuitamente para ser

empleado en cualquier tipo de actividad docente, quedando

prohibida toda accin y/o actividad comercial o lucrativa,

como as tambin su derivacin y/o modificacin sin

autorizacin expresa de su autor.

RPI (Madrid): 03/119554.9/11

Seguridad Por Niveles

Autor: Alejandro Corletti Estrada

(acorletti@DarFE.es - acorletti@hotmail.com)

www.darFE.es

Madrid, septiembre de 2011.

Seguridad por Niveles

Seguridad por Niveles

INDICE

PRLOGO

15

0. PRESENTACIN

21

PARTE I (Conceptos y Protocolos por Niveles)

1. INTRODUCCIN

25

1.1. Presentacin de modelo de capas 25

1.2. Modelo OSI y DARPA (TCP/IP 25

1.2.1. Nivel 1 (Fsico)

28

1.2.2. Nivel 2 (Enlace)

28

1.2.3. Nivel 3 (Red)

29

1.2.4. Nivel 4 (Transporte)

29

1.2.5. Nivel 5 (Sesin)

30

1.2.6. Nivel 6 (Presentacin)

30

1.2.7. Nivel 7 (Aplicacin) 30

1.3. Conceptos de: Primitivas, servicios y funciones, SAP, UDP y UDS 31

1.3.1. Ente

31

1.3.2. SAP

31

1.3.3. Primitivas

31

1.3.4. SDU (Service Data Unit)

31

1.3.5. PDU (Protocol Data Unit)

31

1.3.6. IDU (Interface Data Unit)

31

1.3.7. ICI (Information Control Interface)

31

1.4. Funciones y/o servicios 31

1.4.1. Segmentacin y reensamble

32

1.4.2. Encapsulamiento

32

1.4.3. Control de la conexin

33

1.4.4. Entrega ordenada

33

1.4.5. Control de flujo

33

1.4.6. Control de errores

33

1.4.7. Direccionamiento

34

1.4.8. Multiplexado

35

1.4.9. Servicios de transmisin

35

1.5. Presentacin de la familia (pila) de protocolos TCP/IP 35

1.6. Fuentes de informacin (RFC) 36

Seguridad por Niveles

1.7. Breve descripcin de protocolos que sustentan a TCP/IP (PPP, ISDN, ADSL,

Ethernet, X.25, Frame Relay y ATM)

36

1.7.1. PPP

37

1.7.2. ISDN (o RDSI)

37

1.7.3. XDSL

37

1.7.4. Ethernet

39

1.7.5. X.25

39

1.7.6. Frame Relay

40

1.7.7. ATM

40

1.8. Presentacin de protocolos TCP, UDP e IP 42

1.9. Presentacin de protocolos: FTP, Telnet, ARP y R_ARP, SMTP, POP3, IMAP,

MIME, SNMP, http, ICMP, IGMP, DNS, NetBIOS, SSL y TLS

42

1.10 El protocolo IPv6 42

EJERCICIOS DEL CAPTULO 1 43

2. PRINCIPIOS DE ANLISIS DE LA INFORMACIN

45

2.1. Trfico: Broadcast, multicast y dirigido 45

2.1.1. Por su sentido 45

2.1.2. Por forma de direccionamiento 45

2.2. Cmo se analiza el trfico? 46

2.3. Qu es un analizador de protocolos? 47

2.4. Deteccin de sniffers 48

2.5. Introduccin al Ethereal (o Wireshark) (Como herramienta de anlisis y captura) 49

2.6. Captura, filtrado y anlisis de tramas 54

2.7. Presentacin hexadecimal, binaria y decimal 55

2.7.1. Bit

55

2.7.2. Byte u Octeto

55

2.7.3. Carcter

56

2.7.4. Bloque, Mensaje, Paquete, Trama

56

EJERCICIOS DEL CAPTULO 2 57

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 2

a. El comando tcpdump

57

b. Wireshark (o Ethereal)

57

3. EL NIVEL FSICO

59

3.1. Edificios, instalaciones, locales 59

3.2. Autenticacin y control de acceso fsico 60

3.3. Medios empleados para la transmisin de la informacin 61

3.3.1 cable de pares trenzados

61

3.3.2. Cable de cuadretes

61

3.3.3. Cables trenzados de 4 pares

62

3.3.4. Cable coaxial

63

Seguridad por Niveles

3.3.5. Fibra ptica

64

3.3.6. Radiocomunicaciones

67

3.3.7. Microondas

69

3.3.8. Comunicaciones satelitales

69

3.3.9. Gua de onda

70

3.3.10. Lser

70

3.3. 11. Infrarrojos

71

3.4. Conductos y gabinetes de comunicaciones 71

3.4.1. Los conductos

71

3.4.2. Gabinetes de Comunicaciones (o Rack de comunicaciones)

72

3.5. Medios fsicos empleados para el almacenamiento (incluido Backup) y

procesamiento de la informacin

73

3.6. Documentacin, listados, plantillas, planos, etc. 74

EJERCICIOS DEL CAPTULO 3 (El nivel fsico) 75

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 3 75

a. Herramientas de medicin, conectorizado y certificacin de redes

76

b. Analizador de pares

76

c. Analizadores de potencia

76

4. EL NIVEL DE ENLACE

77

4.1. Anlisis de tramas Ethernet (IEEE 802.3) 78

4.1.1. Formato de las direcciones MAC (Medium Access Control)

78

4.1.2. Ethernet y 802.3

79

4.1.3. Algoritmo de disminucin exponencial binaria

80

4.1.4. Armado de tramas

81

4.1.5. Relacin de Ethernet con Hub y Switch

83

4.1.6. Actualizaciones de Ethernet

84

4.1.7. Spoof de direcciones MAC

89

4.2. Presentacin (Los estndares 802.11) 89

4.2.1. WiFi (Wireless Fidelity)

89

4.2.2. Modelo de capas de 802.11

92

4.2.3. La capa de enlace de 802.11

103

4.2.4. Topologa WiFi

104

4.3. ARP (Address Resolution Protocol) (RFC 826, 1293, 1390) 105

4.3.1. Funcionamiento

105

4.3.2. Tipos de mensajes

106

4.3.3. Formato del encabezado ARP

106

4.3.4. Ataque ARP

107

4.4. Telefona Mvil 108

4.4.1 Presentacin

109

Seguridad por Niveles

4.4.2. Distintos tipos de ataques que pueden llevarse a cabo en GPRS

111

4.4.3. Seguridad desde el punto de vista de interfaces

112

4.4.4. Elementos vulnerables

116

4.4.5. Autenticacin GPRS

117

4.4.6.Criptografa en GPRS

117

4.4.7. Conclusiones GPRS

117

EJERCICIOS DEL CAPTULO 4 (Nivel de enlace) 119

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 4 119

a. ifconfig ipconfig

125

b. arp

125

c. iperf

131

e. ettercap

132

f. arpspoof

132

g. arpwatch

133

h. aircrack airdump

133

5. EL NIVEL DE RED

135

5.1. Anlisis de datagramas IP 135

5.1.1. Direccionamiento IP (rfc 791)

135

5.1.2. Mscara de red y subred

137

5.1.3. Classless InterDomain Routing (CIDR)

139

5.1.4. Network Address Translation (NAT)

140

5.1.5. Tablas de ruta

141

5.1.6. IP Multicasting

143

5.1.7. Fragmentacin IP

145

5.1.8. Formato del encabezado (datagrama) IP

145

5.1.9. DS y DSCP

150

5.1.10. IP Spoof

151

5.2. ICMP (Internet Control Messaging Protocol) (RFC: 792) 152

5.2.1. Formato del encabezado ICMP

152

5.2.2. Tipos y cdigos de los mensajes ICMP

152

5.3. IGMP ( Internet Group Messaging Protocol) (RFC 1112) 154

5.3.1. Multicast IP sobre Ethernet

154

5.3.2. Fases de IGMP

155

5.3.3. Formato del encabezado IGMP

155

5.4. DHCP (Dynamic Host Configuration Protocol) (RFC 1541, 1531, 1533 y 1534) 155

5.4.1. Evolucin de los protocolos dinmicos (ARP, BOOTP)

156

5.4.2. Pasos de la asignacin dinmica

157

Seguridad por Niveles

5.4.3. Formato del encabezado DHCP

158

5.4.4. Seguridad (Asignacin dinmica o esttica?)

161

5.5. IP Versin 6 (IP Next generation) 163

5.5.1. Conceptos

163

5.5.2. Caractersticas

163

5.5.3. Encabezado de IPv6

164

5.5.4. Direccionamiento de IPv6

165

5.5.5. Tipos de direcciones

166

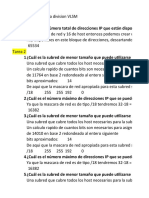

EJERCICIOS DEL CAPTULO 5 (Nivel de red) 169

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 5 175

a. ipcalc

175

b. ping

175

c. hping3

175

d. fragroute

175

e. icmpush

176

f. nmap

176

g. Packet tracer

177

6. EL NIVEL DE TRANSPORTE

181

6.1. TCP (Transport Control Protocol) (RFC 793 , 812, 813, 879, 896 y 1122) 181

6.1.1. Establecimiento y cierre de conexiones

181

6.1.2. Control de flujo (tcnica de ventana)

181

6.1.3. PMTU (Path Maximun Unit Discovery)

182

6.1.4. Retransmisin

182

6.1.5. Velocidad de transferencia

183

6.1.6. Formato del segmento TCP

183

6.2. UDP (User Datagram Protocol) (RFC 768) 185

6.2.1. Formato del encabezado UDP

185

6.2.2. El peligro de los protocolos no orientados a la conexin

186

6.3. Firewalls 186

6.3.1. Qu es un firewall?

187

6.3.2. Cmo funciona un firewall?

189

6.3.3. Las reglas de un firewall

190

6.3.4. Firewall en Linux

191

EJERCICIOS DEL CAPTULO 6 (Nivel de Transporte) 195

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 6 200

Seguridad por Niveles

a. nmap

200

b. Zenmap

201

c. netcat

201

d. tcpdump

205

e. iptables

206

f. ufw

208

g. firestarter

209

h. Firewall Builder

210

7. EL NIVEL DE APLICACIN

219

7.1. DNS (Domain Name System) (RFC 1706, 1591, 1034 y 1035) 219

7.1.1. TLD (genricos y geogrficos)

219

7.1.2. Componentes principales de DNS

222

7.1.3. Tipos de registros DNS

223

7.1.4. Zonas

224

7.1.5. Los nodos raz

224

7.1.6. Formato del encabezado DNS

226

7.1.7. Conexiones TCP y UDP en DNS

227

7.1.8. Inundacin recursiva e iterativa

227

7.1.9. Herramientas empleadas con este protocolo

228

7.1.10. Vulnerabilidades DNS

228

7.1.11. DNS Spoof

228

7.2. Telnet (Terminal remota)(RFC 854, 855 y 857) 229

7.2.1. Conceptos de telnet

229

7.2.2. La nocin de terminal virtual

230

7.2.3. La negociacin

231

7.2.4. Comandos y cdigos

231

7.2.5. Vulnerabilidades

233

7.3. FTP (File Transfer Protocol) (RFC 959) 233

7.3.1. Establecimiento de la conexin y empleo de puerto de comando y puerto de datos

233

7.3.2. Tipos de transferencia de archivos en FTP

234

7.3.3. Funcionamiento

235

7.3.4. Comandos

235

7.3.5. Mensajes

236

7.3.6. Modos de conexin

237

7.3.7. T_FTP (Trivial FTP)

238

7.3.8. Vulnerabilidades

239

7.4. SSH (Secure Shell) 239

7.4.1. Presentacin e historia

239

Seguridad por Niveles

7.4.2. OpenSSH

240

7.4.3. Cliente y servidor

240

7.4.4. Autenticacin

241

7.4.5. Tneles SSH

242

7.4.6. sftp y scp

242

7.5. SMTP (Simple Mail Transfer Protocol) (RFC: 821, 822) 243

7.5.1. Funcionamiento

243

7.5.2. Texto plano y extensiones

243

7.5.3. Mensajes (cabecera y contenido)

243

7.5.4. Comandos y cdigos

244

7.5.5. Pasarelas SMTP

246

7.5.6. Terminologa

247

7.6. POP (Post Office Protocol) (RFC:1082, 1725, 1734, 1939) 247

7.6.1. Caractersticas

247

7.6.2. Modos

248

7.6.3. MIME (Multimedia Internet Mail Extension)

248

7.7. IMAP 4 (Internet Message Access Protocol Versin 4) (RFC: 1203,1730 a 1733,

2060)

249

7.7.1. Historia

249

7.7.2. Mejoras que ofrece

249

7.7.3. Vulnerabilidades del correo electrnico

249

7.8. SNMP (Single Network Monitor Protocol) 250

7.8.1. Formato del encabezado

251

7.8.2. SNMP Versin 3

252

7.9. HTTP (HiperText Transfer Protocol) (RFC 1945 - 2616 ) 262

7.9.1. Conceptos

262

7.9.2. Solicitudes y respuestas

263

7.9.3. URL y URI

264

7.9.4. Esquema URL

265

7.9.5. Sintaxis genrica URL

266

7.9.6. Ejemplo: URL en http

266

7.9.7. Referencias URI

268

7.9.8. URL en el uso diario

269

7.9.9. Cdigos de estado http

270

7.9.10. Comandos y encabezados HTML

275

7.9.11. CGI, ISAPI, NSAPI, Servlets y Cold Fusion

277

7.9.12. Vulnerabilidades

277

7.10. NetBIOS over TCP/IP (RFC 1001 y 1002) 278

7.10.1. Puertos

278

Seguridad por Niveles

7.10.2. mbito

278

7.10.3. Esquema de nombres

279

7.10.4. Protocolo nodo

280

7.10.5. WINS (Windows Internet Name Services)

280

7.10.6. Los comandos net

281

7.10.7. Vulnerabilidades

282

7.11. SSL y TLS 282

7.11.1. Historia

283

7.11.2. De SSL a TLS

283

7.11.3. Versiones

284

7.11.4. Handshake

284

7.11.5. Intercambio de claves, algoritmos de cifrado y resmenes

289

7.11.6. Puertos definidos

289

7.12. Establecimiento, mantenimiento y cierre de sesiones 290

7.12.1. Pasos para el establecimiento de sesiones

291

7.12.2. Transferencia de datos

293

7.12.3. Terminacin de sesin

293

7.12.4. Trfico de validacin de LOGON

293

7.13. Trfico entre clientes y servidores 295

7.13.1. Trfico Cliente Servidor

295

7.13.2 Trfico Servidor - Servidor

297

7.14. Deteccin de Vulnerabilidades 303

7.14.1, Presentacin

303

7.14.2. Metodologa de trabajo con el servidor

304

7.14.3. Metodologa de trabajo con el cliente

308

7.15. Sistemas de deteccin de Intrusiones 311

7.15.1. Qu es un IDS (Intrusion Detection System)?

311

7.15.2. Breve descripcin de Snort

312

7.15.3. Dnde instalar fsicamente Snort?

314

7.15.4. Cmo se usa Snort?

320

7.15.5. Las reglas de Snort

323

7.15.6. El trabajo con Snort

326

7.16. Honey Pot 330

7.16.1. Por qu honey pots?

331

7.16.2. Qu es y cmo se implementa una honey pot?

334

7.16.3. Metodologa de trabajo

336

EJERCICIOS DEL CAPTULO 7 (Nivel de Aplicacin) 341

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 7 348

a. vsftp

348

Seguridad por Niveles

b. ssh

350

c. OpenSSH

351

d. qpopper

356

e. net-snmp

360

f. snmpwalk, snmptranslate, snmpstatus, snmp, getnext

369

g. tkmib

379

h.nslookup

391

i. dig

391

j. host

391

k. bind

391

l. lynx

392

ll. wget

394

m.tcpxtract

394

n. nikto

395

. wikto

396

o. Nessus

398

p. Snort

401

q. MySQL

423

r. ACID.

423

t. Snort Center

427

u. Honeyd

437

8. ALGUNOS CONCEPTOS MS

441

8.1. Breves conceptos de criptografa 441

8.1.1. Algoritmos de autenticacin y cifrado

442

8.1.2. Empleo y conceptos de clave simtrica y asimtrica

443

8.1.3. Cifrado simtrico

443

8.1.4. Cifrado asimtrico

444

8.1.5. Cifrado hbrido

446

8.1.6. Funcin HASH (o resmenes)

447

8.1.7. Mtodos de autenticacin y no repudio

449

8.1.8. Mtodos de verificacin de integridad (HMAC SHA MD5)

454

8.1.9. Firma digital

457

8.1.10. Sellado de tiempos

459

8.1.11. PGP y GPG

468

8.1.12. Sistema de autenticacin Kerberos

470

8.1.13. RADIUS (Remote Authentication Dial-In User Server)

470

8.2. PKI (Infraestructura de clave pblica) 472

8.2.1. Situacin, casos y empleos

473

Seguridad por Niveles

8.2.2. Certificados digitales

473

8.2.3. Estructuras de confianza

480

8.2.4. Componentes de una PKI

481

8.2.5. PKI o estructuras de confianza?

482

8.2.6. Certificados de terceros o propios?

482

8.2.7. Ventajas y desventajas

483

8.2.8. Estndares PKCS

483

8.3. Qu busca y cmo opera un intruso 484

8.3.1. Cmo se autodenominan

484

8.3.2. Razones por las que un intruso desea ingresar a un sistema informtico

486

8.3.3. El proceder o los pasos que esta gente suele emplear

486

8.3.4. Tipos de ataques

487

8.3.5. Cmo pueden clasificarse los ataques

487

8.3.6. Problemas que pueden ocasionar

488

8.3.7. Esquema resumen de pasos y tipos de ataques

489

8.4. Auditoras de seguridad 500

8.4.1. Lo que el cliente verdaderamente necesita.

500

8.4.2. Indicadores o parmetros de seguridad

502

8.4.3. Cmo se puede clasificar lo que habitualmente se engloba bajo Auditoras de seguridad

504

8.4.4. Es posible respetar algn mtodo que permita repetir esta tarea y obtener ndices de

evolucin?

506

8.4.5. Gua de pasos para la realizacin de una Auditora de Seguridad o Penetration Test

508

8.5. Familia ISO 27000 (Sistema de Gestin de la Seguridad de la Informacin) 510

8.5.1. Presentacin de los estndares que la componen

511

8.5.2. Breve historia

513

8.5.3. ISO 27001

515

8.5.4. ISO 27702

521

8.5.5. Anlisis de riesgo

527

8.5.6. Controles

528

8.5.7. Implantacin y certificacin de ISO 27001

548

8.6. IPSec 554

8.6.1. Anlisis de IPSec

554

8.6.2. AH (Authentication Header) [RFC-2402]

555

8.6.3. ESP: (Encapsulation Security Payload)

556

8.6.4. Asociaciones de seguridad (SA: Security Association)

558

8.6.5. Administracin de claves (IKE: Internet Key Exchange) [RFC-2409]

562

8.6.6. ISAKMP [RFC-2408] (Internet Security Association and Key Management Protocol)

564

8.6.7. Procesamiento de trfico IP

565

8.6.8. Algoritmos de autenticacin y cifrado

565

8.7. Plan de Continuidad de Negocio 566

Seguridad por Niveles

8.7.1. Conceptos

566

8.7.2. El plan de escalada

567

8.7.3. BS 25999

570

8.7.4. Documento ejemplo

574

8.7.5. Proceder ante incidentes

584

8.7.6. Concetos militares de Recuperacin de desastres

588

EJERCICIOS DEL CAPTULO 8 597

HERRAMIENTAS EMPLEADAS EN EL CAPTULO 8 597

a. GPG 597

PARTE II (Seguridad por Niveles)

601

1. El nivel Fsico 603

2. El nivel de Enlace 609

3. El nivel de Red 611

4. El nivel de Transporte 615

5. El nivel de Aplicacin 617

6. Otras medidas 621

7. Optimizacin de la red 623

ANEXOS

ANEXO 1 (Aspectos a considerar para la certificacin de una red) 631

ANEXO 2 (Consideraciones a tener en cuenta en un CPD) 655

ANEXO 3 (Poltica de seguridad) 669

ANEXO 4 (Metodologa Nessus snort) 687

LISTADO DE ABREVIATURAS 701

Seguridad por Niveles

PRLOGO (Por Arturo Ribagorda Garnacho)

Cuando en el lejano ao 1992 la editorial de una recin aparecida revista dedicada a la seguridad

de la informacin, por cierto la primera en su gnero en lengua espaola, me propuso encargarme

de la seccin bibliogrfica, el problema que trimestralmente me asaltaba era elegir un libro que

resear. Y no porque fueran muchos los publicados, sino antes bien por lo contrario.

Sin embargo, al abandonar hace tiempo esa peridica tarea, la dificultad era justo la contraria, la

produccin editorial era tan abundante que resultaba difcil seleccionar un puado de los libros

aparentemente ms notables de donde entresacar el que a priori (o sea antes de leer) pareca merecer

una recensin.

Y es que la dcada de los noventa del pasado siglo alumbr una tecnologa, Internet (o si

queremos ser rigurosos la Web) y un derecho, la proteccin de la privacidad (que an estando

contemplado en la Declaracin Universal de los Derechos Humanos de 1948, no comienza a

materializarse en leyes nacionales hasta los ochenta y sobre todo los citados noventa), que

conllevaron un sbito inters por la seguridad de la informacin, y una paralela generalizacin de

los estudios universitarios o no, de los congresos cientficos o comerciales y, como se ha

mencionado, una rica oferta de libros, manuales, enciclopedias y revistas acerca de esta materia.

Adems, hoy en da, muchas de estas publicaciones lo son en formato electrnico, lo que

comporta una fcil actualizacin que es tan importante en una materia muchas de cuyas facetas se

hallan en la frontera del conocimiento, y son por tanto susceptibles de constantes avances.

Todo lo anterior, es motivo de una gran satisfaccin para todos los que llevamos varias dcadas

estudiando e investigado en la seguridad de la informacin, y que ni por asomo hubisemos

imaginado este auge all por los aos ochenta del pasado siglo.

Por todo ello, es para m un placer presentar un nuevo libro dedicado a la seguridad, escrito por

un profesional de larga trayectoria, que ha ido plasmando a lo largo del tiempo en artculos e

informes sus estudios y experiencias, y que finalmente ha dado el paso generoso de agruparlos y

estructurarlos para conformar una publicacin electrnica, que pone a disposicin de los numerosos

interesados sea profesionalmente o a ttulo de meros usuarios.

Espero que su lectura completa, o consulta puntual, sirva para elevar el nivel de conocimiento

en la seguridad, imprescindible para el desarrollo de esta sociedad de la informacin en la que nos

encontramos inmersos.

Madrid, agosto de 2011

Arturo Ribagorda Garnacho

Catedrtico de Universidad

Universidad Carlos III de Madrid

Seguridad por Niveles

Presentacin del libro (Por Jorge Rami Aguirre)

No resulta fcil hacer una presentacin de un libro cuando ste abarca un tema tan amplio como

es el caso de "Seguridad por niveles", escrito por mi amigo y colega Alejandro Corletti, y que

adems cuenta con una extensin en pginas tan importante. No obstante, ha sido un placer leer este

documento para tener una visin globalizada de su orientacin y de su temtica e intentar resumirlo

en unas pocas palabras en esta presentacin.

Lo primero que llama la atencin es el ttulo, que me parece un acierto, estableciendo que la

seguridad de la informacin es un proceso que puede estudiarse e incluso implementarse por

niveles, tomando como punto de partida los 7 niveles del modelo OSI: nivel 1 Fsico, nivel 2

Enlace, nivel 3 Red, nivel 4 Transporte, nivel 5 Sesin, nivel 6 Presentacin y nivel 7 Aplicacin,

aunque luego se plasme en el libro de acuerdo a los niveles del modelo TCP/IP.

Tal vez a ms de alguno les pueda sorprender que un autor abarque el tema de la seguridad de

esta manera, pero creo que es una interesante forma de marcar y delimitar uno de los terrenos

principales en los que se mueve esta especialidad de la seguridad, el de las redes y sus aplicaciones.

Es as como tras una introduccin a esta temtica en los captulos primero y segundo, Alejandro

nos presenta desde el captulo tercero hasta el sptimo los aspectos de seguridad que se dan en cada

uno de esos niveles, incluyendo adems en cada captulo un conjunto de ejercicios prcticos muy

interesantes, as como el alto nmero de herramientas usadas en l.

Intentar desmenuzar y resumir cada uno de esos captulos sera demasiado extenso y tedioso para

una presentacin. Adems de infructuoso, porque ya en el libro se observa un buen uso de la

concrecin y sntesis sobre lo ms interesante de cada apartado. Indicar, eso s, que la lectura y el

posterior desarrollo y comprensin de esos ejemplos prcticos le permitirn al lector tener un

excelente nivel de preparacin en esta temtica, siendo por tanto muy recomendable el uso de este

documento como material de consulta en cursos de seguridad.

En seguridad siempre existir quien ataque y quien se defienda, una especie de inevitable ying y

yang; un entorno muy similar al militar que bien conoce Alejandro, quien ejerci como Jefe de

Redes del Ejrcito Argentino durante 3 aos y cuya filosofa aplica perfectamente en su libro.

A modo de anexo al grueso del libro, "Seguridad por niveles" termina con un octavo captulo

dedicado a otros conceptos de la seguridad de la informacin, haciendo una breve introduccin a la

criptografa, infraestructuras de clave pblica, ataques a sistemas, IPSec, auditoras de seguridad, la

familia ISO 27000 y planes de continuidad.

En resumen, ms de setecientas pginas que constituyen un importante aporte a la difusin de la

seguridad de la informacin desde la perspectiva de los niveles del modelo OSI. Y ms an por su

condicin de freeware y documento online que, sin lugar a dudas, ver nuevas y actualizadas

ediciones en el futuro para el beneplcito de todos aquellos -profesionales o no- que creemos que la

seguridad de la informacin debe tener un lugar muy destacado en la docencia, la investigacin, la

innovacin tecnolgica y el desarrollo empresarial e industrial de un pas.

Desde Criptored damos la bienvenida a este libro y agradecemos a profesionales de la talla de

Alejandro Corletti, asiduo colaborador en esta red temtica con 19 documentos aportados y a punto

de leer su Tesis Doctoral, que dediquen cientos de horas a publicar un libro gratuito para el

provecho de miles de personas, como seguro as ser el nmero de sus descargas desde Internet.

Jorge Rami

Coordinador de Criptored

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 18 www.DarFE.es

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 19 www.DarFE.es

PRLOGO DEL AUTOR

La idea de escribir este libro fue la de volcar en un solo texto la cantidad de apuntes y artculos

que tena dando vueltas por Internet.

Manteniendo mi filosofa Open Source me propuse difundirlo gratuitamente para que pueda

aprovecharlo todo aquel que le sea de utilidad en sus estudios.

Como todo desarrollo tecnolgico de este siglo, estimo que a medida que pase el tiempo

contendr conceptos o herramientas que van quedando fuera de vigor, de ser as os ruego

encarecidamente que me lo hagis saber a travs de mi correo electrnico para poder subsanarlos,

tambin si hallis errores de forma o fondo, los cuales seguramente estarn omnipresentes como en

todo escrito.

Intentar ir actualizando esta obra, y difundindola como nuevas versiones:

Seguridad_por_Niveles-v02, Seguridad_por_Niveles-v03........ Seguridad_por_Niveles-vnn, las

cuales siempre estarn disponibles en la Web: www.darFE.es, seguramente en otros sitios ms y las

hallars fcilmente con cualquier buscador de Internet.

Ruego tambin a todo lector que pueda sumar conocimientos, conceptos, desarrollos,

herramientas, etc. que tambin me los haga llegar por mail; todos ellos los ir incorporando, por

supuesto citando su autora y haciendo mencin a su autor como Colaborador de esta obra.

Siempre ser bienvenido lo que sume al mbito de la seguridad.

Por ltimo os pido que sepis aceptar que todo esto lo hago con la mejor buena voluntad y dentro

de mis limitaciones, as que no seis duros con esta obra, es sencillamente una sana y humilde

intencin de intentar aportar algo en la red, y nada ms.

He impreso un cierto nmero de ejemplares para cualquiera que los desee adquirir en formato

papel, para ello nuevamente, invito a que se ponga en contacto conmigo, o a travs de la empresa

con la cuenta: info@darFE.es.

Afectuosamente:

Alejandro Corletti Estrada

(acorletti@DarFE.es - acorletti@hotmail.com)

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 21 www.DarFE.es

0. PRESENTACIN.

Estoy absolutamente convencido que la mejor forma de avanzar con bases slidas hacia temas de

seguridad informtica, es con un detallado conocimiento de la arquitectura de capas, es decir

empezando la casa por los cimientos, y poco a poco ir levantando paredes, pisos hasta llegar al

techo.

Por alguna razn, los precursores de las telecomunicaciones, fueron dividiendo este problema

grande, en problemas menores que deberan funcionar de manera autnoma, recibiendo y

entregando resultados. No es ms ni menos que el viejo lema divide y vencers aplicado a las

nuevas tecnologas. Desde hace muchas dcadas que este concepto se perfecciona y hasta

podramos decir que se actualiza hacia la necesidad del mercado, y el viejo modelo OSI, muy

pesado y lento en todos sus pasos y decisiones, est prcticamente desplazado en la World Wide

Web para dar paso a un modelo flexible, dinmico, eficiente y ajustado al siglo XXI regulado por

una serie de Request For Commentaries (RFC) que siguen manteniendo esta idea de capas pero

mucho ms efectivo.

Creo que la mejor manera de llegar a comprender los secretos de la seguridad, es analizando nivel

a nivel; de esta forma, cuando comprendemos los por qu de cada encabezado, recin all podemos

decir que han fraguado las estructuras de ese piso y podemos seguir construyendo el siguiente. Es

ms, la experiencia me dice que suele ser muy positivo a la hora de plantearse una estrategia de

seguridad, organizarse por niveles, y considerar primero qu har a nivel fsico, luego a nivel

enlace, red, transporte y as recin llegar a la seguridad al nivel de aplicacin, cada uno de estos

niveles tiene sus medidas, conceptos y herramientas de defensa particulares. Si bien hay que

destacar que hoy en da la ambicin de la mayora de los fabricantes, les lleva a ofrecer productos

que solapan ms de una capa, siempre es bueno a la hora de hacer uso de ellos, tener muy claro qu

es lo que estoy haciendo, casi podramos decir que bit a bit........... os aseguro que cuando lleguis a

pensar de esta forma, la seguridad no pasar slo por descargar aplicaciones de Internet y hacer

clic, clic, clic, clic, clic..... hasta causar un dao o creer que estamos seguros, sino que

llegaris al fondo de la cuestin, que es como se debe operar para llegar al xito evitando sorpresas

o imponderables.

Este libro est presentado en dos partes:

PARTE I: Conceptos y protocolos por niveles.

PARTE II.: Seguridad por niveles.

En la primera parte intentar ir avanzando con un profundo anlisis de los diferentes protocolos

de comunicaciones que aplican en cada capa, dejando siempre ejercicios prcticos de cada tema y

en particular presentando herramientas, las cuales tratar que sean casi todas de cdigo abierto

(Open Source) y demostraciones de cada una de ellos.

En la segunda parte, se desarrollar el conjunto de medidas que en ese nivel es conveniente tener

en cuenta.

No es mi deseo en este libro hacer propaganda de un Sistema Operativo u otro, har un marcado

esfuerzo por ser imparcial. Si bien os iris dando cuenta que la gran mayora de las herramientas

que figurarn sern de aplicacin en ambiente Linux, creo tambin que para poder asegurar

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 22 www.DarFE.es

eficientemente una infraestructura, es necesario conocer el mundo libre y el comercial, pues la

realidad del mercado as lo impone. Es ms, hasta he llegado a reconocer que mucha de la gente

que menosprecia a Microsoft, lo hacer por no haber llegado a profundizar en las medidas de

seguridad que ste ofrece, por lo tanto dejan o encuentran sistemas inseguros pero por falta de

conocimiento de sus administradores, en la gran mayora de los casos no es por otra razn y

tambin es muy cierto que la masa de las intrusiones y/o ataques se centran en estos sistemas por

ser lo ms presentes en el mundo de la empresa. En resumen, a pesar de ser partidario de Linux, no

voy a menospreciar ninguna plataforma, lo que s voy a evitar es hacer propaganda de cualquier

herramienta de pago, pues creo que se puede llegar al mximo nivel de seguridad con el slo

empleo de herramientas libres.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 23 www.DarFE.es

PARTE I

Conceptos y protocolos

por niveles

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 25 www.DarFE.es

CAPTULO 1: Introduccin

1.1. Presentacin de modelo de capas.

Son varios los protocolos que cooperan para gestionar las comunicaciones, cada uno de ellos

cubre una o varias capas del modelo OSI (Open System interconnection); la realidad, es que para

establecer la comunicacin entre dos equipos Terminales de Datos (ETD) se emplea ms de un

protocolo, es por esta razn que se suele hablar no de protocolos aislados, sino que al hacer

mencin de alguno de ellos, se sobreentiende que se est hablando de una PILA de protocolos, la

cual abarca ms de un nivel OSI, son ejemplo de ello X.25, TCP/IP, IPX/SPX, ISDN, etc.

Una forma de agruparlos es como se encuentran cotidianamente los siete niveles del modelo

OSI en tres grupos que tienen cierta semejanza en sus funciones y/o servicios:

OSI Generalizado

Aplicacin

Presentacin

Sesin

APLICACION

Transporte TRANSPORTE

Red

Enlace

Fsico

RED

La ISO (International Standard Organization), estableci hace 15 aos este modelo OSI que

hoy lleva la denominacin ISO 7498 o ms conocida como X.200 de ITU.

1.2. Modelo OSI y DARPA (TCP/IP).

El modelo OSI es, sin lugar a dudas, el estndar mundial por excelencia, pero como todo

esquema tan amplio presenta una gran desventaja, el enorme aparato burocrtico que lo sustenta.

Toda determinacin, protocolo, definicin o referencia que ste proponga debe pasar por una serie

de pasos, en algunos casos reuniendo personal de muchos pases, que demoran excesivo tiempo

para la alta exigencia que hoy impone Internet. Hoy al aparecer un nuevo dispositivo, protocolo,

servicio, facilidad, etc. en Internet, el mercado si es til, automticamente lo demanda, como

ejemplo de esto hay miles de casos (chat, IRC, SMS, WAP, etc...). Si para estandarizar cualquiera

de estos se tardara ms de lo necesario, los fabricantes se veran en la obligacin de ofrecer sus

productos al mercado, arriesgando que luego los estndares se ajusten a ello, o en caso contrario, los

clientes finales sufriran el haber adquirido productos que luego son incompatibles con otros. Hoy

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 26 www.DarFE.es

no se puede dar el lujo de demorar en una red cuyas exigencias son cada vez ms aceleradas e

imprevisibles.

Para dar respuesta a esta nueva REVOLUCION TECNOLOGICA (Internet), aparecen una

serie de recomendaciones giles, con diferentes estados de madurez, que inicialmente no son un

estndar, pero rpidamente ofrecen una gua o recomendacin de cmo se cree que es la forma ms

conveniente (segn un pequeo grupo de especialistas) de llevar a cabo cualquier novedad de la red.

Se trata aqu de las RFC (Request For Commentaries), que proponen una mecnica veloz para

que el usuario final no sufra de los inconvenientes anteriormente planteados, dando respuesta a las

necesidades del mercado eficientemente.

Se produce aqu un punto de inflexin importante entre el estndar mundial y lo que se va

proponiendo poco a poco a travs de estas RFC, las cuales en muchos casos hacen referencia al

modelo OSI y en muchos otros no, apareciendo un nuevo modelo de referencia que no ajusta

exactamente con lo propuesto por OSI. Este modelo se conoce como Pila, stack o familia TCP/IP o

tambin como modelo DARPA, por la Agencia de Investigacin de proyectos avanzados del DoD

(Departamento de Defensa) de EEUU, que es quien inicialmente promueve este proyecto.

Este modelo que trata de simplificar el trabajo de las capas, y por no ser un estndar, se ve

reflejado en la interpretacin de los distintos autores como un modelo de cuatro o cinco capas, es

ms, existen filosficos debates acerca de cmo debe ser interpretado.

En este texto, se va a tratar el mismo como un modelo de cinco capas, solamente por una

cuestin prctica de cmo ajustan las mismas a los cuatro primeros niveles del modelo OSI,

tratando de no entrar en la discusin Bizantina del mismo, y dejando en libertad al lector de formar

su libre opinin sobre el mejor planteamiento que encuentre.

Si se representan ambos modelos, sin entrar en detalles de si las distintas capas coinciden

exactamente o no (pues ste es otro gran tema de discusin, que no ser tratado en este texto), se

pueden graficar ms o menos como se presenta a continuacin:

OSI DARPA o TCP/IP

Aplicacin

Presentacin

Sesin

Aplication

Transporte Transport

Red Internetwork

Enlace Medium Access

Fsico Phisical

Otra forma de presentar el modelo TCP/IP podra ser a travs de una relacin de los

protocolos que trabajan en cada uno de los niveles (si bien algunos de ellos a veces pueden realizar

funciones que superan su nivel especfico), sobre esta base lo veramos como se presenta a

continuacin.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 27 www.DarFE.es

TCP / IP (Detalle protocolos)

TCP / IP

h

t

t

p

S

M

T

P

F

T

P

T

e

l

n

e

t

P

O

P

-

3

D

N

S

S

N

M

P

R

S

V

P

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

APLICACIN 5

TCP UDP TRANSPORTE 4

IP RED 3

Acceso al 2

8

0

2

.

3

8

0

2

.

4

8

0

2

.

5

8

0

2

.

1

1

P

P

P

R

D

S

I

A

D

S

L

A

T

M

X

.

2

5

F

.

R

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

medio

1

En la imagen anterior, hemos presentado tambin el nivel de Acceso al medio bajo la

hiptesis que pueda ser considerado como un solo nivel o como dos, pues encontraris bibliografa

que lo presenta de una u otra forma.

Antes de continuar avanzando sobre el concepto de capas, vamos a presentar una idea que

sera fundamental no olvidarla y mantener siempre presente. Cada capa regula, o es encargada de

una serie de funciones que deberan ser autnomas (cosa que a veces no se cumple), es decir no

tendra por qu depender de lo que se haga en otro nivel. Dentro de este conjunto de tareas, es

necesario destacar la razn de ser de cada una de ellas, su objetivo principal, el cual lo podramos

resumir en el cuadro siguiente:

Sobre el cuadro anterior insistiremos durante todo el texto, pues ser la base del

entendimiento de cada uno de los protocolos que abordemos, por ahora tenlo presente (y recuerda

su nmero de pgina) pues volveremos!

Para hacernos una idea ms clara sobre el porqu de los niveles, a continuacin presentamos

lo que el model OSI propone para cada uno de ellos. Este esquema presenta, como acabamos de

ver, la divisin de los servicios y funciones en siete niveles. Esto no necesariamente se cumple,

pues es slo una propuesta de estandarizacin para poder acotar el diseo de los componentes tanto

de Hardware como de Software. Una Suite, Familia o Pila de protocolos que justamente se

separa en algunos aspectos de este modelo es TCP/IP, la cual por ser un estndar DE FACTO, es

hoy tenida en cuenta por la masa de las industrias de telecomunicaciones. Los niveles son:

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 28 www.DarFE.es

-1.2.1. Nivel 1 (Fsico):

Recibe las tramas de nivel 2, las convierte en seales elctricas u pticas y las enva por el

canal de comunicaciones.

Define aspectos mecnicos, elctricos u pticos y procedimentales.

Algunas de las especificaciones ms comunes son: RS 232, V.24/V.28, X.21, X.25,

SONET, etc.

Funciones y servicios:

- Activar/desactivar la conexin fsica.

- Transmitir las unidades de datos.

- Gestin de la capa fsica.

- Identificacin de puntos extremos (Punto a punto y multipunto).

- Secuenciamiento de bit (Entregar los bits en el mismo orden que los recibe).

- Control de fallos fsicos del canal.

1.2.2. Nivel 2 (Enlace):

Establece la conexin con el nodo inmediatamente adyacente.

Proporciona los medios para asegurar la confiabilidad a la ristra de bits que recibi.

Bsicamente efecta el control de flujo de la informacin.

Funciones o servicios:

- Divisin de la conexin del enlace de datos (Divide un enlace de datos en varias

conexiones fsicas).

- Control de flujo (Regula la velocidad a la cual la capa de enlace trabaja

dinmicamente).

- Proporciona parmetros de Calidad de Servicio (QoS), por ejemplo: Tiempo medio

entre fallas, BER (Bit Error Rate), disponibilidad de servicio, retarde en el trnsito,

etc.

- Deteccin de errores (CRC {Control de Redundancia Cclica} Checksum).

- Correccin de errores (ARQ {Allowed to ReQuest}, FEC {Forward Error Control}),

sin eximir a capas superiores de hacerlo.

- La IEEE lo subdivide en dos capas MAC (Medium Access Control) y LLC (Logical

Link Control), si bien esto no es contemplado por OSI.

Algunas de las especificaciones ms comunes son: LAP-B {X.25}, LAP-D {ISDN}, ISO

4335 del HDLC, I 122 del Frame Relay, tambin se puede tener en cuenta protocolos

propietarios como ODI (Open Data Interface) y NDIS (Network Drivers Interface Standard).

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 29 www.DarFE.es

1.2.3. Nivel 3 (Red):

La tarea fundamental de este nivel es la de enrutado y conmutacin de paquetes. Es por

esta razn que su trabajo acorde al tipo de conexin es muy variable. En una red de

conmutacin de paquetes puede ser implementado en detalle, en cambio al conmutar

circuitos prcticamente no tiene sentido.

Sus funciones y servicios son:

- Encaminamiento y retransmisin (Define las rutas a seguir).

- Conmutacin de paquetes.

- Multiplexacin de conexiones de red.

- Establecimiento de circuitos virtuales.

- Direccionamiento de red.

1.2.4. Nivel 4 (Transporte):

Su tarea fundamental es la conexin de extremo a extremo (end to end).

Permite al usuario elegir entre distintas calidades de servicio.

Optimiza la relacin costo beneficio.

Se definen cinco clases que van desde la cero (sin recuperacin y eliminando paquetes

daados) hasta la cuatro (Deteccin y correccin de errores extendida).

Funciones y servicios:

- Correspondencia entre direcciones de transporte y de red.

- Supervisin de red.

- Facturacin de extremo a extremo.

Algunos ejemplos de este nivel son: SPX, TCP, X. 224.

Las cuestiones de Hardware y Software de

comunicaciones con este nivel (Inclusive) quedan

completas. Desde los niveles de aqu en adelante las

relaciones principales son las propias aplicaciones

(podramos decir que estn orientadas al usuario).

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 30 www.DarFE.es

1.2.5. Nivel 5 (Sesin):

Permite el dilogo entre usuarios, entre dos ETD, se establece, usa, cierra una conexin

llamada sesin.

Funciones y servicios:

- Establecimiento del dilogo Half Dplex o Full Dplex.

- Reseteado de sesin a un punto preestablecido.

- Establecimiento de puntos de control en el flujo de datos para comprobaciones

intermedias y recuperacin durante la transferencia de archivos .

- Abortos y rearranques.

Son algunos ejemplos de este nivel: Net BIOS Net BEUI, ISO 8327.

1.2.6. Nivel 6 (Presentacin):

Asigna una sintaxis a los datos (Cmo se unen las palabras).

Funciones y servicios:

- Aceptacin de datos de nivel siete (Enteros, caracteres, etc), negociando la sintaxis

elegida (Ej: ASCII, EBCDIC,etc.).

- Transformacin de datos para fines especiales (Ej: Compresin).

- Codificacin de caracteres grficos y funciones de control grfico.

- Seleccin del tipo de terminal.

- Formatos de presentacin.

- Cifrado.

1.2.7. Nivel 7 (Aplicacin):

Sirve de ventana a los procesos de aplicacin. Tiene en cuenta la semntica (significado) de

los datos.

Funciones y servicios:

- Servicios de directorio (Transferencia de archivos).

- Manejo de correo electrnico.

- Terminal virtual.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 31 www.DarFE.es

- Procesamiento de transacciones.

Son algunos ejemplos de este nivel: X.400, X.500, SMTP, Telnet, FTP.

1.3. Conceptos de: Primitivas, servicios y funciones, SAP, UDP y UDS.

1.3.1. Ente: Elemento activo que ejerce funciones o proporciona servicios a sus niveles

adyacentes.. El ente puede ser software (Ej: Compresin de datos) o hardware (Ej:

Microprocesador para armado de paquetes).

1.3.2. SAP (Service Access Point): Punto situado en la interfaz entre dos capas. En dicho

punto estarn disponibles los Servicios requeridos y las Respuestas. Indica

explcitamente hacia que protocolo se debe dirigir por medio de esa interfaz. A travs

del SAP se puede multiplexar procesos, pues es el que indica hacia qu proceso se refiere

un determinado encabezado (Header).

1.3.3. Primitivas: Los mensajes entre entes se llevan a cabo a travs de cuatro primitivas:

Solicitud.

Respuesta.

Confirmacin.

Indicacin.

1.3.4. SDU (Service Data Unit): Datos que se mantienen inalterados entre capas pares y se van

transmitiendo en forma transparente a travs de la red.

1.3.5. PDU (Protocol Data Unit): UDS ms la informacin de control (encabezado) de ese

nivel.

1.3.6. IDU (Interface Data Unit): Unidad de informacin que se transmite a travs de cada

SAP.

1.3.7. ICI (Information Control Interface): Informacin que el ente N+1 transfiere al ente N

para coordinar su funcionamiento y queda en ese nivel (No pasa al siguiente).

Grficos Resumen:

UDP = UDS + HEADER (encabezado).

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 32 www.DarFE.es

PDU (N+1) =

PDU (N) =

PDU (N-1) =

En cada capa se Encapsula el PDU recibido de la capa superior y se agrega un Header

(En la capa 2 tambin se agrega una cola).

1.4. Funciones y/o servicios.

Sin entrar en detalles especficos de diferencias entre servicios y/o funciones, en este punto se

tratar de desarrollar cules son las tareas que se pretende realice un esquema de comunicaciones

para poder transmitir informacin en forma transparente a un usuario. Una vez analizadas estas

tareas, se dividirn en un enfoque de niveles que es el que propone OSI, entrando en el detalle de

cul de ellos desempea cada una de las funciones y/o servicios.

1.4.1. Segmentacin y reensamble:

Esta tarea trata de ajustar el tamao de los datos a transferir al ptimo a colocar en el canal de

comunicaciones. Este tamao depender de varias causas:

- Determinados protocolos slo aceptan un tamao mximo o exacto de informacin (Ej ATM

= 53 Bytes, Ethernet < 1518 Bytes, etc).

- Control de errores ms eficiente.

- Equilibrado uso del canal (Evitar monopolios).

- Empleo de buffer ms pequeos.

- DESVENTAJAS: Mayor informacin de control. Genera ms interrupciones.

1.4.2. Encapsulamiento:

Se entiende por encapsulamiento al agregado de informacin de control a las unidades de datos

y al tratamiento de ese bloque como un todo llamado UDP (Unidad de Datos del Protocolo), el

cual es entregado al nivel inferior como una Caja Negra pues es totalmente transparente para

el nivel inferior todo lo que existe all adentro, tomndolo completo como una unidad de datos

HEADER SDU

HEADER SDU (N)

HEADER (N- SDU (N-1)

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 33 www.DarFE.es

para ese nivel. Esta informacin de control que se adiciona puede incluir alguno de los

siguientes items:

Direccin.

Cdigos de deteccin de errores.

Informacin de control del protocolo.

1.4.3. Control de la conexin:

Esta tarea comprende todos los pasos necesarios para el establecimiento de la conexin, la

transferencia de datos y el cierre de la conexin en los casos en que esta secuencia sea

necesaria.

1.4.4. Entrega ordenada:

A medida que la informacin va descendiendo de nivel en el modelo, como as tambin cuando

es colocada en el canal de comunicaciones y transferida a travs del mismo, va sufriendo

transformaciones y/o viaja por caminos diferentes. Acorde al nivel responsable de estas

transformaciones, existirn tareas que se encargarn por distintas tcnicas, de entregar al nivel

superior las unidades de datos en la misma secuencia con que fue recibido en su nivel par en el

ETD origen.

1.4.5. Control de flujo:

Esta actividad consiste en la posibilidad de regular la corriente de informacin a travs del

canal de comunicaciones. El control de flujo va desde la tcnica ms simple: Parada y

espera, hasta la de Ventana deslizante, que permite tener hasta n tramas en el canal

pendientes de ser entregadas o recibidas.

1.4.6. Control de errores:

El control de errores es la actividad que permite asegurar la confiabilidad de los datos en cada

uno de los niveles pares de cada ETD. Como se tratar ms adelante, el control de errores de

un nivel, no exime de ejecutar esta tarea a cualquier otro, pues cada uno abarcar determinados

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 34 www.DarFE.es

tramos dentro de la red, pudiendo ocurrir que el error no se produzca en el de su

responsabilidad, ante lo cual no sera detectado, excepto que otra capa tambin lo est haciendo.

Para esta actividad se pueden emplear dos tcnicas, FEC (Forward Error Control) y BEC

(Backward Error Control).

1.4.7. Direccionamiento:

El concepto de direccionamiento es muy amplio, abarcando de alguna u otra forma, ms de un

nivel del modelo.

Si se hace una analoga con un envo postal, para un usuario final, la nica direccin que le

interesa, es la del domicilio postal al que desea enviar su carta. Detrs del mismo, existe todo

un sistema diseado y puesto en funcionamiento que permite que la carta que es depositada en

un buzn, sea colocada en una determinada bolsa (y no otra) cuyo cdigo de identificacin slo

conocen los empleados de las sucursales de correo: esta bolsa se dirigir hacia un avin,

ferrocarril, camin etc... cuya identificacin de vuelo, andn, etc... slo conocer el nivel de

empleados del ferrocarril, aeropuerto o transporte automotor. Este proceso se puede desglosar

hasta el mnimo detalle formando parte de un conjunto de direccionamiento absolutamente

desconocido para un usuario final. No puede caber duda que quien dise el sistema de

distribucin de correo, conoce este detalle, y lo fue fraccionando por niveles de distribucin

para justamente lograr este efecto de transparencia.

Al referirse a un sistema de transferencia de datos ahora, es difcil luego de este ejemplo pensar

que con una sola direccin el mismo funcionara. Este planteamiento es el necesario para

detallar todos los tipos de direccionamiento existentes, los cuales se pueden clasificar en cuatro

categoras:

Direccionamiento de nivel:

Cada una de los distintos tipos de direcciones que se emplean en cada nivel, acorde

al protocolo que se est empleando en ese nivel (Ej : X.25, Frame Relay, Ethernet,

etc...).

Espacio de direcciones:

Se puede tratar como: Local (Mi Red) o Global (Todos los ETD a los que se puede

tener acceso fuera de la Red Local).

Identificador de conexin:

A qu tipo de protocolo se est accediendo.

Modo de direccionamiento:

Se trata del tipo de destinatario del mensaje, este puede ser: Unicast Multicast

Broadcast.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 35 www.DarFE.es

1.4.8. Multiplexado:

El concepto de multiplexado fsico, a travs de las distintas tcnicas (TDM, PDM, FDM, etc)

permite compartir un mismo canal fsico por varios canales lgicos. Bajo este mismo concepto

varias aplicaciones pueden estar ejecutndose durante una misma sesin (Ej: En una conexin a

Internet, se puede estar consultando una pgina Web {HTTP}, enviando un correo {SMTP},

transfiriendo un archivo {FTP}, etc). Estos son ejemplos donde un mismo nivel permite

operar con ms de un nivel superior, entendindose como multiplexin lgica.

1.4.9. Servicios de transmisin:

Los distintos tipos de servicios de transmisin ofrecen las opciones de optimizar la relacin

costo/beneficio en el esquema de comunicaciones; por medio de ste se puede establecer las

siguientes opciones:

Prioridades (Se basa en que ciertos mensajes necesitan ser transmitidos con menor

demora que otros, como pueden ser los de control o servicios de red).

Grado de Servicio (Distintas opciones de calidad de Servicio {QoS} ).

Seguridad ( Permite implementar estrategias de seguridad, en cuanto a la confiabilidad

de datos, descarte de tramas, recuperacin, fallas, etc...).

1.5. Presentacin de la familia (pila) de protocolos TCP/IP.

En 1973, los investigadores Vinton Cerf de la Universidad UCLA y Robert Kahn del MIT,

elaboran la primera especificacin del protocolo de comunicaciones TCP. Y es en 1983 cuando se

abandona el protocolo de comunicaciones anterior NPC y se sustituye por el actual protocolo

TCP/IP.

En 1987 la red dedicada a las news USENET, se integra en Internet. Usenet fue creada por tres

estudiantes de Duke y Carolina del Norte en 1979, Tom Truscott, Jim Ellis y Steve Bellovin. En

cuanto al WWW (World Wide Web), todo empez en 1980 en el CERN (Consejo Europeo para la

investigacin Nuclear), Suiza. El investigador Tim Berners-Lee implement una aplicacin que

estableca enlaces entre una serie de nodos y permita ir avanzando por ellos. Diez aos ms tarde

form un equipo junto con Robert Cailliau y realizaron el primer prototipo sobre una mquina

NEXT. La conexin se realizaba haciendo TELNET a una mquina, ejecutando en esta ltima el

navegador.

En 1993 Berners-Lee crea junto a Eric Bina en el NCSA el primer navegador grfico Mosaic, y

un ao ms tarde funda la compaa Netscape Communications.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 36 www.DarFE.es

Esta breve introduccin histrica, es la que va dando origen a los primeros protocolos de esta

familia, a los cuales se van sumando muchos ms que permiten al da de hoy implementar todos los

servicios que ofrece esta arquitectura.

1.6. Fuentes de informacin (RFC).

Como se mencion anteriormente, la velocidad de avance de Internet, no soporta un burocrtico

sistema de estandarizacin como se vena haciendo con otras familias de protocolos, nace as la idea

de las RFC (Request For Commentaries). Estas recomendaciones, no buscan estandarizar

rigurosamente esta familia, sino que a medida que aparece una nueva funcionalidad, servicio,

implementacin, protocolo, etc... inmediatamente se puede describir la mejor forma de llevarla a

cabo mediante una RFC, la cual tiene diferentes Estados de madurez y rpidamente sienta un

precedente. En la actualidad superan holgadamente las tres mil.

El organismo responsable de las RFC es IETF (Internet Engineering Task Force); su pgina Web

es: http://ietf.org, en ella encontrars toda la informacin al respecto.

El listado de las RFCs puede verse en una Wiki dentro de esta Web

(http://wiki.tools.ietf.org/rfc/index).

La RFC nmero 1, fue publicada en abril de 1969 y su ttulo es Host Software. Existen muchas

ancdotas en su historia, a nosotros la que ms nos gusta est dedicada a las personas que piensan

que los informticos (o la informtica) es aburrida y se refiere al Pez de abril. Esta fecha es

anloga a lo que en Espaa y muchos otros Pases es el da de los Inocentes (28 de diciembre, por

los santos inocentes). En este caso, la versin que parece ser ms cierta es que en Francia, durante el

reinado de Carlos IX, se segua festejando el Ao Nuevo el da 25 de marzo, pero en 1564 este Rey

adopt el calendario Gregoriano y comenz a celebrarse esta fiesta el 01 de enero. Ante este hecho,

parece ser que algunos franceses opuestos al cambio o tal vez algo despistados, continuaron

enviando regalos y festejando la fecha antigua, cuya duracin era de una semana, por lo tanto

terminaba el primero de abril, esto deriv en broma por medio del envo de regalos ridculos o

invitando a fiestas inexistentes y as naci la tradicin del 1 de abril y el nombre de Pez, viene por

la constelacin de piscis, pues ese da el Sol abandonaba la misma.

Volviendo a nuestras RFC, el 1 de abril de 1973 la IETF publica la RFC-527 ARPAWOCKY

que es una especie de poesa totalmente en broma, a partir de sta ya en 1989 IETF todos los aos

(con alguna excepcin) publica una o dos de estas RFCs, as que cuidado con las del 01 de abril!

1.7. Breve descripcin de protocolos que sustentan a TCP/IP (PPP, ISDN, ADSL, Ethernet,

X.25, Frame Relay y ATM).

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 37 www.DarFE.es

Como se ver ms adelante, el protocolo IP puede ser implementado sobre una gran cantidad de

protocolos que le permitan transportar (llevar) la totalidad de la informacin que ste encapsula; es

por esta razn que se trata aqu de dar una muy breve descripcin de los ms importantes de ellos.

1.7.1. PPP:

El Point to Point Protocol, es la implementacin ms simple del nivel de enlace para

acceder a redes, por medio de lneas de telefona conmutada, estableciendo como su nombre

lo indica un enlace punto a punto con un nodo de acceso a la red, a travs de un mdem y

por medio de los protocolos de la familia HDLC (High Level Data Link Connection), ms

especficamente LAP-M (Link Access Procedure - Modem).

1.7.2. ISDN (o RDSI):

ISDN es una tecnologa de acceso en el rango de las telecomunicaciones y particularmente a

los servicios de circuito virtual por conmutacin de paquetes. ISDN pretende crear un

sistema completo que permita abastecer cualquier servicio actual y futuro al usuario

Existen dos tipos de servicios ISDN: Bsico o BRI (Basic Rate Interfaz) y PRI (Primary

Rate Interfaz).

El BRI ofrece como servicio dos canales de 64 Kbps (Canal B: Bearer) y uno de 16 Kbps

(Canal D: Delta) por eso es comnmente llamado 2B + D, sumando un ancho de banda

utilizable de 144 Kbps, si bien se debe tomar en cuenta que existen 48 Kbps empleados para

separacin de bandas y balanceo, que imponen un ancho de banda total de 192 Kbps siendo

estos ltimos transparentes y no utilizables para el usuario.

El cliente se encuentra representado por el CPE (Equipamiento del lado del Usuario),

accediendo a una central telefnica llamada CO (Central Office), la cual es la encargada de

la conmutacin para lo cual emplea el sistema de sealizacin Nro 7 (SS 7) dentro de la red

ISDN y el sistema de sealizacin DSS1 (Digital subscriber signalling) con el usuario por

medio del canal D.

El PRI ofrece dos posibilidades, segn la norma Europea se constituye con 30 B + D,

posibilitando un ancho de banda disponible de 2,048 Mbps y segn la norma de EEUU 23 B

+ D haciendo posible 1,544 Mbps. La unin de varios PRI puede hacerse bajo el esquema

de ATM que de hecho constituye la base de B - ISDN (Broadband) o ISDN de banda ancha.

El ISDN mantiene las caractersticas de discado, es decir, se paga por su uso y en relacin a

las lneas dedicadas suele ser ms econmico hasta un mximo de 2 o 3 horas diarias de uso

(que se corresponderan a unos 100 Mb diarios).

1.7.3. XDSL:

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 38 www.DarFE.es

La DSL usa modernas tcnicas de procesamiento digital para aprovechar la infraestructura

de cobre instalada y crear lazos digitales remotos de alta velocidad en distancias de hasta

5.400 metros sin hacer conversiones de digital a analgico.

En un edificio grande o en un campus universitario, una DSLAM (DSL Access Multiplexer)

se conecta a los cables telefnicos de cobre existentes que corren por las subidas del edificio

hasta las computadoras de los usuarios.

Los PC del usuario se conectan a un mdem DSL va conexiones Ethernet estndar y el

DSLAM, usado en lugar de conmutadores telefnicos de voz, transmite por sistema

multiplex el trfico de datos desde las lneas DSL a una interfaz ATM.

Esta transmisin de datos punto a punto en forma digital a elevado ancho de banda -hasta 7

Mbps o 8 Mbps- le da a la DSL una significativa ventaja sobre los sistemas ISDN y los

mdem de 56 Kbps. La transmisin analgica usa slo una pequea porcin de la

capacidad del alambre de cobre para transmitir informacin y por esta razn la velocidad

mxima es de 56 Kbps. Aunque el ISDN es un buen sistema para transmisin a 64 Kbps -

2,048 Mbps- su tecnologa no puede manejar las demandas de aplicaciones que requieren

gran ancho de banda.

DSL crea conexiones ms rpidas que ambos con grandes canales de datos y mayores

anchos de banda. Estos grandes anchos de banda le permiten a la DSL manejar las

demandas de aplicaciones que consumen mucho ancho de banda: videoconferencias en

tiempo real, telemedicina y educacin a distancia, por ejemplo.

Adems del mayor ancho de banda, la DSL es en muchos aspectos una tecnologa ms

barata que la ISDN.

Variantes de DSL

Las diferentes implementaciones de DSL sirven como canales de alta velocidad para

conexiones remotas, pero tienen diferentes velocidades y caractersticas de operacin.

ADSL (Asymmetric Digital Subscriber Line): siendo esta variante la ms flexible,

dado que proporciona numerosas velocidades ascendentes y descendentes, se ha

convertido hoy en da en la ms popular para las empresas y los usuarios en el hogar.

Velocidad mxima ascendente: 8 Mbit/segundo.

Velocidad mxima descendente: 64 Mbit/segundo.

Distancia mxima: 5.400 m.

HDSL (High bit-rate DSL): Esta es la ms vieja de las variantes de las tecnologas

DSL. Se usa para transmisin digital de banda ancha dentro de instalaciones de

empresas y compaas telefnicas que requieren dos cables entrelazados y que usan

lneas T1.

Velocidad ascendente mxima: velocidad de T1.

Velocidad descendente mxima: velocidad de T1.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 39 www.DarFE.es

Distancia mxima: 3.600 m.

(ISDL) ISDN DSL: Esta variante est ms prxima a las velocidades de

transferencia de datos de ISDN y puede ser activada en cualquier lnea ISDN.

Velocidad mxima ascendente: 128 kbits/s.

Velocidad mxima descendente: 128 kbits/s.

Distancia mxima: 5.400 m.

RADSL (Rate-Adaptive DSL): Esta variante soporta software que automtica y

dinmicamente ajusta la velocidad a la cual pueden transmitirse las seales en la

lnea telefnica de determinado cliente.

Velocidad mxima ascendente: 1 Mbit/s.

Velocidad mxima descendente: 12 Mbit/s.

Distancia mxima: 5.400 m.

SDSL (Single-Line DSL): Esta variante es una modificacin de HDSL.

Velocidad mxima ascendente: 768 kbit/s

Velocidad mxima descendente: 768 kbit/s.

Distancia mxima: 3.000 m.

VDSL: Es lo ltimo en DSL y es una tecnologa en desarrollo.

Velocidad mxima ascendente: 2,3 Mbit/s.

Velocidad mxima descendente: 52 Mbit/s.

Distancia mxima: 1.350 m.

1.7.4. Ethernet: Se tratar en detalle ms adelante.

1.7.5. X.25:

En 1974, el CCITT emiti el primer borrador de X.25. Este original sera actualizado cada

cuatro aos para dar lugar en 1985 al Libro Rojo ampliando e incorporando nuevas

opciones y servicios, que posteriormente siguieron siendo ajustadas.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 40 www.DarFE.es

El concepto fundamental de X.25 es el de Red de Conmutacin de paquetes, siendo la

precursora de este tipo de tecnologas. Por nacer muy temprano, su desarrollo fue pensado

sobre redes de telecomunicaciones de la dcada del 70, teniendo en cuenta nodos de

conmutacin electromecnicos o hbridos, lneas exclusivamente de cobre, equipos

terminales de datos de muy poca inteligencia y baja velocidad de procesamiento. Basado

en estos parmetros es que hace especial hincapi en la deteccin y control de errores, que

como se puede esperar, se logra mediante una enorme redundancia en la transmisin. Para

lograr este objetivo es que implementa un esquema de tres niveles asociados directamente a

los equivalentes del modelo OSI.

En X.25 se definen los procedimientos que realizan el intercambio de datos entre los

dispositivos de usuario y el nodo de ingreso a la red X.25 (no define lo que sucede dentro de

la misma).

1.7.6. Frame Relay:

Es una de las tcnicas de fast packet switching, llamada habitualmente conmutacin de

tramas. Es empleado fundamentalmente para el reemplazo de lneas punto a punto. Esta

tcnica opera sobre lneas de alta calidad, pues reduce sensiblemente la importancia que

X.25 le da a la deteccin de errores, dejando esta tarea nicamente a los extremos. Por lo

tanto, si las lneas son de baja calidad se deber transmitir las tramas de extremo a extremo,

bajando el rendimiento, incluso hasta ser peores que X.25 si el canal es muy malo.

Las estaciones terminales son responsables de:

Cobertura de errores.

Control de secuencia.

Control de flujo.

Sus caractersticas son:

Alta velocidad y baja latencia.

Basado en circuitos virtuales de nivel 2.

Se reemplaza el trmino canal lgico por DLCI (Data Link Connection Identifier).

Este DLCI identifica al circuito virtual en cualquier punto de la red (Igual que el

canal lgico en X.25).

Cada DLCI tiene significado local.

La conmutacin se produce a nivel trama.

Orientado al trfico por rfagas.

Comparte puertos.

Permite el uso dinmico de ancho de banda.

1.7.7. ATM:

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 41 www.DarFE.es

Primera solucin capaz de eliminar la barrera entre LAN y WAN. Aplica el concepto de

conmutacin rpida de paquetes (llamados celdas).

Es un concepto, no un servicio que emplea nuevas tcnicas de conmutacin con muy bajo

retardo. Se emplea un mnimo de retardo en cada nodo, dejando el control de errores y de

flujo en los extremos. Asume que los enlaces son digitales, por lo tanto posee un muy bajo

ndice de errores. Integra voz, datos y en algunos casos vdeo.

Emplea la transmisin en banda ancha (Broadband).

Por qu B ISDN?

La conmutacin de circuitos se adapta perfectamente a los servicios Isocrnicos (Sincrnico

pero continuo en su retardo, Ej: Voz).

La conmutacin de paquetes se adapta perfectamente a la transferencia de datos.

ATM es una solucin de compromiso: Una conmutacin de paquetes que puede asegurar

una entrega rpida y continua de voz e imgenes.

El ATM Forum se crea porque las normas ITU salen con demoras de cantidad de aos, y la

dinmica de los avances tecnolgicos no puede soportar tanto tiempo. El ATM Forum fue

fundado en octubre de 1991, es un consorcio internacional formado para acelerar el uso de

los productos y servicios ATM a travs de una rpida convergencia y demostracin de las

especificaciones. No es un instituto de estandarizacin sino que trabaja en colaboracin con

instituciones como ITU y ANSI.

Nace en los laboratorios Bell a fines de los 80.

La Unidad de transferencia de informacin es llamada celda la cual es de tamao

fijo (53 Byte) y son relevadas (Relay) entre cada nodo ATM por eso su concepto

de Cell Relay.

EEUU propone 64 Byte + 5 Byte (Necesita cancelar eco en TE).

Europa propone 32 Byte + 4 Byte (Era baja la eficiencia de datos por celda).

Se adopta : 64 + 32 = 96; 96 / 2 = 48 + 5 ( Mx valor sin cancelar eco).

Premisas de ATM: Red altamente confiable y de alta velocidad, nodos inteligentes

para tratar errores.

Rene conceptos de conmutacin de paquetes y de circuitos.

Se le denomina asncrono por la discontinuidad entre celdas a nivel de usuario, pero

a nivel fsico es estrictamente sincrnico pues lo soporta SDH (Jerarqua Digital

Sincrnica).

Es Orientado a la Conexin, tcnica que logra mediante el empleo de circuitos

virtuales (VPI y VCI).

Tecnologa capaz de conmutar millones de unidades por segundo a travs de los

nodos introduciendo retardos muy bajos, para lograrlo:

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 42 www.DarFE.es

Reduce las funciones en los nodos: Se le quita a stos toda la carga de

procesamiento que no sea estrictamente imprescindible para el encaminamiento

exitoso de la llamada.

Delega funciones en los extremos: Confiando en la inteligencia que se posee hoy

en los equipos terminales de datos, confa en stos muchas de las tareas.

1.8. Presentacin de protocolos TCP, UDP e IP.

Dentro de esta pila de protocolos, como el modelo de referencia lo trata de mostrar, existen dos

niveles bien marcados. Hasta el nivel cuatro (transporte) inclusive. miran hacia la red, por lo

tanto todas las actividades que aqu se desarrollan tienen relacin con el canal de comunicaciones y

los nodos por los que pasa la informacin. Dentro de esta divisin, se encuentra el corazn de esta

familia, se trata del protocolo IP de nivel 3 (red) y de los dos protocolos de nivel 4 (transporte) UDP

y TCP. Sobre estos tres cae toda la responsabilidad de hacer llegar la informacin a travs de la

red, es por esta razn que se les trata de remarcar con esta presentacin, y sub-clasificarlos de

alguna forma respecto al resto.

1.9. Presentacin de protocolos: FTP, Telnet, ARP y R_ARP, SMTP, POP3, IMAP, MIME,

SNMP, HTTP, ICMP, IGMP, DNS, NetBIOS, SSL y TLS.

El resto de esta familia miran hacia el usuario. Se debe contemplar aqu las dos excepciones

que son ARP, R_ARP e ICMP-IGMP, que en realidad participan tambin en las tareas de red,

pero como un complemento de la misma. Con estas excepciones salvadas, todo lo dems que se

ver tiene como funcin principal cierta interaccin con el usuario final para ofrecer servicios y/o

funciones.

1.10. Protocolo IPv6.

Ante varios problemas que fueron apareciendo durante la larga vida del protocolo IP versin 4,

desde hace varios aos se est estudiando, y en la actualidad ya implementando en laboratorio,

universidad, algunas empresas y troncales de Internet, una nueva versin del mismo llamada IP

versin 6 (Ipv6) o IP Next Generation (IPNG), el cual ya ha llegado a un importante nivel de

madurez, pero an no se ha lanzado al mercado definitivamente.

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 43 www.DarFE.es

EJERCICIOS DEL CAPTULO 1:

1. Para qu sirve dividir en capas la comunicacin entre dos ETD?

2. Qu modelos de capas hemos presentado? Por qu sus diferencias?

3. Recuerdas cules son las capas del modelo TCP/IP?

4. Cul es el objetivo fundamental de cada un de las cuatro primeras capas?

5. De forma prctica, a qu crees que se refiere el concepto Service Access Point?

6. Cmo est formada la Unidad de Datos de Protocolo, por ejemplo del nivel 3?

7. En qu consiste la segmentacin y reensamble?

8. Si una capa superior hace control de errores, puede que se haga tambin en alguna otra?

9. Se te ocurre algn ejemplo de multiplexado fsico que uses en la vida cotidiana?

10. Si tuvieras que profundizar en un tema respectivo a la pila TCP/IP, cul sera la fuente ms

exacta para obtener informacin?

11. Cita algunos ejemplos de protocolos que sustentan a TCP/IP.

12. La lnea ADSL que casi todos tenemos en casa, a qu tecnologa responde? Es la nica

forma de implementar esta tecnologa?

13. Hemos visto algn protocolo que aproxime velocidades WAN y LAN?

14. Si alguien se refiere a protocolos de nivel 2 y 3, su tarea fundamental est orientada a

servicios de usuario o de red?

15. Qu versiones conoces del protocolo IP?

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 45 www.DarFE.es

CAPTULO 2: Principios del anlisis de la Informacin.

En principio, independientemente del nivel que estemos analizando o evaluando, toda secuencia

de unos y ceros se interpreta como informacin; la misma puede estar relacionada a datos,

encabezados, control, etc pero siempre la consideraremos informacin.

Este flujo de informacin que se est intercambiando entre dos ETD se denomina Trfico y es

lo que se presenta a continuacin.

2.1. Trfico: Broadcast, multicast y dirigido:

El trfico que se produce en una red se puede clasificar desde dos puntos de vista: por su sentido

y por su forma de direccionamiento.

2.1.1. Por su sentido:

La direccin en que las seales fluyen en la lnea de transmisin es un factor clave que afecta

a todos los sistemas de comunicaciones de datos. Existen tres tipos de flujo de la informacin:

Simplex:

La transmisin entre dos equipos se realiza en un nico sentido (por ejemplo la

TV).

Half-Dplex:

La transmisin se realiza en los dos sentidos, aunque no simultneamente (por

ejemplo los walkie talkies).

Dplex:

Transmisin simultnea e independiente en ambos sentidos (por ejemplo el

telfono).

2.1.2. Por forma de direccionamiento:

Unicast:

Se trata de una transmisin de un ETD a slo un ETD.

Multicast:

Se trata de una transmisin de un ETD hacia un determinado grupo.

Broadcast:

Seguridad por Niveles

Alejandro Corletti Estrada Pgina 46 www.DarFE.es

Es el tipo de transmisin de un ETD hacia absolutamente todos los ETD que

escuchen la misma.

2.2. Cmo se analiza el trfico?

El anlisis de trfico consiste en desarmar cada trama, paquete, segmento, bloque de

informacin (ms adelante veremos que cada uno de los conceptos anteriores tiene un significado

diferente) y analizarlos bit a bit. Puede parecernos horroroso y/o inhumano, pero aqu se

esconde la razn de ser de la seguridad. Gracias a Dios en la actualidad contamos con muy buenas

herramientas que hacen ms amigable esta dura tarea.

Cuando un dispositivo de red comienza a recibir informacin (ms adelante iremos de lleno a este

tema) cada uno de los niveles de esta pila TCP/IP comienza su tarea identificando bit a bit a

qu mdulo le corresponde trabajar. Un mdulo no es ms que un cdigo, script o programa que

tiene todas las rdenes que debe realizar en ese nivel y con esa secuencia de bits. Una vez que

rene suficiente informacin para identificar unvocamente a qu mdulo llamar, automticamente

le pasa el control a ste y a partir de all comienza su tarea. Concretamente cada mdulo es lo que

puede o no puede hacer un determinado protocolo de comunicaciones, es decir el conjunto de

reglas que impone ese mdulo o protocolo para ese nivel del modelo de capas. Sera de imaginar

que ya te suene al menos ideas como Ethernet, IP, http, etc... pues cada uno de esos

conceptos son justamente protocolos de comunicaciones que operan a un nivel especfico del

modelo de capas y sus funciones y/o servicios son gobernados por este programita que estamos

llamando mdulo, y bajo esta idea es que encontraremos en cualquier ordenador conectado a una

red TCP/IP muchos mdulos y cada uno de ellos se encargar de procesar esta secuencia de

informacin que se le entrega cuando es llamado.

El primer mdulo que podramos considerar en este texto es la librera libpcap, que como su

nombre parece dejar entrever, es la librera encargada de las capturas de trfico. Esta librera

tiene una caracterstica muy importante si nuestra conexin a la red lo permite, que es la de poder