Escolar Documentos

Profissional Documentos

Cultura Documentos

Seguridad Informatica

Enviado por

Ricardo Alberto Guerrero Macias0 notas0% acharam este documento útil (0 voto)

18 visualizações11 páginasTítulo original

SEGURIDAD INFORMATICA.docx

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

DOCX, PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

18 visualizações11 páginasSeguridad Informatica

Enviado por

Ricardo Alberto Guerrero MaciasDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

Você está na página 1de 11

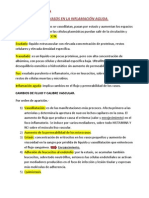

SEGURIDAD INFORMATICA

RICARDO ALBERTO GUERRERO

SENA VIRTUAL

CONTROLES Y SEGURIDAD INFORMATICA

2014

INTRODUCCION

En un mundo donde el uso de la tecnologa en todos los mbitos incluyendo industrial, comercial,

gubernamental, social y personal ha permitido que estos sectores se desarrollen y sean muchos

ms eficientes en todas sus operaciones y tareas. Pero esto ha trado como consecuencia que

aparezcan cada da ms nuevos delitos informticos para entorpecer con este desarrollo o

simplemente ocasionar dao, y es tanto el auge de estos delitos que con el tiempo son ms

difciles de reconocerlos y combatirlos.

Para toda organizacin moderna la informacin es un activo de valor y la seguridad de la

informacin se encarga de preservarla a travs de los principios de confidencialidad, integridad y

disponibilidad. Dependiendo de la amenaza la seguridad se puede dividir en Lgica cuando se

aplican barreras para mantener el resguardo a nivel de las aplicaciones, bases de datos, archivos,

sistemas operativos y Fsico lo relacionado con la proteccin de la parte Hardware de amenazas

naturales o las generadas por el hombre como terrorismo.

1. DELITO INFORMATICO

Un delito informtico o ciberdelicuencia es toda aquella accin, tpica, antijurdica y culpable, que

se da por vas informticas o que tiene como objetivo destruir y daar ordenadores, medios

electrnicos y redes de Internet. Debido a que la informtica se mueve ms rpido que la

legislacin, existen conductas criminales por vas informticas que no pueden considerarse como

delito, segn la "Teora del delito", por lo cual se definen como abusos informticos, y parte de la

criminalidad informtica.

La criminalidad informtica tiene un alcance mayor y puede incluir delitos tradicionales como

el fraude, el robo, chantaje, falsificacin y la malversacin de caudales pblicos en los cuales

ordenadores y redes han sido utilizados como medio. Con el desarrollo de la programacin y de

Internet, los delitos informticos se han vuelto ms frecuentes y sofisticados.

Existen actividades delictivas que se realizan por medio de estructuras electrnicas que van ligadas

a un sin nmero de herramientas delictivas que buscan infringir y daar todo lo que encuentren en

el mbito informtico: ingreso ilegal a sistemas, interceptado ilegal de redes, interferencias, daos

en la informacin (borrado, daado, alteracin o supresin de datacredito), mal uso de artefactos,

chantajes, fraude electrnico, ataques a sistemas, robo de bancos, ataques realizados

por crackers, violacin de los derechos de autor, pornografa infantil, pedofilia en Internet,

violacin de informacin confidencial y muchos otros.

Actualmente existen leyes que tienen por objeto la proteccin integral de los sistemas que utilicen

tecnologas de informacin, as como la prevencin y sancin de los delitos cometidos en las

variedades existentes contra tales sistemas o cualquiera de sus componentes o los cometidos

mediante el uso de dichas tecnologas.

CARACTERSTICAS PRINCIPALES

Son delitos difciles de demostrar ya que, en muchos casos, es complicado encontrar las

pruebas.

Son actos que pueden llevarse a cabo de forma rpida y sencilla. En ocasiones estos delitos

pueden cometerse en cuestin de segundos, utilizando slo un equipo informtico y sin estar

presente fsicamente en el lugar de los hechos.

Los delitos informticos tienden a proliferar y evolucionar, lo que complica an ms la

identificacin y persecucin de los mismos.

2. LEGISLACION COLOMBIANA CONTRA DELITOS INFORMATICOS:

La Ley 1273 de 2009 cre nuevos tipos penales relacionados con delitos informticos y la

proteccin de la informacin y de los datos con penas de prisin de hasta 120 meses y multas

de hasta 1500 salarios mnimos legales mensuales vigentes.

El 5 de enero de 2009, el Congreso de la Repblica de Colombia promulg la Ley 1273 Por

medio del cual se modifica el Cdigo Penal, se crea un nuevo bien jurdico tutelado

denominado De la Proteccin de la informacin y de los datos- y se preservan integralmente

los sistemas que utilicen las tecnologas de la informacin y las comunicaciones, entre otras

disposiciones.

Dicha ley tipific como delitos una serie de conductas relacionadas con el manejo de datos

personales, por lo que es de gran importancia que las empresas se blinden jurdicamente para

evitar incurrir en alguno de estos tipos penales.

No hay que olvidar que los avances tecnolgicos y el empleo de los mismos para apropiarse

ilcitamente del patrimonio de terceros a travs de clonacin de tarjetas bancarias,

vulneracin y alteracin de los sistemas de cmputo para recibir servicios y transferencias

electrnicas de fondos mediante manipulacin de programas y afectacin de los cajeros

automticos, entre otras, son conductas cada vez ms usuales en todas partes del mundo.

Segn la Revista Cara y Sello, durante el 2007 en Colombia las empresas perdieron ms de 6.6

billones de pesos a raz de delitos informticos.

Pero ms all de ese importante factor, con la promulgacin de esta ley se obtiene una

herramienta importante para denunciar los hechos delictivos a los que se pueda ver afectado,

un cambio importante si se tiene en cuenta que anteriormente las empresas no denunciaban

dichos hechos no slo para evitar daos en su reputacin sino por no tener herramientas

especiales.

LEGISLACION INTERNACIONAL

Tratados Internacionales

En este sentido habr que recurrir a aquellos tratados internacionales, que nuestro pas es

parte y que, en virtud del artculo 75 inc. 22 de la Constitucin Nacional reformada en 1994,

tienen rango constitucional.

En los ltimos aos se ha perfilado en el mbito internacional un cierto consenso en las

valoraciones poltico- jurdicas de los problemas derivados del mal uso que se hace de las

computadoras, lo cual ha dado lugar a que, en algunos casos, se modifiquen los derechos

penales nacionales.

El GATT, se transform en lo que hoy conocemos como la Organizacin Mundial de Comercio

(OMC), por consecuencia todos los acuerdos que se suscribieron en el marco del GATT, siguen

estando vigentes.

En este sentido Argentina es parte del acuerdo que se celebr en el marco de la Ronda

Uruguay del Acuerdo General de Aranceles Aduaneros y Comercio, que en su artculo 10

relativo a los programas de ordenador y compilaciones de datos, se establece que este tipo de

programas, ya sean fuente u objeto, sern protegidos como obras literarias de conformidad

con el Convenio de Berna de 1971 para la Proteccin de Obras Literarias y Artsticas, y que las

compilaciones de datos posibles de ser legibles sern protegidos como creaciones de carcter

intelectual.

En el Artculo 61 se establece que para los casos de falsificacin dolosa de marcas de fbrica o

de comercio o de piratera lesiva del derecho de autor a escala comercial se establecern

procedimientos y sanciones penales adems de que, "Los recursos disponibles comprendern

la pena de prisin y/o la imposicin de sanciones pecuniarias suficientemente disuasorias"

3. TERRORISMO COMPUTACIONAL

Hablando ya de Terrorismo Computacional se pude resaltar varios elementos, entre ellos

estn: Malware, Rootkits, Spyware, Virus, Falsos Antivirus (Rogu), Phishing, Spam, etc.

aunque siendo algo ortodoxos con este significado, se podra decir que en el contexto es

equivoco, por lo que muchos autores hablan de Ciberterrorismo.

Donde estos elementos mencionados pasan de ser simples amenazas

potenciales a sistemas informticos a travs de internet a convertirse en armas para atacar

por sorpresa, con objetivo poltico a sistemas gubernamentales para paralizar o desactivar las

infraestructuras electrnicas y fsicas de una nacin, citando algn ejemplo puntual tenemos

que en septiembre de 2007 unos "Hackers" chinos atacan sistemas informticos del Gobierno

britnico, causando gran consternacin a nivel poltico entre las dos naciones afectadas.

4. DEFINICION Y EJEMPLOS :

Malware:

Es la abreviatura de Malicious software, trmino que engloba a todo tipo de programa o

cdigo informtico malicioso cuya funcin es daar un sistema o causar un mal

funcionamiento. Dentro de este grupo podemos encontrar trminos como: Virus, Troyanos

(Trojans), Gusanos (Worm), keyloggers, Botnets, Ransomwares, Spyware, Adware, Hijackers,

Keyloggers, FakeAVs, Rootkits, Bootkits, Rogues, etc.

En la actualidad y dado que los antiguos llamados Virus informticos ahora comparten

funciones con sus otras familias, se denomina directamente a cualquier cdigo malicioso

(parsito/infeccin), directamente como un Malware.

Virus:

Los Virus Informticos son sencillamente programas maliciosos (malwares) que infectan a

otros archivos del sistema con la intencin de modificarlo o daarlo. Dicha infeccin consiste

en incrustar su cdigo malicioso en el interior del archivo vctima (normalmente un

ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del

virus y por tanto, una nueva fuente de infeccin. Su nombre lo adoptan de la similitud que

tienen con los virus biolgicos que afectan a los humanos, donde los antibiticos en este caso

seran los programas Antivirus.

Adware:

El adware es un software que despliega publicidad de distintos productos o servicios. Estas

aplicaciones incluyen cdigo adicional que muestra la publicidad en ventanas emergentes, o a

travs de una barra que aparece en la pantalla simulando ofrecer distintos servicios tiles para

el usuario. Generalmente, agregan cono grficos en las barras de herramientas de los

navegadores de Internet o en los clientes de correo, la cuales tienen palabras claves

predefinidas para que el usuario llegue a sitios con publicidad, sea lo que sea que est

buscando.

Backdoors:

Estos programas son diseados para abrir una puerta trasera en nuestro sistema de modo

tal de permitir al creador de esta aplicacin tener acceso al sistema y hacer lo que desee con

l. El objetivo es lograr una gran cantidad de computadoras infectadas para disponer de ellos

libremente hasta el punto de formas redes como se describen a continuacin.

Botnet:

Un malware del tipo bot es aquel que est diseado para armar botnets. Constituyen una de

las principales amenazas en la actualidad. Este tipo, apareci de forma masiva a partir del ao

2004, aumentando ao a ao sus tasas de aparicin.

Una botnet es una red de equipos infectados por cdigos maliciosos, que son controlados por

un atacante, disponiendo de sus recursos para que trabajen de forma conjunta y distribuida.

Cuando una computadora ha sido afectado por un malware de este tipo, se dice que es un

equipo es un robot o zombi.

Gusanos:

Los gusanos son en realidad un sub-conjunto de malware. Su principal diferencia con los virus

radica en que no necesitan de un archivo anfitrin para seguir vivos. Los gusanos pueden

reproducirse utilizando diferentes medios de comunicacin como las redes locales, el correo

electrnico, los programas de mensajera instantnea, redes P2P, dispositivos USBs y las redes

sociales.

Hoax:

Un hoax (en espaol: bulo) es un correo electrnico distribuido en formato de cadena, cuyo

objetivo es hacer creer a los lectores, que algo falso es real. A diferencia de otras amenazas,

como el phishing o el scam; los hoax no poseen fines lucrativos, por lo menos como fin

principal.

Hijacker:

Los hijackers son los encargados de secuestras las funciones de nuestro navegador web

(browser) modificando la pgina de inicio y bsqueda por alguna de su red de afiliados

maliciosos, entre otros ajustes que bloquea para impedir sean vueltos a restaurar por parte

del usuario. Generalmente suelen ser parte de los Adwares y Troyanos.

Keylogger:

Aplicaciones encargadas de almacenar en un archivo todo lo que el usuario ingrese por el

teclado (Capturadores de Teclado). Son ingresados por muchos troyanos para robar

contraseas e informacin de los equipos en los que estn instalados.

Phishing:

El phishing consiste en el robo de informacin personal y/o financiera del usuario, a travs de

la falsificacin de un ente de confianza. De esta forma, el usuario cree ingresar los datos en un

sitio de confianza cuando, en realidad, estos son enviados directamente al atacante.

PUP:

Potentially Unwanted Programs (Programa potencialmente no deseado) que se instala sin el

consentimiento del usuario y realiza acciones o tiene caractersticas que pueden menoscabar

el control del usuario sobre su privacidad, confidencialidad, uso de recursos del ordenador,

etc.

Rogue:

Un rogue software es bsicamente un programa falso que dice ser o hacer algo que no es. Con

la proliferacin del spyware estos comenzaron a surgir como un importante negocio para los

ciberdelincuentes en formato de Falso Antispyware. Con el tiempo fueron evolucionando

creando desde Falsos Optimizadores de Windows, y en los ms extendidos Falsos

Antivirus.

Al ejecutarlos siempre nos van a mostrar alguna falsa infeccin o falso problema en el

sistema que si queremos arreglar vamos tener que comprar su versin de pago la cual

obviamente en realidad no va a reparar ni desinfectar nada, pero nos va a mostrar que s.

Riskware:

Programas originales, como las herramientas de administracin remota, que contienen

agujeros usados por los crackers para realizar acciones dainas..

Rootkit:

Los rootkits son la crem de la crem de malware, funcionando de una manera no muy

diferente a las unidades de elite de las fuerzas especiales: colarse, establecer comunicaciones

con la sede, las defensas de reconocimiento, y el ataque de fuerza.

Si se detectan y se hacen intentos por eliminarlas, todo el infierno se desata. Cada removedor

de rootkit que se precie advierte que la eliminacin del rootkit podra causar problemas para

el sistema operativo, hasta el punto de donde no podr arrancar

Eso es porque el rootkit se entierra profundamente en el sistema operativo, en sustitucin de

los archivos crticos con aquellos bajo el control del rootkit. Y cuando los archivos

reemplazados asociados con el rootkit se retiran, el sistema operativo puede ser inutilizado.

Spam:

Se denomina spam al correo electrnico no solicitado enviado masivamente por parte de un

tercero. En espaol, tambin es identificado como correo no deseado o correo basura.

Troyano:

En la teora, un troyano no es virus, ya que no cumple con todas las caractersticas de los

mismos, pero debido a que estas amenazas pueden propagarse de igual manera, suele

inclurselos dentro del mismo grupo. Un troyano es un pequeo programa generalmente

alojado dentro de otra aplicacin (un archivo) normal. Su objetivo es pasar inadvertido al

usuario e instalarse en el sistema cuando este ejecuta el archivo husped. Luego de

instalarse, pueden realizar las ms diversas tareas, ocultas al usuario. Actualmente se los

utiliza para la instalacin de otros malware como backdoors y permitir el acceso al sistema al

creador de la amenaza. Algunos troyanos, los menos, simulan realizar una funcin til al

usuario a la vez que tambin realizan la accin daina. La similitud con el caballo de Troya de

los griegos es evidente y debido a esa caracterstica recibieron su nombre.

Spyware:

El spyware o software espa es una aplicacin que recopila informacin sobre una persona u

organizacin sin su conocimiento ni consentimiento. El objetivo ms comn es distribuirlo a

empresas publicitarias u otras organizaciones interesadas. Normalmente, este software enva

informacin a sus servidores, en funcin a los hbitos de navegacin del usuario. Tambin,

recogen datos acerca de las webs que se navegan y la informacin que se solicita en esos

sitios, as como direcciones IP y URL que se visitan. Esta informacin es explotada para

propsitos de mercadotecnia, y muchas veces es el origen de otra plaga como el SPAM, ya que

pueden encarar publicidad personalizada hacia el usuario afectado. Con esta informacin,

adems es posible crear perfiles estadsticos de los hbitos de los internautas. Ambos tipos de

software generalmente suelen disfrazarse de aplicaciones tiles y que cumplen una funcin

al usuario, adems de auto ofrecer su descarga en muchos sitios reconocidos.

CONCLUSION:

Al entender a que nos estamos enfrentando en cuanto a delitos informticos y afectaciones a

nuestro sistemas podemos estar mejor preparados para un caso en el que la seguridad de la

informacin o del funcionamiento se encuentre afectado o en riesgo.

Gracias a unos buenos planes de control evitaremos que los programas malintencionados

puedan afectar nuestro diario vivir

BIBLIOGRAFIA:

http://www.delitosinformaticos.info/delitos_informaticos/definicion.html

http://www.delitosinformaticos.info/delitos_informaticos/tipos_delitos.html

http://www.eumed.net/rev/cccss/04/rbar2.htm

http://www.deltaasesores.com/articulos/autores-invitados/otros/3576-ley-de-delitos-

informaticos-en-colombia

http://trisanelectronic.blogspot.com/2010/09/terrorismo-computacional.html

http://www.infospyware.com/articulos/que-son-los-malwares/

Você também pode gostar

- Cuestionario Actividad AA12-1 SGSIDocumento11 páginasCuestionario Actividad AA12-1 SGSIRicardo Alberto Guerrero MaciasAinda não há avaliações

- Actividad 4Documento10 páginasActividad 4Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Cuestionario BIDocumento7 páginasCuestionario BIRicardo Alberto Guerrero MaciasAinda não há avaliações

- Acuerdo Municipal N. 273-12 Estatuto Tributario1Documento59 páginasAcuerdo Municipal N. 273-12 Estatuto Tributario1Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Inconvenientes EMDocumento11 páginasInconvenientes EMRicardo Alberto Guerrero MaciasAinda não há avaliações

- Plantilla Iso27002 Evid5aa1Documento21 páginasPlantilla Iso27002 Evid5aa1Liliana Angelica100% (1)

- Medidas Preventivas Planificación de Copias de SeguridadDocumento2 páginasMedidas Preventivas Planificación de Copias de SeguridadRicardo Alberto Guerrero MaciasAinda não há avaliações

- Actividad Aplicacion de La Norma Iso 27002 Aa1 - 5Documento2 páginasActividad Aplicacion de La Norma Iso 27002 Aa1 - 5Ricardo Alberto Guerrero Macias100% (1)

- ArquiArquitectura de Red para Servicios de BDtectura de Red para Servicios de BDDocumento19 páginasArquiArquitectura de Red para Servicios de BDtectura de Red para Servicios de BDKamus Klein IIAinda não há avaliações

- Cuestionario Actividad AA1-1Documento6 páginasCuestionario Actividad AA1-1Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Actividad 4Documento9 páginasActividad 4Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Funciones Español - InglesDocumento2 páginasFunciones Español - InglesRicardo Alberto Guerrero MaciasAinda não há avaliações

- Repasar El Siguiente Vocabulario Y Poner El Número en Cada DibujoDocumento2 páginasRepasar El Siguiente Vocabulario Y Poner El Número en Cada DibujoRicardo Alberto Guerrero MaciasAinda não há avaliações

- Quitar DuplicadosDocumento89 páginasQuitar DuplicadosRicardo Alberto Guerrero MaciasAinda não há avaliações

- Ceo y CioDocumento5 páginasCeo y CioRicardo Alberto Guerrero MaciasAinda não há avaliações

- Contr Pro Cy Salida 3Documento23 páginasContr Pro Cy Salida 3Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Contr Pro Cy Salida 3Documento23 páginasContr Pro Cy Salida 3Ricardo Alberto Guerrero MaciasAinda não há avaliações

- Mapa ConceptualDocumento1 páginaMapa ConceptualLuiz MarquezineAinda não há avaliações

- VictorialopithecusDocumento38 páginasVictorialopithecusmoradasdeliteraturaAinda não há avaliações

- Solución Guia de Contabilidad CompletaDocumento114 páginasSolución Guia de Contabilidad CompletaNatalia VivonaAinda não há avaliações

- Cuadro ComparativoDocumento2 páginasCuadro ComparativolizethAinda não há avaliações

- Instituto Politécnico NacionalDocumento6 páginasInstituto Politécnico NacionalSantiago Rodriguez Aldo UrielAinda não há avaliações

- Ocampo - La Gallina de MembrilloDocumento4 páginasOcampo - La Gallina de MembrilloHerbert NanasAinda não há avaliações

- Copia de Prctica Curva de CalibracionDocumento14 páginasCopia de Prctica Curva de CalibracionMargarita LizarragaAinda não há avaliações

- La Tercera OlaDocumento2 páginasLa Tercera OlaEren JaegerAinda não há avaliações

- Qué Son Las 5s (Y Las Otras 4s)Documento5 páginasQué Son Las 5s (Y Las Otras 4s)iqrjtpAinda não há avaliações

- Stefany - Manquecoy - Semana 2Documento6 páginasStefany - Manquecoy - Semana 2Wen Ed MoAinda não há avaliações

- Sustentación Soldados en La Lluvia 2023Documento8 páginasSustentación Soldados en La Lluvia 2023Yaneth MaldonadoAinda não há avaliações

- PANCREATITISDocumento26 páginasPANCREATITISGuileAstu UrAinda não há avaliações

- Brasileño Confirma Que Asistió Al Sepelio de Hitler en ParaguayDocumento29 páginasBrasileño Confirma Que Asistió Al Sepelio de Hitler en ParaguayGonzalo Reyes100% (1)

- Guia Del Director AcadémicoDocumento36 páginasGuia Del Director AcadémicoJesus Acosta CrespoAinda não há avaliações

- Guía de Estudio Examen Extraordinario Educación Física 2° 17-18.Documento4 páginasGuía de Estudio Examen Extraordinario Educación Física 2° 17-18.Ricardo Flores Magon TVAinda não há avaliações

- Practica Dinamica N#2Documento8 páginasPractica Dinamica N#2JhosiitaVasquezAinda não há avaliações

- MenuDocumento1 páginaMenuMONTALVO MONTERO ROSA ISABELAinda não há avaliações

- 1 Latimier MergedDocumento47 páginas1 Latimier MergedAlejandra CalizAinda não há avaliações

- DESRATIZACIONDocumento1 páginaDESRATIZACIONvictorAinda não há avaliações

- Apuntes de PatologiaDocumento12 páginasApuntes de Patologiathorin8100% (1)

- Conflictos Armados de AfricaDocumento75 páginasConflictos Armados de AfricaTedeprint OlanchitoAinda não há avaliações

- ViguetasDocumento8 páginasViguetasBrunitoValeraAinda não há avaliações

- Sentencia 033-2020-SSEN-00013, Del 31 Eneoro 2020, Tercera Sala SCJ. Construccion Sobre Mejora Ley 1542.Documento17 páginasSentencia 033-2020-SSEN-00013, Del 31 Eneoro 2020, Tercera Sala SCJ. Construccion Sobre Mejora Ley 1542.ak.taveras6260Ainda não há avaliações

- Guía de Práctica Sesión 5 Diagnóstico Pulpar en Dentición DeciduaDocumento8 páginasGuía de Práctica Sesión 5 Diagnóstico Pulpar en Dentición DeciduaPablo Misael Huaynates LinoAinda não há avaliações

- Los Indicadores de Costos - Una Herramienta para Gestionar La Generación de Valor en Las Empresas Industriales Colombianas - Estudios GerencialesDocumento7 páginasLos Indicadores de Costos - Una Herramienta para Gestionar La Generación de Valor en Las Empresas Industriales Colombianas - Estudios GerencialesadrianAinda não há avaliações

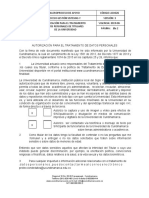

- AutorizacionDocumento3 páginasAutorizacionLuis Cordova BurgaAinda não há avaliações

- Clausulado Seguro de Casco y Maquinaria (Navegación) 2019Documento34 páginasClausulado Seguro de Casco y Maquinaria (Navegación) 2019Maira DuranAinda não há avaliações

- Grupo N°2 Casos PrácticosDocumento3 páginasGrupo N°2 Casos PrácticosGabriel Enciso CoralAinda não há avaliações

- Instrucciones y Rubrica - Ejercicio Informacion Garifunas - Actividad 1Documento4 páginasInstrucciones y Rubrica - Ejercicio Informacion Garifunas - Actividad 1JOSUE DAVID BARDALES JULEAinda não há avaliações

- El Ambiente Europeo e Imperialismo EstadounidenseDocumento4 páginasEl Ambiente Europeo e Imperialismo EstadounidenseVivian TorrezAinda não há avaliações