Escolar Documentos

Profissional Documentos

Cultura Documentos

Los Virus Informaticos

Enviado por

StephaniaDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Los Virus Informaticos

Enviado por

StephaniaDireitos autorais:

Formatos disponíveis

LOS VIRUS INFORMATICOS

ELIZABETH STEPHANIA ORTEGA LOPEZ

INSTITUCION EDUCATIVA MUNICIPAL MARIA GORETTI

AREA DE TECNOLOGIA E INFORMATICA

SAN JUAN DE PASTO

2015

LOS VIRUS INFORMATICOS

ELIZABETH STEPHANIA ORTEGA LOPEZ

PROFESORA: ALBA ROCIO PAREDES BOLAOS

INSTITUCION EDUCATIVA MUNICIPAL MARIA GORETTI

AREA DE TECNOLOGIA E INFORMATICA

SAN JUAN DE PASTO

2015

CONTENIDO

INTRODUCCION

1. LOS VIRUS INFORMTICOS

1.1 Definicin

1.2 Funcionamiento

1.3 Principales vas de infeccin

1.4 Maneras de eliminarlo

1.5 Precauciones para no adquirir los virus informticos

1.6 Tipos de virus informticos

2. CONCLUSIONES

3. RECOMENDACIONES

BIBLIOGRAFIA

INTRODUCCION

Mediante el trabajo se da a conocer los riesgos que podemos encontrar en internet

los cuales tenemos los virus informticos ya sean en redes sociales, sitios web,

correos y dispositivos que estn infectados.

Destacando que estos tienen como funcin ingresar a los dispositivos sin permiso

del usuario para invadirlo y perjudicar el funcionamiento correcto del equipo, por lo

tanto lo correcto sera buscar soluciones para combatir este problema mediante

programas de antivirus o programas de cortafuegos encargndose as de proteger

los dispositivos que estn en riesgo continuo.

1. LOS VIRUS INORMTICOS

1.1 Definicin

Los Virus Informticos son sencillamente programas maliciosos (malwares) que

infectan a otros archivos del sistema con la intencin de modificarlo o daarlo.

Dicha infeccin consiste en incrustar su cdigo malicioso en el interior del archivo

vctima (normalmente un ejecutable) de forma que a partir de ese momento dicho

ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infeccin.

Su nombre lo adoptan de la similitud que tienen con los virus biolgicos que

afectan a los humanos, donde los antibiticos en este caso seran los

programasAntivirus.

Los virus informticos tienen, bsicamente, la funcin de propagarse a travs de

un software, no se replican a s mismos porque no tienen esa facultad como los

del tipo Gusano informtico (Worm), son muy nocivos y algunos contienen

adems una carga daina (payload) con distintos objetivos, desde una simple

broma hasta realizar daos importantes en los sistemas, o bloquear las redes

informticas generando trfico intil.

1.2 Funcionamiento

Se ejecuta un programa que est infectado, en la mayora de las ocasiones,

por desconocimiento del usuario.

El cdigo del virus queda residente (alojado) en la memoria RAM de la

computadora, aun cuando el programa que lo contena haya terminado de

ejecutarse.

El virus toma entonces el control de los servicios bsicos del sistema

operativo, infectando, de manera posterior, archivos ejecutables (.exe.,

.com, .scr, etc) que sean llamados para su ejecucin.

Finalmente se aade el cdigo del virus al programa infectado y se graba

en el disco, con lo cual el proceso de replicado se completa.

1.3 Principales vas de infeccin

Redes Sociales.

Sitios webs fraudulentos.

Redes P2P (descargas con regalo)

Dispositivos USB/CDs/DVDs infectados.

Sitios webs legtimos pero infectados.

Adjuntos en Correos no solicitados (Spam)

.

1.4 Maneras de eliminarlo

10

1.5 Precauciones para no adquirir el virus

11

La prevencin consiste en un punto vital a la hora de proteger nuestros equipos

ante la posible infeccin de algn tipo de virus y para esto hay tres puntos vitales

que son:

Un programa Antivirus.

Un programa Cortafuegos.

Un poco de sentido comn.

12

1.6 Tipos de virus informticos

Worm o gusano informtico: es un malware que reside en la memoria de la

computadora y se caracteriza por duplicarse en ella, sin la asistencia de un

usuario. Consumen banda ancha o memoria del sistema en gran medida.

Caballo de Troya: este virus se esconde en un programa legtimo que, al

ejecutarlo, comienza a daar la computadora. Afecta a la seguridad de la PC,

dejndola indefensa y tambin capta datos que enva a otros sitios, como por

ejemplo contraseas.

Bombas lgicas o de tiempo: se activan tras un hecho puntual, como por

ejemplo con la combinacin de ciertas teclas o bien en una fecha especfica. Si

este hecho no se da, el virus permanecer oculto.

Hoax: carecen de la posibilidad de reproducirse por s mismos y no son

verdaderos virus. Son mensajes cuyo contenido no es cierto y que incentivan a los

usuarios a que los reenven a sus contactos. El objetivo de estos falsos virus es

que se sobrecargue el flujo de informacin mediante el e-mail y las redes. Aquellos

e-mails que hablan sobre la existencia de nuevos virus o la desaparicin de alguna

persona suelen pertenecer a este tipo de mensajes.

De enlace: estos virus cambian las direcciones con las que se accede a los

archivos de la computadora por aquella en la que residen. Lo que ocasionan es la

imposibilidad de ubicar los archivos almacenados.

De sobreescritura: este clase de virus genera la prdida del contenido de los

archivos a los que ataca. Esto lo logra sobreescribiendo su interior.

Residente: este virus permanecen en la memoria y desde all esperan a que el

usuario ejecute algn archivo o programa para poder infectarlo.

13

2. CONCLUSIONES

Podemos concluir que debemos estar al pendiente de cualquier virus que quiera

entrar a nuestro equipo o computadora.

Debemos tener un antivirus para que as los archivos o programas descargados

sean analizados y poder estar seguros de que lo que descargamos no este

infectado.

14

3. RECOMENDACIONES

Estar al pendiente de nuestros equipos y dispocitivos, estar con una revisin

continua para asievitar de que sean infectados.

Si estos equipos o dispositivos resultan infectados buscar la solucin rapidamente

para que estos virus no causen mayores problemas que puede hasta llegar a la

perdida del funcionamiento.

Se debe tener en cuenta y revisar lo que se descarga para prevenir los daos que

estos virus informativos causan

Tener en cuenta que tipos de virus hay y como encontrarlos, ya que al eliminar lo

que hemos descargado, si estaban infectados, los virus seguiran.

15

BIBLIOGRAFIA

https://www.infospyware.com/articulos/%C2%BFque-son-los-virus-informaticos/

http://www.tiposde.org/informatica/19-tipos-de-virus-informaticos/

16

Você também pode gostar

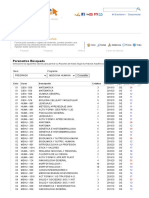

- Campus Virtual UPAO - Reporte de NotasDocumento2 páginasCampus Virtual UPAO - Reporte de NotasWarmy Plaza HotelAinda não há avaliações

- Inverte CompiladoDocumento57 páginasInverte CompiladoShizui LanAinda não há avaliações

- Resumen EjecutivoDocumento2 páginasResumen EjecutivoMiguel AniieloAinda não há avaliações

- Cómo afecta la Coca-Cola a la salud: 10 daños graves del consumo diarioDocumento13 páginasCómo afecta la Coca-Cola a la salud: 10 daños graves del consumo diarioMarcelo Joaquin Machicado SolizAinda não há avaliações

- Cómo Criar Hormigas Lasius Grandis - El Reino de Las Hormigas ?Documento3 páginasCómo Criar Hormigas Lasius Grandis - El Reino de Las Hormigas ?Remy Tena GarciaAinda não há avaliações

- Protocolo de Prevencion de Las Presiones AtmosfericasDocumento15 páginasProtocolo de Prevencion de Las Presiones AtmosfericasBeLLanira Trujillo ScarpettaAinda não há avaliações

- HDS - Resifum U PDFDocumento8 páginasHDS - Resifum U PDFedgarAinda não há avaliações

- Entrevista Inicial A Adulto (Linea de Vida) PDFDocumento11 páginasEntrevista Inicial A Adulto (Linea de Vida) PDFLeonardo BetancurAinda não há avaliações

- Ensayo Neuropsicologia Wendy (1) .PDF WendyDocumento12 páginasEnsayo Neuropsicologia Wendy (1) .PDF Wendywendy50% (2)

- Post - Tarea - Evaluación FinalDocumento13 páginasPost - Tarea - Evaluación FinalArselioRuizPerezAinda não há avaliações

- Cuestionario Ética y Religión Noveno Segundo PeriodoDocumento1 páginaCuestionario Ética y Religión Noveno Segundo PeriodoMichael Alexander RodríguezAinda não há avaliações

- Picaduras de InsectosDocumento3 páginasPicaduras de InsectosXintia Sarmiento ParraAinda não há avaliações

- Escuela de Química Departamento de Análisis InorgánicoDocumento2 páginasEscuela de Química Departamento de Análisis Inorgánicobessieoliva0% (1)

- Ejercicios ingeniería materialesDocumento3 páginasEjercicios ingeniería materialesRAG6565Ainda não há avaliações

- Tomo 1 (Hasta Clasif Sin Claves) 2020Documento87 páginasTomo 1 (Hasta Clasif Sin Claves) 2020Flor CalvoAinda não há avaliações

- Informe 12,13 y 14 Botanica SistematicaDocumento19 páginasInforme 12,13 y 14 Botanica SistematicaANTONY ABEL ARONES MIGUELAinda não há avaliações

- Silabo - Modelos de Intervención en Terapia Familiar Sistemica Ii - 2016Documento3 páginasSilabo - Modelos de Intervención en Terapia Familiar Sistemica Ii - 2016davidiazlopez27Ainda não há avaliações

- Pectina v01Documento5 páginasPectina v01Anonymous oc2R13Igd7Ainda não há avaliações

- Cronograma de Visita Visitantes de ImpactoDocumento5 páginasCronograma de Visita Visitantes de ImpactoISAAC YANQUI MORALESAinda não há avaliações

- Reseña profesional de Antonio Giménez-Rico como consultor de RRHH especializado en formaciónDocumento2 páginasReseña profesional de Antonio Giménez-Rico como consultor de RRHH especializado en formaciónNachoAndrésLlorenteAinda não há avaliações

- Regulación emocional en casos de duelo, problemas de conducta e habilidades socialesDocumento1 páginaRegulación emocional en casos de duelo, problemas de conducta e habilidades socialesMar GallegoAinda não há avaliações

- Buffer Solución AmortiguadoraDocumento1 páginaBuffer Solución AmortiguadoraJoselin HernandezAinda não há avaliações

- Sequence Terminale - Cirugías EstéticasDocumento8 páginasSequence Terminale - Cirugías Estéticaslilou77Ainda não há avaliações

- Manual RRHHDocumento2 páginasManual RRHHSaul ParraAinda não há avaliações

- SESIÓN DE APRENDIZAJE 7 CC - SS. - 5TO. GRADO (27 de Mayo)Documento14 páginasSESIÓN DE APRENDIZAJE 7 CC - SS. - 5TO. GRADO (27 de Mayo)bravochankaAinda não há avaliações

- Situacion Ss Agua Saneamiento Sector Rural PNSRDocumento27 páginasSituacion Ss Agua Saneamiento Sector Rural PNSRJosé Luis Alcántara GuerreroAinda não há avaliações

- Obras que requieren estudio geológicoDocumento1 páginaObras que requieren estudio geológicorodrigo0% (1)

- Bureau Veritas FormatoDocumento24 páginasBureau Veritas FormatoBorisJeanUsuriagaAinda não há avaliações

- Trabajo Práctico #3 Carne y Productos CárnicosDocumento22 páginasTrabajo Práctico #3 Carne y Productos CárnicosIvanny LucenaAinda não há avaliações

- El OlfatoDocumento2 páginasEl Olfatoyurainis Diaz AldanaAinda não há avaliações