Escolar Documentos

Profissional Documentos

Cultura Documentos

IF1009

Enviado por

Boris Fernandez0 notas0% acharam este documento útil (0 voto)

16 visualizações4 páginaskm4

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentokm4

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

16 visualizações4 páginasIF1009

Enviado por

Boris Fernandezkm4

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

Você está na página 1de 4

UNIVERSIDAD RICARDO PALMA

FACULTAD DE INGENIERA

DEPARTAMENTO ACADEMICO DE INGENIERA

ESCUELA ACADMICO PROFESIONAL DE INGENIERA DE INFORMTICA

SLABO 2015-1

I. DATOS GENERALES

CURSO : Seguridad y Proteccin Informtica

CODIGO : IF 1009

CICLO : 10mo.

CREDITOS :3

CONDICION : Electivo

NATURALEZA : Terico-prctico

HORAS DE TEORIA : 2 horas

HORAS DE PRACTICA : 3 horas

HORAS TOTALES : 5 horas

REQUISITOS : 180 crditos

COORDINADOR-PROFESOR : Miguel Arruntegui

II. SUMILLA

El curso consta de dos partes: teora y prctica. En la parte terica se presentan

los conceptos, tcnicas y mtodos que permitan administrar la seguridad de la

empresa en forma eficiente y minimizando riesgos que coloquen en peligro la

continuidad operativa de la organizacin. Se complementa con casos prcticos

orientadados al control de accesos y criptografa.

III. COMPETENCIAS DEL CURSO

Los alumnos estarn en la capacidad de analizar los conceptos de Seguridad

necesarios para una correcta administracin de los niveles de Seguridad en las

corporaciones. El curso se enfoca en brindar y describir los diferentes dominios

existentes en el rea de Seguridad de Tecnologa de Informacin y cmo es su

clasificacin para que su aplicacin est correctamente identificada cuando sea

necesario definir Polticas de Seguridad, controlar la inversin en el rea de

Seguridad y cumplir con los estndares de seguridad vigentes. Los logros a alcanzar

son los siguientes:

Comprender el alcance de la Ingeniera Administracin de Seguridad y su

interaccin con los Procesos, Polticas y estndares corporativos.

Conocer las metodologas para completar una Administracin de seguridad

eficiente.

Conocer las diferentes reas de seguridad y determinar que rea corresponde

a diferentes circunstancias asociadas a la presencia de incidentes de

seguridad.

IV. PROGRAMACIN

Sem Sesin / Tema Actividades

1 Introduccin: Control Control de Accesos. Acceso. Sujeto, Objeto. CIA Triad,

de Accesos Confidencialidad, Integridad, Disponibilidad. Categoras de

control de Acceso. Control de Acceso Preventivo,

Detectivo, Correctivo. Implementacin de Control de

Accesos: Administrativo, Lgico, Fsico.

Sem Sesin / Tema Actividades

2 Tcnicas de Control Identificacin, Autenticacin, Autorizacin. Tcnicas de

de Accesos Identificacin. Tcnicas de Autenticacin. Tipo 1: Algo que

conoces, Tipo 2: Algo que tienes, Tipo 3: Algo que eres.

Otros tipos de Autenticacin.

Sem Sesin / Tema Actividades

3 Tcnicas de Identific. Contraseas. Debilidades, Tipos de contraseas: dinmicas,

y Autenticacin. estticas, Pass Phrase, Password de conocimiento. Polticas

de contraseas. Mtodos de ataques a contraseas. Mejoras

de seguridad en contraseas. Anlisis de Trfico. Acceso a

archivo de contraseas, Ataques de Fuerza Bruta, Ataques

de Diccionario, Ingeniera Social

Sem Sesin / Tema Actividades

4 Tcnicas de Identific. Biomtrico. Huella digital, Reconocimiento facial, Scan de

y Autenticacin. Iris o Retina, Palma de la mano (topografa o geografa de la

palma), Patrn de pulso/corazn, Patrn de Voz. Errores

Tipo I, Tipo II, FAR, FRR, CER. Factores Negativos.

TOKEN. OTP, Token esttico, Token sincrnicos, Token

asincrnicos, Token desafios-respuesta. Kerberos, KDC,

TGS, AS, Tickets.

Sem Sesin / Tema Actividades

5 Seguridad en Redes Modelo OSI. Protocolos. Niveles de Modelo OSI,

Encapsulacin, PDU, Segmento, Paquete, Frame,

Datagrama. Nivel Fsico: Especificaciones elctricas,

protocolos, interfaces, NIC, Hub, Repetidor. Nivel Enlace:

Frame, Ethernet, Token Ring, ATM, FDDI, Protocolos,

MAC Address, Switches.

Sem Sesin / Tema Actividades

6 Seguridad en Redes Nivel Red: Informacin y Ruteo, Protocolos ICMP, RIP, IP,

IPX, Routers. Nivel Transporte: Control de Sesiones, PDU,

Reglas de sesin, servicios end-to-end, segmentacin,

optimizacin, protocolos TCP, UDP y SPX. Nivel Sesin:

Gateway, Protocolos SSL, NFS, SQL, RPC, Simplex,

Duplex. Nivel Presentacion: Transmisin archivos, HTTP,

FTP, LPD, SMTP, Telnet. Nivel Aplicacin: Protocolos

TFTP, EDI, POP3, IMAP, SNMP.

Sem Sesin / Tema Actividades

7 Seguridad en Redes y LAN, WAN, Circuitos Privados PPP, SLIP, ISDN, DSL.

Comunicaciones Packet-switching, X.25, Frame Relay, ATM, SDLC, HDLC,

HSSI. Cable Coaxil, Cableado de redes, STP, UTP. Tipos,

EMI, distancia cubierta, caracterstica de instalacin.

Degradacin de seal. Regla 3-4-5.

Sem Sesin / Tema Actividades

9 Seguridad a nivel de Conceptos de Aplicaciones. Conceptos de Base de

Aplicaciones Datos, Conceptos de Sistemas Operativos. Conceptos de

Programacin Orientada a Objetos. Conceptos de Java.

Vulnerabilidades, Amenazas. Seguridad en Base de

Datos, Controles de Desarrollo de Sistemas.

Sem Sesin / Tema Actividades

10 Seguridad a nivel Gestin Administrativa. Posiciones administrativas que

Operaciones soportan las operaciones. Conceptos de Operaciones:

Consolas, Almacenamiento, Programacin automtica

de ejecucin de procesos, Backups, Configuracin,

Contingencia. Proteccin de Recursos. Proteccin de

Operaciones. Control de Operaciones.

Sem Sesin / Tema Actividades

11 Control de Ataques Sistema Deteccin de Intrusos. IDS basado en

conocimiento. IDS basado en comportamiento. IDS

Host, IDS Red. IDS pasivo, IDS reactivo. Firewalls.

Categoras de Firewalls. Firewall Packet-filter

(Screening Router). Firewall Capa Aplicacin (Proxy),

Firewall Stateful Inspection, Firewall Dynamic packet-

filtering.

Sem Sesin / Tema Actividades

12 Ataques VPN. Point-to-Point Tunneling Protocol (PPTP). L2F

(Layer 2 Forwarding), L2TP (Layer 2 Tunneling

Protocol). IPSec. VPN Hardware, VPN Software. Tipos

de Ataques. DoS Flooding. DoS Syn Flood. Smurf o

Broadcast Store, Spoof Control Traffic Hijack,

Snooping, Backdoors Troyanos, Decoy, Sppofing,

Port Scan, Password Cracking, SQL Injection.

Sem Sesin / Tema Actividades

13 Administracin de Las reas de Seguridad, Administracin de Amenazas,

Seguridad Administracin de Identidad y Acceso, Administracin

de Informacin de seguridad y la necesidad de una

Consola centralizada de Seguridad. Revisin de la

norma de Seguridad dictada por el Gobierno del Per.

Sem Sesin / Tema Actividades

14 Administracin de Aprovisionamiento de Usuarios, usuarios fantasmas,

Identidades y Accesos Roles, Administracin de accesos basados en roles,

usuario corporativo, Single Sign-On, Federacin.

Implementacin de Federacin por Navegacin.

Implementacin de Federacin por Documentos.

V. METODOLOGA

Las clases de la parte terica se desarrollaran en aula; se presentaran conceptos,

mtodos y tcnicas que permitan planificar, desarrollar y administrar

aplicaciones informticas para la empresa haciendo nfasis en aplicaciones

concretas, y donde, el Profesor compartir sus experiencias profesionales. Los

estudiantes desarrollarn. Paralelamente se desarrollarn Trabajos

Prcticos de Programacin y Anlisis sobre criptografa.

VI. EVALUACIN

Concepto Porcentaje Compuesto Responsable

Examen Parcial Teora 30% Examen Parcial. Profesor de

Teora

Examen Final Teora 30% Examen Final. Profesor de

Teora

Prcticas de Laboratorio 40% Desarrollo de Profesor de

Programas de Teora

Criptografa

Desarrollo de entornos

Ataques

Intervenciones en clase

Asistencia

(0.3 * EP) + (0.3 * EF) + 0.4 *((LAB1 + LAB2 + LAB3 + LAB4 + LAB5)/5)

EP : Examen Parcial

EF : Examen Final

LABx : Trabajos Laboratorio

VII. Referencias Bibliogrficas

Libros Texto:

Information Security Management Handbook, 4th Ed.

by Harold F. Tipton and Micki Krause

CISSP Certified Information Systems

Security Professional

Study Guide

Bishop, Matt, Computer Security: Art and Science.

Addison-Wesley Professional. 1St. Edition

ISBN-10: 0201440997

ISBN-13: 978-0201440997

Você também pode gostar

- Componentes en StockDocumento1 páginaComponentes en StockBoris FernandezAinda não há avaliações

- IF0904Documento6 páginasIF0904Boris FernandezAinda não há avaliações

- Del Quartus al Modelsim: simulación de circuitos digitalesDocumento23 páginasDel Quartus al Modelsim: simulación de circuitos digitalesBoris FernandezAinda não há avaliações

- IF0905Documento8 páginasIF0905Boris FernandezAinda não há avaliações

- IF0903Documento3 páginasIF0903Boris FernandezAinda não há avaliações

- IF0908Documento5 páginasIF0908Boris FernandezAinda não há avaliações

- IF0902Documento5 páginasIF0902Boris FernandezAinda não há avaliações

- IF0903Documento3 páginasIF0903Boris FernandezAinda não há avaliações

- IF0902Documento5 páginasIF0902Boris FernandezAinda não há avaliações

- IF0901Documento8 páginasIF0901Boris FernandezAinda não há avaliações

- CE 0702 ActualizadoDocumento6 páginasCE 0702 ActualizadoBoris FernandezAinda não há avaliações

- IF0901Documento8 páginasIF0901Boris FernandezAinda não há avaliações

- IF1001Documento7 páginasIF1001Boris FernandezAinda não há avaliações

- IF0911-Seminario Comunicaciones AvanzadasDocumento6 páginasIF0911-Seminario Comunicaciones AvanzadasBoris FernandezAinda não há avaliações

- IF1008 Ingenieria EmpresarialDocumento5 páginasIF1008 Ingenieria EmpresarialBoris FernandezAinda não há avaliações

- IF1003Documento12 páginasIF1003Boris FernandezAinda não há avaliações

- IF1011-medios Inteligentes PDFDocumento5 páginasIF1011-medios Inteligentes PDFBoris FernandezAinda não há avaliações

- IF1002Documento6 páginasIF1002Boris FernandezAinda não há avaliações

- IF1012 Inteligencia NegociosDocumento7 páginasIF1012 Inteligencia NegociosBoris FernandezAinda não há avaliações

- IF1012 Inteligencia NegociosDocumento7 páginasIF1012 Inteligencia NegociosBoris FernandezAinda não há avaliações

- IF1018Documento3 páginasIF1018Boris FernandezAinda não há avaliações

- IF1013-Seminario Automatizacion ProcesosDocumento4 páginasIF1013-Seminario Automatizacion ProcesosBoris FernandezAinda não há avaliações

- IF0806Documento6 páginasIF0806Boris FernandezAinda não há avaliações

- IF1016Documento3 páginasIF1016Boris FernandezAinda não há avaliações

- IF0808Documento5 páginasIF0808Boris FernandezAinda não há avaliações

- IF0804Documento5 páginasIF0804Boris FernandezAinda não há avaliações

- IF1017Documento4 páginasIF1017Boris FernandezAinda não há avaliações

- IF0805Documento5 páginasIF0805Boris FernandezAinda não há avaliações

- IF0805Documento5 páginasIF0805Boris FernandezAinda não há avaliações

- Práctica 11 - Resonancia Rev1Documento4 páginasPráctica 11 - Resonancia Rev1Liz CampoverdeAinda não há avaliações

- GUIA de TP - 01 - Parametros ELECTRICOsDocumento2 páginasGUIA de TP - 01 - Parametros ELECTRICOsmatialmazanAinda não há avaliações

- 76 - Ing. Padron - Geotecnia Presupuesto CeibosDocumento1 página76 - Ing. Padron - Geotecnia Presupuesto CeibosfranAinda não há avaliações

- Reporte Tecnico de Mantenimiento OctDocumento4 páginasReporte Tecnico de Mantenimiento OctFernando BordetAinda não há avaliações

- Logística característicasDocumento9 páginasLogística característicasRigo CollazosAinda não há avaliações

- Análisis Objeto Técnico El TaladroDocumento11 páginasAnálisis Objeto Técnico El TaladroIng. Gerardo Sánchez Nájera93% (44)

- Manual de Operación de PozosDocumento52 páginasManual de Operación de PozosHECTOR CARLIN100% (2)

- Columna de WinogradskyDocumento5 páginasColumna de WinogradskyGiovanni VidalAinda não há avaliações

- CompresionCilindrosD12DManualDocumento22 páginasCompresionCilindrosD12DManualJESUS ARAIZAAinda não há avaliações

- Maquinas Hidraulica U Plantas HeDocumento40 páginasMaquinas Hidraulica U Plantas HeYecid Brayam Poma CallisayaAinda não há avaliações

- Gl-I-02 Instructivo Lavado de MaterialDocumento3 páginasGl-I-02 Instructivo Lavado de MaterialMichael Huisa Taipe100% (1)

- Informe Proyecto Procesamiento de MineralesDocumento33 páginasInforme Proyecto Procesamiento de MineralesCRISTINA HIDALGO NADGARAinda não há avaliações

- Atmosfera Modificada en Banano Diapositivas Inteligencia ArtificialDocumento30 páginasAtmosfera Modificada en Banano Diapositivas Inteligencia ArtificialAlfonso Jordan JaramilloAinda não há avaliações

- ABT-PETS-APM-SST-SE1.7Ha-003 - Montaje de Transformador de PotenciaDocumento24 páginasABT-PETS-APM-SST-SE1.7Ha-003 - Montaje de Transformador de PotenciaPilar MezaAinda não há avaliações

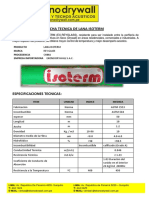

- Ficha Tecnica de Lana IsotermDocumento2 páginasFicha Tecnica de Lana IsotermFares WanuzAinda não há avaliações

- Inventos, Inventores e InventorasDocumento11 páginasInventos, Inventores e InventorasMaria Pilar CarillaAinda não há avaliações

- Charla de Gases TóxicosDocumento15 páginasCharla de Gases TóxicosIsol Clarett Nieves TorbettAinda não há avaliações

- Replanteo Aire Acondicionado - Hs-Im 03 HemoDocumento1 páginaReplanteo Aire Acondicionado - Hs-Im 03 Hemo245470Ainda não há avaliações

- Osmosis InversaDocumento5 páginasOsmosis InversaCecilia Melgarejo HuamanAinda não há avaliações

- MecII Guia01Documento5 páginasMecII Guia01Cristobal Eduardo Robledo MedallaAinda não há avaliações

- Taller 4 Trabajo y EnergíaDocumento5 páginasTaller 4 Trabajo y EnergíaJuldor ReiranAinda não há avaliações

- Práctica Granulometría de Los Agregados 2020Documento24 páginasPráctica Granulometría de Los Agregados 2020Kevin FrancoAinda não há avaliações

- Herramientas de TallerDocumento6 páginasHerramientas de Tallerpaola giraldoAinda não há avaliações

- Anexo 21 Metodo de ValoraciónDocumento3 páginasAnexo 21 Metodo de ValoraciónMarco Antonio T.Ainda não há avaliações

- Ejercicios de Mate II 2 UNDDocumento15 páginasEjercicios de Mate II 2 UNDNeils Nilton ÑahuiAinda não há avaliações

- Valorizacion Nº04 Ad.03Documento6 páginasValorizacion Nº04 Ad.03Andre Leonardo Ventura AlvaAinda não há avaliações

- End - Length - OffsetDocumento2 páginasEnd - Length - OffsetElith Altagracia100% (3)

- DensidadDocumento2 páginasDensidadIsrael Luizaga Montero67% (6)

- Punto de EquilibrioDocumento8 páginasPunto de EquilibrioRaul Alejandro Gonzalez MerchanAinda não há avaliações

- Ejercicios 2 Valiente (2.19 2.21 2.23) - EcsDocumento7 páginasEjercicios 2 Valiente (2.19 2.21 2.23) - EcsOrlandoCruzMendietaAinda não há avaliações