Escolar Documentos

Profissional Documentos

Cultura Documentos

Plantilla Activos, Amenazas, Vulnerabilidades

Enviado por

carlos.loaisiga0 notas0% acharam este documento útil (0 voto)

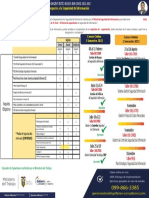

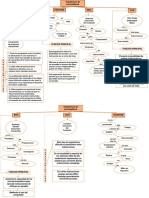

178 visualizações1 páginaEste documento identifica las principales amenazas, vulnerabilidades y riesgos relacionados con la seguridad de la información en una organización. Entre las vulnerabilidades se encuentran el almacenamiento y eliminación insegura de información, la falta de seguridad en el intercambio de información y la falta de concientización de los usuarios. Las amenazas incluyen la divulgación no autorizada, falsificación o alteración de información crítica o sensible. Los riesgos abarcan la pérdida de información debido a factores como condic

Descrição original:

Plantilla Activos, Amenazas, Vulnerabilidades

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoEste documento identifica las principales amenazas, vulnerabilidades y riesgos relacionados con la seguridad de la información en una organización. Entre las vulnerabilidades se encuentran el almacenamiento y eliminación insegura de información, la falta de seguridad en el intercambio de información y la falta de concientización de los usuarios. Las amenazas incluyen la divulgación no autorizada, falsificación o alteración de información crítica o sensible. Los riesgos abarcan la pérdida de información debido a factores como condic

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

178 visualizações1 páginaPlantilla Activos, Amenazas, Vulnerabilidades

Enviado por

carlos.loaisigaEste documento identifica las principales amenazas, vulnerabilidades y riesgos relacionados con la seguridad de la información en una organización. Entre las vulnerabilidades se encuentran el almacenamiento y eliminación insegura de información, la falta de seguridad en el intercambio de información y la falta de concientización de los usuarios. Las amenazas incluyen la divulgación no autorizada, falsificación o alteración de información crítica o sensible. Los riesgos abarcan la pérdida de información debido a factores como condic

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

Você está na página 1de 1

Activo Amenazas Vulnerabilidades

Almacenamiento de informacin de forma no segura o inadecuada

Eliminacin de informacin de forma no segura o inadecuada

Divulgacin no autorizada de informacin

Falta de seguridad en el intercambio de informacin (prdida del sobre en el que se enva y no hay

crtica o sensible

control de documentos)

Informacin

Falta de concientizacin de los usuarios

Falsificacin / alteracin de la informacin Falta de mecanismos para evitar la falsificacin de documentos

Almacenamiento de informacin de forma no segura o inadecuada

Condiciones ambientales adversas

Falta / falla en copias de respaldo (fsicas o lgicas)

Hechos de corrupcin de los funcionarios

Resistencia a la cultura de seguridad de la informacion (cuano hay crisis se pasa por encima de la

Prdida de Informacin

seguridad, seleccin de prioridades)

Manejo de la informacin cuando hay rotacin de personal

Deficiencias en el proceso de reclutamiento de personal

Personas Insuficiente entrenamiento al personal

Reclutamiento y capacitacin Uso incorrecto de hardware o software

Falta de conciencia en seguridad

Falta de polticas para el adecuado uso de los recursos informticos

Interrupcin repentina en la prestacin del Falta de un plan de continuidad del negocio del tercero

servicio Falta de un plan de continuidad al interior de la organizacin

Falta de capacitacin del personal (que administra la aplicacin)

Documentacin de configuracin inexistente o desactualizada

Errores operacionales en la Disposicin o reso de medios de almacenamiento sin el borrado apropiado

administracin de la aplicacin Falta de pista de auditoria

Aplicacin de procesos a datos incorrectos (debido al tiempo o corte)

Incorrecta definicin de parmetros

Ausencia de requerimientos de seguridad en el ciclo de desarrollo o adquisicin de SW

Ataques informaticos (virus, inyeccin de Falta de mecanismos de identificacin y autenticacin

cdigo, negacin de servcios troyanos, Tablas de passwords no protegidas

Sistemas y puertas traseras, bombas lgicas, Inapropiada administracin de Passwords

Aplicaciones ataques a protocolos conocidos, Falta / falla de gestin de acceso de usuarios

manipulacion no autorizada o inadecuada

Falta de gestin de control de cambios (auditoras o monitoreo de cambios de configuracin no

de la configuracin)

autorizados)

Fallas en el proceso de desarrollo de software (definicin de requerimientos, esquemas de pruebas

formales, etc.)

Ausencia de planes de mantenimiento de la aplicacin

Falla de la aplicacin

Fallas en el proceso de control de versiones

Dependencia excesiva en los proveedores

Ausencia / falla de planes de contingencia

Ausencia / falla de planes de contingencia

Ausencia de monitoreo sobre la red

Uso inadecuado / no autorizado del Falta de identificacin y autenticacin de emisores o receptores de datos

recurso (incluye cdigos maliciosos) Transferencia de claves en texto plano

Conexin a redes publicas desprotegidas

Red de

Herramientas de deteccin / prevencin inexistentes o inadecuadas

comunicacio

Condiciones de instalacin, mantenimiento y operacin inadecuada

nes

Uso inadecuado de estndares de infraestructura del medio

Falta de pruebas en el envo y recepcin de mensajes

Falla del medio de comunicacin

Lneas de comunicacin desprotegidas

Deficiencias de cableado

Puntos nicos de fallo

Ubicacin en sitios de alta contaminacin, calor, etc.

Condiciones ambientales adversas (polvo, Susceptibilidad a variaciones de voltaje

temperatura, humedad) Susceptibilidad a variaciones de temperatura

Falta de mantenimiento

Falta / desactualizacin de documentacin

Falta de control sobre copias de respaldo

Hardware Errores operacional del personal que Falta de medidas de proteccin fsica

administra el recurso Falta de esquemas de reemplazo peridico

Ineficiente control de cambios de configuracin

Falta / falla de capacitacin de usuarios

Ausencia / falla de planes de contingencia

Falla del hardware Falla de mantenimiento planificado de los elementos de soporte (AA, UPS, etc.)

Obsolescencia del hardware

Proteccin fsica inadecuada

Desastre natural

Falta de un plan de continuidad

Incendio Sistema de deteccin y extincin de incendio inadecuado

Estructuras

Falta de mantenimiento de la infraestructura de servicios

Inundacin

Ubicacin inadecuada de tuberas de agua

Ausencia de fluido elctrico Suministro elctrico inestable

Você também pode gostar

- Capacitacion Incidentes de Seguridad de La InformaciónDocumento10 páginasCapacitacion Incidentes de Seguridad de La InformaciónFenryr Sulven100% (1)

- Catalogo de AmenazasDocumento17 páginasCatalogo de AmenazasLothar LagosAinda não há avaliações

- Ejemplo Vulnerabilidades y Amenazas Iso 27005 PDFDocumento3 páginasEjemplo Vulnerabilidades y Amenazas Iso 27005 PDFlobarioAinda não há avaliações

- Vulnerabilidades, Amenazas y Riesgos Por CategoríaDocumento3 páginasVulnerabilidades, Amenazas y Riesgos Por CategoríaSthevan NlAinda não há avaliações

- Identificación de Amenazas y VulnerabilidadesDocumento8 páginasIdentificación de Amenazas y VulnerabilidadesEduardo Roncal CotrinaAinda não há avaliações

- Clasificación de La Información Y Etiquetado de La Información 2Documento5 páginasClasificación de La Información Y Etiquetado de La Información 2Xavier Vega ChampiAinda não há avaliações

- Presentacion CyberSeguridad 2021-1Documento55 páginasPresentacion CyberSeguridad 2021-1Andres Felipe Pardo Villegas100% (1)

- Caso Estudio LEAD CIBERSECURITY MANAGER 27032Documento16 páginasCaso Estudio LEAD CIBERSECURITY MANAGER 27032Ing. Nelfo Adelver Triana TiqueAinda não há avaliações

- Capacitación CiberseguridadDocumento42 páginasCapacitación CiberseguridadDiego Mauricio Escobar100% (1)

- Windows Server Hardening Checklist-CustomDocumento5 páginasWindows Server Hardening Checklist-CustomutnfrbaAinda não há avaliações

- Pentesting PDFDocumento10 páginasPentesting PDFFernanda AraujoAinda não há avaliações

- Matriz de Implementacion de Un SGSI 20100618Documento14 páginasMatriz de Implementacion de Un SGSI 20100618Roger MuchaAinda não há avaliações

- Autodiagnóstico Iso 27001Documento10 páginasAutodiagnóstico Iso 27001analista.marcelo9131100% (1)

- PS-05 Inventario de Activos y Clasificacion de La InformacionDocumento1 páginaPS-05 Inventario de Activos y Clasificacion de La Informacionsgsi_esAinda não há avaliações

- Manual de Procedimientos de Seguridad Patrimonial v3 010917Documento30 páginasManual de Procedimientos de Seguridad Patrimonial v3 010917ndrg2613100% (1)

- 03.-IS03-Procedimiento de Control de acceso-ES-1Documento9 páginas03.-IS03-Procedimiento de Control de acceso-ES-1Miguel QuispeAinda não há avaliações

- Clase 9 - Protección de Los Activos de InformaciónDocumento23 páginasClase 9 - Protección de Los Activos de InformaciónAlejandro Mejicanos JuárezAinda não há avaliações

- Informacion Analisis GAP2017Documento10 páginasInformacion Analisis GAP2017michell to cla100% (2)

- ADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFDocumento5 páginasADR 2 Cap01 AnexoSOA-Declaracion-Aplicabilidad PDFJoshua Perry100% (2)

- 2022 - Seps - Seguridad Informacion - Cursos RF CapacitacionDocumento1 página2022 - Seps - Seguridad Informacion - Cursos RF CapacitacionrodrigoAinda não há avaliações

- Resumen de Controles ISO 27002 - CNSDDocumento1 páginaResumen de Controles ISO 27002 - CNSDJoe3109Ainda não há avaliações

- Política de Seguridad InformáticaDocumento11 páginasPolítica de Seguridad InformáticaPaola0923Ainda não há avaliações

- Sample Exam Information Security Foundation Latin American SpanishDocumento40 páginasSample Exam Information Security Foundation Latin American SpanishAbner Pichumán AniñirAinda não há avaliações

- Controles SOA ISO 27002-2013Documento17 páginasControles SOA ISO 27002-2013MarcelaQuirogaAinda não há avaliações

- 2 - Controles de Seguridad PDFDocumento226 páginas2 - Controles de Seguridad PDFDaniel Ricardo Sánchez JaramilloAinda não há avaliações

- Gestión de La Seguridad de La InformaciónDocumento145 páginasGestión de La Seguridad de La InformaciónFlyingRanch100% (1)

- Politica de Uso AceptableDocumento11 páginasPolitica de Uso AceptablepetmAinda não há avaliações

- 03 Taller 4Documento39 páginas03 Taller 4QueTeDenPolCulooAinda não há avaliações

- Trabajo de Vulnerabilidades en NessusDocumento14 páginasTrabajo de Vulnerabilidades en NessusHDMCAinda não há avaliações

- Procedimientos de Seguridad de La InformaciónDocumento15 páginasProcedimientos de Seguridad de La Informaciónoscar castroAinda não há avaliações

- Capacitacion Politicas SGSI 2021Documento30 páginasCapacitacion Politicas SGSI 2021SERGIO LUÍS ARRIETA GONZALEZ ESTUDIANTEAinda não há avaliações

- Cis Guide FinalDocumento54 páginasCis Guide Finalaleco9Ainda não há avaliações

- NIST - SP.800 53r5 191 380Documento190 páginasNIST - SP.800 53r5 191 380Yerson Lopez Tomas100% (1)

- 3 - Informe de Auditoria - V1Documento9 páginas3 - Informe de Auditoria - V1AlexanderAinda não há avaliações

- ISO27001 2013 Anexo A en Tabla ExcelDocumento11 páginasISO27001 2013 Anexo A en Tabla ExcelJimmy SalcedoAinda não há avaliações

- Sesion 4 - Lista de ChequeoDocumento3 páginasSesion 4 - Lista de Chequeola loca yoshaAinda não há avaliações

- Iso 27005 Espanol 140519220111 Phpapp01Documento27 páginasIso 27005 Espanol 140519220111 Phpapp01Ronald Gomez100% (1)

- Política Control de AccesoDocumento5 páginasPolítica Control de AccesoCesarVeraZamoraAinda não há avaliações

- Comparación de Ciclos de Vida de Desarrollo de Software Seguro S SDLC 1Documento13 páginasComparación de Ciclos de Vida de Desarrollo de Software Seguro S SDLC 1andrade jorgeAinda não há avaliações

- Cláusula - Política de Seguridad de La InformaciónDocumento5 páginasCláusula - Política de Seguridad de La InformaciónWilliam AlfredoAinda não há avaliações

- Políticas de Seguridad de La Información en Un HospitalDocumento14 páginasPolíticas de Seguridad de La Información en Un HospitalMickie NetAinda não há avaliações

- ¿Cómo Prevenir La Fuga de Información A Traves de Reuniones en LíneaDocumento5 páginas¿Cómo Prevenir La Fuga de Información A Traves de Reuniones en LíneaEvelin EspinosaAinda não há avaliações

- 01 Forense Tema 01Documento34 páginas01 Forense Tema 01josevinycAinda não há avaliações

- Practica Final - ForenseDocumento18 páginasPractica Final - ForenseMario de Jesús Guzmán CabralAinda não há avaliações

- Politicas de SeguridadDocumento18 páginasPoliticas de SeguridadluisAinda não há avaliações

- Sem 9 CSA Seguridad Cloud-SI 21Documento10 páginasSem 9 CSA Seguridad Cloud-SI 21Fred Albert MoralesAinda não há avaliações

- Defensa en ProfundidadDocumento33 páginasDefensa en Profundidadpepeyoyo100% (2)

- Microsoft Word - Politica Seguridad FisicaDocumento9 páginasMicrosoft Word - Politica Seguridad FisicaDamaris LopezAinda não há avaliações

- 1.politica Seguridad de La InformacioDocumento8 páginas1.politica Seguridad de La InformacioSofRem Triana AvilaAinda não há avaliações

- Montar Un Servidor Control de Sitios Web y Bloqueo de Descargas Con PfSense by EnigmaelectronicaDocumento14 páginasMontar Un Servidor Control de Sitios Web y Bloqueo de Descargas Con PfSense by EnigmaelectronicaEnya Andrea Ribba Hernandez80% (5)

- ISO 27001 Anexo A 2012-02-15Documento5 páginasISO 27001 Anexo A 2012-02-15javirentAinda não há avaliações

- EMarisma - AnálisisRiesgos - Riesgos de Empresa de FORMATECH - 20230130Documento21 páginasEMarisma - AnálisisRiesgos - Riesgos de Empresa de FORMATECH - 20230130kadanizAinda não há avaliações

- Hoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Documento18 páginasHoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Milena CastillaAinda não há avaliações

- Ciberseguridad INCIBE 6Documento73 páginasCiberseguridad INCIBE 6Victor MorenoAinda não há avaliações

- Preguntas de Apoyo ISO 27001 Internal Auditor (V112023) SPDocumento12 páginasPreguntas de Apoyo ISO 27001 Internal Auditor (V112023) SPblankyAinda não há avaliações

- BYODDocumento64 páginasBYODyva2203Ainda não há avaliações

- 001 Analisis de VulnerabilidadesDocumento3 páginas001 Analisis de VulnerabilidadesJavier TograAinda não há avaliações

- C4 A HS Gestion RiesgosDocumento25 páginasC4 A HS Gestion RiesgosAngela Emma Solis RamirezAinda não há avaliações

- 89937ad6 cdd3 4842 83a0 4e43eb495022Documento6 páginas89937ad6 cdd3 4842 83a0 4e43eb495022Pepe GutierrezAinda não há avaliações

- Análisis de RiesgosDocumento8 páginasAnálisis de RiesgosJuan euanAinda não há avaliações

- Inerrancian de La BibliaDocumento5 páginasInerrancian de La Bibliacarlos.loaisigaAinda não há avaliações

- Plan para Desarrollar El Evangelismo PersonalDocumento12 páginasPlan para Desarrollar El Evangelismo Personalcarlos.loaisigaAinda não há avaliações

- Programa de Evangelismo de La Iglesia EsperanzaDocumento3 páginasPrograma de Evangelismo de La Iglesia Esperanzacarlos.loaisigaAinda não há avaliações

- Reporte de Lectura de La Clase Liderazgo CristianoDocumento1 páginaReporte de Lectura de La Clase Liderazgo Cristianocarlos.loaisigaAinda não há avaliações

- Entrevista LiderDocumento5 páginasEntrevista Lidercarlos.loaisigaAinda não há avaliações

- Lineamientos de SeguridadDocumento8 páginasLineamientos de Seguridadcarlos.loaisigaAinda não há avaliações

- Inerrancian de La Biblia NicaraguaDocumento4 páginasInerrancian de La Biblia Nicaraguacarlos.loaisigaAinda não há avaliações

- Mapa ConceptualDocumento2 páginasMapa ConceptualJose LuisAinda não há avaliações

- Tesis Ensamblaje de PCDocumento100 páginasTesis Ensamblaje de PCRaul Alor VenturaAinda não há avaliações

- Comandos XinetdDocumento4 páginasComandos Xinetddavid_cdbaAinda não há avaliações

- Volumen 6Documento43 páginasVolumen 6Luis Javier MercadoAinda não há avaliações

- Acceso A Archivos en VB 6.0Documento5 páginasAcceso A Archivos en VB 6.0AlexES35Ainda não há avaliações

- Manual de Ayuda Survey Pro 4.9Documento254 páginasManual de Ayuda Survey Pro 4.9palominos98Ainda não há avaliações

- Simbología PDFDocumento22 páginasSimbología PDFOmar BalderramaAinda não há avaliações

- Investigacion Sobre Extenciones de ArchivosDocumento24 páginasInvestigacion Sobre Extenciones de Archivosemma100% (1)

- Net UnoDocumento2 páginasNet UnoLucasAinda não há avaliações

- Manual de Uso de La Biblioteca Virtual PDFDocumento6 páginasManual de Uso de La Biblioteca Virtual PDFAnonymous Po3f7vAinda não há avaliações

- Como Abrir Un PDF Desde Flash Cs4Documento2 páginasComo Abrir Un PDF Desde Flash Cs4FranciscoAinda não há avaliações

- RTPDocumento3 páginasRTPYaZmin MaGaña HereÐiaAinda não há avaliações

- Practica 1Documento5 páginasPractica 1karenAinda não há avaliações

- COCcap61CO1ra ParteDocumento14 páginasCOCcap61CO1ra ParteCarlos PadillaAinda não há avaliações

- Guia de Instalacion SIFCO Open SourceDocumento9 páginasGuia de Instalacion SIFCO Open Sourceetor77Ainda não há avaliações

- Manual GPS TK103Documento20 páginasManual GPS TK103Hector MontesAinda não há avaliações

- Ensamble y Desensamble de Una PC PDFDocumento11 páginasEnsamble y Desensamble de Una PC PDFIsela TGAinda não há avaliações

- Procesadores-VLIW - Grupo 5! PDFDocumento150 páginasProcesadores-VLIW - Grupo 5! PDFKaryna Cusacani MamaniAinda não há avaliações

- Programacion de PegasusNXII Hacia ZeuzNXDocumento19 páginasProgramacion de PegasusNXII Hacia ZeuzNXgndurangoAinda não há avaliações

- Memoria CacheDocumento23 páginasMemoria CachedionisionietoAinda não há avaliações

- Evaluación Diagnóstica Ec0121Documento4 páginasEvaluación Diagnóstica Ec0121Jaime Garcia100% (1)

- El Ciclo de InstrucciónDocumento8 páginasEl Ciclo de InstrucciónRafael RamirezAinda não há avaliações

- Analizador de Afinidad (Affinity)Documento36 páginasAnalizador de Afinidad (Affinity)Jovanny2014Ainda não há avaliações

- Xpy 1200 Esp SpecsDocumento2 páginasXpy 1200 Esp SpecsAlil Oinomed LeAinda não há avaliações

- Book PDFDocumento647 páginasBook PDFFrancisco RodriguezAinda não há avaliações

- Mantenimiento Preventivo Al Registro de WindowsDocumento8 páginasMantenimiento Preventivo Al Registro de WindowsOflunra Sonzález SánchezAinda não há avaliações

- La Importancia de Saber Usar La Informacion en La RedDocumento4 páginasLa Importancia de Saber Usar La Informacion en La RedJann MarttinezAinda não há avaliações

- Bioquimica Libro de Texto para Aplicaciones Clinicas by Thomas M Devlin 842917205x PDFDocumento4 páginasBioquimica Libro de Texto para Aplicaciones Clinicas by Thomas M Devlin 842917205x PDFMariana G. MoraAinda não há avaliações

- C.V YinojulcaDocumento4 páginasC.V YinojulcaYino Julca CumbicusAinda não há avaliações

- PitidosDocumento6 páginasPitidosAngelo NaranjoAinda não há avaliações