Escolar Documentos

Profissional Documentos

Cultura Documentos

Seguridad de La Información Parcial Corte 2 Miguel Beltran

Enviado por

Miguel Beltrán0 notas0% acharam este documento útil (0 voto)

33 visualizações6 páginasseguridad de información

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

DOCX, PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoseguridad de información

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

33 visualizações6 páginasSeguridad de La Información Parcial Corte 2 Miguel Beltran

Enviado por

Miguel Beltránseguridad de información

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

Você está na página 1de 6

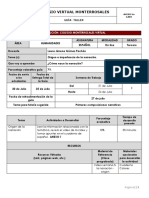

SOLUCIN PARCIAL 2do CORTE

ALUMNO:

BELTRAN CASTAEDA MIGUEL ANTONIO C.C 80.120.747

DECIMO SEMESTRE

DOCENTE:

MIGUEL BELTRAN

UNIPANAMERICANA - FUNDACIN UNIVERSITARIA PANAMERICANA

FACULTAD DE INGENIERA

PROFESIONAL EN INGENIERIA DE SISTEMAS

BOGOT 2017

Seguridad de la Informacin

Parcial Corte 2

1. Segn lo visto en clase, la mayora de compromisos de seguridad se dan debido a:

a. Los atacantes

b. Defectos en el Software

c. Descuidos de las personas

d. Todas las anteriores

2. Segn lo visto en clase, en la industria de las tecnologas se ha dado mayor importancia a

(puede escoger varias):

a. Funcionalidad

b. Interoperabilidad

c. Portabilidad

d. Seguridad

3. Escoja la opcin correcta en cuanto a la relacin entre Nivel de complejidad de software

y Aspectos de seguridad

a. Mientras el nivel de complejidad del software aumenta, la habilidad para

implementar aspectos de seguridad decrece

b. Mientras el nivel de complejidad del software decrece, la habilidad para

implementar aspectos de seguridad aumenta

c. Mientras el nivel de complejidad del software aumenta, la habilidad para

implementar aspectos de seguridad aumenta

d. Ninguno de los anteriores

4. Uno de los aspectos ms crticos del software es:

a. Funcionalidad

b. Arquitectura

c. Portabilidad

d. Seguridad

5. Una solucin para tener sistemas que cumplan los requerimientos convencionales pero que

tambin sean seguros seria:

a. Desde el diseo de la arquitectura incluir los aspectos de seguridad

b. Parchar y rezar

c. Dejarlo como se ha venido haciendo

d. Luego de la etapa de diseo realizar pruebas de seguridad

6. Segn lo visto en clase, Arquitectura significa:

a. Los planos que se hacen antes de la construccin

b. Herramienta para entender la estructura y comportamiento de un sistema desde

diferentes puntos de vista

c. Un proceso asilado del proceso de diseo y construccin

d. Todas las anteriores

7. Indique si la siguiente afirmacin es falsa o verdadera

La arquitectura responde a las siguientes preguntas:Por qu estamos construyendo

este sistema? Quin lo va a utilizar y por qu? Cmo se va a utilizar? En qu

entorno Funcionara? Qu tipo de seguridad y proteccin requiere? Qu se

necesita para ser capaz de comunicarse con?

VERDADERA

8. Uno de los estndares para diseo de arquitecturas es:

a. ISO/IEC 27001:2014

b. NIST 800-30

c. ISO/IEC 42010:2007

d. Ninguno de los anteriores

9. Bolted ON Significa:

a. Seguridad dirigida en la fase de desarrollo

b. Seguridad integrada en la fase de arquitectura

c. Seguridad en la fase pruebas

d. Seguridad en la fase de puesta en produccin

10. Bolted IN Significa:

a. Seguridad dirigida en la fase de desarrollo

b. Seguridad integrada en la fase de arquitectura

c. Seguridad en la fase pruebas

d. Seguridad en la fase de puesta en produccin

11. Acerca de la arquitectura de un PC, indique los elementos de la CPU en la siguiente imagen

UNIDAD DE UNIDAD

CONTROL DECODIFICADORA

UNIDAD ARITMETICA UNIDAD CACHE

LOGICA

REGISTRO

INSTRUCCIONES

CACHE

BUS DE DATOS

BUS DE LA UNIDAD

12. En un sentido muy amplio la CPU es:

a. El cerebro del computador

b. Una parte importante del computador

c. Una parte no tan importante del computador

d. Todas las anteriores

13. Describa en que consiste el cuello de botella de von neuman

El cuello de botella corresponde al inconveniente presentado en la comunicacin de datos entre la

cpu y la memoria ya que la velocidad manejada por la cpu en mayor y por consiguiente en el

proceso de transferencia de informacin este debe esperar a que los datos vitales o importantes en el

procesamiento sern transferidos a la memoria.

14. La memoria ms rpida del computador es:

a. La cache

b. Registros

c. Memoria RAM

d. ROM

15. Las operaciones lgicas y aritmticas se desarrollan en:

a. ALU

b. Cache

c. Registros

d. Contador de programa

16. Una de las funciones de la Unidad de control es:

a. Gestiona y Sincroniza el sistema mientras diferentes cdigos de aplicacin e

instrucciones del sistema operativo estn siendo ejecutados

b. Extrae las instrucciones de la memoria las descifra y supervisa la ejecucin

c. Determina que instrucciones son procesadas, con que prioridad y en que porcin de

tiempo

d. Todas las anteriores

17. El concepto de Multitasking se da gracias a:

a. Divisin de tiempo

b. Divisin de espacio

c. Procesamiento en paralelo en un solo procesados

d. A y b son correctas

18. De las siguientes correspondencias escoja la correcta

a. UserMode = Bajos privilegios

b. KernelMode = Bajos privilegios

19. De las siguientes correspondencias escoja la correcta

a. UserMode = Altos privilegios

b. KernelMode = Altos privilegios

20. El bus de datos en la CPU sirve para:

a. Comunicar la CPU con la memoria RAM y los dispositivos de I/O

b. Indicar el tipo de arquitectura del procesador

c. Indicar la velocidad del procesador

d. Comunicar los datos entre el registro y el contador de programa

21. Una definicin general de lo que es un Programa Seria:

a. Conjunto de lneas de cdigo

b. Conjunto de instrucciones para realizar una labor

c. Espacio de memoria con lneas de condigo

d. Set de arranque de un procesador

22. Un programa se ejecuta utilizando

a. Una pila tipo FIFO

b. Una pila tipo LIFO

c. Un espacio de memoria RAM que se ordena segn el caso

d. Un espacio en el disco duro

23. De las siguientes perspectivas, escoja las correctas acerca de la definicin de un sistema

operativo

a. Interfaz usuario maquina

b. Maquina extendida

c. Front End del Hardware

d. Administrador de recursos

24. En los sistemas operativos de tipo Cooperative significa que

a. los procesos por si mismos liberaran los recursos que estaban usando

b. el SO controla cuanto un proceso puede usar un recurso y puede terminar procesos

para ejecutar instrucciones de otro proceso

c. Los procesos se ponen de acuerdo entre ellos para usar la CPU

d. Ninguna de las anteriores

25. En los sistemas operativos de tipo Emperative Multitasking significa que

a. los procesos por si mismos liberaran los recursos que estaban usando

b. el SO controla cuanto un proceso puede usar un recurso y puede terminar procesos

para ejecutar instrucciones de otro proceso

c. Los procesos se ponen de acuerdo entre ellos para usar la CPU

d. Ninguna de las anteriores

26. Las interrupciones tipo Maskable son las que:

a. Nunca pueden ser anulada por una aplicacin porque es de carcter crtico, como

por ejemplo el botn de reinicio o el watchdogtimer que reinicia el sistema cuando

se cuelga.

b. asignadas a procesos no demasiado importantes y el programador puede indicar si

interrumpe llamados, el programa no para lo que est haciendo y la interrupcin es

ignorada

27. Las interrupciones tipo NonMaskable son las que:

a. Nunca pueden ser anulada por una aplicacin porque es de carcter crtico, como

por ejemplo el botn de reinicio o el watchdogtimer que reinicia el sistema cuando

se cuelga.

b. asignadas a procesos no demasiado importantes y el programador puede indicar si

interrumpe llamados, el programa no para lo que est haciendo y la interrupcin es

ignorada

28. Una de las formas de aislar procesos es:

a. Encapsulation of objects

b. Time multiplexing of shared resources

c. Namingdistinctions

d. Virtual memorymapping

e. Todas las anteriores

29. Algunas de las metas de la gestin de la memoria son:

a. Proveerabstracciones para losprogramadores.

b. Maximizar el rendimiento con la limitadacantidad de memoria.

c. Proteger el Sistema operative contra losprogramascargadosenmemoria.

d. Todas las anteriores

30. Las 5 responsabilidades del gestor de memoria son:

a. Asignar, Programar, ejecutar, ralentizar, Multitarea

b. Programar, Proteccin, Compartir, Asignar, Organizacin fsica

c. Relocacion, Proteccin, Compartir, Organizacin lgica, Organizacin fsica

d. Ninguna de las anteriores

31. El Memorymapping consiste en:

a. La CPU trabaja con las direcciones Fsicas en la memoria, pero los programas

trabajan con direcciones lgicas o virtuales (apuntadores)

b. La CPU trabaja con las direcciones Lgicas o virtuales en la memoria, pero los

programas trabajan con direcciones fsicas (apuntadores)

c. Ninguna de las anteriores

32. En trminos generales un ataque de tipo buffer overflow consiste en.

a. Vulnerar el procesador de la CPU

b. Desbordar el espacio definido para el almacenamiento de una variable en memoria

c. Desbordar los apuntadores de disco para que se pierda la ejecucin de un programa

d. Todas las anteriores

33. Indique si la siguiente frase es falsa o verdadera

a. La mejor proteccin contra ataques de tipo Buffer Overflow es realizar validacin

de los campos de entrada de usuario

FALSO

34. Segn la Arquitectura basada en anillo para proteccin del sistema operativo, en el anillo

cero se ejecuta:

a. Las aplicaciones

b. El kernel

c. Los usuarios

d. Los procesos

35. Podramos decir que un API es:

a. Una interfaz entre sistemas operativos para compartir informacin

b. Una interfaz entre procesos para compartir informacin

c. Una interfaz entre programar para compartir informacin

d. Una interfaz entre piezas de software para compartir informacin

36. Del captulo de diseo y arquitectura seguros por favor brinde una conclusin

Conocer conceptos ms detallados frente a los diferentes aspectos que intervienen en el

funcionamiento de la PC, es importante para poder desarrollar destrezas en el desarrollo de

estrategias para la proteccin de la informacin. Adicional es importante para mi proceso de

aprendizaje ya que me entrega herramientas de anlisis para la mejora de mis procesos.

Você também pode gostar

- Compilador C CCS y Simulador Proteus para Microcontroladores PICNo EverandCompilador C CCS y Simulador Proteus para Microcontroladores PICNota: 2.5 de 5 estrelas2.5/5 (5)

- Programación de microcontroladores paso a paso: Ejemplos prácticos desarrollados en la nubeNo EverandProgramación de microcontroladores paso a paso: Ejemplos prácticos desarrollados en la nubeAinda não há avaliações

- Banco de Preguntas y Respuestas Soporte y MantenimientoDocumento23 páginasBanco de Preguntas y Respuestas Soporte y MantenimientoJulio César Ramírez Leyva100% (2)

- Balotario 02 ArqCompDocumento8 páginasBalotario 02 ArqCompLeomar Alexis Urcia MostaceroAinda não há avaliações

- Pregunta de Autoevaluacion Taller de Sistemas OperativosDocumento15 páginasPregunta de Autoevaluacion Taller de Sistemas OperativosAlejandro Torres FarfánAinda não há avaliações

- PracticaDocumento6 páginasPracticaALFREDO RANDY TORRES CALDERONAinda não há avaliações

- CMYO 2015 Banco de Preguntas y Respuestas Soporte TecnicoDocumento23 páginasCMYO 2015 Banco de Preguntas y Respuestas Soporte TecnicoPedrito Moran71% (7)

- TIC 1 Ejer Sol Libre Promo AGE 2018 PDFDocumento23 páginasTIC 1 Ejer Sol Libre Promo AGE 2018 PDFrafamarmAinda não há avaliações

- Soporte Técnico VZDocumento11 páginasSoporte Técnico VZEduardo CespedesAinda não há avaliações

- Examen 97 Uf1353Documento4 páginasExamen 97 Uf1353Alvaro ZamoraAinda não há avaliações

- Examen 500 Uf1353Documento4 páginasExamen 500 Uf1353Alvaro ZamoraAinda não há avaliações

- TEST 1. Señale Cuál de Los Siguientes Es El Protocolo Utilizado para El Registro y Publicación de Servicios WebDocumento13 páginasTEST 1. Señale Cuál de Los Siguientes Es El Protocolo Utilizado para El Registro y Publicación de Servicios WebDavid PerezAinda não há avaliações

- Examen Departamental ISC - Sistemas OperativosDocumento13 páginasExamen Departamental ISC - Sistemas OperativosAldo Gonzalez VazquezAinda não há avaliações

- Examen 600 Uf1353Documento4 páginasExamen 600 Uf1353Alvaro ZamoraAinda não há avaliações

- Evaluación de Actividades de Proyecto 9Documento8 páginasEvaluación de Actividades de Proyecto 9Jairo Antonio MuñozAinda não há avaliações

- Examen 98 Uf1353Documento4 páginasExamen 98 Uf1353Alvaro ZamoraAinda não há avaliações

- Test Soluciones 20190411 FSO ParcialDocumento4 páginasTest Soluciones 20190411 FSO ParcialFIDEL HUANCO RAMOSAinda não há avaliações

- Examen 700 Finalo Modulo Uf1353Documento4 páginasExamen 700 Finalo Modulo Uf1353Alvaro ZamoraAinda não há avaliações

- U3 3 Cuestionario Con Respuestas Test Unidades 1 2 y 3Documento22 páginasU3 3 Cuestionario Con Respuestas Test Unidades 1 2 y 3rakebrymeAinda não há avaliações

- Prueba ConocimientoDocumento3 páginasPrueba Conocimientodannavalentina91Ainda não há avaliações

- Todos Los Test Sin CorreguirDocumento19 páginasTodos Los Test Sin CorreguirPol SanchzAinda não há avaliações

- Cuestionario de Auditoria PDFDocumento24 páginasCuestionario de Auditoria PDFdavidAinda não há avaliações

- RESPUESTAS Examen - Aux - Infraestructura Jonathan SanchezDocumento7 páginasRESPUESTAS Examen - Aux - Infraestructura Jonathan SanchezjulitistoAinda não há avaliações

- Preguntas de ExamenDocumento4 páginasPreguntas de ExamenCarlos ChiribogaAinda não há avaliações

- U3 3 Cuestionario Con Respuestas Test Unidades 1 2 y 3Documento18 páginasU3 3 Cuestionario Con Respuestas Test Unidades 1 2 y 3Jessica Becerra romeroAinda não há avaliações

- Inform Tica B Sica. Test 031677084844899Documento8 páginasInform Tica B Sica. Test 031677084844899GiuliaMorenoAinda não há avaliações

- Fundamentos de Los Sistemas Operativos Examen Parcial, 9 de Abril de 2018 Preguntas Del TestDocumento4 páginasFundamentos de Los Sistemas Operativos Examen Parcial, 9 de Abril de 2018 Preguntas Del TestBrenda Nahomi Quispe GonzalesAinda não há avaliações

- Examen MantenimientoDocumento8 páginasExamen MantenimientoDiegoLds97Ainda não há avaliações

- Guia de Estudio ArquitecturaDocumento12 páginasGuia de Estudio ArquitecturaAlbert CastellanosAinda não há avaliações

- IfimticaDocumento4 páginasIfimticaFelipe MontoyaAinda não há avaliações

- Partes y Funciones Básicas de Un OrdenadorDocumento6 páginasPartes y Funciones Básicas de Un OrdenadorFelipe GabrielAinda não há avaliações

- Prueba para Auxiliar Soporte Tecnico RespondidaDocumento7 páginasPrueba para Auxiliar Soporte Tecnico RespondidaIsaac Fortich BarrancoAinda não há avaliações

- Cuestionario Mtto Correctivo PC - ResueltoDocumento7 páginasCuestionario Mtto Correctivo PC - ResueltoERIKSMALLAinda não há avaliações

- Examen MantenimientoDocumento7 páginasExamen MantenimientoDanni2129Ainda não há avaliações

- Examen SISTEMAS OPERATIVOSDocumento2 páginasExamen SISTEMAS OPERATIVOSLuchito Ortyz HolguinAinda não há avaliações

- 2017 Modelo Pruebas Admisión PucpDocumento26 páginas2017 Modelo Pruebas Admisión PucpDianaCarolinaAmbrosioRománAinda não há avaliações

- Preguntas de Mto Del PC 70Documento14 páginasPreguntas de Mto Del PC 70Ivan BarretoAinda não há avaliações

- 1 Parcial PregunteroDocumento58 páginas1 Parcial PregunteroMica ValAinda não há avaliações

- Preguntas de Arquitectura de ComputadorasDocumento19 páginasPreguntas de Arquitectura de ComputadorasEustacio Iturbide0% (1)

- Examen SISTEMAS OPERATIVOSDocumento2 páginasExamen SISTEMAS OPERATIVOSgregor_gamboaAinda não há avaliações

- Bloque IVDocumento74 páginasBloque IVLuis Quintanilla RuiAinda não há avaliações

- 2022 PAO1 2P Examen (Resuelto)Documento7 páginas2022 PAO1 2P Examen (Resuelto)Paula SolorzanoAinda não há avaliações

- Prueba Sistema OperativoDocumento13 páginasPrueba Sistema OperativoOscar Patricio Caballero RomeroAinda não há avaliações

- Prueba Tecnica - DBADocumento6 páginasPrueba Tecnica - DBAGuille VallejoAinda não há avaliações

- Investiga y Responde Las Siguientes PreguntasDocumento4 páginasInvestiga y Responde Las Siguientes PreguntasMely OraqueniAinda não há avaliações

- Examen MantenimientoDocumento7 páginasExamen MantenimientoLau MoliinaAinda não há avaliações

- Test AlumnoDocumento2 páginasTest AlumnoFranciscoJoséLedesmaMolinaAinda não há avaliações

- Banco de Preguntas Especialista TicsDocumento9 páginasBanco de Preguntas Especialista TicsjayritoAinda não há avaliações

- Ejercicio 1Documento7 páginasEjercicio 1carlo farelasAinda não há avaliações

- Cuerpo de Gestión de Sistemas e Informática de La Administración Del EstadoDocumento13 páginasCuerpo de Gestión de Sistemas e Informática de La Administración Del EstadojssastreAinda não há avaliações

- IapDocumento3 páginasIapRobert Alexander Montilla100% (1)

- Examen AuditoriaDocumento3 páginasExamen AuditoriaJesus SánchezAinda não há avaliações

- Balotario de Preguntas - 2014-II PDFDocumento21 páginasBalotario de Preguntas - 2014-II PDFBetty Silvia Alca GomezAinda não há avaliações

- Documents Downloader - OCRDocumento4 páginasDocuments Downloader - OCRJOSE TOMAS VERGARA DIAZAinda não há avaliações

- Preguntas de Mto Del PC 70Documento14 páginasPreguntas de Mto Del PC 70Bryan LittleAinda não há avaliações

- ReactivosUnit 2Documento5 páginasReactivosUnit 2ositha BelénAinda não há avaliações

- Repaso Sistemas OperativosDocumento2 páginasRepaso Sistemas Operativosgregor_gamboaAinda não há avaliações

- TEMA-1f.-QÜESTIONARI ResueltoDocumento21 páginasTEMA-1f.-QÜESTIONARI ResueltoBeto Guti100% (1)

- Test AlumnosDocumento4 páginasTest AlumnosHonsouAinda não há avaliações

- MF0221_2 - Instalación y configuración de aplicaciones informáticasNo EverandMF0221_2 - Instalación y configuración de aplicaciones informáticasAinda não há avaliações

- Si Amas La MúsicaDocumento11 páginasSi Amas La MúsicaMiguel BeltránAinda não há avaliações

- Taller Clips 1Documento7 páginasTaller Clips 1Miguel BeltránAinda não há avaliações

- Taller Clips 1Documento7 páginasTaller Clips 1Miguel BeltránAinda não há avaliações

- App 2 ValoracionDocumento3 páginasApp 2 ValoracionMiguel BeltránAinda não há avaliações

- Business Case PDFDocumento12 páginasBusiness Case PDFJose Antonio NuñezAinda não há avaliações

- Si Amas La MúsicaDocumento11 páginasSi Amas La MúsicaMiguel BeltránAinda não há avaliações

- Redes de DatosDocumento52 páginasRedes de DatosYovanny Eduardo Serna VelezAinda não há avaliações

- Cuadro ComunicadoresDocumento1 páginaCuadro ComunicadoresMiguel BeltránAinda não há avaliações

- Manual ITIL PDFDocumento101 páginasManual ITIL PDFoposeitorAinda não há avaliações

- Analisis Riesgos InformacionDocumento306 páginasAnalisis Riesgos InformacionJose Juan Perez0% (1)

- Como Se Representa El ConocimientoDocumento2 páginasComo Se Representa El ConocimientoMiguel BeltránAinda não há avaliações

- IF Dic2011Documento101 páginasIF Dic2011Miguel BeltránAinda não há avaliações

- PROFESIONESDocumento1 páginaPROFESIONESMiguel BeltránAinda não há avaliações

- Telematic ADocumento1 páginaTelematic AMiguel BeltránAinda não há avaliações

- Taller 1 de EDO S (Semestre II de 2016)Documento2 páginasTaller 1 de EDO S (Semestre II de 2016)Miguel BeltránAinda não há avaliações

- Historia de La Seguridad de La InformaciónDocumento10 páginasHistoria de La Seguridad de La InformaciónMiguel BeltránAinda não há avaliações

- La Seguridad de La Informacion PrehistorDocumento79 páginasLa Seguridad de La Informacion PrehistorMiguel Beltrán100% (1)

- Taller 1 de EDO S (Semestre II de 2016)Documento2 páginasTaller 1 de EDO S (Semestre II de 2016)Miguel BeltránAinda não há avaliações

- Taller 2 de EDO S (Septiembre 12 de 2016)Documento3 páginasTaller 2 de EDO S (Septiembre 12 de 2016)Miguel BeltránAinda não há avaliações

- Cuál de Las Siguientes Afirmaciones Es VerdaderaDocumento10 páginasCuál de Las Siguientes Afirmaciones Es VerdaderaMiguel Beltrán0% (1)

- Proceso de Software y Ciclo de VidaDocumento72 páginasProceso de Software y Ciclo de VidaJetro LopezAinda não há avaliações

- PRONABEC - ENP - PRONABEC4 - Simulacro PDFDocumento17 páginasPRONABEC - ENP - PRONABEC4 - Simulacro PDFYeimis Francisco SaavedraAinda não há avaliações

- Resumen EjecutivoDocumento3 páginasResumen Ejecutivomarcosflores11Ainda não há avaliações

- AZamora SociologíenelcampoeducativoDocumento5 páginasAZamora SociologíenelcampoeducativoHéctor Ramos100% (1)

- VidrioDocumento92 páginasVidrioBibliocad ViP Perú100% (1)

- Concepto Del Voleibol. Conocimiento Del Campo de Juego. Posiciones de Los Jugadores. HistoriaDocumento5 páginasConcepto Del Voleibol. Conocimiento Del Campo de Juego. Posiciones de Los Jugadores. HistoriaMaicol Camargo ManjarresAinda não há avaliações

- Tinkercad en La FP Básica.Documento3 páginasTinkercad en La FP Básica.NestorAinda não há avaliações

- Disfagia Fases ImagenesDocumento20 páginasDisfagia Fases Imagenesanon-162539100% (4)

- Clausulado Seguro de Casco y Maquinaria (Navegación) 2019Documento34 páginasClausulado Seguro de Casco y Maquinaria (Navegación) 2019Maira DuranAinda não há avaliações

- Programacion C++Documento12 páginasProgramacion C++angela_parra_540% (1)

- Taller2-Identif RealesDocumento4 páginasTaller2-Identif RealesGean Carlos ValenciaAinda não há avaliações

- Elaboración de Un Cincel ForjadoDocumento12 páginasElaboración de Un Cincel ForjadoHéctor Alvarez100% (2)

- Derecho de Petición Solicitud Secretaria de Transito-PalmiraDocumento2 páginasDerecho de Petición Solicitud Secretaria de Transito-PalmiraSalvador FreixedoAinda não há avaliações

- Foro Dibujo TecnicoDocumento3 páginasForo Dibujo TecnicoAlanAinda não há avaliações

- ¿Qué Hay en La Prensa Sobre El Desarrollo? Análisis de 51 Diarios en Bolivia y América LatinaDocumento117 páginas¿Qué Hay en La Prensa Sobre El Desarrollo? Análisis de 51 Diarios en Bolivia y América LatinaProcosiAinda não há avaliações

- Guía de Aprendizaje #2 - 41311617Documento9 páginasGuía de Aprendizaje #2 - 41311617rosanaAinda não há avaliações

- Proyecto Final Diseño y Construcción de Un LVDTDocumento7 páginasProyecto Final Diseño y Construcción de Un LVDTequipo labAinda não há avaliações

- Actividad 6Documento8 páginasActividad 6Omar PeñaAinda não há avaliações

- Plan Anual de Clases Área Ciencias SocialesDocumento18 páginasPlan Anual de Clases Área Ciencias SocialesDanilsa Tejada Alberto0% (1)

- Guia Semana 3Documento3 páginasGuia Semana 3Marleth Lechuga SierraAinda não há avaliações

- PRÁCTICA 4 Identificación de CarbohidratosDocumento2 páginasPRÁCTICA 4 Identificación de CarbohidratosESTEFANI TRUJILLANO FERNANDEZAinda não há avaliações

- Calle 13 LetrasDocumento20 páginasCalle 13 LetrasJuan Carlos EureaAinda não há avaliações

- Futuros y Opciones de DivisasDocumento9 páginasFuturos y Opciones de DivisasEstherBenildaLazaroCarrionAinda não há avaliações

- Analisis de La Politica Nacional de SaludDocumento8 páginasAnalisis de La Politica Nacional de SaludAlexandraParedesPuertaAinda não há avaliações

- Ecoturismo en AmazoniaDocumento18 páginasEcoturismo en AmazoniaCarolina SánchezAinda não há avaliações

- Intrumentos Del PeruDocumento5 páginasIntrumentos Del PeruKristopher GarroAinda não há avaliações

- TP IntegralesDocumento3 páginasTP IntegralesHamil TromAinda não há avaliações

- Encuentro 7 Pautas para Los PadresDocumento2 páginasEncuentro 7 Pautas para Los PadresGonszalo DíaazAinda não há avaliações

- Valores Universales Triptico #Documento4 páginasValores Universales Triptico #Paola Dennise Zapote RangelAinda não há avaliações

- CB1 SanLuisPotosiDocumento15 páginasCB1 SanLuisPotosiClaudia HernándezAinda não há avaliações

- Trabajo de Imvestigacion Personal-2 CIMDocumento2 páginasTrabajo de Imvestigacion Personal-2 CIMYobana TolentinoAinda não há avaliações