Escolar Documentos

Profissional Documentos

Cultura Documentos

Rapport Stage Luxtelecom

Enviado por

Pierre DubocDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Rapport Stage Luxtelecom

Enviado por

Pierre DubocDireitos autorais:

Formatos disponíveis

BAC PRO MRIM

Lycée Louis-de-Cormontaigne

Metz

RAPPORT DE STAGE

Du 09 novembre 2009 au 05 décembre 2009

Du 15 mars 2010 au 10 avril 2010

Nom du tuteur M. Stéphane SIMON

Nom du maître de stage : M. Stéphane HEBERLE

DUBOC Pierre Terminale PRO MRIM 2009/2010

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

TABLE DES MATIERES

REMERCIEMENTS........................................................................................................................................2

PARTIE N°1. INTRODUCTION ............................................................................................................3

PARTIE N°2. L’ENTREPRISE LUXEMBOURG TELECOM...........................................................4

2.1 SITUATION GEOGRAPHIQUE................................................................................................................4

2.2 RAISON SOCIALE ET STATUT JURIDIQUE .............................................................................................5

2.3 ACTIVITES ...........................................................................................................................................5

2.4 CHIFFRE D’AFFAIRE ............................................................................................................................5

2.5 CONCURRENCE ...................................................................................................................................5

2.6 ORGANISATION ...................................................................................................................................6

2.7 LES METIERS DU TECHNICIEN AU SEIN DE LUXEMBOURG TELECOM .................................................7

2.8 EXEMPLES DE TRAVAUX EFFECTUES DURANT LES STAGES ................................................................8

2.8.1 Diagnostiquer un problème de temps d’accès à un logiciel ......................................................8

2.8.2 Déployer un anti-virus réseau sur plusieurs pc utilisateurs ......................................................9

2.8.3 Autres exemples de tâches effectuées .......................................................................................10

PARTIE N°3. ETUDE DE CAS.............................................................................................................11

3.1 DEFINITION ET DETAILS ....................................................................................................................11

3.2 MISE EN PLACE ET CONFIGURATION D’UN PARE-FEU WATCHGUARD ..............................................14

3.2.1 Le matériel................................................................................................................................14

3.2.2 Mise en place du pare-feu dans un réseau...............................................................................15

3.2.3 Configuration du Watchguard Firebox Edge X10e .................................................................16

3.2.4 Mise en place de règles afin de restreindre l’accès à un site en particulier ...........................17

3.2.5 Mise en place d’une règle afin de restreindre l’utilisation de logiciels de conversation........22

3.2.6 Mise en place d’une règle afin de restreindre l’envoi et la réception de mail ........................28

PARTIE N°4. CONCLUSION ...............................................................................................................36

PARTIE N°5. GLOSSAIRE...................................................................................................................37

PARTIE N°6. ANNEXES .......................................................................................................................38

6.1 ZOOM SUR LE DIAGNOSTIC DU PROBLEME DE TEMPS D’ACCES A UN LOGICIEL ................................38

6.1.1 Aperçu de l’application CCleaner : .........................................................................................38

6.1.2 Aperçu de l’application MalwareBytes....................................................................................38

6.1.3 Aperçu de l’application Spybot Search&Destroy ....................................................................39

6.2 ZOOM SUR LE DEPLOIEMENT D’UN ANTI-VIRUS RESEAU..................................................................39

6.2.1 Aperçu du lien qui redirige vers le setup (ici via un mail).......................................................39

6.2.2 Aperçu ActiveX sous internet Explorer ....................................................................................40

6.2.3 Aperçu du 1er module requis pour le setup..............................................................................40

6.2.4 Aperçu du 2ème module requis pour le setup.............................................................................41

6.2.5 Aperçu du 3ème module requis pour le setup.............................................................................41

6.2.6 Aperçu du 4ème module requis pour le setup.............................................................................42

6.2.7 Aperçu du téléchargement des fichiers setup et conf. depuis le serveur..................................42

6.2.8 Aperçu de l’icône de l’anti-virus dans la barre de notification...............................................43

6.2.9 Aperçu de la console Client/Server de l’agent.........................................................................43

DUBOC Pierre Terminale PRO MRIM 1/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

REMERCIEMENTS

Tout d’abord, je tiens à exprimer ma reconnaissance auprès de Monsieur GRANDIDIER,

responsable de l’entreprise Luxembourg Télécom, pour m’avoir accueilli et permis d’effectuer mes

deux périodes de stage, du 9 novembre au 5 décembre 2009 et du 15 mars au 10 avril 2010, dans le

cadre de ma préparation à mon Baccalauréat Professionnel en Micro-informatique et Réseaux,

Installation et Maintenance.

Par ailleurs, je remercie tout particulièrement mes tuteurs Messieurs HEBERLE Stéphane et

SIMON Stéphane pour m’avoir encadré et consacré de leur temps à me transmettre leurs

compétences en vue d’approfondir mes connaissances.

Enfin, je voudrai particulièrement remercier le lycée Louis-de-Cormontaigne, et notamment les

professeurs d’enseignement professionnels Messieurs DE MAESTRI, KREDER et KRAUSENER

qui m’ont formé durant ces deux années de BAC PRO MRIM. De même, je tiens à remercier mes

professeurs de BEP électronique qui m’ont appris les bases pour une orientation que j’ai choisie

vers un BAC PRO MRIM.

DUBOC Pierre Terminale PRO MRIM 2/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°1. INTRODUCTION

Etant actuellement élève au lycée Louis-de-Cormontaigne à Metz, je me prépare à

passer les épreuves du baccalauréat professionnel de Micro-informatique et Réseaux, Installation et

Maintenance. Au cours de ma formation de 2 ans, j’ai dû effectuer 2 périodes de stages dans l’entreprise

suivante :

Luxembourg Télécom (Capellen, Luxembourg).

Cette entreprise travaille en partenariat avec le Groupe Arcan’ ce qui lui permet d’utiliser les

connaissances et le savoir faire de ses meilleurs techniciens. J’ai eu la chance de partager ces échanges

professionnels par le biais de mes stages.

Au cours de ces différents stages, j’ai été amené à acquérir des informations (schémas, photos,

explications) sur les tâches auxquelles j’ai participé.

A cet effet, j’ai rédigé le présent dossier de synthèse en vue de valider mon examen.

DUBOC Pierre Terminale PRO MRIM 3/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°2. L’ENTREPRISE LUXEMBOURG TELECOM

2.1 Situation Géographique

L’entreprise Luxembourg Telecom se situe au 89F Pafebruch,L-8308 à CAPELLEN. C'est-à-dire à

10 minutes en voiture de Luxembourg ville et à 30 minutes de la France (Thionville).

DUBOC Pierre Terminale PRO MRIM 4/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.2 Raison sociale et statut juridique

L’entreprise Luxembourg Telecom est une SARL qui possède le statut PSF (Professionnel du

Secteur Financier) propre au Luxembourg.

2.3 Activités

Luxembourg Telecom est le premier opérateur alternatif global du Grand-duché de Luxembourg.

Axé autour des infrastructures Datacenter et Réseau de Luxconnect, le portfolio de Luxembourg

Telecom offre la première alternative globale en terme de WAN, Hosting, Housing et services

managés sur le marché local et sur la Grande Région.

Ils disposent en effet de plusieurs salles machines dans le Datacenter de Bettembourg et, grâce à leur

neutralité, délivrent toutes les connectivités nationales et internationales correspondant aux réelles

exigences des clients.

Leurs accords de collaboration avec différents grands acteurs ICT leurs permettent également de

couvrir la majorité des besoins du marché en termes de services managés et de sécurité.

2.4 Chiffre d’affaire

Lors de l’année 2009, Luxembourg Telecom a réalisé un chiffre d’affaire d’un montant de 10

millions d’euros.

2.5 Concurrence

- Telindus (Esch-sur-Alzette, Luxembourg)

- Econocom (Windhof, Luxembourg)

DUBOC Pierre Terminale PRO MRIM 5/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.6 Organisation

DUBOC Pierre Terminale PRO MRIM 6/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.7 Les métiers du technicien au sein de Luxembourg Télécom

En tant que technicien dans l’IT, Stéphane H. et Stéphane S. installent différents types de

serveur (Windows server 2003, Windows Server 2008, SBS …) et configurent ces derniers selon la

demande. En effet, chaque client a des besoins différents. Dans la plupart des cas, il s’agit de créer

une Active Directory, afin que chaque employé d’une même entreprise ait un répertoire personnel et

les droits qui lui sont dus.

Il va sans dire que la préparation complète d’un serveur est un travail très long et minutieux

(création d’un domaine, configuration ou non d’un DNS ou d’un DHCP, créations des comptes

utilisateurs et de leurs répertoires personnels, attributions des droits à tel ou tel compte,

configuration de scripts de partages d’imprimantes réseau et de dossiers partagés …).

Toutefois, le cahier des charges de certaines d’entre elles est parfois bien plus complexe.

En effet, pour certains clients, Stéphane H. et Stéphane S. devront planifier une sauvegarde

hebdomadaire à l’aide de logiciels bien spécifiques (comme Backup Exec de Symantec ou ARC

serve de Ca par exemple) alors que pour d’autres, ils devront installer un serveur Exchange 2003

ou 2007 (serveur de messagerie) et attribuer à chaque compte de l’Active Directory un compte mail

afin que chaque employé puisse travailler dans des conditions normales. Il est aussi très fréquent

qu’ils aient à installer et déployer un anti-virus réseau ce qui revient à installer la partie principale

contenant la base virale ainsi que toutes les données propres à un anti-virus sur le serveur et une

autre partie, appelée « agent », déployée sur les stations afin de faire le lien entre l’antivirus et ces

mêmes stations afin de scanner les fichiers et dans certains cas les mettre en quarantaine ou les

supprimer. De plus, certains clients ont besoin de tout cela en même temps, c’est pourquoi les

techniciens doivent préparer plusieurs serveurs distincts afin de séparer les rôles de ces derniers au

niveau physique (dans ce cas là, le client aura un serveur de messagerie, un serveur de backup (qui

peut aussi faire office de serveur AD et serveur anti-virus) et même dans certains cas un serveur

SQL ou autres). Ce type de client demande un suivi particulier et une rigueur plus importante.

Aussi, le technicien doit être capable d’installer et configurer tous types de matériels réseaux dans

une armoire de brassage comme par exemple un routeur, un switch ou même un pare-feu (ce qui

sous-entend savoir câbler et brasser).

Pour ce qui est du pare-feu matériel, qui fera l’objet du projet étudié dans ce dossier, chacun des

deux techniciens est spécialisé dans une marque différente.

En effet, alors que Stéphane Simon est expert dans le pare-feu Arkoon (marque d’origine française

fondée en 2000), Stéphane Heberlé est lui expert dans le pare-feu Watchguard (marque d’origine

américaine fondée en 1996). Le fait que ces deux techniciens ne travaillent pas sur le même matériel

au niveau pare-feu fait leur force et représente un atout majeur pour l’entreprise qui les emploie.

Grace au partenariat français, Luxembourg Télécom exploite leurs connaissances particulières dans

l’installation des pare-feu de ces marques. De même, ils sauront les dépanner.

De par leurs études et leurs parcours professionnels, ils sont également capables d’installer et

configurer n’importe quel autre système d’exploitation ainsi que d’installer des suites logiciel

(Microsoft Office …), entre autres.

DUBOC Pierre Terminale PRO MRIM 7/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.8 Exemples de travaux effectués durant les stages

2.8.1 Diagnostiquer un problème de temps d’accès à un logiciel

Lors d’une intervention chez un client pour un problème de temps d’accès d’un pc utilisateur

à un logiciel sur le serveur, un problème de backup du serveur ainsi qu’une mise à jour du pare-feu,

mon tuteur, qui lui s’occupait du backup, m’a demandé d’essayer de trouver pourquoi un seul des

ordinateurs utilisant ce logiciel « distant » mettait énormément de temps à afficher son interface.

Ma première idée a été de démarrer le logiciel depuis un autre ordinateur utilisateur, afin de voir si

la différence de temps de chargement était vraiment flagrante et en effet, elle l’était.

J’ai d’abord changé le câble réseau qui reliait le pc au switch, pensant que celui-ci était dégradé,

mais sans succès. Après avoir fait des tests de Ping/accès internet apparemment normaux, j’ai

demandé à mon tuteur une carte réseau en PCI, afin de faire le test depuis une carte réseau autre que

celle intégrée à la carte-mère. Le résultat était inchangé, le logiciel était toujours aussi lent au

démarrage.

Le responsable de l’entreprise (le client) m’a alors signalé qu’il avait commandé un carte-mère chez

HP, vu que le pc était sous garantie (bien avant notre venue et ce sur les conseils du commercial) car

pour lui, le problème venait de là. Personnellement, je n’y croyais pas trop mais toutefois pourquoi

pas ? J’ai alors changé la carte-mère (j’en ai profité pour inverser les barrettes de RAM en

prévention et nettoyer l’intérieur du pc des poussières présentes). Après redémarrage du pc, aucun

changement n’a été constaté, le programme était toujours aussi long à démarrer, et ce sur un seul pc.

Alors à court d’idée, j’ai nettoyé le pc à l’aide de CCleaner (un logiciel gratuit qui permet d’effacer

les fichiers temporaires, les éléments supprimés, supprimer les cookies, …, cf. Annexe 6.1.1), puis

fait une analyse anti-virus (Trend Micro Agent) et cherché tout trace de fichier malicieux à l’aide de

MalwareBytes et Spybot Search&Destroy (deux logiciels gratuits qui, réunis et grâce à une base

virale mise à jour tous les jours, sont capables de détecter et supprimer quasiment tout les fichiers

malicieux, cf. Annexe 6.1.2 et 6.1.3).

Après tout cela, à part une centaine de mégaoctets supprimés grâce à CCleaner, aucun malware,

spyware ni virus n’a été détecté.

Une seule explication était possible, Windows en lui-même avait un problème.

Après concertation avec mon tuteur, nous avons choisi de réinstaller un Windows « propre » sur un

nouveau disque, puis d’installer l’application en question.

Résultat : le programme se lançait depuis le serveur en une ou deux secondes maximum. Il nous

restait à installer un deuxième programme utilisé par l’employé. Chose faite, nous avons rebranché

l’ancien disque dur en esclave le temps de récupérer les anciens fichiers. Le client satisfait retrouve

un ordinateur fonctionnel.

DUBOC Pierre Terminale PRO MRIM 8/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.8.2 Déployer un anti-virus réseau sur plusieurs pc utilisateurs

Lors d’une intervention chez un client habituel de Luxembourg Telecom pour installer

quatre nouveaux pc utilisateur, il m’a était demandé d’installer les logiciels propres à l’entreprise et

tout particulièrement l’anti-virus.

L’entreprise disposait d’un serveur, configuré en Windows Server 2003, sur lequel se trouvaient

l’Active Directory, une application de backup et la version serveur de l’anti-virus réseau, dans notre

cas Worry-Free Business de Trend Micro.

Cet anti-virus dit « réseau » fonctionne de cette manière :

- Le pc « serveur » contient la version « serveur » de l’anti-virus. C’est depuis cette version

que l’on gère les licences utilisateurs, les exceptions, la configuration propre à l’anti-virus

qui sera appliquée sur les versions clientes, installées sur les pc utilisateurs.

- Les pc « utilisateurs » contiennent, quant à eux, une version client de l’anti-virus, aussi

appelée « agent » anti-virus. Il est configuré comme indiqué sur la version « serveur » de

l’anti-virus.

- L’agent anti-virus peut être installé de deux façons différentes que voici :

1. en « push », c'est-à-dire que le pc serveur envoie, ou pousse, la version client de

l’anti-virus sur les pc « utilisateurs ». En général cette méthode est employée lors

d’un déploiement d’anti-virus sur un parc informatique assez conséquent (≥ 15

pc).

2. de manière standard, comme c’est le cas ici. En fait, sur chaque pc dit

« utilisateur », il faut aller chercher sur le pc « serveur » un fichier bien

spécifique, qui n’est autre que le setup de l’agent, que la version « serveur » de

l’anti-virus à créé (à noter qu’il est aussi possible d’envoyer par mail depuis le pc

serveur aux pc utilisateurs un lien vers ce fichier).

Comme dit ci-dessus, j’ai installé l’agent sur les pc « utilisateurs » en allant chercher sur le serveur

le fichier nécessaire. Il s’agit tout simplement d’un fichier html, qui redirige vers l’interface web de

l’anti-virus (cf. Annexes 6.2.1). Le setup s’effectuant depuis un navigateur internet, mon tuteur m’a

conseillé Internet Explorer, ce qui est logique vu que l’installation nécessite ActiveX (cf.

Annexe6.2.2) qui n’est officiellement disponible que sur ce navigateur. Le reste de l’installation

s’explique par le téléchargement de 4 modules via ActiveX : Removectrl (cf. Annexe 6.2.3),

SetupINI (cf. Annexe 6.2.4) et Setup (cf. Annexe 6.2.5) et Install (cf. Annexe 6.2.6). Ils sont tout

quatre nécessaires pour le bon déroulement de l’installation. Une fois ces 4 modules installés, la

véritable installation débute et passe d'abord par le téléchargement des fichiers propres au setup et à

la configuration de l’anti-virus (cf. Annexe 6.2.7).

Une fois l’installation terminée, l’icône bleu de l’anti-virus apparaît dans la barre de notification (cf.

Annexe 6.2.8) et il est alors possible de lancer la console propre à l’agent installé sur le pc

« utilisateur » afin d’avoir le statut de l’anti-virus (nombre de fichiers scannés, date du dernier scan,

état de la base virale, dernière mise à jour … cf. Annexe 6.2.9)

Toutes ces étapes reproduites sur les 3 autres nouveaux pc, les utilisateurs pouvaient enfin les

utiliser sans craindre les virus.

DUBOC Pierre Terminale PRO MRIM 9/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2.8.3 Autres exemples de tâches effectuées

Voici d’autres exemples de tâches que j’ai effectuées durant mes deux périodes de stages à Luxembourg

Telecom :

- Il m’a plusieurs fois été demandé de réinstaller le système d’exploitation de pc utilisateurs

(Windows XP, Vista et Seven), d’installer les drivers (carte graphique, chipset …) et logiciels

(comme par exemple la suite office, CCleaner …), de faire les mises à jour (Windows, Office) et

ensuite de passer les comptes user en mode « utilisateurs ». Ce travail a souvent eu lieu chez le

client directement, dans le cas d’une contamination éventuelle d’un pc ou éventuellement

d’embauche de nouveaux salariés.

- Il m’a été demandé de connecter des pc sur le domaine, même dans le cas où un employé utiliserait

son ordinateur personnel dans l’entreprise (ordinateur portable la plupart du temps) et aurait besoin

de se connecter à son compte (pour accéder à son répertoire privé par exemple).

- Sachant qu’entre ma première et ma deuxième période de stage, Watchguard, fabricant de pare-feu

matériel, a développé une mise à jour très importante (nouvelle interface, nouvelles fonctionnalités

…) ainsi que des correctifs majeurs et que mon tuteur Stéphane Heberlé est spécialisé dans ce type

de pare-feu matériel, nous avons été amenés à mettre à jour les firmwares de tous les pare-feu

installés chez les clients jusqu’à présent. Nous avons dû dans un premier temps exporter le fichier

configuration des Watchguard, puis installer la mise à jour principale (XTM OS 11.0) pour ensuite

finir par les correctifs majeurs (XTM OS 11.0 à 11.2.3). Il a ensuite fallu réimporter le fichier

configuration, entrer les licences propres à chaque client pour que le pare-feu soit à jour et

fonctionnel.

- Il m’a été demandé de connecter des utilisateurs à leur compte Exchange 2003. Lors d’une

intervention où un utilisateur avait un nouveau pc, après l’avoir mis sur le domaine, il a fallu le

connecter à son compte Exchange 2003 à l’aide de son nom d’utilisateur défini sur le serveur

Exchange 2003. Le logiciel a rapatrié tout seul les mails envoyés sur l’ancien pc, reçus et en

brouillon. Il en est de même pour le carnet d’adresses et les calendriers. Le tout a été récupéré en

tâche de fond, sans que l’utilisateur n’ait à s’en soucier.

- Parmi les tâches demandées, j’ai dû effectuer une préparation de serveurs.

Un collègue de mon tuteur avait besoin de préparer (installation + configurations) trois serveurs,

deux sous Windows serveur 2003 et un sous linux, afin de recevoir une formation sur la téléphonie

IP sous Windows server 2003. Une fois le matériel reçu et sorti du carton, il m’a d’abord fallu

monter les disques durs dans les serveurs à proprement dit, puis un lecteur/graveur combo dans le

serveur qui allait contenir Linux. Ensuite, il m’a fallu installer WS2003. Grâce à l’outil HP

SmartStart qui facilite l’installation de l’OS car il permet de créer et configurer un raid (raid 2 dans

mon cas), mais aussi qui préconfigure (drivers, application propre à HP) le système d’exploitation en

fonction du Windows Server que l’on veut installer, j’ai pu simplement démarrer l’installation. Une

fois WS2003 installé (drivers inclus grâce à SmartStart), il m’a fallu installer les services pack et

autres mises à jour. Vient ensuite l’installation d’IIS sur les serveurs, puis MySQL sur un des

serveurs sous Server 2003. A noter que toute cette configuration, ainsi que le plan de formatage du

disque, était décrite dans une documentation technique en anglais. Les serveurs sous WS2003

étaient près. Pour ce qui est du serveur sous Linux, ne sachant le faire, j’ai préféré dire à la personne

concernée que je n’en étais pas capable. Il lui a donc fallu le faire lui-même par la suite, une fois

mon stage terminé. Je regrette de ne pas avoir vu le déroulement de l’installation du serveur Linux

ainsi que de ne pas avoir vu un aperçu de la formation téléphonie IP, toutefois, cela me donne des

objectifs pour la suite de mes études.

DUBOC Pierre Terminale PRO MRIM 10/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°3. ETUDE DE CAS

3.1 Définition et détails

Dans cette partie du dossier, je vais étudier la mise en place d’un pare-feu matériel

ainsi que ses différentes fonctionnalités, tout en abordant la définition du rôle d’un pare-

feu.

Un pare-feu (Firewall en anglais) est un élément logiciel ou matériel qui a pour fonction de

faire respecter la politique de sécurité du réseau en définissant les types de

communication autorisés ou interdits. Selon les modèles, certains inspectent et filtrent de

la couche 1 à 4 du modèle OSI, alors que d’autres inspectent et filtrent sur les 7 couches.

Il est souvent représenté par un mur de briques, séparant l’intérieur de l’extérieur du

réseau.

En utilisation, il pourrait être symbolisé par :

DUBOC Pierre Terminale PRO MRIM 11/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

Tous les ordinateurs équipés de Windows de XP à 7, y compris les versions serveur 2003

et serveur 2008, possèdent un pare-feu intégré Windows. Ils sont paramétrables mais

n’offrent toutefois pas des fonctions aussi variées qu’un pare-feu « indépendant ».

Aperçu du pare-feu Windows 7

DUBOC Pierre Terminale PRO MRIM 12/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

Les box adsl (Freebox, BBox, Livebox …) possèdent elles aussi des pare-feu intégrés au

routeur. Ils sont vraiment un plus important pour les réseaux domestiques, car très

complets et bien configurés. Cela permet à l’utilisateur lambda de pouvoir surfer sans trop

de risques.

Aperçu du pare-feu intégré à la LiveBox

Toutefois, il existe aussi des matériels réseaux indépendants qui n’occupent que la

fonction de pare-feu. Ces pare-feu, dit matériels, sont généralement vendus avec des

licences propres à chaque boitiers, permettant de valider ou non des fonctionnalités (anti-

spam, web-blocker …).

Il existe plusieurs marques de Firewall matériel : Cisco, le plus connu, ainsi que Arkoon et

Watchguard qui eux commencent à se faire une place sur le marché européen.

Toutefois, d’autres marques comme Netgear, ZyXEL ou encore D-Link proposent aussi

des matériels similaires mais cependant plus orientés petites ou moyennes entreprises.

DUBOC Pierre Terminale PRO MRIM 13/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2 Mise en place et configuration d’un pare-feu Watchguard

Je vais maintenant développer mon thème, qui n’est autre que le déploiement et la

configuration du pare-feu matériel. Tout mon développement se fera sur les pare-feu de

marque Watchguard et plus précisément Watchguard Firebox Edge X10e.

A noter que les exemples que j’ai dû choisir ne sont pas exhaustifs mais il a fallu me

restreindre pour la réalisation de mon dossier et sa présentation.

Durant mes périodes de stages, à l’aide de mon tuteur Stéphane Heberlé, j’ai découvert et

par la suite appris à installer ce type de matériel mais aussi à le configurer.

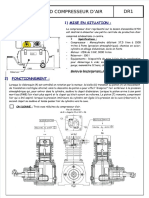

3.2.1 Le matériel

Voici à quoi ressemble un pare-feu Watchguard (ici un Firebox Edge d’une valeur

de 780€ avec les licences de base)

C’est un simple boitier en aluminium

ou en plastique ressemblant à un

Switch.

On peut remarquer qu’il est possible

de le configurer via un port série. Aussi,

il est possible de filtrer différents réseaux

grâce aux différentes (ici 3) entrées LAN

tout comme il est possible de les faire

ressortir sur différents WAN (internet et

DMZ par exemple).

DUBOC Pierre Terminale PRO MRIM 14/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2.2 Mise en place du pare-feu dans un réseau

Voici un schéma représentant un exemple de mise en place chez un client :

Le pare-feu matériel, quelque soit la marque et/ou l’utilité, se place toujours entre l’arrivée internet

(souvent un modem/routeur) et le Switch qui dispatche les pc selon leur secteur. En réalité, on

devra alors mettre le câble Ethernet de l’arrivée Internet sur le port WAN1 et on reliera le Switch

au port LAN0. Il sera alors possible de mettre le Switch où se trouvent les serveurs sur le port

LAN1 pour pouvoir gérer les deux « réseaux » indépendamment.

DUBOC Pierre Terminale PRO MRIM 15/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2.3 Configuration du Watchguard Firebox Edge X10e

Il est possible de configurer et/ou ajouter des règles sur le Watchguard de deux façons :

- Via l’interface web. Cette méthode était la seule possible jusqu’à la mise à jour 11.0 du

firmware des Watchguard. Malgré le fait que cette interface soit un peu lente et « lourde »,

elle reste très complète et utile en cas de configuration depuis un pc qui ne possède pas le

soft de management.

- Via l’interface logicielle. C’est cette méthode que je choisis de développer, non pas que

l’autre soit compliquée mais par soucis de place dans mon dossier. Cette méthode est plus

pratique et plus claire que via l’interface web. Le logiciel permet par exemple de voir les

logs en temps réel, l’état du Firebox, l’ajout/suppression de règles … depuis un seul et

même logiciel. De plus, la gestion des règles est beaucoup plus claire que via l’autre

méthode.

Voici un aperçu de l’ancienne interface (interface web) :

DUBOC Pierre Terminale PRO MRIM 16/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2.4 Mise en place de règles afin de restreindre l’accès à un site en

particulier

Ceci est un exemple de ce qu’il est possible de faire avec un pare-feu de type Watchguard.

Cela n’a pas été effectué chez un client, mais reconstitué chez moi par mes soins.

Nous allons imaginer qu’un client souhaite restreindre l’accès à un site web, dans notre cas

Megaupload, la célèbre plateforme d’hébergement de fichiers.

1- Connexion à l’Edge X10 e via le software Watchguard

La connexion s’effectue grâce à l’adresse IP du Firebox comme login, et à l’aide d’une passphrase

définie à l’avance.

Grâce à une interface très simple et très claire, il est facile de distinguer les différents éléments

comme le statut du boitier (@ IP), les certificats en cours, les différentes connexions VPN

existantes …

Il existe aussi une barre d’outils chargée d’icônes dont nous verrons certaines fonctionnalités plus

tard ainsi que la classique barre de menu (File, Edit, Tools …) pour sauvegarder l’état de la

configuration actuelle, entre autres.

DUBOC Pierre Terminale PRO MRIM 17/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2- Gestion des règles (=policies)

Dans la partie droite de l’écran, on distingue les différentes règles existantes. Le liseré vert

permet de différencier les règles qui autorisent des règles qui refusent l’utilisation à un

protocole ou autre. On voit que des règles concernant le FTP, le Ping, le trafic en sortie ainsi

que l’interface de configuration web ont été crées et autorisent ces dernières.

3- Le site web est accessible

Comme on peut le voir à cet écran, le site Megaupload est accessible, ce qui est logique vu

que pour l’instant aucune règle ne lui interdit l’accès. On peut aussi constater que la règle qui

autorise l’ « Outgoing » fonctionne, vu que l’accès à internet est possible.

DUBOC Pierre Terminale PRO MRIM 18/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

4- Obtention de l’adresse réseau du site Megaupload

Le site internet Megaupload, comme la plupart des sites internet de cette envergure (Google,

Microsoft, Apple …), ne possède non pas une seule adresse IP publique mais au contraire, est

accessible via une plage d’adresses. Ceci permet de limiter la saturation des serveurs dûe aux

nombreuses personnes pouvant se connecter simultanément.

Le site internet http://network-tools.com/ permet, parmi la multitude d’outils qu’il contient, de

connaître l’adresse réseau d’un site, et donc la plage d’adresses IP d’un site web.

L’information qui nous intéresse ici est le CIDR utilisé : 174.140.128.0 /19

En réalité, lors d’une connexion au site Megaupload, il est possible de se connecter en fait à

l’adresse 174.140.154.13, comme il est tout aussi possible de se connecter à l’adresse

174.140.159.250. La véritable plage d’adresse peut être lue dans la rubrique NetRange.

DUBOC Pierre Terminale PRO MRIM 19/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

5- Ajout de la règle permettant de bloquer l’accès au site Megaupload et envoi de la

configuration dans le Watchguard

Il nous faut maintenant ajouter les informations récemment obtenues afin de bloquer l’accès à

Megaupload.

Le type de blocage choisi ici est par « adresse réseau ». Il est possible aussi de bloquer par nom

de domaine, par plage d’adresse …

L’adresse réseau 174.140.128.0 /19 a bien été ajoutée dans la liste des sites bloqués, ainsi que le

commentaire « Megaupload », afin d’avoir une meilleure lisibilité dans cette même liste.

Grâce à l’icône de la barre d’outils, il est possible d’accéder rapidement à la fonction d’envoi des

modifications récentes dans le Watchguard. L’envoi de la config. nécessite une authentification.

DUBOC Pierre Terminale PRO MRIM 20/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6- Vérification du bon fonctionnement de la règle

Nous allons maintenant vérifier l’accessibilité du site Megaupload

Visiblement, la règle fonctionne, il est impossible d’accéder au site.

7- Affichage des logs afin de comprendre l’action du pare-feu

Via « traffic monitor », il est possible de voir tout ce qui passe par le pare-feu (connexion,

intrusion). On voit bien ici que 192.168.111.3 (mon pc) faisant partie du réseau de confiance (=

Trusted) a tenté d’accéder aux adresses IP 174.140.154.23 et 174.140.154.10, situées à

l’extérieur, qui ne sont autres que des adresses IP du site Megaupload. La règle fonctionne.

DUBOC Pierre Terminale PRO MRIM 21/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2.5 Mise en place d’une règle afin de restreindre l’utilisation de logiciels de

conversation

Nous allons maintenant étudier comment restreindre l’accès à des logiciels de

conversations, comme MSN, Skype ou encore AIM. Bien souvent, bloquer l’accès à ce type de

logiciel à l’aide de pare-feu standard est plutôt compliqué, mais le faire avec un pare-feu de type

Watchguard simplifie un peu la tâche.

La manipulation de cette mise en place a été réalisée dans un premier temps chez moi afin de

pouvoir l’appliquer chez le client par la suite.

1- Connexion à l’Edge X10 e via le software Watchguard

Cette étape est obligatoire puisqu’elle permet d’accéder aux différents paramètres propres au

pare-feu.

DUBOC Pierre Terminale PRO MRIM 22/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2- Ajout d’une règle (=policies)

Comme dans le cas précédent, c’est ici que l’on voit les règles déjà existantes, mais c’est aussi

depuis cet écran que l’on va en rajouter.

Grâce à un simple clic droit sur la fenêtre, il est possible d’ajouter une règle. Dans notre cas, il faut

ajouter une règle TCP/UDP puisque les logiciels de conversations s’appuient sur ces protocoles.

Nous pouvons voir ici qu’il y a 3 catégories de policies :

- Packet Filters contient exactement les mêmes règles que l’actuel menu déployé, Proxies. Il

est donc possible d’ajouter simplement une restriction, comme par exemple http pour tout

le réseau de confiance (=Any-Trusted) vers l’extérieur (=Any-External).

- Proxies contient toutes les règles proposées par défaut par Watchguard. A la différence de

Packet Filters, chaque règle se trouvant dans Proxies est personnalisable. C’est grâce à

ces personnalisations que l’on peut bloquer tel ou tel port se trouvant dans le protocole

TCP/UDP par exemple. Nous allons nous créer une règle proxy, afin de choisir les

paramètres à appliquer.

- Custom contient lui les règles « personnalisées ». Ce sont celles crées par l’administrateur.

En effet, il est possible de créer ses propres règles, adaptées à son réseau, plutôt que de

n’utiliser que celles existantes.

DUBOC Pierre Terminale PRO MRIM 23/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3- Paramétrer la règle

Nous allons maintenant entrer tous les paramètres nécessaires afin de bloquer le logiciel de

conversation sur les pc se trouvant sur le réseau LAN. Par défaut, ces pc sont considérés comme

« trusted ».

Aussi, lors de la création d’une règle, cette dernière s’applique par défaut de « Any-Trusted » vers

« Any-External » mais il est possible de rajouter des facteurs des deux cotés.

Nous pouvons voir que la règle proxy couvre tous les ports TCP et UDP (Any).

Si nous validions cette règle maintenant, elle permettrait d’autoriser toutes les connexions

TCP/UDP de n’importe quel port (ou de les interdire selon le choix que l’on aurait fait dans

l’onglet « Policy », mais ce n’est pas ce qu’il est prévu.

C’est grâce à proxy action qu’il est possible de bloquer les applications souhaitées.

DUBOC Pierre Terminale PRO MRIM 24/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

Paramétrer la règle (suite)

A cette étape, on peut constater que la liste des applications pouvant être bloquées proposée est

plutôt conséquente et contient les logiciels de « chat » les plus rependus. Il existe aussi l’onglet

« P2P » qui permet lui des applications s’appuyant sur le peer2peer, comme Emule, Bit Torrent ou

encore Kazaa.

4- Enregistrement et envoi de la configuration dans le Watchguard

Comme après chaque modification, il faut enregistrer la configuration sur le Watchguard

afin qu’elle prenne effet.

DUBOC Pierre Terminale PRO MRIM 25/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

5- Vérification du bon fonctionnement de la règle

Nous allons maintenant tenter de nous connecter à un logiciel de messagerie instantanée, ici

Windows Live Messenger.

Comme on peut le voir, la connexion échoue instantanément. La règle semble bien fonctionner.

Voici ce que l’outil de dépannage des connexions Windows Live Messenger affiche :

L’outil est incapable d’identifier le problème et donc logiquement de le résoudre. Le problème

persiste donc.

DUBOC Pierre Terminale PRO MRIM 26/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6- Désactivation de la règle afin de vérifier si Windows Live Messenger fonctionne à

nouveau

Retournons dans l’outil d’administration Watchguard afin de désactiver la règle récemment

créée.

On voit que sous la fenêtre d’envoi de la nouvelle configuration, la règle TCP/UDP est grisée. Elle

est donc désactivée. Il faut maintenant envoyer la dernière configuration.

Nous allons maintenant tester s’il est à nouveau possible de se connecter à Windows Live

Messenger.

La connexion s’est bien effectuée. Notre règle fonctionne donc, il suffira de la réactiver et de

sauvegarder la configuration afin qu’elle reprenne effet. Ce type de règles est très présent dans

les entreprises, afin d’éviter de la part des employés une utilisation personnelle des ressources

informatiques pendant les heures de travail. A noter qu’il est possible de faire pour qu’une règle

agisse selon un calendrier et/ou une plage horaire, utile pour éventuellement l’autoriser durant les

heures de pause.

DUBOC Pierre Terminale PRO MRIM 27/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3.2.6 Mise en place d’une règle afin de restreindre l’envoi et la réception de

Pour finir mon étude du pare-feu matériel, nous allons maintenant aborder le fait de restreindre

l’envoi et la réception de mail. Ce type de communication repose sur des ports bien spécifiques,

car ici nous supposerons qu’un client veuille interdire l’envoi/réception de mails via POP3 et

SMTP. Cette mise en place à elle aussi été réalisé chez moi.

1- Connexion à l’Edge X10 e via le software Watchguard

Je ne présente plus cette étape là du logiciel, puisqu’elle n’est autre que l’accueil du logiciel de

configuration de Watchguard qui montre que nous sommes bien connectés au Firebox.

Toutefois, il est bon de noter que ce logiciel permet de configurer n’importe quel type de boitier

Watchguard, allant du simple Edge X10e au XTM, le haut de gamme de chez Watchguard.

Aussi, cela permet de montrer que toutes les manipulations effectuées se font via l’interface

logicielle et non via l’interface web.

DUBOC Pierre Terminale PRO MRIM 28/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

2- Ajout de la règle permettant de bloquer les courriers entrant.

Via la gestion des policies, il est possible d’ajouter une règle cette fois ci non plus en

« Proxies » mais en « Packet Filters » car nous voulons simplement interdire l’envoi et la

réception, rien de plus.

On constate que la règle POP3 va donc restreindre la réception de mail via le port 110 en TCP.

Aussi, le statut de la règle est « denied », ce qui signifie bien que la réception sera bien refusée.

De plus, on voit que la règle s’appliquera aux pc « any-trusted » (dans notre cas LAN0) vers

« any-external » (dans notre cas WAN1).

DUBOC Pierre Terminale PRO MRIM 29/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

3- Ajout de la règle permettant de bloquer les mails sortants

Comme on peut le constater, l’envoi et la réception sont gérés indépendamment sur le

pare-feu.

Il est donc possible de bloquer l’envoi de message alors que la réception sera elle autorisée, dans

le cas de figure où un utilisateur ne soit pas autorisé à envoyer des mail tout en s’assurant qu’il ne

pourra pas le faire.

Toujours dans la gestion des « policies », nous ajoutons une règle concernant le SMTP

en « Packet Filters » puisque notre règle est basique.

On constate de nouveau que la règle va bloquer, puisque le statut est sur « denied », l’envoi de

mail, protocole basé sur le port 25 en TCP, des pc « Any-Trusted » vers « Any-External ».

4- Vérification des nouvelles policies

Nous pouvons constater que les règles SMTP et POP3 sont bien présentes et non grisées, elles

sont bien actives. De plus, le liseré rouge prouve que leur statut est sur « denied ».

DUBOC Pierre Terminale PRO MRIM 30/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

5- Enregistrement de la configuration et test d’envoi/réception de mail

Nous allons donc logiquement enregistrer la configuration actuelle sur le Watchguard.

Essayons ensuite d’envoyer un mail et d’en recevoir.

Ceci est un mail de test écrit pour la manipulation.

DUBOC Pierre Terminale PRO MRIM 31/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

Enregistrement de la configuration et test d’envoi/réception de mail (suite)

Essayons la fonction « envoyer/recevoir » afin de savoir si nos règles fonctionnent.

Comme nous pouvons le constater, le mail n’est pas parti de la boite d’envoi et aucun mail n’a été

reçu. La règle semble avoir fonctionnée.

DUBOC Pierre Terminale PRO MRIM 32/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6- Affichage des logs afin de comprendre l’action du pare-feu

Nous pouvons voir dans les logs que le pc ayant l’adresse IP 192.168.111.3 (mon pc) a tenté en

vain d’envoyer/recevoir car les requêtes POP3 et SMTP via les ports 110 et 25 ont été refusées.

Les paquets devaient aller de mon pc 192.168.111.3 vers 212.27.48.3 qui est le serveur POP3 de

Free et vers 212.27.48.4 qui est le serveur SMTP de Free.

Notre règle semble avoir fonctionnée, en tout cas, les requêtes via les ports normalement

bloquées ne sont pas passées.

DUBOC Pierre Terminale PRO MRIM 33/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

7- Désactivation des polices et sauvegarde de la configuration afin de vérifier l’E/R de

Nous allons maintenant désactiver les règles de restriction SMTP et POP3 afin de vérifier si

l’envoi/réception de mail fonctionne à nouveau.

Sur un simple clic droit, il est possible de désactiver les policies présentes.

Il faut maintenant sauvegarder la configuration dans le Watchguard.

Voila la nouvelle configuration « uploadée », il ne reste plus qu’à tester.

DUBOC Pierre Terminale PRO MRIM 34/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

8- Test d’envoi/réception de mail une fois les règles désactivées

Essayons maintenant d’envoyer notre email maintenant que les policies sont désactivées.

Comme nous pouvons le constater, le message de test à bien été envoyé. Il fait maintenant

parti des « éléments envoyés » de Windows Mail.

De plus, ce dernier nous annonce comme connecté au serveur « pop.free.fr ».

Nos règles ont donc belle et bien fonctionné.

Il suffira alors de les réactiver par la suite, ainsi que d’envoyer la nouvelle configuration vers le

Watchguard pour qu’elles refassent effet.

Il est donc plutôt simple de décider de bloquer l’envoi et/ou la réception de mail, même si de

nombreuses fonctionnalités n’ont pût être détaillées.

Cela aurait pris énormément de place dans mon rapport de stage et peut être lassé un lecteur

non initié ou passionné !

DUBOC Pierre Terminale PRO MRIM 35/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°4. CONCLUSION

Ma formation, appuyée par les différents stages que j’ai été amené à réaliser, m’a permis

d’apprécier les différentes facettes du métier de technicien informatique. Même si dans les deux cas,

il s’agissait d’informatique de services, mes premiers stages en première année de Bac Pro MRIM

m’ont confronté à une clientèle de particuliers, avec des demandes et des budgets différents à ceux

rencontrés lors de mes deux derniers stages que j’évoque dans mon rapport. La clientèle rencontrée

par le biais de mes deux stages à Luxembourg Télécom disposait d’un budget conséquent qui m’a

permis de voir du matériel autre, performant, innovant et différent. Cette diversité de matériels, de

métiers (commercial, technicien, administrateur réseaux), de clientèles (française, frontalière et

luxembourgeoise) est une richesse pour ma formation personnelle.

Les avantages de ces stages sont qu’ils m’ont permis d’appliquer les théories apprises au lycée,

d’approfondir mes connaissances et même d’aborder des thèmes non abordées en cours. Je déplore

un manque de temps, le temps passe vite en stage même si les journées sont bien remplies. Certains

sujets n’ont pas pu être abordés mais je compte bien encore apprendre. L’aspect gestion n’a pas pu

être abordé avec mon tuteur par manque de temps.

Le travail au Luxembourg a ses contraintes par la longueur des trajets qui s’ajoute à la journée de

travail les embouteillages et le stress.

La nécessité de connaître l’anglais est doublement de rigueur car elle s’ajoute à celle due au travail

informatique. J’ai pu m’y confronter aussi bien à l’oral que pour des documentations techniques.

Mon parcours BEP Electronique puis BAC Pro MRIM accompagnés des différents stages m’ont

permis de goûter au monde du travail et d’envisager mon orientation professionnelle. Je souhaite

encore parfaire mes connaissances et aborder d’autres thèmes, dont l’informatique est riche, comme

la programmation ou la création de site web… .

NB : Toute utilisation de marques et/ou logos dans ce rapport reste la propriété de leurs fondateurs

respectifs.

DUBOC Pierre Terminale PRO MRIM 36/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°5. GLOSSAIRE

Active Directory : service d'annuaire propre aux environnements Windows. (=AD).

ActiveX : solution de création d'applications développée par Microsoft.

Chipset : jeu de composants électroniques intégré dans un circuit intégré préprogrammé permettant de gérer les flux de données.

DHCP : Dynamic Host Configuration Protocol permet d'assurer la configuration automatique des paramètres IP d’une station.

DMZ : Zone démilitarisée. Il s'agit d'une zone où une entreprise peut placer des serveurs qu'elle souhaite rendre accessibles à partir

d'Internet.

DNS : Domain Name System : service permettant d'établir une correspondance entre une adresse IP et un nom de domaine.

Exchange : logiciel collaboratif pour serveur de messagerie électronique créé par Microsoft.

FTP : File Transfer Protocol est un protocole de communication destiné à l'échange informatique de données.

ICT : Information and Communication Technology (= Technologie de l’information et de la communication).

IP : Ensemble de règles décrivant les adresses du réseau, qui permet un service d'adressage unique pour l'ensemble des terminaux

connectés à Internet.

IT: Information technology (=solutions informatiques).

LAN : Local Aera Network, réseau local connectant des ordinateurs au sein d'un même réseau.

Malware : logiciel développé dans le but de nuire à un système informatique.

PCI : Peripheral Component Interface, type de connecteur présent sur la carte mère.

Ping : commande permettant d'envoyer une requête 'Echo' d'une machine à une autre machine.

POP : Post Office Protocol, protocole qui permet de récupérer les courriers électroniques situés sur un serveur de messagerie

électronique. (Réception)

RAM : Random Access Memory, mémoire vive d'un ordinateur, utilisée pour l'exécution des applications.

SBS : Small Business Server, solution serveur tout-en-un.

SMTP : Simple Mail Transfer Protocol, protocole de communication utilisé pour transférer le courrier électronique vers les serveurs

de messagerie électronique. (Envoi)

Spyware : logiciel espion qui s'installe dans un ordinateur dans le but de collecter et transférer des informations.

SQL : Structured Query Language, langage informatique normalisé qui sert à demander des opérations sur des bases de données.

Switch : équipement qui permet l'interconnexion d'entités réseau appartenant à un même réseau physique.

TCP : Transmission Control Protocol, protocole de transport fiable.

UDP : User Datagram Protocol, protocole de transport de données sans connexion qui s'appuie sur le protocole IP.

VPN : Le Réseau privé virtuel (ou Virtual Private Network), extension des réseaux locaux qui chiffre les données qu'il véhicule.

WAN : Wide area network, réseau informatique couvrant une grande zone géographique. Le plus grand WAN est le réseau Internet.

DUBOC Pierre Terminale PRO MRIM 37/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

PARTIE N°6. ANNEXES

6.1 Zoom sur le diagnostic du problème de temps d’accès à un logiciel

6.1.1 Aperçu de l’application CCleaner :

6.1.2 Aperçu de l’application MalwareBytes

DUBOC Pierre Terminale PRO MRIM 38/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6.1.3 Aperçu de l’application Spybot Search&Destroy

6.2 Zoom sur le déploiement d’un Anti-virus réseau

6.2.1 Aperçu du lien qui redirige vers le setup (ici via un mail)

DUBOC Pierre Terminale PRO MRIM 39/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6.2.2 Aperçu ActiveX sous internet Explorer

6.2.3 Aperçu du 1er module requis pour le setup

DUBOC Pierre Terminale PRO MRIM 40/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6.2.4 Aperçu du 2ème module requis pour le setup

6.2.5 Aperçu du 3ème module requis pour le setup

DUBOC Pierre Terminale PRO MRIM 41/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6.2.6 Aperçu du 4ème module requis pour le setup

6.2.7 Aperçu du téléchargement des fichiers setup et conf. depuis le serveur

DUBOC Pierre Terminale PRO MRIM 42/43

Lycée Louis-de-Cormontaigne Rapport de Stage LUXTELECOM

6.2.8 Aperçu de l’icône de l’anti-virus dans la barre de notification

6.2.9 Aperçu de la console Client/Server de l’agent

DUBOC Pierre Terminale PRO MRIM 43/43

Você também pode gostar

- Documents - MX - Mise en Place Dun Systeme de Load Balancing Et de FailoverDocumento54 páginasDocuments - MX - Mise en Place Dun Systeme de Load Balancing Et de FailoverMax VainqAinda não há avaliações

- Rapport de Stage de M2 Informatique OptiDocumento42 páginasRapport de Stage de M2 Informatique OptiSomia NatouriAinda não há avaliações

- Réseaux mobiles et satellitaires: Principes, calculs et simulationsNo EverandRéseaux mobiles et satellitaires: Principes, calculs et simulationsAinda não há avaliações

- Rapport de Stage HexabyteDocumento49 páginasRapport de Stage Hexabyteloulou7889100% (1)

- Rapport de Stage FinalDocumento51 páginasRapport de Stage FinalSara EL OUAGHLIDIAinda não há avaliações

- Rapport de Securité de ReseauDocumento10 páginasRapport de Securité de ReseauAyoub NafilAinda não há avaliações

- Memoire FinalDocumento62 páginasMemoire Finaldelaure fowoueAinda não há avaliações

- Mon Rapport de StageDocumento38 páginasMon Rapport de StageHurlin BrayaneAinda não há avaliações

- DRIDo MemoireDocumento96 páginasDRIDo Memoirepanghoud exauceAinda não há avaliações

- Mise A Niveau de Reseau WanDocumento55 páginasMise A Niveau de Reseau Wantonye joelAinda não há avaliações

- Rapport de StageDocumento28 páginasRapport de StageDelphin EbangaAinda não há avaliações

- Rapport Stage Jeremy GiguelayDocumento110 páginasRapport Stage Jeremy GiguelayEya MastourAinda não há avaliações

- Rapport de Stage CentOS 64bits-DDCVDocumento61 páginasRapport de Stage CentOS 64bits-DDCVAnonymous k2SY4zdI3Ainda não há avaliações

- Rapport de Stage Med 2016Documento23 páginasRapport de Stage Med 2016AMél SoltaniAinda não há avaliações

- Memoire Finale FinaleDocumento56 páginasMemoire Finale FinaleHery Fifaliana TrimozafyAinda não há avaliações

- Rapport Sur ElastixDocumento22 páginasRapport Sur ElastixEl Hadani Nabil50% (2)

- BelhadjKarima AbidADocumento106 páginasBelhadjKarima AbidAZakaria ZerguineAinda não há avaliações

- Proposition D'une Architecture RéseauxDocumento79 páginasProposition D'une Architecture RéseauxYahia YahiaAinda não há avaliações

- Rapport de Stage BTS 1ADocumento29 páginasRapport de Stage BTS 1AfatimaAinda não há avaliações

- Audit ENSITDocumento128 páginasAudit ENSITAnis DridiAinda não há avaliações

- AndriamiandraManovosoa ESPA MAST 2018 PDFDocumento136 páginasAndriamiandraManovosoa ESPA MAST 2018 PDFRafamantanantsoa KevinAinda não há avaliações

- Selmani E.Documento81 páginasSelmani E.warda kortliAinda não há avaliações

- Rapport FinalDocumento81 páginasRapport FinalrachidtahriAinda não há avaliações

- TFC As 2021 Tshibunda Kabundi DynaDocumento98 páginasTFC As 2021 Tshibunda Kabundi DynaFirst love church LubumbashiAinda não há avaliações

- CER Systèmes de Fichiers Distribués Et AuthentificationDocumento6 páginasCER Systèmes de Fichiers Distribués Et AuthentificationLenouveau CharismeAinda não há avaliações

- Mise en Place D Un VPN Site To Site Au SDocumento62 páginasMise en Place D Un VPN Site To Site Au Sandrea billongAinda não há avaliações

- Rapport de Stage Williams CastilloDocumento15 páginasRapport de Stage Williams Castilloapi-355954501Ainda não há avaliações

- Ministere de LDocumento39 páginasMinistere de LZura Kwizera100% (1)

- TP 3 AuditDocumento4 páginasTP 3 Auditمحمد يعقوبAinda não há avaliações

- Cloud Computing Mobile: Cas D'un Outil D'aide À La Décision D'analyse de Flux Des Caméras IPDocumento99 páginasCloud Computing Mobile: Cas D'un Outil D'aide À La Décision D'analyse de Flux Des Caméras IPNeda RwnAinda não há avaliações

- RemerciementsDocumento34 páginasRemerciementsguedri khensaAinda não há avaliações

- Authentification Dans Les Réseaux Wifi Par Le Protocole Radius PDFDocumento82 páginasAuthentification Dans Les Réseaux Wifi Par Le Protocole Radius PDFHafid SalimAinda não há avaliações

- Pfe Fatima Es SaadiDocumento59 páginasPfe Fatima Es SaadiMed MohamedAinda não há avaliações

- Mémoire AHOULIMI B - Version 2.0 - Review1Documento65 páginasMémoire AHOULIMI B - Version 2.0 - Review1Athanase Kampatiba DjagbaAinda não há avaliações

- Mémoire FinaleDocumento72 páginasMémoire FinaleAsma TabetAinda não há avaliações

- La Virtualisation:: 1-Les AvantagesDocumento4 páginasLa Virtualisation:: 1-Les Avantageswalid baccariAinda não há avaliações

- Memoire de Fin DetudeDocumento66 páginasMemoire de Fin DetudeFatine Fatmi100% (1)

- Rapport PFE IkramDocumento92 páginasRapport PFE IkramMed Aminn H'mAinda não há avaliações

- TD Horloge1Documento5 páginasTD Horloge1khouloud fathallah100% (1)

- DST - 2010 - Mise en Place D'un Proxy SQUID Sécurisé Avec Authentification LDAP. ESMT TéléinformatiqueDocumento45 páginasDST - 2010 - Mise en Place D'un Proxy SQUID Sécurisé Avec Authentification LDAP. ESMT Téléinformatiquetchuipet100% (1)

- Rapport de Stage Securite D'un Routeur CISCODocumento43 páginasRapport de Stage Securite D'un Routeur CISCOElio Huncho OuradeiAinda não há avaliações

- Mise en Place D'une Solution de Supervision Cacti Cas D'étude: Cevital Mise en Place D'une Solution de Supervision Cacti Cas D'étude: CevitalDocumento81 páginasMise en Place D'une Solution de Supervision Cacti Cas D'étude: Cevital Mise en Place D'une Solution de Supervision Cacti Cas D'étude: CevitalSelma MehenniAinda não há avaliações

- Rapport ProjetDocumento51 páginasRapport ProjetNabil BoutefAinda não há avaliações

- SiemDocumento104 páginasSiemfadi kazdar100% (2)

- Communication Entre Deux Machines Virtuelles (Virtual Box) Pierre BLONDEAUDocumento3 páginasCommunication Entre Deux Machines Virtuelles (Virtual Box) Pierre BLONDEAUBAILA ATHIMAN ROLANDAinda não há avaliações

- Chapitre 1Documento19 páginasChapitre 1Sonia AmriAinda não há avaliações

- Mise en Place D'une Solution IAASDocumento93 páginasMise en Place D'une Solution IAASsenders oneAinda não há avaliações

- Memoire Online - Etude Et Mise en Place de La Téléphonie Sur IP Via VSAT - Erich MAROGA-AZOCHRY PDFDocumento54 páginasMemoire Online - Etude Et Mise en Place de La Téléphonie Sur IP Via VSAT - Erich MAROGA-AZOCHRY PDFIsaac TshishimbiAinda não há avaliações

- MihoubiMohamed MedjaniN PDFDocumento116 páginasMihoubiMohamed MedjaniN PDFImene KirecheAinda não há avaliações

- Pfe Final CorrectionDocumento86 páginasPfe Final CorrectionscherubinAinda não há avaliações

- Pfe Lastic3Documento49 páginasPfe Lastic3Fteiti MondherAinda não há avaliações

- Rapport Definitif SOURADocumento57 páginasRapport Definitif SOURAjudicaelAinda não há avaliações

- FinaleDocumento31 páginasFinaleHassen BouguerraAinda não há avaliações

- FinalDocumento88 páginasFinalزكور بلال100% (1)

- Travail de Fin de Cycle Jean COMPLETDocumento55 páginasTravail de Fin de Cycle Jean COMPLETViboys MupoyaAinda não há avaliações

- Mémoire de Ousmane SY, Aissatou TOP, Seyni MbayeDocumento59 páginasMémoire de Ousmane SY, Aissatou TOP, Seyni Mbayengouda ndiayeAinda não há avaliações

- WLAN PresentationDocumento27 páginasWLAN PresentationAbdelhamid HarakatAinda não há avaliações

- Application Supervision Equiment AeriensDocumento58 páginasApplication Supervision Equiment Aeriensradwane lourhmatiAinda não há avaliações

- PFE 2019 Finale1Documento88 páginasPFE 2019 Finale1Nada KnaniAinda não há avaliações

- Li-Fi: Mise en réseau cohérente et à grande vitesse basée sur la lumièreNo EverandLi-Fi: Mise en réseau cohérente et à grande vitesse basée sur la lumièreAinda não há avaliações

- Poutres en BA Ou BPDocumento10 páginasPoutres en BA Ou BPCastiglianoAinda não há avaliações

- L'innovation Dans L'événementiel SportifDocumento5 páginasL'innovation Dans L'événementiel SportifhealthcareexpooAinda não há avaliações

- Examen 2021Documento5 páginasExamen 2021Camelea AlxAinda não há avaliações

- 8 Réalisation Des Activités OpérationnellesDocumento33 páginas8 Réalisation Des Activités OpérationnellesKarim DjeffalAinda não há avaliações

- Champions of Hara Doc FRDocumento18 páginasChampions of Hara Doc FRRik ShuratoAinda não há avaliações

- CGL 2016 Anglais Rapport de JuryDocumento5 páginasCGL 2016 Anglais Rapport de JurySaeclusAinda não há avaliações

- ECVO LimitéDocumento14 páginasECVO LimitéBOUILLEAUAinda não há avaliações

- Python Pour Les NulsDocumento549 páginasPython Pour Les NulsBelhamidi Mohammed Houssame88% (16)

- Correction-Exo-3-TD No-3-SMI-S1-ABDocumento5 páginasCorrection-Exo-3-TD No-3-SMI-S1-ABAbdel ouameurAinda não há avaliações

- Universite D'Antananarivo: Departement Bâtiment Et Travaux PublicsDocumento284 páginasUniversite D'Antananarivo: Departement Bâtiment Et Travaux PublicsIlias ElmaaloumAinda não há avaliações

- CH Org TD 9Documento6 páginasCH Org TD 9Jean omer KoneAinda não há avaliações

- Smodin Plagiarism ReportDocumento3 páginasSmodin Plagiarism Reportrajhi houssemAinda não há avaliações

- Charpente MétaliqueDocumento9 páginasCharpente MétaliqueH-a HichemAinda não há avaliações

- Rapport - Raphael PION - ALCASAR V3Documento39 páginasRapport - Raphael PION - ALCASAR V3Ghofrane FerchichiAinda não há avaliações

- MEAG MDDX 66499 13 FR 1509Documento300 páginasMEAG MDDX 66499 13 FR 1509xbruneauAinda não há avaliações

- Projection Du Secteur RéelDocumento24 páginasProjection Du Secteur RéelAbdoulaye NdongAinda não há avaliações

- 2001 Sept PT1Documento19 páginas2001 Sept PT1HamydAinda não há avaliações

- 1as dc1 PDFDocumento18 páginas1as dc1 PDFAhmed benabdelkaderAinda não há avaliações

- AL-prétirés DDMDocumento14 páginasAL-prétirés DDMGiacomo AngeliniAinda não há avaliações

- Chap 1 GéolocalisationDocumento13 páginasChap 1 GéolocalisationGabin Kenny de Manuel TRIGOAinda não há avaliações

- Revue MarschDocumento73 páginasRevue MarschTens AiepAinda não há avaliações

- TD Compresseur e PDFDocumento8 páginasTD Compresseur e PDFntab100% (1)

- Teyliom Group RecruteDocumento1 páginaTeyliom Group RecruteHassane AmadouAinda não há avaliações

- Imagerie Des Fractures Du RocherDocumento9 páginasImagerie Des Fractures Du RocherOussama AbounasrAinda não há avaliações

- FD 13-4Documento11 páginasFD 13-4olympioAinda não há avaliações

- Pompes Flygtk NDocumento16 páginasPompes Flygtk NSamir PosibleAinda não há avaliações

- 5 - Business ModeleDocumento5 páginas5 - Business ModeleBassma AzarhounAinda não há avaliações

- P - Etude6 - Les LiaisonsDocumento4 páginasP - Etude6 - Les LiaisonsSamsun GalaxAinda não há avaliações

- 322 05232011Documento32 páginas322 05232011elmoudjahid_dzAinda não há avaliações

- Khedmtii 3Documento6 páginasKhedmtii 3nadjmob3Ainda não há avaliações