Escolar Documentos

Profissional Documentos

Cultura Documentos

Seguridad Informatica

Enviado por

Luis HolandaDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Seguridad Informatica

Enviado por

Luis HolandaDireitos autorais:

Formatos disponíveis

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

SEGURIDAD INFORMATICA

DEFINICION 1: Es dar seguridad a los recursos del sistema de información (material informático o

programas) de una organización sean utilizados de la manera que se decidió y que el acceso a la

información allí contenida, así como su modificación sólo sea posible a las personas que se

encuentren acreditadas y dentro de los límites de su autorización.

DEFINICION 2: La seguridad informática es una disciplina que se encarga de proteger la integridad

y privacidad de la información almacenada en un sistema informático.

DEFINICION 3: Seguridad informática, técnicas desarrolladas para proteger los equipos informáticos

individuales y conectados en una red frente a daños accidentales o intencionados

DEFINICION 4: La seguridad informática es una disciplina que se relaciona a diversas técnicas,

aplicaciones y dispositivos encargados de asegurar la integridad y privacidad de la información de un

sistema informático y sus usuarios.

DEFINICION 5: Seguridad Informática es aquella que mantiene la integridad, disponibilidad de

privacidad, control y la autenticidad de la información manejada por computadora a través de

distintas aplicaciones que permiten la aplicación máxima de la información.

DEFINICION 6: La seguridad informática es un conjunto de técnicas encaminadas a obtener altos

niveles de seguridad en los sistemas informáticos

DEFINICION 7: La seguridad informática puede ser definida, básicamente, como la preservación de

la confidencialidad, la integridad y la disponibilidad de los sistemas de información.

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

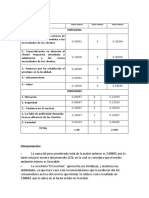

PRACTICA

REALIZA MAPAS CONCEPTUALES DANDO TU OPINION SOBRE LA

SEGURIDAD INFORMATICA

Es una disciplina que se encarga de

proteger la integridad y privacidad

de la información almacenada en un

sistema informático.

Es dar seguridad a los recursos de

infomacion

Desarrolladas para proteger los

equipos informáticos individuales en

Seguridad Informatica una red frente a daños accidentales o

intencionados

puede ser definida, básicamente,

como la preservación de la

confidencialidad

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

FORMAS DE ATAQUE INFORMATICO

Los insiders (DEFINE)

Son aquellos consejeros o accionistas significativos de una compañía que realizan

operaciones de compra/venta de títulos de la empresa. Debido a su cargo cuentan

con información privilegiada de la compañía en la que llevan a cabo su actividad.

Los outsiders (DEFINE).

Son aquellos empresarios que no pertenece a un cartel, alguien q vive apartado de

la sociedad común o alguien que observa un grupo desde afuera

PROGRAMAS MALIGNOS

Todo ordenador o sistema informático está expuesto a una serie de amenazas de tipo

sóftware que, por mucho que intentemos evitarlas, siempre van a estar ahí. Dichas amenazas

son programas diseñados con el único propósito de causar daños en los sistemas donde se

ejecutan, como por ejemplo borrar el disco duro o estropear el sistema operativo eliminando

determinados archivos

El usuario: causa del mayor problema ligado a la seguridad de un sistema informático

(porque no le importa, no se da cuenta o a propósito).

UN INTRUSO: persona que consigue acceder a los datos o programas de los cuales

no tiene acceso permitido (cracker, defacer, script kiddie o Script boy, viruxer, etc.).

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

DEFINE QUE SON

1.- CRACKER: son personas q rompen o vulneran algún tipo de sistemas de seguridad cuyo

motivo seas por lucro o motivados por la multitud

2.- DEFACER: es el un usuario u ordenador caracterizado por usar puertas traseras o

agujeros y bugs para entra a los servidores con objetivo es destruir a servidores o atracar a

otros servidores

3.- SCRIPT KIDDIE O SCRIPT BOY: son personas que presumen en tener conocimiento y

habilidades, pero realmente no poseen y no tiene el interés en aprender

4.-VIRUXER: Persona que consigue acceder a los datos o programas de los cuales no tiene

acceso permitido

UN SINIESTRO (robo, incendio, por agua): una mala manipulación o una

malintención derivan a la pérdida del material o de los archivos. CITA UN EJEMPLO COMO

SE APLICARIA ESTE PROCESO

En el año 2011, ESTsoft perdió información muy valiosa de más de 35 millones de

usuarios debido a los piratas informáticos.

EL PERSONAL INTERNO DE SISTEMAS. el poder que llevan a disociaciones

entre los sectores y soluciones incompatibles para la seguridad informática. CITA UN

EJEMPLO COMO SE APLICARIA ESTE PROCESO

En mayo del 2006 en los EE.UU. fue robado un disco duro externo del departamento

de asuntos de veteranos de los EE. UU el cual tenía información clasificada de

nombres, fechas y seguridad social

SNOOPING

Los ataques de esta categoría tienen el mismo objetivo que el sniffing, obtener la

información sin modificarla. Sin embargo los métodos son diferentes. Además de

interceptar el tráfico de red, el atacante ingresa a los documentos, mensajes de e-mail y

otra información guardada, realizando en la mayoría de los casos un downloading de esa

información a su propia computadora.

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

COMO SE APLICA EL SNIFFING EN UNA EMPRESA CITE UN EJEMPLO

Se aplica para robar información o escuchar conversaciones privadas de empresa o

personas con cargos importantes

CABALLOS DE TROYA (EN QUE CONSISTE CITE UN EJEMPLO)

Consiste en apertura una puerta trasera para usuarios no autorizados. Ejemplo puede

llegar como un programa para instalar en un juego

ATAQUE VÍA CORREO ELECTRÓNICO (EN QUE CONSISTE CITE UN EJEMPLO)

Consiste mensajes llamativos así el usuario. Ejemplo puede llegar por los correos no

deseados

PHISHING (EN QUE CONSISTE CITE UN EJEMPLO)

En sustraer datos valiosos de las víctimas como cuantas bancarias. Ejemplo es robar

el dinero del usuario en su cuenta y cuyo dinero es enviado a otra persona sin saber

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

RECOMENDACIONES PARA SEGURIDAD INFORMATICA

1.-Utilización de aplicaciones de protección: cortafuegos, antivirus,

antiespías, etc.

2.-Encriptación de la información y uso de contraseñas

3.-Capacitación a los usuarios de un sistema

4.-Capacitación a la población general sobre las nuevas

tecnologías y las amenazas que pueden traer. Ver

analfabetismo informático.

5.-Conviértase en experto o busque la ayuda de expertos

6.-Entienda su negocio: Proteger lo que uno no comprende es una

tarea complicada. Por ejemplo, usted puede poseer sólidos

conocimientos sobre seguridad y obtener un trabajo que le exige

administrar los bienes TI

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

7.-Catalogue sus bienes

La persona no conoce todos los bienes informáticos que posee su

compañía.

8.- Bloquee los escritorios: los usuarios no violan la seguridad de

manera intencional, pero suelen generar riesgos de manera

involuntaria. Instalan juegos que sus amigos les envían por correo

electrónico; visitan sitios Web inseguros, cambian la configuración

del sistema para facilitar su trabajo.

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

TRABAJO

CITE DE LAS RECOMENDACIONES EJEMPLOS

Cortafuegos

Zone alarm

Firewall plus

Antivirus

Norton Antivirus

Avast

anti espías.

SpyBot Search

Destroy

que recomendaciones establecerías para la seguridad

informática

en cambiar constantemente las claves de usuarios y no

aceptar cualquier programa que llegue por correo

electrónico por lo que puede estar con un virus o robarte

tu información

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

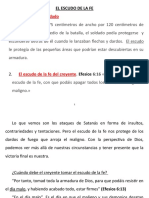

COMPLEJAS PARA LAS FACILES PARA LAS LIGERAS PARAS LAS

EMPRESAS EMPRESAS EMPRESAS

SEGURIDAD INFORMATICA SE HAN VUELTO

ES IRREAL ES REAL ES FANTASIA

EL RIESGO QUE CORREN LAS EMPRESAS CON LA SEGURIDAD

Mg. Erika Caldas Cabrera

FACULTAD DE INGENIERIA

ESCUELA INGENIERIA INDUSTRIAL SISTEMA DE INFORMACION GERENCIAL

Conclusión EXAMEN

La seguridad informática se ha vuelto cada día mas compleja para

las empresas, en el estudio sobre la seguridad de la informática en

las organizaciones o empresas se ha visto que el riesgo que corren

las empresas relacionadas con amenazas a la seguridad es real. Cada

año se contabilizan perdidas, tanto millonarias de las empresas

debido a los numerosos ataques de virus y violaciones a la seguridad

informática que sufren dichas empresas.

Hoy en día deben enfocarse parte de su atención en el grado de

vulnerabilidad y en las herramientas de seguridad con las que

cuentan par hacerle frente a posibles ataques informáticos que

luego se puedan traducir en perdidas cuantiosas de dinero y de

información. Para protegerse no basta que las empresas posean

dispositivos de protección informática como firewalls o cortafuegos,

sistema de detección de intrusos,

antivirus de red, dispositivos antispam, que generalmente son

inversiones considerables de dinero, si no que el funcionamiento de

los mismos ha de estar marcado por la implementación de todos los

departamentos y personales de la empresa.

Mg. Erika Caldas Cabrera

Você também pode gostar

- La Seguridad InformaticaDocumento32 páginasLa Seguridad InformaticaJonathan Azaña RamosAinda não há avaliações

- Seguridad InformáticaDocumento56 páginasSeguridad Informáticamauro vegaAinda não há avaliações

- Seguridad de Redes InformaticasDocumento5 páginasSeguridad de Redes InformaticasOrlando Suca100% (1)

- Trabajo Final ComputarizadaDocumento6 páginasTrabajo Final ComputarizadaFranyely Batista ColonAinda não há avaliações

- Tema 2Documento17 páginasTema 2juan gonzalezAinda não há avaliações

- Actividad 1 - Fundamentos de Seguridad InformaticaDocumento4 páginasActividad 1 - Fundamentos de Seguridad InformaticaCere MaestreAinda não há avaliações

- Tipos Tecnicas SeguridadDocumento3 páginasTipos Tecnicas SeguridadIRAN RAMIREZ FIERROAinda não há avaliações

- CiberDocumento12 páginasCiberCarlos DanielAinda não há avaliações

- Monografia Seguridad InformaticaDocumento20 páginasMonografia Seguridad InformaticaLessly SotoAinda não há avaliações

- Seguridad Informatica - AnamelbaDocumento35 páginasSeguridad Informatica - AnamelbaAlbert Pino HurtadoAinda não há avaliações

- Fundamentos de La Seguridad InformaticaDocumento25 páginasFundamentos de La Seguridad InformaticaC'Denisse PalominoAinda não há avaliações

- Fundamentos de La CiberseguridadDocumento20 páginasFundamentos de La CiberseguridadLizabeth SanchezAinda não há avaliações

- Anteproyecto Seguridad InformaticaDocumento18 páginasAnteproyecto Seguridad InformaticaElias RonaldoAinda não há avaliações

- Seguridad e Inseguridad Informática HERRAMIENTA CANVADocumento13 páginasSeguridad e Inseguridad Informática HERRAMIENTA CANVAChrystal CastleAinda não há avaliações

- Resumen Seguridad Informatica Jorge PradoDocumento13 páginasResumen Seguridad Informatica Jorge PradoDavid PradoAinda não há avaliações

- Seguridades Fisicas AuditoriaDocumento7 páginasSeguridades Fisicas AuditoriaLisbeth CaluñaAinda não há avaliações

- Tarea 3 SeguridadDocumento15 páginasTarea 3 Seguridadjose antonioAinda não há avaliações

- Si - Ut1 - IntroducciónDocumento21 páginasSi - Ut1 - Introduccióneucolo7277Ainda não há avaliações

- Qué Es La Seguridad de RedDocumento9 páginasQué Es La Seguridad de RedOMAR REYES FARJEAinda não há avaliações

- Bloque I Seguridad Informática PDFDocumento19 páginasBloque I Seguridad Informática PDFGerman MendezAinda não há avaliações

- Sistemas de Información UNIDAD 3.1Documento18 páginasSistemas de Información UNIDAD 3.1sully riveraAinda não há avaliações

- Seguridad Informática - IntroducciónDocumento23 páginasSeguridad Informática - IntroducciónAlbertoAinda não há avaliações

- Google Drive WordDocumento8 páginasGoogle Drive Wordwilmer EspinosaAinda não há avaliações

- CiberseguridadDocumento11 páginasCiberseguridadhu200112147Ainda não há avaliações

- Unidad Ii - Tema I - Seguridad InformaticaDocumento5 páginasUnidad Ii - Tema I - Seguridad InformaticaRosa Beatriz Cantero DominguezAinda não há avaliações

- Actividad Preliminar-EnsayoDocumento8 páginasActividad Preliminar-EnsayoRodrigo Alejandro Vera CardenasAinda não há avaliações

- Plegable. Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento5 páginasPlegable. Determinar Las Políticas de Protección Contra Ataques Informáticosjairo alonso bernal hernandezAinda não há avaliações

- Tic EnsayoDocumento9 páginasTic EnsayoAlexander LeónAinda não há avaliações

- Ensayo Lectura ComprensivaDocumento22 páginasEnsayo Lectura ComprensivaErika CedeñoAinda não há avaliações

- Ciberseguridad: Maria Eliza Ossa Redondo Santiago Ospina Marin 11-1 TecnologiaDocumento7 páginasCiberseguridad: Maria Eliza Ossa Redondo Santiago Ospina Marin 11-1 Tecnologiaj hope 2.0Ainda não há avaliações

- Trabajo Seguridad InformaticaDocumento14 páginasTrabajo Seguridad Informaticayeraldin antelizAinda não há avaliações

- Ciberseguridad Angelo Eduardo Calizaya Coaquira NOCHEDocumento18 páginasCiberseguridad Angelo Eduardo Calizaya Coaquira NOCHERONALD RENE QUISPE FERNANDEZAinda não há avaliações

- Conceptos FundamentalesDocumento5 páginasConceptos FundamentalesJulio Cesar Vergara TAinda não há avaliações

- Seguridad INF (ERP)Documento8 páginasSeguridad INF (ERP)Javier RangelAinda não há avaliações

- Ensayo Sobre Los Conceptos Básicos de Seguridad InformáticaDocumento4 páginasEnsayo Sobre Los Conceptos Básicos de Seguridad InformáticaDeivys AcostaAinda não há avaliações

- Seguridad InformaticaDocumento49 páginasSeguridad InformaticaPedro Castañeda GonzalezAinda não há avaliações

- Ciberseguridad para PymesDocumento24 páginasCiberseguridad para PymesIgna MartínAinda não há avaliações

- Seguridad InformaticaDocumento18 páginasSeguridad InformaticajosemguedAinda não há avaliações

- Temario Seguridad InformaticaDocumento14 páginasTemario Seguridad InformaticaAlex EstradaAinda não há avaliações

- Seguridad de La InformaciónDocumento7 páginasSeguridad de La InformaciónWilmaReyesAinda não há avaliações

- Pueden Llegar A Enfrentar Instalaciones Proceso de Planes y Sistemas Tendientes A PrevenirDocumento3 páginasPueden Llegar A Enfrentar Instalaciones Proceso de Planes y Sistemas Tendientes A PrevenirGUIDOAinda não há avaliações

- TallerDocumento5 páginasTallerjimenezjuanita.210Ainda não há avaliações

- Ciber SeguridadDocumento10 páginasCiber SeguridadCESAR HERNAN PATRICIO PERALTAAinda não há avaliações

- Tema4 - TIC 2 Bachillerato - 2022-2023Documento11 páginasTema4 - TIC 2 Bachillerato - 2022-2023miguel692aAinda não há avaliações

- Qué Es La CiberseguridadDocumento5 páginasQué Es La Ciberseguridadandrea menendezAinda não há avaliações

- Tema4 - TIC 2 Bachillerato - 2018-2019Documento11 páginasTema4 - TIC 2 Bachillerato - 2018-2019Ana Tujillo GarinAinda não há avaliações

- Ciberseguridad: Cátedra: Analítica de NegociosDocumento17 páginasCiberseguridad: Cátedra: Analítica de NegociosMarisa CatalánAinda não há avaliações

- Ciberseguridad Pymes y UsuariosDocumento24 páginasCiberseguridad Pymes y UsuariosDavid F MartinezAinda não há avaliações

- Módulo 3: Conceptos de Seguridad en Redes: Redes Empresariales, Seguridad y Automatización v7.0 (ENSA)Documento98 páginasMódulo 3: Conceptos de Seguridad en Redes: Redes Empresariales, Seguridad y Automatización v7.0 (ENSA)Miguel Angel Ruiz JaimesAinda não há avaliações

- Cap3 - Seguridad en RedesDocumento102 páginasCap3 - Seguridad en RedesCARLOS ALONSOAinda não há avaliações

- Seguridad InformaticaDocumento7 páginasSeguridad InformaticaCLIN CUNYA BERROCALAinda não há avaliações

- Fundamentos de Seguridad Del SoftwareDocumento40 páginasFundamentos de Seguridad Del SoftwareLc RamseyAinda não há avaliações

- Servidores y CiberseguridadDocumento71 páginasServidores y CiberseguridadBrayan Stiven Chaparro CatañoAinda não há avaliações

- Introducción A La Seguridad InformáticaDocumento9 páginasIntroducción A La Seguridad InformáticaRogelio GuerraAinda não há avaliações

- Monografia Seguridad InformaticaDocumento20 páginasMonografia Seguridad InformaticaJhunior Franklin Salazar FernandezAinda não há avaliações

- Tarea 5 - SeguridadDocumento7 páginasTarea 5 - SeguridadGERARDO OVALLEAinda não há avaliações

- Características de Un Sistema SeguroDocumento35 páginasCaracterísticas de Un Sistema SeguroesmeAinda não há avaliações

- Unidad 5 - Clase 9 - Seguridad y Riesgos de Las Computadoras - Parte 2 - I.S.I. - Ing. David BaffoniDocumento56 páginasUnidad 5 - Clase 9 - Seguridad y Riesgos de Las Computadoras - Parte 2 - I.S.I. - Ing. David BaffoniMariano Martinez GambaroAinda não há avaliações

- Ensayo Protección y SeguridadDocumento12 páginasEnsayo Protección y SeguridadAquiles GuzmanAinda não há avaliações

- Gestion de Inventario Tarea 5Documento5 páginasGestion de Inventario Tarea 5PaulEstuardo90% (10)

- Universidad San PedroDocumento13 páginasUniversidad San PedroLuis HolandaAinda não há avaliações

- James Prescott JouleDocumento6 páginasJames Prescott JouleLuis HolandaAinda não há avaliações

- Procesos IndustrialesDocumento6 páginasProcesos IndustrialesLuis HolandaAinda não há avaliações

- AmbientalDocumento6 páginasAmbientalLuis HolandaAinda não há avaliações

- AmbientalDocumento6 páginasAmbientalLuis HolandaAinda não há avaliações

- Dop - DapDocumento6 páginasDop - DapLuis HolandaAinda não há avaliações

- PDF Clase 1Documento33 páginasPDF Clase 1Luis HolandaAinda não há avaliações

- Mision y VisionDocumento3 páginasMision y VisionLuis HolandaAinda não há avaliações

- Negociacion PDFDocumento3 páginasNegociacion PDFLuis HolandaAinda não há avaliações

- Workflow AnalisisDocumento42 páginasWorkflow AnalisisLuis HolandaAinda não há avaliações

- Resolucion de ConflictosDocumento21 páginasResolucion de ConflictosLuis FernandoAinda não há avaliações

- Negociacion PDFDocumento3 páginasNegociacion PDFLuis HolandaAinda não há avaliações

- Gestión de Proyectos de Desarrollo de SoftwareDocumento39 páginasGestión de Proyectos de Desarrollo de SoftwareJhuly HaroAinda não há avaliações

- Tema 2Documento21 páginasTema 2Jim ValerioAinda não há avaliações

- Clase1 OperacionesUnitarias1Documento44 páginasClase1 OperacionesUnitarias1Luis HolandaAinda não há avaliações

- Mision y VisionDocumento39 páginasMision y VisionLuis HolandaAinda não há avaliações

- GUIA PRACTICA 1 VISUAL C#.Net SQL SERVER 2012 MANTENIMIENTO DE UNA TABLA PDFDocumento14 páginasGUIA PRACTICA 1 VISUAL C#.Net SQL SERVER 2012 MANTENIMIENTO DE UNA TABLA PDFljeoAinda não há avaliações

- Workflow AnalisisDocumento42 páginasWorkflow AnalisisLuis HolandaAinda não há avaliações

- Tecnologia Modelo Del Negocio - BPMNDocumento34 páginasTecnologia Modelo Del Negocio - BPMNLuis HolandaAinda não há avaliações

- Sistemas de SimulaciónDocumento41 páginasSistemas de SimulaciónLuis HolandaAinda não há avaliações

- Inventario Con RestriccionesDocumento4 páginasInventario Con RestriccionesLuis HolandaAinda não há avaliações

- AmbientalDocumento6 páginasAmbientalLuis HolandaAinda não há avaliações

- Carta Sobro La CcontaminacionDocumento1 páginaCarta Sobro La CcontaminacionLuis HolandaAinda não há avaliações

- Sistemas de SimulaciónDocumento41 páginasSistemas de SimulaciónLuis HolandaAinda não há avaliações

- Tecnologia Modelo Del Negocio - BPMNDocumento34 páginasTecnologia Modelo Del Negocio - BPMNLuis HolandaAinda não há avaliações

- Que Es Deontología VaniaDocumento2 páginasQue Es Deontología VaniaLuis HolandaAinda não há avaliações

- Factor InternoDocumento2 páginasFactor InternoLuis HolandaAinda não há avaliações

- Factor InternoDocumento2 páginasFactor InternoLuis HolandaAinda não há avaliações

- Workbook JS3 04Documento17 páginasWorkbook JS3 04Alexander SandovalAinda não há avaliações

- Fundamentación Del MóduloDocumento90 páginasFundamentación Del Módulocnrd22Ainda não há avaliações

- Caso Lectura CorralDocumento25 páginasCaso Lectura CorralTamy AsquiAinda não há avaliações

- Caso Justo y BuenoDocumento7 páginasCaso Justo y BuenoDani CastroAinda não há avaliações

- Actividades Por Aniversario.Documento1 páginaActividades Por Aniversario.Wanca Walaśh Richard Gonzalo LimaymantaAinda não há avaliações

- Final Inter-Libre Copa Temporada 2022 Julio 10 2022Documento1 páginaFinal Inter-Libre Copa Temporada 2022 Julio 10 2022raul hernandezAinda não há avaliações

- Practica Pendulo SimpleDocumento19 páginasPractica Pendulo Simpleabel alexis torres veraAinda não há avaliações

- Catalago de Sierras de Sable y de Caladoras Sk5-Ed2 - 01042016 - Es - EsDocumento212 páginasCatalago de Sierras de Sable y de Caladoras Sk5-Ed2 - 01042016 - Es - EsMiss RemitidosAinda não há avaliações

- 102.a Topografia y GeoreferenciacionDocumento13 páginas102.a Topografia y GeoreferenciacionMlg JoséAinda não há avaliações

- Examen Segundo Parcial T TPM Y RCCMDocumento2 páginasExamen Segundo Parcial T TPM Y RCCMmike guerreroAinda não há avaliações

- Tema3.desarrolo de Las ActividadesDocumento21 páginasTema3.desarrolo de Las ActividadesEusebio CalvoAinda não há avaliações

- PLAN de Tutoria 2022Documento6 páginasPLAN de Tutoria 2022Ofelia HuamaniAinda não há avaliações

- INTRODUCCIÓN SalmonellaDocumento3 páginasINTRODUCCIÓN SalmonellaChichoSaltosAinda não há avaliações

- Práct. 04 - LenguajeDocumento5 páginasPráct. 04 - LenguajeMblaq Sandhrita GutierrezAinda não há avaliações

- Curriculum Vitae Rodolfo Garcia Silva Ingeniero Civil Industrial Mayo 2012 PDFDocumento4 páginasCurriculum Vitae Rodolfo Garcia Silva Ingeniero Civil Industrial Mayo 2012 PDFJaviera Soledad Carmona LopezAinda não há avaliações

- Triptico de SkkinerDocumento2 páginasTriptico de SkkinerDaniel MendozaAinda não há avaliações

- El Escudo de La FeDocumento28 páginasEl Escudo de La FeAida Josefina Parra JimenezAinda não há avaliações

- Resumen Actividad Fase 5Documento3 páginasResumen Actividad Fase 5andresAinda não há avaliações

- Mac Tema 3Documento4 páginasMac Tema 3gabriela castroAinda não há avaliações

- Guia 3 - LA-POSESION (Respuestas Unificadas)Documento17 páginasGuia 3 - LA-POSESION (Respuestas Unificadas)Nixon Eduardo RodriguezAinda não há avaliações

- CRANEOSINOSTOSISDocumento22 páginasCRANEOSINOSTOSISAlgert ContrerasAinda não há avaliações

- Estudio Fitoquimico Preliminar Del Fruto de La EspecieDocumento115 páginasEstudio Fitoquimico Preliminar Del Fruto de La EspecieLP LEAinda não há avaliações

- Sesion 1 - Sistema FinancieroDocumento11 páginasSesion 1 - Sistema FinancieroLizeth CruzAinda não há avaliações

- Creaciones Artísticas de Los Pueblos A Través de La HistoriaDocumento6 páginasCreaciones Artísticas de Los Pueblos A Través de La HistoriaAnny AndreaAinda não há avaliações

- Investigación y Ciencia 528 - Sep 2020 - Las Vias Imprevistas Del AprendizajeDocumento100 páginasInvestigación y Ciencia 528 - Sep 2020 - Las Vias Imprevistas Del AprendizajeHelman Eslava100% (3)

- Procedimiento Cambio de Bombas HorizontalesDocumento14 páginasProcedimiento Cambio de Bombas Horizontalesjuan eduardo CeltiAinda não há avaliações

- BiodescodificacionDocumento32 páginasBiodescodificacionNayeli Garcia95% (64)

- Simulacro Sencico 2023-1Documento12 páginasSimulacro Sencico 2023-1Jheremy Gomez Conovilca100% (1)

- API 608 vs. API 6D Comprensión de Las Diferencias en Los Estándares de Válvulas PDFDocumento1 páginaAPI 608 vs. API 6D Comprensión de Las Diferencias en Los Estándares de Válvulas PDFqy7bncw4rsAinda não há avaliações

- Cuaderno de Actividades PDFDocumento78 páginasCuaderno de Actividades PDFLina Maria MesaAinda não há avaliações