Escolar Documentos

Profissional Documentos

Cultura Documentos

Nte Inen Iso Iec 27033-1

Enviado por

arcangelionperuDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Nte Inen Iso Iec 27033-1

Enviado por

arcangelionperuDireitos autorais:

Formatos disponíveis

Quito – Ecuador

NORMA NTE INEN-ISO/IEC 27033-1

TÉCNICA Primera edición

ECUATORIANA

TECNOLOGÍAS DE LA INFORMACIÓN – TÉCNICAS DE

SEGURIDAD – SEGURIDAD DE LA RED

PARTE 1:

DESCRIPCIÓN Y CONCEPTOS (ISO/IEC 27033-1:2009, IDT)

INFORMATION TECHNOLOGY — SECURITY TECHNIQUES — NETWORK SECURITY —

PART 1:

OVERVIEW AND CONCEPTS (ISO/IEC 27033-1:2009, IDT)

_____________________________________

Correspondencia:

Esta norma nacional es una traducción idéntica de la Norma Internacional ISO/IEC 27033-1:2009

DESCRIPTORES: Tecnología, información, técnicas, seguridad, red, conceptos 79

ICS:35.040 Páginas

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014

NTE INEN ISO/IEC 27033-1:2009

Prólogo nacional

Esta Norma Técnica Ecuatoriana NTE INEN-ISO/IEC 27033-1:2014, es una traducción idéntica a

la Norma Internacional ISO/IEC 27033-1:2009 “Information technology — Security techniques —

Network security — Part 1: Overview and concepts”, la traducción ha sido desarrollada por el

Ministerio de Telecomunicaciones y de la Sociedad de la Información MINTEL.

El comité responsable de esta Norma Técnica Ecuatoriana y de su adopción es el Comité Técnico

de Normalización INEN/TC del INEN.

Dentro del texto de esta norma se han hecho los siguientes cambios editoriales:

a) Las palabras “esta Norma Internacional” han sido reemplazadas por “esta norma nacional”.

Para el propósito de esta Norma Técnica Ecuatoriana se indica que para el documento normativo

internacional de referencia, que se menciona en la Norma Internacional ISO/IEC 27033-1, existen

los siguientes documentos normativos nacionales correspondientes.

Documento Normativo Internacional Documento Normativo Nacional

ISO/IEC TR 7498 (all parts), Information ISO/IEC TR 18044:2004 (todas las partes),

technology — Open Systems Interconnection Tecnología de información – Interconexión

— Basic Reference Model de Sistemas Abiertos – Modelo Básico de

Referencia.

ISO/IEC 27000:2009, Information technology NTE INEN-ISO/IEC 27000, Tecnología de

— Security techniques — Information información – Técnicas de seguridad –

security management systems — Overview Sistemas de gestión de seguridad de

and vocabulary información – Resumen y vocabulario

ISO/IEC 27001:2005, Information technology NTE INEN-ISO/IEC 27001:2011, Tecnología

— Security techniques — Information de la información. Técnicas de seguridad —

security management systems — Sistema de gestión de la seguridad de la

Requirements información. Requisitos.

ISO/IEC 27002:2005, Information technology NTE INEN-ISO/IEC 27002:2009, Tecnología

— Security techniques — Code of practice de la información — Técnicas de la

for information security management seguridad — Código de práctica para la

gestión de la seguridad de la información.

ISO/IEC 27005:2008, Information technology

— Security techniques — Information NTE INEN-ISO/IEC 27005, Tecnología de

security risk management información – Técnicas de seguridad –

Gestión de riesgos de seguridad de

información

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx ii

NTE INEN ISO/IEC 27033-1:2009

Índice

Prólogo nacional .............................................................................................................................. ii

Prólogo ............................................................................................................................................. iv

Introducción ..................................................................................................................................... vi

1 Objeto y campo de aplicación .................................................... ¡Error! Marcador no definido.

2 Referencias normativas .............................................................. ¡Error! Marcador no definido.

3 Términos y definiciones .............................................................. ¡Error! Marcador no definido.

4 Abreviaturas ................................................................................. ¡Error! Marcador no definido.

5 Estructura ................................................................................................................................. 9

6 Descripción general ............................................................................................................... 11

6.1 Antecedentes .......................................................................................................................... 11

6.2 Planeación y gestión de la seguridad de red ...................................................................... 12

7 Identificación de riesgos y preparación para identificar los controles de seguridad ..... 14

7.1 Introducción ............................................................................................................................ 14

7.2 Información sobre la red actual o planeada ........................................................................ 15

7.3 Riesgos de seguridad de la información y áreas potenciales de control ........................ 20

8 Controles de Respaldo .......................................................................................................... 23

8.1 Introducción ............................................................................................................................ 23

8.2 Gestión de la seguridad de la red ......................................................................................... 23

8.3 Gestión de las Vulnerabilidades Técnicas .......................................................................... 27

8.4 Identificación y autenticación ............................................................................................... 28

8.5 Registro de los Resultados de Auditoría y Monitoreo de la Red ...................................... 29

8.6 Detección y prevención de intrusos .................................................................................... 30

8.7 Protección contra el código malicioso ................................................................................ 31

8.8 Servicios Basados en Encriptación ..................................................................................... 32

8.9 Gestión de la continuidad de negocios ............................................................................... 33

9 Directrices para el Diseño e Implementación de Seguridad de Red ................................ 34

9.1 Antecedentes .......................................................................................................................... 34

9.2 Arquitectura/diseño técnico de la seguridad de red .......................................................... 34

10 Escenarios de referencia de red - Riesgos, diseño, técnicas y control de problemas .. 36

10.1 Introducción ............................................................................................................................ 36

10.2 Servicios de Acceso a Internet para Empleados ................................................................ 36

10.3 Mejora de servicios de colaboración ................................................................................... 37

10.4 Servicios de empresa a empresa ......................................................................................... 37

10.5 Servicios de Empresa a Cliente ............................................................................................ 37

10.6 Servicios subcontratados ..................................................................................................... 38

10.7 Segmentación de red ............................................................................................................. 38

10.8 Comunicaciones Móviles ...................................................................................................... 38

10.9 Soporte de red para los usuarios viajeros .......................................................................... 39

10.10Soporte de red para el hogar y pequeñas oficinas comerciales ...................................... 39

11 Temas de 'tecnología ' - riesgos, técnicas de diseño y problemas de control ............... 39

12 Desarrollar y Probar la Solución de Seguridad .................................................................. 40

13 Operar la Solución de Seguridad ......................................................................................... 41

14 Monitoreo y Revisión de la Implementación de la Solución .............................................. 41

Anexo A (informativo) Temas de "tecnología" - riesgos, técnicas de diseño y problemas de

control ............................................................................................................................................. 42

Anexo B (informativo) Referencias cruzadas entre las normas ISO/IEC 27001 e ISO/IEC 27002

sobre controles de seguridad de redes relacionados y capítulos de esta parte de ISO/IEC

27033 .............................................................................................................................................. 70

Anexo C (informativo) Ejemplo de plantilla para un documento de procedimientos operativos

de seguridad ................................................................................................................................... 75

Bibliografía ...................................................................................................................................... 78

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx iii

NTE INEN ISO/IEC 27033-1:2009

Prólogo

ISO (Organización Internacional de Normalización) e IEC (Comisión Electrotécnica Internacional)

forman el sistema mundial especializado de normalización. Los organismos nacionales, miembros

de la ISO o de la IEC, participan en el desarrollo de Normas Internacionales por medio de comités

técnicos establecidos por la respectiva organización para tratar los campos particulares de las

actividades técnicas. Los comités técnicos de ISO e IEC colaboran en campos de mutuo interés.

Otras organizaciones internacionales, gubernamentales y no gubernamentales, en colaboración

con ISO e IEC, también participan en el trabajo. En el campo de la tecnología de la información,

ISO e IEC han establecido un comité conjunto, ISO/IEC JTC 1.

Las Normas Internacionales son redactadas de acuerdo con las reglas dadas en las Directivas de

ISO/IEC, Parte 2.

La principal tarea del comité técnico conjunto es preparar Normas Internacionales. Los proyectos

de las Normas Internacionales adoptados por el comité técnico conjunto son distribuidos a los

organismos nacionales para su votación. Su publicación como una Norma Internacional requiere la

aprobación de por lo menos un 75% de los organismos nacionales con derecho a voto.

Se llama la atención sobre la posibilidad de que algunos elementos de este documento puedan ser

sujetos a derechos de patentes. ISO e IEC no deben ser responsables de la identificación de

alguno o de todos los derechos de patentes antes señalados.

ISO/IEC 27033-1 fue preparada por el Comité Técnico ISO/IEC JTC 1, Tecnología de la

Información, Subcomité SC 7, Técnicas de Seguridad Informática.

Esta primera edición de ISO/IEC 27033-1 cancela y reemplaza a ISO/IEC 18028-1:2006.

ISO/IEC 27033 contiene las siguientes partes bajo el título general de Tecnología de la

información – Técnicas de seguridad – Seguridad de la red de TI:

- Parte 1: Guías para la seguridad de la red

Las siguientes partes están en preparación:

- Parte 2: Guías para el diseño e implementación de la seguridad en la red

- Parte 3: Escenarios de redes de referencia - Riesgos, técnicas de diseño y problemas de

control

Los riesgos, técnicas de diseño y problemas de control para

- asegurar las comunicaciones entre redes que utilizan puertas de enlace de seguridad,

- asegurar las redes privadas virtuales,

- Convergencia IP, y

- redes inalámbricas

formarán el objeto de partes futuras.

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx iv

NTE INEN ISO/IEC 27033-1:2009

Introducción

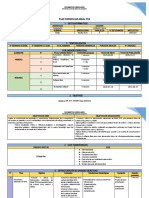

En el mundo actual, la mayoría de organizaciones tanto comerciales como gubernamentales

tienen sus sistemas de información conectados mediante redes (ver Figura 1), con conexiones de

red que son una o más de las siguientes:

- dentro de la organización,

- entre organizaciones diferentes,

- entre la organización y el público en general.

Figura 1 - Tipos generales de conexión de red

Además, con la rápida evolución de la tecnología de red a disposición del público (en particular,

con el Internet) ofreciendo importantes oportunidades de negocio, las organizaciones están

utilizando cada vez más el comercio electrónico a escala global y prestando servicios públicos en

línea. Las oportunidades incluyen un menor costo en la comunicación de datos, el uso del Internet

simplemente como un medio de conexión global, a través de servicios más sofisticados prestados

por los proveedores de servicios de Internet (ISP). Esto puede significar el uso local de puntos de

conexión a relativamente un bajo costo en cada extremo de un circuito para el comercio

electrónico en línea y sistemas de entrega de servicios en línea a gran escala mediante la

utilización de aplicaciones y servicios basados en la Web. Además, la nueva tecnología

(incluyendo la integración de datos, voz y vídeo) aumenta las oportunidades de trabajo a distancia

(también conocido como “teletrabajo” o “telecomunicación”) que permiten al personal operar lejos

de su base de trabajo madre durante períodos de tiempo significativos. Las personas pueden

mantenerse en contacto a través del uso de las instalaciones remotas para acceder a la

organización y a redes comunitarias, y a la información y los servicios de soporte a los negocios

pertinentes.

Sin embargo, mientras que este entorno proporciona ventajas comerciales importantes, existen

nuevos riesgos de seguridad a enfrentar. Según las organizaciones se basan en gran medida en el

uso de la información y redes asociadas para llevar a cabo sus negocios, la pérdida de

confidencialidad, integridad y disponibilidad de la información y de los servicios podría tener

impactos adversos significativos en las operaciones comerciales. Por lo tanto, existe un requisito

importante para proteger adecuadamente las redes y sistemas de información, y la información

correspondientes. En otras palabras: la implementación y mantenimiento de una seguridad de red

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx v

NTE INEN ISO/IEC 27033-1:2009

adecuada es absolutamente fundamental para el éxito de las operaciones comerciales de

cualquier organización.

En este contexto, las industrias de telecomunicaciones y tecnología de la información están

buscando soluciones de seguridad integrales rentables, encaminadas a proteger las redes contra

los ataques maliciosos y acciones incorrectas inadvertidas, y al cumplimiento de los requisitos del

negocio de confidencialidad, integridad y disponibilidad de la información y los servicios. La

seguridad de una red también es esencial para mantener la exactitud de la facturación o el uso de

la información como corresponda. Las prestaciones de seguridad en los productos son cruciales

para la seguridad global de la red (incluyendo aplicaciones y servicios). Sin embargo, a medida

que más productos se combinan para proporcionar soluciones totales, la interoperabilidad, o la

falta de ella, definirán el éxito de la solución. La seguridad no debe ser sólo un asunto de

preocupación para cada producto o servicio, sino que debe ser desarrollada de manera que

promueva la integración de las capacidades de seguridad en la solución global de seguridad.

El propósito de ISO/IEC 27033 es proporcionar una guía detallada sobre los aspectos de gestión,

operación y uso de las redes de sistemas de información y sus interconexiones. Las personas

dentro de una organización que son responsables de la seguridad de la información en general, y

de la seguridad de la red en particular, deben ser capaces de adaptar el material en esta norma

nacional para satisfacer sus necesidades específicas. Los principales objetivos son los siguientes.

- ISO/IEC 27033-1, Descripción y conceptos, para definir y describir los conceptos

relacionados, y proporcionar una guía sobre la gestión de la seguridad de la red. Esto

incluye el suministro de una descripción de seguridad de la red y las definiciones

correspondientes, y una guía sobre la manera de identificar y analizar los riesgos de

seguridad de red para luego definir los requisitos de seguridad de la red. También presenta

la forma de lograr arquitecturas de seguridad técnica de buena calidad, el riesgo, y los

aspectos de diseño y control asociados con los escenarios típicos de red, y las áreas

"tecnológicas" de la red (que se tratan en detalle en el desarrollo de ISO/IEC 27033).

- ISO/IEC 27033-2, Guías para el diseño e implementación de la seguridad de red, para

definir cómo las organizaciones deberían lograr arquitecturas de red de seguridad técnica,

diseños e implementaciones que garanticen la seguridad de red adecuada para sus

entornos de negocio, utilizando un enfoque coherente de planificación, diseño e

implementación de seguridad de la red, según el caso, con la ayuda de la utilización de

modelos/marcos de referencia (en este contexto, se utiliza un modelo/marco de referencia

para delinear una representación o descripción que muestre la estructura y el alto nivel de

funcionamiento de una arquitectura/diseño técnicamente seguros), y es relevante para todo

el personal que participa en la planificación, diseño e implementación de los aspectos

arquitectónicos de la seguridad de red (por ejemplo, los arquitectos de la red y diseñadores,

administradores de red y los agentes de seguridad de red).

- ISO/IEC 27033-3, Riesgos, Técnicas de diseño y los problemas de control para los

escenarios de red de referencia, para definir los riesgos específicos, las técnicas de diseño

y los problemas de control asociados con los escenarios típicos de red. Es relevante para

todo el personal que participe en la planificación, diseño e implementación de los aspectos

arquitectónicos de la seguridad de la red (por ejemplo, los arquitectos y diseñadores de red,

los administradores de red, y los agentes de seguridad de la red).

Se propone que las futuras partes de ISO/IEC 27033 aborden los siguientes temas.

- ISO/IEC 27033-4, Riesgos, técnicas de diseño y problemas de control para asegurar las

comunicaciones entre redes que utilizan puertas de enlace de protección, para determinar

los riesgos específicos, técnicas de diseño y problemas de control para asegurar el flujo de

información entre redes que utilizan puertas de enlace de seguridad. Será relevante para

todo el personal que participa en la planificación detallada, el diseño y la implementación de

puertas de enlace de seguridad (por ejemplo, los arquitectos y diseñadores de red, los

administradores de red, y los agentes de seguridad de la red).

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx vi

NTE INEN ISO/IEC 27033-1:2009

- ISO/IEC 27033-5, Riesgos, técnicas de diseño y problemas de control para la seguridad de

las redes privadas virtuales, para definir los riesgos específicos, técnicas de diseño y

problemas de control para la seguridad de las conexiones que se establecen utilizando

redes privadas virtuales (VPNs). Es aplicable para todo el personal que participe en la

planificación detallada, el diseño y la implementación de la seguridad de redes privadas

virtuales VPN (por ejemplo, los arquitectos y diseñadores de red, los administradores de red

y los agentes de seguridad de la red).

- ISO/IEC 27033-6, Convergencia IP, para definir los riesgos específicos, técnicas de diseño y

problemas de control para asegurar las redes de convergencia IP, es decir, aquellas con la

convergencia de datos, voz y video. Es aplicable para todo el personal que participe en la

planificación detallada, el diseño y la implementación de la seguridad de redes de

convergencia IP (por ejemplo, los arquitectos y diseñadores de red, los administradores de

red, y los agentes de seguridad de la red).

- ISO/IEC 27033-7, Inalámbrica, para definir los riesgos específicos, técnicas de diseño y

problemas de control de seguridad de las redes inalámbricas y de radio. Es aplicable para

todo el personal que participe en la planificación detallada, el diseño y la implementación de

la seguridad de redes inalámbricas y de radio (por ejemplo, los arquitectos y diseñadores de

red, los administradores de red, y los agentes de seguridad de la red).

Se enfatiza que ISO/IEC 27033 proporciona una guía más detallada sobre la aplicación de los

controles de seguridad de red que se describen en un nivel básico estandarizado en ISO/IEC

27002.

Si hubiere otras partes en el futuro, éstas serán relevantes para todo el personal que participe en

la planificación detallada, el diseño y la implementación de los aspectos de la red cubiertos por

estas partes (por ejemplo, los arquitectos y diseñadores de red, los administradores de red, y los

agentes de seguridad de red).

Cabe señalar que esta norma nacional no es una referencia o un documento normativo de los

requisitos reglamentarios y legislativos de seguridad. Aunque se hace hincapié en la importancia

de estas influencias, no puede identificarlas específicamente, ya que dependen del país, del tipo

de negocio, etc.

A menos que se indique lo contrario, a lo largo de esta parte de ISO/IEC 27033 la guía a la que se

hace referencia es aplicable a las redes actuales o planificadas, pero sólo se hará referencia a

ellas como “redes” o “la red”.

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx vii

Tecnologías de la información – Técnicas de seguridad – Seguridad en la

red

Parte 1:

Generalidades y conceptos

1 Objeto y campo de aplicación

Esta parte de ISO/IEC 27033 proporciona una descripción de la seguridad de la red y las

definiciones relacionadas. Define y describe los conceptos asociados, y proporciona orientación

sobre la gestión de la seguridad de la red. (La seguridad de la red se aplica a la seguridad de los

dispositivos, la seguridad de las actividades de gestión relacionadas con los dispositivos,

aplicaciones/servicios y los usuarios finales, además de la seguridad de la información que se

transfiere a través de los enlaces de comunicación).

Tiene aplicación para cualquier persona involucrada que posee, opera o utiliza una red. Esto

incluye a los altos directivos y otros administradores no técnicos o usuarios, además de los

gerentes y administradores que tienen responsabilidades específicas para la seguridad de la

información o seguridad de la red, el funcionamiento de la red, o que son responsables del

programa general de seguridad de la organización y del desarrollo de políticas de seguridad.

También es útil para cualquier persona involucrada en la planificación, diseño e implementación de

los aspectos arquitectónicos de la seguridad de red.

Esta parte de ISO/IEC 27033 también

- proporciona orientación sobre la manera de identificar y analizar los riesgos de seguridad de

red y la definición de los requisitos de seguridad de la red en base a ese análisis,

- ofrece una descripción de los controles que soportan a las arquitecturas de red de seguridad

técnica y a los controles técnicos relacionados, así como los controles no técnicos y los

controles técnicos que son aplicables no sólo a las redes,

- presenta la forma de alcanzar arquitectura técnica de seguridad de red de buena calidad, y

el riesgo, el diseño y control de los aspectos asociados con los escenarios típicos de la red y

las áreas “tecnológicas” de la red (que se tratan en detalle en las partes posteriores de

ISO/IEC 27033), y

- brevemente trata las cuestiones relacionadas con la aplicación y operación de los controles

de seguridad de la red, y el continuo seguimiento y revisión de su implementación.

En general, se ofrece una descripción de la serie ISO/IEC 27033 y una “hoja de ruta” para todas

las demás partes.

2 Referencias normativas

Los siguientes documentos de referencia son indispensables para la aplicación de este

documento. Para las referencias con fecha sólo se aplica la edición citada. Para las referencias sin

fecha se aplica la última edición del documento de referencia (incluyendo cualquier modificación).

ISO/IEC 7498 (todas las partes), Tecnología de la información - Interconexión de sistemas abiertos

- Modelo de referencia básico

ISO/IEC 27000:2009, Tecnología de la información - Técnicas de seguridad – Sistemas de gestión

de seguridad de la información - Información general y vocabulario

ISO/IEC 27001:2005, Tecnología de la información - Técnicas de seguridad - Sistemas de gestión

de seguridad de la información – Requisitos

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx 1 de 79

INFORMACIÓN COMPLEMENTARIA

Documento: TÍTULO: TECNOLOGÍA DE LA INFORMACIÓN – TÉCNICAS Código: ICS

NTE INEN- DE SEGURIDAD – SEGURIDAD DE LA RED 35.040

ISO/IEC 27033 PARTE 1: DESCRIPCIÓN Y CONCEPTOS

ORIGINAL: REVISIÓN:

Fecha de iniciación del estudio: La Subsecretaría de la Calidad del Ministerio de Industrias

y Productividad aprobó este proyecto de norma

Oficialización con el Carácter de Obligatorio

por Resolución No.

publicado en el Registro Oficial No.

Fecha de iniciación del estudio:

Fechas de consulta pública:

Subcomité Técnico de:

Fecha de iniciación: Fecha de aprobación:

Integrantes del Subcomité:

NOMBRES: INSTITUCIÓN REPRESENTADA:

Ing. Dirección Ejecutiva

Ing. Dirección de Metrología

Ing. Dirección de Reglamentación

Ing. Dirección de Normalización

Ing. Dirección de Certificación y Validación

Otros trámites: Esta NTE INEN-ISO XX:XX (XXXX), reemplaza a la NTE INEN XX:XX (XX)

La Subsecretaría de la Calidad del Ministerio de Industrias y Productividad aprobó este proyecto de

norma

Oficializada como: Por Resolución No. Registro Oficial No.

© ISO/IEC 2009 Todos los derechos reservados

© INEN 2014.

2014-xxx 80 de 79

Instituto Ecuatoriano de Normalización, INEN - Baquerizo Moreno E8-29 y Av. 6 de Diciembre

Casilla 17-01-3999 - Telfs: (593 2)2 501885 al 2 501891 - Fax: (593 2) 2 567815

Dirección General: E-Mail: direccion@normalizacion.gob.ec

Área Técnica de Normalización: E-Mail: normalizacion@normalizacion.gob.ec

Área Técnica de Certificación: E-Mail: certificacion@normalizacion.gob.ec

Área Técnica de Verificación: E-Mail: verificacion@normalizacion.gob.ec

Área Técnica de Servicios Tecnológicos: E-Mail: inenlaboratorios@normalizacion.gob.ec

Regional Guayas: E-Mail: inenguayas@normalizacion.gob.ec

Regional Azuay: E-Mail: inencuenca@normalizacion.gob.ec

Regional Chimborazo: E-Mail: inenriobamba@normalizacion.gob.ec

URL: www.normalizacion.gob.ec

Você também pode gostar

- Series Potencias (Adolfo)Documento13 páginasSeries Potencias (Adolfo)Bruno RamirezAinda não há avaliações

- Estándar Oficial Nacional Raza American BullyDocumento5 páginasEstándar Oficial Nacional Raza American BullyarcangelionperuAinda não há avaliações

- Seguridad SmailDocumento7 páginasSeguridad SmailarcangelionperuAinda não há avaliações

- BYOD Horizons-Global LASDocumento21 páginasBYOD Horizons-Global LASJavier De La CruzAinda não há avaliações

- Nte Inen Iso Iec 27033-2Documento8 páginasNte Inen Iso Iec 27033-2arcangelionperuAinda não há avaliações

- CuentoDocumento3 páginasCuentoKaren Lucia Arquiel100% (3)

- CuentoDocumento3 páginasCuentoKaren Lucia Arquiel100% (3)

- Tema Seguridad IPDocumento146 páginasTema Seguridad IPJosue MoranAinda não há avaliações

- Libro Calculo 1 Ce13 Epe 2015Documento133 páginasLibro Calculo 1 Ce13 Epe 2015arcangelionperuAinda não há avaliações

- CuentoDocumento3 páginasCuentoKaren Lucia Arquiel100% (3)

- Examen Mate BasicaDocumento4 páginasExamen Mate BasicaarcangelionperuAinda não há avaliações

- Mpi Trabajo Final 201701Documento30 páginasMpi Trabajo Final 201701arcangelionperuAinda não há avaliações

- Desactivar Firewall de Antivirus KarsperskyDocumento2 páginasDesactivar Firewall de Antivirus KarsperskyarcangelionperuAinda não há avaliações

- Examen Pmi 3Documento391 páginasExamen Pmi 3SofiaMejiaJaramillo56% (9)

- MTA 1 Ponce (Elaborado Por Sebas-Revisado) PDFDocumento40 páginasMTA 1 Ponce (Elaborado Por Sebas-Revisado) PDFarcangelionperuAinda não há avaliações

- Tema Seguridad IPDocumento146 páginasTema Seguridad IPJosue MoranAinda não há avaliações

- 10 Ejemplos Reales de Copywriting EfectivoDocumento25 páginas10 Ejemplos Reales de Copywriting Efectivooleoshop100% (8)

- Proyeccion SocialDocumento31 páginasProyeccion SocialgerardurandAinda não há avaliações

- Taller 1Documento6 páginasTaller 1carlos humangaAinda não há avaliações

- Actividad Integradora 2, Modulo 5Documento4 páginasActividad Integradora 2, Modulo 5Mari Lucero86% (7)

- 10 Medios de ComunicacionDocumento3 páginas10 Medios de ComunicacionElderValle100% (1)

- LPZ Suscripcion Movil-Disney.Documento2 páginasLPZ Suscripcion Movil-Disney.Kar Oz RakAinda não há avaliações

- Proyecto Ciberperiodismo en ColombiaDocumento29 páginasProyecto Ciberperiodismo en ColombiaElias Said-Hung100% (1)

- IndexDocumento17 páginasIndexAntonio PérezAinda não há avaliações

- Servicios de Direccionamiento IPDocumento4 páginasServicios de Direccionamiento IPIan GonzalezAinda não há avaliações

- M4 - 4 Herramientas Digitales de Coordinacion de TareasDocumento16 páginasM4 - 4 Herramientas Digitales de Coordinacion de TareasJose LuisAinda não há avaliações

- Manual de Sistemas CAJA ASPDocumento160 páginasManual de Sistemas CAJA ASPreyes garciaAinda não há avaliações

- Simulacro 3Documento24 páginasSimulacro 3Isabel LoyolaAinda não há avaliações

- Que Es ReportajeDocumento7 páginasQue Es ReportajeWalter RamírezAinda não há avaliações

- Manual Estadistica 2021Documento8 páginasManual Estadistica 2021Víánnéy GhAinda não há avaliações

- Evidencia 12.3 Informe "Definiendo y Desarrollando Habilidades para Una Comunicación Asertiva y Eficaz"Documento10 páginasEvidencia 12.3 Informe "Definiendo y Desarrollando Habilidades para Una Comunicación Asertiva y Eficaz"ALEJANDRAAinda não há avaliações

- Los 7 Rituales de Los Emprendedores ExitososDocumento64 páginasLos 7 Rituales de Los Emprendedores ExitososLorenzo Abdel Castillo LuzaAinda não há avaliações

- Formulario HTMLDocumento28 páginasFormulario HTMLNahomy Vilca Macedo100% (1)

- Examen Practico CCNP SwitchDocumento13 páginasExamen Practico CCNP SwitchjesusAinda não há avaliações

- Herramientas Web 2.0Documento1 páginaHerramientas Web 2.0Valeria yosselyn Bobadilla guerreroAinda não há avaliações

- Actividad de Clase: Dibuje Su Concepto Actual de Internet: (Versión para El Instructor, Actividad Opcional)Documento2 páginasActividad de Clase: Dibuje Su Concepto Actual de Internet: (Versión para El Instructor, Actividad Opcional)Sergio LimaAinda não há avaliações

- NTRIP Con Trimble Digital Fieldbook v1.0Documento6 páginasNTRIP Con Trimble Digital Fieldbook v1.0Maximiliano GalarzaAinda não há avaliações

- Examen de Redes Lan Abril24Documento6 páginasExamen de Redes Lan Abril24CRISTIAN ESTEBAN HERRERA PIEDRAHITAAinda não há avaliações

- Tesis Manual de Estilo Redacción WebDocumento106 páginasTesis Manual de Estilo Redacción Webyngrid0% (1)

- Capitulo 2Documento20 páginasCapitulo 2Gabriel PeñoralesAinda não há avaliações

- Gestión Comercial de VentasDocumento58 páginasGestión Comercial de VentasLeo de CastellonAinda não há avaliações

- 5.3.2.8 Packet Tracer - Examine The ARP Table - ILM 3Documento4 páginas5.3.2.8 Packet Tracer - Examine The ARP Table - ILM 3matiasAinda não há avaliações

- Pca ByronS Computación 5to, 6to, 7moDocumento5 páginasPca ByronS Computación 5to, 6to, 7moDaniel ZapataAinda não há avaliações

- Catalogo Greenup Vehiculo Electrico LegrandDocumento20 páginasCatalogo Greenup Vehiculo Electrico LegrandEduardo Pereira Guerrero100% (1)

- La Adicción A Facebook Relacionada Con La Baja Autoestima, La Depresión y La Falta de Habilidades SoDocumento14 páginasLa Adicción A Facebook Relacionada Con La Baja Autoestima, La Depresión y La Falta de Habilidades SoSamsaRa Expósita0% (1)

- ModeloDocumento16 páginasModeloanon_937538705Ainda não há avaliações