Escolar Documentos

Profissional Documentos

Cultura Documentos

Comjnl Bxu066.en - Es

Enviado por

Julio GonzalezTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Comjnl Bxu066.en - Es

Enviado por

Julio GonzalezDireitos autorais:

Formatos disponíveis

El Diario del ordenador acceso avanzado publicado el 31 de julio de, 2014

© The British Computer Society 2014. Todos los derechos reservados. Para los permisos,

por favor correo electrónico: journals.permissions@oup.com

doi: 10.1093 / comjnl / bxu066

Privacidad y seguridad para contenido multimedia

compartido en OSN: Cuestiones y

contramedidas

Constantinos Patsakis 1 *, Athanasios Zigomitros 1,2,

achilleas Papageorgiou 1 y Agustí Solanas 3

1 Departamento de Informática de la Universidad de Pireo, Pireo, Grecia

2 Instituto para la Gestión de Sistemas de Información, 'Athena'Research Center, Marousi, Grecia

3 Inteligente Grupo de Investigación de la Salud, Departamento de Ingeniería Informática y Matemáticas, Universidad Rovira i

Virgili, Cataluña, España

* Autor correspondiente: kpatsak@unipi.gr

descargado de

akey aspecto de las redes sociales en línea (OSN) es el contenido fácil de generatedmultimedia compartida en línea. OSN como Facebook tener que

lidiar con un máximo de 300 millones de fotos cargadas en una base diaria, tanto en redes sociales relacionados con el audio videoand también

han comenzado a ganar considerables cuotas de mercado. Aunque los mecanismos de seguridad y privacidad desplegadas por OSN pueden

http://comjnl.oxfordjournals.org/

hacer frente a varios riesgos y disuadir a los usuarios inexpertos de comportamientos maliciosos, todavía es necesario abordar muchas

cuestiones. contenido multimedia Subida lleva información que pueda ser transmitida de forma viral y casi instantáneamente dentro de OSN y más

allá. OSN podrían ser vistos como un cielo multimedia para los usuarios. Sin embargo, en muchos casos, que podrían llegar a ser un infierno

personal del usuario con la divulgación de información o la distorsión, en contra de su / su voluntad. En este artículo, describimos los problemas

de seguridad y privacidad fi cante más significativos relacionados con la exposición de los contenidos multimedia en OSN y se discuten las

posibles contramedidas.

Palabras clave: redes sociales en línea; el robo de identidad; intimidad; gestión de contenidos multimedia

por invitado el 1 de agosto 2014

Recibido el 15 de septiembre de 2013; revisado 17 de junio 2014

Manipulación del editor: Zhang Zhiyong

1. INTRODUCCIÓN

tienen, hasta cierto punto, reemplazado departamentos de recursos humanos tradicionales y

El predominio de las redes sociales en línea (OSN) a través de Internet era agencias de reclutamiento, proporcionando no sólo sus curriculum vitae hasta a la fecha, pero

inimaginable, hasta hace pocos años. Sus trá fi co diario, de uso andworldwide las referencias y su estado de experiencia de trabajo. Desde otra perspectiva, OSN también se

aceptación fromusers indican que ellos están aquí para estancia única persona han convertido en plataformas de distribución de noticias. En muchos casos, los eventos se

digital de los usuarios hasmoved de sus sitios web personales a su OSN per fi les. difunden en los medios sociales antes de la noticia aparece en los medios de comunicación

Un factor clave para explicar este cambio reside en la sencillez que OSN común. Por lo tanto, OSN han cambiado totalmente la forma de interactuar de las personas

proporcionan a sus usuarios a gestionar sus lives.As sociales consecuencia, se durante su vida cotidiana y han creado nuevos estándares de comunicación.

vuelven más e fi ciente ya que canmodify el contenido de su per fi les y de control

que se comparte información sobre sí mismos. Además, esta información puede ser

editado o incluso eliminado. Por lo tanto, los usuarios pueden presentarse como Mientras que los usuarios construyen su per fi les de OSN, uno de los ingredientes vitales es el

quieran, la promoción de una versión idealizada de sí mismos, al igual que los contenido multimedia, después de todo, los seres humanos son muy sensibles a los estímulos

anuncios, que en muchos casos llevaban un poco parecido con el personaje real. visuales y de audio. OSN modernos permiten a los usuarios subir imágenes, video y sonido

archivos, que con frecuencia requiere instalaciones de almacenamiento extremas para

proporcionar los servicios solicitados just-in-time.

OSN están siendo utilizados cada día por millones de usuarios, pero la Con respecto a la seguridad y la privacidad, por un lado, que los usuarios malintencionados fi

información intercambiada no se limita sólo a los mensajes entre amigos o típica nd que intentan explotar las vulnerabilidades del software de la infraestructura para tener acceso

pequeña charla socialización. OSN modernos a información sensible. A pesar de que

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

2 C. Patsakis et al.

esto puede ser muy difícil de lograr, los atacantes pueden recurrir a la ingeniería social tipo de contenido dentro de OSN. Por lo tanto, este artículo proporciona un mapeo

con el fin de atacar a sus víctimas. Engañar a los usuarios con correos electrónicos actualizada por categorías de estos riesgos, ya que actualmente hay muchos

maliciosos es un enfoque muy típico, no sólo para robar credenciales de acceso OSN, problemas documentados, algunos de los cuales se tratan adecuadamente. Para

pero para muchos otros servicios. Por otro lado, los usuarios reales fi nd que quieren algunos de estos problemas, se discuten las posibles soluciones y obstáculos que se

evitar las medidas de privacidad y divulgar información sobre sus compañeros. Sin lugar pueden enfrentar en su aplicación.

a dudas, una de las razones que ha llevado al éxito de la OSN es el hecho de que los

usuarios pueden fisgonear fi intoothers'pro leswithout ser descubierto. Sin embargo, en Otra forma de abordar este trabajo es como una evaluación de riesgos para

varios casos, la información divulgada no se considera adecuada y los usuarios tratan de contenido multimedia en OSN. Suponiendo que el activo está en juego es el

encontrar más información. contenido multimedia que los usuarios comparten en su OSN per fi les, tratamos de

explorar los riesgos a que están expuestos. Por lo tanto, se discute cuáles son los

posibles puntos de entrada que un atacante tratará de usar, lo que va a tratar de

Claramente, la información que un usuario comparte en una OSN no sólo está dirigido extraer y cómo, cuáles son los posibles impactos de sus acciones y las posibles

por entidades maliciosas sin relación con el usuario. Por el contrario, el atacante podría soluciones. No obstante, ya que el enfoque de este trabajo es el contenido

estar en el usuario de 'vecindad', por lo tanto, por lo que las medidas de defensa más multimedia en OSN, el riesgo económico no puede ser estimado. La razón principal

complejo, y la necesidad de políticas de privacidad personalizables inminentes. es que los informes que se centran en este aspecto son escasos y comparten poca o

ninguna información relevante.

descargado de

1.1. Contribución del artículo

Dado que los atacantes pueden estar en todas partes, una de las cuestiones fundamentales

1.2. Estructura del artículo

que se plantean es: '¿A qué riesgos es que el usuario realmente expuestos?'. Los riesgos más

aparentes implican la privacidad del usuario, como información puede ser revelada a entidades El resto del artículo se organiza de la siguiente manera: La siguiente sección

http://comjnl.oxfordjournals.org/

ilegítimos. Sin embargo, las fuentes de la presente divulgación pueden variar dependiendo de proporciona una visión general de la privacidad general y los riesgos de

la OSN. Por otra parte, hay otras preocupaciones sobre la privacidad y los riesgos más allá de seguridad que un usuario se expone en el OSN. Adicionalmente, se discuten

las fugas de información. algunos métodos fi cación cuanti sobre la exposición privacidad de los usuarios

dentro de OSN. En la sección 3, se discuten los puntos de entrada que un

La gestión de la privacidad en OSN se puede ver desde dos perspectivas atacante podría utilizar para lanzar sus ataques. Sección 4 discute la privacidad

completamente diferentes que tienen en cuenta diferentes escenarios de ataque. En riesgos a los que un usuario se expone a partir del contenido multimedia

primer lugar, tenemos violaciones a la privacidad, lo que significa que un adversario compartido en OSN modernas. Posteriormente, en la sección 5 se discuten los

quiere hallar el máximo de información privada como sea posible, o pasar por alto las riesgos de seguridad. Sección 6 discute el posible impacto de estos ataques a

políticas de privacidad de su destino, utilizando la información a disposición del público y las víctimas. En la sección 7, se proporciona un resumen de las soluciones más

por invitado el 1 de agosto 2014

la infraestructura de la OSN. En segundo lugar, tenemos adversarios que tratan de prometedoras a la mayoría de estos problemas y en la sección 8 se discute su

de-anonimizar los datos que están disponibles. Aunque las conexiones entre los usuarios costo y la aplicabilidad. Además, ofrecemos algunas tablas que resumen los

es una parte muy importante de la per fi l de un usuario, el signi fi más significativo es no hallazgos de este artículo. Finalmente,

sus conexiones o los resultados agregados de algunas consultas, pero en realidad la

información compartida. Si calculamos la cantidad de información en términos de

almacenamiento, a continuación, la mayor proporción del contenido compartido es

multimedia.

2. TRABAJO RELACIONADO

Además, muchos investigadores, principalmente industriales, tratan de explotar OSN,

2.1. Las redes sociales online

documentando sus hallazgos como los informes de fallos. Estos informes se envían directamente

a las OSN correspondientes, algunos de los cuales se convierten a conocer públicamente. en [ 1 ], Boyd y Ellison de OSN fi ne como:

En este contexto, creemos que un artículo que categoriza la seguridad principal y riesgos de servicios basados en web que permiten a los individuos:

privacidad que los usuarios están expuestos a que es esencial, no sólo para los usuarios y OSN,

(1) construir un público o semi público-pro fi le dentro de un delimitada

sino también para los investigadores. Varios de estos riesgos se derivan de las implementaciones

sistema;

pobres, algunos de los cuales han sido parcheados. Sin embargo, otros son el resultado de

(2) articular una lista de otros usuarios withwhom comparten una conexión; (3) vista y

problemas de diseño OSN para que los investigadores deben centrarse en proporcionar

atravesar su lista de conexiones y las realizadas por

soluciones de fi cientes seguras y ef.

otros dentro del sistema. La naturaleza y la nomenclatura de estas conexiones pueden

variar de un sitio a otro.

Dado que la gran cantidad de la información compartida en OSN es contenido

multimedia, este artículo estudia la seguridad y privacidad de la exposición que un Mientras que la definición es bastante cerca de lo que una OSN se considera comúnmente,

usuario pudiera sufrir al compartir esta que no proporciona la naturaleza dinámica de que una OSN

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 3

tiene; Por lo tanto, sostenemos que OSN podría ser mejor definida de la siguiente manera: Las capacidades de búsqueda de OSN han demostrado ser vulnerables a los rastreadores.

programas automatizados tratan de llegar al mayor número per fi les de lo posible, mediante la

utilización de la lista abierta de conexiones que varios per fi les de las acciones. En la mayoría de

En línea Las redes sociales son servicios web que ofrecen a sus usuarios con mecanismos, con

los casos, los rastreadores están dirigidas a la información de contacto de los usuarios,

sujeción a las limitaciones del contexto especí fi co, a:

direcciones de correo electrónico, por ejemplo. Dado que no se utilizan estas direcciones de

correo electrónico para crear cuentas de OSN y activarlos, son activos. Sin embargo, en otros

(1) construir y gestionar el contenido y la visibilidad de su pro fi les

casos los contactos encontrados se utilizan directamente para transmitir mensajes de spam

dentro de sus sistemas;

(2) de fi ne y organizar el tipo de conexión con otros usuarios; (3) interactuar con otros mediante el uso de la infraestructura de la OSN. Varios de estos ataques han sido documentadas

usuarios, compartir contenidos e información, o incluso en la literatura [ 7 - 10 ].

alterando su per fi les.

Otra forma de spam dentro OSN es el Grupo Metamorfosis [ 11 ]. Grupos o páginas son

Esta nueva definición se destacan algunos de los ingredientes clave de las comunidades dentro de OSN para los usuarios que comparten las ideas y / o intereses

OSN, su naturaleza dinámica, la interacción, el contenido compartido y el especí fi cos. Se ha documentado que cuando la comunidad tiene una masa crítica de

contexto, que no se pusieron de relieve en el anterior. usuarios, a continuación, algunos administradores pueden transformar el grupo en una

plataforma de correo no deseado, la publicación de las cosas más allá del alcance del grupo.

El éxito de las OSN se puede atribuir a su enfoque en los intereses de los usuarios

especí fi cos; Por lo tanto, tenemos citas, OSN, o para OSN sencilla socializing.Moreover suplantación de identidad social puede ser considerada como una evolución de los ataques de

descargado de

médicos profesionales, OSN intentar estrictamente definen el tipo de contenido que los spam. En este ataque, un usuario malintencionado intenta explotar el acceso a los datos personales

usuarios pueden compartir, si se trata de multimedia o simplemente información basada de la víctima, tales como los intereses personales o conexiones. La planificación de un ataque de

en texto. En este entorno, los usuarios deciden qué usuarios están relacionados y cómo, phishing de forma individual como se muestra en [ 12 ] Tiene una mejor tasa de clics de envío de

la creación de los grupos correspondientes. Dependiendo de sus preferencias de correo basura típico.

privacidad, los usuarios de definir qué información es accesible towhichgroups de

http://comjnl.oxfordjournals.org/

users.Moreover, los usuarios pueden interactuar mediante el intercambio de mensajes y Donath [ 13 ], Se indica algo que vemos muy a menudo en las redes sociales:

contribuyendo al contenido de cada uno per fi l, por lo tanto, alterarla. Los usuarios

pueden añadir, editar y borrar su per fi les y compartido información siempre que lo

Uno puede tener, una cierta demanda, ya que muchos personajes electrónicos y cuando se tenga

deseen, de acuerdo con sus preferencias deseadas.

tiempo y energía para crear. ataques Sybil [ 14 ] Puede ser considerado el casewhen un usuario

crea múltiples cuentas tomanipulate y afectan a un resultado tan deseada por él y su

propósito. El objetivo del adversario puede variar desde un simple escenario de votación a

un ataque de-forma anónima [ 4 ].

2.2. Los ataques a las OSN

por invitado el 1 de agosto 2014

El amplio uso de OSN ha despertado el interés de muchos investigadores como para Amalicious usuario también puede lanzar un ataque a la reputación de un usuario [ 15 ],

los usuarios maliciosos. Una amplia gama de ataques ya se ha documentado la Por lo general de forma anónima o / y con la ayuda de un ataque Sybil. Los diferenciales

orientación a los usuarios de OSN. En aras de la exhaustividad, una breve overviewof atacante, por lo general, falsas acusaciones sobre los usuarios todrawnegative

themost categorías importantes de los ataques, que no están relacionados con los 'publicity'that canhurt imagen social de la víctima. Dependiendo de la forma en que la

contenidos multimedia, se presenta. víctima se ocupa de la situación, incluso si el evento resulta ser falsa, el estado o la

credibilidad de la víctima puede ser cuestionada.

La infraestructura que es proporcionada por OSN permite a los usuarios comunicarse,

compartir sus pensamientos y artículos en sus intereses, y sugieren películas, libros y Por último, se fi nd ataques de colaboración. OSN se caracterizan por la facilidad de

música, etcétera. Este tipo de datos también se puede utilizar con el fin de extraer participación, donde la participación de los usuarios es muy importante para el éxito de

información y pautas útiles, que pueden predecir el comportamiento de los usuarios y las theOSN. Sin embargo, un grupo ofmany los usuarios pueden fácilmente abusar de esta

tendencias actuales. Este conocimiento puede ser utilizado por OSN para mejorar sus capacidad y demostrar una serie de ataques coordinados de reputación en el contenido de

servicios, ofreciendo mejores estrategias de personalización, sino también por diversos OSN, per fi les o páginas evenwhole. ataques de colaboración son similares a un ataque de

investigadores y aplicaciones de terceros. Para habilitar este último, OSN publican partes Sybil, sólo la sustitución de las cuentas falsas por los usuarios con el mismo objetivo [ dieciséis ].

identificación y se agregará de sus bases de datos. De esta manera los investigadores y las

empresas pueden utilizar los datos dados a fi nd información importante. Sin embargo, los

datos compartidos deben ser anónimos de manera tal que nadie puede inferir con gran

certeza la identidad o los atributos de un usuario [ 2 ]. Sin embargo, ya que se ha demostrado

2.3. La cuantificación de la exposición

que esto no es siempre el caso [ 3 ]. En la actualidad, hay una gran cantidad de esfuerzo por

anonimizar fromOSNs de datos compartidos con el fin de developmore e fi cientes y Liu andTerzimade el primer intento toquantify la privacidad del usuario riesgo de contenido [ 17 ].

métodos respetuosos de la intimidad de forma anónima [ 4 - 6 ].

Σ Σl

PR ( j) = norte β ik V (i, j, k),

i=1 k=1

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

4 C. Patsakis et al.

dónde V (i, j, k) es la visibilidad de usuario j 'S valor para el atributo un sitio web o de correo electrónico de aspecto legítimo, haciendo ver que

yo a los usuarios que están k lejos de lúpulo j y β ik es la sensibilidad privacidad de atributo yo. representa una entidad legítima y creíble que los fideicomisos víctima. En el

legítimo-lookingwebsite adversario intenta robar las credenciales de las víctimas

Domingo-Ferrer, con el fi cación cuanti anterior de riesgo, protocolos que ayudan a por el servicio dirigido, por ejemplo, la banca electrónica, correo electrónico o

los usuarios inmaking decisiones racionales sobre qué atributos debe ser revelada a cuenta de OSN. Si la víctima cae en la trampa, su cuenta se ve comprometida.

otros usuarios de un OSN [propuesto 18 ]. Las decisiones se basan en la utilidad de

que la divulgación de un atributo ofrece al resto de los usuarios, por lo que se

Secuestro: se considera una cuenta en OSN secuestrado cuando un atacante se

consigue un equilibrio correlacionado entre los usuarios. Yendo un paso más allá,

rompe en la cuenta y se hace pasar por el dueño por lo general para ejecutar una

Domingo-Ferrer propuso la noción de co-privacidad o privacidad cooperativa, donde

estafa o hacer daño a su reputación.

los usuarios cooperan en proporcionar unos a otros con realimentación en la que

atribuye a revelar a preservar su privacidad [ 19 ]. Cuanto más una persona ayuda a los redirección URL: Un shortenedURL es un nombre de dominio corto seguido

demás en la preservación de su intimidad, se conserva más su vida privada. de una corta cadena única que está vinculado a una URL larga. URL

Estrechamente relacionados, pero más centrado en la OSN, es el enfoque de Hu et al. abreviadas se hizo muy común con el lanzamiento de servicios como Twitter,

[ 20 ], Que trata de proporcionar un mecanismo que se ocupa de la identificación y que limitan la longitud del mensaje. El verdadero destino de una URL

resolución de los conflictos privacidad para el intercambio de datos de colaboración. acortada no se puede determinar visualmente o incluso mirar el código fuente

de la página web; Por lo tanto, el usuario podría terminar en una página web

legítima, pero también podía ser llevado a estafas, sitios maliciosos u otros

descargado de

sitios que no tenía la intención de visitar.

En otro intento de alertar a los usuarios sobre su exposición sobre OSN, Talukder et al. [ 21

] Introducido Privometer. La herramienta se implementa para Facebook y se centra

principalmente en la reducción de la exposición de los usuarios mediante la cuantificación

La falta de políticas: Por desgracia, OSN no tienen políticas para gobernar cada

de si sus preferencias sexuales y visión política se pueden infered de sus puestos.

http://comjnl.oxfordjournals.org/

posible problema de privacidad o para permitir la personalización del usuario de

grano fino fi. Debido a la amplia gama de posibles escenarios de la interacción

humana, esto puede ser explotado por usuarios maliciosos. Por otra parte, como

3. ATTACKVECTORS se va a discutir, a menudo varios eventos, como el contenido re-subir, no son

manejados por cualquier política de OSN, exponer a los usuarios en gran medida.

En esta sección, se discuten los orígenes de los posibles ataques.

Los contenidos multimedia: A menudo se dice que 'una imagen vale más que mil

palabras' con el fin de mostrar la gran cantidad de información de una imagen

vulnerabilidades de la plataforma: OSN son plataformas de software y, como oftenwith

puede tener. Modernas tiendas OSN numerosos archivos multimedia sobre una

software, hay errores que un adversario puede explotar para obtener acceso, pasando

por invitado el 1 de agosto 2014

base diaria, lo que contribuye aún más información cuando se fusiona. Por otra

por alto la configuración users'privacy para robar datos personales. 1

parte, los usuarios sharemanymultimedia archivos con contenido sensible y

personal. Por lo tanto, los archivos multimedia a sí mismos pueden ser

considerados una amenaza para el usuario. Acceso abierto: OSN modernas se basan en el modelo 'freemium' y permiten a los

usuarios registrarse con bastante facilidad, como la autenticación depende

principalmente de mensajes de correo electrónico a otros servicios freemium ''. Este

Malware: Malware, la intención de dañar a los usuarios o sus ordenadores, se

vacío legal permite que los usuarios se aprovechan de ella, la creación de múltiples

puede utilizar para lanzar un ataque. Por ejemplo, los keyloggers ransomware y

cuentas y las falsas. Se estima que entre el 5,5 y el 11,2% de las cuentas de

otro software malicioso se puede utilizar para aprovechar las vulnerabilidades del

Facebook son falsos. 2 Por lo tanto, los usuarios maliciosos pueden lanzar fácilmente

sistema operativo del usuario para filtrar información sensible al atacante.

sus ataques de forma anónima.

La confianza fuera de lugar: En OSN no siempre es claro si un usuario debe confiar en

otro, sobre todo debido a la naturaleza anónima de la Internet.Without cualquier veri fi

4. Los problemas de privacidad

cación sobre la identidad, la gente usa un enfoque ingenuo, mediante la comprobación

de la información tal como per fi l de imagen o amigos comunes, antes de confiar en La privacidad es un derecho humano fundamental, 3 que en muchos casos se trata

los demás . Este enfoque sólo requiere un poco de esfuerzo desde el lado adversario como un producto de OSN, como su fuente de masa de

para atacar con eficacia su objetivo. La adición de un impostor a la lista de amigos le

1 http://www.neowin.net/news/facebook-photo-exploit-allows-you-toview-any-albums-of-non-friends

da acceso a gran parte del contenido de la información y multimedia que está

. 2 http://investor.fb.com/sec fi ling.cfm? fi lingid = 1326801-14-7 y CIK = 1326801 . 3 Declaración

destinado sólo para usuarios de confianza.

Universal de los Derechos Humanos Artículo 12 'Nadie será objeto de injerencias arbitrarias en su

vida privada, su familia, su domicilio o su correspondencia, ni de ataques a su honra y reputación.

Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques.

Suplantación de identidad: El phishing es considerado un ataque de ingeniería social.

Cuando un adversario es 'phishing', que establece

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 5

FIGURA 1. categorías de exposición de privacidad.

descargado de

ingresos provienen de la venta de las preferencias de los usuarios a empresas de publicidad. Una foto subida de la actividad actual puede indicar la ubicación del usuario y la

Dado que esto ha sido documentado en el acuerdo de licencia de usuario final, se puede duración de su estancia, que proporciona ventajas adicionales para los intrusos.

considerar que los usuarios están de acuerdo con esta política, aunque existen modelos más

justos [ 22 , 23 ]. En el mismo contexto, los usuarios tienen que ser conscientes de que los ladrones pueden

http://comjnl.oxfordjournals.org/

Houghes [ 24 ] De fi ne la privacidad de la siguiente manera: escanear las imágenes compartidas para activos valiosos. De ahí que los objetos valiosos

descritos en las fotos o videos pueden desencadenar una atención no deseada de los ladrones.

La privacidad no es secreto. Un asunto privado es algo que uno no quiere que todo el

Incluso si los usuarios no tienen una referencia directa a la fecha y hora de la fotografía o de

mundo sabe, sino un asunto secreto es algo que uno no quiere que nadie lo sepa. La

video compartida, varias estimaciones se pueden hacer, utilizando la información de fondo que

privacidad es el poder de revelar selectivamente a sí mismo al mundo.

van desde la ubicación del sol y de sombra de medición de longitudes, o los periódicos y la

actividad de las personas.

Sin embargo, la capacidad de fusionar la información de diferentes fuentes, incluso

heterogéneas, hace que la búsqueda de la privacidad una tarea dif fi culta lugar en el mundo Además de lo anterior, podemos hallar otras formas de exposiciones de privacidad,

interconectado de hoy. OSN pueden proporcionar una gran cantidad de información acerca de que pueden incluir el usuario o de otras entidades, como una fotografía que contiene

por invitado el 1 de agosto 2014

los usuarios, utilizando como fuente de las votaciones y la interacción de otros usuarios. Sin otras personas. Un usuario puede cargar esta fotografía sin el consentimiento de los

embargo, puesto que los usuarios comparten enormes cantidades de multimedia en su per fi otros que están presentes en la fotografía y sin ningún tipo de noti fi cación a ellos.

les, una gran cantidad de información puede ser filtrada y puede ser expuesto a grandes Dependiendo del contenido de la fotografía, la privacidad de los usuarios puede ser

riesgos de privacidad sin ser consciente de este hecho. En un intento de documentar la violado o pueden ser discriminado socialmente para ser capturado en el lugar

exposición privacidad de sus usuarios debido al uso compartido de multimedia, hemos equivocado, en el momento equivocado. utilizando técnicas modernas de

categorizado y las analizó. Una representación visual de estas categorías se representa en la reconocimiento facial y de voz pueden exponer a muchas personas sin su

Fig. 1 . consentimiento o cualquier forma de noti fi cación, es decir, su uso en los videos

subidos y fotografías de protestas públicas, cuando la gente los comparten sin

anonimizar ellos en su per fi les.

4.1. El contenido y el fondo de la exposición

Los usuarios suelen ser cuidadosos al revelar información textual a través de redes Por otra parte, el usuario pro fi ling puede lograrse con facilidad del contenido compartido y una

sociales. Por lo tanto, hay muy pocas personas que comparten su domicilio o sus gran cantidad de información sensible puede ser deducida como se muestra en [ 25 ].

identificaciones en OSN. Por el contrario, las personas que no son cautiouswhen se trata

de sharingmultimedia contenido, dejando al descubierto una gran cantidad de

información sensible. Un ejemplo típico podría ser que los usuarios compartir fotografías

4.2. metadatos

de sus casas, y inmany casos, su dirección puede ser inferida. En otros casos, la gente

tweet o publicar actualizaciones de estado, que indica que están fuera de casa, por Se podría de fi nir los metadatos como los datos acerca de los datos. La razón por la que

ejemplo, conciertos, bar, vacaciones, etc., que es más o menos lo que indica que la casa son muy útiles es debido a que contienen información adicional sobre los datos, y para que

está 'abierto' a los ladrones. 4 puedan ser consumidas más fácilmente por las aplicaciones. Especialmente contenido

multimedia archivos que contienen una gran cantidad de information.While, esta

información puede ser muy útil para el usuario, que podría exponerlo si se comparte.

4 http://www.pleaserobme.com .

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

6 C. Patsakis et al.

Un ejemplo típico de tales metadatos que pueden exponer a los usuarios son etiquetas users.An extensión de este último es que taggingmay permitir vincular a las personas

de geolocalización. Muchos teléfonos inteligentes modernos incrustar coordenadas GPS en que no son miembros de ninguna de OSN y no desean publicar cualquiera de su

el metadatos imágenes capturadas, lo que es aún más preciso que una dirección de calle. información.

Esta información es muy sensible ya que aparte de los riesgos anteriormente mencionada,

la ubicación del usuario puede revelar muchas más cosas sobre el usuario, por ejemplo,

4.5. Video conferencia

condición médica, creencias políticas o religiosas, etc. Por desgracia, como han

demostrado los acontecimientos, imágenes georeferenciadas pueden conducir incluso a Miles de personas utilizan OSN para comunicarse con los demás; Aparte de los

bajas humanas. 5 Otros metadatos de la imagen puede indicar qué cámara se usó para servicios de chat, muchas OSN, como Facebook, han comenzado a apoyar

capturar la imagen, la divulgación de su propietario y, por tanto, las conexiones entre los videoconferencias. Si bien esto puede permitir una mayor interacción entre los

usuarios previamente desconocidos. usuarios, el problema que se plantea es que más información se puede filtró.

Dependiendo del protocolo subyacente, la corriente de emisión que puede ser

Dependiendo de la OSN, los metadatos son tratados de manera diferente. 6 interceptada. Sin embargo, la conferencia podría ser fácilmente almacenado por

Facebook, por ejemplo, borra todos los metadatos, mientras que los mantiene Google+, una de las partes involucradas, ya sea a extorsionar a la víctima o al manipular el

teniendo en cuenta la información tan sensible sólo las coordenadas GPS y solicita a los contenido y presentarlo en consecuencia. Adicionalmente, las posibles

usuarios a responder si estarían de acuerdo para compartirlos. Por otro lado, VKontact 7 por vulnerabilidades en el protocolo, o malware podría permitir al atacante acceder de

omisión utiliza las coordenadas del GPS para etiquetar la ubicación y lo utiliza para manera arbitraria la cámara y el micrófono de la víctima sin noti fi cación.

descargado de

mostrar otras fotos de los usuarios desde el mismo lugar.

Experimentando con la última función de Facebook para apoyar las videoconferencias,

los autores lograron descubrir otra fuga de información. Desde que Facebook está usando

4.3. el intercambio de contenidos no autorizados

un plugin de Skype para apoyar las videoconferencias, que actualmente no están

http://comjnl.oxfordjournals.org/

Compartir contenido en OSNs significa revelar esta información a un cierto conjunto de soportados sido todas las plataformas. Por lo tanto, si alguien pide una videoconferencia

usuarios, que varía de acuerdo con las preferencias del usuario. Si un usuario comparte desde el otro participante, a juzgar onwhether la conferencia se puede iniciar o no, las

información de texto con un grupo y un miembro de la revela, entonces, por lo general, no máquinas basadas en ofWindows uso puede ser deduced.While esto puede ser

puede ser considerada válida, ya que puede ser fácilmente contenido multimedia considerado menor de edad, se puede aumentar después. Si la videoconferencia se inicia,

manipulated.While es maleable, si los cambios no se hacen por “profesionales”, que pueden a continuación, utilizando el registro de archivos, cada parte puede ver la dirección IP del

otro. Si sus direcciones IP no se imitan, por ejemplo, a través de intermediarios, algo que

fácilmente ser rastreado. Por lo tanto, la divulgación de contenidos multimedia es un tema

es una suposición válida para la gran mayoría de los usuarios, a continuación, su

muy complicado.

localización se da a conocer con gran precisión, utilizando soluciones de software

off-theshelf. 8

Un usuario puede decidir compartir una imagen para un grupo definido prede fi de los

por invitado el 1 de agosto 2014

usuarios; Sin embargo, esto no impide que los miembros de los grupos de pasar por la

configuración de privacidad del usuario. Cada miembro del grupo puede descargar la imagen

compartida y volver a subirlo en base a sus nuevas opciones de privacidad. De esta manera,

una imagen que el primer cargador de la intención de mostrar a un grupo restringido se puede

4.6. Propiedad compartida

hacer fácilmente pública. Además, esta acción no sólo está permitido por OSN actuales, pero

el usuario original puede no ser consciente de ello. Contenido Multimedia archivos, por varias razones, puede pertenecer a más de un

usuario. Un ejemplo típico es el caso de dos amigos que están de acuerdo para tomar

una fotografía juntos en una reunión social, con el fin de recordar el momento. Están de

acuerdo en tomar la fotografía con una de las cámaras. tal fotografía debe pertenecer

4.4. Marcaje: anotación

tobothusers; Sin embargo, la co-ownershipof el contenido no es posible en el momento

Aparte de los metadatos multimedia, OSN utilizar el etiquetado en el contenido multimedia en el OSN. La exposición de la intimidad se deriva del hecho de que sólo uno de los

compartido para permitir resultados de búsqueda más de grano fino y la interacción entre los usuarios pueden configurar sus opciones de privacidad preferidos; Por lo tanto, el

usuarios. Los usuarios tienen derecho a etiquetar imágenes y vídeos con las etiquetas que contenido puede ser distribuido solamente con las políticas que uno de los usuarios ha

encontramos apropiado, probablemente, su vinculación con alguna información adicional. seleccionado y no con la intersección de sus preferencias, lo que sería más justo.

Esto, sin embargo, presenta algunos problemas de privacidad. En primer lugar, hay varios

usuarios que no deseen ser visualmente identi fi cada, para que no se cargue ninguna

imagen de sí mismos. Sin embargo, sus contactos pueden cargar dichas fotografías y, a

través de marcado, identificar otros

4.7. Las aplicaciones externas

OSN han permitido el desarrollo de aplicaciones externas, para enriquecer la interacción

del usuario y

5 http://www.bbc.co.uk/news/technology-17311702 . 6 http://www.embeddedmetadata.org/social-media-test-results.php comprometer a sus usuarios aún más.

. 7 http://www.vk.com .

8 http://www.visualroute.com/ .

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 7

Las aplicaciones maliciosas pueden desarrollarse [ 26 ]. Sin embargo, otras cuestiones de No ser eliminado de inmediato, es decir, los usuarios tienen que pagar para eliminar el contenido, 9 etc.).

privacidad son relevantes. En el caso de Facebook, por ejemplo, los desarrolladores externos

han creado muchas aplicaciones, algunas de las cuales son muy pro fi mesa. Mediante la Hay que destacar que, en la vida diaria, la privacidad no se consigue sólo a través

instalación de este tipo de aplicaciones en muchos casos los usuarios están de acuerdo en de no divulgación. Por ejemplo, debido a humannature, no somos capaces de

compartir todo su contenido multimedia y otros datos, con el revelador. De acuerdo con los effectivelydisparate fuentes de información sin automatización. Esto se traduce en la

Términos de uso de Facebook: mezcla de hechos y acontecimientos, ofuscar los vínculos subyacentes. Además, las

personas tienden a olvidar muchas cosas en su vida cotidiana. Por lo tanto, la

información sobre varios eventos no se puede fusionar a revelar información privada.

Cuando se utiliza una aplicación, la aplicación puede pedir su permiso para acceder a Por otra parte, muchos eventos divulgados actualmente puede parecer trivial, pero

su contenido e información, así como el contenido y la información que otros han años más tarde que puede estar vinculado a inferir otra cosa.

compartido con usted.

Inotherwords, la applicationdeveloper tiene derecho touse contenido compartido de los amigos del

Dado que la información compartida en OSN no tiene fecha de caducidad, las políticas

usuario, que es algo que en la mayoría de los casos puede violar la configuración de privacidad de

de eliminación unificado plantean un problema muy crítico privacidad: son los usuarios que

los demás usuarios. Por otra parte, en la gran mayoría de OSN, la plataforma es confiar en todos

tienen derecho a ser olvidados? Si es así, en qué condiciones? El problema es muy

los desarrolladores de terceras partes, en el sentido de que sus aplicaciones no serán malicioso, la

significativo para el contenido multimedia, que contiene información evenmore y da cuenta

introducción de otros problemas de seguridad. Sin embargo, la confianza puede ser considerado

de la mayor parte de la información compartida. Se hace evidente que, en retrospectiva,

descargado de

sólo teórico, ya que no hay ninguna restricción sobre quién está autorizado para desarrollar una

los usuarios le gustaría eliminar gran parte de su contenido,

aplicación y las restricciones no pueden hacerse cumplir, excepto a través de litigios relacionados

con las condiciones de su contrato de servicio.

por ejemplo, fotos divertidas y videos de su pasado, con viejos amigos y socios.

http://comjnl.oxfordjournals.org/

4.10. La exposición a la infraestructura

4.8. resultados de motores de búsqueda

Aparte de todos los riesgos de privacidad antes mencionados, hay una más, lo que

Hoy en día, muchas OSN permiten a los motores de búsqueda a las partes de minas de

podría ser muy obvio, y sin embargo, dependiendo de la OSN, podría tener muchas

sus bases de datos. Esta funcionalidad es muy importante, dada la cantidad de información

implicaciones y esta es la exposición del usuario a la infraestructura. La gran mayoría de

y conocimiento que se comparte dentro de OSN. En la parte superior de proporcionar OSN

OSN tiene el anuncio dirigido como su principal fuente de ingresos. Esto significa que

con más reconocimiento, lo que permite la ejecución de consultas motores de búsqueda,

tienen que extraer la información enviado por el usuario y fusionarlo con otra información

un vínculo informal entre OSN puede ser creado. Por lo general, la mayoría de las OSN

para obtener más fi resultados de grano fino que per fi l de los usuarios de acuerdo a sus

caso omiso de otras OSN y los tratan como un ecosistema completamente diferente.

preferencias, creencias, etc., y por el cual el contenido en especial multimedia puede ser

por invitado el 1 de agosto 2014

Mientras que este último podría ser correcta, en cierta medida, la realidad es que ya que

utilizado para proporcionar aún más fi na -grained resultados.

los usuarios tienen muchas per fi les en diferentes OSN, los motores de búsqueda les

proporcionará una idea de lo que está sucediendo dentro de otras OSN, a los que no están

registrados.

Debido a la reciente divulgación sobre el papel de las agencias secretas en Internet, 10 el

problema se vuelve aún más espinosa. Si bien esto puede ser un bombo temporal, los datos

privados de los usuarios están expuestos en gran medida al proveedor de servicios. Para la

Mientras que esta funcionalidad es muy útil, se abre una puerta trasera a la privacidad salud andmedicalrelated OSN esto es comprensible, pero el caso es el mismo para las OSN

de los usuarios. La razón es que permite la actividad de los usuarios registrados en el restantes, por ejemplo, la divulgación de los eventos de Facebook han dado lugar a muchos

plazo de un OSN esté disponible no sólo dentro de una OSN, sino también a toda la divorcios. 11

Internet. Por lo tanto, las políticas de privacidad de un usuario pobres o incluso de uno de

sus contactos le pueden exponer a toda la Internet.

La situación se vuelve más complicada por las condiciones de uso de muchos de los

proveedores de servicios. Por ejemplo, para Google Plus, que es parte de los servicios de

Google que tenemos que:

4.9. política de eliminación

Al cargar o de otra manera de enviar contenido a nuestros Servicios, concedes a Google (y

los que trabajamos) una licencia mundial para usar, alojar, almacenar, reproducir, modificar,

La principal fuente de ingresos para la mayoría de las OSN es el contenido compartido de sus

crear derivativeworks (tales como las resultantes de traducciones, adaptaciones u otros

usuarios. Con base en la información proporcionada, OSN pueden extraer para su correcto

cambios que hacer para que su contenido funcione mejor con nuestros Servicios),

per fi les y crear subconjuntos fi cas muy específicas de los usuarios para apuntado anuncio.

comunicar,

Permitiendo a la gente para eliminar información de su per fi les es similar a lo que permite a

los usuarios eliminar el ingreso de OSN. Por lo tanto, muchas OSN ya sea prohibir a los

9 http://www.medhelp.org/termsofuse.htm . 10 http://www.theguardian.com/world/2013/jun/06/us-tech-giants-nsa-da

usuarios la eliminación de contenido compartido, o proporcionar la facilidad con algunos . 11 http://www.zdnet.com/blog/facebook/facebook-blamed-for-1-in-5divorces-in-the-us/359 .

obstáculos (marcos de tiempo, es decir, una foto se

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

8 C. Patsakis et al.

descargado de

http://comjnl.oxfordjournals.org/

FIGURA 2. Temas de seguridad.

publicar, ejecutar públicamente, mostrar públicamente y distribuir dicho contenido. Los derechos Del uso del contenido multimedia compartido. Los riesgos de seguridad a la que un usuario

por invitado el 1 de agosto 2014

que usted otorga en esta licencia son para el propósito limitado de funcionamiento, promoción y está expuesto a partir de la utilización de multimedia en OSN se representa en la Fig. 2 .

mejora de nuestros servicios, y desarrollar otros nuevos. Esta licencia continúa incluso si deja de

usar nuestros Servicios (por ejemplo, para los datos de una empresa que haya añadido a Google

Maps). Algunos servicios que pueda ofrecer formas de acceder y retirar el contenido que se ha

proporcionado a la Service.Also, en algunos de nuestros servicios, hay términos o ajustes que 5.1. tráfico sin cifrar fi c

limitan el alcance de nuestra utilización de los contenidos presentados en esos servicios.

Asegúrate de que tienes los derechos necesarios para concedernos esta licencia para cualquier A la luz del aumento de las muchas herramientas como Firesheep 12 que exponen claramente

contenido que envíe a nuestros servicios. las vulnerabilidades de texto plano de trá fi co, interceptando y sesiones de usuario

highjacking, manyOSNs se vieron obligados a cambiar toda su trá fi co de cifrado, a través de

SSL. Sin embargo, muchas OSN siguen utilizando las conexiones no codificadas con sus

usuarios. 13 , 14

En este contexto, muchos podrían argumentar que las fotos enviadas por los usuarios

El asunto es muy grave, ya que muchas de estas OSN están relacionados con problemas

pueden publicar y modi fi cado sin su conocimiento, en todo el mundo, por otros no

médicos y de salud. Se ha informado de que, o bien siguen utilizando conexiones sin cifrar

específicamente de fi nidas entidades sin que los usuarios sean capaces de eliminarlos. Por

HTTP estándar o que están usando SSL sólo para enviar las credenciales de usuario [ 27 , 28

supuesto, muchas empresas han tratado de generalizar y simplificar el contenido de sus

]. La naturaleza sensible del contenido compartido, como en este tipo de redes usuarios

términos de licencias de uso, sin embargo, tales formulaciones puede llegar a ser

pueden cargar versiones escaneadas de sus exámenes médicos, las marcas

doubleedged espadas, como se abren las puertas traseras con respecto a la privacidad de los

usuarios del servicio, pero a los empleados maliciosos también.

12 http://codebutler.github.io/ fi resheep / . 13 http://www.motherjones.com/politics/2013/05/shutter

fl y-teamsnapeteamz-ssl-hackers-niños-datos . 14 La Electronic Frontier Foundation ya había

5. TEMAS DE SEGURIDAD advertido al Consejo de Europa por la falta de adopción SSL de OSN y el impacto de la privacidad

de sus usuarios ( https://www.eff.org/node/58437 ).

Aparte de los problemas de privacidad, que son los primeros en surgir en OSN, también hay muchos

problemas de seguridad, así, muchos de los cuales se derivan

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 9

el uso de cifrar trá fi co una enorme vulnerabilidad de seguridad que abre la puerta a recurren a la externalización de sus centros de datos utilizando tecnologías basadas en la

una amplia gama de ataques. nube o la virtualización. Estas tecnologías podrían reducir los costos de escalabilidad y

mantenimiento. Sin embargo, surgen muchas preocupaciones con respecto a su seguridad

proporcionada. 17 , 18 En cualquier caso, el usuario final puede confiar en el OSN, pero no el

5.2. enlaces estáticos

proveedor de servicio en la nube que tiene acceso a sus datos. 19 La cuestión se vuelve aún

La gran mayoría de OSN están utilizando enlaces estáticos para acceder a contenidos más espinoso debido a las limitaciones geoespaciales y políticos. Los gobiernos y

multimedia. Mientras que esta política podría ser óptimo para el caso de la distribución de agenciesmay tener acceso a los contenidos multimedia arbitraria de los ciudadanos

contenido, en términos de e fi ciencia, desde luego, no es en términos de seguridad y privacidad, extranjeros sin su aprobación o cualquier tipo de noti fi cación, como los centros de datos

ya que abre una puerta trasera para muchos ataques. Mediante el intercambio de enlaces que albergan esta información no pertenecen al mismo país o incluso continente.

estáticos, OSN proporcionar a los usuarios un mecanismo para eludir las medidas de seguridad y

privacidad. Si un usuario comparte una imagen a un grupo restringido y está enlazado

estáticamente, entonces cada usuario que tenga acceso a ella puede compartir sin ningún otro

permiso. Aún más, los usuarios pueden copiar y pegar el enlace para compartir el contenido más

5.5. Per fi l secuestro

allá del OSN.While los enlaces estáticos pueden parecer al azar, no lo son, y varios errores han

sido reportados permitiendo a la gente a la fuerza bruta dichos enlaces para recuperar otros Esta categoría incluye todos los ataques en los que un usuario malintencionado intenta

contenidos multimedia 15 del mismo o de otros usuarios. Muy interesante, en muchas tomar el control de otro usuario de per fi l. Esto se puede lograr de muchas maneras, tales

infraestructuras OSN, el enlace al contenido eliminado puede permanecer durante varios días como ataques de fuerza bruta, phishing o la ingeniería social. Ya que una imagen vale

descargado de

después de la solicitud de eliminación de usuario. Por último, esta política permite a los más que mil palabras, el contenido multimedia compartido puede proporcionar la visión

administradores de red puedan ver lo que los usuarios están navegando sin ningún esfuerzo, ya atacante en la contraseña del usuario. herramientas especiales hechos a mano como

que este contenido se encuentra disponible en su registro de archivos. CUPP (Common User contraseñas Pro fi ler), 20 dada la entrada correcta, puede

proporcionar una muy buena Inglés para posibles contraseñas de usuario. Además, el

contenido multimedia compartido no debe revelar en ningún caso ninguna información

http://comjnl.oxfordjournals.org/

con respecto a las cuestiones de seguridad toanyof theusers'accounts u otros

serviceproviders.

5.3. diseño defectuoso / implementación

Como se espera que todo lo hecho por los seres humanos para tener fl AWS, OSN tienen

5.6. El robo de identidad

errores. El problema es cuánto puede exponer a los usuarios de este, la facilidad con que

pueden ser explotados y howmuch esfuerzo que se necesita para rastrearlos. En muchos Inmanyattack escenarios usermight amalicious no estar interesados en hacerse cargo de la

casos dieciséis esto se puede lograr fácilmente con el contenido multimedia compartido. Los cuenta de un usuario, como en el ataque antes mencionado, pero en otros usuarios engañosos

ataques dirigidos se pueden hacer en el contenido multimedia compartido de los grupos de que se trata de otro usuario. El atacante intenta hacerse pasar por un usuario legítimo creíble, la

por invitado el 1 de agosto 2014

usuarios (reales o bots) para desactivar las cuentas de usuario [ dieciséis ]. La importancia del orientación de causar daño a la reputación, o abusar de la confianza que otros usuarios tienen en

ataque mencionado es que muchos usuarios no usan sus nombres reales, sino apodos, lo su autoridad y obtener dinero o crédito. Mediante la replicación de contenido multimedia de un

que indirectamente omiten los términos de servicio de varios OSN, por tanto, sus cuentas usuario desde OSN, especialmente imágenes, este esfuerzo se puede lograr con más facilidad.

están deshabilitadas o tienen que disclosemore información, por ejemplo, su verdadera La naturaleza de la OSN puede permitir a usuarios maliciosos para automatizar este tipo de

identidad, residencia, etc., para retomar el control de su cuenta. ataques [ 29 ]. Los estafadores también pueden deducir una gran cantidad de información a utilizar

en su ataque desde el contenido multimedia compartido en OSN. Un ejemplo naï implica revelar

la fecha de nacimiento de una estrecha conexión de usuario y la imagen de froma parte una

froma de usuario tarta de cumpleaños. Por otra parte, ya que los contenidos multimedia

5.4. La transparencia de los medios almacenados compartidos suelen ser de alta calidad, que pueden ser utilizados para lanzar ataques en la vida

real, por ejemplo, imprimir tarjetas de identificación falsas o pasa empresa.

Un gran problema que está fuertemente relacionado con enlaces estáticos es la

transparencia de los medios almacenados, que pueden entenderse de dos maneras. En

primer lugar, los contenidos multimedia almacenados no están encriptados; Por lo tanto, si

alguien tiene un enlace directo a ellos, se puede acceder sin el uso de ninguna credencial,

Si el ataque tiene lugar no en el mundo real, pero en el mundo cibernético, a

por encima de cualquier política de privacidad o seguridad establecidos por el usuario o

continuación, el robo de identidad se puede categorizar más a per fi l de clonación y per fi l

theOSN. En segundo lugar, está la transparencia hacia el proveedor de servicios. OSN

de portabilidad. En el primer caso, el atacante

grandes como Facebook o Google pueden tener sus propios centros de datos, sin embargo,

los más pequeños no tienen este lujo, por lo 17 https://cloudsecurityalliance.org/topthreats/csathreats.v1.0.pdf . 18 http://www.enisa.europa.eu/activities/risk-manag

archivos / prestaciones / cloud-computing-evaluación de riesgos . 19 http://slashdot.org/topic/bi/the-windows-

fl aw-que-fisuras-Amazonas-webservices / . 20 http://www.remote-exploit.org/articles/misc_research_amp_code/index.

15 http://www.neowin.net/news/facebook-photo-exploit-allows-you-to-viewany-albums-of-non-friends html .

. dieciséis http://www.zdnet.com/blog/btl/facebook-acknowledges-photo-privacybug-issues-immediate-

fi x / 64819 .

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

10 C. Patsakis et al.

crea una copia idéntica del de la víctima per fi l, esperando que otros usuarios en una ciencia, que tiene muchas aplicaciones legítimas. Sin embargo, su capacidad para cubrir

puedan ser engañado y conectarse con los maliciosos per fi l. En este último caso, las actividades maliciosas puede utilizarse dentro de OSN. Los contenidos multimedia, debido a

sin embargo, el ataque es más cauteloso, como en el per fi l de portar la víctima no su tamaño, se puede utilizar como objetos de presentación.

tiene una cuenta en el OSN que es utilizado por el atacante, por lo que es más di fi

culto a tomar medidas de precaución. en [ 30 ], Los autores ilustran un claro ejemplo de un protocolo de

comunicación entre los usuarios que utilizan fotografías subidos a OSN con

El Informe de Fraude de Identidad del 2013 21 por Javelin Strategy & Research indica que mensajes incrustados, que ilustra no sólo que esto es posible, pero, además, la

dentro de los EE.UU. solamente, 12.6million consumidores, 5.26% de los adultos estadounidenses, sobrecarga es asequible. Mientras que la citada obra se centra en proporcionar

se vieron afectados en 2012. Estos ataques permitieron a los defraudadores para robar más de $ a los usuarios con más privacidad, no obstante, indica que esto puede ser

21 mil millones en 2012. explotada por usuarios maliciosos. Por lo tanto, los mensajes incrustados

pueden variar desde mensajes de terroristas a la pornografía infantil.

5.7. La distorsión de los contenidos maleable

Mientras que los usuarios comparten grandes cantidades de contenido multimedia, saben que una Dada la naturaleza de los mensajes intercambiados, por un lado, tenemos una

gran parte del contenido compartido es maleable. En la actualidad, existe una amplia gama de OSN cuya reputación puede verse en peligro y, por otro lado, tenemos a los usuarios

potentes herramientas disponibles para los usuarios de imagen o de procesamiento de audio. Si legítimos que puede llegar a ser asociado con crímenes no comprometidos, por

alguien quiere poner en ridículo o dañar a alguien, a continuación, fotografías personales, por ejemplo descargas alguien y comparte una foto que le gusta de otra per fi l, sin ser

descargado de

ejemplo, pueden ser manipulados, para proporcionar una imagen que está buscando verdadera, ya conscientes de que es un objeto de la cubierta. Se hace evidente que OSN y los

que la mayoría del contenido compartido tiene alta resolución. Tal manipulación es más o menos usuarios están expuestos a estos riesgos, al acoger y compartir, respectivamente,

esperado para las fotos; sin embargo, las nuevas OSN como alboroto 22 podría ser una fuente de contenidos multimedia dentro de OSN.

audio para los atacantes.

http://comjnl.oxfordjournals.org/

6. INCIDENCIA

5.8. enlaces multimedia compartidos

En esta sección, se resume el posible impacto de los ataques antes

Debido a la amplia gama de formatos multimedia, es casi imposible que un

mencionados.

marco para apoyarlos all.Additionally, ya que muchos formatos podrían ser

vulnerables a los ataques, o pueden tener contenido que necesita ser La fuga de información. Mientras que los usuarios pueden considerar que la

comprobada de forma manual (por ejemplo, vídeos interactivos fl ash), o exposición de información como una característica, ya que en teoría son ellos los

incluso contenido multimedia que está incrustado en otras páginas web, OSN que dictan los que está expuesta la información, esto no siempre es el caso. Dada

no permiten a los usuarios compartir archivos multimedia arbitraria. Por la cantidad de información multimedia que se comparte, una gran cantidad de

por invitado el 1 de agosto 2014

ejemplo, las imágenes pueden ser compartidas en PNG y JPEG, GIF no son información sensible puede inferir con gran precisión [ 31 ] O a través de la fusión de

compatibles ampliamente ya que pueden contener animación. Sin embargo, datos con otros usuarios [ 32 ].

los usuarios quieren compartir contenido multimedia y publicar enlaces a

contenido externo, algo que muchas entidades maliciosos tratan de explotar.

Conocimiento de ubicación. Proporcionar información de ubicación a un servicio

Teniendo en cuenta que los usuarios son redirigidos, con su consentimiento,

puede ser muy útil en muchos casos; por ejemplo, mediante el servicio de GPS

fuera de Theos, que pueden ser engañados fácilmente en la instalación de

un mapa puede dirigir a la gasolinera más cercana. Sin embargo, esta

códecs maliciosos (es decir,

información también puede dar lugar a graves violaciones de la privacidad. Un

OSN reconocimiento de ubicación permite a los contactos del usuario para

inferir su paradero. información trivial, como revelando que alguien no está en

su lugar, se puede traducir en una invitación a los ladrones. 23

Reputación. Una reputación de la persona o empresa puede ser el blanco de anadversary.

Especialmente para las empresas, la reputación es un activo valioso y tiene que llevar un

5.9. esteganografía

registro de este tipo de ataques con el fin de protegerse a sí mismo.

Durante siglos, las personas han estado ocultando información en otros medios con el fin

no sólo de ocultar el contenido, pero para ocultar su existencia aswell. Los avances

Cuenta de pérdidas. Dependiendo de la naturaleza del ataque, el usuario podría

tecnológicos del siglo pasado han permitido a los investigadores para transformar este

sufrir de cualquiera que tenga su cuenta bloqueada o incluso perderlo.

arte, la esteganografía,

21 https://www.javelinstrategy.com/brochure/276 . 22 http://hubbub.fm/

23 http://www.pleaserobme.com/ .

.

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 11

La pérdida de la propiedad / control de los contenidos. Cuando un usuario envía Badoo. 24 Por otro lado, la marca de agua invisible proporciona técnicas para que la calidad

toOSNs de contenido, evenmore cuando está contenido multimedia, es muy difícil del medio sigue siendo muy alta, ya que la distorsión es mínima, mientras que la información

predecir quién puede descargar este contenido andhowitwill ser sharedor a publicar. todavía está incrustado. Por otra parte, en función de las necesidades de la aplicación,

Por lo tanto, el intercambio o la pérdida de contenido multimedia del usuario no marcas de agua invisibles pueden ser robusto, frágiles o semi-frágil. marcas de agua

autorizado, él puede quedar expuesto a grandes riesgos de privacidad sin noti fi robustas proporcionan los mecanismos de tal manera que después de procesamiento de

cación. Los usuarios malintencionados pueden potencialmente usar este contenido señal común ataques ormalicious, la información puede ser recuperada todavía. marcas de

para robar la identidad de otra persona. Mientras que un usuario OSN per fi l se agua frágiles 'break' después de cualquier tratamiento de la señal y no puede ser

puede utilizar como una herramienta de autenticación por muchas razones y autenticado. marcas de agua Semi-frágiles son un híbrido de lo anterior, generalmente

principalmente para actividades de colaboración en línea, discusiones, etc., el uso aplicada en esquemas de detección de manipulación indebida [ 34 ]. En cualquiera de estos

malintencionado de contenidos multimedia en combinación con información personal, casos, el esquema de marca de agua tiene que ofrecer suficiente capacidad para almacenar

recopilada a través de la ingeniería social, puede hacer que el temporal o el pérdida el tipo seleccionado de marca de agua. La capacidad mínima, que se requiere, puede variar

completa del control de su contenido en línea. de 1 bit, en la solicitud de control de copia, a 44 bits para un número de 13 dígitos, como un

número ISBN para la aplicación de derechos de autor, o incluso toda una fotografía.

Chantaje / extorsión. Dependiendo del contenido que un usuario malintencionado ha

obtenido acceso a, la víctima podría ser chantajeado. Una gran cantidad de

Zigomitros et al. [ 35 ] Proporcionar algunos resultados experimentales que indican que

descargado de

contenido multimedia compartido en OSN es compartida entre los usuarios creen

las OSN más populares no se aplican ninguna marca de agua invisible para alcanzar sus

que no va a ser filtrado a usuarios no autorizados. Esta confianza hace que

usuarios. Por otra parte, en su trabajo que proponen un marco que utiliza marcas de agua

comparten una gran cantidad de contenido delicado o embarazoso, que, si se filtró,

dual, que permite a los usuarios aplicar políticas de privacidad de grano fino más Fi dentro

se puede utilizar como una amenaza. Las amenazas, según el atacante, pueden

de OSN. El esquema se ilustra en la Fig. 3 . Brevemente, el usuario A sube un multimedia fi l

afectar su situación económica, social o incluso personal.

que está marcado por el agua con una doble marca de agua, uno robusto y una semi-frágil,

http://comjnl.oxfordjournals.org/

que contiene información como la identificación de usuario, MEDIAID, fecha y hora, etc. La

existencia de la marca de agua permite una OSN para trazar muchos eventos tales como

El acoso cibernético. El ciberacoso ocurre cuando se ve amenazado un otros usuarios volviendo a cargar la misma imagen o modi fi caciones de la misma. Por lo

adolescente o un niño, humillados, acosados o en otras palabras dirigidas con un tanto, de acuerdo con la configuración del usuario, la OSN puede elegir si la información se

propósito malicioso por otro adolescente o niño, a través de Internet. Como se puede cargar y proporcionar al usuario con las especi fi caciones necesarias.

pone de manifiesto, el ciberacoso es dependiente del uso de OSN. El problema es

bastante grave como en varios casos se tiene adolescentes conducir a actos de

violencia extrema.

Es evidente que el esquema propuesto puede contrarrestar muchos de los ataques de

por invitado el 1 de agosto 2014

privacidad o seguridad discutidos relacionados con contenidos multimedia, tales como el

Ciberacoso. Amalicious usuario puede utilizar la plataforma OSN para acechar

intercambio de contenidos no autorizados, sharedownership y robo de identidad. Lo que es

a sus víctimas a través de Internet. Del contenido compartido en OSN, un

importante es que los usuarios pueden recibir alertas de posibles ataques y fi ne ne las políticas

adversario puede inferir creencias de la víctima (política, religiosa, etc.), su

de seguridad de grano más de fi.

paradero, sus preferencias y hábitos diarios. Toda esta información podría ser

utilizada para acechar o acosar a la víctima de los ataques de la vida real [ 33 ].

7.2. El cifrado de los medios de transmisión

Como se ha discutido es Sección 5, severalOSNs o bien no están cifrando su tráfico c

o están parcialmente mediante SSL. La necesidad de utilizar SSL cifrada trá fi co para

7. Contramedidas POSIBLES todas sus interacciones es innegable, así como el uso de políticas de galletas seguras

con el fin de proporcionar el nivel mínimo de seguridad y privacidad de sus usuarios.

7.1. marcas de agua

En thisway, los usuarios tienen una garantía de que al cargar o descargar contenidos

Marca de agua digital es el proceso de integración de la información en los medios de multimedia, este contenido no será interceptada.

comunicación con el fin de demostrar la propiedad del contenido. En contraste con la

esteganografía cuya finalidad es la comunicación secreta entre entidades de confianza,

marcas de agua puede ser visible o invisible y puede ser rastreado. marcas de agua

7.3. cifrado de almacenamiento

visibles están visiblemente patrones significativos, como un logotipo de una empresa

integrada en la imagen que se publicó. Mientras que las marcas de agua visibles son di Como se discutió en la sección 4, el contenido multimedia que los usuarios comparten en

fi culto a eliminar, que tienden a cubrir la mayor parte de la imagen, degradando muchos casos se puede almacenar en centros de datos que no son propiedad de la OSN, y

notablemente su calidad. Un ejemplo de marcas de agua visibles utilizadas en OSN es eventos geoespaciales o político puede

el sitio de citas

24 http://www.badoo.com .

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

12 C. Patsakis et al.

descargado de

http://comjnl.oxfordjournals.org/

por invitado el 1 de agosto 2014

FIGURA 3. esquema de marcas de agua.

exponer una gran cantidad de usuarios a las agencias sin su voluntad o cualquier developersworking para los proveedores, sus datos deben almacenarse cifradas. Hay

tipo de noti fi cación. El tema es muy importante dado que hay salud currentlymany muchas soluciones de cifrado, basado principalmente en algoritmos de clave pública,

andmedical-relatedOSNs y la información compartida es muy sensible. Por lo tanto, que puede proporcionar a los usuarios de OSN con la funcionalidad requerida para

si el usuario ha de ser protegido de las agencias extranjeras, proveedores o almacenar y recuperar e fi ciente archivos a sus usuarios, sin fugas de cualquier

maliciosos información

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 13

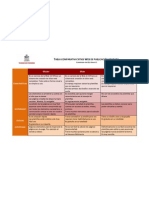

TABLA 1. Privacidad y seguridad de los riesgos y sus soluciones.

El cifrado de Los metadatos dinámicos y

transmitida Almacenamiento enlaces a fondo digital

marcas de agua cifrado

medios de comunicación estegoanálisis co-propiedad del contenido eliminación olvido

Problemas de privacidad

El contenido y la exposición de fondo

de metadatos

El intercambio de contenidos no autorizados

Tagging-anotación de videoconferencia

motor de aplicaciones externas propiedad

compartida de búsqueda política de

eliminación

descargado de

La exposición a los problemas de seguridad de la

infraestructura

Sin encriptar tráfico c enlaces

estáticos

Transparencia defectuoso diseño /

http://comjnl.oxfordjournals.org/

implementación de medios almacenados Per fi l

secuestro de robo de identidad

La distorsión de los contenidos

maleable

multimedia compartido enlaza

esteganografía

por invitado el 1 de agosto 2014

el proveedor de servicio en la nube [ 36 - 38 ]. esquemas basados en la re-encriptación suchmethods utilizar en sus términos de servicio; sin embargo, no parecen bloquear este

Además, delegación [ 39 ] Puede garantizar que la información de los usuarios no se filtre tipo de acciones, algo que puede ser explotado. Un ejemplo típico de esto último es

dentro de la infraestructura de OSN. SecretBook, 25 una extensión de Chrome que permite a los usuarios intercambiar

Otro enfoque, más centrado en multimedia, sería el cifrado del contenido mensajes secretos dentro de Facebook, a través de métodos esteganográficos.

multimedia. Si bien la metodología anterior proporciona cifrado arbitraria de datos,

existen soluciones más específicas tales como [ 40 ]. La ventaja de este tipo de

soluciones es que incluso si alguien se las arregla para obtener un enlace directo

7.5. Copropiedad

al contenido sharedmultimedia, el contenido no estará disponible, a menos que el

usuario tiene la clave de descifrado adecuada. Para permitir a los usuarios aplicar la configuración de privacidad, que son más cercanas a sus

preferencias y situaciones de la vida real, OSN debe aplicar modelos de copropiedad [ 41 , 42 ].

Tales modelos podrían permitir que más de un usuario para hacer cumplir sus políticas de

privacidad en las fotos co-propiedad, vídeos, etc., por lo que los permisos y restricciones a los

7.4. estegoanálisis medios de comunicación no son dictadas por las opciones de un usuario y la privacidad de todos

los usuarios implicados es respetado.

Las cámaras modernas y OSN permiten a los usuarios subir imágenes de alta

resolución, que son grandes archivos sin levantar sospechas. Sin embargo, como se

indicó anteriormente, pueden ser utilizados como objetos de cobertura para distribuir

contenido malicioso. Por lo tanto, el uso de software steganalytic el contenido 7.6. Los enlaces dinámicos a los contenidos

multimedia del usuario se considera esencial. Los experimentos realizados por los

Como se destaca en la Sección 5, el uso de enlaces estáticos expone a los usuarios a

autores indican que no parecen existir actualmente en la mayor parte de los principales

muchos riesgos. Dado que las soluciones antes mencionadas,

OSN tales mecanismos, o al menos su salida no se informa al usuario. Muchas OSN,

como Facebook, pueden prohibir a los usuarios a 25 https://chrome.google.com/webstore/detail/secretbook/plgla fi jddgpenmoh giemalpcfgjjbph .

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

14 C. Patsakis et al.

que se basa en el cifrado, puede ser muy exigente en términos de procesamiento, TABLA 2. Cuestiones de seguridad y privacidad.

enlaces dinámicos deben utilizarse para permitir a los usuarios acceder a contenidos

multimedia. Por ejemplo, mediante la creación de enlaces dinámicos para fotografías Intimidad Seguridad

riesgos relacionados riesgos relacionados

cuando se solicitan, que están sujetas a la hora de la solicitud, la IP y MAC del usuario

y sus credenciales, el acceso arbitrario a los contenidos por los usuarios dentro y fuera

De-la anonimización de OSN spam

de la OSN podrían minimizarse. El costo de este tipo de soluciones se puede

Social phishing Sybil ataque

considerar un mínimo ya que implican el cifrado y descifrado de textos pequeños.

*

Los ataques a la reputación y la confianza *

ataque de colaboración *

El contenido y el fondo de la exposición de metadatos

7.7. Metadatos y el fondo de la eliminación

de contenido no autorizado compartir el etiquetado a

Mientras que muchas OSN proporcionan herramientas para embellecer las fotografías la anotación de conferencia de video compartida de la

compartidas, desde la simple recorte para la aplicación de filtros, que no proporcionan propiedad Las aplicaciones externas del motor de

funcionalidades adicionales que podrían ayudar a dar mayor privacidad a otras personas. búsqueda Exposición política de eliminación de las

Ejemplos típicos son las fotos de las manifestaciones públicas que se suben, revelar la infraestructuras de tráfico sin cifrar fi enlaces

descargado de

ubicación y creencias políticas o incluso religiosas de muchas personas. OSN podrían estáticos diseño defectuoso / Transparencia

proporcionar la funcionalidad para la detección y eliminación de caras a través aplicación de medios almacenados Per fi l secuestro

automatizado, por ejemplo, visión borrosa, mientras se mantiene la información necesaria

intacto. La misma funcionalidad podría extenderse a desdibujar los objetos en el fondo en

caso de que el usuario está interesado en ocultar algún contexto de fondo.

http://comjnl.oxfordjournals.org/

Además, dado que no todas las OSN siguen la misma política hacia los metadatos,

todos subidos los archivos multimedia debe ser despojado de los datos incrustados, a *

menos que el usuario indica que algunos de los que debe darse a conocer. El robo de identidad *

Distorsión de la maleables contenido

multimedia compartidos une esteganografía

7.8. el olvido digital

* Denota la existencia de amenaza de seguridad / privacidad con una extensión del

por invitado el 1 de agosto 2014

En un intento de ofrecer el olvido digital, se han propuesto varias soluciones. ataque.

Mayer-Schönberger [ 43 ] Argumenta que el uso de las fechas de caducidad es suficiente

para imponer el olvido digital. Por otra parte, se propone la implementación de

Por último, un enfoque que apunta a OSN, pero no depende de su

dispositivos de almacenamiento que pueden almacenar informationwith una vida útil

colaboración, se propone en [ 47 ]. Los autores proponen el uso de un agente de la

limitada predeterminada, de manera que al cabo de ese lapso de tiempo, la información

comunidad P2P, donde los agentes negocian cada vez que el contenido que se

se borra automáticamente.

debe 'olvidado' y el contenido se vuelve invisible a los usuarios de la OSN.

X-Pire! [ 44 ] Es una solución de software que tiene como objetivo permitir a los usuarios de redes

sociales virtuales para almacenar sus fotos junto con una fecha de caducidad, después de lo cual las

imágenes se puede acceder ya no.

8. DISCUSIÓN

Otro enfoque inwhich primitivas criptográficas se usan se propone en [ 45 ]. El uso de

clave pública a nivel local códigos descifrables, el autor propone la decadencia gradual OSN y sus usuarios están actualmente expuestos a muchos riesgos. Una visión

del contenido de un servidor de confianza, por lo que después de un cierto punto en el general agregada de los riesgos que se derivan de compartir contenido multimedia se

tiempo, o después de un cierto uso, el contenido no puede ser descifrado correctamente ilustra en la tabla 2 . Es bastante evidente que la gran cantidad de posibles amenazas se

y por lo tanto se convierte en inaccesible. deriva de la forma en que el contenido multimedia se comparte dentro OSN. En mesa 3 ,

Ilustramos el posible impacto que los ataques a la privacidad y la seguridad pueden

Domingo-Ferrer [ 46 ] Propone un conjunto de protocolos en el que el creador de tener sobre la víctima, mientras que la tabla 4 ilustra su di fi cultad y la naturaleza.

contenido incrusta una fecha de caducidad en el contenido, publica y puede rastrear

si alguien está usando y / o transferir el contenido después de la fecha de

caducidad. Para lograr esto, cada activo es fi ngerprinted y los protocolos de cada Se podría argumentar que la mayoría de estos ataques podrían ser tratados con

entidad forzar a cooperar con el fin de aplicar el protocolo a otros activos, como al soluciones muy conocidas. Seguramente, cifrado o digitales marcas de agua, por

hacerlo, saben que están ayudando indirectamente a sí mismos. nombrar dos, no pueden considerarse novedades; sin embargo, el hecho de que no

están siendo utilizados tanto como

Sección D: Seguridad en sistemas informáticos y redes

El Diario del ordenador, 2014

Seguridad y privacidad del contenido multimedia dentro de SN 15

TABLA 3. impacto ataque.

La información de ubicación Cuenta Propiedad Chantaje

fuga reputación conciencia pérdida pérdida extorsión Cyberbullying Cibernético

Problemas de privacidad

El contenido y la exposición de fondo de metadatos

El intercambio de contenidos no autorizados

Tagging-anotación de videoconferencia

motor de aplicaciones externas propiedad

compartida de búsqueda política de

eliminación

La exposición a los problemas de seguridad de la

infraestructura

descargado de

Sin encriptar tráfico c enlaces

estáticos