Escolar Documentos

Profissional Documentos

Cultura Documentos

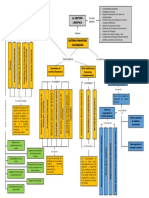

Mapa Mental Redes

Enviado por

Danilo Philco ApazaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Mapa Mental Redes

Enviado por

Danilo Philco ApazaDireitos autorais:

Formatos disponíveis

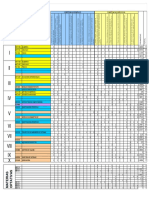

Identificación de problemas y soluciones comunes

• Los problemas de las PC pueden deberse a cuestiones de

hardware,

de software o de redes, o a una combinación de estos tres.

• Muchos problemas pueden resolverse con un reinicio.

• Cuando un dispositivo móvil no responde al reinicio, es

posible que se

deba restablecer la configuración.

• Cuando un restablecimiento estándar no corrige el problema,

es

posible que se necesite un restablecimiento de la configuración

predeterminada de fábrica.

Establecer un plan de acción para resolver el problema e • Cuando un reinicio no arregla una computadora, se debe

implementar la solución realizar más

• Establecer un plan de acción para resolver el problema e Verificar la funcionalidad total del sistema e implementar investigación.

Poner a prueba la teoría para determinar la causa implementar la medidas • Alguna configuración se puede cambiar, se puede necesitar

Establecer una teoría de causas probables • Una vez que se establecen algunas causas probables, pruebe solución. preventivas una

Identificación del problema • Se hace este paso después de identificar el problema. las teorías. • Consulte la documentación para recopilar información • Con el problema resuelto, verifique la funcionalidad total. actualización de software o el mal funcionamiento de un

• El primer paso en el proceso de solución de problemas. • Consulte la documentación para obtener una lista de causas • Una lista de métodos de prueba rápidos puede ser útil en adicional para resolver el • Una buena lista de los pasos para verificar la solución es útil Registrar hallazgos, acciones y resultados programa es el

• Una buena lista de preguntas abiertas y cerradas es útil. probables. este paso. problema. para este paso. • Documente la búsqueda para referencia futura problema y se debe volver a instalar.

Código abierto frente a código cerrado

• Código abierto: el código fuente se proporciona con el

programa compilado.

• Código cerrado: el código fuente no se proporciona con el

programa

Aplicación del proceso de solución de problemas compilado.

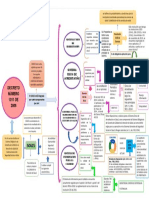

para sistemas operativos móvil, Linux y OS X • Android es de código abierto mientras que iOS no lo es.

Desarrollo de aplicaciones móviles

• Los sistemas operativos móviles se convirtieron en

plataformas de software.

Proceso básico de

• Las aplicaciones están diseñadas y desarrolladas para que se

solución de problemas para ejecuten en un

los sistemas operativos SO móvil.

móviles, Linux y OS X • Apple y Google ofrecen herramientas de desarrollo a los

desarrolladores de

Android en comparación con iOS

aplicaciones.

Repositorio de aplicaciones y de contenido

• Las aplicaciones son básicamente programas diseñados para

dispositivos

móviles.

• Los fabricantes móviles de SO mantienen generalmente una

tienda en línea

donde los usuarios pueden ubicar, descargar e instalar

aplicaciones.

• Los usuarios de Android también pueden efectuar instalación

de prueba de

aplicaciones.

• Los usuarios de productos de iOS deben usar el App Store

oficial para

instalar aplicaciones.

Elementos de la pantalla de inicio

• Los dispositivos móviles Android organizan los iconos y

widgets

en varias pantallas.

• Los elementos de la pantalla de inicio de Android incluyen:

Iconos de navegación, Búsqueda en Google, mejoras y

notificación especial e iconos del sistema.

• El formato de la pantalla de inicio se define por el iniciador.

Administración de aplicaciones, widgets y carpetas

Interfaz de Android Touch

• Las aplicaciones están representadas por los iconos y se

ordenan en una cuadrícula.

• En Android, las aplicaciones en la pantalla de inicio son

simplemente un enlace; Quitar una aplicación de la pantalla de

inicio no la desinstala.

• El usuario puede personalizar la posición de las aplicaciones.

• También se pueden crear carpetas para agrupar las

aplicaciones.

Introducción a sistemas operativos Linux y OS X • Las widgets muestran información directamente en la

• Linux y OS X son derivados de UNIX. pantalla de

• Tanto SO guardó la mayoría de los rasgos básicos de la inicio.

estructura de UNIX.

Descripción general de la GUI de Linux y OS X Elementos de la pantalla de inicio

• Las versiones modernas de Ubuntu Linux incluyen • Los dispositivos iOS móviles organizan los iconos en varias

Unity. pantallas.

• Las versiones modernas de OS X incluyen Aqua. • La pantalla de inicio de iOS no tiene ningún icono de

• Las GUI de Unity y Aqua tienen elementos similares de navegación y no

la UI. tiene widgets.

• El iOS depende de algunos elementos de IU, que incluyen:

Botón de

Descripción general de Linux y CLI de OS X inicio, Centro de notificación y Spotlight (herramienta de

• Debido a su relación con UNIX, Linux y el OS X tienen

Android en

búsqueda).

interfaces CLI similares. comparación con iOS • Apple define el formato de la pantalla de inicio de iOS, y el

• Las herramientas basadas en texto, el uso de un shell, usuario no

la estructura del sistema de archivos, los permisos de puede cambiarlo.

archivos y la distinción entre mayúsculas y minúsculas Interfaz táctil de iOS

son algunas de las características comunes heredadas

de UNIX y presentes en ambos SO. Administración de aplicaciones y carpetas

• Las aplicaciones están representadas por los iconos y se

ordenan en

Descripción general del proceso de copia de seguridad y una cuadrícula.

recuperación • En iOS, las aplicaciones de la pantalla de inicio son las

• Permite al usuario restaurar o recuperar los datos en caso de aplicaciones

fallos. reales; Quitar una aplicación de la pantalla de inicio también la

• Déjà Dup es una herramienta fácil y eficaz para realizar Herramientas y funciones de Linux y OS X desinstala.

copias de seguridad de datos en • El usuario puede personalizar la posición de las aplicaciones.

Linux. • También se pueden crear carpetas para agrupar las

• Los usuarios de OS X pueden utilizar Time Machine, una aplicaciones.

herramienta de respaldo muy • No hay widgets en el iOS.

eficiente y fácil de usar.

• Déjà Dup y Time Machine también son muy similares

Elementos de la pantalla de inicio

Descripción general de las utilidades de disco • También denominada como Inicio.

• Los sistemas operativos modernos incluyen herramientas de • Basada en mosaicos

disco para ayudar a • Los mosaicos son aplicaciones y pueden mostrar información

resolver problemas y resolver problemas relacionados con el o permitir la correcta interacción en la pantalla de inicio

disco. • No hay iconos

• La mayoría de los problemas de disco son los mismos • Los iconos de navegación incluyen: Atrás, botón de Windows

independientemente del SO. y búsqueda

• Una buena herramienta de disco debe poder proporcionar

administración de particiones, Interfaz táctil de Windows móvil

montaje o desmontaje de particiones de disco, formato del Administración de aplicaciones y carpetas

disco, control de sectores • Las aplicaciones están representadas por los mosaicos

defectuosos y consultas de S.M.A.R.T. • Las aplicaciones se pueden anclar o desanclar del Inicio

• Los discos y la utilidad de disco son herramientas de disco • Desanclar una aplicación no la desinstala

incluidas en Linux y OS X, Sistemas operativos • El usuario puede personalizar la posición de las aplicaciones

respectivamente. Linux y OS X • Los mosaicos también pueden modificar su tamaño

• Para instalar y arrancar más de un SO, se requiere un • También se pueden crear carpetas para agrupar las

administrador de arranque; GRUB aplicaciones.

y Boot Camp son administradores de arranque populares para

Linux y OS X,

respectivamente.

Orientación y calibración de la pantalla

• Los dispositivos móviles pueden funcionar en vertical u

horizontal.

Tareas programadas • Los sensores como el acelerómetro, permiten que el SO

• Las tareas de mantenimiento se deben programar y realizar detecte

con frecuencia. movimiento y ajuste automáticamente la orientación de la

• Los sistemas informáticos pueden programarse para realizar pantalla.

tareas • El usuario también puede ajustar el brillo para hacer

automáticamente. coincidir las

• Los controles de copias de seguridad y de disco son buenos condiciones del ambiente.

ejemplos.

• El servicio de cron puede ser utilizado para programar tareas

en Linux y en GPS

OS X. • Los dispositivos móviles modernos incluyen un receptor GPS.

Prácticas recomendadas de Linux y OS X

• Los usos incluyen: navegación, geocaching, geoetiquetado,

Funciones comunes de los dispositivos móviles

Seguridad resultados de la búsqueda adaptados y rastreo de dispositivos.

• Las medidas pueden y se deben tomar para evitar que el

software malicioso

ingrese a un sistema de computación móvil. Funciones de comodidad

• Estas funciones están diseñadas para simplificar la vida.

• Las medidas comunes incluyen: actualizaciones del sistema • Estas funciones incluyen: Llamada wifi, pagos móviles y

operativo, VPN.

actualizaciones de firmware, antivirus, y antimalware.

Funciones de información

• Estas funciones están diseñadas para que el acceso a la

información sea más sencilla; e incluyen: Asistente virtual,

Comandos de archivo y de carpeta Google

• Varias herramientas de línea de comandos se incluyen de Now y Notificaciones de Emergencia

manera

predeterminada en sistemas como Unix.

• Los comandos relacionados con los archivos comunes y

carpetas

incluyen: ls, cd, mkdir, cp, mv, rm, grep y cat.

CLI

Comandos administrativos

• UNIX y sus derivados utilizan los permisos de archivos para

crear

límites dentro del sistema.

• Cada archivo en los sistemas UNIX lleva sus permisos de

archivo.

• Los permisos de archivos de UNIX pueden leerse, escribir o

ejecutar.

Sistemas operativos

móviles, Linux y OS X

Red de datos inalámbrica

• Los dispositivos móviles pueden conectarse a Internet a

través de router de wifi local.

• Los datos transferidos a través del router wifi no utilizan la

red de un proveedor de servicios de telefonía móvil y no

incurren en los cargos de datos para el usuario.

• Las cafeterías, bibliotecas, escuelas, hogares y lugares de

trabajo son las ubicaciones que generalmente

Red de datos inalámbricas y celulares Métodos para proteger

proporcionan wifi y conexiones de Internet locales

gratuitas. los dispositivos móviles

Comunicaciones de datos móviles

• Desglosado generalmente en generaciones.

• Actualmente hay cuatro generaciones de tecnología móvil:

1G, 2G, 3G y 4G (WiMax y LTE móviles). Bloqueos de código de acceso Servicios habilitados en la nube Seguridad del software

para móvil

Bluetooth para dispositivos móviles

• Diseñado para conectar entre sí dispositivos en proximidad Descripción general de los bloqueos de Restricciones tras intentos fallidos de inicio de Antivirus Revisiones y actualización de los sistemas operativos

física. contraseña sesión Copia de seguridad remota Aplicaciones de localización Bloqueo y borrado remotos • Los dispositivos móviles también son vulnerables al software • Las actualizaciones agregan funcionalidad o aumentan el

• Bluetooth es una tecnología inalámbrica, automática, y • Ayuda a proteger los datos sensibles. • Impide los ataques de fuerza bruta del código de acceso. • Los dispositivos móviles pueden realizar copias de seguridad • Extremadamente útil en caso de pérdida o robo del • Las otras opciones incluyen: bloqueo del dispositivo de malicioso. rendimiento.

utiliza • No se puede acceder al dispositivo sin el código de • Por lo general, el dispositivo está temporalmente automáticamente de los datos del usuario a la nube. dispositivo. forma remota, enviar alertas al dispositivo, o borrarlo de • Las revisiones pueden solucionar problemas de seguridad o

muy poca energía. acceso. deshabilitado después de fallar varios intentos de • Existen varias opciones de copia de seguridad disponibles. • Las aplicaciones de localización permiten que el usuario manera remota. • El sandbox limita daños en los dispositivos móviles. cuestiones relacionadas con hardware y software.

• Los dispositivos Bluetooth comunes incluyen: auriculares, • Los tipos de códigos de acceso incluyen: ninguno, desbloqueo. ubique el dispositivo en un mapa. • Android e iOS utilizan un proceso de entrega automatizado.

teclados, mouses, altavoces de automóvil y controladores de deslizamiento, patrón, PIN, contraseña, dispositivos • Diferentes dispositivos implementan diversas políticas de • Los datos de los usuarios pueden ser robados y las

estéreo. confiables, ubicaciones de confianza, cara de confianza, restricción. computadoras

ID de confianza de voz, detección en cuerpo y táctil.

Bluetooth pueden ser infectadas.

Emparejamiento Bluetooth

• Término utilizado para describir dos dispositivos Bluetooth • Las aplicaciones móviles antivirus se encuentran disponibles

que tanto

establecen una conexión para compartir recursos.

• Las radios Bluetooth deben estar activadas. para iOS y Android.

• Un dispositivo debe configurarse para examinar los pares

posibles; el otro debe configurarse para anunciar su • Existen técnicas para otorgar acceso total al sistema de

presencia (modo visible). archivos de

• Para la seguridad, es necesario un PIN antes de

que el emparejamiento pueda completarse. un dispositivo móvil. Se denomina el proceso de rooting en

Android

y jailbreaking en iOS.

Introducción al correo electrónico

• La estructura de correo electrónico depende de servidores y • Un dispositivo que ha sufrido un ataque de

clientes. rooting/jailbreaking

• Los servidores de correo electrónico son responsables de

enviar los perderá la mayoría (si no toda) la protección proporcionada

mensajes de correo electrónico. por el

• Los usuarios utilizan clientes de correo electrónico para

redactar, leer y sandboxing.

administrar sus mensajes.

• Si bien existen muchos clientes de correo electrónico

diferentes para los Correo electrónico y

dispositivos móviles, su configuración y operación son muy conectividad de red

similares.

Configuración de correo electrónico en Android Configuración del correo electrónico

• Muchos de los servicios web avanzados son impulsados por

Google.

• A medida que Android depende de una cuenta de Gmail para

muchos

servicios, otros proveedores de correo electrónico también

utilizan el

SO.

Configuración de correo electrónico en iOS

• El iOS depende de un ID de Apple para el acceso y otros

servicios

desde App Store.

• El iOS incluye la aplicación de correo que admite varias

cuentas de

correo electrónico simultáneamente.

Correo electrónico de Internet

• Proporcionado generalmente a través de una interfaz web.

• Algunas empresas también proporcionarán una aplicación

cliente

+

-

móvil.

• Las aplicaciones de cliente móvil presentan generalmente

una mejor

experiencia al usuario que el correo en un dispositivo móvil.

Tipos de datos que se pueden sincronizar

• La sincronización de datos actualiza los datos del usuario en

varios

dispositivos.

• Los tipos de datos que se pueden sincronizar incluyen:

Sincronización de dispositivo móvil

Contactos,

Correo Electrónico, Entradas de Calendario, Imágenes, Música,

Aplicaciones, Video, Enlaces del Explorador y Configuración del

Explorador.

Tipo de conexión de sincronización

• Los tipos de conexión comunes para sincronizar son USB y

wifi.

• Android sincroniza los datos del usuario a los servicios web

como

Gmail y Google Calendar.

• El iOS usa iTunes para sincronizar los datos del usuario a

una

ubicación de almacenamiento que puede ser local o remota.

Copy and edit map

Você também pode gostar

- Mapa Mental Procesos de SoftwareDocumento1 páginaMapa Mental Procesos de SoftwarearleyAinda não há avaliações

- Técnico en CalidadDocumento1 páginaTécnico en Calidadalejandro marin arroyoAinda não há avaliações

- Elevación Estructural Eje 1 1 Elevación Estructural Eje 2 2: ProyectoDocumento1 páginaElevación Estructural Eje 1 1 Elevación Estructural Eje 2 2: ProyectoignacioAinda não há avaliações

- 02M1SprintFinalDocumento1 página02M1SprintFinalTomás Antonio EscobarAinda não há avaliações

- Communication and Engagement Plan 2022.Documento1 páginaCommunication and Engagement Plan 2022.Luis MartínezAinda não há avaliações

- Folleto Gestion de Iluminacion Digital DLM LegrandDocumento10 páginasFolleto Gestion de Iluminacion Digital DLM LegrandjumancesuAinda não há avaliações

- Tutorial Mecanica AutomotrizDocumento606 páginasTutorial Mecanica AutomotrizAlejandro El Grande67% (3)

- WP-PMG User ManualspDocumento2 páginasWP-PMG User ManualspAnonymous M0OEZEKoGiAinda não há avaliações

- FORMATODocumento1 páginaFORMATOJorge FernandezAinda não há avaliações

- Cuadernos Del AlumnoDocumento1 páginaCuadernos Del AlumnoRenzo VergaraAinda não há avaliações

- Tema 9 Reforzamiento DiferencialDocumento2 páginasTema 9 Reforzamiento DiferencialVivian CastroAinda não há avaliações

- Cy T4°Documento152 páginasCy T4°Yen LozAgAinda não há avaliações

- Ciencia 4 ActividadesDocumento152 páginasCiencia 4 ActividadesJhuliet Beldad Chávez IdrugoAinda não há avaliações

- A T2Documento11 páginasA T2Antonio ValleAinda não há avaliações

- Proceso DevOpsDocumento2 páginasProceso DevOpsCarolina CanekAinda não há avaliações

- APPLEDocumento1 páginaAPPLETr JoopAinda não há avaliações

- Practica 6Documento4 páginasPractica 6SANTOS CIRIACO SOTELO ANTAURCOAinda não há avaliações

- Mapa Conceptual SFC PDFDocumento1 páginaMapa Conceptual SFC PDFYesid SaavedraAinda não há avaliações

- Merma, Tipos de Merma y Sus SolucionesDocumento1 páginaMerma, Tipos de Merma y Sus SolucionesLicenciado Enrique Nuñez RodriguezAinda não há avaliações

- Lecture2 FNN DDS RedsizeDocumento111 páginasLecture2 FNN DDS Redsizealexis.calquinAinda não há avaliações

- Algebra T2-S2Documento7 páginasAlgebra T2-S2jorge varelaAinda não há avaliações

- Black & YellowDocumento2 páginasBlack & YellowStephanie PercinoAinda não há avaliações

- Flujograma ObraDocumento5 páginasFlujograma ObraMishel CerveraAinda não há avaliações

- CONVOCATORIA Tecnico Espec en Sist y Tec Informac - 230417-152853Documento15 páginasCONVOCATORIA Tecnico Espec en Sist y Tec Informac - 230417-152853FESP-UGT Niño JesusAinda não há avaliações

- L08.-TuplasDocumento4 páginasL08.-TuplasŠaúl ÇønðøríAinda não há avaliações

- Exposición Ecuaciones DiferencialesDocumento10 páginasExposición Ecuaciones Diferencialesnicoll mosqueraAinda não há avaliações

- Mapa Mental Ley 1508 DE 2012Documento1 páginaMapa Mental Ley 1508 DE 2012RONALDAinda não há avaliações

- Disposición General de Cañerías Correa 206 1/2Documento1 páginaDisposición General de Cañerías Correa 206 1/2Edder Manuel Castillo PerezAinda não há avaliações

- Manual Control RemotoDocumento2 páginasManual Control Remotorulysrulyta100% (1)

- GlorietaDocumento1 páginaGlorietaLibardo MejíaAinda não há avaliações

- Area de Influencia-T3Documento1 páginaArea de Influencia-T3Jonathan Miguel Inca ValenzuelaAinda não há avaliações

- PARQUE INDUSTRIAL MILIMexDocumento1 páginaPARQUE INDUSTRIAL MILIMexgerberex95Ainda não há avaliações

- Calendario de Exposiciones 2023-2024Documento1 páginaCalendario de Exposiciones 2023-2024andreaAinda não há avaliações

- PRacticaDocumento2 páginasPRacticaRoxana OrtizAinda não há avaliações

- Plano Techumbre Casa FJDocumento1 páginaPlano Techumbre Casa FJfernando_re_cerdaAinda não há avaliações

- EJERCICIOS No. 7 RESUELTOS.Documento28 páginasEJERCICIOS No. 7 RESUELTOS.Oscar Bin TunAinda não há avaliações

- Matriz de Consistencia XDocumento3 páginasMatriz de Consistencia XEdson FloresAinda não há avaliações

- GaseraaDocumento1 páginaGaseraaEmanuel cortesAinda não há avaliações

- 4 Tableros JJVV Tamaño RealDocumento4 páginas4 Tableros JJVV Tamaño RealVerónica Arroyo ArancibiaAinda não há avaliações

- IH-02 Plano de Redes HidrosanitariasDocumento1 páginaIH-02 Plano de Redes HidrosanitariasCINSA FOA FIS TRASPASADAS CAMPO-OBRAS TRASPASADASAinda não há avaliações

- Lotizacion UnionDocumento2 páginasLotizacion UnionNataly Antonella Rojas SanchezAinda não há avaliações

- Bungalow-Planta AltaDocumento1 páginaBungalow-Planta AltaBlanca Raymundo HernandezAinda não há avaliações

- A0.1 - CARTULA - Revision 05Documento1 páginaA0.1 - CARTULA - Revision 05Mariana Morales RodriguezAinda não há avaliações

- ESTRUCTURAS ModelDocumento1 páginaESTRUCTURAS ModelINGRID VIDALON URBINAAinda não há avaliações

- Otvlf - 1652 (TM) - (02) Tipo Peluqueria-1652 General ColorDocumento1 páginaOtvlf - 1652 (TM) - (02) Tipo Peluqueria-1652 General ColorElias ConstructorAinda não há avaliações

- Cuadernillo OrientacionDocumento46 páginasCuadernillo OrientacionTeresa Navarro ZuñigaAinda não há avaliações

- Notas de Clase 2020 PDFDocumento168 páginasNotas de Clase 2020 PDFJonathan Martinez100% (1)

- Arquitectura T&T Fruits S.A Ok. (4) Actualizar-ModelDocumento1 páginaArquitectura T&T Fruits S.A Ok. (4) Actualizar-ModelAlex Maldonado FiliosAinda não há avaliações

- Trabajo #2 - Calificación Del Trabajo CotidianoDocumento1 páginaTrabajo #2 - Calificación Del Trabajo Cotidianorrr03Ainda não há avaliações

- PlanillaDocumento1 páginaPlanillaANGY LIZETH SILVA GUEVARAAinda não há avaliações

- Laboratorio 1 DSDocumento9 páginasLaboratorio 1 DSWilberAinda não há avaliações

- Tko-El-C-01 - New Substation Layout Plan at Basement Level Op-BDocumento1 páginaTko-El-C-01 - New Substation Layout Plan at Basement Level Op-BPaola Ortiz MoralesAinda não há avaliações

- Pilar (Hernando Rico Velandia)Documento2 páginasPilar (Hernando Rico Velandia)Gloria Inès Tamayo GarcìaAinda não há avaliações

- Cuadro SinopticoDocumento1 páginaCuadro SinopticoNatalia SanchezAinda não há avaliações

- F01-P-OPE01 Rv.02 Cronograma de Obra-KEYENCE 240124Documento12 páginasF01-P-OPE01 Rv.02 Cronograma de Obra-KEYENCE 240124luis.nietoAinda não há avaliações

- FR-GT-24 - Matriz de Competencia y Habilidades Del PersonalDocumento3 páginasFR-GT-24 - Matriz de Competencia y Habilidades Del PersonalAngélica García LoredoAinda não há avaliações

- Matriz de HabilidadesDocumento17 páginasMatriz de HabilidadesCar Alb JoseAinda não há avaliações

- Formatos Del ParticipanteDocumento7 páginasFormatos Del ParticipanteAmerico Vargas CondoriAinda não há avaliações

- Dani - Propuesta Plaza y ParqueDocumento1 páginaDani - Propuesta Plaza y Parqueela rosas rojaAinda não há avaliações

- Data Center MejoradoDocumento19 páginasData Center MejoradoDanilo Philco ApazaAinda não há avaliações

- LAB 02 ConvoluciónDocumento23 páginasLAB 02 ConvoluciónDanilo Philco ApazaAinda não há avaliações

- AsdasDocumento1 páginaAsdasDanilo Philco ApazaAinda não há avaliações

- 07 Laboratorio 4 2da Ley de NewtonDocumento11 páginas07 Laboratorio 4 2da Ley de NewtonDanilo Philco ApazaAinda não há avaliações

- Administracion de Redes y TelecomunicacionesDocumento2 páginasAdministracion de Redes y TelecomunicacionesDanilo Philco ApazaAinda não há avaliações

- 05 Instalación de WindowsDocumento13 páginas05 Instalación de WindowsDanilo Philco ApazaAinda não há avaliações

- Actividad de AutoestimaDocumento2 páginasActividad de AutoestimaDanilo Philco Apaza0% (1)

- Scilab LaboratorioDocumento16 páginasScilab LaboratorioDanilo Philco ApazaAinda não há avaliações

- TanenbaumDocumento4 páginasTanenbaumDanilo Philco ApazaAinda não há avaliações

- LABORATORIO 11 Texto InstructivoDocumento3 páginasLABORATORIO 11 Texto InstructivoDanilo Philco ApazaAinda não há avaliações

- 03-Guia Didactica Fisica de Ondas y Optica 2015-1 PDFDocumento12 páginas03-Guia Didactica Fisica de Ondas y Optica 2015-1 PDFDanilo Philco ApazaAinda não há avaliações

- SEMANA 02 Costos de Energia PDFDocumento43 páginasSEMANA 02 Costos de Energia PDFDanilo Philco ApazaAinda não há avaliações

- Analisis Puesto de Trabajo SGSTDocumento2 páginasAnalisis Puesto de Trabajo SGSTMario PortillaAinda não há avaliações

- Manual MidiDocumento6 páginasManual MidiPeter GriffinAinda não há avaliações

- Software Audimus - Dirección de Comunicaciones (Part 1) - FirmadoDocumento3 páginasSoftware Audimus - Dirección de Comunicaciones (Part 1) - Firmadoleon maria guerreroAinda não há avaliações

- Herramientas Informática y Planes de Mantenimiento para Inastalaciones ElectricasDocumento23 páginasHerramientas Informática y Planes de Mantenimiento para Inastalaciones ElectricasNelson Campos100% (2)

- SOMunidad 1 TareaDocumento7 páginasSOMunidad 1 TareaVanesa LoaizaAinda não há avaliações

- PROGAMACION EEPROM AyudaDocumento105 páginasPROGAMACION EEPROM AyudaHonorio Sangronis100% (1)

- Informe Planeación Del Soporte TécnicoDocumento7 páginasInforme Planeación Del Soporte TécnicoCarlos Mauricio100% (1)

- Manual Uso JFLEXDocumento8 páginasManual Uso JFLEXAlexander QuitoAinda não há avaliações

- Apuntes Compositación Vulcan PDFDocumento56 páginasApuntes Compositación Vulcan PDFmario_hendrix100% (1)

- Ucontrol Revista 0010Documento70 páginasUcontrol Revista 0010Josbaney100% (4)

- 6 - Control de Motor A Pasos Por MicropasosDocumento4 páginas6 - Control de Motor A Pasos Por Micropasosug2345Ainda não há avaliações

- TVS Max-Zt-125Documento72 páginasTVS Max-Zt-125Alex Rivera33% (3)

- Realización Del Fileteado de Un Agujero, Tornillo o Esparrago Roscado ManualmenteDocumento11 páginasRealización Del Fileteado de Un Agujero, Tornillo o Esparrago Roscado ManualmenteSasaAinda não há avaliações

- 7.4.3.4 Packet Tracer - Configuring Basic EIGRP With IPv6 Routing Instructions PDFDocumento3 páginas7.4.3.4 Packet Tracer - Configuring Basic EIGRP With IPv6 Routing Instructions PDFvictor calvaAinda não há avaliações

- Actividades para Realizar en El PlotterDocumento5 páginasActividades para Realizar en El PlotterDhaniel PilaAinda não há avaliações

- Actividad Entregable-1 - InformaticaDocumento3 páginasActividad Entregable-1 - InformaticaAngie Reyna Palomino100% (1)

- Toshiba Tecra A9-SP6803 PDFDocumento4 páginasToshiba Tecra A9-SP6803 PDFhErsGY3BodtTD4ghyDeFAinda não há avaliações

- Elementos de Los Cuadros de DiálogoDocumento12 páginasElementos de Los Cuadros de DiálogoMONICA LOVELLAinda não há avaliações

- Componentes Internos y ExternosDocumento14 páginasComponentes Internos y ExternosMARCOS ELIAS GONZALEZ HERNANDEZAinda não há avaliações

- Valvula Sr-5 BendixDocumento12 páginasValvula Sr-5 BendixAlvaro Escalona GtzAinda não há avaliações

- Exposicion EcuDocumento25 páginasExposicion EcuDarwin Farinango100% (1)

- Amplificadores Operacionales IIDocumento16 páginasAmplificadores Operacionales IILeo VelascoAinda não há avaliações

- Ether ChannelDocumento5 páginasEther ChannelJulian Andres AfanadorAinda não há avaliações

- Introducción A La InformáticaDocumento73 páginasIntroducción A La Informáticamaferwong120Ainda não há avaliações

- Ingenieria Inversa IPSDocumento3 páginasIngenieria Inversa IPSYerson ZenderAinda não há avaliações

- 4.1 Dispositivos y Manejadores de DispositivosDocumento7 páginas4.1 Dispositivos y Manejadores de DispositivosJenny StevezAinda não há avaliações

- LABORATORIO Cables Electricos Construccion y CodificacionDocumento15 páginasLABORATORIO Cables Electricos Construccion y CodificacionChristian EspinozaAinda não há avaliações

- Introducción Al Control Lógico ProgramableeDocumento7 páginasIntroducción Al Control Lógico ProgramableeJave Zabdiel Hernandez MarinAinda não há avaliações

- Proyecto AutocadDocumento6 páginasProyecto AutocadConstructora Proyecta SJAinda não há avaliações

- Arquitectura de ClustersDocumento5 páginasArquitectura de Clustersmarkus298033Ainda não há avaliações