Escolar Documentos

Profissional Documentos

Cultura Documentos

Segurança Da Informação

Enviado por

Felipe SoaresDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Segurança Da Informação

Enviado por

Felipe SoaresDireitos autorais:

Formatos disponíveis

Segurança da

informação

1. Princípios da segurança da informação Características → tem função de conectar o

computador local e/ou ajuda a acelerar o acesso à

Confidencialidade → dados acessados apenas pelo internet

usuário autorizado.

Integridade → mensagem não sofreu alterações

durante a transmissão.

Disponibilidade → o sistema sempre estará disponível.

Autenticidade → os dados fornecidos são verdadeiros 5. Backup

e legítimos.

Conformidade → os processos devem obedecer à leis Conceito → é a ação de copiar arquivos como medida

e normas. de segurança

Irretratabilidade → o autor não consegue negar algo

de sua autoria. Classificação:

Cold/fria → sistema off-line

2. Firewall Hot/quente → sistema on-line

Conceito → filtra as informações que chegam e saem Tipos:

da rede. Pode ser um filtro, sistema, dispositivo, Normal (completa, total, full) → copia todos os

hardware ou software arquivos

Características → nega a entrada de vírus e/ou Incremental → é a cópia de todos os dados que

impede a invasão de hacker. foram modificados desde o último backup de

qualquer tipo.

Ferramentas auxiliares: Diferencial → é a cópia de todos os dados que

IDS – Intrusion Detecton System → faz o foram modificados desde o último backup normal

monitoramento da rede e detecta acessos (completo, total, full).

indevidos.

IPS – Intrusion Prevention System → identifica Características:

uma intrusão, analisa a relevância do risco e O backup pode ser de equipamentos ou de dados.

bloqueia determinados eventos Deve ser feito sempre em local separado do original

Geral o princípio da disponibilidade.

3. Antivírus

6. Criptografia

Conceito → detecta, anula ou remove códigos

maliciosos. Conceito → transforma as mensagens em códigos

incompreensíveis.

Gerações dos antivírus: Cifragem → codificação ou ocultação

1ª G – Escaneadores simples Decifragem → descodificação ou desocultação

2ª G – Escaneadores heurísticos

3ª G – Armadilhas de atividade Tipos:

4ª G – Proteção total Simétrica → mesma chave para o remetente e o

destinatário. Velocidade ALTA.

4. Proxy Assimétrica → uma chave para cada pessoa.

Velocidade BAIXA.

Conceito → é um software capaz de esconder o IP de

uma máquina para evitar interceptações de invasores Características:

Chaves públicas – CRIPTOGRAFAM

Chaves particulares - DESCRIPTOGRAFAM

automaticamente. Pode executar várias funções, além

Rede sem fio: daquelas para qual foi projetado.

WEP (Wired Equivalente Privacy) – Utiliza uma senha Spyware → programa espião, envia informações

compartilhada para criptografar os dados. Funciona de coletadas a terceiros.

forma estática. Padrão IEE 802.11. Tipos:

Screenlogger: Grava páginas da web e a área em

7. Assinatura digital torno do clique do mouse.

Backdoors: Cria falhas e permite o retorno do

Conceito → consiste na criação de um código, por invasor no PC.

meio da utilização de uma chave privada Hijacker: Instalado furtivamente em computador por

Garantias: meio de protocolos Activex ou na instalação de

Autenticidade; integridade; não repúdio. programas gratuitos. Força o usuário a visitar

páginas que ele não quer, gerando tráfego e

8. Certificado Digital publicidade para determinados sites.

Adware: Projetado para apresentar propagandas

Conceito → conjunto de dados fornecidos pela boas e ruins

autoridade certificadora. Keyloggers: Captura e armazena as teclas

digitadas.

Características:

Compõem-se de um par de chaves complementares, Rootkit → camufla-se no computador comprometido,

usada durante a criptografia de dados. evitando que seu código seja descoberto. Visa

Os certificados possuem validade da chave pública e MANTER o acesso. Não visa invadir o PC.

número de série do certificado. Ransomware ($) → o invasor exige o pagamento de

resgate para liberar o acesso à máquina ou arquivo.

Garantia: Tipos:

Confidencialidade; integridade, autenticidade, não Locker: Impede que você acesse o equipamento

repúdio (irretratabilidade) infectado.

Crypto: Impede que você acesse dados

9. Ferramentas de ataque:

armazenados no equipamento infectado.

Hacker → elabora e modifica o software e hardware de

Sniffing → inspeciona dados que trafegam na rede,

computadores

podendo intercepta-los.

Cracker/ black hat → realiza a quebra de um sistema

Spoofing → altera campos do cabeçalho de um e-mail.

de segurança de forma ilegal ou sem ética.

Brute force → advinha, por tentativa ou erro, um nome

White hat → hacker “do bem”.

e senha de usuário.

Gray hat → atua em uma área meio nebulosa da

Defeacement → altera a página da web

moralidade, em cima do muro.

Time bomb (bomba relógio) → instala-se na máquina,

porém permanece oculto. A ativação é inicializada em

10. Malwares

determinada data.

Tipos:

11. Golpes virtuais

Vírus → possui um fim específico. Infecta outros

programas e arquivos. Não é AUTOSSUFICIENTE,

Phishing → projetado para roubar informações para

precisa de hospedeiro. Stealth é a técnica utilizada

prática de fraude posterior. Atua por intermédio de sites

para disfarçar qualquer modificação feita pelo vírus.

ou e-mails falsos.

Vírus de Macro → atua na linguagem macro, vírus de

Pharming → redireciona o usuário para sites falsos

script.

Worms → propagam-se automaticamente. Criam

12. Ataques virtuais

cópias de si mesmos. Não infectam outros arquivos. É

um arquivo. Afetam o desempenho da rede.

DOS (negação de serviço ou Denial of Service) →

Bot (robô) → usados para controlar o computador

sites ou computadores ficam inoperantes. Objetiva

invadido remotamente. Propagam-se automaticamente.

tornar o servidor da página indisponível. Apenas o

Trojam → controla o sistema operacional da vítima.

invasor envia vários pacotes.

Não infecta outros arquivos. Não se propaga

DDOS → ataque é feito por um botnet (rede de bots).

Distribuído em várias máquinas.

13. Boatos virtuais

Hoax → é uma mensagem que possui conteúdo

alarmante ou falso.

Você também pode gostar

- Conteúdo - Segurança Da Informação - CompletoDocumento2 páginasConteúdo - Segurança Da Informação - Completorodrigonunes.professorAinda não há avaliações

- Informática, MalwaresDocumento1 páginaInformática, Malwaresmarcelogru2020Ainda não há avaliações

- Observações Da AulaDocumento9 páginasObservações Da AulajuliaAinda não há avaliações

- PragasVirtuais & Seguranà ADocumento26 páginasPragasVirtuais & Seguranà AThierry Britto DerzevicAinda não há avaliações

- Resumo Noções de Segurança para A InternetDocumento3 páginasResumo Noções de Segurança para A InternetFabiano MachadoAinda não há avaliações

- E-Book - Informação SeguraDocumento14 páginasE-Book - Informação SeguraMaicon BatistaAinda não há avaliações

- Introdução À Segurança Da InformaçãoDocumento41 páginasIntrodução À Segurança Da InformaçãodavidwebAinda não há avaliações

- Segurança LógicaDocumento8 páginasSegurança LógicaJosé Silvestre da Silva GalvãoAinda não há avaliações

- Aula 1 - Conceitos de Segurança de Computadores PessoaisDocumento15 páginasAula 1 - Conceitos de Segurança de Computadores PessoaisJuniorelson JuniorAinda não há avaliações

- Aula 5 - VIRUS de ComputadorDocumento16 páginasAula 5 - VIRUS de Computadormarinaedilene652Ainda não há avaliações

- Sophos Endpoint Protect Best Practices WPPTBRDocumento7 páginasSophos Endpoint Protect Best Practices WPPTBRRamboAinda não há avaliações

- Segurança de Redes: Comunicação SeguraDocumento16 páginasSegurança de Redes: Comunicação SeguraYS The RealAinda não há avaliações

- Segurança em Computadores e Redes de ComputadoresDocumento9 páginasSegurança em Computadores e Redes de ComputadoresAntônio InacioAinda não há avaliações

- Semana Da Informatica AlucinanteDocumento5 páginasSemana Da Informatica AlucinanteEmerson SchulzeAinda não há avaliações

- FOCUS - Segurança Da Informação - Érico DiasDocumento9 páginasFOCUS - Segurança Da Informação - Érico DiasFátima AvelinoAinda não há avaliações

- Exercicio_Aula_00_cDocumento4 páginasExercicio_Aula_00_cmozejyutoAinda não há avaliações

- Direito Digital: Prof. Bárbara Breda FaberDocumento28 páginasDireito Digital: Prof. Bárbara Breda FaberAdriely MarçoliAinda não há avaliações

- Segurança Da InformaçãoDocumento5 páginasSegurança Da InformaçãoAgatha CristhianAinda não há avaliações

- Malwares e Segurança da InformaçãoDocumento18 páginasMalwares e Segurança da InformaçãoElder LeaoAinda não há avaliações

- Seguranà A DigitalDocumento4 páginasSeguranà A Digitalluanaraasch2303Ainda não há avaliações

- Glossário Do MalDocumento13 páginasGlossário Do MalEder Junioe Rosana MoraesAinda não há avaliações

- Conceitos Básicos - Segurança Da InformaçãoDocumento11 páginasConceitos Básicos - Segurança Da Informaçãojungers.beatrizAinda não há avaliações

- Resumo Comparativo Entre Os Códigos MaliciososDocumento4 páginasResumo Comparativo Entre Os Códigos MaliciososRuben Francisco JoseAinda não há avaliações

- Inform Á TicaDocumento4 páginasInform Á TicaFelipe Augusto Cavalcanti MarianoAinda não há avaliações

- Organizando Arquivo digital - ultima aulaDocumento23 páginasOrganizando Arquivo digital - ultima aulaprofessordiogoparusAinda não há avaliações

- Informações sobre tipos de ameaças cibernéticasDocumento43 páginasInformações sobre tipos de ameaças cibernéticasRaylana SantosAinda não há avaliações

- Man in The MiddleDocumento11 páginasMan in The MiddleWanderson Santos AlmeidaAinda não há avaliações

- Segurança na Internet - Conceitos e AmeaçasDocumento126 páginasSegurança na Internet - Conceitos e AmeaçasMateus RibeiroAinda não há avaliações

- Fasciculo Codigos MaliciososDocumento8 páginasFasciculo Codigos MaliciososlucinhaAinda não há avaliações

- Tipo de Código Malicioso Que Tonar Inacessíveis Os Dados Armazenados em Um EquipamentoDocumento3 páginasTipo de Código Malicioso Que Tonar Inacessíveis Os Dados Armazenados em Um EquipamentoLuciano MotaAinda não há avaliações

- Segurança da Informação: Princípios e MalwaresDocumento12 páginasSegurança da Informação: Princípios e Malwareswelton carlosAinda não há avaliações

- Aposta Ebn - Info, Dir Con, ExtraDocumento34 páginasAposta Ebn - Info, Dir Con, ExtraKING FFAinda não há avaliações

- Segurança DIgital e EticaDocumento25 páginasSegurança DIgital e EticaletíciaAinda não há avaliações

- Segurança onlineDocumento29 páginasSegurança onlineAnderson JapoNeisAinda não há avaliações

- Tipos de Softwares MaliciososDocumento6 páginasTipos de Softwares MaliciososNério ErnestoAinda não há avaliações

- Segurança da Informação - Bases e ConceitosDocumento7 páginasSegurança da Informação - Bases e ConceitosVictor MedeirosAinda não há avaliações

- Memorex 01 Aula01Documento7 páginasMemorex 01 Aula01MONICA ABREUAinda não há avaliações

- Segurança Da Informação 2024 CBM BMDocumento7 páginasSegurança Da Informação 2024 CBM BMPaulo RenanAinda não há avaliações

- Como fazer e proteger seus backupsDocumento3 páginasComo fazer e proteger seus backupsMorôni SantanaAinda não há avaliações

- Mapa Mental Informática COD. MALICIOSOSDocumento2 páginasMapa Mental Informática COD. MALICIOSOSAlvaro Alves de Oliveira FilhoAinda não há avaliações

- Cybersegurança & Segurança Da InformaçãoDocumento38 páginasCybersegurança & Segurança Da InformaçãoHaylton MonteiroAinda não há avaliações

- Informática AULA 02 - (Antivírus e Malware)Documento5 páginasInformática AULA 02 - (Antivírus e Malware)Júlio César de Queiroz (Júlio)Ainda não há avaliações

- Vírus de Computador ExploradoDocumento26 páginasVírus de Computador ExploradoMarcos VAinda não há avaliações

- PDF 1 CibersegurançaDocumento2 páginasPDF 1 CibersegurançamanuthesbitaAinda não há avaliações

- Segurança Da InformaçãoDocumento4 páginasSegurança Da InformaçãojorgeAinda não há avaliações

- Como evitar vírus e proteger seu computadorDocumento6 páginasComo evitar vírus e proteger seu computadorMariano Ajala FilhoAinda não há avaliações

- Ebook - Whitepaper - RansomwareDocumento4 páginasEbook - Whitepaper - RansomwareHannibal EscobarAinda não há avaliações

- Aula 3Documento29 páginasAula 3FlavioMCAinda não há avaliações

- Inform Á TicaDocumento7 páginasInform Á TicaRB SilvaAinda não há avaliações

- Antivírus e vírus de computadorDocumento1 páginaAntivírus e vírus de computadorEliedson Silva100% (1)

- Aula - 7 - Segurança Da InformaçãoDocumento35 páginasAula - 7 - Segurança Da InformaçãoAntonio AdaoAinda não há avaliações

- Fasciculo Redes PDFDocumento8 páginasFasciculo Redes PDFTatiana Mendes MelloAinda não há avaliações

- Segurança Internet SSLDocumento71 páginasSegurança Internet SSLAdilson VicariAinda não há avaliações

- Um Guia para Segurança Cibernética, Segurança na InternetNo EverandUm Guia para Segurança Cibernética, Segurança na InternetAinda não há avaliações

- Guia Para Iniciantes Em Hacking De Computadores: Como Hackear Redes Sem Fio, Segurança Básica E Testes De Penetração, Kali Linux, Seu Primeiro HackNo EverandGuia Para Iniciantes Em Hacking De Computadores: Como Hackear Redes Sem Fio, Segurança Básica E Testes De Penetração, Kali Linux, Seu Primeiro HackNota: 2 de 5 estrelas2/5 (1)

- HACKED: O Livro Guia Definitivo De Linux Kali E Hacking Sem Fio Com Ferramentas De Testes De Segurança E DeNo EverandHACKED: O Livro Guia Definitivo De Linux Kali E Hacking Sem Fio Com Ferramentas De Testes De Segurança E DeAinda não há avaliações

- Lei de Abuso de AutoridadeDocumento5 páginasLei de Abuso de AutoridadeFelipe SoaresAinda não há avaliações

- NAvegadoresDocumento3 páginasNAvegadoresFelipe SoaresAinda não há avaliações

- Razão e ProporçãoDocumento2 páginasRazão e ProporçãoFelipe SoaresAinda não há avaliações

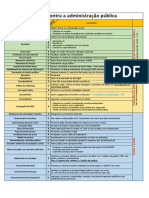

- Crimes Contra A Administração PúblicaDocumento1 páginaCrimes Contra A Administração PúblicaFelipe SoaresAinda não há avaliações

- Curso Cyber Segurança Da Internet - ResumoDocumento32 páginasCurso Cyber Segurança Da Internet - ResumoDaniel Barão100% (1)

- ForenseDocumento3 páginasForenseEveSOuzaAinda não há avaliações

- Capítulo 5 A Arte de Garantir A IntegridadeDocumento13 páginasCapítulo 5 A Arte de Garantir A IntegridadeErivaldo P SilvaAinda não há avaliações

- Algoritmo de Shor Explicado - Fatorando Grandes NmerosDocumento7 páginasAlgoritmo de Shor Explicado - Fatorando Grandes NmerosPaulaMotaCAinda não há avaliações

- Teoria da Informação, Segredo Perfeito e EntropiaDocumento9 páginasTeoria da Informação, Segredo Perfeito e EntropiaaldairlucasAinda não há avaliações

- Software de ponto DMPREPDocumento69 páginasSoftware de ponto DMPREPGilbertoAinda não há avaliações

- Portaria-Conjunta 1379-PR-2022Documento2 páginasPortaria-Conjunta 1379-PR-2022Antônio MiñoAinda não há avaliações

- SF 002420200513Documento298 páginasSF 002420200513thiagohlcAinda não há avaliações

- ManualdeSegurançadaRSFN v32Documento28 páginasManualdeSegurançadaRSFN v32Michael VazquezAinda não há avaliações

- Dicas de acentuação para o concurso do Banco do BrasilDocumento46 páginasDicas de acentuação para o concurso do Banco do BrasilLeandro BrandãoAinda não há avaliações

- Cifra de César em 40Documento4 páginasCifra de César em 40Mário AraújoAinda não há avaliações

- Prova objetiva para Guarda Municipal de Canoas/RSDocumento20 páginasProva objetiva para Guarda Municipal de Canoas/RSCalebe borbi0% (1)

- Guia do Estudante para o RF-7800V-HHDocumento139 páginasGuia do Estudante para o RF-7800V-HHbreno sales100% (5)

- A origem do alfabeto maçônicoDocumento9 páginasA origem do alfabeto maçônicoTommy DukaAinda não há avaliações

- Alteração Contrato SocialDocumento8 páginasAlteração Contrato SocialDedé NegrãoAinda não há avaliações

- Glosario - IHO - Portugues - Pagamentos e LiquidaçõesDocumento106 páginasGlosario - IHO - Portugues - Pagamentos e LiquidaçõesSIMONE VIEIRA RESENDEAinda não há avaliações

- Segurança em cartões inteligentes EMVDocumento25 páginasSegurança em cartões inteligentes EMVrafaelAinda não há avaliações

- Revista Saber Eletronica N 446Documento68 páginasRevista Saber Eletronica N 446Mayra LoqueAinda não há avaliações

- Algoritmo HASH: Como funciona e aplicaçõesDocumento5 páginasAlgoritmo HASH: Como funciona e aplicaçõesLuambaNet LdaAinda não há avaliações

- Informática - Apostila de Informática - Básico InternetDocumento33 páginasInformática - Apostila de Informática - Básico InternetExcelly100% (11)

- Prova de Perito Policia Federal - Area InformaticaDocumento16 páginasProva de Perito Policia Federal - Area InformaticaRodrigo Sartori Renucci100% (1)

- Sistema de Codificacao e EncriptacaoDocumento12 páginasSistema de Codificacao e EncriptacaoFrancisco Mashay100% (1)

- Princípios Da Segurança e o Ciclo de Vida Da InformaçãoDocumento3 páginasPrincípios Da Segurança e o Ciclo de Vida Da InformaçãoLeonardo BotelhoAinda não há avaliações

- DCA M4 0133 Ficha 4 PDFDocumento2 páginasDCA M4 0133 Ficha 4 PDFTeresa RodriguesAinda não há avaliações

- História da criptografia, senhas e segurança de redeDocumento4 páginasHistória da criptografia, senhas e segurança de redeAnna Clara de SouzaAinda não há avaliações

- UNIP - PIM - 2º - Semestre - Erick - CamargoDocumento34 páginasUNIP - PIM - 2º - Semestre - Erick - CamargoErick CamargoAinda não há avaliações

- AWS DVA-C02 Exam QuestionsDocumento7 páginasAWS DVA-C02 Exam QuestionsWilliam CirinoAinda não há avaliações

- Resolução - (032) 98482-3236 - Roteiro de Aula Prática - CriptografiaDocumento14 páginasResolução - (032) 98482-3236 - Roteiro de Aula Prática - Criptografiaportshow69Ainda não há avaliações

- Criptografia RSA Curso Análise SistemasDocumento20 páginasCriptografia RSA Curso Análise SistemasBruno Cesar0% (1)