Escolar Documentos

Profissional Documentos

Cultura Documentos

Principios de Segurança Cibernetica

Enviado por

Jonathan MagalhãesTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Principios de Segurança Cibernetica

Enviado por

Jonathan MagalhãesDireitos autorais:

Formatos disponíveis

ARA0076 - Segurança Cibernética

Seção 02:

Princípios de Segurança Cibernética

Prof. MSc. José Paulo

2021.2 8 de setembro de 2021

Sumário

1 Introdução

O que envolve segurança

O que precisa ser protegido

Como proteger

2 Redundância e Cópias de Segurança

3 Tráfego na rede e na internet

Seção 02: Princípios de Segurança Cibernética 2 Prof. MSc. José Paulo

Introdução

O que envolve segurança

Elementos

• Hardware, software, dado, instalações/rede.

Terminologia

• Ameaça, vulnerabilidade, ataque/incidente;

• Risco, impacto/desastre;

• Contramedidas, política e plano de segurança.

Política de Segurança da Informação (Information Security Policy)

• Planejamento/gerenciamento de segurança;

• Preocupação ampla com segurança;

• Física, lógica, contingência etc.

Segurança de TI (ou Cybersecurity Plan)

• Parte da PSI que trata de:

I Monitoramento de login;

I Proteção dos servidores (uso de recursos e dados);

I Proteção do tráfego de dados (criptografia);

I Gerenciamento de servidores (remoto);

I Realização de backups.

Seção 02: Princípios de Segurança Cibernética 3 Prof. MSc. José Paulo

Introdução

O que precisa ser protegido

Dados gerais que são parte da operação;

Dados estratégicos;

Dados associados às leis gerais;

• Lei Geral de Proteção de Dados;

• Marco Civil da Internet.

Dados associados às leis específicas;

• Tributária, sanitária...

Foco:

• Evitar exposição e perda de dados;

• Evitar uso abusivo dos dados.

Seção 02: Princípios de Segurança Cibernética 4 Prof. MSc. José Paulo

Introdução

O que precisa ser protegido

Cuidados dependem da importância

• Públicas;

I Publicação ou perda não acarreta prejuízos.

• Internas;

I Publicação ou perda não tem consequências sérias.

• Confidenciais;

I Publicação ou perda pode acarretar problemas significativos (perdas

financeiras, de clientes ou de credibilidade).

• Secretas.

I Publicação ou perda pode ser desastrosa.

Seção 02: Princípios de Segurança Cibernética 5 Prof. MSc. José Paulo

Introdução

O que precisa ser protegido

Qual o foco dos ataques/invasões?

• Dados;

I Roubar, sequestrar, destruir.

• Uso de poder computacional e banda de rede;

I Ataques a outros computadores;

I Botnets para usos ilegais;

I Processar criptomoedas.

Seção 02: Princípios de Segurança Cibernética 6 Prof. MSc. José Paulo

Introdução

O que precisa ser protegido

Situações indesejáveis

• Revelação não autorizada;

I Quebra de confidencialidade;

I Exposição, interceptação, inferência, intrusão.

• Fraude

I Quebra de integridade de dados ou sistema;

I Personificação, falsificação, retratação/repúdio.

• Disrupção

I Quebra da disponibilidade ou integridade;

I Incapacitação, corrupção, obstrução.

• Usurpação

I Quebra da integridade do sistema;

I Apropriação indevida, utilização indevida.

Seção 02: Princípios de Segurança Cibernética 7 Prof. MSc. José Paulo

Introdução

Como proteger

Quem faz a proteção?

• Equipe de segurança

I Interna: funcionários experientes contratados;

I Hackers éticos: identificar vulnerabilidades e descobrir problemas antes

que um antiético o faça.

I Em todo o caso, devem considerar: as leis e as regras da empresa.

• Todos funcionários devem participar.

Evitar a exploração de vulnerabilidades

• Situação: Indisponibilidade de comunicação;

I Contramedida: Redundância de sites.

• Situação: Perdas por desastres diversos;

I Contramedida: Cópias de segurança (backup).

• Situação: Exploração de vulnerabilidades.

I Contramedida: Mitigar vulnerabilidades.

- Engenharia Social;

- Farejadores (sniffers);

- Falhas no TCP/IP.

Seção 02: Princípios de Segurança Cibernética 8 Prof. MSc. José Paulo

Redundância e Cópias de Segurança

Redundância

Básica: nos próprios equipamentos;

• Servidores redundantes e paralelos;

• Storage, equipamento de backup etc.

Primeira ação: continuidade de operação até reconstrução e res-

tauro dos backups.

Ambientes Alternativos.

• Ajuda se existir um ambiente “espelho”;

• Três tipos: Cold Site, Warm Site e Hot Site.

Seção 02: Princípios de Segurança Cibernética 9 Prof. MSc. José Paulo

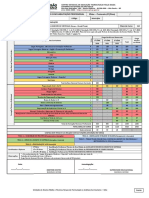

Redundância

Tipos de Ambientes Alternativos

Cold Site

• Pouco ou nenhum equipamento;

• Sem conectividade de rede significativa;

• Ativação manual;

• Sem sincronia de dados;

• Alta chance de perda de dados;

• Custo baixo;

• Recuperação em semanas/dias.

Seção 02: Princípios de Segurança Cibernética 10 Prof. MSc. José Paulo

Redundância

Tipos de Ambientes Alternativos

Warm Site

• Equipamento parcialmente redundante;

• Conectividade de rede ativa;

• Ativação automática em caso de falha;

• Sincronia de dados diária ou semanal;

• Pequena perda de dados;

• Custo mediano;

• Recuperação em dias/horas.

Seção 02: Princípios de Segurança Cibernética 11 Prof. MSc. José Paulo

Redundância

Tipos de Ambientes Alternativos

Hot Site

• Equipamento totalmente redundante;

• Conectividade de rede ativa de alta performance;

• Sempre ativo;

• Sincronia em tempo real (ou quase);

• Nenhuma perda de dados;

• Custo elevado;

• Recuperação em horas/minutos.

Seção 02: Princípios de Segurança Cibernética 12 Prof. MSc. José Paulo

Redundância e Cópias de Segurança

Backups

Frequência: não prejudicar os negócios;

• Limitações: espaço, tempo e desempenho.

Abrangência: o que for necessário (dados + cfg)

• Sistema: completo ou completo + diferencial.

Mídia: conveniência e segurança (storage, fita)

• Ameaças, tempo de vida e quantidade de dados;

• Tempo e frequência de recuperação;

• Custo.

Localidade: local ou nuvem?

• Evitar desastre duplo, custo, banda.

Seção 02: Princípios de Segurança Cibernética 13 Prof. MSc. José Paulo

Tráfego na rede e na internet

Comunicação entre máquinas e serviços;

Paradigmas:

• Cliente-Servidor;

• Peer 2 Peer;

• Misto.

Comunicação usual

• Rede Local:

I Comunicação Direta (usa o MAC);

I Pacote com dado em contexto local.

• Internet

I Comunicação hierárquica

Seção 02: Princípios de Segurança Cibernética 14 Prof. MSc. José Paulo

Tráfego na rede e na internet

Seção 02: Princípios de Segurança Cibernética 15 Prof. MSc. José Paulo

Tráfego na rede e na internet

Seção 02: Princípios de Segurança Cibernética 16 Prof. MSc. José Paulo

Tráfego na rede e na internet

Comunicação por meio do HTTPS

• HTTP + TLS (Transport Layer Security)

I Criptografa as informações ponto-a-ponto;

I HTTPS, por si só, não significa segurança total.

Seção 02: Princípios de Segurança Cibernética 17 Prof. MSc. José Paulo

Seção 02:

Princípios de Segurança Cibernética

ARA0076 - Segurança Cibernética Prof. MSc. José Paulo

Você também pode gostar

- Seguraças em Redes Conceitos Basicos AtualizadoDocumento70 páginasSeguraças em Redes Conceitos Basicos AtualizadoDouglas BoldriniAinda não há avaliações

- Apostila VLSMDocumento115 páginasApostila VLSMFábio FariasAinda não há avaliações

- Segurança em RedesDocumento48 páginasSegurança em Redesclaudiojunca0% (1)

- Segurança de Redes e Sistemas de TelecomunicaçõesDocumento99 páginasSegurança de Redes e Sistemas de TelecomunicaçõesfrankacreanoAinda não há avaliações

- Segurança Informacao SlideDocumento82 páginasSegurança Informacao Slidekeziacph4Ainda não há avaliações

- Segurança de sistemas: confidencialidade e disponibilidadeDocumento5 páginasSegurança de sistemas: confidencialidade e disponibilidadeWanderson Ferreira LimaAinda não há avaliações

- Defesa CiberneticaDocumento185 páginasDefesa CiberneticaGustavo Oliveira VillaltaAinda não há avaliações

- Segurança de DadosDocumento30 páginasSegurança de DadosmarcospavanbrAinda não há avaliações

- Segurança em Redes IP Apresentação1Documento57 páginasSegurança em Redes IP Apresentação1Edlásio HenriquesAinda não há avaliações

- CompTIA Security+ 601 - Domain 2 - Part 1Documento104 páginasCompTIA Security+ 601 - Domain 2 - Part 1Beibiane AndréAinda não há avaliações

- Seg Inf: Def, Ataques, Defesas e ImplDocumento78 páginasSeg Inf: Def, Ataques, Defesas e ImplLohanna ReisAinda não há avaliações

- Segurança em computação na nuvemDocumento10 páginasSegurança em computação na nuvemUnitec UnitecAinda não há avaliações

- Aula 1 - Introdução A Segurança CibernéticaDocumento43 páginasAula 1 - Introdução A Segurança Cibernéticagabriel anderson100% (1)

- Mtcse 2020.1.2Documento258 páginasMtcse 2020.1.2Vanderson ClaytonAinda não há avaliações

- Sistemas Computacionais - ResumosDocumento9 páginasSistemas Computacionais - ResumosanabelaAinda não há avaliações

- Protegendo RedesDocumento16 páginasProtegendo RedesRafael Dutra ValleAinda não há avaliações

- IntroducaoDocumento24 páginasIntroducaojveigaAinda não há avaliações

- Ferramenta de Segurança em Redes de ComputadoresDocumento58 páginasFerramenta de Segurança em Redes de ComputadoresMaster PhotographAinda não há avaliações

- Notas de Estudo Certified Cybersecurity v1.0Documento20 páginasNotas de Estudo Certified Cybersecurity v1.0Data ScientistAinda não há avaliações

- Introduc - A - o A Seguranc - A de RedesDocumento208 páginasIntroduc - A - o A Seguranc - A de Redescibele100% (1)

- Segurança Da Informação - Aula 1 - Com AnotaçãoDocumento24 páginasSegurança Da Informação - Aula 1 - Com AnotaçãoArthur BaltharAinda não há avaliações

- Orientações SegurançaDocumento17 páginasOrientações Segurançaricksant2003Ainda não há avaliações

- Aula 01Documento43 páginasAula 01bandtec adsAinda não há avaliações

- 01 - Introdução A SI - 01-1 PDFDocumento18 páginas01 - Introdução A SI - 01-1 PDFToni CarlosAinda não há avaliações

- Implantação SGSI UFGDocumento19 páginasImplantação SGSI UFGtecnico_luluAinda não há avaliações

- Aula 8Documento56 páginasAula 8biangel79Ainda não há avaliações

- Material Do Curso Preparatório para As Certificações Big Data Foundation Data Science Essentials Data Governance Foundation Cloud Security Foundation e InfoSec FoundationDocumento152 páginasMaterial Do Curso Preparatório para As Certificações Big Data Foundation Data Science Essentials Data Governance Foundation Cloud Security Foundation e InfoSec FoundationGleicy Helen100% (1)

- Segurança Da InformaçãoDocumento33 páginasSegurança Da Informaçãokauemlktop3Ainda não há avaliações

- Segurança da Informação - Conceitos e PrincípiosDocumento90 páginasSegurança da Informação - Conceitos e PrincípiosAntthony LyottoAinda não há avaliações

- Introdução à segurança da informação (SIDocumento25 páginasIntrodução à segurança da informação (SIAlcina DamataAinda não há avaliações

- Ciberseguan - A - ISA - Guilherme NevesDocumento30 páginasCiberseguan - A - ISA - Guilherme NevesRooney Nascimento100% (1)

- Princípios e Práticas de Segurança da InformaçãoDocumento13 páginasPrincípios e Práticas de Segurança da InformaçãoAdamo Da Cruz BarbosaAinda não há avaliações

- Noções de Informática - Aula 08Documento120 páginasNoções de Informática - Aula 08Larissa Chaves ResendeAinda não há avaliações

- Administração de Redes - Segurança Da Informação Tomázio o DéspotaDocumento39 páginasAdministração de Redes - Segurança Da Informação Tomázio o DéspotaPEDIGOTO ffAinda não há avaliações

- Introdução Às Redes - Segurança de RedesDocumento3 páginasIntrodução Às Redes - Segurança de RedesStudio MKSAinda não há avaliações

- Seguranca LogicaDocumento19 páginasSeguranca LogicaFabiano Guimarães de MelloAinda não há avaliações

- Segurança Da Informação - FatecDocumento29 páginasSegurança Da Informação - Fatecarafat90Ainda não há avaliações

- Monitoramento Da Segurança Cibernética de Subestações Utilizando SyslogDocumento8 páginasMonitoramento Da Segurança Cibernética de Subestações Utilizando SyslogDigo ReisAinda não há avaliações

- Ênfase 5Documento1 páginaÊnfase 5thaisarosarsoaresAinda não há avaliações

- Segurança de Rede de Computadores - CópiaDocumento17 páginasSegurança de Rede de Computadores - CópiaIvandro Antonio Sebastiao DathAinda não há avaliações

- GuiaoDocumento3 páginasGuiaonerio watAinda não há avaliações

- Ementa Hackersec 2021Documento2 páginasEmenta Hackersec 2021Carlos Alberto Mendes BetinhoAinda não há avaliações

- Análise de Segurança em Redes de Computadores - Prevenção Contra Ataques CibernéticosDocumento17 páginasAnálise de Segurança em Redes de Computadores - Prevenção Contra Ataques Cibernéticosclaudio.elizecheAinda não há avaliações

- PT Sistema de Segurança NGFW Huawei(Balbinos )Documento21 páginasPT Sistema de Segurança NGFW Huawei(Balbinos )amilton heboAinda não há avaliações

- Aula 01Documento47 páginasAula 01ricksant2003Ainda não há avaliações

- Sistematização NPSIDocumento5 páginasSistematização NPSIDanielAinda não há avaliações

- Introdução à Segurança de Redes e SistemasDocumento47 páginasIntrodução à Segurança de Redes e SistemasPigulho Bastos CameiraAinda não há avaliações

- Princípios de Segurança Da Informação - Resenha - LeoGalDocumento4 páginasPrincípios de Segurança Da Informação - Resenha - LeoGalWashington Oliveira SantosAinda não há avaliações

- Aula - 7 - Segurança Da InformaçãoDocumento35 páginasAula - 7 - Segurança Da InformaçãoAntonio AdaoAinda não há avaliações

- Segurança de Sistemas - Ênfase em Rede de Computadores - OdtDocumento26 páginasSegurança de Sistemas - Ênfase em Rede de Computadores - OdtLennon FontenelleAinda não há avaliações

- Aula 1 - Segurança Da InformaçãoDocumento2 páginasAula 1 - Segurança Da InformaçãoRenan “Ribas” RibeiroAinda não há avaliações

- Segurança Redes ComputadoresDocumento37 páginasSegurança Redes ComputadoresMicheli MoreiraAinda não há avaliações

- Secure Byte Solutions (2)Documento20 páginasSecure Byte Solutions (2)raulrsc07Ainda não há avaliações

- Curso Preparatório para As Certificações Infosec Foundation, Cybersecurity Foundation, Ethical Hacking Essentials E Computer Forensics FoundationDocumento155 páginasCurso Preparatório para As Certificações Infosec Foundation, Cybersecurity Foundation, Ethical Hacking Essentials E Computer Forensics FoundationCerb ErusAinda não há avaliações

- Segurança de Rede de Computadores 3 GrupoDocumento12 páginasSegurança de Rede de Computadores 3 GrupoIvandro Antonio Sebastiao DathAinda não há avaliações

- Resumo - 1035045 Mauricio Franceschini Duarte - 88016310 Informatica 2019 Novo Aula 32 Seguranca Da Informacao Protecao Firewall e BackupDocumento8 páginasResumo - 1035045 Mauricio Franceschini Duarte - 88016310 Informatica 2019 Novo Aula 32 Seguranca Da Informacao Protecao Firewall e BackupEduardoCamiloAinda não há avaliações

- Segurança e Auditoria de SistemasDocumento90 páginasSegurança e Auditoria de SistemasLucianoAinda não há avaliações

- Mapeamento de RedesDocumento13 páginasMapeamento de RedesJonathan MagalhãesAinda não há avaliações

- Compilação C++ em 3 etapasDocumento3 páginasCompilação C++ em 3 etapasJonathan MagalhãesAinda não há avaliações

- Vulnerabilidades corrigidas no editor Vim no UbuntuDocumento2 páginasVulnerabilidades corrigidas no editor Vim no UbuntuJonathan MagalhãesAinda não há avaliações

- Funções, variáveis e estruturas ArduinoDocumento4 páginasFunções, variáveis e estruturas ArduinoJonathan MagalhãesAinda não há avaliações

- Aula 13 - Squid Com Active Directory PDFDocumento31 páginasAula 13 - Squid Com Active Directory PDFamsalles2011Ainda não há avaliações

- LGPD Guia Segurança PrivacidadeDocumento27 páginasLGPD Guia Segurança PrivacidadeLeonardo Della JustinaAinda não há avaliações

- Brochure WatchGuard Corporate PTBR PDFDocumento20 páginasBrochure WatchGuard Corporate PTBR PDFrparaujo74Ainda não há avaliações

- Segurança - Sistemas OperacionaisDocumento46 páginasSegurança - Sistemas OperacionaisGabriel RolimAinda não há avaliações

- A Inteligência Estratégica Como Atividade Essencial para As Instituições de Segurança PúblicaDocumento91 páginasA Inteligência Estratégica Como Atividade Essencial para As Instituições de Segurança PúblicawennerbarrosAinda não há avaliações

- Guia de SSMA para Fornecedores da ValeDocumento24 páginasGuia de SSMA para Fornecedores da ValeGS Comercio e LogisticaAinda não há avaliações

- Martinho Jose Pereira Sampaio:47 29056: #16.509 Ano XlviiiDocumento13 páginasMartinho Jose Pereira Sampaio:47 29056: #16.509 Ano XlviiiRoberto SilvaAinda não há avaliações

- Testes de Invasão IntrusãoDocumento10 páginasTestes de Invasão IntrusãoDiogo BessonAinda não há avaliações

- Revisar Envio Do Teste - QUESTIONÁRIO UNIDADE III - ..Documento4 páginasRevisar Envio Do Teste - QUESTIONÁRIO UNIDADE III - ..AMArtins87Ainda não há avaliações

- Seg InfoDocumento19 páginasSeg InfoSergio RubensAinda não há avaliações

- AF Programa Eleitoral 2021 2025 LOWDocumento164 páginasAF Programa Eleitoral 2021 2025 LOWGamerFortenitFlekesPower PortugalAinda não há avaliações

- Ecmshow RHDocumento44 páginasEcmshow RHManuela OliveiraAinda não há avaliações

- Conversa Do WhatsApp Com +5 9600Documento4 páginasConversa Do WhatsApp Com +5 9600Viviane PazAinda não há avaliações

- Documento de Arquivo e EstadoDocumento11 páginasDocumento de Arquivo e EstadoNelly BlindadoAinda não há avaliações

- Exerc 6Documento8 páginasExerc 6wallace ggcAinda não há avaliações

- Bem-vindo ao Internet Banking BICDocumento1 páginaBem-vindo ao Internet Banking BICAugusto Samuel SamuelAinda não há avaliações

- Questionário Azure AZ 900Documento20 páginasQuestionário Azure AZ 900whekslayAinda não há avaliações

- Segurança da Informação FametroDocumento32 páginasSegurança da Informação FametroLuciano TarginoAinda não há avaliações

- Boletim Geocorrente 192 FinalDocumento20 páginasBoletim Geocorrente 192 Finallolo.japao.accAinda não há avaliações

- Introdução à Segurança da InformaçãoDocumento22 páginasIntrodução à Segurança da InformaçãoJorge FelixAinda não há avaliações

- Tutorial de Acesso e Utilização da Ferramenta de Avaliação de Risco do PGRDocumento37 páginasTutorial de Acesso e Utilização da Ferramenta de Avaliação de Risco do PGRComercial EquipaengAinda não há avaliações

- Esquema de Certificao Qnrcs 1Documento29 páginasEsquema de Certificao Qnrcs 1monicadominguesAinda não há avaliações

- Hacker: origem e significados do termoDocumento4 páginasHacker: origem e significados do termoJAIRAinda não há avaliações

- Matriz Curricular - MTEC em Desenvolvimento de SistemasDocumento4 páginasMatriz Curricular - MTEC em Desenvolvimento de SistemasThiago RodolfoAinda não há avaliações

- MIT - Professional - Education - Transformação - Digital - PTDocumento24 páginasMIT - Professional - Education - Transformação - Digital - PTBBRVARGASAinda não há avaliações

- E Book Introdução Ao HackingDocumento23 páginasE Book Introdução Ao HackingLucas Pena100% (1)

- ALVARÁDocumento1 páginaALVARÁabertura boffoAinda não há avaliações

- Estratégia - Gestão de Segurança Da InformaçãoDocumento36 páginasEstratégia - Gestão de Segurança Da InformaçãomejikaAinda não há avaliações