Escolar Documentos

Profissional Documentos

Cultura Documentos

Infraestructura y Comunicaciones

Enviado por

Yamel VilladaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Infraestructura y Comunicaciones

Enviado por

Yamel VilladaDireitos autorais:

Formatos disponíveis

Seguridad para PyMEs

Mdulo: Infraestructura y comunicaciones

ESET, LLC 610 West Ash Street, Suite 1900 phone: (619) 876 5400, fax: (619) 437 7045 sales@eset.com, www.eset.com

Seguridad para PyMEs Infraestructura y comunicaciones 2

ndice

Infraestructura ................................................................................................................3

Seguridad por capas .....................................................................................................................................................................5 Acceso remoto ................................................................................................................................................................................5

Comunicaciones y Networking......................................................................................6

Switch o Hub? .................................................................................................................................................................................6 Segurizacin de dispositivos de red .......................................................................................................................................8

Almacenamiento.............................................................................................................9

Esquema ClienteServidor ...................................................................................................................................................... 10 Polticas de almacenamiento.................................................................................................................................................. 10 Redundancia ................................................................................................................................................................................. 11 Medios extrables ........................................................................................................................................................................ 12

Utilizacin de dispositivos mviles.............................................................................12

Mejores prcticas......................................................................................................................................................................... 13

Poltica de Backups.......................................................................................................13

Tipos de backup........................................................................................................................................................................... 14 Consideraciones .......................................................................................................................................................................... 15

Seguridad para PyMEs Infraestructura y comunicaciones 3

Una vez definidas las bases de un plan de seguridad, como se desarroll en el mdulo previo, la empresa puede comenzar a implementar medidas y controles para el resguardo de la informacin. El lugar donde comenzar a implementar los controles tcnicos es en la infraestructura de la organizacin. A continuacin se detallan los principales aspectos de la infraestructura en una organizacin, y las medidas y controles de seguridad que puedan aplicarse para la proteccin de la informacin.

Infraestructura

Se denomina infraestructura de red a todo componente informtico disponible para la ejecucin de las operaciones diarias de la empresa. Comprende no solo las computadoras de los usuarios; sino tambin routers, switches, cableado de red, impresoras, dispositivos mviles, servidores, etc. En una estructura de red empresarial de tamao medio es posible separar los componentes de la infraestructura en dos grandes grupos: los internos (denominados LAN, del ingls "Local Area Network" en espaol, Red de rea Local) y los externos (denominados WAN, del ingls "Wide Area Network" en espaol, Red de rea Extensa). El permetro de la red est formado por todos los elementos que actan como "frontera" entre el mundo exterior y los componentes internos de la organizacin. Por lo general en una PyME es posible definir una comunicacin segn la necesidad de acceder a Internet: una transmisin se considera del tipo LAN si para comunicarse ambos extremos (emisor y destinatario) no es necesario utilizar Internet; en caso contrario se la considera una conexin WAN, que deber extenderse "por fuera" del permetro de la organizacin. Los equipos que forman parte del permetro son comnmente routers (de conexin a Internet) y/o firewalls; aunque tambin pueden ser gateways o proxys, entre otros. A travs de estos dispositivos se brinda lo que se denomina seguridad perimetral, es decir la posibilidad de controlar qu entra y qu sale desde y hacia la infraestructura LAN de la empresa. En los ltimos aos la aparicin de dispositivos mviles, utilidades de acceso remoto, y otros, han logrado que el permetro sea difuso, dificultando la definicin de ste a la hora de implementar medidas de seguridad.

Seguridad para PyMEs Infraestructura y comunicaciones 4

Para el establecimiento de polticas de seguridad, en el permetro se consideran como confiables, a priori, los dispositivos LAN. Todo acceso desde la red WAN a la LAN es denegado por defecto, excepto los explcitamente permitidos.

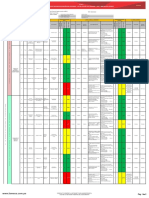

Imagen 1 Permetro de la red

La poltica a utilizar es anloga a las reglas de seguridad que se aplican a las personas dentro de la empresa. Quienes forman parte de la organizacin y estn dentro de las instalaciones (rea interna) son considerados confiables, y no se ejerce control sobre ellos respecto a la salida de la empresa. Sin embargo, el ingreso de personas ajenas a la organizacin (rea externa) es asegurado de cierta forma a travs de controles (en el permetro), ya que no se considera confiable el ingreso desde el exterior al interior de la empresa sin un control previo.

Seguridad para PyMEs Infraestructura y comunicaciones 5

Seguridad por capas

Como los riesgos a los que est expuesta una organizacin son diversos, existe el modelo de seguridad por capas, para administrar y gestionar la seguridad perimetral. Como su nombre lo indica, consiste en organizar las medidas de seguridad en diferentes niveles, garantizando que si resultara comprometido un nivel, el intruso o atacante deber traspasar otra capa de seguridad para vulnerar los sistemas. El concepto es anlogo a las capas de una cebolla: para llegar al corazn (el activo) es necesario atravesar todas las capas previas. Por ejemplo, si un atacante externo deseara comprometer un servidor, primero deber atravesar el firewall perimetral. Posteriormente, deber poder autenticarse en el servidor. Finalmente, deber poder comprometer el servicio deseado. En este caso, existen tres niveles de seguridad (perimetral, en el sistema operativo, y medidas de seguridad del servicio o aplicacin) que un intruso deber comprometer para cumplir sus fines con xito.

Acceso remoto

Una de las tendencias de mayor crecimiento en los ltimos aos es la posibilidad de acceder a recursos internos de la red, desde ubicaciones remotas (fuera de la red LAN). En las PyMEs, esta funcionalidad es til, especialmente para cargos jerrquicos o personal que viaja frecuentemente, que desean continuar su trabajo (y disponer de los recursos apropiados) desde sus hogares, o desde sus laptops en ubicaciones remotas (bares, hoteles, oficinas distantes, etc.). Las tecnologas para acceder remotamente son variadas, aunque no todas ofrecen las mismas caractersticas de seguridad. En entornos corporativos el acceso remoto seguro debe ser implementado a travs de Redes Privadas Virtuales (VPN), ya que estas cifran la informacin. Al transmitirse los datos por fuera de la LAN, en redes pblicas, la confidencialidad de la informacin debe resguardarse cifrando la comunicacin entre los extremos. El protocolo predilecto para la utilizacin de acceso remoto por VPN es IPSEC1. El mismo puede ser implementado, sin mayores complejidades, tanto por hardware (muchos routers y firewalls incluyen dicha funcionalidad) como por software.

Para ms informacin, ver http://es.wikipedia.org/wiki/IPSEC

Seguridad para PyMEs Infraestructura y comunicaciones 6

Comunicaciones y Networking

Los usuarios de una organizacin hacen uso de recursos informticos tanto de hardware como de software: las computadoras de los puestos de trabajo, los servidores, las notebooks, los medios de almacenamiento, las aplicaciones que se utilizan, el sitio web de la organizacin, servicios en red, etc. Para que todos estos recursos se comuniquen entre s, y trabajen coordinadamente en la red, existen una serie de componentes, principalmente de hardware, que conforman las comunicaciones en la red. Estos dispositivos se llaman dispositivos de Comunicaciones o Networking, y los ms utilizados en redes de tamao medio son: router, switch, hub, cableado UTP, etc.

Switch o Hub?

Por lo general, las redes en empresas PyME estn compuestas por una nica red LAN donde todos los equipos estn conectados a travs de cables de red UTP. Para ello, existen ciertos dispositivos de red que permiten inter-conectar todos los equipos entre s, a travs de las instalaciones edilicias de la empresa: los hubs y los switches. El hub (en espaol, concentrador) es un dispositivo de red que permite conectar varios equipos (segn su capacidad) y que retransmite los paquetes recibidos en todos sus puestos, menos en el que recibi los datos.

Seguridad para PyMEs Infraestructura y comunicaciones 7

Un switch (en espaol, conmutador) es un dispositivo de interconexin de equipos en red que retransmite los paquetes de acuerdo a la direccin de la placa de red (MAC) de destino leda en la trama del paquete de datos.

Imagen 1- Hub vs. Switch

Como se presenta en el grfico superior, tanto un hub como un switch cumplen un mismo objetivo: conectar equipos en una red LAN. Sin embargo, su forma de operar difiere tecnolgicamente. Un hub al recibir un paquete de datos replica la informacin en todos sus puertos. Es decir, si el equipo A enva cierta informacin al equipo B, el hub replicar la informacin en todos los puertos y sern posteriormente las computadoras las encargadas de recibir o rechazar el paquete. Es decir, el equipo B recibir la informacin y sta ser dirigida por el sistema operativo hasta la aplicacin correspondiente. En cambio, el equipo C recibir los paquetes de datos pero estos sern rechazados, dado que estaban dirigidos a la direccin IP del equipo B. Un hub tiene un funcionamiento similar a un dispositivo de mltiples enchufes donde la energa recibida es replicada en todas sus bocas, sin importar si sta ser utilizada o no posteriormente por cada una de ellas. Un switch, en cambio, tiene una memoria interna que

Seguridad para PyMEs Infraestructura y comunicaciones 8

le permite direccionar el paquete de datos nicamente al puerto donde est conectada la PC destino. En el caso del ejemplo, al llegar los paquetes al switch, los mismos sern retransmitidos nicamente en la boca donde se encuentra el equipo B. Es por ello que los hubs representan un problema desde el punto de vista de la seguridad. Dada su naturaleza, un intruso conectado a un hub puede monitorear todos los datos que circulen por dicho segmento, utilizando programas sniffers2 que permiten capturar los paquetes en una red. Dada la naturaleza del hub, desde cualquier equipo es posible leer todos los paquetes que circulen por el hub, incluso aquellos que estn dirigidos a otros equipos de la red. Volviendo al ejemplo, si hay un switch instalado, un atacante en el equipo C no podr monitorear las comunicaciones entre los equipos A y B. Al mismo tiempo, por la retransmisin de paquetes en todos los puertos, los hubs generan trfico innecesario y disminuyen la performance de la red. A pesar de que los switches llevan aos en el mercado, an existen gran cantidad de empresas, particularmente del tipo PyME, que utilizan hubs en sus redes LAN. Sin embargo, es recomendable utilizar nicamente switches como dispositivos de interconexin en la LAN, tanto por sus caractersticas de performance (afectando la disponibilidad de la informacin) como de transmisin (confidencialidad de la informacin). Nota: Existen formas de comprometer un switch de forma tal que ste se comporte como hub y as monitorear el trfico de red. De todas formas, la naturaleza de los dispositivos es diferente; no es posible vulnerar cualquier switch y, en caso de ser posible, el atacante deber tener amplios conocimientos de redes TCP/IP y herramientas de networking, hacking y sniffing.

Segurizacin de dispositivos de red

Dadas las caractersticas de las PyMEs, el armado de la red, sus dispositivos y el cableado son comnmente realizados por personal interno de la organizacin, sin considerar normas o estndares internacionales de cableado estructurado3. Sin embargo es aconsejable considerar ciertas medidas de simple implementacin a la hora del armado de la red, que brindan a los administradores nuevas capas de seguridad de alta efectividad.

2 3

Para ms informacin, http://es.wikipedia.org/wiki/Packet_sniffer Para ms informacin, http://es.wikipedia.org/wiki/Cableado_estructurado

Seguridad para PyMEs Infraestructura y comunicaciones 9

Seguridad fsica El acceso a los dispositivos debe estar limitado nicamente a los administradores de red. Para ello es necesario proteger los principales componentes de la red (router, firewall, proxy, etc.) en una ubicacin centralizada y bajo llave. El acceso debe estar restringido nicamente a los integrantes del rea informtica que operen con los dispositivos de red. El aislamiento puede estar dado por una habitacin exclusiva para tal fin y especficamente por racks protegidos por cerraduras. Los hubs/switches distribuidos en las instalaciones de la empresa tambin deben estar protegidos. En primer trmino, es aconsejable centralizarlos en la mayor medida posible y proteger el acceso fsico a los mismos con medidas de seguridad, preferentemente con racks para colocar los dispositivos. El objetivo es que la modificacin del cableado de red no est al alcance de cualquier usuario de la red, previniendo tanto incidentes maliciosos como involuntarios. Organizacin y ordenamiento Adems de la segurizacin fsica, es recomendable considerar otros componentes que permiten organizar eficientemente el cableado, y disminuir la probabilidad que de que un usuario genere un problema en la red. En la medida de lo posible, el administrador de red puede disponer de: Cable canal: Protege la manipulacin fsica de los cables de red. Adicionalmente, es recomendable no utilizar el mismo cable canal para la red, para la electricidad y la telefona; minimizando los riesgos de interferencias que afecten la performance. Rosetas y Jacks: Permiten finalizar el cableado de red de los cables canales en conectores independientes. De esta forma se minimiza el riesgo de dao del cableado ms extenso y se flexibiliza la instalacin de puestos de trabajo.

Almacenamiento

Una de las cuestiones ms crticas respecto a la informacin digital en una empresa es su almacenamiento. Toda la informacin debe ser almacenada de forma tal que queden resguardados los tres principios de la seguridad: disponibilidad (que cualquier usuario pueda acceder a la informacin que necesite en el momento que lo desee), integridad (garantizar que esta informacin est libre de alteraciones no autorizadas) y confidencialidad (que la informacin sea accedida slo por las personas autorizadas).

Seguridad para PyMEs Infraestructura y comunicaciones 10

Esquema ClienteServidor

Uno de los errores ms frecuentes en entornos corporativos (y particularmente en PyMEs) es la descentralizacin de la informacin. Entre las desventajas de tener la informacin distribuida en muchos equipos de la red (y particularmente en puestos de trabajo) se encuentran: Problemas de disponibilidad. Algunos usuarios de la red pueden necesitar informacin y no saber dnde encontrarla o cmo ubicar a quien sabe dnde est almacenada. Confidencialidad. Contrario al tem anterior, alguna informacin no controlada podra ser accedida por personas no autorizadas para tal fin. Dificultad para hacer backup. Es extremadamente complejo mantener un backup completo de la informacin disponible en todos los puestos de trabajo. Puede darse el caso de que informacin valiosa no tenga copias de respaldo. Es por ello que en entornos corporativos es recomendable mantener un esquema cliente-servidor, donde toda la informacin sea almacenada en uno ms File Servers (en castellano, servidores de archivos). La implementacin de un File Server incluye no slo la adquisicin de hardware para tal fin y la instalacin de un sistema operativo, sino tambin la creacin de polticas de uso, la configuracin de los puestos de trabajo y la capacitacin de los usuarios para que stos puedan acceder al servidor. Todos los usuarios deben estar informados de la existencia del File Server y alertados de que toda la informacin de la organizacin ser responsabilidad del rea de Sistemas, excepto aquella que se encuentre almacenada en otro lugar que no sea el servidor de archivos. Opcionalmente, se pueden configurar los puestos de trabajo para limitar las capacidades de almacenamiento local que tengan los usuarios.

Polticas de almacenamiento

La existencia de un servidor de archivos no significa que cualquier tipo de archivos deben ser almacenados all por cualquier tipo de personas. Es por ello que es necesario definir las polticas de almacenamiento para el servidor de archivos. Las mismas deben ser definidas en conjunto con los responsables de cada rea y la alta gerencia de la organizacin.

Seguridad para PyMEs Infraestructura y comunicaciones 11

Las preguntas que deben responderse para la realizacin de una poltica de almacenamiento son las siguientes: Qu se desea almacenar? Se debe definir cul es la informacin importante para la empresa y que deba ser almacenada en el File Server. Por ejemplo, archivos temporales que utilicen los usuarios (para llevar un control de sus tareas) o archivos de MP3 que utilicen los usuarios en su jornada laboral, no siempre ser necesario almacenarlos en un servidor central. Quin podr almacenar? Una vez definida qu informacin se debe almacenar, se deber evaluar qu usuarios hacen uso de esa informacin. Probablemente haya usuarios que no necesiten almacenar archivos importantes. Por ejemplo, usuarios que solo utilicen una aplicacin de negocios. Se debe dar acceso al servidor slo a aquellos usuarios que necesiten utilizar sus archivos. Cunto podr almacenar? El espacio en disco tiene un costo y un lmite una vez adquiridos los discos de almacenamiento. Es por ello que es necesario definir y calcular qu capacidad de almacenamiento podr disponer cada usuario. Los sistemas operativos ms utilizados en la actualidad a nivel servidor ofrecen alternativas para hacer uso de estas configuraciones. Por ejemplo, prohibir los archivos de extensin .WAV o .MP3; o limitar a cada usuario para que no pueda almacenar ms de 500 MB. de archivos. La utilizacin de estas opciones de configuracin permite optimizar el uso y mantenimiento del File Server. Las polticas de almacenamiento deben darse a conocer a todos los usuarios de la empresa directamente, o a travs de las Polticas de Seguridad.

Redundancia

Cuando todos los datos estn almacenados en un servidor de archivos la criticidad de dicho servidor aumenta. Respecto a los discos duros, el lugar donde est almacenada la informacin, es necesario contar con un backup de la misma. Sin embargo, existen mtodos de redundancia que permiten la continuidad del negocio en el caso que un disco rgido presente una falla. RAID (Redundant Array of Independent Disks en espaol, Conjunto Redundante de Discos Independientes) es una tecnologa que permite almacenar informacin en mltiples discos duros y disponer de ella de manera redundante. De esta forma, si se detecta un error al acceder a cierto dato del disco, el mismo ser ledo desde al menos otra ubicacin sin afectar la operatoria de la organizacin.

Seguridad para PyMEs Infraestructura y comunicaciones 12

Existen mltiples tcnicas para aplicar RAID en discos y cada una de ellas ofrece mayor o menor nivel de performance y redundancia. Para una PyME es recomendable utilizar en el servidor de archivos, al menos el ms simple de stos, el RAID 14. Un RAID 1 consiste en dos discos espejados, donde se replica la informacin en tiempo real, y el operador los ve funcionar como si fueran un nico disco. De esta forma, un fallo en uno de los discos permite continuar con el acceso a los datos. Para la adquisicin de un disco para un servidor de archivos, se recomienda evaluar bien el tamao y comprar dos discos de igual capacidad para, posteriormente, configurar el RAID 1. Existen otros sistemas de RAID, que permiten niveles de seguridad ms avanzados y para esquemas ms complejos de organizacin de discos.

Medios extrables

Adems del empleo de los discos rgidos como medios de almacenamiento ms frecuentes en las computadoras, es muy frecuente que los empleados cuenten con sus propios medios extrables, tales como Pen Drives, MP3 o memorias de cmaras y dispositivos mviles. Estos pueden representar un riesgo para la seguridad de la informacin, ya que el administrador pierde control sobre el uso y proteccin que se le brinde a dichos datos. Por lo tanto la empresa debe definir una poltica respecto al uso de dispositivos de almacenamiento mviles. Deber establecerse si estos estn permitidos o prohibidos, y para quin. En caso de ser necesario, los administradores debern deshabilitar, por software, los puertos USB de las computadoras. En caso de no implementar dichas medidas, es una buena prctica inhabilitar los enchufes USB de las mquinas a fin de evitar la conexin de estos dispositivos. Las polticas de uso de dispositivos de almacenamiento mviles deben darse a conocer a todos los usuarios de la empresa directamente, a travs de las Polticas de Seguridad y de la concientizacin.

Utilizacin de dispositivos mviles

La popularizacin de este tipo de dispositivos ha abierto una nueva brecha de seguridad para las empresas. En la actualidad, es frecuente encontrar empleados u otros actores de la organizacin, con mviles, smartphones, notebooks, palms, etc.

Para ver otros tipos de RAID, http://es.wikipedia.org/wiki/RAID

Seguridad para PyMEs Infraestructura y comunicaciones 13

Los principales riesgos que aparecen con el uso de los dispositivos mviles son la fuga de informacin, las infecciones con malware y la prdida de control. Esta ltima es la raz de los problemas de seguridad que estos dispositivos representan: los dispositivos mviles no son propiedad de la empresa, no estn a cargo del rea de Sistemas, no poseen las medidas de seguridad utilizadas en la empresa y, sin embargo, pueden ser utilizadas en la red empresarial y los empleados poseen en ellas informacin de la organizacin.

Mejores prcticas

Para mitigar los riesgos que los dispositivos mviles representan, la empresa debe intervenir con tres tipos de medidas. En primer trmino, limitar el uso de dispositivos mviles en la red. Es decir, dar permisos en los Sistemas para que solo aquellos usuarios para los cuales el uso del dispositivo sume valor a su trabajo, puedan conectarse a la red de la organizacin. Es una buena prctica limitar las redes wireless en cuanto al acceso que stas brinden a la red. Los usuarios con mayores permisos pueden conectarse a la red inalmbrica y luego establecer una VPN. En segundo trmino, establecer polticas de seguridad para los dispositivos mviles en la red, controlando (con el consentimiento del usuario) las medidas de seguridad que estos poseen, y denegando su utilizacin en la empresa si no se cumplen requisitos mnimos de seguridad (como la existencia de un antivirus para evitar el malware). En ltimo lugar, la empresa puede tomar el control de aquellos usuarios que necesiten explcitamente de un dispositivo mvil para trabajar, otorgando el mismo al usuario y definiendo las medidas de seguridad y permisos que el usuario tendr.

Poltica de Backups

Se denomina backup (o copia de seguridad) a la copia de informacin y su almacenamiento fuera de entornos de produccin. La realizacin de copias de seguridad de la informacin es til tanto para la recuperacin total de informacin ante desastres (dado un desastre, si se perdiera toda la informacin de un File Server o de una base de datos, es posible utilizar el backup para poner a disposicin nuevamente la informacin), como para la recuperacin parcial de informacin ante incidentes (dado un incidente comoel borrado

Seguridad para PyMEs Infraestructura y comunicaciones 14

no intencional de un archivo, archivos daados, etc. , si fuera necesario recuperar cierta informacin, sta puede ser obtenida del ltimo backup disponible). Un backup tambin es til para la auditora ante incidentes o probables modificaciones no autorizadas de informacin y, en muchos casos, son obligatorios para la empresa segn las normas o legislacin vigentes. Tener esquemas centralizados como un File Server, carece de total sentido si no se aprovechan dichas topologas para mantener un backup que resguarde la informacin corporativa.

Tipos de backup

Existen tres tipos de copias de seguridad. Un esquema de backup debe contemplar las tres alternativas y definir cules son convenientes en cada caso. Backup Full (o completo) Se denomina backup full al resguardo total de la informacin. En el caso de un servidor de correo, consiste en realizar la copia de seguridad de todos los correos y base de datos completa del servidor. Este tipo de backup es el de mayor complejidad y consumo de espacio, por lo que generalmente se debe realizar con baja periodicidad. Backup Incremental Se denomina backup incremental al resguardo solo de aquella informacin que ha sido modificada desde el ltimo backup completo. En el caso de un servidor de archivos, consiste en almacenar solo los archivos cuya fecha de modificacin sea superior al ltimo backup. Este tipo de backup consume mucho menos espacio (y tiempo) que el backup full, y puede ser realizado en periodos ms cortos de tiempo. Backup Diferencial En el backup incremental aumenta el tamao de datos hasta la realizacin de un nuevo backup full. Es decir, si se hace un backup el primer da del mes, el segundo da se almacenarn los archivos que hayan sido modificados ese da; y el cuarto da se almacenarn los archivos de los tres das posteriores al backup full.

Seguridad para PyMEs Infraestructura y comunicaciones 15

En el caso del backup diferencial, solo se almacenan los archivos modificados desde el ltimo backup diferencial. De esta forma, cada backup independiente ocupa menos espacio en disco.

Consideraciones

Se deben tener en cuenta ciertos aspectos para diagramar una Poltica de Backup. En primer trmino, es necesario definir sobre qu informacin se va a realizar el backup. Posteriormente, es necesario definir sobre cada tipo de datos, cada cunto tiempo y qu tipos de backups se aplicarn en cada caso. Finalmente, es necesario definir dnde ser almacenado el backup; las copias de seguridad completas, teniendo en cuenta que proveen proteccin ante desastres, deben ser guardadas en instalaciones distantes del lugar donde se aloja diariamente la informacin. Es necesario considerar todo tipo de informacin para la realizacin de copias de seguridad, no solo el servidor de archivos. Tambin deben realizarse copias de respaldo del correo electrnico, las bases de datos, las configuraciones de los sistemas operativos, los logs, etc. Cada organizacin deber evaluar la criticidad de la informacin y los recursos para realizar los backups.

Seguridad para PyMEs Infraestructura y comunicaciones 16

Copyright 2009 por ESET, LLC y ESET, spol. s.r.o. Todos los derechos reservados. Las marcas registradas, logos y servicios distintos de ESET, LLC y ESET, spol. s.r.o., mencionados en este curso, son marcas registradas de sus respectivos propietarios y no guardan relacin con ESET, LLC y ESET, spol. s.r.o. ESET, 2009 Acerca de ESET Fundada en 1992 y con oficinas centrales en San Diego, California, Estados Unidos, ESET es una compaa global de soluciones de software de seguridad que provee proteccin de ltima generacin contra virus informticos. El premiado producto antivirus ESET NOD32 asegura el mximo rendimiento de su red, deteccin mediante Heurstica Avanzada, y soporte mundial gratuito. Adems, ESET lanz al mercado su nueva solucin unificada ESET Smart Security, la cual incorpora a ESET NOD32 las funcionalidades de Antispam y Firewall Personal. ESET NOD32 les da a los clientes corporativos el mayor retorno de la inversin (ROI) de la industria como resultado de una mayor productividad, bajo tiempo ocupado, y un uso mnimo de los recursos. ESET NOD32 logra ms premios Virus Bulletin 100% que ningn otro producto antivirus disponible, detectando consistentemente todos los virus activos (in-the-wild) sin falsos positivos. El trabajo de ESET con grandes corporaciones como Canon, Dell, Bridgestone y Microsoft le ha permitido entrar en el Fast 50 de Deloitte Technology por tres aos consecutivos, adems de estar entre las 10 empresas de mayor crecimiento en San Diego, de acuerdo al San Diego FAST 100. ESET es una compaa privada con oficinas en San Diego (Estados Unidos), Londres (Reino Unido), Praga (Repblica Checa), Bratislava (Eslovaquia) y Buenos Aires (Argentina). Para ms informacin, visite www.eset-la.com

Você também pode gostar

- 1 - Introduccion A UmlDocumento20 páginas1 - Introduccion A UmlJuan Carlos SanabriaAinda não há avaliações

- Busso, PaulaDocumento18 páginasBusso, PaulaBIBHUMAAinda não há avaliações

- Ejercicios Placa BaseDocumento5 páginasEjercicios Placa BaseJugador FelizAinda não há avaliações

- OA14. Completar y Escribir, de Acuerdo A Un Modelo y Con Apoyo de Lenguaje Visual, Textos No LiterariosDocumento5 páginasOA14. Completar y Escribir, de Acuerdo A Un Modelo y Con Apoyo de Lenguaje Visual, Textos No LiterariosKatherine LeeAinda não há avaliações

- Diseño Base de Datos (Calzados)Documento8 páginasDiseño Base de Datos (Calzados)henry_mi429Ainda não há avaliações

- ACTIVIDADES CENTENAS Milo y Roco SepDocumento4 páginasACTIVIDADES CENTENAS Milo y Roco SepEfraín EduardoAinda não há avaliações

- Analisis CombinatorioDocumento7 páginasAnalisis CombinatorioRonald Mamani MaytaAinda não há avaliações

- Ficha 1h - Reinos de La NaturalezaDocumento6 páginasFicha 1h - Reinos de La NaturalezaLidia Damicela Baltazar SuyoAinda não há avaliações

- l6 SiiDocumento2 páginasl6 SiiAlvaro Gonzalo Flores GuiñezAinda não há avaliações

- Yo Composto en Casa, en La Escuela y en Mi ComunidadDocumento2 páginasYo Composto en Casa, en La Escuela y en Mi ComunidadPalestrante Maria Dolores Fortes AlvesAinda não há avaliações

- 12.apunte II - Transformaciones - I Principio de La TermodinamicaDocumento17 páginas12.apunte II - Transformaciones - I Principio de La TermodinamicaFranco MyburgAinda não há avaliações

- Articulacion TemporomandibularDocumento6 páginasArticulacion TemporomandibularJoy Elizabeth LivingstoneAinda não há avaliações

- P-Ssoma-03-Fam - Mantenimiento de Subestacion Biposte Nº10Documento2 páginasP-Ssoma-03-Fam - Mantenimiento de Subestacion Biposte Nº10Gaby Rivera MezaAinda não há avaliações

- Enfermedades Infecciosas Con Repercusión NeonatalDocumento3 páginasEnfermedades Infecciosas Con Repercusión Neonataljesus aguirreAinda não há avaliações

- SilabaDocumento14 páginasSilabaLorena SalazarAinda não há avaliações

- RAZONA MIENTOS-resuelto UNAHUR COMPLETO 2021Documento9 páginasRAZONA MIENTOS-resuelto UNAHUR COMPLETO 2021Silvina YanezAinda não há avaliações

- Dilemas Eticos en La EducacionDocumento3 páginasDilemas Eticos en La EducacionLuis henryAinda não há avaliações

- Problemastema2 IyMH16-17Documento5 páginasProblemastema2 IyMH16-17codriverarvAinda não há avaliações

- PRACTICA - Unidad 2. Software de Simulación-V2Documento9 páginasPRACTICA - Unidad 2. Software de Simulación-V2Jonathan Pompeyo RamirezAinda não há avaliações

- Product BacklogDocumento1 páginaProduct Backlogedson molinaAinda não há avaliações

- S CNT 3Documento1 páginaS CNT 3NahuAinda não há avaliações

- Plan de Capacitación DocenteDocumento4 páginasPlan de Capacitación DocenteAngel Rivera HinostrozaAinda não há avaliações

- Ats Soldador EcopetrolDocumento7 páginasAts Soldador EcopetrolJuan Fiestas LizamaAinda não há avaliações

- 07 Procedimiento de Empleo de EppDocumento10 páginas07 Procedimiento de Empleo de EppJulio RodriguezAinda não há avaliações

- Diseña Tu Éxito 2022Documento49 páginasDiseña Tu Éxito 2022Andrea RodriguezAinda não há avaliações

- Gianna Michaels - Wikipedia, La Enciclopedia LibreDocumento11 páginasGianna Michaels - Wikipedia, La Enciclopedia LibreRichi MamaniAinda não há avaliações

- Por Mi Favorito AbandonadoDocumento2.191 páginasPor Mi Favorito AbandonadoNikol Guzmán100% (2)

- Actividades de Refuerzo Temas 6, 7 y 8 de Economía 2º BachilleratoDocumento13 páginasActividades de Refuerzo Temas 6, 7 y 8 de Economía 2º BachilleratoJosé Manuel Arroyo GonzálezAinda não há avaliações

- Guia de Resist MatDocumento9 páginasGuia de Resist MatAlvaro Muruchi Rojas100% (1)

- Cracker Book by Vlad Acid Raven El PadrinoDocumento169 páginasCracker Book by Vlad Acid Raven El Padrinodsdsfgfdgfd100% (1)