Escolar Documentos

Profissional Documentos

Cultura Documentos

Evidencia Actividad 3

Enviado por

Sushanna MoncadaDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Evidencia Actividad 3

Enviado por

Sushanna MoncadaDireitos autorais:

Formatos disponíveis

Actividad 3

Recomendaciones para presentar la Actividad: Enva el desarrollo de esta actividad a tu tutor@ en un documento de Word, que llamars Evidencias 3. Procura marcar siempre tus trabajos con un encabezado como el siguiente:

Nombre Fecha Actividad Tema ANDREHINA YULIANA MONCADA NUEZ 22 de Marzo del 2012 3 Vulnerabilidades y soluciones de seguridad informtica

Su empresa cuenta ya con el plan de accin y el esquema de revisin de las PSI gracias a su trabajo. Tambin, para mayor proteccin, usted enunci los procedimientos que deben llevarse a cabo para asegurar el flujo de informacin. En este momento, es necesario que como gestor de la red reconozca los ataques y las vulnerabilidades ms frecuentes en los sistemas, y con esta informacin complemente su plan de accin, su esquema de seguridad, y sobre todo, sus procedimientos.

Preguntas interpretativas 1. Existe una relacin directa entre las vulnerabilidades y el algoritmo P-C. En el denial of service, por ejemplo, existen diferentes maneras de llevar a cabo esta vulnerabilidad. Cmo se relacionan estas maneras de llevar a cabo las vulnerabilidades con el algoritmo P-C? Realice un informe para los tcnicos de mantenimiento en el que explique esta situacin. Denial of service es la interrupcin de la comunicacin entre el productor y el consumidor, al interrumpirse la comunicacin se alterara el algoritmo P-C porque deja sin comunicacin a toda la red, y para esto los hackers y crackers pueden usar varios mtodos tales como utilizar correo basura, saturar el ancho de la banda, usar gusanos para consumir el espacio en los pcs tanto del productor como del consumidor utilizando virus, etc. Por lo que debemos encontrarnos preparados para los distintos ataques que se nos presenten a fin de salvaguardar y proteger la red. Dentro de los distintos ataques tenemos los ms comunes y frecuentes: - Consumo de recursos escasos - Saturacin del ancho de banda - Envo de correos spam repetitivos - Destruccin o alteracin de informacin de configuracin - Destruccin o alteracin fsica de los componentes de la red.

Es de gran importancia tener en cuenta que los accesos a los equipos de comunicacin que intervienen en la red deben tener passwords complejos y diferentes.

Para estos casos es que tenemos que mantenernos atentos con los informes de los programas que se realizan en el sistema y tener planes de accin para cuando se presente un ataque, as mismo restringir accesos a determinados usuarios para informacin confidencial. 2. Toda herramienta usada en la administracin de una red, es potencialmente maligna y potencialmente benigna. Interprete esta afirmacin y agregue, a su manual de procedimientos, una clusula en la que haga pblica esta observacin. Tenga en cuenta la divisin de puestos de trabajo explicada en unidades anteriores.

Efectivamente toda herramienta usada en la administracin de una red es potencialmente maligna por que al ser usada por los hackers y/o crakers pueden daar nuestro sistema, inestabilizar por y hasta cortar nuestra red y as mismo potencialmente benigna porque los encargados o responsables de la seguridad de la red deben tener conocimiento de las mismas herramientas y utilizarlas para dar seguridad a la red impidiendo que extraos ingresen o para contrarestrar los daos que se puedan presentarse despus de los ataques, esto es en referencia a los administradores de red, pero si tomamos en cuenta a un usuario final sin conocimiento de estas herramientas, no podr utilizarlas benignamente. Preguntas argumentativas

1. Los logsticos de las actividades de la empresa son INDISPENSABLES para el

diagnstico de la seguridad de la red. Cules logsticos considera usted prioritarios para el problema de e-mail bombing, spamming y el denial of service? Justifique su eleccin. Considero que el logstico de a-mail recibidos es el prioritario, pues e-mail bombing, entra a travs de e-mail masivos a un mismo usuario, el spamming se da por e-mail repetitivos a miles de usuarios y denial of service de la saturacin de la red por tanto e-mail en recibidos que tienen que procesar se puede se colapsa.

2. Qu tan tiles o perjudiciales pueden ser los demonios en su red? Realice un informe

en el que explique el porqu se deben instalar demonios en el sistema de comunicacin de la empresa, cules y por qu. Los deminios son tiles porque tienen como objetivo principal brindar procesos y servicios de manera silenciosa y no permite la interaccin del usuario al momento de ser alterados por este. Los demonios que se podran instalar serian: 1. TELNET es un demonio que permite a los usuarios tener acceso de terminal a un sistema. A travs del demonio telnet, se crea una conexin entre cliente y servidor que sirve para transferir informacin, solo que el login y el password para acceder al sistema es hecho automticamente por el demonio. 2. ARGUS es una herramienta de dominio pblico que permite auditar el trfico IP que se produce en nuestra red, mostrndonos todas las conexiones del tipo indicado que descubre.

Preguntas propositivas 1. Seleccione las herramientas que considere necesarias para usar en su red de datos, que permitan generar un control de acceso. Tenga en cuenta que estas herramientas seleccionadas debern ir incluidas en el manual de procedimientos. Por esta razn, cree el procedimiento de uso de cada una de las herramientas seleccionadas.

NETLOG: Registra conexin cada milisegundo. Corrige ataques SATAN o ISS Genera Trazas Es un conjunto de programas: GABRIEL: Detecta ataques SATAN Genera alertas va-mail y otras en el servidor TCPLogger: Genera trazas protocolo TCP UDPlogger: Genera trazas protocolo UDP ICMP: Genera trazas conexipon ICMP Etherscan: Monitorea los protocolos y el archivo que hizo uso de dicho protocolo Nstat: Detecta cambios en la red, y da informacin sobre los periodos de tiempo

COURTNEY Detecta ataques SATAN Genera informacin procesada por TCPDump Ve la informacin de cabecera de paquetes: - Mquina de origen - Mquina de destino Chequea los puertos en un lapso de tiempo corto

2. De la misma manera que en el caso anterior, seleccione las herramientas que usar para chequear la integridad de su sistema y realice el procedimiento de uso de cada una de ellas.

COPS Chequea aspectos de seguridad relacionados con el sistema operativo UNIX Permisos de archivo Permisos de escritura y lectura Chequeo de password TIGER Chequea elementos de seguridad del sistema para detectar problemas y vulnerabilidades Configuracin general del sistema Sistemas de archivos Caminos de bsqueda generados Alias y cuentas de usuarios Configuraciones de usuarios Chequeos de servicios Comprobacin de nmeros binarios

CRACK Herramienta virtual en el sistema Forza contraseas de usuario mide el grado de complejidad de las contraseas Los password de nuestro sistema siempre estn encriptados y nunca los podemos desencriptar. TRIPWIRE Detecta cambios y modificaciones en el sistema

Você também pode gostar

- UF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasNo EverandUF1348 - Monitorización y resolución de incidencias en la interconexión de redes privadas con redes públicasAinda não há avaliações

- Actividad 3 - CRSDocumento4 páginasActividad 3 - CRSNider Reaz100% (1)

- Actividad 3 Redes y SeguridadDocumento6 páginasActividad 3 Redes y SeguridadDiego HernandezAinda não há avaliações

- Evidencia 3Documento4 páginasEvidencia 3Edwin Jesus Micolta FernandezAinda não há avaliações

- Actividad 3 Redes y SeguridadDocumento10 páginasActividad 3 Redes y SeguridadkilbyssAinda não há avaliações

- Evidencias 3Documento7 páginasEvidencias 3Yarleidys Morales PoloAinda não há avaliações

- Actividad 3 Redes y SeguridadDocumento7 páginasActividad 3 Redes y SeguridadGregorio Velasco Parra92% (12)

- Actividad 3 Redes y SeguridadDocumento3 páginasActividad 3 Redes y SeguridadleminheroAinda não há avaliações

- Taller Redes y Seguridad Unidad3Documento4 páginasTaller Redes y Seguridad Unidad3Nelcy Liliana Avella CaceresAinda não há avaliações

- Actividad 3 CRSDocumento5 páginasActividad 3 CRShenry torresAinda não há avaliações

- SENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Documento5 páginasSENA Redes y SEguridad Evidencias 3 Edgar Fernandez 12399171Edgar FernandezAinda não há avaliações

- Actividad 3 CRS DiegoOmarGilDocumento3 páginasActividad 3 CRS DiegoOmarGilDiego Omar GIl VargasAinda não há avaliações

- Victor Pardo Actividad 3 - CRSDocumento5 páginasVictor Pardo Actividad 3 - CRSVictor PardoAinda não há avaliações

- Taller 3 SenaDocumento3 páginasTaller 3 SenaNelson Alexander Montañez LunaAinda não há avaliações

- Actividad 1 RedDocumento18 páginasActividad 1 Redfrank7095Ainda não há avaliações

- Módulo1 Unidad03 Principios 2021 EHDocumento39 páginasMódulo1 Unidad03 Principios 2021 EHFederico JUÁREZAinda não há avaliações

- Elias Araya Control Semana 2 Redes Seguridad.Documento5 páginasElias Araya Control Semana 2 Redes Seguridad.elias67% (3)

- Formulario de AtaquesDocumento9 páginasFormulario de AtaquesLuis Ivan ContrerasAinda não há avaliações

- 02-CGTI Politicas de SeguridadDocumento4 páginas02-CGTI Politicas de SeguridadMayssie Molina DuarteAinda não há avaliações

- Carlos Garcia Tarea2Documento5 páginasCarlos Garcia Tarea2Carlos Ussiel Garcia EtterAinda não há avaliações

- Implementación de Redes Privadas Virtuales Utilizando Protocolo IPSecDocumento30 páginasImplementación de Redes Privadas Virtuales Utilizando Protocolo IPSecmiralakiAinda não há avaliações

- Trabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez BrazonDocumento8 páginasTrabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez Brazonliverpoolmarquez23Ainda não há avaliações

- Fundamentos de Redes y Seguridad Control 7Documento9 páginasFundamentos de Redes y Seguridad Control 7Marcelo Silva-Silva0% (1)

- Protocolos de Seguridad InformaticaDocumento10 páginasProtocolos de Seguridad InformaticaAlex235 GlezAinda não há avaliações

- U4 - Actividad FinalDocumento9 páginasU4 - Actividad FinalJuan Carlos Hinojos GalvánAinda não há avaliações

- Proyecto de Organizacion de ComputadoresDocumento18 páginasProyecto de Organizacion de ComputadoresJhonny QuirozAinda não há avaliações

- Seguridad y Administracion de RedesDocumento20 páginasSeguridad y Administracion de RedesJose RojasAinda não há avaliações

- Informe - Analisis e Implementacion Firewall Fortigate 90D - ChinchaDocumento31 páginasInforme - Analisis e Implementacion Firewall Fortigate 90D - Chinchajesussaldana100% (1)

- Proyecto Final REDES Y SEGURIDADDocumento6 páginasProyecto Final REDES Y SEGURIDADAlexandra VelaAinda não há avaliações

- Riesgos y Amenazas en Una RedDocumento4 páginasRiesgos y Amenazas en Una RedCarlos PortilloAinda não há avaliações

- Leonardo Yáñez Tarea2 RYSDocumento7 páginasLeonardo Yáñez Tarea2 RYSLEO YAÑEZ MELOAinda não há avaliações

- Amenazas y Metodos en La Seguridad en RedesDocumento7 páginasAmenazas y Metodos en La Seguridad en RedesJose Trinidad Aboyte ParadaAinda não há avaliações

- Ensayo de Las Clasificaciones de RedesDocumento8 páginasEnsayo de Las Clasificaciones de RedesJorge Luis May SanchezAinda não há avaliações

- Cuadernillo 3Documento24 páginasCuadernillo 3Bastian VenegasAinda não há avaliações

- Guia SeguridadDocumento6 páginasGuia SeguridadLisbeth Pamela Andino EscobarAinda não há avaliações

- Ensayo Administrador de RedDocumento4 páginasEnsayo Administrador de RedDyoNkAinda não há avaliações

- Auditoria de RedesDocumento15 páginasAuditoria de RedesYeniffer HernandezAinda não há avaliações

- Tarea IaccDocumento5 páginasTarea IaccJavirohAinda não há avaliações

- WebsPloit en Kali LinuxDocumento8 páginasWebsPloit en Kali LinuxJrdnzmbrnAinda não há avaliações

- Cuestionario Seguridad InformaticaDocumento9 páginasCuestionario Seguridad InformaticaAJAinda não há avaliações

- Resumen de Los Capítulos 9 Al 11Documento7 páginasResumen de Los Capítulos 9 Al 11Alfonso BustamanteAinda não há avaliações

- Existe Una Relación Directa Entre Las Vulnerabilidades y El Algoritmo PDocumento1 páginaExiste Una Relación Directa Entre Las Vulnerabilidades y El Algoritmo PyorkdayAinda não há avaliações

- Resumen Unidad 7 Libro Seguridad InformáticaDocumento6 páginasResumen Unidad 7 Libro Seguridad Informáticacarlosro1998Ainda não há avaliações

- Propuesta de SeguridadDocumento8 páginasPropuesta de Seguridadjuan caladAinda não há avaliações

- Auditoria A Sistemas en Ambientes Internet PDFDocumento4 páginasAuditoria A Sistemas en Ambientes Internet PDFJesus Antonio Contreras BarrazaAinda não há avaliações

- Actividad 7 Sistemas de Informacion GerencialDocumento7 páginasActividad 7 Sistemas de Informacion GerencialMaríaAinda não há avaliações

- AC 1 Anthony Aparicio QuirozDocumento7 páginasAC 1 Anthony Aparicio QuirozAnthony AparicioAinda não há avaliações

- BCSC 10 TecnicasDocumento3 páginasBCSC 10 TecnicasByron CrespoAinda não há avaliações

- Sistemas Operativos PrivativosDocumento12 páginasSistemas Operativos PrivativosFredy Lopez DextreAinda não há avaliações

- Sistemas Distribuidos de Denegacion de ServicioDocumento18 páginasSistemas Distribuidos de Denegacion de Servicioiona chouAinda não há avaliações

- Trabajo de Redes InformáticasDocumento22 páginasTrabajo de Redes InformáticasMaría AcostaAinda não há avaliações

- Actividad 7 - Sistemas de Información GerencialDocumento7 páginasActividad 7 - Sistemas de Información GerencialKarol Stephany MOSQUERA RESTREPO0% (1)

- Auditoria 2 Caso Est.Documento9 páginasAuditoria 2 Caso Est.Yesica Paola Hernandez AvilaAinda não há avaliações

- Computer ForensicsDocumento5 páginasComputer Forensicsjda1212Ainda não há avaliações

- Actividad 1 Unidad 2Documento7 páginasActividad 1 Unidad 2danna lopezAinda não há avaliações

- Conceptos BásicosDocumento4 páginasConceptos BásicosKev PeraltaAinda não há avaliações

- Eevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques InformáticosDocumento6 páginasEevidencia AA2-2 Plegable Determinar Las Políticas de Protección Contra Ataques Informáticosmartin acuñaAinda não há avaliações

- Planificacion de Seguridad en RedesDocumento14 páginasPlanificacion de Seguridad en RedesRoger Alfonso TeranAinda não há avaliações

- Proyecto Final CRSDocumento9 páginasProyecto Final CRSNicholas MooreAinda não há avaliações

- ACTIVIDADDocumento2 páginasACTIVIDADSushanna MoncadaAinda não há avaliações

- Memoria Descriptiva AdjudicacionDocumento2 páginasMemoria Descriptiva AdjudicacionSushanna MoncadaAinda não há avaliações

- Planta Actual PDFDocumento1 páginaPlanta Actual PDFSushanna MoncadaAinda não há avaliações

- Metrados Pintado-SrDocumento3 páginasMetrados Pintado-SrSushanna MoncadaAinda não há avaliações

- Preg. - IcjDocumento7 páginasPreg. - IcjSushanna MoncadaAinda não há avaliações

- Diferentes DenominacionesDocumento2 páginasDiferentes DenominacionesSushanna MoncadaAinda não há avaliações

- Coordenadas S-ADocumento2 páginasCoordenadas S-ASushanna MoncadaAinda não há avaliações

- EvacuacionDocumento1 páginaEvacuacionSushanna MoncadaAinda não há avaliações

- Sesiòn de Aprendizaje N4Documento2 páginasSesiòn de Aprendizaje N4Sushanna MoncadaAinda não há avaliações

- Sesiòn de Aprendizaje N3Documento3 páginasSesiòn de Aprendizaje N3Sushanna MoncadaAinda não há avaliações

- Sesiones AprendizajeDocumento5 páginasSesiones AprendizajeSushanna MoncadaAinda não há avaliações

- Planta2 PDFDocumento1 páginaPlanta2 PDFSushanna MoncadaAinda não há avaliações

- Memoria DescrptivaDocumento2 páginasMemoria DescrptivaSushanna MoncadaAinda não há avaliações

- Planta DistDocumento1 páginaPlanta DistSushanna MoncadaAinda não há avaliações

- Plan de Seguridad Video-PubDocumento9 páginasPlan de Seguridad Video-PubSushanna MoncadaAinda não há avaliações

- Tarea3 ArcgisDocumento2 páginasTarea3 ArcgisSushanna MoncadaAinda não há avaliações

- DOMESTICODocumento20 páginasDOMESTICOSushanna MoncadaAinda não há avaliações

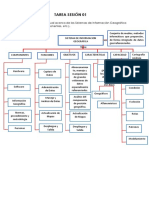

- Tarea Sesión2 1Documento2 páginasTarea Sesión2 1Sushanna MoncadaAinda não há avaliações

- Calculo CuadeDocumento4 páginasCalculo CuadeSushanna MoncadaAinda não há avaliações

- Especificaciones TécnicasDocumento14 páginasEspecificaciones TécnicasSushanna MoncadaAinda não há avaliações

- DOMESTICOSDocumento20 páginasDOMESTICOSSushanna MoncadaAinda não há avaliações

- Mapa ConceptualDocumento4 páginasMapa ConceptualSushanna Moncada33% (3)

- TECNOLOGIASSSDocumento28 páginasTECNOLOGIASSSPablo RodriguezAinda não há avaliações

- Plano de ArquitecturaDocumento1 páginaPlano de ArquitecturaSushanna MoncadaAinda não há avaliações

- Puertas SsDocumento2 páginasPuertas SsSushanna MoncadaAinda não há avaliações

- Gestion OrganigramaDocumento19 páginasGestion OrganigramaSushanna MoncadaAinda não há avaliações

- A Viva Mien ToDocumento4 páginasA Viva Mien ToSushanna MoncadaAinda não há avaliações

- Presentación 1Documento8 páginasPresentación 1Sushanna MoncadaAinda não há avaliações

- Usuario - Eliot Bautista Hernandez - 2021-Sprint - 6Documento1 páginaUsuario - Eliot Bautista Hernandez - 2021-Sprint - 6Eliot Bautista HernandezAinda não há avaliações

- Informática Jurídica: Universidad Nacional de Asunción Facultad de Derecho Y Ciencias SocialesDocumento12 páginasInformática Jurídica: Universidad Nacional de Asunción Facultad de Derecho Y Ciencias SocialesVero AmarillaAinda não há avaliações

- Especificación Montaje Pararrayos Tipo FranklinDocumento7 páginasEspecificación Montaje Pararrayos Tipo FranklinNestor Medina Arteaga50% (2)

- Manual NAS Synology PDFDocumento178 páginasManual NAS Synology PDFJerad PiquerAinda não há avaliações

- Nombre(s) RFC Apellido Paterno Curp Apellido Materno Régimen/Regímenes Administración DesconcentradaDocumento1 páginaNombre(s) RFC Apellido Paterno Curp Apellido Materno Régimen/Regímenes Administración DesconcentradaPaola de jesusss HernandezAinda não há avaliações

- Programa Cuenta Bancaria Internet Resolucion de La PruebaDocumento2 páginasPrograma Cuenta Bancaria Internet Resolucion de La PruebaIsis MejiaAinda não há avaliações

- CRIPTOGRAFÍADocumento34 páginasCRIPTOGRAFÍAroberdrumAinda não há avaliações

- UNAD - Acta de Aceptación (5) TELEFONIA IPDocumento11 páginasUNAD - Acta de Aceptación (5) TELEFONIA IPJackson Renteria MenaAinda não há avaliações

- Compatir Recursos Atraves de La RedDocumento15 páginasCompatir Recursos Atraves de La RedFRANCIS MARTINEZAinda não há avaliações

- Sistema de Pagos ElectronicosDocumento15 páginasSistema de Pagos ElectronicosVero CáceresAinda não há avaliações

- Copia de Cuestionario 2015 RegalDocumento25 páginasCopia de Cuestionario 2015 RegalDe Engel van RiveraAinda não há avaliações

- Informe Legal NDocumento4 páginasInforme Legal NMayra MontesAinda não há avaliações

- ActafalsaxdDocumento1 páginaActafalsaxdyuliamnaAinda não há avaliações

- David RockefellerDocumento4 páginasDavid RockefellerDiana Elizabeth OlivaresAinda não há avaliações

- Windows Server y DCDocumento2 páginasWindows Server y DCAngelaVidalAlvizAinda não há avaliações

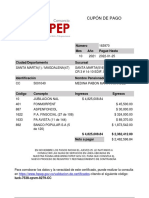

- CuponPago CC-5001040Documento2 páginasCuponPago CC-5001040Deimar Lopez DuranAinda não há avaliações

- Descarga, Aspecto, Almacenamiento, Instalación y Uso de Certificado de Firma Electrónica - v5Documento16 páginasDescarga, Aspecto, Almacenamiento, Instalación y Uso de Certificado de Firma Electrónica - v5Gissela BosquezAinda não há avaliações

- Virus y AntivirusDocumento5 páginasVirus y AntivirusJulioAinda não há avaliações

- Manual Protec Fire 5Documento8 páginasManual Protec Fire 5Ricardo TitoAinda não há avaliações

- Acta VeracruzDocumento2 páginasActa VeracruzLorely MejiaAinda não há avaliações

- Caso Ic3 br34k 2.0Documento22 páginasCaso Ic3 br34k 2.0PERUHACKINGAinda não há avaliações

- Cep 20230223 8846apr1202302232150302344 PDFDocumento1 páginaCep 20230223 8846apr1202302232150302344 PDFAlexis DominguezAinda não há avaliações

- Mexmasi 03 T 2 TrabDocumento13 páginasMexmasi 03 T 2 Trabdarkness5125100% (2)

- Exposicion Codigo de Seguridad HumanaDocumento62 páginasExposicion Codigo de Seguridad HumanaHugo Carlos Pineda Santos100% (2)

- CPC 100 User Manual ESPDocumento76 páginasCPC 100 User Manual ESPNicolás Felipe Severino Donoso100% (1)

- Manual Técnico RMIDocumento17 páginasManual Técnico RMIGustavo SalazarAinda não há avaliações

- Curp Hehe710612hhgrrm00Documento1 páginaCurp Hehe710612hhgrrm00PATRICIA HERNANDEZAinda não há avaliações

- Facturas ZMVDocumento17 páginasFacturas ZMVyajaira zamoraAinda não há avaliações

- 1DT-FR-0051 Formato - Guia de Usuario FinalDocumento57 páginas1DT-FR-0051 Formato - Guia de Usuario FinaldyacelgausamaAinda não há avaliações

- ZyghtDocumento7 páginasZyghtgestion integralAinda não há avaliações