Escolar Documentos

Profissional Documentos

Cultura Documentos

06 Seguridad y Monitoreo

Enviado por

Wendo HernandezTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

06 Seguridad y Monitoreo

Enviado por

Wendo HernandezDireitos autorais:

Formatos disponíveis

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Redes Inalmbricas a

Seguridad y monitoreo

Esteban De La Fuente Rubio

SASCO

21 de febrero de 2012

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

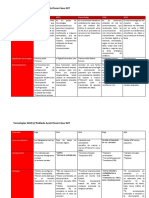

Tabla de contenidos

1 2

Introduccin o Seguridad f sica Cables Energ a Torres Seguridad inalmbrica a Amenazas a la red Autenticacin o Privacidad Monitoreo Monitoreo de la red Monitoreo de otras redes

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Introduccin o

En redes cableadas el control de acceso depender, a bsicamente, del acceso al medio f a sico. En el caso de una red inalmbrica los problemas son grandes a ya que el medio f sico es el aire. Un atacante puede encontrarse en cualquier lugar, con una antena adecuada, tratando de conseguir acceso a la red. Las ondas electromagnticas podrian ir ms alla de los l e a mites f sicos de las dependencias.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Introduccin (2) o

Un gran problema, el usuario.

Descontentos. Poco capacitados. Equivocacin. o

Se debe procurar que las comunicaciones inalmbricas sean a solo entre usuarios leg timos de la red. Debe existir un balance entre seguridad y usabilidad.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Introduccin (3) o

Figura: Triada de seguridad

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Seguridad f sica

Una parte importante de la seguridad en la red esta relacionada con los componentes f sicos de la misma. La alteracin de estos componentes, de forma intencional o o accidental, generalmente ver afectada la disponibilidad del a servicio. Situaciones comnes: u

Mover cable ethernet para conectar un laptop. Desenchufar un equipo para conectar el celular. Mover un equipo porque queda en un lugar incmodo. o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Seguridad f sica (2)

Utilizar letreros y/o etiquetas. Colocar equipos donde no estorben. Limitar el acceso a equipos, tomas de corriente o puntos de red cr ticos.

Equipos pequeos en rack de pared, en altura. n Equipos grandes en rack de piso, en sala especial.

Utilizar ventilacin, para eliminar el calor y la humedad que se o pueda acumular en los racks. Monitoree tanto temperatura como humedad donde sea posible, comnmente en salas. u

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Seguridad f sica (3)

(a) Mural

(b) Piso

Figura: Racks

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Cables

Atados y ocultos. Canalizados en interiores. Entubados en exteriores (sobre todo bajo tierra). Preera enterrar cables, a unos 30 cms. Instalar dos l neas (una para respaldo) en puntos cr ticos. Utilizar ductos de mayor capacidad para uso futuro. Indicar ruta donde se han enterrado cables, o utilizar aviso. Aleje la ruta de los cables de fuentes de emisin o electromagntica. e

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Energ a

Tomas de corrientes ubicadas dentro de racks. Donde no sea posible alejar los enchufes, utilizar tomas no tradicionales. Evitar dejar tomas de corrientes disponibles en una UPS o zapatilla. Utilizar una UPS online en sus equipos ms cr a ticos y al menos un recticador en otros.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Cables Energ a Torres

Torres

Torres o mstiles se vern afectadas principalmente por a a condiciones climticas. a Preera antenas grilladas en vez de platos parablicos. o Proteja los metales de la corrosin. o Instale proteccin contra rayos. o Equipos en exteriores ubiquelos dentro de cajas y de ser necesario con una adecuada ventilacin. o Utilice una luz para indicar el punto ms alto de su torre. a

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Seguridad inalmbrica a

Redes inalmbricas utilizan un medio compartido. a Ms parecidas a un hub que a un switch. a Ms grave aun ya que cualquier atacante puede ver el trco a a cursado de la red. Sintonizar canal colocar la tarjeta en modo monitor y capturar paquetes. Navegacin en redes inalmbricas es bastante annima. o a o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Amenazas de la red

Usuarios involuntarios. Puntos de acceso mal intencionados. Puntos de acceso pirata. War drivers. Monitoreo pasivo.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Identicador unico

Previo a acceder a los recursos de la red el usuario se debe autenticar. Ideal tener un identicador unico para cada usuario, inmodicable e imposible de suplantar. MAC como identicador unico.

Nmero de 48 bits, asociado a la tarjeta de red. u Listas para denegar o aceptar direcciones MAC. Mantener tablas en cada punto de acceso no es escalable. MAC puede ser cambiada y suplantada.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Redes ocultas

No se transmite el SSID o ESSID de la red inalmbrica. a Usuarios deben conocer el nombre de la red para conectarse. Se evitar que la red sea mostrada en ciertos programas de a escaneo de redes Otros usuarios no sabrn que la red esta ah ni que se usa a , cierto canal. Menor usabilidad. Con herramientas de monitoreo pasivo puede ser extra do igualmente el SSID.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Encriptacin o

Mejor herramienta para autenticar el acceso a la red. Evita que usuarios puedan ver el trco a pesar de haberlo a capturado. Alternativas de encriptacin estndares: o a

WEP (Wired Equivalent Privacy). WPA (Wireless Protected Access).

NO UTILIZAR WEP!

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP

Privacidad equivalente al cable. Publicado por la IEEE en la norma 802.11 en 1999. Clave compartida de 40 bits. Realiza las funciones de cifrado y autenticacin. o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (2)

Cifrado:

1 2

Se genera un checksum (CRC32) del mensaje en texto plano. Se forma cadena de 64 bits, utilizando 24 bits de vector de inicializacin (generador por el punto de acceso) y 40 bits de o la clave compartida. Utilizando RC4 (sistema de cifrado de ujo) se genera una cadena de unos y ceros a partir de la cadena de 64 bits. La cadena generada del RC4 y el texto plano son pasados por un proceso de XOR, generando el texto cifrado. Paquete enviado tiene el encabezado de la norma 802.11 ms a el vector de inicializacin, el mensaje cifrado y el checksum. o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (3)

Figura: Paquete encriptado utilizando WEP

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (4)

Autenticacin (desaf de 4 v o o as):

1 2

Usuario pide conexin al punto de acceso. o Respuesta del punto de acceso enviando desaf dirigido al o solicitante (generado aleatoriamente). Solicitante, utilizando la clave, env como respuesta el a desaf del punto de acceso el mensaje cifrado. o Punto de acceso descifra el mensaje y lo compara con original.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (5)

Figura: Autenticacin mediante desaf de 4 v o o as

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (6)

Vulnerabilidades: Conociendo C1, C2 y P2, puedo encontrar P1. La forma de obtener C2 y P2 es inyectando trco al punto de a acceso para obtener sucientes paquetes que contengan IVs. Clave pequea, hace posible adivinarla con computadores n actuales. Soporte de claves ms largas o rotacin del vector de a o inicializacin pretenden asegurar WEP. o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WEP (7)

Si bien no es el mtodo ms fuerte disponible, ciertamente es el e a implementado ms comnmente. a u Colocar los accesos inalmbricos en una red separada a la a institucional (f sicamente o lgicamente). o Hacer uso de VPN para los clientes inalmbricos. a Rotar la clave con frecuencia, para desalentar al atacante.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WPA

Acceso inalmbrico protegido. a Compatibilidad con hardware que utiliza WEP. Claves y vector de inicializacin de mayor tamao. o n Conguracin comn: WPA-PSK. o u WPA2 (IEEE 802.11i) es una versin mejorada de WPA, pero no o es compatible con todas las tarjetas de red.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WPA (2)

Puede utilizar: Clave privada compartida (PSK o Personal). Claves unicas asignadas a cada usuario (Enterprise). Certicado SSL para autenticar el punto de acceso y el cliente. Credenciales de autenticacin se revisan usando el protocolo o 802.1X. Se puede consultar una base de datos externa como RADIUS.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

WPA (3)

Ataques a WPA son posibles, pero lentos. Al igual que WEP provee de cifrado y autenticacin. o Su operacin es similar (usando IV de 48 bits, uso de llaves o unicas para los clientes). Si se captura el handshake, se pueden realizar ataques de diccionario de manera oine para obtener la clave WPA.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Portal cautivo

Se atrapa al usuario hasta que presente sus credenciales. El usuario accede mediante un sitio web a una aplicacin para o autenticarse. Tambin util para presental pol e tica de usos aceptables u otra informacin. o Generalmente utilizado en redes que no tienen otro mtodo de e autenticacin (como WEP o ltro MAC). o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Portal cautivo (2)

Figura: Usuario solicita pgina web y es redireccionado a

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Portal cautivo (3)

Figura: Usuario env credenciales al servidor de autenticacin a o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Portal cautivo (4)

Figura: Se permite el acceso del usuario a la red

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Portal cautivo (5)

Portales cautivos no proveen de encriptacin. o Se pueden mezclar tcnicas de encriptacin con portales e o cautivos. Por ejemplo, una universidad puede publicar la clave WPA2 de su red inalmbrica (para proteger los datos de los usuarios), a adicionalmente solicitar credenciales mediante un portal cautivo para autenticar que es un alumno el que se conecta.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Privacidad

Autenticacin vericada del extremo remoto. o Mtodos fuertes de encriptacin. e o Criptograf de clave pblica. a u Encapsulado de datos.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Privacidad (2)

Figura: Tnel encriptado, usando por ejemplo SSL u

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Privacidad (3)

Figura: Hombre en el medio, claves pblica ayudan frente a este ataque u

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Amenazas a la red Autenticacin o Privacidad

Privacidad (4)

Figura: Tnel SSH u

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red

Herramientas de registro y anlisis. a Flujo de trco, utilizacin de servicios u otros indicadores de a o la red. Permitir conocer que ajustes pueden ser necesarios en la red. a Equipos con soporte de SNMP. Monitoreo mediante demonios en los equipos.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (2)

Servicios ms populares? a Quines hacen uso ms intenso de la red? e a Canales inalmbricos usados en el rea? a a Puntos de acceso piratas? A que hora del d es ms utilizada la red? a a Sitios ms visitados por sus usuarios? a

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (3)

Est el trco entrante y saliente cerca de la capacidad a a disponible? Situaciones inusuales en la red que estn consumiendo ancho e de banda o causando otros problemas? El Proveedor de Servicios de Internet (ISP) est entregando a el servicio por el que se esta pagando? La red se comporta como se esperaba cuando se diseo? n

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (4)

Figura: MRTG: trco a

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (5)

Figura: MRTG: temperatura

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (6)

Figura: Nagios: mapa

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de la red (7)

Figura: Nagios: alertas

Esteban De La Fuente Rubio Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Qu podemos monitorear? e

Estad sticas de la red inalmbrica: a Seal y ruido recibidos desde todos los nodos del backbone. n Nmero de estaciones asociadas. u Redes y canales adyacentes detectados. Retransmisiones excesivas. Tasa de datos en los radios, si usa adaptacin automtica. o a

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Qu podemos monitorear? (2) e

Estad sticas del conmutador: Uso de ancho de banda por puerto del conmutador. Uso de ancho de banda discriminado por protocolo. Uso de ancho de banda discriminado por direcciones MAC. Porcentaje de paquetes de difusin respecto al total. o Prdida de paquetes y tasa de error. e

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Qu podemos monitorear? (3) e

Estad sticas de Internet: Uso de ancho de banda por antrin y por protocolo. o Solicitudes a la cach del servidor proxy. e Los 100 sitios ms visitados. a Solicitudes de DNS. Nmero de correos entrantes, correos spam, correos rebotados. u Tamao de la cola de correos entrantes. n Disponibilidad de servicios cr ticos (servidores web, servidores de correo, etc). Tiempos ping y tasa de prdida de paquetes a su ISP. e

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Qu podemos monitorear? (4) e

Estad sticas de salud del sistema: Uso de memoria. Uso del archivo Swap. Conteo de procesos. Carga del sistema. Voltaje y carga del UPS. Temperatura, velocidad del ventilador y voltajes del sistema. Estatus del arreglo RAID.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Tipos de herramientas

Analizadores de protocolo. Monitoreo sin supervisin (presentando grcas). o a Monitoreo en tiempo real (enviando alertas). Deteccin de instrusos. o

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Introduccin o Seguridad f sica Seguridad inalmbrica a Monitoreo

Monitoreo de la red Monitoreo de otras redes

Monitoreo de otras redes

Herramientas permiten conocer diferentes datos de la red inalmbrica. a ESSID, canal, potencia, MAC, encriptacin, etc. o Herramientas como inSSIDer o aircrack permitirn obtener a ms datos de las redes que los usualmente mostrados por las a herramientas del sistema operativo.

Esteban De La Fuente Rubio

Redes Inalmbricas Seguridad y monitoreo a

Você também pode gostar

- Soluciones Industriales Trendnet 2020 PDFDocumento34 páginasSoluciones Industriales Trendnet 2020 PDFAlvaro GutierrezAinda não há avaliações

- Telefónica Del Perú S.A.A ("Movistar" / "TDP") - Ruc: 20100017491 Dirección: Jr. Domingo Martínez Lujan 1130 Surquillo, LimaDocumento7 páginasTelefónica Del Perú S.A.A ("Movistar" / "TDP") - Ruc: 20100017491 Dirección: Jr. Domingo Martínez Lujan 1130 Surquillo, LimaFrantom CvAinda não há avaliações

- Ensayo de Tipos de RedesDocumento9 páginasEnsayo de Tipos de RedesDany DanicitaAinda não há avaliações

- Cable TrenzadoDocumento9 páginasCable TrenzadoROSALES PONCE RENZO ALFREDOAinda não há avaliações

- Capitulo 2 WLANDocumento7 páginasCapitulo 2 WLANJuan Carlos Baez AbreuAinda não há avaliações

- Tesis CallCenterDocumento172 páginasTesis CallCenterjosetox100% (1)

- X25Documento15 páginasX25martinAinda não há avaliações

- Sesion 1 Conceptos BásicosDocumento2 páginasSesion 1 Conceptos BásicosJohana AgudeloAinda não há avaliações

- Práctica Dirigida #12 Matemática Discreta 2023-10 ResueltaDocumento7 páginasPráctica Dirigida #12 Matemática Discreta 2023-10 ResueltaJosé ZansAinda não há avaliações

- Caracteristicas de La Red de Telecomunicaciones en Cobre PDFDocumento76 páginasCaracteristicas de La Red de Telecomunicaciones en Cobre PDFdidarioc50% (2)

- Capa Fisica de Una Red WanDocumento3 páginasCapa Fisica de Una Red WanAtiseret UribeAinda não há avaliações

- Enrutamiento de RedesDocumento34 páginasEnrutamiento de RedesFernanda BeltranAinda não há avaliações

- Administracion Del Ensamble y Mantenimiento de Computadores y RedesDocumento9 páginasAdministracion Del Ensamble y Mantenimiento de Computadores y RedesjhonericxkAinda não há avaliações

- PDH Jerarquía Digital PlesiócronaDocumento5 páginasPDH Jerarquía Digital PlesiócronaEugenio Puche SánchezAinda não há avaliações

- TALLER EJE 2 Enrutamiento de REDDocumento8 páginasTALLER EJE 2 Enrutamiento de REDjhonatanAinda não há avaliações

- SP Datasheet TPE-5028WS (v1.0R)Documento4 páginasSP Datasheet TPE-5028WS (v1.0R)IldegarAinda não há avaliações

- Curr HugoDocumento4 páginasCurr HugoburundiaAinda não há avaliações

- Cuadro Comparativo Tecnologias WANDocumento3 páginasCuadro Comparativo Tecnologias WANFlavio RobledoAinda não há avaliações

- Tarea 2 Telecomunicaciones 3Documento5 páginasTarea 2 Telecomunicaciones 3PanZón Con ZAinda não há avaliações

- Unidad 4-Tarea 4 - Redes y Medios de TransmisionDocumento12 páginasUnidad 4-Tarea 4 - Redes y Medios de TransmisionJuan Jose PerdomoAinda não há avaliações

- RedesyconectividadDocumento4 páginasRedesyconectividadJorge ArroyoAinda não há avaliações

- Práctica#8 Diseño de RedesDocumento9 páginasPráctica#8 Diseño de RedesYosef GalavizAinda não há avaliações

- TRANSCEIVERS, LinalDocumento7 páginasTRANSCEIVERS, Linalfamilia leonsicuaAinda não há avaliações

- CCNA R&S ApuntesDocumento122 páginasCCNA R&S ApuntesMarco Leonel Ari ZuritaAinda não há avaliações

- Seguridad Perimetral en Redes IpDocumento24 páginasSeguridad Perimetral en Redes IpRocio Balbin Lazo100% (1)

- Manual - SIP - TRUNK Telsur SV9100 V3Documento21 páginasManual - SIP - TRUNK Telsur SV9100 V3Andres Alexis Rubilar MatamalaAinda não há avaliações

- Informe de Lab - No.3 ProtocolosDocumento7 páginasInforme de Lab - No.3 ProtocolosJesús SantosAinda não há avaliações

- Redes FTTXDocumento6 páginasRedes FTTXjordan herreraAinda não há avaliações

- Protocolo MODBUSDocumento19 páginasProtocolo MODBUSHernando CarrilloAinda não há avaliações

- F004-P006-GFPI Guia de Aprendizaje REDES 1Documento17 páginasF004-P006-GFPI Guia de Aprendizaje REDES 1Mónica Riaño TibamosoAinda não há avaliações