Escolar Documentos

Profissional Documentos

Cultura Documentos

06 Seguridad Transaccional

Enviado por

Victor Jose Rua ChicaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

06 Seguridad Transaccional

Enviado por

Victor Jose Rua ChicaDireitos autorais:

Formatos disponíveis

Seguridad

Transaccional

Ene, 2010

Coro, Venezuela

Ing. Gonzalo Barbosa Berjn

AMBIENTES

ELECTRONICOS

Caractersticas generales

Autenticacin. Este es un

proceso para confirmar que la

persona que origina la transaccin

realmente es el usuario de la

tarjeta. Esta autenticacin puede

ser hecha generalmente con Clave

(PIN) o con cdula.

Confidencialidad. Consiste en

proteger secretamente los datos de

la transaccin, ante la intercepcin

de la informacin por personas, esto

se hace a travs de la encripcin del

PIN y su procesamiento apoyado en

medios fsicos.

Caractersticas generales

No rechazo. Si una transaccin vlida

es hecha, ningn sistema involucrado en la

transaccin puede denegar la transaccin.

El log de archivos o tablas guarda la

actividad del registro y lo conserva para

futuras consultas.

Integridad: Asegura que los datos no

han sido alterado, corruptos o cambiados.

Si un cambio a los datos ocurre, entonces

la autenticacin no coincidir. Existe una

validacin de datos que sirve para

chequear la integridad de lo mismos,

conicida como MAC. El cual es un

requisito en algunos paises para

interactuar con las redes

Sistemas encriptadores

Sistemas con llave Privada.

Se usa la misma llave para encriptar y

desencriptar. Ambas partes deben

conocer la llave. Se requiere

compartir una llave por cada sistema

con el que se decida cambiar

informacin. (DES, 3DES)

Sistemas encriptadores

Sistema de llave pblica.

Se usa una llave para encriptar y

otra para desencriptar. (RSA), Un

software muy conocido que usa

este sistema es PGP

Algoritmo de encripcin DES

Encripcin. Es el proceso que codifica un

mensaje para que sea leido solamente por

un sistema que conozca el algoritmo usado

para tal fin. Tpicamente algoritmos

matemticos son aplicados a mensajes que

usan llaves que alteran su contenido.

(Privacidad).

DES (Data Encryption Standard). IBM

desarroll originalmente el DES en 1977.

Esto ha sido especificado en los estndares

ANSI X3.92 and X3.106, el estndar Federal

FIPS 46 and 81, tambin por el ISO de DEA-1

(Data Encryption Algorithm 1)

Administracin de llaves

The Hardware Security Module (HSM)

Es la consola de configuracin provee un

mecanismo para configurar los esquemas de

administracin de llaves soportados por

Postilion.

El esquema de administracin de la llave de

sesin maestra usa llaves Data Encryption

Algorithm (DEA1) llaves compartidas entre

varias zonas de seguridad. Las llaves son

usadas para encriptar, desencriptar y

verificar datos intercambiables entre las

partes. Cada una de las dos partes

comparte una llave inicial.

Administracin de llaves

Cuando se crea una llave administrativa usando

una llave inicial DES o 3DES, se encripta las

llaves de operacin tambin. La llave inicial se

refiere a la llave maestra, y la llave

operacional como una llave de sesin. (La llave

maestra no debe confundirse con la SMK o

LMK, Llave almacenadora maestra que es nica

por cada mdulo y amacenada en forma segura

en un HSM.)

HSMs usualmente almacenan una llave

fsicamente en el Mdulo, llamada LMK, en

otros Storage Master Key (SMK).

Antes de que cualquier esquema de

administracin de llaves sea configurado, la

LMK o SMK debe ser ingresada en el HSM.

Es muy importante indicar que la

informacin de los componentes de una

llave de seguridad debe almacenarse

preferiblemente en lugares separados.

El acceso y custodia de esta informacin

debe ser asignada por lo menos a dos

personas las cuales tienen mitades

distintas de la informacin de cada

llave.

Si la LMKo SMK se pierden, el HSM ser

alimentado con la misma llave SMK y

recargarse al mdulo. Caso contrario

hay que ingresar la nueva SMK y la

totalidad de las llaves debido que todas

son creadas de nuevo.

Administracin de llaves

Tipo de llaves

Tipo de llaves

Key Encryption Keys (KEK), Llave

encriptora de llaves, es usada para encriptar

llaves operacionales como llave la PIN o la de

MAC. Y es ingresada nicamente por PINPad

Key Working PIN (KWP). Llave de trabajo de

PIN, Las terminales son alimentadas con

llaves KEK o maestras para encriptar esta

llave. Cada que la terminal inicia deber

intercambiar esta llave. La cual es encriptada

bajo una llave maestra o KEK.

Esta se alimenta mediante un criptograma

que es obtenido de la encripcin de la KWP

bajo la KEK asociada.

Tipo de llaves

Key Verification PIN (KVP), Llave de

verificacin de PIN usada para validarlo.

Un PIN jamas debe ser almacenado en una base

de datos en claro, siempre son verificados

criptogrficamente contra un valor llamado

offsetPIN.

Para los casos de asociacin de un PIN a la

banda, se verifica contra el PIN Verification

Value (PVV).

Las llaves KVPs estan disponible para dos

formatos actualmente:

Visa PIN (Double-length keys) 32 digitos

IBM PIN (single-length keys). 16 digitos

Tipo de llaves

Message Working Autenthication (KWA).

Llave de autenticacin del mensajes, se usa

entre dos sistemas que necesitan verificar que

un mensaje no ha sido alterado. Esta llave

puede ser intercambiada encritndola bajo una

KEK. En algunos paises es de uso obligatorio

Key Verification Card (KVC). Es la llave

verificadora de tarjetas. Se usa para chequear

que una tarjeta (Track2) no ha sido alterada.

Este dato se obtiene de un subcampo en el

track2. Postilion calcula el CVV usando esta

llave, tambien llamada (CVK).

Los datos para la validacin son PAN, Fecha

Expiracin y Cdigo Restriccin del servicio.

IDLL

El Intercambio Dinmico de LLaves, es un

proceso dirigido a cambiar las llaves con las

cuales se encriptan los PINes y/o se calcula el

MAC cuando existe. Esto con el fin de evitar

riesgos de filtracion a una llave y los datos

puedan ser desencriptados.

Pueden existir diferentes factores para realizar

este proceso:

Nmero de Transacciones

Nmero de errores al intentar validar una clave

A una hora determinada.

Cada que se hace conexin entre las partes

MAC

Esta dirigido a mantener la integridad de los

componentes mas sensibles de un mensaje y

evitar que sean alterados en el flujo de envio y

recepcin del mismo.

Se habilitan el campo P-64 o el S-128.

Se trabaja ASCII Hex. Con longitud de 8 o 16

bytes

Se calcula MAC a todo mensaje financiero y a

todo su contenido, menos al campo PINBLOCK.

Se calcula MAC a mensajes admitivos 0800 y

0810 que manejen intercambio dinamico de

llaves.

0800 y 0810 de Echotest, Logon y Logoff no

tendran MAC.

Caracteristicas de

seguridad

en Postilion RealTime

Proteccin de Hotcards

Para evitar que tarjetas perdidas o

robadas se aprueben, Postilion cambia su

estado en Postcard, evitando que pasen

luego de ser cambiadas de estado,

mediante mensaje en linea 0322 o en

batch.

Si un tarjeta Habiente reporta perdida su

tarjeta y luego indica que la encontr,

significa que habra que devolver el

bloqueo por perdida de dicha tarjeta. A

menos que las polticas del emisor de la

tarjeta no lo contemplen

CVV, Verificacin de tarjeta

El PAN se usa junto con otros datos para

calcular el valor del CVV de 3 dgitos y es

almacenado en un lugar en el track 2.

Este proceso lo hace el emisor de la tarjeta

mediante llaves de seguridad llamada CVK.

Cada que una trasaccin requiere verificar

la tarjeta, se hace el calculo del valor

junto con ciertos campos ISO.

Al final de los 8 pasos del mtodo, deben

tenerse los 3 caracteres numricos que

componen al CVV, corresponden a los 3

primeros nmeros

En algunos casos, el Track2 no est

disponible. Regularmente esto pasa cuando

la entrada del PAN se hizo en forma manual

(Tx. Voz, Internet).

Postilion en este caso puede chequear si la

tarjeta es fraudulenta verificando el (CVV2)

ya que la entrada del campo fu

manualmente, usando fecha de expiracin, 3

ceros a cambio de servicio de restriccin y la

llave misma de encripcin CVK que valida el

CVV.

Importante conocer que la validacin del

CVV2, cuando es hecha por algunas las redes

se usa con formato MMYY en la fecha de

expiracin.

CVV, Verificacin de tarjeta

Procesamiento de PIN

El buen uso del PIN depende enteramente de

su secreto. Esto es escencialmente que tener

en secreto un PIN no es un compromiso real de

la institucin. Solo una medida.

La autenticacin PIN no se har nunca con una

coincidencia de informacin en alguna base de

datos, siempre es con procedimeinto EFT antes

dichos. (Contra banda o en base de

datos)

Postilion provee emision de tarjetas con los

siguientes servicios de procesamiento de PIN:

Traduccin de PIN. Al llegar o salir del sistema

Verificacin de PIN. Si se es emisor y hay las

llaves.

Traduccin de PIN

Traduccin de PIN

Postilion desencripta y encripta el PIN

Block (Campo ISO 52) que llega de un

Nodo Origen, usa la llave compartida

con la otra parte y reencripta el PIN

Block usando la llave compartida con el

Nodo destino.

El PIN block encriptado bajo la llave que

Postilion comparte con el Nodo destino a

ser verificado.

La traduccin de PIN establece varias

zonas de seguridad

Verificacin de PIN

Postilion puede verificar ambos tipos de

PINes seguros e inseguros. Postilion soporta

2 esquemas de verificacin de PIN:

Esquema VISA PIN.

Esquema IBM PIN.

Con la verificacin de tarjeta, 2 valores son

calculados cuando el PIN se emite: El PIN

actual, que solo debe ser impreso en

sobreflex de seguridad, y uno recalculado

de 4 dgitos para el PIN Verification Value

(PVV).

Este PVV es almacenado en el Track2 de la

tarjeta o en la base de datos de Postilion,

segn las polticas de emisor.

Verificacin de PIN

Este valor es comparado con el PVV en el

Track 2 o en la base de datos.

Postilion previene PINes fraudulentos

haciendo bloqueo temporal de la tarjeta

luego de 3 o X intentos en el da.

Cuando 3 PIN han fallado sucecivamente

en la misma tarjeta, har que se decline

hasta el siguiente da, o cuando el

banco lo indique todas las transacciones

a esa tarjeta.

3DES

El 3DES es usado con una doble longitud de una

llave DES (128 bits de largo, con 112 BITs

efectivos).

La encripcin de 3DES de un valor es hecha en

tres partes. Se encripta la llave con la primer

parte, luego se desencripta con la segunda

parte y nuevamente se encripta con la primer

parte o una tercera si esta se tiene definida.

Si una llave tiene 56 bits de largo, entonces es

2^ 56 (que es: 72,057594,037927,936) llaves

posibles.

3DES incrementa el nmero de intentos por

fuerza bruta de 2^ 56 a 2^112 combinaciones.

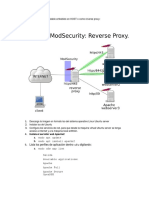

DISPOSITIVOS CRITPOGRAFICOS

El Incognito TSM310 mostrado

es uno de los dispositivos

criptogrficos PCI de alto

rendimiento, usado como un co-

procesador en un servidor.

Designado para brindar alto rendimiento,

servicios de alta seguridad, el TSM310 es

una tarjeta para Switch EFT, servidores e-

commerce y servidores de red movil.

Soporta encripcin en DES, 3DES y RSA.

Existiendo otro dispositivos como THALES Y

ATALLA igualmente cerrados por software

Preguntas

Você também pode gostar

- Actividad WiresharkDocumento4 páginasActividad WiresharkEdson NavilAinda não há avaliações

- Fase de Ataque. Testing de Aplicaciones Web Con Burp SuiteDocumento13 páginasFase de Ataque. Testing de Aplicaciones Web Con Burp SuiteaneudyhAinda não há avaliações

- Iso 8583Documento12 páginasIso 8583Carlos MandujanoAinda não há avaliações

- Ejercicios EncriptadoDocumento2 páginasEjercicios EncriptadoJean JarquinAinda não há avaliações

- Network MinerDocumento4 páginasNetwork MinerR Ivan CaAinda não há avaliações

- Hoja de Respuestas Analisisforense NDocumento7 páginasHoja de Respuestas Analisisforense NAnyu GuzAinda não há avaliações

- Test FinalDocumento5 páginasTest FinalRonny Fabián Espinosa EspinosaAinda não há avaliações

- ISO 8583 EsDocumento19 páginasISO 8583 Eswilliam culi gabrielAinda não há avaliações

- Servidor RADIUSDocumento23 páginasServidor RADIUSManuel Monzón PérezAinda não há avaliações

- Analisis ForenseDocumento4 páginasAnalisis Forensejavi.collado.aAinda não há avaliações

- Cryptosec RKL - Software de Encriptación para Cajeros AutomáticosDocumento7 páginasCryptosec RKL - Software de Encriptación para Cajeros AutomáticosRealsec Sistemas de cifrado y firma digitalAinda não há avaliações

- Introducción A La CiberseguridadDocumento26 páginasIntroducción A La Ciberseguridadmelanie patricia reyna juicaAinda não há avaliações

- Nota de Credito PDFDocumento5 páginasNota de Credito PDFVictor Jose Rua ChicaAinda não há avaliações

- Propuesta SGSIDocumento5 páginasPropuesta SGSIIng Leonardo Barros OrtegaAinda não há avaliações

- Curso Introduccion A Ciberseguridad AugustoDocumento105 páginasCurso Introduccion A Ciberseguridad AugustoAugusto Chicoj IboyAinda não há avaliações

- Cómo Configurar VPN IPSEC en CiscoDocumento7 páginasCómo Configurar VPN IPSEC en CiscoJose Luis RodriguezAinda não há avaliações

- 2 PGPDocumento3 páginas2 PGPAndres DuarteAinda não há avaliações

- CriptografíaDocumento75 páginasCriptografíaleyton315Ainda não há avaliações

- Queres Invertir - Toma + Yapa - Taringa!Documento24 páginasQueres Invertir - Toma + Yapa - Taringa!BeccaAinda não há avaliações

- Atacar Wpa Wpa2 PSKDocumento12 páginasAtacar Wpa Wpa2 PSKClareanoAinda não há avaliações

- Manual en Español Suite Aircrack-NgDocumento12 páginasManual en Español Suite Aircrack-NgCastro SebastianAinda não há avaliações

- Ortiz Angel Cifrado Descifrado DES AESDocumento7 páginasOrtiz Angel Cifrado Descifrado DES AESHelo Ortiz100% (1)

- Cifrado de Imágenes Utilizando Advanced Encryption Standard (AES) Con Permutación Variable PDFDocumento83 páginasCifrado de Imágenes Utilizando Advanced Encryption Standard (AES) Con Permutación Variable PDFAlejandro Arcce AtaucusiAinda não há avaliações

- Servidor ProxyDocumento27 páginasServidor ProxymjtyAinda não há avaliações

- 01cómo Funcionan Las Tarjetas de Pago Parte IV - Banda Magnética - LLDocumento7 páginas01cómo Funcionan Las Tarjetas de Pago Parte IV - Banda Magnética - LLJonatan RonaldoAinda não há avaliações

- Cifrado de La Información, y Metodos de Criptografia de La InformaciónDocumento15 páginasCifrado de La Información, y Metodos de Criptografia de La InformaciónCarolina CoreasAinda não há avaliações

- Cómo Realizar Un Análisis Forense Con AutopsyDocumento11 páginasCómo Realizar Un Análisis Forense Con AutopsyDaiki De La Vega JiménezAinda não há avaliações

- Metaexploitable 2Documento26 páginasMetaexploitable 2estiven12Ainda não há avaliações

- Musi003 t4 Act CarlosMartinezDocumento1 páginaMusi003 t4 Act CarlosMartinezTecSoft RiobambaAinda não há avaliações

- Nómina Ayuntamiento Río BravoDocumento17 páginasNómina Ayuntamiento Río BravoDía a Día Tamaulipas.Ainda não há avaliações

- Clase III - Sistemas de Numeracion - PresentacionDocumento12 páginasClase III - Sistemas de Numeracion - PresentacionJosé Eduardo Chavez CabanillasAinda não há avaliações

- Diffie HellmanDocumento35 páginasDiffie Hellmanfantasma_gasperAinda não há avaliações

- Monitorización de Aplicaciones Usando ELK StackDocumento19 páginasMonitorización de Aplicaciones Usando ELK StackManuel VegaAinda não há avaliações

- Laboratorio WafDocumento6 páginasLaboratorio WafJuan Carlos Giraldo VidalAinda não há avaliações

- 01-Criterios Generales Auditoria InformaticaDocumento19 páginas01-Criterios Generales Auditoria Informaticasusoooo4181Ainda não há avaliações

- 1509-Análisis Malware - (Policia Federal) - Primer Parte - by TorrescrackDocumento42 páginas1509-Análisis Malware - (Policia Federal) - Primer Parte - by TorrescrackmazacotesAinda não há avaliações

- Server SoftguardDocumento6 páginasServer SoftguardOswaldo Merchan100% (1)

- CLCript Entrega 09 Matematicas Discretas Criptografia SAMCriptDocumento23 páginasCLCript Entrega 09 Matematicas Discretas Criptografia SAMCriptGuillermo AlmagroAinda não há avaliações

- Gestion y Analisis de Logs en WindowsDocumento4 páginasGestion y Analisis de Logs en WindowsFrancisco BarriosAinda não há avaliações

- Criptografía y Métodos de CifradoDocumento19 páginasCriptografía y Métodos de CifradoGili MartinezAinda não há avaliações

- Mexmasi07 t4 ActDocumento7 páginasMexmasi07 t4 ActKevin0% (1)

- Guía Básica MetasploitDocumento11 páginasGuía Básica MetasploitJavier Alejandro Sáenz LeguizamónAinda não há avaliações

- Vulnerabilidades de Las Redes WIFIDocumento11 páginasVulnerabilidades de Las Redes WIFIDeejay Alex-tAinda não há avaliações

- Investigadores Demuestran Múltiples Vulnerabilidades en Chips EMV en Black Hat USA 2016Documento2 páginasInvestigadores Demuestran Múltiples Vulnerabilidades en Chips EMV en Black Hat USA 2016Jonatan RonaldoAinda não há avaliações

- Taller de Seguridad InformaticaDocumento8 páginasTaller de Seguridad Informaticaca_martin-1Ainda não há avaliações

- Cifrado ElgamalDocumento17 páginasCifrado ElgamalEmmanuel Ramirez MartinezAinda não há avaliações

- Zuniga Maria Algoritmos MD5 SHA1 SHA256Documento7 páginasZuniga Maria Algoritmos MD5 SHA1 SHA256Majito Zúñiga SuárezAinda não há avaliações

- Encriptación WEPDocumento2 páginasEncriptación WEPAlbarit KusumiAinda não há avaliações

- Índice: Historia Algoritmo RSADocumento8 páginasÍndice: Historia Algoritmo RSARoymer A C HernándezAinda não há avaliações

- Configuración de SquidDocumento9 páginasConfiguración de SquidMiguel A. AlvaAinda não há avaliações

- Instalación de ISPCONFIG y Sus DependenciasDocumento17 páginasInstalación de ISPCONFIG y Sus DependenciasDoll KlardAinda não há avaliações

- Cómo Utilizar OpenVAS para La Evaluación de VulnerabilidadesDocumento8 páginasCómo Utilizar OpenVAS para La Evaluación de VulnerabilidadesjmariachiAinda não há avaliações

- Scripts y Comandos para VMwareDocumento3 páginasScripts y Comandos para VMwareinfobits100% (1)

- Wep Wpa Wpa2Documento2 páginasWep Wpa Wpa2Madeleyn GuzmanAinda não há avaliações

- Cifrado de VigenereDocumento8 páginasCifrado de Vigenerejuandugo123Ainda não há avaliações

- Proyecto CriptografiaDocumento3 páginasProyecto CriptografiaLuis SosaAinda não há avaliações

- CAPITULO I CriptografiaDocumento10 páginasCAPITULO I CriptografiaAndres CastroAinda não há avaliações

- Codigos VulnerablesDocumento9 páginasCodigos VulnerablesAndrés NarváezAinda não há avaliações

- Clases FORENSEDocumento83 páginasClases FORENSERoberto Carlos VillacrésAinda não há avaliações

- 06 Seguridad TransaccionalDocumento27 páginas06 Seguridad Transaccionalraiku01100% (1)

- Tema 21Documento16 páginasTema 21Mirian MirandaAinda não há avaliações

- Cryptosec - Sistema HSMDocumento2 páginasCryptosec - Sistema HSMRealsec Sistemas de cifrado y firma digitalAinda não há avaliações

- Examen 8 - 02Documento9 páginasExamen 8 - 02Raúl Galindo LópezAinda não há avaliações

- 1395 Formato de Bienes y RentasDocumento2 páginas1395 Formato de Bienes y Rentasbeto7248889100% (1)

- Proporcionalidad Directa e InversaDocumento5 páginasProporcionalidad Directa e InversaalexAinda não há avaliações

- 2.7 Cilindros Conos Esferas y Piramides PDFDocumento10 páginas2.7 Cilindros Conos Esferas y Piramides PDFByron Calmo RodasAinda não há avaliações

- Dilatacio Termica EsDocumento11 páginasDilatacio Termica EsCelia RmzAinda não há avaliações

- SEXTO PrimerperiodoDocumento23 páginasSEXTO PrimerperiodoVictor Jose Rua ChicaAinda não há avaliações

- Presupuesto NuevoDocumento9 páginasPresupuesto NuevoVictor Jose Rua ChicaAinda não há avaliações

- Qué Pasaría SiDocumento4 páginasQué Pasaría SiPaola Contreras MirandaAinda não há avaliações

- Ejemplo de Marco Conceptu de Proyecto Trasversal (Alberto)Documento29 páginasEjemplo de Marco Conceptu de Proyecto Trasversal (Alberto)Victor Jose Rua ChicaAinda não há avaliações

- Caracteristica SwitchDocumento1 páginaCaracteristica SwitchVictor Jose Rua ChicaAinda não há avaliações

- 6 AA2 4 Plan de Configuración y Recuperación DESASTRES SMBDDocumento15 páginas6 AA2 4 Plan de Configuración y Recuperación DESASTRES SMBDyamile100% (2)

- Guia FactorizacionDocumento6 páginasGuia FactorizacionVictor Jose Rua ChicaAinda não há avaliações

- Tutorial Database ServersDocumento45 páginasTutorial Database ServersOscar Osorio ArizaAinda não há avaliações

- Clse Sexto GradoDocumento10 páginasClse Sexto GradoVictor Jose Rua ChicaAinda não há avaliações

- Plan de Mejoramiento La ConcepcionDocumento2 páginasPlan de Mejoramiento La ConcepcionVictor Jose Rua ChicaAinda não há avaliações

- Cita NeuroDocumento1 páginaCita NeuroVictor Jose Rua ChicaAinda não há avaliações

- Tecn Construcion PruebasDocumento21 páginasTecn Construcion PruebasIreneo SotoAinda não há avaliações

- Taller Unidad Nc2b0 2 Grado DecimoDocumento3 páginasTaller Unidad Nc2b0 2 Grado DecimoVictor Jose Rua ChicaAinda não há avaliações

- FirewallDocumento4 páginasFirewallVictor Jose Rua ChicaAinda não há avaliações

- LinsayDocumento9 páginasLinsayVictor Jose Rua ChicaAinda não há avaliações

- Taller Unidad Nc2b0 8 Grado DecimoDocumento3 páginasTaller Unidad Nc2b0 8 Grado DecimoVictor Jose Rua ChicaAinda não há avaliações

- BOMBACHASDocumento1 páginaBOMBACHASMeli MedinaAinda não há avaliações

- Soat PDFDocumento4 páginasSoat PDFVictor Jose Rua ChicaAinda não há avaliações

- Presentación 1Documento1 páginaPresentación 1Victor Jose Rua ChicaAinda não há avaliações

- An Tropo Me TriaDocumento2 páginasAn Tropo Me TriaVictor Jose Rua ChicaAinda não há avaliações

- Foro 1Documento1 páginaForo 1Victor Jose Rua ChicaAinda não há avaliações

- Presentación 1Documento1 páginaPresentación 1Victor Jose Rua ChicaAinda não há avaliações

- Ejercicios 1Documento2 páginasEjercicios 1Victor Jose Rua ChicaAinda não há avaliações

- Imprimible Patronaje Masculino m4Documento16 páginasImprimible Patronaje Masculino m4Stheven Rodriguez0% (1)

- Mapa Conceptual Tipos de Auditoria InformaticaDocumento4 páginasMapa Conceptual Tipos de Auditoria InformaticaCarlos Alberto Llanos Manrique100% (1)

- Cuestionario General-1Documento9 páginasCuestionario General-1Olvin Josue Vasquez LorenzoAinda não há avaliações

- Tarea Semana 7, Auditoria de SistemasDocumento7 páginasTarea Semana 7, Auditoria de SistemasLorencito Recarey Torres67% (3)

- Wendy Moreno Tesis 04-09-2015correccion OrtografiaDocumento100 páginasWendy Moreno Tesis 04-09-2015correccion OrtografiaAngel Danilo TacuriAinda não há avaliações

- NIST SP 800-171r2-ESDocumento113 páginasNIST SP 800-171r2-ESVictor PujolsAinda não há avaliações

- 4.3 Politicas de SeguridadDocumento5 páginas4.3 Politicas de SeguridadLuis Eduardo MorenoAinda não há avaliações

- La Inteligencia EmpresarialDocumento5 páginasLa Inteligencia EmpresarialJuan Pablo Cuenca LudeñaAinda não há avaliações

- Capítulo 6 RedesDocumento86 páginasCapítulo 6 RedesEmma Lucía Peraza CruzAinda não há avaliações

- BCSC - Libro Blanco Ciberseguridad Pais Vasco 2018Documento95 páginasBCSC - Libro Blanco Ciberseguridad Pais Vasco 2018Miren Maldera CrespoAinda não há avaliações

- Res RSIDocumento2 páginasRes RSIangelAinda não há avaliações

- Ciberdelitos - TP2 - 81.25% - CRDocumento11 páginasCiberdelitos - TP2 - 81.25% - CRPro.Di.Bur. Programa de Difusión BursátilAinda não há avaliações

- MEMORIA - 2021 LinkserDocumento63 páginasMEMORIA - 2021 LinkserEduardo Negrete BecerraAinda não há avaliações

- Laboratorio No 1Documento11 páginasLaboratorio No 1miloAinda não há avaliações

- Seguridad en La Nuve TelecableDocumento7 páginasSeguridad en La Nuve TelecableJulio Garcia GarciaAinda não há avaliações

- 877 2020 (Anexo)Documento5 páginas877 2020 (Anexo)amezarinaAinda não há avaliações

- Cyber Kill Chain FrameworkDocumento11 páginasCyber Kill Chain FrameworkDavidAinda não há avaliações

- Hacking Etico Avanzado Cs-AcademyDocumento2 páginasHacking Etico Avanzado Cs-AcademyCibernetico CubamorAinda não há avaliações

- Plan Operativo de Sudcomite de Sistemas de InformacionDocumento19 páginasPlan Operativo de Sudcomite de Sistemas de InformacionJuventudCuadrangular IccSantafeAinda não há avaliações

- Grado en Ingeniería Informática (FIB)Documento6 páginasGrado en Ingeniería Informática (FIB)Lenin Campoverde JaraAinda não há avaliações

- Caso Practico 3 Control InternoDocumento10 páginasCaso Practico 3 Control InternoHorace GarciaAinda não há avaliações

- Capítulo 8 - Explotación de VulnerabilidadesDocumento20 páginasCapítulo 8 - Explotación de Vulnerabilidadesktty RMAinda não há avaliações

- Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Definición Del Alcance de Un Análisis de RiesgosDocumento8 páginasGuía de Actividades y Rúbrica de Evaluación - Fase 2 - Definición Del Alcance de Un Análisis de RiesgosNorberto Cárdenas LunaAinda não há avaliações

- Desarrollo Del Profesional de SeguridadDocumento32 páginasDesarrollo Del Profesional de SeguridadMiller Alexis Romero Cardenas100% (3)

- Cuestionario 2Documento4 páginasCuestionario 2Yerainis Soto DoriaAinda não há avaliações

- ManualSGSI Agosto 2018Documento53 páginasManualSGSI Agosto 2018QuipitosAinda não há avaliações

- PERU AlertaIntegradaSeguridadDigital 004 080420 PDFDocumento20 páginasPERU AlertaIntegradaSeguridadDigital 004 080420 PDFunpcarlosAinda não há avaliações

- ASI ACT 22 Uso Aceptable de ActivosDocumento8 páginasASI ACT 22 Uso Aceptable de ActivosmiguelAinda não há avaliações

- Confiden Cial I DadDocumento1 páginaConfiden Cial I DadMati ChamaidanAinda não há avaliações