Escolar Documentos

Profissional Documentos

Cultura Documentos

Ficha de Trabalho 5

Enviado por

Alexandra AlmeidaDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Ficha de Trabalho 5

Enviado por

Alexandra AlmeidaDireitos autorais:

Formatos disponíveis

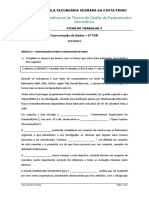

ESCOLA SECUNDÁRIA SEOMARA DA COSTA PRIMO

Curso Profissional de Técnico de Gestão de Equipamentos

Informáticos

FICHA DE TRABALHO 5

Comunicação de Dados – 2º TGEI

2014/2015

MÓDULO 2 – CARATERIZAÇÃO DE REDES E COMUNICAÇÃO DE DADOS

1) Complete os espaços em branco com os termos que achar mais adequados recorrendo à

lista seguinte:

1-fibra ótica; 2-TCU; 3-Token bus; 4-repetidores; 5-tramas; 6-MAU; 7-ligações independentes;

8-Token ring; 9-Projeto IEEE 802.11; 10-solução automática de problemas; 11-rede sem fios;

12-redes de backbone; 13-fixos; 14-grupo.

O padrão IEEE 802.4, também chamado ____________________, utiliza um token único que

dá ao seu detentor o direito de emitir. Embora a tipologia seja do tipo barramento, em termos

lógicos forma-se um anel onde cada nó sabe qual é o nó anterior e o nó seguinte.

O token é uma trama de formato especial que contém dados e circula de nó em nó ao longo

do anel lógico. Quando um nó pretende emitir, espera que o token lhe seja entregue. Na posse

do token, pode então emitir ____________________, durante um tempo limitado. Quando

esse tempo se esgota ou não existem mais tramas prontas para emissão, o token é enviado ao

nó seguinte.

As técnicas de token implicam uma lógica bastante mais complexa do que o CSMA: é

necessário definir mecanismos para iniciação do anel lógico, adição de nós e recuperação de

erros. Estas técnicas de token, são deterministas, permitindo estabelecer prioridades na

utilização do meio de transmissão.

O padrão IEEE 802.5, ____________________, utiliza a técnica de acesso por token, contudo,

ao contrário do Token bus, no ____________________ não existe um meio de transmissão

comum. Os nós estão dispostos em anel e cada nó possui uma ligação física independente com

o nó anterior e com o nó seguinte.

O token circula de nó em nó; quando um nó pretende emitir, espera até que o token lhe seja

entregue; nessa altura, altera os bits de controlo e adiciona-lhe dados, transformando-o numa

trama. Quando a trama completa volta ao anel, se não existem mais tramas para enviar, será

Prof. Alexandra Almeida Página 1 de 4

Escola Secundária Seomara da Costa Primo Comunicação de Dados

emitido um token. A variante Early token release tira proveito da existência de

____________________ entre os nós para aumentar a eficiência geral.

Devido à existência de ligações independentes com as estações anterior e seguinte, é

necessário prever as situações em que um nó está desativado, pois tal não pode interromper o

anel. Para o efeito são usados dispositivos concentradores conhecidos por

____________________ (Multistation Access Unit) ou ____________________ (Trunk

Coupling Unit).

Cada nó está ligado ao MAU por dois pares de condutores para ligação às estações anterior e

seguinte. A inserção no anel é conseguida através da emissão de uma componente de corrente

contínua pelo nó; enquanto esta corrente se mantiver, o nó fica no anel. Se, por exemplo, a

alimentação da máquina é desligada, a corrente deixa de ser emitida e o nó deixa de estar no

anel. As unidades MAU mais antigas usavam diretamente relés para este efeito.

A especificação FDDI foi normalizada pelo ANSI, mas utiliza as especificações LLC (IEEE 802.2).

Foi desenvolvida com o objetivo de proporcionar ligações de alto débito e vocacionada,

inicialmente, para ____________________.

Esta tecnologia funciona a 100 Mbps, com tipologia em anel e método de controlo de acesso

por passagem de testemunho, podendo atingir uma extensão de 100 km (em anel duplo) e

suportar até 500 estações. Os meios físicos utilizados são ____________________ (que

permite espaçamentos entre estações que podem atingir os 2 km) ou cabos de cobre STP e

UTP.

Qualquer nó FDDI (estação ou concentrador) pode estar ligado a um ou a ambos os anéis.

Temos, por isso, os seguintes tipos de nó: SAS (Single Attachment Station); DAS (Dual

Attachment Station); SAC (Single Attachment Concentrator); DAC (Dual Attachment

Concentrator).

A existência de dois anéis permite a ____________________. Se há uma falha num cabo de

ligação entre dois nós, cada um deles curto-circuita os dois anéis (para isto ser possível, devem

ser nós do tipo DAS ou DAC). No limite, em caso de falhas de ligações em pontos distintos,

passam a existir dois ou mais anéis.

Tal como no caso do Token ring, todos os nós são ____________________. No caso da fibra

ótica, a distância máxima entre repetidores é de 2 km, o que, com um máximo de 500 nós,

permite alcançar distâncias de 100 km. E tudo isto a uma taxa de 100 Mbit/s.

Prof. Alexandra Almeida Página 2 de 4

Escola Secundária Seomara da Costa Primo Comunicação de Dados

Uma ____________________ (wireless) é tipicamente uma extensão de uma rede local (Local

Area Network – LAN) convencional com fios, criando-se o conceito de rede local sem fios

(Wireless Local Area Network – WLAN). Uma WLAN converte pacotes de dados em onda de

rádio ou infravermelhos e envia-os para outros dispositivos sem fios ou para um ponto de

acesso que serve como uma conexão para uma LAN com fios.

Uma rede sem fios é um sistema que interliga vários equipamentos ____________________

ou móveis, utilizando o ar como meio de transmissão, padrão IEEE 802.11a.

O IEEE constitui um ____________________, chamado Wireless Local-Area Networks Standard

Working Group, com a finalidade de criar padrões para redes sem fios, definindo um nível

físico para redes onde as transmissões são realizadas na frequência de rádio ou

infravermelhos, e um protocolo de controlo de acesso ao meio, o DFWMAC (Distributed

Foundation Wireless MAC). Esse padrão é denominado ____________________ e tem, entre

outras, as seguintes premissas: suportar diversos canais; sobrepor diversas redes na mesma

área de canal; apresentar robustez em relação a interferências; possuir mecanismos para

evitar nós escondidos; oferecer privacidade e controlo de acesso ao meio.

Prof. Alexandra Almeida Página 3 de 4

Escola Secundária Seomara da Costa Primo Comunicação de Dados

2) Leia atentamente e indique se é verdadeira ou falsa cada uma das afirmações que se

seguem.

Afirmação V F

A história da rede sem fios data de 1901, quando foi demonstrado o

A funcionamento do telégrafo sem fio. A transmissão foi realizada a partir

de um navio por código Morse.

Atualmente, a rede sem fios é utilizada em redes locias como no acesso

B

à Internet.

As redes sem fios podem ser divididas em três grandes categorias:

C

interconexão de sistemas; LAN com fios; WAN sem fios.

As LAN sem fios consistem numa rede local sem a necessidade de cabos

D físicos. Nestes casos, as ligações são efetuadas entre placas de rede e

switch sem fios.

Os principais dispositivos de uma rede sem fios (wireless) são os AP

E

(access points).

Quando uma rede sem fios é ativada, sem proteções de segurança,

qualquer dispositivo pode ligar-se através dela. Para evitar essa

F

situação, é necessário criar uma chave de segurança para a rede SSID

(Service Set Identifier).

Os principais modelos de segurança para redes sem fios são: WEP

G (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) e WPA2 –

802.11.

H O principal aspeto do WPA2 ou IEEE 802.11i foi a segurança.

Prof. Alexandra Almeida Página 4 de 4

Você também pode gostar

- 2 DiarioDocumento6 páginas2 DiarioAlexandra AlmeidaAinda não há avaliações

- Ficha de Trabalho HTML Nº3Documento1 páginaFicha de Trabalho HTML Nº3Alexandra AlmeidaAinda não há avaliações

- Ficha de Trabalho HTML Nº1Documento1 páginaFicha de Trabalho HTML Nº1Alexandra AlmeidaAinda não há avaliações

- Ficha de Trabalho 2Documento8 páginasFicha de Trabalho 2Alexandra AlmeidaAinda não há avaliações

- Ficha de Trabalho 3 - CDDocumento4 páginasFicha de Trabalho 3 - CDAlexandra AlmeidaAinda não há avaliações

- Ficha de Trabalho 1 - CDDocumento3 páginasFicha de Trabalho 1 - CDAlexandra AlmeidaAinda não há avaliações

- 1.1.1.8 Packet Tracer - Using Traceroute To Discover The Network InstructionsDocumento5 páginas1.1.1.8 Packet Tracer - Using Traceroute To Discover The Network InstructionsGilmar JoãoAinda não há avaliações

- Prova REDE - EstácioDocumento3 páginasProva REDE - EstácioIgreja Batista de LimoeiroAinda não há avaliações

- Unidade 1Documento47 páginasUnidade 1Carlos RamonAinda não há avaliações

- Configuração DMVPN Com Single HUB NoDocumento12 páginasConfiguração DMVPN Com Single HUB NoElias Manuel Ferreira FerreiraAinda não há avaliações

- IT 2008 HiPath 4000 V4 - 0 DOC 0017 Configurar Ramal SIPDocumento9 páginasIT 2008 HiPath 4000 V4 - 0 DOC 0017 Configurar Ramal SIPMiguel OrtizAinda não há avaliações

- Tema 09-Exercícios Resolvidos.Documento8 páginasTema 09-Exercícios Resolvidos.rodrigosilvaluz80% (5)

- Todas Objetivas Que Achei No PD Redes de ComputadoresDocumento99 páginasTodas Objetivas Que Achei No PD Redes de Computadoresvaldenilson21610% (1)

- 04 - Como Ocorre A Comunicação em Um Projeto FF ABBDocumento47 páginas04 - Como Ocorre A Comunicação em Um Projeto FF ABBKleber AugustoAinda não há avaliações

- 5-Exemplos de RoteamentoDocumento5 páginas5-Exemplos de RoteamentoAnderson LuizAinda não há avaliações

- AtividadesDocumento2 páginasAtividadesdarlan noetzoldAinda não há avaliações

- Nokia G2425ga ManualDocumento4 páginasNokia G2425ga ManualLucas PereiraAinda não há avaliações

- Redes Packet Tracer Criando VLANDocumento30 páginasRedes Packet Tracer Criando VLANMatheus TafarelloAinda não há avaliações

- QuestionárioDocumento4 páginasQuestionárioLeonardo MenegonAinda não há avaliações

- Can OpenDocumento11 páginasCan OpenAntonio CantanhedeAinda não há avaliações

- Net Virtua Wireless, Configurar Roteador Net Virtua - Wifi FONDocumento5 páginasNet Virtua Wireless, Configurar Roteador Net Virtua - Wifi FONYuri GiglioAinda não há avaliações

- Manual Roteador IWR 3000NDocumento3 páginasManual Roteador IWR 3000NFabiano LiraAinda não há avaliações

- Fórum Do BABOODocumento5 páginasFórum Do BABOOGonsalo Souza FilhoAinda não há avaliações

- Aula 8 - Camada de Enlace - Correção e Detecção de ErrosDocumento31 páginasAula 8 - Camada de Enlace - Correção e Detecção de ErrosRafael Gil FerquesAinda não há avaliações

- Acessórios P Cabine RC-10 NOJA-566-03Documento8 páginasAcessórios P Cabine RC-10 NOJA-566-03Wandencolk CoêlhoAinda não há avaliações

- 2.1 IU - Manual 5438188-5-1 - Parte2-1Documento428 páginas2.1 IU - Manual 5438188-5-1 - Parte2-1Karla SouzaAinda não há avaliações

- Programação Com Sockets em PythonDocumento24 páginasProgramação Com Sockets em PythondevmasterAinda não há avaliações

- 2 - Modelo de Referência OSI e Arquitetura TCP - IPDocumento49 páginas2 - Modelo de Referência OSI e Arquitetura TCP - IPJefferson PolettoAinda não há avaliações

- Super Modem Itech PDFDocumento17 páginasSuper Modem Itech PDFPaulo Wildson Moraes100% (1)

- Redes Locais Industriais 30hDocumento285 páginasRedes Locais Industriais 30hAbi Kuiy100% (1)

- Manual de Comunicação CANopen Slave SCA05 ServiceDrive 19 3012 6360Documento78 páginasManual de Comunicação CANopen Slave SCA05 ServiceDrive 19 3012 6360PatrikFernandesAinda não há avaliações

- Cabral Magaia & Dénisse MucaveleDocumento6 páginasCabral Magaia & Dénisse MucaveleDj-Dénny DjrAinda não há avaliações

- Atividade AvaliativaDocumento11 páginasAtividade AvaliativaFelipe SilvaAinda não há avaliações

- PropostaDocumento6 páginasPropostaFrancisco FernandesAinda não há avaliações