Escolar Documentos

Profissional Documentos

Cultura Documentos

Simulado AV!

Enviado por

Hélio Cardoso.Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Simulado AV!

Enviado por

Hélio Cardoso.Direitos autorais:

Formatos disponíveis

INTRODUÇÃO À SEGURANÇA DA INFORMAÇÃO

Aluno(a): ANTONIO HÉLIO CARDOSO DA SILVA 202309875772

Acertos: 2,0 de 2,0 30/09/2023

1a Acerto: 0,2 / 0,2

Questão

O crescimento das redes abertas fez com que surgissem vários problemas de

segurança, que vão desde o roubo de senhas e interrupção de serviços até

problemas de personificação, em que uma pessoa faz-se passar por outra para obter

acesso privilegiado. Com isso, surgiu a necessidade de verificação da identidade

tanto dos usuários quanto dos sistemas e processos. Dentro desse contexto, esse

ato de verificação é chamado:

configuração.

confiabilidade.

cadastro.

autenticação.

acessibilidade.

Respondido em 30/09/2023 09:12:41

Explicação:

A resposta correta é: Autenticação.

2a Acerto: 0,2 / 0,2

Questão

É um tipo de malware feito para extorquir dinheiro de sua vítima. Esse tipo de

ciberataque irá criptografar os arquivos do usuário e exigir um pagamento para

que seja enviada a solução de descriptografia dos dados da vítima. O scareware

é seu tipo mais comum e usa táticas ameaçadoras ou intimidadoras para induzir

as vítimas a pagar.

O texto se refere ao:

Spyware

DDoS

Spam

Botnet

Ransomware

Respondido em 30/09/2023 09:14:09

Explicação:

A resposta correta é: Ransomware

3a Acerto: 0,2 / 0,2

Questão

Assinale a assertiva que NÃO representa um dos benefícios para a adoção da norma

ABNT NBR ISO/IEC 27001:2013 por uma organização:

Isola recursos com outros sistemas de gerenciamento

Mecanismo para minimizar o fracasso do sistema

Fornece segurança a todas as partes interessadas

Oportunidade de identificar e eliminar fraquezas

Participação da gerência na Segurança da Informação

Respondido em 30/09/2023 09:15:22

Explicação:

A resposta correta é: Isola recursos com outros sistemas de gerenciamento.

4a Acerto: 0,2 / 0,2

Questão

(CESGRANRIO/2012) O uso de criptografia simétrica no compartilhamento de

informações secretas requer o compartilhamento de chave simétrica. Uma forma

segura para um emissor enviar uma chave simétrica por meios de comunicação

inseguros para um receptor é criptografar essa chave com a chave:

privada do emissor.

pública do receptor.

pública do emissor.

pública do emissor e a chave privada do receptor.

privada do receptor.

Respondido em 30/09/2023 09:20:24

Explicação:

Para enviar uma chave simétrica por meios de comunicação inseguros, é necessário

criptografá-la. Nesse caso, a criptografia deve ser realizada utilizando a chave pública do

receptor.

5a Acerto: 0,2 / 0,2

Questão

Um funcionário de uma empresa concluiu que existe uma probabilidade de 67%

de sobrecarga e problemas no serviço de distribuição de conteúdo de vídeo em

um eventual aumento na demanda do servidor. Dentro da GR, essa conclusão

pode ser obtida na etapa de:

Terminação de riscos.

Definição do contexto.

Processo de avaliação de riscos.

Aceitação do risco (residual).

Monitoramento e controle de riscos.

Respondido em 30/09/2023 09:26:18

Explicação:

A resposta correta é: Processo de avaliação de riscos.

6a Acerto: 0,2 / 0,2

Questão

O Gerenciamento da Continuidade dos Serviços de Tecnologia Informação

(GCSTI) é um processo essencial para que o negócio possa voltar a operar com

o suporte dos serviços de TI o mais rápido possível após a ocorrência de um

cenário de desastre. Selecione a opção que apresenta um possível desafio de

desenvolvimento de um GCSTI:

Obter exemplos no mercado de casos de sucesso do desenvolvimento,

da implantação e da aplicação da GCSTI.

Criar um GCSTI quando não existirem planos de gerenciamento de

continuidade de negócios.

Obter referências para adoção das melhores práticas apropriadas em TI.

Encontrar apoio profissional no mercado para dar suporte ao

desenvolvimento da GCSTI.

Justificar a importância do desenvolvimento da GCSTI.

Respondido em 30/09/2023 09:27:07

Explicação:

A resposta correta é: Criar um GCSTI quando não existirem planos de

gerenciamento de continuidade de negócios.

7a Acerto: 0,2 / 0,2

Questão

A informação é estruturação e organização dos dados. Assim, os dados constituem a

matéria prima da informação. Dentro dos aspectos da segurança da informação que

exigem atenção são: confidencialidade, integridade e disponibilidade. A respeito da:

I - Na confidencialidade, as informações serão acessadas por quem tiver a devida

autorização.

II - Na integridade, a informação que chega ao receptor pode não ser a que foi

enviada pelo emissor

III - Disponibilidade, as informações podem ser acessadas por sistemas autorizados

para tal fim.

Podemos considerar como corretas:

I e III.

I, II, III.

II e III.

III apenas.

I apenas.

Respondido em 30/09/2023 09:28:53

Explicação:

A resposta correta é: I e III.

Na integridade, a informação que chega ao receptor é a que foi enviada pelo emissor. Ou seja,

não houve modificação no envio da informação.

8a Acerto: 0,2 / 0,2

Questão

Ativos são recursos econômicos controlados por uma organização que possuem

valor e podem gerar benefícios futuros. Eles são divididos em duas categorias

principais: ativos tangíveis e ativos intangíveis. De maneira geral, qual exemplo pode

ser considerado um ativo lógico tangível?

Marca.

Colaboradores.

Humanos.

Imagem da organização.

Informação.

Respondido em 30/09/2023 09:29:46

Explicação:

Ativos tangíveis lógicos são aqueles que envolvem a informação e sua representação em

algoritmos, por exemplo, uma fórmula química, os detalhes sobre a safra da laranja no

mercado norte-americano, o algoritmo principal de busca do Google, os detalhes técnicos das

baterias dos carros do Elon Musk.

9a Acerto: 0,2 / 0,2

Questão

Assinale a assertiva que representa um dos benefícios para a adoção da norma

ABNT NBR ISO/IEC 27001:2013 por uma organização:

Não participação da gerência na Segurança da Informação

Oportunidade de identificar e eliminar fraquezas

Isola recursos com outros sistemas de gerenciamento

Mecanismo para eliminar o sucesso do sistema

Fornece insegurança a todas as partes interessadas

Respondido em 30/09/2023 09:31:16

Explicação:

A resposta correta é: Oportunidade de identificar e eliminar fraquezas.

10a Acerto: 0,2 / 0,2

Questão

(AMEOSC/2022 - Adaptada) Protege o computador contra outros programas

potencialmente danosos. Ele detecta, impede e atua na remoção de programas

maliciosos, como vírus e worms.

Marque a alternativa CORRETA que corresponde ao contexto acima.

Antivírus.

Firewall.

Painel de Controle.

Proxy.

Roteador.

Respondido em 30/09/2023 09:09:59

Explicação:

O antivírus é um programa de segurança projetado para detectar, impedir e remover softwares

maliciosos, como vírus e worms, que podem prejudicar o computador e seus arquivos. Ele

trabalha constantemente em segundo plano para monitorar atividades suspeitas e alertar o

usuário sobre possíveis ameaças. Por isso, o antivírus é uma medida importante de proteção

contra ameaças virtuais e deve ser mantido sempre atualizado.

Você também pode gostar

- Simulado AV2Documento6 páginasSimulado AV2Hélio Cardoso.Ainda não há avaliações

- Simulado - 2 - Introdução A Segurança Da InformaçãoDocumento6 páginasSimulado - 2 - Introdução A Segurança Da InformaçãoHerlan Murilo SantosAinda não há avaliações

- Simulado 2 Estacio Seguranca Da InformacaoDocumento4 páginasSimulado 2 Estacio Seguranca Da InformacaoAndressa Bittencourt100% (1)

- Simulado Gestao de Segurança Da InformaçãoDocumento6 páginasSimulado Gestao de Segurança Da InformaçãoAnderson Venancio100% (1)

- Introdução À Segurança Da Informação IIIDocumento5 páginasIntrodução À Segurança Da Informação IIINathaliaAinda não há avaliações

- Av 3 Introdução A Segurança Da InformaçãoDocumento5 páginasAv 3 Introdução A Segurança Da Informaçãoandre13121997Ainda não há avaliações

- Av 2 Introdução A Segurança Da InformaçãoDocumento5 páginasAv 2 Introdução A Segurança Da Informaçãoandre13121997Ainda não há avaliações

- Meus Simulados 02 - Introdução A SIDocumento10 páginasMeus Simulados 02 - Introdução A SIneotecinfAinda não há avaliações

- Introdução A Segurança Da InformaçãoDocumento4 páginasIntrodução A Segurança Da InformaçãoJoshua Menezes100% (1)

- Somativa 1 - STIDocumento5 páginasSomativa 1 - STIjoymoliveiragAinda não há avaliações

- Avaliação I - Individual - Segurança em Tecnologia Da Informação PDFDocumento6 páginasAvaliação I - Individual - Segurança em Tecnologia Da Informação PDFSérgio Neto BrettasAinda não há avaliações

- Prova Seguranca InformacaoDocumento8 páginasProva Seguranca InformacaoNathaliaAinda não há avaliações

- AvaialiçaoDocumento5 páginasAvaialiçaoandre13121997Ainda não há avaliações

- Segurança Da Informação - CesgranrioDocumento2 páginasSegurança Da Informação - CesgranrioAlexsander SilvaAinda não há avaliações

- Resolucao Do Caso n1Documento4 páginasResolucao Do Caso n1Ronilson Soares HladiAinda não há avaliações

- Questionário Final - Attempt ReviewDocumento18 páginasQuestionário Final - Attempt ReviewCLAYSON RODRIGUES JULIÃOAinda não há avaliações

- Exercícios Introdução À Segurança Da Informação - EstácioDocumento23 páginasExercícios Introdução À Segurança Da Informação - EstáciolqueijaAinda não há avaliações

- Simulado 01Documento5 páginasSimulado 01Francjames SilvaAinda não há avaliações

- Colaborar - Adg1 - Segurança em Engenharia de SoftwareDocumento3 páginasColaborar - Adg1 - Segurança em Engenharia de SoftwareJadsonLailsonAinda não há avaliações

- Computação em Nuvem - 7 - Desafios Da Computação em NuvemDocumento28 páginasComputação em Nuvem - 7 - Desafios Da Computação em NuvemEvandro CelsoAinda não há avaliações

- Gestão de Segurança Da InformaçãoDocumento370 páginasGestão de Segurança Da InformaçãoRoger dos Santos100% (1)

- Criptografia - Seg - ComputacaoEmNuvemDocumento10 páginasCriptografia - Seg - ComputacaoEmNuvemUnitec UnitecAinda não há avaliações

- Cybersecurity Essentials - Exame FinalDocumento9 páginasCybersecurity Essentials - Exame FinalPaulo Andre100% (5)

- Exercicios 2Documento7 páginasExercicios 2Hélio Cardoso.Ainda não há avaliações

- Av - Cybercrime e CybersecurityDocumento3 páginasAv - Cybercrime e CybersecurityReginaldo ToledoAinda não há avaliações

- 05.fundamentos de Administração e Segurança em Rede de ComputadoresDocumento46 páginas05.fundamentos de Administração e Segurança em Rede de ComputadoresWellington SilvaAinda não há avaliações

- Fundamentos de Administração e Segurança em Rede de ComputadoresDocumento45 páginasFundamentos de Administração e Segurança em Rede de Computadoresঔৣ͜͡Lázaro ঔৣ͜͡TinôcoAinda não há avaliações

- Simulado Estacio Seguranca Da InformacaoDocumento4 páginasSimulado Estacio Seguranca Da InformacaoAndressa Bittencourt100% (2)

- Material de Apoio 05 - Bootcamp CCNADocumento14 páginasMaterial de Apoio 05 - Bootcamp CCNAJunior OliveiraAinda não há avaliações

- Trabalho Da Segurança No SDLCDocumento6 páginasTrabalho Da Segurança No SDLCCleto GomesAinda não há avaliações

- Cisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoDocumento10 páginasCisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoPaulo Andre100% (1)

- Resenha Segurança DigitalDocumento5 páginasResenha Segurança DigitalLucas Douglas Rothmund100% (1)

- Aula 03 - SiemDocumento17 páginasAula 03 - SiemAntonio Carlos Ferreira Araujo JuniorAinda não há avaliações

- Arquitetura de Segurança - Conteúdo Web 01Documento31 páginasArquitetura de Segurança - Conteúdo Web 01Gol CactinAinda não há avaliações

- Prova - Av - INTRODUÇÃO À SEGURANÇA DA INFORMAÇÃOEstácio - AlunosDocumento4 páginasProva - Av - INTRODUÇÃO À SEGURANÇA DA INFORMAÇÃOEstácio - Alunosoverhumbl3Ainda não há avaliações

- Final Exam - Teste Final (Page 2 of 5)Documento4 páginasFinal Exam - Teste Final (Page 2 of 5)teste vlm100% (1)

- Instituto Superior Politécnico Kalandula de AngolaDocumento5 páginasInstituto Superior Politécnico Kalandula de AngolaMário ZinhoAinda não há avaliações

- Cap2-Cibersecurity Vs Information Security - RevFinal - 20200602 - 1300Documento20 páginasCap2-Cibersecurity Vs Information Security - RevFinal - 20200602 - 1300LevinoAinda não há avaliações

- SC 900 FinalDocumento26 páginasSC 900 FinalSilvio Cesar SilvaAinda não há avaliações

- Questionário Do Capítulo 6 - Ciberseguranca2023 - 2attempt ReviewDocumento7 páginasQuestionário Do Capítulo 6 - Ciberseguranca2023 - 2attempt ReviewJRAinda não há avaliações

- A Importância Da Inteligência de Ameaças Na Análise de Segurança em Sistemas de Monitoramento de Bombas de CombustíveisDocumento17 páginasA Importância Da Inteligência de Ameaças Na Análise de Segurança em Sistemas de Monitoramento de Bombas de CombustíveisGuilherme Rizze CassitasAinda não há avaliações

- Aplicação De Processos De Sistemas De InformaçãoNo EverandAplicação De Processos De Sistemas De InformaçãoAinda não há avaliações

- AVS Seguranca CiberneticaDocumento6 páginasAVS Seguranca CiberneticaFrancjames SilvaAinda não há avaliações

- Arquitetura de SegurançaDocumento28 páginasArquitetura de SegurançaNUBEE COMICSAinda não há avaliações

- Segurança em Redes de ComputadoresDocumento31 páginasSegurança em Redes de ComputadoresIvison Torres100% (1)

- Questionário Do Capítulo 8 - Attempt Review PDFDocumento9 páginasQuestionário Do Capítulo 8 - Attempt Review PDFCARLOS ALBERTO DE CASTILHOS NETO100% (2)

- Fundamentos de Administração e Segurança em Rede de ComputadoresDocumento48 páginasFundamentos de Administração e Segurança em Rede de ComputadoresFilipe RosaAinda não há avaliações

- Esquenta PF PRF PCDF InformáticaDocumento7 páginasEsquenta PF PRF PCDF InformáticaleinimerAinda não há avaliações

- Aps SasDocumento5 páginasAps SasWanderson Ferreira LimaAinda não há avaliações

- Acórdão 2265 de 2023 PlenárioDocumento9 páginasAcórdão 2265 de 2023 PlenárioHenrique Alves Dos SantosAinda não há avaliações

- Avaliação Final Da DisciplinaDocumento6 páginasAvaliação Final Da Disciplinal455ivinhemaAinda não há avaliações

- Projeto Integrado I Fake News CSTs Ti 1° Semestre Unopar tglsq0Documento13 páginasProjeto Integrado I Fake News CSTs Ti 1° Semestre Unopar tglsq0Jhon SantanaAinda não há avaliações

- Avaliação Final Da Disciplina - Proteção e Segurança Da Informação - Revisão Da TentativaDocumento4 páginasAvaliação Final Da Disciplina - Proteção e Segurança Da Informação - Revisão Da TentativaAltimar Souza Junior100% (1)

- N2 Segurança de RedesDocumento6 páginasN2 Segurança de RedesDione Cardoso100% (1)

- Aspectos de Projeto Dos Sistemas DistribuídosDocumento4 páginasAspectos de Projeto Dos Sistemas DistribuídosMateus SoaresAinda não há avaliações

- Um Estudo Aplicado A Segurança de Aplicações WebDocumento41 páginasUm Estudo Aplicado A Segurança de Aplicações WebRaissa Pacheco MarcelinoAinda não há avaliações

- Exerci Cio Sexercicios de Seguranç Da InformaçãoDocumento4 páginasExerci Cio Sexercicios de Seguranç Da InformaçãoHélio Cardoso.Ainda não há avaliações

- Cibersegurança: Visão Panorâmica Sobre a Segurança da Informação na InternetNo EverandCibersegurança: Visão Panorâmica Sobre a Segurança da Informação na InternetAinda não há avaliações

- Questionário Final (Page 3 of 5)Documento4 páginasQuestionário Final (Page 3 of 5)ryanhmdcAinda não há avaliações

- Exercicios3exercicios de Seguranç Da InformaçãoDocumento3 páginasExercicios3exercicios de Seguranç Da InformaçãoHélio Cardoso.Ainda não há avaliações

- Gildomar AtestadoDocumento1 páginaGildomar AtestadoHélioCardosoAinda não há avaliações

- MatematicaDocumento3 páginasMatematicaHélio Cardoso.Ainda não há avaliações

- Orteses e ProtesesDocumento29 páginasOrteses e ProtesesHélio Cardoso.Ainda não há avaliações

- Estatística Conceitos e RepresentaçõesDocumento31 páginasEstatística Conceitos e RepresentaçõesHélio Cardoso.Ainda não há avaliações

- Termo de Responsabilidade DTMDocumento1 páginaTermo de Responsabilidade DTMHélio Cardoso.Ainda não há avaliações

- Tcle Corrigido 3Documento2 páginasTcle Corrigido 3Hélio Cardoso.Ainda não há avaliações

- Termo de ResponsabilidadeDocumento1 páginaTermo de ResponsabilidadeHélio Cardoso.Ainda não há avaliações

- O Que É Armazenamento NVMe - Pure StorageDocumento1 páginaO Que É Armazenamento NVMe - Pure StoragejoalefeAinda não há avaliações

- Acessando A Raspberry Pi Com SSH e IP EstáticoDocumento10 páginasAcessando A Raspberry Pi Com SSH e IP EstáticoCom SocAinda não há avaliações

- LD Programação de Dispositivos e Sist. EletrônicosDocumento176 páginasLD Programação de Dispositivos e Sist. Eletrônicosgustavo100% (2)

- Manual Apl 420s Ver FinDocumento23 páginasManual Apl 420s Ver FinRaphael Lopes100% (1)

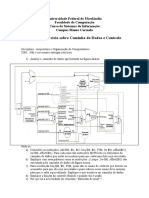

- Lista Exercicio Caminho Dados ControleDocumento4 páginasLista Exercicio Caminho Dados ControleJonathan BorgesAinda não há avaliações

- SolidWorks 60-Day TrialDocumento12 páginasSolidWorks 60-Day TrialTiago GalloAinda não há avaliações

- Adesivo IMAXXDocumento1 páginaAdesivo IMAXXarthur penhaAinda não há avaliações

- Take One Yale - Fechaduras DigitaisDocumento32 páginasTake One Yale - Fechaduras DigitaisSergioAinda não há avaliações

- Emcarte Black Friday - WebDocumento8 páginasEmcarte Black Friday - WebElisabeth NascimentoAinda não há avaliações

- Aula 04 - Flip FlopsDocumento40 páginasAula 04 - Flip FlopsMarielisa Pereira AlvesAinda não há avaliações

- Manual de Instalação Do 2FA - Fev.22.v5Documento21 páginasManual de Instalação Do 2FA - Fev.22.v5Laryssa AlvesAinda não há avaliações

- Parte 3-BackPropagation - AprendizadoDocumento37 páginasParte 3-BackPropagation - AprendizadoPaulo Henrique OrenbuchAinda não há avaliações

- Conceitos Básicos Do Microsoft Power PlatformDocumento2 páginasConceitos Básicos Do Microsoft Power PlatformcmtonioloAinda não há avaliações

- Inteligência ArtificialDocumento18 páginasInteligência ArtificialLuiz Carlos MercerAinda não há avaliações

- 06 Nocoes de InformaticaDocumento275 páginas06 Nocoes de InformaticaMarcelo SBrito100% (1)

- Monografia - Sheila UL - Versao 1Documento34 páginasMonografia - Sheila UL - Versao 1Casimiro Viriato da AnaAinda não há avaliações

- WEG cfw11 Manual de Programacao Do Modulo plc11 02 10000480018 1.4x Manual Portugues BRDocumento31 páginasWEG cfw11 Manual de Programacao Do Modulo plc11 02 10000480018 1.4x Manual Portugues BRMichel SantisAinda não há avaliações

- PLANO DE ENSINO - Estrutura de DadosDocumento4 páginasPLANO DE ENSINO - Estrutura de Dadosisrael trabAinda não há avaliações

- PORTUGUES - Bartop Arcade Based On Raspberry Pi - En.ptDocumento11 páginasPORTUGUES - Bartop Arcade Based On Raspberry Pi - En.ptVioto NetoAinda não há avaliações

- Dis Ppgept 2017 Silva Junior ElvandiDocumento99 páginasDis Ppgept 2017 Silva Junior Elvandiandrew silvaAinda não há avaliações

- Thiago RodriguesDocumento1 páginaThiago RodriguesBruno CiriloAinda não há avaliações

- Etapa 1 - Introdução Banco de DadosDocumento15 páginasEtapa 1 - Introdução Banco de DadosJaneide BatistaAinda não há avaliações

- Teste 1 - TICDocumento3 páginasTeste 1 - TICChristiano DomingosAinda não há avaliações

- SettingssynonymsDocumento17 páginasSettingssynonymsGabriel CesarAinda não há avaliações

- PROGRAMAÇAO 1 CICLO Linhas - Orientadoras PDFDocumento18 páginasPROGRAMAÇAO 1 CICLO Linhas - Orientadoras PDFTojo SerraAinda não há avaliações

- Catálogo TecWiDocumento22 páginasCatálogo TecWiAugusto GalvãoAinda não há avaliações

- Documentação de Treinamento SCE para A Solução de Automação Universal Totally Integrated Automation (TIA)Documento54 páginasDocumentação de Treinamento SCE para A Solução de Automação Universal Totally Integrated Automation (TIA)murilo monteiroAinda não há avaliações

- (2024-04-06) Robert Mauser Lda - Rasperry Pi 5 + CabosDocumento1 página(2024-04-06) Robert Mauser Lda - Rasperry Pi 5 + CabosXXXXAinda não há avaliações

- Cisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoDocumento10 páginasCisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoPaulo Andre100% (1)

- 5 - Processamento em ParaleloDocumento41 páginas5 - Processamento em ParaleloJefferson PolettoAinda não há avaliações