Escolar Documentos

Profissional Documentos

Cultura Documentos

Firewall

Enviado por

leoib2014Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Firewall

Enviado por

leoib2014Direitos autorais:

Formatos disponíveis

ma firewall (em portugus: Parede de fogo) um dispositivo de uma rede de

computadores que tem por objetivo aplicar uma poltica de segurana a um determinado

ponto da rede. O firewall pode ser do tipo filtros de pacotes, proxy de aplicaes, etc. Os

firewalls so geralmente associados a redes TCP/IP.

1

..

Este dispositivo de segurana existe na forma de software e de hardware, a combinao

de ambos chamado tecnicamente de "appliance"

2

. A complexidade de instalao

depende do tamanho da rede, da poltica de segurana, da quantidade de regras que

controlam o fluxo de entrada e sada de informaes e do grau de segurana desejado.

ndice

1 Histria

o 1.1 Primeira Gerao - Filtros de Pacotes

1.1.1 Regras Tpicas na 1 Gerao

o 1.2 Segunda Gerao - Filtros de Estado de Sesso

1.2.1 Regras Tpicas na 2 Gerao

o 1.3 Terceira Gerao - Gateway de Aplicao

1.3.1 Regras Tpicas na 3 Gerao

o 1.4 Quarta Gerao e subsequentes

2 Classificao

o 2.1 Filtros de Pacotes

o 2.2 Proxy Firewall ou Gateways de Aplicao

2.2.1 Desvantagens

o 2.3 Stateful Firewall (ou Firewall de Estado de Sesso)

o 2.4 Firewall de Aplicao

2.4.1 Vantagens

2.4.2 Desvantagens

3 Referncias

4 Ligaes Externas

Histria

Os sistemas firewall nasceram no final dos anos 80, fruto da necessidade de criar

restrio de acesso entre as redes existentes, com polticas de segurana no conjunto de

protocolos TCP/IP. Nesta poca a expanso das redes acadmicas e militares, que

culminou com a formao da ARPANET e, posteriormente, a Internet e a popularizao

dos primeiros computadores tornando-se alvos fceis para a incipiente comunidade

hacker.

Casos de invases de redes e fraudes em sistemas de telefonia comearam a surgir, e

foram retratados no filme Jogos de Guerra ("War Games"), de 1983. Em 1988,

administradores de rede identificaram o que se tornou a primeira grande infestao de

vrus de computador e que ficou conhecido como Internet Worm. Em menos de 24

horas, o worm escrito por Robert T. Morris Jr disseminou-se por todos os sistemas da

ento existente Internet (formado exclusivamente por redes governamentais e de

ensino), provocando um verdadeiro "apago" na rede.

O termo em ingls firewall faz aluso comparativa da funo que este desempenha para

evitar o alastramento de acessos nocivos dentro de uma rede de computadores a uma

parede anti-chamas, que evita o alastramento de incndios pelos cmodos de uma

edificao.

Primeira Gerao - Filtros de Pacotes

A tecnologia foi disseminada em 1988 atravs de pesquisa sustentada pela DEC;

Bill Cheswick e Steve Bellovin da AT&T desenvolvem o primeiro modelo para

Prova de Conceito;

o O modelo tratava-se de um filtro de pacotes responsvel pela avaliao

de pacotes do conjunto de protocolos TCP/IP;

o Apesar do principal protocolo de transporte TCP orientar-se a um estado

de conexes, o filtro de pacotes no tinha este objetivo inicialmente (uma

possvel vulnerabilidade);

At hoje, este tipo de tecnologia adotada em equipamentos de rede para permitir

configuraes de acesso simples (as chamadas "listas de acesso"). O ipchains um

exemplo recente de um firewall que utiliza a tecnologia desta gerao. Hoje o

"ipchains" foi substitudo pelo iptables que nativo do Linux e com maiores recursos.

Regras Tpicas na 1 Gerao

Restringir trfego baseado no endereo IP de origem ou destino;

Restringir trfego atravs da porta (TCP ou UDP) do servio.

Segunda Gerao - Filtros de Estado de Sesso

A tecnologia foi disseminada a partir de estudo desenvolvido no comeo dos

anos 90 pelo Bell Labs;

Pelo fato de o principal protocolo de transporte TCP orientar-se por uma tabela

de estado nas conexes, os filtros de pacotes no eram suficientemente efetivos

se no observassem estas caractersticas;

Foram chamados tambm de firewall de circuito.

Regras Tpicas na 2 Gerao

Todas as regras da 1 Gerao;

Restringir o trfego para incio de conexes (NEW);

Restringir o trfego de pacotes que tenham sido iniciados a partir da rede

protegida (ESTABLISHED);

Restringir o trfego de pacotes que tenham nmero de sequncia corretos.

Firewall Statefull: Armazena o estado das conexes e filtra com base nesse estado.

Existe trs estados para uma conexo:

NEW: Novas conexes;

ESTABLISHED: Conexes j estabelecidas, e;

RELATED: Conexes relacionadas a outras existentes.

Terceira Gerao - Gateway de Aplicao

Baseado nos trabalhos de Gene Spafford (co-autor do livro Practical Unix and

Internet Security), Marcos Ranum (fundador da empresa TIS), e Bill Cheswick;

Tambm so conhecidos como "Firewall de Aplicao" ou "Firewall Proxy";

Foi nesta gerao que se lanou o primeiro produto comercial em 13 de Junho

de 1991o SEAL da DEC;

Diversos produtos comerciais surgiram e se popularizaram na dcada de 90,

como os firewalls Raptor, Gauntlet (que tinha sua verso gratuita batizada de

TIS) e Sidewinder, entre outros;

No confundir com o conceito atual de ''Firewall'' de Aplicao: firewalls de

camada de Aplicao eram conhecidos desta forma por implementarem o

conceito de Proxy e de controle de acesso em um nico dispositivo (o Proxy

Firewall), ou seja, um sistema capaz de receber uma conexo, decodificar

protocolos na camada de aplicao e interceptar a comunicao entre

cliente/servidor para aplicar regras de acesso;

Regras Tpicas na 3 Gerao

Todas as regras das geraes anteriores;

Restringir acesso FTP a usurios annimos;

Restringir acesso HTTP para portais de entretenimento;

Restringir acesso a protocolos desconhecidos na porta 443 (HTTPS).

Quarta Gerao e subsequentes

O firewall consolida-se como uma soluo comercial para redes de comunicao

TCP/IP;

o Stateful Inspection para inspecionar pacotes e trfego de dados baseado

nas caractersticas de cada aplicao, nas informaes associadas a todas

as camadas do modelo OSI (e no apenas na camada de rede ou de

aplicao) e no estado das conexes e sesses ativas;

o Preveno de Intruso para fins de identificar o abuso do protocolo

TCP/IP mesmo em conexes aparentemente legtimas;

o Deep Packet Inspection associando as funcionalidades do Stateful

Inspection com as tcnicas dos dispositivos IPS;

A partir do incio dos anos 2000, a tecnologia de Firewall foi aperfeioada para

ser aplicada tambm em estaes de trabalho e computadores domsticos (o

chamado "Firewall Pessoal"), alm do surgimento de solues de firewall

dedicado a servidores e aplicaes especficas (como servidores Web e banco de

dados), ou mesmo usurios.

Classificao

Os sistemas firewall podem ser classificados da seguinte forma:

Filtros de Pacotes

Ver artigo principal: Filtro de pacotes

Estes sistemas analisam individualmente os pacotes medida que estes so

transmitidos, verificando apenas o cabealho das camadas de rede (camada 3 do modelo

ISO/OSI) e de transporte (camada 4 do modelo ISO/OSI).

As regras podem ser formadas indicando os endereos de rede (de origem e/ou destino)

e as portas TCP/IP envolvidas na conexo. A principal desvantagem desse tipo de

tecnologia para a segurana reside na falta de controle de estado do pacote, o que

permite que agentes maliciosos possam produzir pacotes simulados (com endereo IP

falsificado, tcnica conhecida como IP Spoofing), fora de contexto ou ainda para serem

injetados em uma sesso vlida. Esta tecnologia foi amplamente utilizada nos

equipamentos de 1a.Gerao (incluindo roteadores), no realizando nenhum tipo de

decodificao do protocolo ou anlise na camada de aplicao.

Proxy Firewall ou Gateways de Aplicao

Os conceitos de gateways de aplicao (application-level gateways) e "bastion hosts"

foram introduzidos por Marcus Ranum em 1995. Trabalhando como uma espcie de

eclusa, o firewall de proxy trabalha recebendo o fluxo de conexo, tratando as

requisies como se fossem uma aplicao e originando um novo pedido sob a

responsabilidade do mesmo firewall (non-transparent proxy) para o servidor de destino.

A resposta para o pedido recebida pelo firewall e analisada antes de ser entregue para

o solicitante original.

Os gateways de aplicaes conectam as redes corporativas Internet atravs de estaes

seguras (chamadas de bastion hosts) rodando aplicativos especializados para tratar e

filtrar os dados (os proxy firewalls). Estes gateways, ao receberem as requisies de

acesso dos usurios e realizarem uma segunda conexo externa para receber estes

dados, acabam por esconder a identidade dos usurios nestas requisies externas,

oferecendo uma proteo adicional contra a ao dos crackers.

Desvantagens

Para cada novo servio que aparece na Internet, o fabricante deve desenvolver o

seu correspondente agente de Proxy. Isto pode demorar meses, tornando o

cliente vulnervel enquanto o fabricante no libera o agente especfico. A

instalao, manuteno e atualizao dos agentes do Proxy requerem servios

especializados e podem ser bastante complexos e caros;

Os proxies introduzem perda de desempenho na rede, j que as mensagens

devem ser processadas pelo agente do Proxy. Por exemplo, o servio FTP

manda um pedido ao agente do Proxy para FTP, que por sua vez interpreta a

solicitao e fala com o servidor FTP externo para completar o pedido;

A tecnologia atual permite que o custo de implementao seja bastante reduzido

ao utilizar CPUs de alto desempenho e baixo custo, bem como sistemas

operacionais abertos (Linux), porm, exige-se manuteno especfica para

assegurar que seja mantido nvel de segurana adequado (ex.: aplicao de

correes e configurao adequada dos servidores).

Stateful Firewall (ou Firewall de Estado de Sesso)

Os firewalls de estado foram introduzidos originalmente em 1991 pela empresa DEC

com o produto SEAL, porm foi s em 1994, com os israelenses da Checkpoint, que a

tecnologia ganharia maturidade suficiente. O produto Firewall-1 utilizava a tecnologia

patenteada chamada de Stateful Inspection, que tinha capacidade para identificar o

protocolo dos pacotes transitados e "prever" as respostas legtimas. Na verdade, o

firewall guardava o estado de todas as ltimas transaes efetuadas e inspecionava o

trfego para evitar pacotes ilegtimos.

Posteriormente surgiram vrios aperfeioamentos, que introduziram o Deep Packet

Inspection, tambm conhecido como tecnologia SMLI (Stateful Multi-Layer

Inspection), ou seja Inspeo de Total de todas as camadas do modelo ISO/OSI (7

camadas). Esta tecnologia permite que o firewall decodifique o pacote, interpretando o

trfego sob a perspectiva do cliente/servidor, ou seja, do protocolo propriamente dito e

inclui tcnicas especficas de identificao de ataques.

Com a tecnologia SMLI/Deep Packet Inspection, o firewall utiliza mecanismos

otimizados de verificao de trfego para analis-los sob a perspectiva da tabela de

estado de conexes legtimas. Simultaneamente, os pacotes tambm vo sendo

comparados a padres legtimos de trfego para identificar possveis ataques ou

anomalias. A combinao permite que novos padres de trfegos sejam entendidos

como servios e possam ser adicionados s regras vlidas em poucos minutos.

Supostamente a manuteno e instalao so mais eficientes (em termos de custo e

tempo de execuo), pois a soluo se concentra no modelo conceitual do TCP/IP.

Porm, com o avanar da tecnologia e dos padres de trfego da Internet, projetos

complexos de firewall para grandes redes de servio podem ser to custosos e

demorados quanto uma implementao tradicional.

Firewall de Aplicao

Com a exploso do comrcio eletrnico, percebeu-se que mesmo a ltima tecnologia em

filtragem de pacotes para TCP/IP poderia no ser to efetiva quanto se esperava. Com

todos os investimentos dispendidos em tecnologia de stateful firewalls, os ataques

continuavam a prosperar de forma avassaladora. Somente a filtragem dos pacotes de

rede no era mais suficiente. Os ataques passaram a se concentrar nas caractersticas (e

vulnerabilidades) especficas de cada aplicao. Percebeu-se que havia a necessidade de

desenvolver um novo mtodo que pudesse analisar as particularidades de cada protocolo

e tomar decises que pudessem evitar ataques maliciosos contra uma rede.

Apesar de o projeto original do TIS Firewall concebido por Marcos Ranum j se

orientar a verificao dos mtodos de protocolos de comunicao, o conceito atual de

Firewall de Aplicao nasceu principalmente pelo fato de se exigir a concentrao de

esforos de anlise em protocolos especficos, tais como servidores Web e suas

conexes de hipertexto HTTP. A primeira implementao comercial nasceu em 2000

com a empresa israelense Sanctum, porm, o conceito ainda no havia sido amplamente

difundido para justificar uma adoo prtica.

Se comparado com o modelo tradicional de Firewall -- orientado a redes de dados, o

Firewall de Aplicao frequentemente instalado junto plataforma da aplicao,

atuando como uma espcie de procurador para o acesso ao servidor (Proxy).

Alguns projetos de cdigo-aberto, como por exemplo o ModSecurity

3

para servidores

Apache, IIS e Nginx, tm por objetivo facilitar a disseminao do conceito para as

aplicaes Web.

Vantagens

Pode suprir a deficincia dos modelos tradicionais e mapear todas as transaes

especficas que acontecem na camada da aplicao Web proprietria;

Por ser um terminador do trfego SSL, pode avaliar hipertextos criptografadas

(HTTPS) que originalmente passariam despercebidos ou no analisados por

firewalls tradicionais de rede;

Desvantagens

Pelo fato de embutir uma grande capacidade de avaliao tcnica dos mtodos

disponibilizados por uma aplicao (Web), este tipo de firewall exige um grande

poder computacionalgeralmente traduzido para um grande custo de

investimento;

Ao interceptar aplicaes Web e suas interaes com o cliente (o navegador de

Web), pode acabar por provocar alguma incompatibilidade no padro de

transaes (fato que exigir, sem sombra de dvidas, um profundo trabalho de

avaliao por parte dos implementadores);

Alguns especialistas ou engenheiros de tecnologia refutam o firewall de

aplicao baseando-se nas seguintes argumentaes:

o A tecnologia introduz mais um ponto de falha sem adicionar

significativos avanos na tecnologia de proteo;

o O firewall e o IDS/IPS j seriam suficientes para cobrir grande parte dos

riscos associados a aplicao Web;

o A tecnologia ainda precisa amadurecer o suficiente para ser considerada

um componente indispensvel de uma arquitetura de segurana;

Certamente esses argumentos sero bastante discutidos ao longo dos prximos anos

como um imperativo para determinar a existncia desta tecnologia no futuro.

Referncias

1. Firewall. www.checkpoint.com. Pgina visitada em 19 de abril de 2012.

2. http://www.linuxdescomplicado.com.br/2013/03/3-appliances-open-source-

indicadas-para.html

3. ModSecurity.

A Wikipdia possui o portal:

Portal das

tecnologias de

informao

Ligaes Externas

Artigo de 1994 do Marcus Ranum - Thinking about Firewalls (em ingls)

Artigo da SecurityFocus Firewall Evolution - Deep Packet Inspection (em

ingls)

Categorias:

Segurana da informao

Firewall

Menu de navegao

Criar uma conta

Autenticao

Artigo

Discusso

Ler

Editar

Editar cdigo-fonte

Ver histrico

Pgina principal

Contedo destacado

Eventos atuais

Esplanada

Pgina aleatria

Portais

Informar um erro

Colaborao

Boas-vindas

Ajuda

Pgina de testes

Portal comunitrio

Mudanas recentes

Manuteno

Criar pgina

Pginas novas

Contato

Donativos

Imprimir/exportar

Criar um livro

Descarregar como PDF

Verso para impresso

Ferramentas

Pginas afluentes

Alteraes relacionadas

Carregar ficheiro

Pginas especiais

Ligao permanente

Informaes da pgina

Dados de item

Citar esta pgina

Noutros idiomas

Azrbaycanca

Bosanski

Catal

etina

Dansk

Deutsch

English

Esperanto

Espaol

Eesti

Euskara

Suomi

Franais

Gaeilge

Galego

Hrvatski

Hornjoserbsce

Magyar

Bahasa Indonesia

Italiano

Latina

Ltzebuergesch

Lietuvi

Latvieu

Bahasa Melayu

Nederlands

Norsk nynorsk

Norsk bokml

Polski

Romn

Srpskohrvatski /

Simple English

Slovenina

Slovenina

/ srpski

Svenska

Trkmene

Trke

Ting Vit

Bn-lm-g

Editar ligaes

Esta pgina foi modificada pela ltima vez (s) 00h08min de 14 de maio de

2014.

Este texto disponibilizado nos termos da licena Creative Commons -

Atribuio - CompartilhaIgual 3.0 No Adaptada (CC BY-SA 3.0); pode estar

sujeito a condies adicionais. Para mais detalhes, consulte as Condies de Uso

Você também pode gostar

- Manual Gerador Branco BD - 12000 - 15000 G2 PDFDocumento11 páginasManual Gerador Branco BD - 12000 - 15000 G2 PDFAyrDoCoutoBahia100% (1)

- Proteção Do Sistema Elétrico de Potência GeralDocumento36 páginasProteção Do Sistema Elétrico de Potência GeralheitorAinda não há avaliações

- Abertura de Novela - Luz Garcia NeiraDocumento7 páginasAbertura de Novela - Luz Garcia NeiraErika MoreiraAinda não há avaliações

- SkyAir - Manual de ServiçoDocumento170 páginasSkyAir - Manual de ServiçoDeivit de Witt100% (1)

- Manual AnalisadorDocumento43 páginasManual AnalisadorFranklin Leal da SilveiraAinda não há avaliações

- Modelo de SolicitaçãoDocumento2 páginasModelo de SolicitaçãoRonaldo JoséAinda não há avaliações

- Instalando Node - Js Via Gerenciador de Pacotes Node - JsDocumento13 páginasInstalando Node - Js Via Gerenciador de Pacotes Node - JsMuryllo Siqueyros Lupus SanteAinda não há avaliações

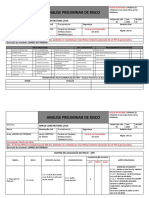

- Formulário FORM-SST-001 - REVISÃO DE AVALIAÇÃO DE RISCOSDocumento2 páginasFormulário FORM-SST-001 - REVISÃO DE AVALIAÇÃO DE RISCOSltavila2014Ainda não há avaliações

- AUTOMATOSDocumento13 páginasAUTOMATOSarmageddonrpgofcAinda não há avaliações

- C InformativoDeCursosDocumento2 páginasC InformativoDeCursosMelissa KnowlesAinda não há avaliações

- ENSINAR FOTOGRAFIA HOJE - FinalDocumento20 páginasENSINAR FOTOGRAFIA HOJE - FinalAldene RochaAinda não há avaliações

- Tutorial TrelloDocumento44 páginasTutorial Trellolorenaaa albuquerqueAinda não há avaliações

- 1313 Datasheet PoDocumento3 páginas1313 Datasheet PoMarcos Gregorio da SilvaAinda não há avaliações

- Three Phase Inverter Se17k Se27.6k - With Setapp Ds - PRT BraDocumento2 páginasThree Phase Inverter Se17k Se27.6k - With Setapp Ds - PRT BraDAVID ALEX DE OLIVEIRA SOUSAAinda não há avaliações

- AP 509 Gestao de Estoque 21062017Documento92 páginasAP 509 Gestao de Estoque 21062017Jackson Santoss100% (2)

- POP Agendamento de PeriódicosDocumento2 páginasPOP Agendamento de PeriódicosGabriel Gonçalves e GonçalvesAinda não há avaliações

- 8 Ano Vol 1 Aluno WebDocumento228 páginas8 Ano Vol 1 Aluno WebZenilda DurciAinda não há avaliações

- Mecânismo de Direção e SuspensãoDocumento22 páginasMecânismo de Direção e SuspensãoEllen DiasAinda não há avaliações

- 05 - Listas de Ferramentas OnlineDocumento3 páginas05 - Listas de Ferramentas OnlineAntonio GoncalvesAinda não há avaliações

- HTML5Documento25 páginasHTML5Késiah Araujo SofiaAinda não há avaliações

- Requisitos Tecnicos para Conexao Da Micro e MinigeracaoDocumento47 páginasRequisitos Tecnicos para Conexao Da Micro e MinigeracaoweberAinda não há avaliações

- 1 Aula Acionamentos EletropneumáticosDocumento49 páginas1 Aula Acionamentos EletropneumáticosValério FernandesAinda não há avaliações

- Capitulo 05 - MOSFETDocumento105 páginasCapitulo 05 - MOSFETleandroAinda não há avaliações

- Exame Cromatografico OE-PALMAROSA-VIA-AROMADocumento1 páginaExame Cromatografico OE-PALMAROSA-VIA-AROMAAndreia OliveiraAinda não há avaliações

- Cruz.o Que As Empresas Podem Fazer Pela Inclusão DigitalDocumento110 páginasCruz.o Que As Empresas Podem Fazer Pela Inclusão DigitalArthur FerreiraAinda não há avaliações

- Euax - Paleta de Elementos BPMN v.2Documento2 páginasEuax - Paleta de Elementos BPMN v.2Deivid LealAinda não há avaliações

- Ar FalsoDocumento3 páginasAr FalsoSalah RomdaniAinda não há avaliações

- Blindados Parte 2 - DaCultura 38 24-10-22 Arquivo UnicoDocumento52 páginasBlindados Parte 2 - DaCultura 38 24-10-22 Arquivo UnicoJúlio MoreiraAinda não há avaliações

- Apr - Limpeza Do Terreno - Manual - 1Documento10 páginasApr - Limpeza Do Terreno - Manual - 1Marcele JesusAinda não há avaliações