0% acharam este documento útil (0 voto)

225 visualizações53 páginasHacking Bluetooth

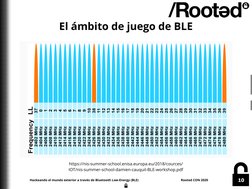

[1] BLE permite a comunicação sem fio entre dispositivos de baixo consumo de energia. [2] Vários estudos anteriores identificaram vulnerabilidades em dispositivos BLE, como trackers e câmeras, que permitiam acesso não autorizado. [3] Um conjunto de 12 vulnerabilidades, chamado Sweyntooth, afetou implementações BLE em chips de vários fabricantes, possibilitando crashes, deadlocks e bypass de segurança.

Enviado por

Axel CorradineDireitos autorais

© © All Rights Reserved

Levamos muito a sério os direitos de conteúdo. Se você suspeita que este conteúdo é seu, reivindique-o aqui.

Formatos disponíveis

Baixe no formato PDF, TXT ou leia on-line no Scribd

0% acharam este documento útil (0 voto)

225 visualizações53 páginasHacking Bluetooth

[1] BLE permite a comunicação sem fio entre dispositivos de baixo consumo de energia. [2] Vários estudos anteriores identificaram vulnerabilidades em dispositivos BLE, como trackers e câmeras, que permitiam acesso não autorizado. [3] Um conjunto de 12 vulnerabilidades, chamado Sweyntooth, afetou implementações BLE em chips de vários fabricantes, possibilitando crashes, deadlocks e bypass de segurança.

Enviado por

Axel CorradineDireitos autorais

© © All Rights Reserved

Levamos muito a sério os direitos de conteúdo. Se você suspeita que este conteúdo é seu, reivindique-o aqui.

Formatos disponíveis

Baixe no formato PDF, TXT ou leia on-line no Scribd