Escolar Documentos

Profissional Documentos

Cultura Documentos

Os Seis Passos para

Enviado por

Carlos RobertoTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Os Seis Passos para

Enviado por

Carlos RobertoDireitos autorais:

Formatos disponíveis

Os Seis Passos Para Iniciar

Os Seis Passos Para Iniciar | Bem aqui tem umas dicas que eu acho que seja de bom agrado pra quem ta comeando assim como eu do zero vai ai umas dicas para um hacking feliz 1. Uma vez descoberta a vulnerabilidade, no tente invadir sua presa imediatamente. Ao contrrio, conhea sua vtima. Visite seu site na Internet (sem atacar, apertas olhe). Se for na sua cidade, visite sua sede e tente descobrir mais sobre produtos, empregos, servios, funcionrios, hbitos Podem-se usar tcnicas passivas (observao: para ver o que entra e o que sai da mquina ou rede) ou ativas, como organizar miniataques a pontos isolados e verificar as mensagens que so retomadas. O importante coletar informaes suficientes para elaborar um plano de ao, preferencialmente com desfechos alternativos caso algo d errado. 2. O primeiro acesso a gente nunca esquece. Essa a parte mais importante do ataque. Pode-se dizer que esta etapa o ataque propriamente dito. Depois de descoberta a vulnerabilidade e examinado o comportamento da vtima, use o exploit apropriado para ganhar acesso limitado ao sistema. E no se esquea de usar um proxy pblico para esconder seu endereo IP! 3. Humm. Uma vez com acesso limitado, a prxima etapa consiste em ganhar acesso total mquina (root para sistemas Unix, administrador para sistemas WinNT no Win9x, o primeiro acesso j garante controle total). Cada SO possui procedimentos diferentes para tal. Uma vez conseguido o acesso irrestrito, basta coletar as informaes desejadas e, se for o caso, desfigurar o sistema. 4. Agora que voc j ownou o sistema, trate de cobrir seus rastros e instalar as portas de trs. Verifique os logs do sistema e apague tudo o que for relativo sua visita, MAS APENAS ISSO! Resista tentao de apagar o log todo um buraco no registro de eventos far com que o administrador descubra mais cedo do que o esperado que algum andou bulindo com seu brinquedo. Depois de fazer a cirurgia nos logs, instale os backdoors. Alguns hackers mais experientes tm o cuidado de aplicar patches no sistema para remover as portas que o deixaram entrar, evitando assim que outros hackers menos habilidosos entrem no sistema e, por descuido, alertem o administrador de que a mquina foi tomada. Mas neste ponto do livro, nosso objetivo no mais agir como script kiddies, que vagam pela Internet procurando por presas fceis que saibam caar. Ao contrrio, queremos ter uma idia de como black hats, digamos, profissionais trabalham para alcanar seus objetivos em um alvo especfico, qualquer que seja seu nvel de dificuldade. Para tanto, vamos tentar separar, por afinidade, nossos esforos em seis passos distintos. Como guerra o assunto do momento, usaremos termos militares para nos referir a cada um deles. Talvez as cruzadas, as guerras do Paraguai, Vietn, Meganisto, os conflitos na Palestina ou at mesmo a Guerra no Golfo 2 tenham passado. Mas os cybercombates entre hackers/crackers e administradores de sistemas vo durar muitos anos, talvez sculos. Passo 1: Planejamento Hummm, difcil dizer se este realmente o passo 1. Na verdade, todos os passos so interdependentes: precisamos das informaes obtidas em cada movimento que fazemos para poder planejar (e corrigir) adequadamente nosso ataque. A seqncia de atividades ser, portanto, algo parecido com 1-2-1-31-4-1-5-1-6-1, em vez da bvia 1-2-3-4-5-6. Como todo plano precisa de ajustes e

como quase toda tarefa pode ser subdividida em vrias mais especficas, podemos perceber que o processo de planejamento ser contnuo durante toda a batalha e durar at bem depois da fmalizao do ataque. Cada pequeno detalhe do ataque tem seu prprio plano 1-2-1-3-1-4-1-5-1-61. Se voc no documentar muito bem cada um dos passos que tem a fazer, acabar com um bocado grande demais para mastigar sem estalar a boca. E no esquea: formas de esconder as provas do crime tambm fazem parte do planejamento! No basta saber o que est fazendo. necessrio saber por que est fazendo. Se voc tem uma resposta na ponta da lngua quando perguntado ei, por que voc quer invadir minha empresa? pode seguir em frente. Mas no se esquea de que, uma vez dentro, voc ser rastreado. Se voc j sabe o que quer fazer quando estiver entre os muros do castelo, timo. Se no sabe, no tente! E no esquea que, dependendo de seus intentos, voc estar incorrendo em algum crime. Passo 2: Observao Toda operao militar, seja governamental ou dos rebeldes, precisa estar embasada em informaes precisas e detalhadas sobre o alvo. O conjunto de dados necessrios incluem diversos subconjuntos aparentemente no relacionados: detalhes pessoais, como hbitos, habilidades profissionais, passatempos, famlia, amigos, antigas namoradas; informaes corporativas, hierarquia interna, clientes/concorrentes/fornecedores, dados sobre os sistemas de informao Do monstro de dados obtido, h ainda a necessidade de garimpar informaes no disponveis diretamente, fazer referncias cruzadas e, literalmente, ler nas entrelinhas. Vrias tcnicas podem ser usadas aqui. A mais bvia e eficaz (embora menos direta e mais perigosa) a Engenharia Social. Mas mesmo sem contar mentira alguma, possvel coletar uma coleo razovel de informaes obtidas da Internet ou de observao direta. No se afobe: pacincia a palavra-chave aqui. Passo 3: Busca Com os planos, mapas e a lista de tarefas na mo, podemos comear a procurar os buracos pelos quais vamos entrar. Um arsenal numeroso e variado de scanners de portas e vulnerabilidades deve estar disposio para que todos os pontos fracos sejam revelados. Assim como no passo anterior, pacincia um dos ingredientes mais importantes desta etapa. Mas no o nico. No basta usar uma ferramenta que revele o furo de segurana se voc no entende como ela funciona. Passo 4: Invaso H vrias maneiras de ganhar acesso ao sistema-alvo. Nos captulos Vulnerabilidades I e 11vimos algumas. Mas so tcnicas pontuais, que exploram fraquezas especficas de um sistema. A grande sacada saber agrupar as vrias tcnicas disponveis de maneira a atingir o objetivo maior. Alm disso, muitas vezes necessrio passar por vrios nveis de acesso at conseguir poderes suficientes para atingir o objetivo final do ataque. Passo 5: Manuteno Nem todos os administradores de rede so completos idiotas. A maioria, na realidade, no . Uma vez detectada uma vulnerabilidade que possibilite um ataque, qualquer administrador provido de bom senso vai aplicar os patches de segurana, fechando o rombo. Se voc j invadiu uma vez por um buraco na segurana ou uma falha em algum programa, possvel que sua prxima tentativa, dias depois, seja infrutfera: a porta estar fechada. Uma vez dentro dos muros do

castelo, necessrio instalar meios para que se possa entrar e sair sem ser notado, e que sejam independentes das brechas de segurana do sistema. Passo 6: Evaso J invadi, j copiei, j desfigurei, j apaguei e j destru, e ainda deixei portas secretas por onde entrar e sair sem ser incomodado. E agora, fao o qu? Bem, pequeno gafanhoto, est na hora de apagar os rastros que voc deixou. Essa etapa comea j na preparao do ataque, escolhendo as ferramentas e procedimentos menos ruidosos, tomando cuidado para no deixar aparente que est logado no sistema e, principalmente, tentando descobrir antes de entrar se h um sistema IDS ativo. Depois de fazer o que tem de fazer (defacement, cpia de arquivos e programas, lanamento de outros ataques), apague criteriosamente suas pegadas nos arquivos de registro do sistema, tomando o cuidado de no danificar os outros dados registrados. uma falha amadorssima limpar demais o logo Outro cuidado que deve ser tomado j nos passos iniciais de planejamento a preveno contra sistemas de deteco de intrusos, os famigerados IDSs.

Você também pode gostar

- Guia Rapido de Usuario SoliscloudDocumento23 páginasGuia Rapido de Usuario SoliscloudProjetos BrgAinda não há avaliações

- Dicionário de InformáticaDocumento7 páginasDicionário de InformáticasilverprodutorAinda não há avaliações

- Coleção Professora Ingrid Moraes - Projeto Atividade Interativa de Cuvinha Da Adição e Subtração PDFDocumento3 páginasColeção Professora Ingrid Moraes - Projeto Atividade Interativa de Cuvinha Da Adição e Subtração PDFannakrysAinda não há avaliações

- Universidade Federal de Santa Catarina Centro de Comunicação E Expressão Departamento de Jornalismo Curso de JornalismoDocumento90 páginasUniversidade Federal de Santa Catarina Centro de Comunicação E Expressão Departamento de Jornalismo Curso de JornalismoMariama CorreiaAinda não há avaliações

- Assistir Casanova Dublado Online Gratis - Pesquisa GoogleDocumento1 páginaAssistir Casanova Dublado Online Gratis - Pesquisa GoogleFabiano FerreiraAinda não há avaliações

- Guia Definitivo Growth HackingDocumento84 páginasGuia Definitivo Growth HackingAlexandre Silva Brandão100% (3)

- Paper - NÓS TRUPICA, MARX DURKHEIM - O Uso Didático de Memes Nas Aulas de Sociologia PDFDocumento16 páginasPaper - NÓS TRUPICA, MARX DURKHEIM - O Uso Didático de Memes Nas Aulas de Sociologia PDFDanielly Milano100% (1)

- Turma de Questoes Aula 2 PDFDocumento9 páginasTurma de Questoes Aula 2 PDFrarisorobertoAinda não há avaliações

- ManualDoAdministrador PDFDocumento158 páginasManualDoAdministrador PDFGeyssonAinda não há avaliações

- Manutencao Inteligente Orientada para Resultados Julio NascifDocumento31 páginasManutencao Inteligente Orientada para Resultados Julio NascifRonie ToledoAinda não há avaliações

- TCC OpenwrtDocumento290 páginasTCC OpenwrtHudson JuniorAinda não há avaliações

- Reviso 2009 ITW AquilaFernandaLugli Semestre1Documento18 páginasReviso 2009 ITW AquilaFernandaLugli Semestre1limabandaAinda não há avaliações

- 42pfl5008g 78 Pss BRPBR PDFDocumento3 páginas42pfl5008g 78 Pss BRPBR PDFdeusdedtesAinda não há avaliações

- TCC 2Documento63 páginasTCC 2Milton SpaccaAinda não há avaliações

- Apartamento para Alugar Evadio Paulo Broering 2 Quartos - Pachecos, PalhoçaDocumento1 páginaApartamento para Alugar Evadio Paulo Broering 2 Quartos - Pachecos, PalhoçaEduardo PierroAinda não há avaliações

- Manual de Acesso e Configuração Remota MHX100 v12Documento12 páginasManual de Acesso e Configuração Remota MHX100 v12Gilney FreitasAinda não há avaliações

- Análise Qualitativa Com o Programa NVivo 8: FundamentosDocumento16 páginasAnálise Qualitativa Com o Programa NVivo 8: FundamentosAlex Teixeira100% (1)

- Manual IfmbDocumento19 páginasManual IfmbTiago Grilo SantosAinda não há avaliações

- App para Descobrir Quem Monitora Celular - Pesquisa GoogleDocumento8 páginasApp para Descobrir Quem Monitora Celular - Pesquisa GoogleAlberto Luiz Nunes de Matos0% (1)

- Questionário Sistemas DistribuidosDocumento6 páginasQuestionário Sistemas Distribuidosalana1004Ainda não há avaliações

- Aprenda Como Configurar A Função WDS Repetidor em Um Roteador TP-Link - Notícias - TechTudoDocumento5 páginasAprenda Como Configurar A Função WDS Repetidor em Um Roteador TP-Link - Notícias - TechTudoferazuAinda não há avaliações

- TCP Ip - Parte 1Documento9 páginasTCP Ip - Parte 1Julio BattistiAinda não há avaliações

- Capitulo IDocumento5 páginasCapitulo IRoger BezerraAinda não há avaliações

- Aula 3 - Maratona em Anuncios OnlineDocumento24 páginasAula 3 - Maratona em Anuncios OnlineMatheus Stenger100% (1)

- Manual Henry Orion 6Documento7 páginasManual Henry Orion 6Wellington AlmeidaAinda não há avaliações

- In Stock Abril 2011Documento32 páginasIn Stock Abril 2011gerardogusiAinda não há avaliações

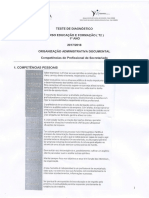

- Competências Do Profissional de Secretariado PDFDocumento5 páginasCompetências Do Profissional de Secretariado PDFhelenafrocha7894Ainda não há avaliações

- ExcelDocumento253 páginasExcelAdilson SantossAinda não há avaliações

- 105 Dicas Que Vão Mudar A Sua Vida - SOS SolteirosDocumento69 páginas105 Dicas Que Vão Mudar A Sua Vida - SOS SolteirosRafael Amaral EstevesAinda não há avaliações

- VivoDocumento3 páginasVivoedilenetome34Ainda não há avaliações