Escolar Documentos

Profissional Documentos

Cultura Documentos

Ed53 Fasc Automacao Subestacoes CapVI

Enviado por

Aline Luiza Lima LeiteDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Ed53 Fasc Automacao Subestacoes CapVI

Enviado por

Aline Luiza Lima LeiteDireitos autorais:

Formatos disponíveis

Apoio

72

Automao de subestaes

O Setor Eltrico / Junho de 2010

Captulo VI

Segurana em redes de

computadores aplicadas a

subestaes de energia eltrica

Equipe de engenharia da Schweitzer Engineering Laboratories (SEL)

At a dcada de 1990, os equipamentos de

novos projetos adotam TCP/IP de forma ampla, total e

automao e proteo de subestaes, que j tinham se

irrestrita.

tornado microprocessados, ainda estavam fora das redes

de computadores e compunham solues isoladas, sem

de computadores passaram a integrar as preocupaes dos

conexo fsica com a rede mundial. As concepes de

profissionais de tecnologia de automao, conhecida como

segurana estavam limitadas a isolar estes equipamentos

TA. Neste contexto, foi adotada a terminologia invaso ou

em salas climatizadas, em que o acesso era restrito s

ataque eletrnico (no contexto de TI conhecido como

pessoas autorizadas; preservao contra incndios, etc.

invaso ou ataque ciberntico).

evidente que os problemas de segurana em redes

Contendo as invases fsicas, o sistema estava protegido e

em condies adequadas de segurana.

aumentando por diversos fatores sociais, polticos e

tecnolgicos.

Existem dois conceitos bsicos de segurana que

As ameaas de invaso por meios eletrnicos esto

podemos nos servir da lngua inglesa para melhor defini-

los:

para o aumento de nossas preocupaes:

Nos dias atuais, existem vrios fatores que contribuem

Safety So os conceitos aplicados segurana das

pessoas. Iniciativas so tomadas para mitigar situaes de

De mainframes e protocolos proprietrios, passamos

risco que podem ferir o ser humano ou, de forma mais

para redes distribudas e protocolos abertos. Interligao de

geral, o meio ambiente. Existem normas mundiais que

redes originalmente isoladas por meio destes protocolos;

disciplinam esta matria, sendo que a IEC 61508 e a IEC

Presso na indstria pela automatizao e corte de custos

61511 so as mais conhecidas.

para manter margem de lucros;

Security So conceitos aplicados segurana dos

Legislao Nacional, Operador Nacional do Sistema

ativos de uma empresa. As instalaes, os equipamentos,

(ONS) e Agncia Nacional de Energia Eltrica (Aneel).

os negcios, os faturamentos e os lucros. Para este caso,

O consumidor tem o direito de acessar dados das

podemos citar a norma IEC 62351.

concessionrias de servio pblicos (servidores Web);

A consequncia de invases em uma rede de

Aumento da capacidade e complexidade do Sistema

computadores de uma empresa de energia eltrica

Interligado Nacional (SIN), de gerao e transmisso de

est mais ligada ao conceito de security. Apesar de a

energia. Paradoxalmente, aumenta sua fragilidade;

segurana das pessoas tambm estar exposta ao risco, este

Aumento vertiginoso da interconectividade a sites

artigo est focado na segurana dos ativos das empresas

remotos por meio de modems discados ou internet;

e na continuidade de fornecimento de energia eltrica,

Instabilidade no mercado de trabalho nas empresas de

preservando os requisitos de qualidade definidos pela

energia, causados pela competio e desregulamentao;

Agncia Nacional de Energia Eltrica (Aneel).

Aumento de incidentes China, Google e Intel;

Rpido aumento da populao com habilidades e

Com o crescimento exponencial da utilizao da

tecnologia TCP/IP e internet no mundo moderno, a

conhecimentos consistentes em redes de computadores;

automao de subestaes no ficou imune. Hoje, os

Disseminao de literatura e ferramentas de hackers pela

Apoio

73

O Setor Eltrico / Junho de 2010

internet;

sistema, queiram fazer isso. , portanto, necessrio e inadivel um ato

Aumento do nmero de pases com iniciativas sustentadas pelo

de responsabilidade para com a sociedade em geral e consumidores

governo de contramedidas invaso ou ataques eletrnicos.

discutir as ameaas e estudar os mtodos de mitigao dos riscos.

A segurana deve ser uma atitude empresarial. Uso de senhas,

Invaso ou ataque eletrnico

vrios nveis de acesso e auditoria de logins devem ser utilizados de

o acesso subestao via linhas telefnicas ou outros meios

forma cuidadosa, apesar de aumentar os procedimentos burocrticos.

eletrnicos para manipular ou causar distrbios nos Dispositivos

Vamos relacionar abaixo alguns itens que devem ser cuidadosamente

Eletrnicos Inteligentes (IEDs). Estes IEDs incluem rels digitais,

considerados no planejamento e na definio da poltica de segurana.

registradores de faltas, equipamentos de diagnsticos, oscilgrafos,

Citamos termos importantes, ainda sem entrar nos detalhes de cada um

equipamentos de automao, Unidades de Aquisio e Controle

deles:

(UACs), Unidades Terminais Remotas (UTRs), computadores servidores

da subestao, Controladores Lgicos Programveis (CLPs) e interfaces

- Tecnologia TCP/IP Transmisso de pacotes

de comunicao.

Sniffers Ethereal Wireshark.

Avaliao de riscos. O perigo vem de dentro.

A extenso dos ataques eletrnicos ainda desconhecida,

pois poucas empresas possuem Intrusion Detection System (IDS). E

aquelas que detectam tm pouca vontade de divulgar, pois seria uma

- Firewalls. Software ou software + hardware

publicidade negativa.

Filtro de pacotes Poltica negar tudo ou permitir tudo

e fazer as excees regra.

Filtro de aplicaes proxy.

Ainda assim:

25% das empresas usam algum tipo de IDS;

Event Logging Syslog;

17% destas reportaram tentativas de invaso eletrnica.

Intrusion Detection Systems (IDS);

Intrusion Prevention Systems (IPS);

Os invasores sabem como abrir vlvulas, apertar botes, abrir/

fechar disjuntores, ento de se supor que, se eles invadirem o

Condies de alarmes.

Apoio

74

Automao de subestaes

O Setor Eltrico / Junho de 2010

- Roteadores proveem IDS, IPS, Event Logging, controle de acesso

por IP, Port Number, gerenciamento de separao de trfego, permetro

computadores de rede corporativa so de conhecimento pblico.

Linhas de comunicao entre subestaes, centros de controle e

eletrnico de segurana e IEEE 1613.

Todos os IEDs so suscetveis a ataques. Por meio de uma conexo

telefnica, um profissional pode resetar o dispositivo, ou mudar

- Controle de acesso, switches ou ponto de acesso wireless.

o seu ajuste. Um intruso eletrnico pode discar em uma porta

IEEE 802.1 X Remote Authentication Dial In User Service

desprotegida e colocar o controlador de disjuntor em um nvel de

(Radius) Passaporte para entrar na rede. MAC Address.

tolerncia alto a controles, permitindo telecomandos. Tambm pode

TACACS Terminal Access Controler Access Control Sys.

colocar o equipamento em condies muito sensveis, acima das

operaes normais, e que causam shutdown para autoproteo.

- Switches como alternativa de segurana. VLAN IEEE 802.1Q, CoS

-802.1P, RSTP 802.1W.

- Virtual Private Network (VPN) criptografia autenticao.

Internet Protocol Security (IPsec) RFC 4301, 4302, 4303.

- IEEE 1613 Standard Environmental and Test Requirement for

Communication Networking Devices in Electric Power Substations.

Imunidade e compatibilidade eletromagntica IEC61850-3.

A rea de segurana de redes uma cincia e vrios rgos

internacionais propem sugestes de comportamento ou medidas que

as empresas devem observar. Uma delas :

Figura 1 Cenrio de uma invaso.

IEEE 1402-2000 Guia para segurana fsica e eletrnica de subestaes

eletrnica. Usando um programa discador, o intruso faz uma varredura

do sistema de potncia.

nos nmeros acima e abaixo do nmero telefnico da subestao, que

de conhecimento pblico, procurando por resposta de modems. Pode

Itens de alerta que fragilizam a rede:

Observamos na Figura 1 o cenrio provvel de uma invaso

usar tambm um aplicativo de Ping, pesquisando milhares de IPs acima

Erros grosseiros, confuso e omisso. Resets acidentais de rels de

e abaixo do IP da concessionria, que de conhecimento pblico.

proteo, impercia ou negligncia na manuteno da rede;

Quando uma provvel conexo identificada, so emitidos

Fraudes, roubos, atividades criminais, hacker, attacker e intruder.

mltiplos enters, pontos de interrogao, help and hello, para

Motivao econmica prejuzos de US$ 123 milhes anuais;

conseguir informaes do tipo da conexo. Quando conseguido o

Empregados descontentes e inescrupulosos, retaliao e insiders;

dilogo de login, o intruso usa engenharia social para determinar a

Curiosidade, ignorncia, invases por recreao ou maliciosa e

senha. Ou lana um ataque com dicionrios ou de fora bruta.

hackers;

Quando a conexo for completada, o intruso est dentro de um

Espionagem industrial. Em 1999, os prejuzos foram de US$ 60

IED, controlador ou Scada. Pode fazer shutdown, mudar ajustes, juntar

milhes;

informaes para futuros ataques, plantar cdigos maliciosos, etc. Este

Cdigo malicioso: malware, vrus, worms, cavalos de tria, bombas

ataque clssico pode ser somado engenharia social e a outros que

relgio, etc. que crescem exponencialmente;

exemplificamos na Figura 2.

Abrir anexo e clicar em links de e-mails desconhecidos;

Programas que prometem aumentar a velocidade de sua rede, mas

faz passar por uma ou mais pessoas, enganando os colaboradores de

Engenharia social a ao de uma pessoa mal intencionada que se

esto roubando informaes;

uma organizao. Esta pessoa utiliza nomes de usurios e administrador

Contramedidas a ataques eletrnicos financiados pelos governos de

coletadas previamente. Com isso, consegue obter informaes

vrios pases.

privilegiadas, como senhas, ou induzir pessoas a executar aes que

A subestao como o ponto mais vulnervel de todo

sistema eltrico

Avaliao de riscos

enfraqueam a segurana, como executar um trojan.

O mtodo mais simples, mais usado e mais eficiente que os

engenheiros sociais utilizam para descobrir uma senha perguntando.

Se o colaborador da empresa estiver despreparado, h possibilidade

A subestao de energia eltrica um ponto vulnervel, porque

de se obter com sucesso a resposta positiva pergunta certa, assim, o

permitem acesso remoto e poucas possuem mecanismos de proteo,

engenheiro social ir ganhar acesso, controlar e conseguir mais acesso.

IDS, IPS ou firewalls, com o agravante que uma falha pode assumir

propores nacionais.

diversas etapas e planejamento elaborado, alm de combinar o

Muitos ataques de engenharia social so complicados, envolvem

Apoio

76

Automao de subestaes

O Setor Eltrico / Junho de 2010

conhecimento da manipulao e da tecnologia.

No pode estar atrelada a softwares ou a hardwares especficos;

No pode haver exceo a indivduos ou grupos.

O incio, na maioria das vezes, d-se por meio de pesquisa na

internet sobre a instituio ou o alvo de ataque. De posse de algumas

informaes, o ataque preparado, podendo ser feito por telefone,

Alm das polticas, os investimentos so indispensveis. necessrio

ou se passando por um funcionrio terceirizado que presta servios

equipar seu sistema com recursos de hardware e software.

organizao.

Fazem parte do conjunto de dispositivos de segurana (hardware

ou softwares) as lans virtuais, firewalls e criptografia (certificados

Contramedidas

digitais). Sobre as lans virtuais, j dedicamos um captulo inteiro quando

A preveno a melhor poltica. Descrevemos resumidamente

abordamos as arquiteturas de rede.

alguns mtodos:

Firewalls

Autenticao Dispositivos autorizados autenticam uns aos outros,

trocando chaves equivalente senha. Gateway pode autenticar

novos dispositivos que entram na rede.

acesso ao sistema por meio de regras e filtragem de dados. Filtragem

Smart cards geram a senha em tempo real e ela enviada na rede e

IPs podem transitar na rede. Por exemplo, servios liberados (e-mail) ou

pode ser interceptada;

bloqueados (ICQ).

Responsvel pela defesa do computador ou rede. Controla o

de pacotes redes pequenas ou mdias que definem que endereos

Verificao da integridade equivalente ao checksum;

Etiqueta de tempo evita ataques de replays;

Windows ZoneAlarm www.zonealarm.com;

Criptografia algoritmos simtricos e assimtricos, chaves duplas;

Linux IPTables www.iptables.org;

PKI Public Key Encryption;

Trabalha nas camadas IP (endereos) e TCP (servios);

IPsec criptografa os pacotes TCP/IP;

Controle de aplicaes (exemplos SMTP, FTP, HTTP) instalados

Algoritmos Diffie-Hellman assimtricos.

em servidores conhecidos como proxy. Mais seguro, no permite a

comunicao direta do computador com a internet e tudo passa pelo proxy;

Mtodos de Ataque - Contramedidas.

Autenticao - Verificao - Criptografia.

Apesar das medidas de segurana, sua mensagem pode sofrer ataques:

1. Interrupo do servio-jamming 2. Spoofing 3. Homem no meio 4. Replay

4. Uma

mensagem

verdadeira

"deslocar 15

Km a oeste", se

repetida causa

erro enorme.

TRANSMISSOR

Rei escreve uma

mensagem para seu

comandante

1. Inundar sisterna

com mensagens sem

nexo. (Bloquear a

estrada com paus e

pedras

TRANSMISSO

Mensageiro leva

a mensgem no

territrio hostil

RECEPTOR

Comandante de campo

interpreta a mensagem e

toma as aes apropriadas

3. Algum intercepta a

mensagem e muda seu

contedo, sem conhecimento

do transmisssor ou do receptor.

2. Algum se faz passar

pelo rei, e manda uma

mensagem falsa.

Elaborao da poltica de segurana

Quais recursos sero protegidos? A quais ameaas estamos sujeitos?

Quais as vulnerabilidades que podem concretizar as ameaas?

Recursos de logs;

Ferramentas de auditoria.

Exemplos e sugestes:

As portas TCP que podem ser liberadas e continuar mantendo a

segurana da sua rede so: porta de FTP, HTTP, HTTPS e servio de

e-mail, como o BlackBerry 3101. Bloqueie a porta 110 (POP3) caso

o servidor de correio no a utilize. Esta porta permite que os usurios

Figura 2 Mtodos de ataque.

Permite acompanhamento de trfego de rede;

Considerar os itens a seguir:

Quem tem autoridade para definir e fazer cumprir?

Meios de divulgao da poltica;

Poltica de senhas, requisitos de formao (nmero mnimo de

caracteres alfanumricos) e perodo de validade;

Direitos e responsabilidades dos usurios;

Direitos e responsabilidades do provedor de recursos;

Aes previstas no caso de violao da poltica;

Apoio da administrao superior fundamental;

Periodicamente revisada;

de sua rede possam baixar mensagens particulares utilizando algum

software de correio eletrnico, sendo que a maioria dos servidores de

e-mail trabalha apenas utilizando SMTP e IMAP.

Evite regras excessivas e teste cada uma delas. As regras de externa

para interna so muito importantes. Coloque uma para cada servio de

sua rede. Por exemplo: jamais libere a porta 23 ou 21 que no sejam

redirecionados para o servidor correspondente. Tambm no faz sentido

liberar o servio HTTPS (443) de externa para interna se no possuir

algum servidor que tenha SSL ativo.

Muitas empresas possuem usurios que precisam enviar arquivos para

Receita Federal. Neste caso, identificar a qual IP e porta que o programa

da Receita Federal est tentando se conectar (netstat-aon) e liberar

somente esse IP e porta especfica.

Criptografia e certificados digitais

Symmetric Key Algorithms a mesma chave secreta usada pelo

transmissor e receptor. Usado h milhares de anos, a mesma chave

para criptografar e descriptografar e usa menos recursos computacionais

Apoio

77

O Setor Eltrico / Junho de 2010

que o Asymmetric. necessrio combinar a chave com antecedncia.

(hardware e software) que nos auxiliariam na proteo de nossas redes.

Exemplos: PGP e SSL.

A lista de dispositivos extensa.

Asymmetric Key Algorithms Chaves diferentes para criptografar

e descriptografar. criado um par de chaves uma pblica e outra

que incluem toda tecnologia de segurana de criptografia e certificados

secreta. Mensagens criptografadas com a chave pblica s podem

digitais, IPSEC nas subestaes.

Citamos os switches RuggedComm e GarretComm e Gateway SEL,

ser descriptografadas pela chave secreta. As chaves so relacionadas

matematicamente, mas impossvel derivar a chave secreta da chave

pblica. O algoritmo foi demonstrado na dcada de 1970 por Whitfield

Diffie e Martin Hellman.

Problema central Confiana que a chave pblica correta e que

realmente pertence pessoa ou entidade que afirma possu-la e no foi

modificada por intrusos maliciosos.

IPSec combina diferentes tecnologias para prover maior segurana,

como um mecanismo de troca de chaves de Diffie-Hellman; criptografia

de chave pblica para assinar as trocas de chave de Diffie-Hellman,

garantindo, assim, a identidade das duas partes e evitando ataques do

tipo man-in-the-middle (em que o atacante se faz passar pela outra parte

em cada um dos sentidos da comunicao); algoritmos de encriptao

para grandes volumes de dados, como o DES (Data Encryption Standard);

algoritmos para clculo de hash (resto de uma diviso, de tamanho fixo)

com utilizao de chaves, com o HMAC combinado com os algoritmos

de hash tradicionais, como o MD5 ou SHA autenticando os pacotes

e certificados digitais assinados por uma autoridade certificadora, que

agem como identidades digitais.

Como consideraes finais, poderamos relacionar os dispositivos

Figura 3 Criptografia e certificados digitais em subestaes de energia eltrica.

*Equipe de engenharia da Schweitzer Engineering Laboratories (SEL)

CONTINUA NA PRXIMA EDIO

Confira todos os artigos deste fascculo em www.osetoreletrico.com.br

Dvidas, sugestes e comentrios podem ser encaminhados para o

e-mail redacao@atitudeeditorial.com.br

Você também pode gostar

- Orçamento Pessoal SimplesDocumento2 páginasOrçamento Pessoal SimplesMary MachadoAinda não há avaliações

- Capítulo II - Testes em Campo de DisjuntoresDocumento4 páginasCapítulo II - Testes em Campo de DisjuntoresPedro LombardoAinda não há avaliações

- Aula 27 - 10 - 2020 - PPGEA002Documento2 páginasAula 27 - 10 - 2020 - PPGEA002Aline Luiza Lima LeiteAinda não há avaliações

- Aula 13 - 10 - 2020 - PPGEA002Documento3 páginasAula 13 - 10 - 2020 - PPGEA002Aline Luiza Lima LeiteAinda não há avaliações

- Aula 20 - 10 - 2020 - PPGEA002Documento2 páginasAula 20 - 10 - 2020 - PPGEA002Aline Luiza Lima LeiteAinda não há avaliações

- Estudos Dirigidos - 26 - 09 - 2022Documento2 páginasEstudos Dirigidos - 26 - 09 - 2022Aline Luiza Lima LeiteAinda não há avaliações

- 1 PBDocumento21 páginas1 PBAline Luiza Lima LeiteAinda não há avaliações

- CROMATOGRAFIADocumento11 páginasCROMATOGRAFIAAline Luiza Lima LeiteAinda não há avaliações

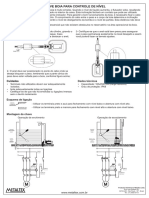

- M M M M: Chave Boia para Controle de NívelDocumento1 páginaM M M M: Chave Boia para Controle de NívelAline Luiza Lima LeiteAinda não há avaliações

- Material de Apoio de InterruptoresDocumento20 páginasMaterial de Apoio de InterruptoresAline Luiza Lima LeiteAinda não há avaliações

- Roldan Ferraz 2017 Praticas-de-Gestao-da-Qualidad 45011Documento20 páginasRoldan Ferraz 2017 Praticas-de-Gestao-da-Qualidad 45011Aline Luiza Lima LeiteAinda não há avaliações

- SEP 1 - Cap 3 Item 3.2.7 Matriz de Admitancia Atualizado PDFDocumento20 páginasSEP 1 - Cap 3 Item 3.2.7 Matriz de Admitancia Atualizado PDFJucleson GomesAinda não há avaliações

- Tese 0032984Documento213 páginasTese 0032984Aline Luiza Lima LeiteAinda não há avaliações

- TCC - Anderson Alberto - Versão FinalDocumento58 páginasTCC - Anderson Alberto - Versão FinalAline Luiza Lima LeiteAinda não há avaliações

- Linhas de Transmissão: Prof. João Henrique Pereira Silva Engenharia Elétrica Universidade São Francisco - USFDocumento26 páginasLinhas de Transmissão: Prof. João Henrique Pereira Silva Engenharia Elétrica Universidade São Francisco - USFAline Luiza Lima LeiteAinda não há avaliações

- Atlas de Energia Elétrica No BrasilDocumento236 páginasAtlas de Energia Elétrica No BrasilPablo BarretoAinda não há avaliações

- Aula 5-UpdatedDocumento41 páginasAula 5-UpdatedAline Luiza Lima LeiteAinda não há avaliações

- SubestaçõesDocumento106 páginasSubestaçõesCleir CastroAinda não há avaliações

- REN 414 2010 Atual REN 499 2012Documento202 páginasREN 414 2010 Atual REN 499 2012mullerafAinda não há avaliações

- Plano de CursoDocumento5 páginasPlano de CursoAline Luiza Lima LeiteAinda não há avaliações

- SIMOES-Tableau Esparso CompletoDocumento16 páginasSIMOES-Tableau Esparso CompletoAline Luiza Lima LeiteAinda não há avaliações

- Busca em LarguraDocumento202 páginasBusca em LarguraAline Luiza Lima LeiteAinda não há avaliações

- Programa Da DisciplinaDocumento2 páginasPrograma Da DisciplinaAline Luiza Lima LeiteAinda não há avaliações

- Exercicio Aula 6Documento2 páginasExercicio Aula 6Aline Luiza Lima LeiteAinda não há avaliações

- NT.31.005.02-Critérios de Projetos de Rede de DistribuiçãoDocumento224 páginasNT.31.005.02-Critérios de Projetos de Rede de DistribuiçãoJacques SchweidzonAinda não há avaliações

- Spda P01-03Documento1 páginaSpda P01-03Aline Luiza Lima LeiteAinda não há avaliações

- Soft StarterDocumento20 páginasSoft StarterJeovani DanielAinda não há avaliações

- Cap 6Documento7 páginasCap 6Diego TimoteoAinda não há avaliações

- Ed 1 2010 Aneel Abt Final 15.03Documento32 páginasEd 1 2010 Aneel Abt Final 15.03Abimael Gomes GuimarãesAinda não há avaliações

- Slides Aula 4 - Segurança Na InternetDocumento71 páginasSlides Aula 4 - Segurança Na InternetKleberDolliAinda não há avaliações

- Conscientização em Segurança Da InformaçãoDocumento316 páginasConscientização em Segurança Da InformaçãoThiago Laurindo 2Ainda não há avaliações

- Serviços de Sistemas OperacionaisDocumento161 páginasServiços de Sistemas OperacionaisJulio Cesar T ProcopioAinda não há avaliações

- PARADIGMAS DE LINGUAGENS Mod1Documento6 páginasPARADIGMAS DE LINGUAGENS Mod1Mateus GregorioAinda não há avaliações

- Apostila Logica de ProgramacaoDocumento78 páginasApostila Logica de Programacaocarvalho juniorAinda não há avaliações

- Resumo Da Palestra Profissionais em TIDocumento1 páginaResumo Da Palestra Profissionais em TIJavé De OliveiraAinda não há avaliações

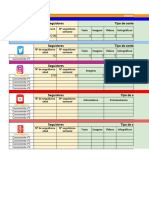

- Postcron Análise de Concorrência Nas Redes Sociais 1Documento3 páginasPostcron Análise de Concorrência Nas Redes Sociais 1Luiz Henrique OliveiraAinda não há avaliações

- Artigo Ipog - Paulo Cesar Viana-FinalDocumento12 páginasArtigo Ipog - Paulo Cesar Viana-FinalPaulo CésarAinda não há avaliações

- Tutorial - Notifica - IXC 12 11 21Documento16 páginasTutorial - Notifica - IXC 12 11 21josue rodrigues (tecnotausistemas)Ainda não há avaliações

- CypressDocumento14 páginasCypressFlávia Costa LimaAinda não há avaliações

- Asm 8086 11Documento32 páginasAsm 8086 11Sankee NorberthAinda não há avaliações

- Programa QUALIDADE 10 - AutodocDocumento10 páginasPrograma QUALIDADE 10 - AutodocRodrigo lokigemAinda não há avaliações

- 03 Info TDocumento25 páginas03 Info TLuma Cleto PavanAinda não há avaliações

- Material Base Servidor OpenVPN PDFDocumento32 páginasMaterial Base Servidor OpenVPN PDFCesar BrazAinda não há avaliações

- EF06MA07 Dominó Das FraçõesDocumento5 páginasEF06MA07 Dominó Das FraçõesMagna Souza SilvaAinda não há avaliações

- Resumo Sobre Arquitetura Dos ComputadoresDocumento5 páginasResumo Sobre Arquitetura Dos ComputadoresEdlaine BatistaAinda não há avaliações

- Aula 10 - Rádio Online Com Media PlayerDocumento4 páginasAula 10 - Rádio Online Com Media PlayeririneuAinda não há avaliações

- Manual de Config Firm LigwayDocumento28 páginasManual de Config Firm LigwayMorena C. ColetAinda não há avaliações

- 01.01.estilos ArquiteturaisDocumento40 páginas01.01.estilos ArquiteturaisJulio Cezar SilvaAinda não há avaliações

- Informatica PDFDocumento49 páginasInformatica PDFMateus RibeiroAinda não há avaliações

- Aula 4 QuestõesDocumento9 páginasAula 4 Questõesmateus rochaAinda não há avaliações

- DoZeroAoHacking AULA 1Documento19 páginasDoZeroAoHacking AULA 1dgngnAinda não há avaliações

- Texto Módulo 6 - Segurança Da InformaçãoDocumento8 páginasTexto Módulo 6 - Segurança Da InformaçãoFreitas DaviAinda não há avaliações

- Apostila Informática Básica (Windows - Word)Documento100 páginasApostila Informática Básica (Windows - Word)Mara SousaAinda não há avaliações

- Relátorio NessusDocumento4 páginasRelátorio NessusMarcos RobertoAinda não há avaliações

- Manual 0767 Internet - NavegaçãoDocumento38 páginasManual 0767 Internet - NavegaçãoBruno Costa100% (1)

- Comandos Basicos Roteadores e SwitchesDocumento7 páginasComandos Basicos Roteadores e SwitchesCarlos JuniorAinda não há avaliações

- Manual Do Usuario WinpcinDocumento7 páginasManual Do Usuario WinpcinPedro NavarroAinda não há avaliações

- ZteDocumento4 páginasZtehiperdaviAinda não há avaliações

- Manual Instalacao SIA 2019Documento33 páginasManual Instalacao SIA 2019Jacklene Andrade100% (1)