Escolar Documentos

Profissional Documentos

Cultura Documentos

Seguranca Da Tecnologia Da Informação

Enviado por

winnysouza83Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Seguranca Da Tecnologia Da Informação

Enviado por

winnysouza83Direitos autorais:

Formatos disponíveis

Fundação Bradesco

https://www.ev.org.br/cursos/seguranca-em-tecnologia-da-informacao

Questão: Como especialista em TI, você identificou que a empresa em que trabalha está

seguindo os padrões internacionais sobre segurança da informação ao adotar a NBR

ISO/IEC 27002 que foca nas boas práticas para a gestão da segurança da informação

apontando apenas 3 princípios básicos da segurança da informação: preservação da

confidencialidade, da integridade e da disponibilidade da informação; adicionalmente,

outras propriedades, tais como autenticidade, não repúdio e confiabilidade, podem estar

envolvidas.

Resposta: disponibilidade / confidencialidade / integridade / autenticidade

Questão: Durante uma palestra sobre segurança da informação da qual você participou,

foi bastante ratificado que a informação, principalmente quando conectada à internet,

fica muito mais vulnerável, uma vez que os dados são colocados em rede e podem ser

compartilhados facilmente e em massa, como no caso das redes sociais e páginas

pessoais.

Resposta: V, V, F, F

Questão: Durante o Congresso de Segurança da Informação, um dos palestrantes relatou

o ataque hacker realizado contra o Skype que derrubou o serviço de mensagens da

Microsoft por algumas horas gerando muitas reclamações de usuários nas redes sociais

a respeito da instabilidade da plataforma e da dificuldade de acesso.

Resposta: II e IV.

Questão: Durante a aula de segurança da informação, seu professor disse que as

ameaças são representadas por qualquer meio ou mecanismo que possa violar a

informação, como os vírus. Essas ameaças visam a modificação, a perda ou o roubo da

informação e até mesmo a paralisação dos serviços que estão sendo executados.

Resposta: disponibilidade / confidencialidade / integridade / autenticidade

Questão: O seu professor de segurança da informação, propôs uma atividade prática na

qual um aluno X enviou, por e-mail um arquivo criptografado com determinado

algoritmo simétrico para um outro aluno da sala, nesse caso você. Em outro e-mail, o

aluno X envia para você a chave utilizada pelo algoritmo simétrico.

Resposta: O invasor pode decriptar o arquivo original a partir da chave capturada.

Questão: Você utilizou um computador de uma Lan House para acessar o Internet

Banking, para isso digitou os respectivos dados no teclado para acessar sua conta

bancária e verificar o saldo que era de R$1.500,00. Uma semana depois, você foi ao

banco e solicitou um extrato da conta no qual verificou a diferença negativa de

R$700,00 em relação ao saldo anterior, mesmo não tendo movimentado essa conta. O

fato indica que uma ameaça cibernética estava instalada no computador da Lan House, o

que gerou esse prejuízo financeiro.

Resposta: Keylogger.

Questão: Durante o apresentação do seu trabalho de conclusão de curso, você mostrou

na prática a importância de utilizar soluções que garantam a autenticidade, a

confidencialidade e a integridade das informações eletrônicas que estão transitando pela

internet.

Resposta: Certificados digitais.

Questão: Como coordenador da área de segurança na empresa em que trabalha, você

tem conhecimento de que a negligência por parte dos administradores de rede e a falta

de conhecimento técnico de alguns usuários são exemplos típicos de vulnerabilidade.

Por conta disso houve a necessidade de implementar medidas que impedissem a

configuração e a instalação indevidas de programas de computador/sistemas

operacionais que poderiam levar ao uso abusivo dos recursos por parte de usuários mal-

intencionados.

Resposta: Vulnerabilidade Humana.

Questão: Durante o processo seletivo para uma vaga de Especialista em Segurança da

Informação em uma empresa de cloud computing, uma das vantagens da computação

em nuvem foi questionada.

Resposta: Disponibilizar recursos para o processamento de dados das aplicações

desenvolvidas pela organização, além de armazená-los de forma segura.

Você também pode gostar

- Questionário Unidade Iii - Tecnologias Da InformaçãoDocumento7 páginasQuestionário Unidade Iii - Tecnologias Da InformaçãoHelio Silva80% (10)

- 3a4b0b5b-316b-4264-a60e-d8c0a94fcb47Documento23 páginas3a4b0b5b-316b-4264-a60e-d8c0a94fcb47Jorge SussAinda não há avaliações

- Simulado Iso 27002Documento19 páginasSimulado Iso 27002HelpDesk2007Ainda não há avaliações

- Simulado Iso 27002Documento13 páginasSimulado Iso 27002Renan HugueninAinda não há avaliações

- If - AmeaçasDocumento40 páginasIf - AmeaçasRayane OliveiraAinda não há avaliações

- Fazer Teste - QUESTIONÁRIO UNIDADE I - ESTUDOS ..Documento2 páginasFazer Teste - QUESTIONÁRIO UNIDADE I - ESTUDOS ..Evelyn Ribeiro50% (2)

- Avaliação I - Individual - Segurança em Tecnologia Da Informação PDFDocumento6 páginasAvaliação I - Individual - Segurança em Tecnologia Da Informação PDFSérgio Neto BrettasAinda não há avaliações

- Aluno (A) 1: Bianca Gianini Costa RaDocumento3 páginasAluno (A) 1: Bianca Gianini Costa Rabiancagc.cpvAinda não há avaliações

- Segurança ESSE FormatadoDocumento17 páginasSegurança ESSE Formatadomomade murampuaAinda não há avaliações

- Apostila Ceh Ethical Hacker SegurancaDocumento45 páginasApostila Ceh Ethical Hacker SegurancaTutor Variados100% (1)

- Simulado - 2 - Introdução A Segurança Da InformaçãoDocumento6 páginasSimulado - 2 - Introdução A Segurança Da InformaçãoHerlan Murilo SantosAinda não há avaliações

- Revisar Envio Do Teste - QUESTIONÁRIO UNIDADE I - ESTUDOS..Documento5 páginasRevisar Envio Do Teste - QUESTIONÁRIO UNIDADE I - ESTUDOS..Junior SantosAinda não há avaliações

- Avaliação Final Da Disciplina - Proteção e Segurança Da Informação - Revisão Da TentativaDocumento4 páginasAvaliação Final Da Disciplina - Proteção e Segurança Da Informação - Revisão Da TentativaAltimar Souza Junior100% (1)

- Aula 01Documento47 páginasAula 01ricksant2003Ainda não há avaliações

- 40 Ladislau AndréDocumento3 páginas40 Ladislau AndréLadislau Cesar Vicente LadislauAinda não há avaliações

- AVS Seguranca CiberneticaDocumento6 páginasAVS Seguranca CiberneticaFrancjames SilvaAinda não há avaliações

- Atividade - 03 - QUESTÕES DE SEG - DA - INFDocumento5 páginasAtividade - 03 - QUESTÕES DE SEG - DA - INFAUGUSTO LEONEL CAVALCANTEAinda não há avaliações

- Trabalho de Segu - CiberDocumento12 páginasTrabalho de Segu - CiberRita de cassiaAinda não há avaliações

- AOL 2 - Segurança Da InformaçãoDocumento5 páginasAOL 2 - Segurança Da Informaçãopaullozen100% (1)

- PA 4 FinalDocumento90 páginasPA 4 FinalJuniorAinda não há avaliações

- 03 - Auditoria Da Seguranca Da InformacaoDocumento19 páginas03 - Auditoria Da Seguranca Da InformacaoLuiz NovaisAinda não há avaliações

- Segurança Informacao SlideDocumento82 páginasSegurança Informacao Slidekeziacph4Ainda não há avaliações

- Teorico2-Principais Tipos de Ataques e AmeaçasDocumento24 páginasTeorico2-Principais Tipos de Ataques e AmeaçasVinicius ReisAinda não há avaliações

- TCC 0.12 Final 1Documento42 páginasTCC 0.12 Final 1Victor NevesAinda não há avaliações

- Info - 500 Questões - Cespe - Aula-04Documento62 páginasInfo - 500 Questões - Cespe - Aula-04Anderson Silva100% (1)

- Segurança em Redes de ComputadoresDocumento31 páginasSegurança em Redes de ComputadoresIvison Torres100% (1)

- 2020P16383A34268O479Documento5 páginas2020P16383A34268O479Lele NetoAinda não há avaliações

- 01 - Segurança de Base de DadosDocumento14 páginas01 - Segurança de Base de DadosalifoandersAinda não há avaliações

- Course Status 8 - Faculdade Serra GeralDocumento4 páginasCourse Status 8 - Faculdade Serra GeralIvison TorresAinda não há avaliações

- Criptografia - Seg - ComputacaoEmNuvemDocumento10 páginasCriptografia - Seg - ComputacaoEmNuvemUnitec UnitecAinda não há avaliações

- Segurança Da Informação - CesgranrioDocumento2 páginasSegurança Da Informação - CesgranrioAlexsander SilvaAinda não há avaliações

- Aula 01 Info FCCDocumento9 páginasAula 01 Info FCCbrunoverboAinda não há avaliações

- Ementa Hackersec PDFDocumento5 páginasEmenta Hackersec PDFnego gatoAinda não há avaliações

- Em Organizações Que Executam Apenas Hardware e Software LocaisDocumento18 páginasEm Organizações Que Executam Apenas Hardware e Software LocaisNathana AlvesAinda não há avaliações

- Em24 1 Ing 04 GabDocumento1 páginaEm24 1 Ing 04 GabVictor AzevedoAinda não há avaliações

- AAS Parte 04 MN V1Documento6 páginasAAS Parte 04 MN V1Joao CarlosAinda não há avaliações

- MAPA - Material de Avaliação Prática Da AprendizagemDocumento4 páginasMAPA - Material de Avaliação Prática Da AprendizagemSuellen SobralAinda não há avaliações

- Arquitetura Segurança WindowsDocumento7 páginasArquitetura Segurança WindowsRodrigo MullerAinda não há avaliações

- EnsaioIndividual IEPDocumento7 páginasEnsaioIndividual IEPr11ouverney.20232Ainda não há avaliações

- Segurança e Auditoria de Sistemas: Contextualização ContextualizaçãoDocumento13 páginasSegurança e Auditoria de Sistemas: Contextualização ContextualizaçãoWilliam AlefeAinda não há avaliações

- Lista 1Documento3 páginasLista 1jaqueline almeidaAinda não há avaliações

- GuiaoCorreccao Teste2 VI ITICs SemI2014Documento2 páginasGuiaoCorreccao Teste2 VI ITICs SemI2014HercoAinda não há avaliações

- Final Exam - Teste Final - Nota MaiorDocumento32 páginasFinal Exam - Teste Final - Nota MaiorJuliano GancevAinda não há avaliações

- Lista de ExercíciosDocumento10 páginasLista de ExercíciosAlisson Martins FurtadoAinda não há avaliações

- MetodologiaDocumento146 páginasMetodologiaUriel RickAinda não há avaliações

- Simulado Estacio Seguranca Da InformacaoDocumento4 páginasSimulado Estacio Seguranca Da InformacaoAndressa Bittencourt100% (2)

- A MostraDocumento52 páginasA Mostraleanderthon carlosAinda não há avaliações

- Format An DoDocumento2 páginasFormat An DocaioAinda não há avaliações

- Boas Práticas em Segurança Da InformaçãoDocumento46 páginasBoas Práticas em Segurança Da InformaçãoRialKamAinda não há avaliações

- Hacker e CrackerDocumento2 páginasHacker e CrackercaioAinda não há avaliações

- TRABALHO 3 - Seguranca de RedesDocumento6 páginasTRABALHO 3 - Seguranca de RedesRodrigo OliveiraAinda não há avaliações

- Segurança Da Informação (Noções de Vírus e Pragas Virtuais, Procedimentos de Backup) .Documento13 páginasSegurança Da Informação (Noções de Vírus e Pragas Virtuais, Procedimentos de Backup) .Edson Pereira100% (1)

- Avaliação Final 6Documento7 páginasAvaliação Final 6l455ivinhemaAinda não há avaliações

- Planejar e Implementar A Segurança Física e Lógica em Redes de Computadores PDFDocumento9 páginasPlanejar e Implementar A Segurança Física e Lógica em Redes de Computadores PDFLucas DiasAinda não há avaliações

- Grupo 3 - Rafael - Validacao Da Seguranca em Rede Com Engenharia ReversaDocumento33 páginasGrupo 3 - Rafael - Validacao Da Seguranca em Rede Com Engenharia ReversaMarcosAinda não há avaliações

- Curso Anti HackerDocumento8 páginasCurso Anti Hackerdirene_netAinda não há avaliações

- Apostila VLSMDocumento115 páginasApostila VLSMFábio FariasAinda não há avaliações

- Aula 2 - Como Se Proteger de AtaquesDocumento4 páginasAula 2 - Como Se Proteger de AtaquesMatheus FerreiraAinda não há avaliações

- Pentest em aplicações web: Avalie a segurança contra ataques web com testes de invasão no Kali LinuxNo EverandPentest em aplicações web: Avalie a segurança contra ataques web com testes de invasão no Kali LinuxNota: 5 de 5 estrelas5/5 (1)

- Cibersegurança: Visão Panorâmica Sobre a Segurança da Informação na InternetNo EverandCibersegurança: Visão Panorâmica Sobre a Segurança da Informação na InternetAinda não há avaliações

- Manual GX 7 GX 11 PDFDocumento48 páginasManual GX 7 GX 11 PDFcelso86% (7)

- Exercício 1.3 - Nota 8,0Documento5 páginasExercício 1.3 - Nota 8,0BR INSTRUÇÕES100% (1)

- Catalogo 2022Documento6 páginasCatalogo 2022RodrigoAinda não há avaliações

- Tempestade - Tema 2 - Inteligência ArtificialDocumento8 páginasTempestade - Tema 2 - Inteligência ArtificialClédina FonsecaAinda não há avaliações

- Elemaq DIPDocumento45 páginasElemaq DIPGustavo AbreuAinda não há avaliações

- Exercício Resolvido: ResoluçãoDocumento1 páginaExercício Resolvido: ResoluçãoJoão Carlos Freitas da SilvaAinda não há avaliações

- Foursteel-PT-Tabela de Precos 2021Documento105 páginasFoursteel-PT-Tabela de Precos 2021Pedro MalveiroAinda não há avaliações

- Trabalho Metodologia de PesquisaDocumento38 páginasTrabalho Metodologia de PesquisaAna Luíza RibeiroAinda não há avaliações

- Manual Hale Booster Pumpers - PortDocumento70 páginasManual Hale Booster Pumpers - PortGleidiston Zattoni100% (1)

- Exercícios de WordDocumento46 páginasExercícios de WordEduardo DinizAinda não há avaliações

- Protocolo de Correspondência Encomendas - Condominio VitoriaDocumento2 páginasProtocolo de Correspondência Encomendas - Condominio VitoriaLeandro AquinoAinda não há avaliações

- Módulo 1 - Cap 1 - Bit, Byte, Word e DWordDocumento3 páginasMódulo 1 - Cap 1 - Bit, Byte, Word e DWordFabiola Stefani Requena Carvallo100% (1)

- Fasciculo Verificacao Duas EtapasDocumento8 páginasFasciculo Verificacao Duas Etapasvitor geruntioAinda não há avaliações

- NBR 5691Documento2 páginasNBR 5691Alex GobbatoAinda não há avaliações

- Ibfc-2019-Mgs-Auxiliar-Administrativo-Prova SEM GABARITO ESTUDAR PELO QCONCURSOSDocumento2 páginasIbfc-2019-Mgs-Auxiliar-Administrativo-Prova SEM GABARITO ESTUDAR PELO QCONCURSOSFelipe LadislauAinda não há avaliações

- 1-Orçamento Compressor - PromadamDocumento1 página1-Orçamento Compressor - PromadamLuis SilvaAinda não há avaliações

- Gab Fix7Documento4 páginasGab Fix7Clemente Doart'sAinda não há avaliações

- Ano: Data: Mar: LR Mat ExplicaçõesDocumento1 páginaAno: Data: Mar: LR Mat ExplicaçõesTilde LopesAinda não há avaliações

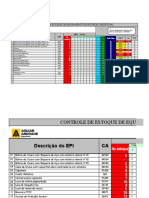

- Estoque de Epi - Junho - 2023Documento4 páginasEstoque de Epi - Junho - 2023Marcos CruzAinda não há avaliações

- Upgrade11 Prova Equivalência FrequênciaDocumento15 páginasUpgrade11 Prova Equivalência FrequênciaBeatriz NogueiraAinda não há avaliações

- Aula 06 Exercicios - PPTX - REVISADODocumento72 páginasAula 06 Exercicios - PPTX - REVISADOgigiparoAinda não há avaliações

- Arlindo Machado - Arte e MídiaDocumento45 páginasArlindo Machado - Arte e MídiaLara Utzig100% (1)

- Medidas Separatrizes e Diagrama de ExtremoDocumento8 páginasMedidas Separatrizes e Diagrama de ExtremoDinis Miguel MatsinheAinda não há avaliações

- Manual Basico Almox SAPDocumento96 páginasManual Basico Almox SAPandlucsAinda não há avaliações

- 1718 Ex E/S: Manual Do UsuárioDocumento76 páginas1718 Ex E/S: Manual Do UsuárioAndré Andrade RamosAinda não há avaliações

- Avaliação Das Características Mecânicas Do PLA, Impressão em 3D, para Aplicação em Prótese em Animais de Pequeno e Médio PorteDocumento5 páginasAvaliação Das Características Mecânicas Do PLA, Impressão em 3D, para Aplicação em Prótese em Animais de Pequeno e Médio PorteHulisses MarconAinda não há avaliações

- 2021 Lenimar AlgLinDocumento263 páginas2021 Lenimar AlgLinEduardo César Cruz MeloAinda não há avaliações

- x86 Arquitetura e Instruções BásicasDocumento26 páginasx86 Arquitetura e Instruções BásicasLincoln DiasAinda não há avaliações

- 207 - PE-1PBR-00207-Auditoria ComportamentalDocumento8 páginas207 - PE-1PBR-00207-Auditoria ComportamentalAlex BrunoAinda não há avaliações

- Cardioversor Responder 2000 - GEDocumento126 páginasCardioversor Responder 2000 - GEBrunoAinda não há avaliações