Escolar Documentos

Profissional Documentos

Cultura Documentos

Seg RSM

Enviado por

Ariel Soares TelesTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Seg RSM

Enviado por

Ariel Soares TelesDireitos autorais:

Formatos disponíveis

Introduo a Segurana em Redes Sociais Mveis ca c o Parte I

Ariel Teles Jesseildo Gonalves c

Mobile Social Networks for Health Care MobileHealthNet http://www.lsd.ufma.br/~mbhealth/

Novembro de 2011

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

1 / 19

Agenda

Diferenas entre RS e RSM c

Problemas de Segurana em RS e RSM c

Ataques Contra RS e RSM

Referncias e

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

2 / 19

Diferenas entre RS e RSM c

Diferenas entre Redes Sociais (RS) e c Redes Sociais Mveis (RSM) o

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

3 / 19

Diferenas entre RS e RSM c

Denioes c

RS baseada em comunidade e centrada em pessoas. e

Com atividades abertas para conectar essas pessoas e manter o relacionamento entre elas.

RSM uma comunidade aberta ara conectar pessoas atravs de e e dispostivos mveis. o

E uma extenso das RS, agregando mobilidade e rico contexto. a

RSM tem 4 caracterizaes: co

Baseado em atividades; Baseado em contexto e mobilidade; Cona nos recursos de dispositivos mveis; o Plataforma aberta.

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

4 / 19

Diferenas entre RS e RSM c

Possiveis arquiteturas para RSM

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

5 / 19

Diferenas entre RS e RSM c

Possiveis arquiteturas para RSM

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

6 / 19

Problemas de Segurana em RS e RSM c

Problemas de Segurana em RS e RSM c

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

7 / 19

Problemas de Segurana em RS e RSM c

Brechas

E poss identicar 3 classicaes de brechas de segurana: vel co c

Breaches from Service Providers; Breaches from Other Users; Breaches from Third-Party Applications.

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

8 / 19

Problemas de Segurana em RS e RSM c

Anonymization

Anonimizar um dado fazer com que atravs dele no seja poss e e a vel identicar seu dono, de maneira a garantir a privacidade deste usurio a (dono). Algorithms:

Anonymization, which treats a social network as a graph and applies various transformations to it to achieve security. Other algorithms include probabilistic modeling and decentralized modeling, but have other issues such as complexity, trust and robustness. The evolution of the graph over time can be modeled using link prediction algorithms and deanonymization algorithms can used to extract information from the graph. The strength of an algorithm can be measured in terms of information loss. The strength of an algorithm can be enhanced by recognizing and evaluating possible attack strategies.

Ariel e Jesseildo (UFMA) Seg in RSM Novembro de 2011 9 / 19

Problemas de Segurana em RS e RSM c

Problemas mais espec cos de RSM

Direct Anonymity Issues - informaes de contexto aumentam co drasticamente as possibilidades de informaes no anonimizadas na co a RSM. Como?

Check-in, Fotos Online, Status, etc.

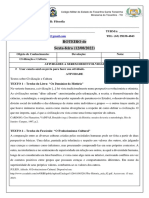

K-Anonymity; Eavesdropping, Spoong, Replay, and Wormhole Attacks (next image).

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

10 / 19

Problemas de Segurana em RS e RSM c

Eavesdropping, Spoong, Replay, and Wormhole Attacks

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

11 / 19

Ataques Contra RS e RSM

Ataques Contra RS e RSM

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

12 / 19

Ataques Contra RS e RSM

De-anonymization Attack

Lars Backstrom, Cynthia Dwork, and Jon Kleinberg[1], apresentam dois tipos:

Ativo (Sybil Attack): Baseia-se na ideia de criar usurios na rede G e a relao entre eles, de modo que possam ser reconhecidos unicamente, ca criando uma sub-rede Hem G . Uma vez tendo H, liga cada usurio ui com um usurio gi da rede original G . Dessa forma, a a identicando Hunicamente, o que conhecido, poderemos identicar e G ; Passivo: Baseia-se na troca de informaes estruturais entre uma co aliana de usurios da rede, pode-se identicar os demais. (??) c a

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

13 / 19

Ataques Contra RS e RSM

De-anonymization Attack

Arvind Narayanan and Vitaly Shmatikov [2], apresenta um ataque passivo muito usado, onde o atacante identica o usurio, a comparando seu grafo, com um grafo de outra rede social conhecida. Parte do principio que os usurios tendem a gerar as mesmas relaes a co em redes sociais distintas; Em redes sociais mveis, esse ataque pode se utilizar de informaes o co de contexto (localizao), como apresentado em [7]. Nesta ca e abordagem, o ataque coleta o histrico de locais, data e hora que seu o alvo conecta a rede, comprometendo assim sua privacidade; Defesa contra a esse ataque envolve o aumento da diculdade de aquisio dos dados por parte do atacante (ex. K-anonymity ca techniques [3]) ;

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

14 / 19

Ataques Contra RS e RSM

Ataques de Spams em Redes Sociais

Ataques de Spams com cincia de contexto [4] geralmente so e a aplicados em redes sociais:

O spams so baseado em informaes de contexto de outros usurios a co a da rede, como um aniversrio de um amigo; a

Spams de broadcast tambm podem ser usados: e

Enviados para um conjunto de usurios da rede; a Geralmente utilizado para disseminar informao. ca

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

15 / 19

Ataques Contra RS e RSM

Phishing and Account Attacks

O Phishing realizado da mesma forma que em emails, no entanto e atinge uma maior quantidade de usurios; a Tom Jagatic et al [5] apresentam uma anlise de ataques em usurios a a reais e mostra o grau de sucesso quando utilizado em redes sociais.

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

16 / 19

Ataques Contra RS e RSM

Neighborhood Attack

Dado que o atacante tenha conhecimento dos vizinhos e relacionamentos de seu alvo, existem formas de quebrar a anonimizao; ca Uma forma apresentada por Zhou and Pei [6], onde o atacante e consegui identicar o usurio utilizando o nmero de vizinhos: a u

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

17 / 19

Referncias e

Referncias e

Ariel e Jesseildo (UFMA)

Seg in RSM

Novembro de 2011

18 / 19

Referncias e

Referncias e

1 Wherefore Art Thou r3579x?: Anonymized Social Networks 2 De-anonymizing Social Networks 3 Rethinking Anonynity for Social Network 4 Social Networks and Context-Aware Spam 5 Social Phishing Tom Jagatic, Nathan 6 Preserving Privacy in SocialNetworks Against Neighborhood Attacks 7 Solutions to Security and Privacy Issues in Mobile Social Networking 8 Security Issues in Online Social Networks 9 SECURITY AND PRIVACY IN ONLINE SOCIAL NETWORKS: A SURVEY 10 Towards Cloud and Terminal Collaborative Mobile Social Network Service

Ariel e Jesseildo (UFMA) Seg in RSM Novembro de 2011 19 / 19

Você também pode gostar

- Roteiro de Estudo (12-08) - Filosofia - 14.01Documento2 páginasRoteiro de Estudo (12-08) - Filosofia - 14.01JORGE SANTOSAinda não há avaliações

- Reflexões Sobre o Amor Incondicional. PsicoteologiaDocumento3 páginasReflexões Sobre o Amor Incondicional. PsicoteologiaZenon Lotufo JuniorAinda não há avaliações

- Modelo Procuracao Especifica JucemaDocumento2 páginasModelo Procuracao Especifica JucemaIzaque PereiraAinda não há avaliações

- MAC - Ministerio Alianca de Coracao - ApostilaDocumento75 páginasMAC - Ministerio Alianca de Coracao - ApostilaJesse BarrosAinda não há avaliações

- ANTROPOLOGIA SOCIAL DA RELIGIÃO - E.E. Evans PritchardDocumento90 páginasANTROPOLOGIA SOCIAL DA RELIGIÃO - E.E. Evans PritchardHelvio Marcio Leão100% (3)

- Modelo Petição Inventário Extrajudicial Com BensDocumento2 páginasModelo Petição Inventário Extrajudicial Com BensMaria Cor100% (1)

- Wa0005.Documento2 páginasWa0005.Eva AlexandreAinda não há avaliações

- Questoes Artes Visuais EnemDocumento8 páginasQuestoes Artes Visuais EnemRaíssa Lopes0% (2)

- SANGRANDO - GonzaguinhaDocumento2 páginasSANGRANDO - GonzaguinhaandersonpauserAinda não há avaliações

- Aula 06Documento86 páginasAula 06geizinha12Ainda não há avaliações

- Contestação Negativa GeralDocumento3 páginasContestação Negativa GeralestelammbnAinda não há avaliações

- As Influências Do Culto Do Antigo Testamento Na LiturgiaDocumento8 páginasAs Influências Do Culto Do Antigo Testamento Na Liturgiathi_abras8030100% (1)

- Peça DeoliceDocumento3 páginasPeça DeoliceFabiana Maciel67% (3)

- Petty - Tratado Sobre Impostos e Outras ContribuiçõesDocumento68 páginasPetty - Tratado Sobre Impostos e Outras ContribuiçõesMatheus Souza100% (1)

- De Portugal A Macau - Filosofia e Literatura No Diálogo Das Culturas PDFDocumento10 páginasDe Portugal A Macau - Filosofia e Literatura No Diálogo Das Culturas PDFDaniel FariaAinda não há avaliações

- Apostila Estetica EtecDocumento254 páginasApostila Estetica EtecetecAinda não há avaliações

- Política Contemporânea - Turma 1Documento6 páginasPolítica Contemporânea - Turma 1Bruno WilsonAinda não há avaliações

- MQVADocumento5 páginasMQVAWilly AlbertoAinda não há avaliações

- ?? Zambeze - 20220825 - @O JornalDocumento24 páginas?? Zambeze - 20220825 - @O JornalambrosaAinda não há avaliações

- Catálogo SY35UDocumento8 páginasCatálogo SY35UDarlan AssinkAinda não há avaliações

- Discipulado LivroDocumento120 páginasDiscipulado LivroFabiano Machado0% (1)

- PROGRAMA EDUCAÇÃO E PLURALIDADE CULTURAL Ensino Remoto 2020Documento9 páginasPROGRAMA EDUCAÇÃO E PLURALIDADE CULTURAL Ensino Remoto 2020Lucas GesteiraAinda não há avaliações

- Sem Altera9ao 2a Sem Altera9ao: Grad OM Origem Legenda IDT Nome A/Q/S Cidade-Uf (OBS)Documento15 páginasSem Altera9ao 2a Sem Altera9ao: Grad OM Origem Legenda IDT Nome A/Q/S Cidade-Uf (OBS)vicentejrlimaAinda não há avaliações

- TeologiaDocumento257 páginasTeologiaMatheusOmena1213Ainda não há avaliações

- Call DiarioDocumento8 páginasCall DiarioSergio ColaçoAinda não há avaliações

- Apresentação Perspectivas para o Mercado de Bioquerosene No BrasilDocumento34 páginasApresentação Perspectivas para o Mercado de Bioquerosene No BrasilFolha de PernambucoAinda não há avaliações

- Ficha A FlorestaDocumento3 páginasFicha A FlorestaPaula Alexandra AlmeidaAinda não há avaliações

- Titanium-Formulários e Processos para o Esocial v1.5Documento49 páginasTitanium-Formulários e Processos para o Esocial v1.5Vando NunesAinda não há avaliações

- Direito Notarial e Registral Aula 03Documento62 páginasDireito Notarial e Registral Aula 03Giovanna AlvesAinda não há avaliações

- Edital Pge PB Procurador 2021Documento35 páginasEdital Pge PB Procurador 2021kamilla3075Ainda não há avaliações