Escolar Documentos

Profissional Documentos

Cultura Documentos

Exame SICO 1 Época-Versão Final Correccao

Enviado por

Estagiaria CFMDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Exame SICO 1 Época-Versão Final Correccao

Enviado por

Estagiaria CFMDireitos autorais:

Formatos disponíveis

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

EXA ME FIN A L D E

SEGU R AN Ç A IN FOR MÁ TIC A E DA S C OMU N ICA Ç ÕES

CORRECÇAO

Curso: LEIT 1ª Época

Turma: I41/ I42 Data: 20-Jun-2019

Ano Lectivo: 2019 – 1º Semestre Duração: 120 min.

Docente: Engº. Emírcio Zeca Vieira Pontuação: 300

NOME: Nº

PARTE I [212 Pontos]

1. Sobre o firewall iptables, assinale a alternativa que apresenta o comando para bloquear conexões que

12 chegam à porta SSH padrão do servidor:

a) iptables -t INPUT -p tcp --dport 22 -j DROP

b) iptables -t INPUT -p ip --dport 22 -j REJECT

c) iptables -A OUTPUT -p tcp --dport 22 -j DROP

d) iptables -t filter -A OUTPUT -p tcp --dport 22 -j REJECT

e) iptables -t filter -A INPUT -p tcp --dport 22 -j REJECT

2. “O planeamento da política de segurança deve ser feito tendo como directriz o carácter geral e

20 abrangente de todos os pontos, incluindo as regras que devem ser obedecidas por todos. Essas regras

devem especificar quem pode aceder quais recursos, quais são os tipos de usos permitidos no sistema,

bem como os procedimentos e controlos necessários para proteger as informações. Uma visão geral do

planeamento pode ser observada, na qual a pirâmide mostra que as (os) _____________ ficam no topo,

acima das (dos) _____________ e _____________.”

a) Normas, Políticas e Procedimentos.

b) Políticas, Procedimentos e Normas.

c) Procedimentos, Normas e Políticas.

d) Políticas, Normas e Processos.

e) Políticas, Normas e Procedimentos.

Uma das características importante de uma política é que ela deve ser curta o

suficiente para que seja lida e conhecida por todos os funcionários da empresa.

A essa política de alto nível devem ser acrescentados: Politicas, Normas e

Procedimentos específicos para sectores e áreas particulares, como por exemplo,

para a área de informática.

Exame de SICO 1ª Época Pág. 1 de 6

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

3. Escolha uma das opções e justifique. Você trabalha no escritório de uma grande empresa, e recebe uma

20 ligação telefónica de uma pessoa alegando ser de uma Central de Atendimento. A pessoa pergunta a sua

senha (password).

Que tipo de ameaça é essa?

a) Ameaça natural.

b) Ameaça organizacional.

c) Engenharia social.

d) Manipulador tecnológico.

Utilizar expressões ou nomes correctos de pessoas conhecidas e seus

departamentos, dá a impressão de ser um colega a tentar obter segredos

comercias e da empresa. Você deve verificar se está realmente a falar com a

Central de Atendimento. Um funcionário da Central de Atendimento, nunca

perguntara a sua senha.

4. Escolha uma das opções e justifique. A assinatura digital é um dos métodos disponíveis para gerar

20 documentos digitais com validade legal. Uma das fases da assinatura é a geração de um hash (resumo),

onde podem ser utilizados algoritmos de função hash, tais como, MD5, SHA-1 SHA-256. Uma das

propriedades de uma função hash é:

a) Resistência à dificuldade.

b) Resistência à colisão.

c) Resistência à imagem.

d) Resistência à visualização.

O Hash gera um código de 128 bytes, ou seja, existem 2^128 códigos, portanto é

quase impossível dois textos diferentes usarem o mesmo hash, por isso que é

resistente à colisões.

5. Em relação à assinatura digital, analise as afirmações a seguir e justifique a sua escolha:

25 I. O algoritmo ECDSA é uma variante do algoritmo DSA, utilizando criptografia por curvas elípticas.

II. Os tipos de certificados digitais usados para assinatura digital são SHA-1, SHA-2, SHA-3 e MD5.

III. Garante a autenticidade e integridade, por meio de Message Digest Algorithm RDA-MD5.

Está correcto somente o que se afirma em:

a) I;

Exame de SICO 1ª Época Pág. 2 de 6

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

b) II;

c) III;

d) I e II;

e) I e III.

Algoritmo DSA/DSS, foi desenvolvido para servir como padrão oficial para assinatura

digital, utiliza como função hash o algoritmo SHA-1 com HASH de 224, 256, 384 ou 512

bits. O algoritmo de assinatura (chave pública) é semelhante ao ELGAMAL e funciona com

tamanho de chave entre 2048 e 3072 bits. É utilizado apenas para assinar digitalmente,

não cifra nem faz troca de chave e tem como base o problema de logaritmo discreto.

Assim o ECDSA é variante do DSA que permite algumas vantagens, entre ela a redução do

tamanho da chave para trazer o mesmo nível de garantia de segurança.

6. Escolha uma das opções e justifique. Mesmo com a utilização de um firewall na rede, um dos servidores

20 HTTP de uma empresa foi atacado. O ataque em questão pode ser identificado e bloqueado

automaticamente porque na mesma rede tinha sido instalado um:

a) Servidor DNS interno;

b) IPS;

c) Proxy;

d) Servidor VPN;

e) PDC.

Intrusion Prevention System (IPS) é uma ferramenta para detecção e prevenção de

actividades suspeitas na rede. É a evolução do Intrusion Detection System (IDS) e pode

ser configurado para que ao perceber a “invasão” uma acção seja tomada (gerar um

alerta, bloquear o atacante, dropar o pacot). Deve ficar inline na rede.

7. Escolha uma das opções e justifique. Após a invasão de um sistema, uma análise identificou que o

25 ataque ocorreu devido a uma falha de programação em um aplicativo, que permitiu que fossem

ultrapassados os limites de uma área sua de entrada de dados, sobrescrevendo a memória adjacente e

inserindo um código malicioso. Essa circunstância é denominada:

a) Cross-Site Scripting (XSS);

b) SQL injection;

c) Race Condition;

d) Backdoor;

e) Buffer Overflow.

Um buffer overflow (ou transbordamento de dados) acontece quando um programa

informático excede o uso de memória assignado a ele pelo sistema operativo,

passando então a escrever no sector de memória contíguo. Essas falhas são

8. O _________ é um sistema open source, baseado no sistema operativo __________, utilizado

utilizadas por cibercriminosos para executar códigos arbitrários em um

principalmente

25computador, para desempenhar

o que possibilitaa função

muitasde vezes

_______________ em umacontrolar

aos atacantes rede. o computador.

Exame de SICO 1ª Época Pág. 3 de 6

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

Marque a alternativa que contém a sequência que completa correctamente a expressão anterior e

justifique a sua opção.

a) Freenas, Debian, storage

b) pfSense, FreeBSD, firewall

c) pfSense, Debian, firewall

d) Netscape, Windows, Navegador

e) Ubuntu, FreeBSD, storage

O Pfsense é um sistema livre baseado em FreeBSD adaptado tanto para o seu uso

como roteador, como também para o seu uso como firewall. Ele é um sistema de

appliances que são prontas para serem instaladas e que contam uma série de

recursos diferentes, como controlo avançado de banda, VPN, autenticação Radius,

balanceamento de link e muitos outros.

9. Um exemplo de tipo de ataque a uma aplicação Web é baseado na inclusão de código malicioso no

25 servidor, onde as requisições realizadas pelos usuários são respondidas utilizando fontes de dados não

confiáveis. Exemplos de consequências desse tipo de ataque podem ser: o encaminhamento do usuário

a um site malicioso; roubo da sessão de usuário, entre outros. Nesse cenário, marque o item que

corresponde à vulnerabilidade abordada e justifique a sua opção.

a) SQL Injection.

b) Cross-Site Scripting (XSS).

c) Web Hacking.

d) Falha de Injecção de Código.

e) Cross-Site Request Forgery (CSRF).

Cross-site Scripting (XSS) é um tipo de ataque de injecção de código malicioso

em aplicações web, classificado entre as principais vulnerabilidades no OWASP.

Um atacante aproveita uma dada vulnerabilidade em um website considerado

confiável pelos seus visitantes para instalar um script que irá executar acções

maliciosas como copiar cookies, tokens ou roubar dados de acesso registrados no

navegador web do usuário.

10. Escolha uma das opções e justifique. O objectivo de um Plano de Continuidade de Negócios (PCN) é

20 garantir que serviços essenciais, por exemplo, de uma empresa sejam devidamente identificados e

preservados mesmo após a ocorrência de desastres. Não compõe o PCN o …

Exame de SICO 1ª Época Pág. 4 de 6

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

a) Plano de Contingência (PC).

b) Plano de Administração de Crises (PAC).

c) Plano de Recuperação de Desastres (PRD).

d) Plano de Prevenção de Crises (PVC).

e) Plano de Continuidade Operacional (PCO).

Plano de Continuidade de Negócios, é para quando a crise estiver instalada.

Com o evento já instalado: Plano de Contingência (PC). Plano de Administração

de Crises (PAC). Plano de Recuperação de Desastres (PRD). Plano de

Continuidade Operacional (PCO).

PARTE II [88 Pontos]

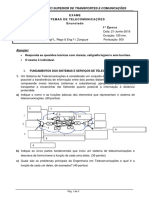

11. Uma Public Key Infrastructure (PKI) define-se como o conjunto de hardware, software, pessoas, políticas

21 e procedimentos necessários para criar, gerir, armazenar, distribuir e revogar Certificados de Chave

Pública. Assim faça a correspondência entre os grupos de trabalho, tendo em conta os papéis e

privilégios que a elas são atribuídos.

Armazena com segurança os artefactos

sensíveis da PKI e controla o seu levantamento

Gestão de Topo 1 1

e devolução de acordo com as regras

estabelecidas.

Autorizados a instalar, configurar e manter o

Administradores de

2 2 sistema, mas com acesso controlado a

Segurança

informação relacionada com segurança.

Responsáveis pela aprovação da

Operadores de

3 3 geração/revogação/suspensão do certificado

Registo

do titular.

Administradores de Autorizados a consultar arquivos e registos de

4 4

Sistema auditoria dos sistemas da PKI.

Com a responsabilidade geral pela

Operadores de

5 5 administração da implementação das políticas

Sistema

e práticas de segurança.

Responsáveis por operar o sistema no dia-a-

Auditores de Sistema 6 6 dia, por exemplo: autorizados a efectuar o

backup e a recuperação do sistema.

Responsável pelas decisões de gestão e pela

Custódia 7 7 nomeação de todos os elementos dos grupos

de trabalho.

12. Tendo em conta as boas práticas, para se dar início ao processo de extinção num Centro de Dados é

20 necessário a confirmação de alarme por parte de dois detectores automáticos de incêndio ou pela

activação manual do sistema. Neste âmbito, descreva os Agentes Extintores Gasosos.

Exame de SICO 1ª Época Pág. 5 de 6

INSTITUTO SUPERIOR DE TRANSPORTES E COMUNICAÇÕES

Os agentes extintores gasosos são os meios de extinção mais utilizados para a

extinção em um Centro de Dados, pois permitem uma rápida extinção, sem resíduos

e por conseguinte sem necessidade de limpeza. Garantem ainda que depois do

processo de extinção os equipamentos que não foram danificados pelo fogo

continuam em funcionamento, minimizando assim os prejuízos.

13. Redes sem fio são amplamente utilizadas para a conexão de usuários em ambientes que permitam alta

27 mobilidade ou onde não seja possível prover infra-estrutura cabeada. Devido a sua arquitectura, redes

sem fio possuem diversos problemas de segurança. No que se refere a segurança de redes sem fio e

alguns dos ataques conhecidos a esse tipo de redes, análise a frase que se segue:

Krack (key reinstallation attack) é um tipo de ataque que funciona contra o Wi-Fi protected access II

(WPA2) sob determinadas condições. Satisfeitas essas condições, sistemas Android e Linux podem ser

enganados por esse ataque para reinstalar uma chave de criptografia toda composta por zeros.

O ataque KRACK explora uma fragilidade no handshake do protocolo WPA2 (Wi-Fi Protected

Access II), que é usado para estabelecer uma chave de criptografia para criptografar o

tráfego.

O ataque funciona contra o protocolo WPA1 e o WPA2 e contra qualquer conjunto de cifras

que esteja a ser usado (WPA-TKIP, AES-CCMP e GCMP). O KRACK permite que os atacantes

tenham acesso a chave de criptografia utilizada na rede e assim desencriptem os pacotes

navegando na rede Wi-Fi. A senha da rede Wi-Fi não é exposta, mesmo assim o ataque

permite capturar todos os pacotes de rede, e assim ter acesso a todas as comunicações

dos usuários (exceptos acessos criptografados, como SSL, VPN, SSH, entre outros), além

de injectar pacotes na rede wireless da vítima.

14. Toda actividade de negócio, não importa qual seja o ramo de actuação ou o porte da empresa, está

20 eventualmente sujeita a interrupções ou situações adversas que dificultem ou impeçam suas operações.

Como é que se desenvolve um Plano de Continuidade de Negócios (PCN).

Para desenvolver um Plano de Continuidade de Negócios (PCN), é preciso ter uma

compreensão completa da organização. Isso envolve conhecer as principais funções do

negócio para que se possa gerir a continuação dos principais processos e saídas de

negócios efectivamente. Em primeiro lugar, deve-se entender exactamente quais os seus

resultados e processos são os mais críticos, identificando as áreas onde deve-se

concentrar os esforços. Este processo é conhecido como Análise de Impacto

Organizacional.

“Ter sucesso é falhar repetidamente, mas sem perder o entusiasmo” – Winston Churchill

BOM TRABALHO!

Exame de SICO 1ª Época Pág. 6 de 6

Você também pode gostar

- Segurança Da Informação - CespDocumento16 páginasSegurança Da Informação - CespAlexsander SilvaAinda não há avaliações

- Prova Seguranca InformacaoDocumento8 páginasProva Seguranca InformacaoNathaliaAinda não há avaliações

- 1a.lista FATEC SegurançaDocumento6 páginas1a.lista FATEC SegurançaAnderson FelipeAinda não há avaliações

- Teste de InformaticaDocumento15 páginasTeste de InformaticaFabiano ConradoAinda não há avaliações

- Cybersecurity Essentials - Exame FinalDocumento9 páginasCybersecurity Essentials - Exame FinalPaulo Andre100% (5)

- TRABALHO 3 - Seguranca de RedesDocumento6 páginasTRABALHO 3 - Seguranca de RedesRodrigo OliveiraAinda não há avaliações

- SPOILER Respostas Prova CiscoDocumento15 páginasSPOILER Respostas Prova CiscoGabriel AugustoAinda não há avaliações

- Exercícios Segurança3Documento3 páginasExercícios Segurança3CursoPreparatorioAinda não há avaliações

- Atividades 02 - SEGURANÇA CIBERNÉTICADocumento10 páginasAtividades 02 - SEGURANÇA CIBERNÉTICAAntônio FranciscoAinda não há avaliações

- 70 Questões Com GabaritoDocumento26 páginas70 Questões Com GabaritoChristianno Cohin100% (1)

- SEGURANÇA - Cesp - 2023Documento31 páginasSEGURANÇA - Cesp - 2023Alexsander SilvaAinda não há avaliações

- Concurso SES DF Tecnico de Enfermagem Semana de Questões Informática - Fabrício MeloDocumento38 páginasConcurso SES DF Tecnico de Enfermagem Semana de Questões Informática - Fabrício Melogustavo santosAinda não há avaliações

- Felipe Cavalcante CybersecurityDocumento4 páginasFelipe Cavalcante CybersecurityfelipedravemAinda não há avaliações

- AVS Seguranca CiberneticaDocumento6 páginasAVS Seguranca CiberneticaFrancjames SilvaAinda não há avaliações

- Simulado MCSO - 257 QuestõesDocumento49 páginasSimulado MCSO - 257 QuestõesBruno Kopschitz100% (1)

- Seguranca Da Informacao Questoes e Link para Videoaulas Gratis Professor Fabiano AbreuDocumento11 páginasSeguranca Da Informacao Questoes e Link para Videoaulas Gratis Professor Fabiano AbreuSidinei tomasAinda não há avaliações

- Prova 02 - ESAB - Escola Superior AberDocumento3 páginasProva 02 - ESAB - Escola Superior AbermaiconnnnnnAinda não há avaliações

- Teste Aula 08 Eth Hac 2024 10 10Documento7 páginasTeste Aula 08 Eth Hac 2024 10 10Carol SantosAinda não há avaliações

- Prova Informática Medio 02Documento4 páginasProva Informática Medio 02Anne PazFAinda não há avaliações

- CONCURSO - INFO 01 (Com Gabarito)Documento23 páginasCONCURSO - INFO 01 (Com Gabarito)Zero Hum MaricáAinda não há avaliações

- SEFAZ DF - Tecnologia Da InformaçãoDocumento49 páginasSEFAZ DF - Tecnologia Da InformaçãocelpokerAinda não há avaliações

- Desafio Profissional TADS5Documento9 páginasDesafio Profissional TADS5anon_627069566Ainda não há avaliações

- GuiaoCorreccao Teste2 VI ITICs SemI2014Documento2 páginasGuiaoCorreccao Teste2 VI ITICs SemI2014HercoAinda não há avaliações

- 6 Questoes Do Prof LeonardoDocumento19 páginas6 Questoes Do Prof Leonardoedino marquesnascimento1972Ainda não há avaliações

- Aula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPDocumento87 páginasAula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPEden Santos AlmeidaAinda não há avaliações

- Aulao Final BBDocumento37 páginasAulao Final BBAna SeixasAinda não há avaliações

- Questões Inform 2Documento6 páginasQuestões Inform 2andreaAinda não há avaliações

- Tecnologias Da Informação UNIPDocumento6 páginasTecnologias Da Informação UNIProdojmedAinda não há avaliações

- Ilovepdf MergedDocumento9 páginasIlovepdf MergedFilipe MaiaAinda não há avaliações

- PROJETO INTEGRADO LDocumento4 páginasPROJETO INTEGRADO LJames Almeida100% (1)

- GuiaoCorreccao - Teste2 - VIV e VV - ITICs - SemI2014Documento2 páginasGuiaoCorreccao - Teste2 - VIV e VV - ITICs - SemI2014HercoAinda não há avaliações

- Brazilian Portuguese Sample Exam Ehf 201701 PDFDocumento30 páginasBrazilian Portuguese Sample Exam Ehf 201701 PDFDiogo HenrixAinda não há avaliações

- PTI - ADS LDocumento9 páginasPTI - ADS LEdson RochaAinda não há avaliações

- Exame IsdcsDocumento13 páginasExame IsdcsScribdTranslationsAinda não há avaliações

- Teste Ethical HackingDocumento9 páginasTeste Ethical HackingheitorAinda não há avaliações

- Prova Segurança de RedesDocumento4 páginasProva Segurança de RedesFabiano Ventura GuimarãesAinda não há avaliações

- 1 Prova Parcelar-CHAVE PDFDocumento4 páginas1 Prova Parcelar-CHAVE PDFToni CarlosAinda não há avaliações

- Ap5 Sistemas de Informação GerencialDocumento6 páginasAp5 Sistemas de Informação GerencialMarvin MartinsAinda não há avaliações

- Informática Deodato Intensivo Banco Do Brasil 31 08 10hrs Focus ConcursosDocumento2 páginasInformática Deodato Intensivo Banco Do Brasil 31 08 10hrs Focus ConcursosIza GomesAinda não há avaliações

- Seguranca em Redes de Computadores-Livro-GabaritoDocumento23 páginasSeguranca em Redes de Computadores-Livro-GabaritoAdalirio BervianAinda não há avaliações

- Questões Informática Básica PDFDocumento9 páginasQuestões Informática Básica PDFDonizete Viana100% (1)

- Questão: 168004Documento143 páginasQuestão: 168004ANDRE MIRANDAAinda não há avaliações

- Memorex Do Banco Do Brasil Rodada 3 - Concursos - 4Documento4 páginasMemorex Do Banco Do Brasil Rodada 3 - Concursos - 4Rodrigo LimaAinda não há avaliações

- Resumo 2363085 Josis Alves 127634895 Informatica Policia Federal Aula 29 Segu 1637091810Documento6 páginasResumo 2363085 Josis Alves 127634895 Informatica Policia Federal Aula 29 Segu 1637091810Felipe CunhaAinda não há avaliações

- Apostila - 1.3Documento202 páginasApostila - 1.3Sabata FreireAinda não há avaliações

- 1 Lista FATEC Segurança IncompletaDocumento8 páginas1 Lista FATEC Segurança IncompletaAlexia BartholoAinda não há avaliações

- Prova 9 e 10Documento5 páginasProva 9 e 10neod4nt30% (1)

- Questões Seg - Informação Parte 1Documento3 páginasQuestões Seg - Informação Parte 1Bruno Batista GomesAinda não há avaliações

- Banco Do Brasil - Escriturário INFORMÁTICADocumento6 páginasBanco Do Brasil - Escriturário INFORMÁTICAFabiano VilheteAinda não há avaliações

- Final CyberDocumento5 páginasFinal CyberRyan FreitasAinda não há avaliações

- AVALIAÇÃO DE PERFIL TÉCNICO - Respondida 1Documento4 páginasAVALIAÇÃO DE PERFIL TÉCNICO - Respondida 1Mathe Ab MequeAinda não há avaliações

- Colaborar - Av1 - Segurança em Engenharia de SoftwareDocumento3 páginasColaborar - Av1 - Segurança em Engenharia de SoftwareJadsonLailsonAinda não há avaliações

- Questões - Segurança Da InformaçãoDocumento5 páginasQuestões - Segurança Da InformaçãoAlan BaloniAinda não há avaliações

- Segurança ExerciciosDocumento6 páginasSegurança ExerciciosLuis Vitor MattosAinda não há avaliações

- Avaliacao IIDocumento2 páginasAvaliacao IIAlexandre SouzaAinda não há avaliações

- Avaliação de Perfil Técnico - 1 RespostaDocumento4 páginasAvaliação de Perfil Técnico - 1 RespostaTomas MunguambeAinda não há avaliações

- Avaliação de Perfil Técnico - 1Documento4 páginasAvaliação de Perfil Técnico - 1EdsonAinda não há avaliações

- Simulado Informatica - Carlos VianaDocumento8 páginasSimulado Informatica - Carlos Vianacamilapati100% (3)

- GRSIP VLAN 2021sDocumento4 páginasGRSIP VLAN 2021sEstagiaria CFMAinda não há avaliações

- Exame 2 Época 2018 EnunciadoDocumento3 páginasExame 2 Época 2018 EnunciadoEstagiaria CFMAinda não há avaliações

- Exame 3 Época-CorrecçãoDocumento4 páginasExame 3 Época-CorrecçãoEstagiaria CFMAinda não há avaliações

- Teste #2 - Correcção 2018Documento5 páginasTeste #2 - Correcção 2018Estagiaria CFMAinda não há avaliações

- Exame 1 Época 2018 EnunciadoDocumento3 páginasExame 1 Época 2018 EnunciadoEstagiaria CFMAinda não há avaliações

- Exame 1 Epoca SRC 2019 GC2Documento7 páginasExame 1 Epoca SRC 2019 GC2Estagiaria CFM100% (1)

- Forum Jogos Uol Com BR Tenho Que Chegar Nessa Cocota T 25378Documento12 páginasForum Jogos Uol Com BR Tenho Que Chegar Nessa Cocota T 25378dsadsajdiAinda não há avaliações

- Laurentino Gomes 1808Documento120 páginasLaurentino Gomes 1808lisomarAinda não há avaliações

- Bomba LógicaDocumento5 páginasBomba LógicaArtur BorgesAinda não há avaliações

- GRC - Download Arquivo XMLDocumento9 páginasGRC - Download Arquivo XMLAdemir Vanderlei SomeraAinda não há avaliações

- METAVERSO Aula02Documento30 páginasMETAVERSO Aula02Tio SamucaAinda não há avaliações

- Aula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPDocumento87 páginasAula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPEden Santos AlmeidaAinda não há avaliações

- Wiac - Info PDF Roteador Zte PRDocumento2 páginasWiac - Info PDF Roteador Zte PRRenato JuniorAinda não há avaliações

- Tem Cuidado Na InternetDocumento2 páginasTem Cuidado Na Interneta16498Ainda não há avaliações

- Grego Crackings - Site Secreto Contas PremiumDocumento9 páginasGrego Crackings - Site Secreto Contas PremiumJoelington GomesAinda não há avaliações

- Vírus Keylogger Worms TrojansDocumento8 páginasVírus Keylogger Worms TrojansCoffeesilvaAinda não há avaliações

- Tipos de Ataques A Redes de ComputadoresDocumento5 páginasTipos de Ataques A Redes de ComputadoresCaroline De MuzioAinda não há avaliações

- Configurar Email IO SistemasDocumento14 páginasConfigurar Email IO SistemasIosley Carlos SilvaAinda não há avaliações

- Normalkkkkk - Pesquisa GoogleDocumento3 páginasNormalkkkkk - Pesquisa GoogleBosta123Ainda não há avaliações

- Full Mesh iBGP - ResumoDocumento15 páginasFull Mesh iBGP - ResumoBruno MenezesAinda não há avaliações

- A Sutileza Das Mídias Sociais EBD Lição 11Documento6 páginasA Sutileza Das Mídias Sociais EBD Lição 11João ElifasAinda não há avaliações

- Parks - Powerlink 824R - FolderDocumento2 páginasParks - Powerlink 824R - FolderClaudiney BricksAinda não há avaliações

- Criando Wordlist Com o CrunchDocumento3 páginasCriando Wordlist Com o CrunchhilaslimaAinda não há avaliações

- Open VPNDocumento9 páginasOpen VPNLucas MarquesAinda não há avaliações

- Trabalho de RedesDocumento6 páginasTrabalho de RedesISABELI VITORIA LOPES BARBOSAAinda não há avaliações

- Conceito de Firewall MikrotikDocumento38 páginasConceito de Firewall MikrotikSamuel Caetano MerlimAinda não há avaliações

- 6a AAA-DiameterDocumento69 páginas6a AAA-DiameterSidney Lopes CoutoAinda não há avaliações

- Apostila CssDocumento86 páginasApostila CssValeria MoraesAinda não há avaliações

- Imersão Roteamento Total-Aula 1Documento44 páginasImersão Roteamento Total-Aula 1Lourival F. da Silva JrAinda não há avaliações

- Veronica 9º J - Introdução À Internet - Teu NomeDocumento3 páginasVeronica 9º J - Introdução À Internet - Teu NomeveronicaAinda não há avaliações

- Hábitos de Estudo e Fluência DigitalDocumento18 páginasHábitos de Estudo e Fluência Digitalportelajonas566Ainda não há avaliações

- Curso de Fundamentos de Criptografia Cap1Documento7 páginasCurso de Fundamentos de Criptografia Cap1Fernandes MouraAinda não há avaliações

- Como Fazer Símbolos No Teclado Do Notebook - Teclados - TechTudoDocumento15 páginasComo Fazer Símbolos No Teclado Do Notebook - Teclados - TechTudoChristiano SantosAinda não há avaliações

- Cibercultura LevyDocumento34 páginasCibercultura LevycapeletoAinda não há avaliações

- Rodada 01 Info InssDocumento78 páginasRodada 01 Info InssFelipe RosaAinda não há avaliações

- Programação Metasys Extended Architecture - Dia 1Documento275 páginasProgramação Metasys Extended Architecture - Dia 1Diego Santos100% (1)