Escolar Documentos

Profissional Documentos

Cultura Documentos

Informatica

Enviado por

Bia RamosDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Informatica

Enviado por

Bia RamosDireitos autorais:

Formatos disponíveis

⑱-

*

⑭ a ⑮

·COMO É OBTIDO ? ·COMO É OBTIDO ? ·COMO É OBTIDO ?

-

E-MAiL -

RECEBIDO AUTO .

PELA REDE

-

RECEBIDO AUTO .

PELA REDE

#

-

BAIXADO DE SITES -

ENSERIDO POR UM INVASOR

-

ENSERIDO POR UM INVASOR

-COMPARTILHAMENTO DE ARQUIVOS Me Ação zóbico MALicioso Ação r outro zóbico MALicioso

nD

r outro

↳

-

D

-

↳

arrünarre ⑲

=

.

-

MAiL

·

E-MAiL

de

-

é

-

-

-

>me

7E

-

BAIXADO DE SITES

-

BAIXADO DE SITES

-COMPARTILHAMENTO DE ARQUIVOS 3R

⑯ .

-COMPARTILHAMENTO DE ARQUIVOS

I

- -

USB ,

PEN DRIVE -

USB ,

PEN DRIVE

SOCIAIS

⑤5 )

I

=û

= -

I

-

REDES SOCIAIS -

REDES

5

ElI·

&

IlS

-

INSTALACEG -x - 8e

i*

8⑧

e o e

·

INSTALACAO I

·

⑰

A

I↳III 8 8

e

I

-

Execução Explicita DO C M . .

-

Execução Explicita DO C M . .

- ENviA COPiAS DE Si EM ARQUIVOS -

EXPLORACÃO S

DE VUNERABILIDADE -

EXPLORACÃO DE VUNERABILIDADE

S

·PROPAGACÃO ·PROPAGACÃO

·

O QUE FAZ ? I I

-

ENviA COPiAS DE si AutoMAdie Em E-MAIL

. -

ENVIA COPIAS De si AutoMAdie .

Em E-MAIL

-

ALTERA/REMOVE ARQUIVOS ->

REDE ->

REDE

O ?

④

ESCONDIDO

QUE FAZ O FAZ ?

- SE MANTEM

I

·

QUE

-

CONSOME RECURSOS

-

CONSOME RECURSOS

- ENSTALA OUTROS CÓDIGOS M

CÓDIGOS

.

- ENSTALA OUTROS M .

embrini D:

-

Ataques Na INTERNET

Ataques Na INTERNET

"

-

#I

11

FURTA INFORMACOES

-

- PHISHING

. ⑱ID31IY Ie

-

ENVIA SPAN

8

-

E

IWiIea

> -

V

i

-

INSTALACAG

-

⑮ A⑲

-~ ·

·COMO É OBTIDO ? -

i I

-

E-MAiL

·COMO É OBTIDO ? -

EXPLORACÃO S

DE VUNERABILIDADE

-

Exeu DE OUTRO CÓDIGO MALizioso

·COMO É OBTIDO ?

-

BAIXADO DE SITES -

E-MAiL e

-COMPARTILHAMENTO DE ARQUIVOS

·PROPAGACAO

I

-

BAIXADO DE SITES

-

USB PEN DRIVE -

- -COMPARTILHAMENTO DE ARQUIVOS -

ENSERIDO POR UM INVASOR

,

I

-

REDES SOCIAIS Acão código MALicioso

-

USB ,

PEN DRIVE - or outro - NÃO SE PROPAGA

-

ENSERIDO POR UM INVASOR -

SOCIAIS e

REDES

- Acão or outro código MALicioso

e

-

ENSERIDO

Acão

POR UM INVASOR

código MALicioso

-

INSTALACAO · O QUE FAZ ?

INSTALACAG

- or outro I

· e -

EXPLORACÃO DE VUNERABILIDADE ALTERA/REMOVE ARQUIVOS

INSTALACAG

-

S

· -

Exeução DE OUTRO CÓDIGO Malicioso - ENSTALA OUTROS CÓDIGOS M

-

EXECUÇÃO

.

ExLiciA DO C M

·PROPAGAÇÃO

. .

- SE MANTEM ESCONDIDO

EXECUÇÃO

·PROPAGAÇÃO

-

ExLiciA DO C M

POSSIBILIA REORNO DO INVASOR

. .

-

O

e

·PROPAGA ?AO - NÃO SE PROPAGA

NÃO SE PROPAGA

?

-

- NÃO SE PROPAGA · O QUE FAZ

on VE FAZ ? O ?

QUE FAZ

-

I - SE MANTEM ESCONDIDO

-

ALTERA/REMOVE ARQUIVOS -

POSSIBILIA O RETORNO DO INVASOR

- INSTALA OUTROS CÓDIGOS M .

-

FURTA INFORMAÇOES

-

FURTA INFORMAÇOES - SE MANTEM ESCONDIDO

Você também pode gostar

- Aula 08 - 01 - Mapa MentalDocumento2 páginasAula 08 - 01 - Mapa MentalTanaina BrignolAinda não há avaliações

- Mapa Mental Acao Penal V 2Documento1 páginaMapa Mental Acao Penal V 2borges32Ainda não há avaliações

- Aula 11 - 01 - Mapa MentalDocumento7 páginasAula 11 - 01 - Mapa MentalTanaina BrignolAinda não há avaliações

- AULA 10 MAPAporcentagem2Documento1 páginaAULA 10 MAPAporcentagem2gislaine.joyceAinda não há avaliações

- Mapa MentalDocumento1 páginaMapa MentalMabia MaiaAinda não há avaliações

- 0 Instrumentos Ppa Ldo e LoaDocumento5 páginas0 Instrumentos Ppa Ldo e LoaOtoniel S. NetoAinda não há avaliações

- 1.16. Notas ExplicativasDocumento2 páginas1.16. Notas ExplicativasGuedes da SilvaAinda não há avaliações

- Impostos Dos EstadoDocumento2 páginasImpostos Dos Estadosimon alvesAinda não há avaliações

- Modelo - Relatório de Despesa de ViagemDocumento1 páginaModelo - Relatório de Despesa de ViagemRUBIA RAMIRESAinda não há avaliações

- Per089842 1937 13163Documento16 páginasPer089842 1937 13163Antonio Rafael OliveiraAinda não há avaliações

- O Amadeo de Almada Discursos Sobre AmadDocumento14 páginasO Amadeo de Almada Discursos Sobre AmadMarta SoaresAinda não há avaliações

- Aula 02 - 01 - Mapa MentalDocumento4 páginasAula 02 - 01 - Mapa MentalFabrício MartinsAinda não há avaliações

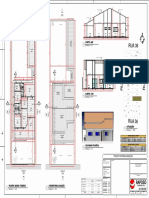

- Trem Tipo ExplicacaoDocumento1 páginaTrem Tipo Explicacaohenrique azevedoAinda não há avaliações

- José Roberto - 130123 - r0Documento1 páginaJosé Roberto - 130123 - r0Paulo Henrique RaposoAinda não há avaliações

- Aula 17 - 03 - Mapa MentalDocumento1 páginaAula 17 - 03 - Mapa MentalmimirochaAinda não há avaliações

- Orçamento Gustavo Emb. Oreon - Conserto e Manutenção GeladeiraDocumento1 páginaOrçamento Gustavo Emb. Oreon - Conserto e Manutenção GeladeiraTenda Dos MarujosAinda não há avaliações

- Especificacao Tecnica e Projetos MetrôDocumento226 páginasEspecificacao Tecnica e Projetos MetrôNádia Aline SouzaAinda não há avaliações

- Aula 07 01 Mapa MentalDocumento10 páginasAula 07 01 Mapa MentalTanaina BrignolAinda não há avaliações

- 2444 ApuDocumento1 página2444 ApuinghugobeltranAinda não há avaliações

- Projeto para Obra em Folhas A4 - Elétrico e Telecom 22-03-23Documento14 páginasProjeto para Obra em Folhas A4 - Elétrico e Telecom 22-03-23Eraldo NazárioAinda não há avaliações

- Captura de Tela 2022-04-30 À(s) 10.33.09Documento1 páginaCaptura de Tela 2022-04-30 À(s) 10.33.09Daniel RochaAinda não há avaliações

- Jp-R-Chalés Nova Cruz-Arq-Ex-11-Planta Pontos Elétricos Salão Festas Piscina-R00Documento1 páginaJp-R-Chalés Nova Cruz-Arq-Ex-11-Planta Pontos Elétricos Salão Festas Piscina-R00Wachelo TchaikovskyAinda não há avaliações

- Plano de Treinamento e Desenvolvimento - MPE - Ferramenta - Caderno de Gestão - DOUGLASDocumento2 páginasPlano de Treinamento e Desenvolvimento - MPE - Ferramenta - Caderno de Gestão - DOUGLASDouglas GomesAinda não há avaliações

- Extincao Da Punibilidade PrescricaoDocumento3 páginasExtincao Da Punibilidade Prescricaolarissa moraisAinda não há avaliações

- Aula 05 - 01 - Mapa MentalDocumento3 páginasAula 05 - 01 - Mapa MentalTanaina BrignolAinda não há avaliações

- RG Com CPFDocumento2 páginasRG Com CPFAna Paula Kika100% (1)

- CCV Rea Tma-Sp 2Documento1 páginaCCV Rea Tma-Sp 2MARCELOAinda não há avaliações

- MatériasDocumento1 páginaMatériasLaysa Aryadrene Bandiera da CruzAinda não há avaliações

- A Noite 09 05 1928 Per348970 1928 05915Documento8 páginasA Noite 09 05 1928 Per348970 1928 05915Paulo AraújoAinda não há avaliações

- CDP19682475Documento4 páginasCDP19682475Cris CantoAinda não há avaliações

- PDG CD S PDO 00823 02 WTG Technical Specification S95 60Hz PT BRDocumento17 páginasPDG CD S PDO 00823 02 WTG Technical Specification S95 60Hz PT BRvanmorrison69Ainda não há avaliações

- Rea Tma SP 1 A3Documento1 páginaRea Tma SP 1 A3ghss_Ainda não há avaliações

- Card Saldao 10 Anos 72H 05 e 06 12 2022 Ba V1Documento3 páginasCard Saldao 10 Anos 72H 05 e 06 12 2022 Ba V1OnurBrawlAinda não há avaliações

- A00 Poder ConstituinteDocumento1 páginaA00 Poder ConstituinteMatheus Souza DantasAinda não há avaliações

- 45900-5 PDFDocumento1 página45900-5 PDFJoão Vitor Scopel RamosAinda não há avaliações

- 01 - Mapa Mental - CleanDocumento1 página01 - Mapa Mental - CleanleonanpxAinda não há avaliações

- Mapa Mental Trabalho em EquipeDocumento1 páginaMapa Mental Trabalho em EquipeAssis GomesAinda não há avaliações

- Mapa Mental Seguranca Da Informacraro Parte-1-1-0Documento2 páginasMapa Mental Seguranca Da Informacraro Parte-1-1-0Gabriela Meireles100% (2)

- Digitalizar0003 PDFDocumento1 páginaDigitalizar0003 PDFMN ArmáriosAinda não há avaliações

- Sala 1 Sala 2 Sala 3 Sala 4: Via GR - 01Documento1 páginaSala 1 Sala 2 Sala 3 Sala 4: Via GR - 01Monica NevesAinda não há avaliações

- A Uniao 16 10 1906Documento4 páginasA Uniao 16 10 1906viegasrodolphoAinda não há avaliações

- Corografia Portuguesa e Descripçam Topo PDFDocumento670 páginasCorografia Portuguesa e Descripçam Topo PDFcelialeaomestra100% (1)

- 1250-DES-5620-20-04-014-R04 Trav. TavlegueDocumento1 página1250-DES-5620-20-04-014-R04 Trav. TavlegueBruno Fernandes Matos Santos SantosAinda não há avaliações

- Nacionalidade - Mapa MentalDocumento2 páginasNacionalidade - Mapa MentalLeontinos GórgiasAinda não há avaliações

- Pagina Jovenes EmprendedoresDocumento1 páginaPagina Jovenes EmprendedoresArtlequin IlustraciónAinda não há avaliações

- Mapa Mental 3Documento19 páginasMapa Mental 3Camila TORRES RODRIGUESAinda não há avaliações

- Fato Tipico ElementosDocumento5 páginasFato Tipico Elementoslarissa moraisAinda não há avaliações

- RLM10Documento1 páginaRLM10Sergio NevesAinda não há avaliações

- Rea Tma SalvadorDocumento1 páginaRea Tma SalvadorAnizio BorgesAinda não há avaliações

- 2442 ApuDocumento1 página2442 ApuinghugobeltranAinda não há avaliações

- Ilovepdf Merged PDFDocumento19 páginasIlovepdf Merged PDFPaulo PCAinda não há avaliações

- Civil Compressores - 09102023 - Rev1Documento1 páginaCivil Compressores - 09102023 - Rev1Ari QuintinoAinda não há avaliações

- Trabalho em EquipeDocumento1 páginaTrabalho em EquipeGeorgia MinasAinda não há avaliações

- Cultivo de HortaliçasDocumento19 páginasCultivo de HortaliçasSílvio RobertoAinda não há avaliações

- Projeto Arquitetonico - LayoutDocumento1 páginaProjeto Arquitetonico - LayoutJONIHSON DIASAinda não há avaliações

- Projeto Executivo Bianca - Lote 400Documento13 páginasProjeto Executivo Bianca - Lote 400DBC EngenhariaAinda não há avaliações

- Mapa Mental Direitos PoliticosDocumento3 páginasMapa Mental Direitos PoliticosRegiane PereiraAinda não há avaliações

- OC 4-21 - AM - CC012-R&H Electro Steel Materiais de Construcao, LdaDocumento1 páginaOC 4-21 - AM - CC012-R&H Electro Steel Materiais de Construcao, LdaAparicio Rabiatine MoetAinda não há avaliações

- Projeto Arquitetonico Executivo PDFDocumento1 páginaProjeto Arquitetonico Executivo PDFDébora LopesAinda não há avaliações

- Manual de Uso Aplicativo RedSquare - PROMONTDocumento8 páginasManual de Uso Aplicativo RedSquare - PROMONTCleyton JesusAinda não há avaliações

- Tutorial Google WorkspaceDocumento7 páginasTutorial Google WorkspaceLuís MarceloAinda não há avaliações

- 205cm 80.71in: MD Móveis Ltda. - Rodovia RS 122 KM 30 - Bom Princípio - RS - BrasilDocumento25 páginas205cm 80.71in: MD Móveis Ltda. - Rodovia RS 122 KM 30 - Bom Princípio - RS - BrasilPaulo LimaAinda não há avaliações

- Tutorial de ConfiguraçãoDocumento2 páginasTutorial de ConfiguraçãoMárcio MalfattiAinda não há avaliações

- SIMCAR - Manual Modulo Projeto TecnicoDocumento11 páginasSIMCAR - Manual Modulo Projeto TecnicoAnderson Silva BorgesAinda não há avaliações

- CGNATDocumento6 páginasCGNATPedroHenriqueAndradeFerreiraAinda não há avaliações

- Como Retornar o Diretório AtualDocumento9 páginasComo Retornar o Diretório AtualBidajaAinda não há avaliações

- I2IoT v2.0 Scope and SequenceDocumento3 páginasI2IoT v2.0 Scope and SequenceAMINTA MANZANILLAAinda não há avaliações

- Threads e Processos WindowsDocumento7 páginasThreads e Processos WindowsCarlos GomesAinda não há avaliações

- Exercícios - Prova 2 - Malwares e Contramedidas PDFDocumento6 páginasExercícios - Prova 2 - Malwares e Contramedidas PDFIagoAinda não há avaliações

- AWS Certified Solutions Architect Associate - Exam GuideDocumento9 páginasAWS Certified Solutions Architect Associate - Exam GuideWilliamAinda não há avaliações

- Tele de micha+LE1950W,+LE2450F,+MLE1950W,+MLE2450FDocumento19 páginasTele de micha+LE1950W,+LE2450F,+MLE1950W,+MLE2450Fantonio gavilanoAinda não há avaliações

- Felipe Rayel Camunda BPMDocumento46 páginasFelipe Rayel Camunda BPMGUSTAVO RAMOSAinda não há avaliações

- 45-Convocacao Primeira Etapa Parte IIIDocumento11 páginas45-Convocacao Primeira Etapa Parte IIIGilberto JoseAinda não há avaliações

- Modelo - Projeto - Engenharia de SoftwareDocumento14 páginasModelo - Projeto - Engenharia de Softwarelucas senaAinda não há avaliações

- PT-BR Ethical Hacking With Kali Linux Learn Fast How To Hack Like A ProDocumento166 páginasPT-BR Ethical Hacking With Kali Linux Learn Fast How To Hack Like A ProGabriel Silva100% (1)

- 14 AlarmesDocumento22 páginas14 AlarmesGeraldoadriAinda não há avaliações

- Apostila Progress Abl v1.5Documento237 páginasApostila Progress Abl v1.5Bruno Henrique JoaquimAinda não há avaliações

- 2.1 Apostila Da UC - INFORMAÇÃODocumento136 páginas2.1 Apostila Da UC - INFORMAÇÃORaniel Costa da SilvaAinda não há avaliações

- Procedimento para Ativaã Ã o Da Licenã A Do NE40-M2KBDocumento9 páginasProcedimento para Ativaã Ã o Da Licenã A Do NE40-M2KBAntonio VianaAinda não há avaliações

- Reop CTDocumento5 páginasReop CTFhelipe RibeiroAinda não há avaliações

- Baixando TorrentsDocumento10 páginasBaixando TorrentsFilipe FornariAinda não há avaliações

- Adobe Captivate LeiaMeDocumento5 páginasAdobe Captivate LeiaMeJorge MataAinda não há avaliações

- Avaliação Como Usar o Laboratório de Informática Nas Aulas 2Documento6 páginasAvaliação Como Usar o Laboratório de Informática Nas Aulas 2MenisAndradeAinda não há avaliações

- Aula 6 - Segurança Da InformaçãoDocumento82 páginasAula 6 - Segurança Da InformaçãoJuliéssica Cardoso100% (1)

- Aula 02 SRC FinalDocumento29 páginasAula 02 SRC FinalfpagostiniAinda não há avaliações

- Manual - IP - IPsec - MikroTik WikiDocumento21 páginasManual - IP - IPsec - MikroTik WikiTiagoOliveira100% (1)

- (Hacker) Total - Descobrindo Coisas Com CPFDocumento3 páginas(Hacker) Total - Descobrindo Coisas Com CPFRicardoDeJesusNeves0% (1)

- Lista de Email Mundo NoivaDocumento30 páginasLista de Email Mundo NoivaClaudio SolanoAinda não há avaliações

- Leitura SerialDocumento18 páginasLeitura SerialSamaraAinda não há avaliações