Escolar Documentos

Profissional Documentos

Cultura Documentos

4linux - 507 Pen Test (+atualizado 2011 - Completa)

Enviado por

Ricardo BarrosoTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

4linux - 507 Pen Test (+atualizado 2011 - Completa)

Enviado por

Ricardo BarrosoDireitos autorais:

Formatos disponíveis

Captulo 1 Introduo Segurana da Informao - 12

Captulo 1

Introduo Segurana da

Informao

1.1. Objetivos

Fornecer ao aluno uma viso geral sobre segurana da informao

Entender a importncia da segurana da informao no mundo de hoje

Conhecer as principais ameaas

Compreender a terminologia bsica utilizada

Conhecer algumas certificaes da rea

Captulo 1 Introduo Segurana da Informao - 13

1.2. O que segurana!

Segundo o dicionrio da i!ip"dia# segurana " um substantivo feminino#

$ue significa%

Condio ou estado de estar seguro ou protegido&

Capacidade de manter seguro&

'roteo contra a fuga ou escape&

'rofissional ou servio responsvel pela guarda e proteo de algo&

Confiana em si mesmo&

(entro do escopo com relao ao $ue iremos estudar# os tr)s primeiros

t*picos ade$uam+se perfeitamente ao $ue ser abordado ao longo do curso& ,o

entanto# veremos esses aspectos na viso do atacante# a$uele $ue tem por objetivo

justamente subverter a segurana&

E o $ue $ueremos proteger-

.amos analisar o conte/to atual em primeiro lugar&&&

,a "poca em $ue os nobres viviam em castelos e possu0am feudos# com mo

de obra $ue trabalhavam por eles# entregando+lhes a maior parte de sua produo e

ainda pagavam e/torsivos importos# $ual era o maior bem $ue possu0am- 1erras2 3sso

mesmo# $uem tinha maior n4mero de terras era mais poderoso e possu0a mais

ri$ueza& 'osto $ue $uanto mais terras# maior a produo recebida das mos dos

camponeses $ue arrendavam as terras de seu suserano&

5p*s alguns s"culos# com o surgimento da 6evoluo 3ndustrial# esse

panorama muda completamente&&& 7s camponeses dei/am os campos e passam a

trabalhar nas fbricas# transformando+se em operrios&

8uem nunca viu o filme 91empos :odernos; de Chaplin- Chaplin ilustra muito

bem como era a rotina desses operrios&

,essa fase da hist*ria da civilizao# o maior ativo " a mo de obra#

Captulo 1 Introduo Segurana da Informao - 14

juntamente com o capital& 8uem tinha o maior n4mero de operrios# trabalhando

9incansavelmente;# detinha o poder# pois possu0a maior capital# gerado pela

produo incessante das ind4strias&

,o entanto# como tudo o $ue " c0clico e est em constante mudana# o cenrio

mundial novamente se altera# inicialmente com o movimento iluminista&

7 Iluminismo# a partir do s"culo <.333# permeando a 6evoluo 3ndustrial#

prepara o terreno para a mudana de paradigma $ue est por vir& 7s grandes

intelectuais desse movimento tinham como ideal a e/tenso dos princ0pios do

conhecimento cr0tico a todos os campos do mundo humano& Supunham poder

contribuir para o progresso da humanidade e para a superao dos res0duos de

tirania e superstio $ue creditavam ao legado da 3dade :"dia& 5 maior parte dos

iluministas associava ainda o ideal de conhecimento cr0tico = tarefa do melhoramento

do estado e da sociedade&

E com isso# comeamos a ver# atrav"s de uma grande mudana de paradigma#

$ue a deteno de informaes ou conhecimentos# $ue tinham algum valor# " $ue

define $uem tem o poder nas mos ou no& E surge# ento# a era da informao2

Com esse acontecimento# inicia+se o surgimento da internet e a globalizao#

possibilitando o compartilhamento em massa da informao& ,esse momento no "

mais a mo de obra# terras# m$uinas ou capital $ue regem a economia e dita $uem

tem o poder# mas sim a informao# $ue se torna o principal ativo dessa era&

Estamos na era da informao# e nada mais l*gico $ue um corpo de

conhecimento fosse criado para dar a devida ateno =s anomalias e proteger esse

ativo to importante& Essa rea de atuao# $ue j e/istia h muito anos# mas agora

com tarefas bem mais definidas# com regras e normas a serem seguidas " a

Segurana da Informao# ou S3&

1.". Segurana da Informao

5 Segurana da 3nformao tem como principal objetivo# justamente# proteger

as informaes# $ue so os principais ativos atualmente# $ue sejam importantes para

uma organizao ou indiv0duo&

Captulo 1 Introduo Segurana da Informao - 15

Entendendo esse conceito# no " suficiente apenas conhecer as normas

e/istentes e as vrias formas poss0veis de proteo# mas " necessrio tamb"m

conhecer os riscos inerentes e as poss0veis formas de ata$ue&

(e acordo com o maior estrategista $ue j e/istiu# Sun 1zu# se voc) conhece a

si mesmo e ao seu inimigo# no precisar temer o resultado de mil batalhas& 5final# se

conhece os estratagemas empregados por atacantes maliciosos# estar muito mais

capacitado para proteger seu principal ativo% a informao&

1.#. $adr%es&'ormas

1.4.1. ISO 27001

Essa norma aborda os padres para sistemas de gesto de segurana da

informao& Substitui a norma >S ??@@+A

1.4.2. ISO 27002

>aseada na norma 3S7 A?BBC# essa norma trata das boas prticas de

segurana da informao# onde indica uma s"rie de poss0veis controles dentro de

cada conte/to da rea de segurana& 5 partir de ABBD# tornou+se substituta da norma

3S7 C??@@%ABBE&

1.4.3. Basileia II

F uma norma da rea financeira# conhecida tamb"m como 5cordo de Capital

de >asileia 33& Essa norma fi/a+se em tr)s pilares e AE princ0pios bsicos sobre

contabilidade e superviso bancria&

1.4.4. PCI-DSS

5 norma 'aGment Card 3ndustrG (ata SecuritG Standard# " uma padronizao

internacional da rea de segurana de informao definida pelo 'aGment Card

3ndustrG SecuritG Standards Council& Essa norma foi criada para au/iliar as

organizaes $ue processam pagamentos por carto de cr"dito na preveno de

fraudes# atrav"s de maior controle dos dados e sua e/posio&

Captulo 1 Introduo Segurana da Informao - 16

1.4.5. ITIL

F um conjunto de boas prticas para gesto# operao e manuteno de

servios de 13# aplicados na infraestrutura& 5 313H busca promover a gesto de 13

com foco no cliente no servio# apresentando um conjunto abrangente de processos

e procedimentos gerenciais# organizados em disciplinas# com os $uais uma

organizao pode fazer sua gesto ttica e operacional em vista de alcanar o

alinhamento estrat"gico com os neg*cios&

1.4.6. COBIT

(o ingl)s# Control Objectives for Information and related Technology# "

um guia de boas prticas# como um frameIor!# voltadas para a gesto de 13& 3nclui#

em sua estrutura de prticas# um frameIor!# controle de objetivos# mapas de

auditoria# ferramentas para a sua implementao e um guia com t"cnicas de

gerenciamento&

1.4.7. NIST 800 Series

S"rie de documentos# guias e pes$uisas desenvolvidos pelo ,ational 3nstitute

of Standards and 1echnologG# voltadas para a rea de segurana da informao& Essa

s"rie " composta de documentos considerados JSpecial 'ublicationsJ# os $uais

abordam desde segurana na tecnologia >luetooth# at" segurana em servidores&

Dica: o documento desta srie que equivalente ao que estamos estudando

ao longo desse curso, que pode inclusive representar uma metodologia

especfica, o NIST 800-!"

1.(. $or que pre)isamos de segurana!

Evoluo da tecnologia focando a facilidade de uso

8uanto mais a tecnologia evolui# mais fcil torna+se a operao dos novos

sistemas e ferramentas& K vai ao longe o tempo em $ue era necessrio gravar

de cabea EBB comandos diferentes para utilizar o computador para as tarefas

mais costumeiras e simples do dia a dia& Loje em dia tudo est ao alcance de

um cli$ue do mouse# e $uando no# de um movimento de cabea# se pensarmos

nos sistemas de captura de movimentos&

Captulo 1 Introduo Segurana da Informao - 17

5umento do uso de redes e interligao das aplicaes

1udo est conectado atualmente2 E $uando uma m$uina ou sistema "

comprometido# tudo o $ue est ao seu redor corre o risco de ser comprometido

tamb"m& 3sso demanda uma maior capacidade de gerenciamento do par$ue

computacional# $ue cresce e/ponencialmente e muitas vezes de forma

desordenada&

(iminuio do n0vel de conhecimento para a e/ecuo de um ata$ue avanado

Com a facilidade de uso aumentando gradativamente# a necessidade de

conhecimento de alto n0vel para realizar ata$ues avanados tamb"m diminui&

Se um adolescente de CA anos procurar na internet sobre ata$ues de negao

de servio# por e/emplo# encontrar ferramentas de simples utilizao e pode

facilmente derrubar um grande servidor&

5umento da comple/idade para administrao de infraestrutura de

computadores e gerenciamento

8uanto maior o par$ue computacional# mais dif0cil se torna seu gerenciamento#

e disso surgem in4meros problemas graves# de conse$u)ncias desastrosas&

Com o aumento da comple/idade da infraestrutura e# conse$uentemente# da

sobrecarga dos administradores de rede# torna+se cada vez mais dif0cil

gerenciar tudo o $ue ocorre e monitorar satisfatoriamente o funcionamento da

infraestrutura organizacional&

1.*. $rin)pios b+si)os da segurana da informao

5 rea de S3 possui tr)s pilares bsicos com o acr"scimo de mais duas# $ue

permitem a troca segura de informao# desde $ue nenhum deles seja violado& So

eles%

1.6.1. Confien!ialiae

Esse pilar " o responsvel pelo controle de acesso = informao apenas por

a$uelas pessoas ou entidade $ue tenham permisso compat0vel com sua funo e

Captulo 1 Introduo Segurana da Informao - 18

determinada pelo dono da$uela informao&

1.6.2. In"e#riae

5$ui# atrav"s dessa propriedade# " determinada a necessidade de garantir $ue

a informao mantenha todas as suas caracter0sticas originais como determinadas

pelo proprietrio da informao&

1.6.3. Dis$oni%iliae

'ropriedade $ue define $ue determinada informao esteja sempre dispon0vel

para o acesso $uando necessrio# de maneia 0ntegra e fidedigna& 5lguns dos ata$ues

conhecidos buscam justamente derrubar a disponibilidade# e para algumas empresas

o simples fato de no ter suas informaes dispon0veis durante determinado per0odo

de tempo# isso pode acarretar preju0zos estrondosos&

1.6.4. &'"en"i!iae

'ropriedade responsvel por garantir $ue a informao vem da origem

informada# permitindo a comunicao segura e garantia de $ue a informao a $ual

tem acesso " correta e de fonte confivel&

1.6.5. Le#aliae

F a propriedade $ue define se determinada informao# ou operao# est de

acordo com as leis vigentes no pa0s& 5s mesmas leis $ue regem um pa0s podem ser

completamente diferentes em outro# o $ue pode ocasionar uma s"rie de problemas#

caso o sistema de gesto no seja adaptvel&

'odemos ver na figura a seguir alguns dos dist4rbios mais comuns aos pilares

da S3# vinculados a ata$ues $ue visam = rea de 13%

Captulo 1 Introduo Segurana da Informao - 19

7 n0vel de segurana desejado# pode se consubstanciar em uma pol0tica de

segurana $ue " seguida pela organizao ou pessoa# para garantir $ue uma vez

estabelecidos os princ0pios# a$uele n0vel desejado seja perseguido e mantido&

F de e/trema importncia saber e$uilibrar o n0vel de segurana com a

funcionalidade e facilidade de uso do sistema# pois o mais importante para a empresa

" o neg*cio# e a segurana e/iste para proteger o neg*cio da empresa# e no

atrapalh+lo&

1.6.6. Ter(inolo#ias e se#'ran)a

.ulnerabilidade M fragilidade $ue pode fornecer uma porta de entrada

a um atacante

5meaa M agente ou ao $ue se aproveita de uma vulnerabilidade

6isco M N3mpacto < 'robabilidadeO da ameaa ocorrer

5ta$ue M 3ncid)ncia da ameaa sobre a vulnerabilidade

E/ploit M 'rograma capaz de e/plorar uma vulnerabilidade

Captulo 1 Introduo Segurana da Informao - 2

1.,. -meaas e ataques

Em segurana da informao# precisamos estar atentos =s poss0veis ameaas

$ue podem# de alguma maneira# comprometer os pilares de S3& 5 partir das ameaas#

podemos ter noo dos riscos $ue envolvem a atividade organizacional& 'ara cada

tipo de atividade# ou conte/to# o conjunto de ameaas ser diferente# re$uerendo

tamb"m reaes e posturas diferentes para diminu0+las&

.amos separar as ameaas em dois grandes grupos% f0sicas e l*gicas&

5s ameaas f0sicas# caso ocorram# comprometero o ambiente f0sico onde a

informao est armazenada ou processada&

(entre as ameaas f0sicas podemos considerar%

5lagamento

6aios

5cessos indevidos

(esabamentos

E no grupo das ameaas l*gicas# podemos contar as seguintes%

3nfeco por v0rus

5cessos remotos = rede

.iolao de senhas

5ssim como dividimos as ameaas em dois grandes grupos# os ata$ues

tamb"m podem ser divididos da mesma maneira% 3nternos e E/ternos&

7s ata$ues internos representam por volta de ?BP dos ata$ues $ue ocorrem

aos sistemas e redes& :esmo $ue a maioria das pessoas acreditem $ue a maior parte

dos ata$ues surjam de fontes e/ternas# essa " uma maneira errQnea de encarar as

coisas&

(entre os ata$ues internos# encontramos em sua maioria# a$ueles realizados

por funcionrios de dentro da pr*pria organizao# $ue esto insatisfeitos# buscam

Captulo 1 Introduo Segurana da Informao - 21

vingana ou participam de alguma ao de espionagem industrial# vendendo as

informaes conseguidas para o concorrente&

7utro tipo de ata$ue vindo de 9insiders;# surge de funcionrios

despreparados# $ue sem o devido conhecimento do funcionamento do sistema# ou das

pol0ticas organizacionais# age de maneira errQnea# causando o comprometimento do

sistema da empresa&

8uando vamos analisar os ata$ues e/ternos# novamente nos deparamos com a

possibilidade de comprometimentos cujos objetivos estejam vinculados = espionagem

industrial# $ue apesar de ser ilegal# muitas organizaes recorrem a esse e/pediente

para no ficar para trs# na luta pelo dom0nio de mercado&

7utra possibilidade da origem de comprometimentos de sistemas# pode ser a

curiosidade ou simplesmente o desafio $ue representa para um crac!er# cujo objetivo

de comprometer o sistema# seja basicamente isso% comprometer o sistema e poder

dizer $ue foi ele $uem fez isso& 7u ento# o furto de dados $ue de alguma forma

sejam 4teis para o crac!er& >ons e/emplos desse tipo de ata$ues# podem ser

encontrados no livro 95 5rte de 3nvadir;# de autoria de Revin :itnic!&

E/emplo de ameaa%

9Sma chuva de granizo em alta velocidade;

E/emplo de vulnerabilidade%

9Sma sala de e$uipamentos com janelas de vidro;

E/emplo de ata$ue%

95 chuva de granizo contra as janelas de vidro;

7 risco ser calculado considerando a probabilidade de uma chuva de granizo

em alta velocidade ocorrer e atingir a janela de vidro&

1... /e)anismos de segurana

'ara mitigar ou diminuir sensivelmente as ameaas# podemos empregar uma

s"rie de dispositivos e mecanismos de segurana# sejam as ameaas f0sicas ou

Captulo 1 Introduo Segurana da Informao - 22

l*gicas& 'ara cada conte/to# temos grupos diferentes de mecanismos $ue podem ser

utilizados&

1.8.1. *e!anis(os f+si!os

'ortas

1rancas

'aredes

>lindagem

Tuardas

Cmeras

Sistemas de alarme

Sistema de deteco de movimentos

>iometria

7s mecanismos f0sicos de proteo# so barreiras $ue limitam o contacto ou

acesso direto a informao ou a infra+estrutura N$ue garante a e/ist)ncia da

informaoO $ue a suporta&

1.8.2. *e!anis(os l,#i!os

Criptografia

FireIall

5nti+.0rus

3(S

3'S

'ro/G

Captulo 1 Introduo Segurana da Informao - 23

5nti+Spam

7s mecanismos l*gicos# so barreiras $ue impedem ou limitam o acesso a

informao# $ue est em ambiente controlado# geralmente eletrQnico# e $ue# de outro

modo# ficaria e/posta a alterao no autorizada por elemento mal intencionado&

1.0. Servios de segurana

E/iste hoje em dia um elevado n4mero de ferramentas e sistemas $ue

pretendem fornecer segurana& 5lguns e/emplos so os detectores de intruses# os

antiv0rus# fireIalls# fireIalls locais# filtros anti+spam# fuzzers# analisadores de c*digo#

etc&

5l"m de dispositivos de segurana# tamb"m e/istem diversos servios

relacionados a segurana da informao&

Esses servios precisam de profissionais com um conhecimento altamente

especializado# primeiro por lidar com anlises comple/as# e segundo por envolver

informaes sigilosas $ue precisam de tratamento especial# para $ue no sejam

comprometidas de alguma maneira&

(entre os servios oferecidos por profissionais de segurana esto%

Criao de 'ol0ticas de Segurana

3mplantao de CS361s

Lardening de Servidores

5nlise de .ulnerabilidade

1este de 3nvaso

5nlise de 5plicao

'er0cia Computacional

1reinamento de Colaboradores

5uditoria

Captulo 1 Introduo Segurana da Informao - 24

1.11. Certifi)a%es

,a rea de segurana# h muitas certificaes reconhecidas pelo mercado&

Sendo $ue cada ma delas possui um foco diferente# n0vel de conhecimento diferente e

formas de avaliaes diversas&

5bai/o listamos as principais certificaes da rea de S3%

CompTIA

SecuritGU

Cisco Systems

CC,5 SecuritG V CCS' V CC3E SecuritG

EC-Council

CEL V CLF3 V ECS5 V E,S5 V H'1

GIAC

TS3F V TSEC V TC35 V TCF V TCF5 V TC3L V T'E, V TCS< V TC, V T5'1

V T5, V T6E: V TSE

ISACA

C3S5 V C3S:

(ISC)

C5' V C3SS' V CSSH' V 3SS5' V 3SSE' V 3SS:' V SSC'

ISEC!

7'S5 V 7'S1

ffensi"e Security

7SC' V 7SCE

Immunity

,7'

(entro do conte4do estudado e de acordo com o conte/to $ue estamos

estudando# algumas certificaes possuem em sua avaliao muito dos assuntos

Captulo 1 Introduo Segurana da Informao - 25

abordados em aula& 'odemos citar# dentre essas# as certificaes%

CEL# ECS5# H'1# 7'S5# 7SC'# T'E,

1.11. 2ar 3ames

'ara facilitar e possibilitar a utilizao das t"cnicas aprendidas no curso# sem

causar $ual$uer tipo de comprometimento a ambientes reais# podemos utilizar como

ferramenta o $ue " conhecido como ar Tames% jogos $ue simulam ambientes reais

e permitem colocar em prtica t"cnicas de e/plorao de vulnerabilidades&

1.11.1. -ar .a(es es/"o$

Splin!

Lac!er Evolution

>SLac!er

Street Lac!er

:indHin!

CGber ars

1.11.2. -ar .a(es online

http%WWIII&hac!thissite&orgW

http%WWIII&hac!$uest&deW

http%WWIII&hac!Xu&orgW

Captulo 1 Introduo Segurana da Informao - 26

http%WWIII&mod+/&co&u!Wmain&php

http%WWbigchallenge&free&frW

#ttp:$$%%%"#ac&ertest"net$

Captulo 1 Introduo Segurana da Informao - 27

1.12. 45er))ios te6ri)os

C M 7 $ue " um e/ploit-

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

A M 8ual a importncia da segurana da informao nos dias de hoje-

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Z M 8ue tipo de proteo pode ser utilizar para manter a integridade de uma

informao $ue trafega por meios no seguros-

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

X M Em $ual norma podemos nos basear para implantar controles $ue podem

proteger servidores de uma rede-

YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Captulo 1 Introduo Segurana da Informao - 28

Captulo 2

Introduo ao Teste de Invaso e tica

Hacker

2.1. Objetivos:

Fornecer ao aluno uma viso geral sobre testes de invaso

Entender a anatomia e os tipos diferentes de ataques

Conhecer as fases de um teste de invaso

Conhecer as metodologias e os aspectos legais

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - 2"

2.2. iso !eral sobre o "entest

O Teste de Intruso um processo de anlise detalhada do nvel de segurana

de um sistema ou rede usando a perspectiva de um infrator! Trata"se de um teste

realista ao nvel de segurana das infra"estruturas e da informao que estas det#m!

$o Teste de Intruso so testadas vulnerabilidades tcnicas e conceituais das infra"

estruturas alvo!

O ob%etivo principal simular de forma controlada um ataque real que

normalmente e&ecutado por criminosos! 'esta maneira possvel ter o

conhecimento total do que poderia acontecer caso esse ataque realmente e&istisse(

garantindo assim a possibilidade de uma estratgia de preveno!

2.#. Tipos de "entest

2.3.1. Blind

$essa modalidade o auditor no conhece nada sobre o alvo que ir atacar(

porm o alvo sabe que ser atacado e o que ser feito durante o teste!

O grande risco desse tipo de teste( que o alvo pode avisar a equipe de TI e

decidirem fa)er atuali)ao do sistema( aplicar patchs de correo e segurana! Esse

tipo de pentest interessante para ter conhecimento de como e quais informa*es

sobre a organi)ao e sua infraestrutura possvel de um atacante ter acesso!

2.3.2. Double blind

$essa modalidade o auditor no conhece nada sobre o alvo( e o alvo no sabe

que ser atacado e to pouco sabe quais testes o auditor ir reali)ar!

+ o mtodo de pen test mais realista possvel( apro&imando"se de um ataque

real( pois ambas as parte( auditor e alvo( no sabem com o que iro se deparar!

,final( em um ambiente real( o atacante no sabe nada inicialmente sobre seu alvo( e

o alvo nunca saber qual tipo de ataque um crac-er pode reali)ar contra sua

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #$

infraestrutura!

2.3.3. Gray Box

$essa modalidade o auditor tem conhecimento parcial do alvo( e o alvo sabe

que ser atacado e tambm sabe quais testes sero reali)ados!

,pro&ima"se de um teste onde simulado o ataque de dentro de um ambiente

completamente monitorado e controlado!

2.3.4. Double Gray Box

$essa modalidade o auditor tem conhecimento parcial do alvo( e o alvo sabe

que ser atacado( porm( no sabe quais testes sero e&ecutados!

Esse o melhor mtodo para simular um ataque partindo de um funcionrio

insatisfeito( que possui privilgios de usurio( por e&emplo( e procura reali)ar

escalada de privilgios para ter acesso .s informa*es que seu nvel ou grupo no

possui!

2.3.5. Tandem

$essa modalidade o auditor tem total conhecimento sobre o alvo( o alvo sabe

que ser atacado e o que ser feito durante o ataque! Tambm conhecido como

/cai&a de cristal0!

Esse tipo de pen test bem pr1&imo de uma auditoria( pois ambos esto

preparados e sabem o que vai ser reali)ado! + o ideal para ser feito periodicamente(

monitorando as vulnerabilidades novas e mudanas feitas na infraestrutura!

2.3.6. Reversal

$essa modalidade o auditor tem conhecimento total do alvo( porm o alvo no

sabe que ser atacado( e to pouco sabe quais testes sero e&ecutados!

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #1

Esse formato de teste ideal para testar a capacidade de resposta e como

est o timing de ao da equipe de resposta a incidentes do alvo!

2.$. %s &ases de u' ata(ue

2m ataque( ou teste de invaso( composto por uma srie de fases( onde em

cada uma determinadas opera*es so reali)adas!

O que vai definir a diferena de um teste de invaso e um ataque reali)ado por

um crac-er( so %ustamente a inteno( o escopo e o espao de tempo disponvel para

o mesmo!

,s fases bsicas de um ataque so e&plicadas a seguir!

2.4.1. Levantamento de Inorma!"es

Essa a fase mais importante de um ataque e de um teste de invaso!

3aseado no que descoberto nessa fase( todo o plane%amento reali)ado e os

vetores de ataque definidos! Essa fase prossegue na fase seguinte( onde as

informa*es iniciais so e&tendidas( de forma mais detalhada!

4odemos di)er que essa a fase abrangente( e a fase seguinte detalha as

informa*es adquiridas nessa primeira fase!

5ualquer informao que se%a vinculado ao alvo considerada de valor nesse

primeiro passo6

Concorrentes

$ome de funcionrios

Endereos

Telefones

7ites

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #2

Empresas

Comunidades sociais

Empresas do mesmo grupo e etc!

2.4.2. #arredura

$essa fase o atacante busca informa*es mais detalhadas o alvo( que posam

permitir definir seus vetores de ataque e en&ergar as possibilidades que podem

permitir ganhar acesso ao sistema( atravs da e&plorao de alguma falha

encontrada!

,qui buscamos informa*es que respondam algumas perguntas( como por

e&emplo6

5ual sistema operacional o alvo utili)a8

5uais os servios esto sendo e&ecutados no alvo8

5uais servios esto disponveis para acesso8

5ual a verso de cada servio sendo e&ecutado8

9 I'7:I47 na rede8

9 hone;pots na rede8

9 fire<alls na rede8

E&iste uma rede interna e outra e&terna( como uma '=>8

9 servios com acesso p?blico rodando em alguma mquina8

9 algum soft<are malicioso % sendo e&ecutado em alguma mquina8

, partir dessas informa*es( o atacante pode buscar maiores detalhes na

internet ou f1runs especiali)ados em busca de e&ploits que permitam e&plorar falhas

e&istentes nas vers*es dos servios sendo e&ecutados!

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - ##

2.4.3. Gan$ando a%esso

,qui o atacante coloca em prtica tudo aquilo que plane%ou a partir das

informa*es obtidas previamente!

'ependendo de seus vetores de ataque( ele pode reali)ar uma srie de

ataques buscando ganhar acesso ao sistema alvo( como por e&emplo6

,taques de fora bruta local

,taques de fora bruta remoto

Captura de trfego de rede

,taque de engenharia social

,taques .s aplica*es @E3

E&plorao de servios

E&plorao de sistema operacional

Conseguindo acesso ao sistema( o atacante reali)ar uma srie de opera*es

buscando a elevao de seus privilgios caso o mesmo % no se%a de root!

2.4.4. &antendo a%esso

,p1s conseguir o acesso( o atacante busca( de alguma forma( manter o acesso

conseguido atravs de seus ataques! Isso normalmente no utili)ado por um pen

tester( a no ser que se%a e&tremamente necessrio!

O risco de configurar o sistema( implantando bac-doors ou outro tipo de

dispositivo que permita o acesso posterior( que a ferramenta utili)ada pode voltar"

se contra voc#( pois outras pessoas podem descobri"la( e&plor"la e ganhar acesso

facilmente ao sistema comprometido!

4ortanto( essa fase( quando reali)ada durante um teste de invaso( precisa de

e&tremo cuidado e plane%amento para no tra)er comprometimentos e pre%u)os

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #%

desnecessrios ao alvo!

2.4.5. Lim'ando rastros

$essa fase final do ataque( o atacante apaga todos os seus rastros( todos os

registros de opera*es reali)adas dentro do sistema comprometido!

Como o pen tester tem autori)ao para reali)ar os testes( no necessrio

apagar rastros! Isso se torna importante para um pen tester( apenas se quiser testar(

tambm( a capacidade da equipe de percia forense e respostas a incidentes de

descobrir o que foi feito e recuperar informa*es alteradas!

2.). Cate!orias de ata(ues

9 vrios tipos de ataque possveis de serem reali)ados! 4odemos dividir tais

ataques em dois grandes grupos6

2.5.1. (erver (ide )tta%*s

7erver 7ide ,ttac- ou ataque ao servidor foca na tentativa de e&plorar

servios que esto em e&ecuo em um determinado dispositivo! $ormalmente no

precisam de interao do usurio e prov# uma 7hell remota para o atacante!

7o e&emplos de ataques a servidores6

,taques a servidores @E3

,taques a servidores de e"mail

,taques a servidores '$7

,taques a servios A4C

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #&

2.5.2. +lient (ide )tta%*s

Client 7ide ,ttac-s ou ataques ao cliente foca na tentativa de e&plorar

aplica*es que so e&ecutadas no computador e que normalmente precisam de uma

interao da pessoa para que o ataque se%a e&ecutado!

7o e&emplos de ataques ao cliente6

E&plorao de falhas no Internet E&plorer

E&plorao de falhas em editores de te&to

E&plorao de falhas em Clientes de E"mail

E&plorao de falhas em programas reprodutores de vdeo

$esses casos( o cliente precisa visitar um site( ou abrir um e"mail( ou ento

abrir um arquivo que e&plorar a aplicao que est instalada no computador do

cliente!

4ac-s como =pac- e Ice4ac- e&ploram vulnerabilidades em navegadores

<ebs( ou se%a( reali)am um client side attac-!

2.*. +etodolo!ias e,istentes

4ara um teste de invaso no ficar /solto0 e sem uma sequ#ncia l1gica

coerente( a comunidade de segurana( atravs de alguns 1rgos( associa*es(

institutos e pesquisadores( criou uma srie de metodologias para servirem como

guias bsicos para a correta reali)ao de testes de invaso!

Isso permite uma certa padroni)ao nos testes reali)ados seguindo uma

outra metodologia! 4odemos citar as seguintes metodologias conhecidas

internacionalmente6

O77T==

O@,74 Testing Buide

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #'

$I7T 74CDD"EEF e 74CDD"GH

I77,F

4enTest Frame<or-s

$osso treinamento foi feito baseado na metodologia O77T== IOpen 7ource

7ecurit; Testing =ethodolog; =anualJ( e nessa metodologia as premissas para

reali)ar um teste so6

O teste dever ser condu)ido e&austivamente

O teste deve contemplar todos os itens necessrios

O escopo do teste no deve ferir os direitos humanos bsicos

Os resultados devem ser quantificveis

Os resultados devem ser consistentes

Os resultados devem conter apenas o que foi obtido com os testes

Essas so as premissas de um teste de intruso! ,inda em acordo com a

O77T==( o resultado final deve conter os seguintes t1picos6

'ata e hora dos testes

Tempo de durao dos testes

,nalistas e pessoas envolvidas

Tipo do teste

Escopo do teste

O resultado da enumerao

=argens de erro

5ualificao do risco

5ualquer tipo de erro ou anomalia desconhecida

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #(

Dica: a metodologia OSSTMM voltada mais para testes em sistemas e

infraestrutura, apesar de tambm contemplar testes em aplicaes WE! "

metodologia desenvolvida pelo OW"S#, $% espec&fica para testes de

invas'o em aplicaes WE!

2.-. Co'o condu.ir u' teste de invaso

,lguns passos bsicos so necessrios para a preparao e reali)ao de um

teste de invaso( para que o mesmo se%a bem sucedido! 'entre esses passos( ou

fases( podemos destacar os seguintes6

Passo 1: Converse com seu cliente sobre as necessidades do testeK

Esse um dos passos mais importantes( pois no podemos dei&ar que e&istam

/)onas cin)a0 no que foi contratado e acertado( entre o cliente e o pen tester! ,qui

definimos tudo( desde o escopo( ao tipo de teste que ser reali)ado! ,qui tambm

definido o que permitido e o que no permitido reali)ar durante o teste!

Passo 2: Prepare o contrato de servio e pea ao cliente para assin-

losK

'epois de tudo definido no primeiro passo( feito um contrato de prestao

de servio( onde est descrito o que ser reali)ado Iescopo( horrios( equipe de

profissionais( permiss*es( etcJ e assinado por contratado e contratante!

,lm de um contrato de prestao de servio( de grande importLncia a

assinatura de um $', Inon disclosure agreementJ( que define que as informa*es

que a equipe do teste de invaso ter acesso( no sero revelados ou divulgados(

e&cetuando"se . pessoa que assinou o contrato de prestao de servio!

Passo 3: Prepare um time de profissionais e agende o testeK

,qui reunimos os profissionais que participaro dos testes e lhes passamos

todas as informa*es pertinentes ao que ser reali)ado!

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #8

, partir da formao da equipe e definio de papis para cada profissional(

podemos agendar o teste com o cliente e iniciar o plane%amento do mesmo com a

equipe em con%unto!

Passo 4: Realize o testeK

$esse passo onde o teste efetivamente e&ecutado! Membrando sempre de

seguir o que foi acordado com o cliente e respeitar as clusulas do contrato e $',

assinados!

Passo : !nalise os resultados e prepare um relat"rioK

Todas as informa*es coletadas( resultados obtidos e ocorr#ncias durante a

reali)ao do teste so posteriormente reunidas e analisadas! Os resultados dessas

anlises so colocados em um relat1rio( conte&tuali)ados( e feita a descrio(

e&plicao e possvel soluo para cada falha encontrada e e&plorada!

Passo #: $ntregue o relat"rio ao cliente!

O relat1rio p1s"teste( entregue ,4E$,7 para a pessoa responsvel pela

contratao do teste de invaso( ou definida em contrato!

Como as informa*es contidas em tal relat1rio so e&tremamente sensveis(

deve"se tomar o m&imo cuidado possvel para que o mesmo no caia nas mos de

pessoas sem autori)ao para ter acesso ao mesmo! O ideal que a equipe no

guarde nem mesmo uma c1pia do relat1rio( e isso deve ser definido no $', e no

contrato de servio!

Essa medida e&trema tomada %ustamente para evitar qualquer va)amento

possvel de informa*es!

2./. %spectos 0e!ais

+ importante atentarmos para os aspectos legais de um teste de invaso( e se

os mesmo esto de acordo com as leis vigentes no pas( e principalmente com o que

foi assinado no contrato de prestao de servio ou $',!

'evemos lembrar"nos de uma coisa6

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - #"

TE7TE 'E I$N,7OO 7E= 4EA=I77OO + CAI=EP

4ortanto( tenha sempre um contrato prvio assinado com o cliente( onde sero

definidos os seguintes pontos6

Mimites do teste6 at onde pode irK

9orrios6 perodos de menor utili)ao ou menos crticosK

Equipe de suporte6 caso ha%a algum para tomar provid#ncias caso

algum ataque tenha efeitos colateraisK

Contatos6 ao menos tr#s contatos( com e"mail( endereo e telefoneK

4ermisso assinada6 um documento assinado pelo responsvel pela

empresa( com os nomes das pessoas da equipe autori)adas a reali)ar os testes!

'entro do que foi acordado( devemos ter o m&imo cuidado para no causar

comprometimentos que tragam algum tipo de pre%u)o ao cliente( como a

indisponibilidade de informa*es vitais para o funcionamento organi)acional( por

e&emplo!

Mevando em conta esse aspecto( se possvel( interessante reprodu)ir o

ambiente de testes em mquina virtual para apro&imar"se do possvel

comportamento do ambiente testado antes de finalmente lanarmos alguns tipos de

ataques!

Isso evitaria a maior parte dos comprometimentos no plane%ados .

infraestrutura do cliente( e pode poupar muita dor de cabeaP

2.1. 2,erccios te3ricos

E Q 5ual o ob%etivo da O77T==8

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

H Q 5ual a necessidade da utili)ao de uma metodologia para reali)ar um teste

de invaso8

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - %$

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

S Q Cite algumas publica*es especiais da $I7T que poderiam ser utili)adas

para a reali)ao de um teste de invaso!

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

G Q 5uais as fases de um ataque8

RRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRRR

Captulo 2 Introduo ao Teste de Invaso e tica ac!er - %1

Captulo #

2scrita de 4elat3rio

#.1. Objetivos

Entender o que um relat1rio

,prender o que deve conter em um relat1rio de teste de invaso

'esenvolver um modelo bsico de relat1rio de teste de invaso

Captulo # )scrita de *elat+rio - %2

#.2. O (ue 5 u' relat3rio6

2m relat1rio um con%unto de informa*es( utili)ado para reportar resultados

parciais ou totais de uma determinada atividade( e&perimento( pro%eto( ao(

pesquisa( ou outro evento( este%a finali)ado ou ainda em andamento!

$o caso de um teste de invaso( necessrio gerarmos um relat1rio final

contendo todos os passos reali)ados( comandos e programas utili)ados( alm dos

resultados obtidos e a avaliao dos mesmos!

#.#. O (ue deve conter no relat3rio

, estrutura bsica de um relat1rio de teste de invaso deve respeitar( ao

menos( os seguintes t1picos6

Capa

Onde deve estar presente o nvel de confidencialidade do documento! 'eve

apresentar tambm o nome do contratado e do contratante! Outra informao

importante o nome da pessoa ao qual o relat1rio est sendo endereado(

sendo o representante da contratante como e&posto no contrato de prestao

de servios!

%ndice

Facilitar a compreenso das se*es e&istentes no relat1rio e possibilitar a

busca posterior por t1picos especficos constantes no relat1rio! 'eve ser o mais

detalhado possvel!

Classifica&o do n'vel de confidencialidade do documento

$esta seo importante citar novamente o nvel de confidencialidade do

Captulo # )scrita de *elat+rio - %#

documento( destacando a quem o documento est endereado( com posterior

assinatura do representando do contratante e do contratado!

(umrio e)ecutivo

$o sumrio e&ecutivo conte&tuali)amos todo o teste de invaso( definindo os

horrios de reali)ao dos testes( as necessidades do teste de invaso

apresentadas pelo contratante( o retorno de investimento que um pen test pode

tra)er para a empresa e etc!

*efini&o do escopo

$a definio de escopo onde descrevemos o tipo e o nvel do teste reali)ado(

descrevendo o que foi e at onde foi testado! ,qui( nos baseamos nas

permiss*es que recebemos do contratante( de at onde podemos ir e o que

podemos fa)er!

*efini&o dos vetores de ata+ue

,qui entra o mapa mental que criamos com os possveis vetores de ataque e o

plane%amento para cada possibilidade! 'efinimos tambm as vrias

possibilidades de ataque( classificando"as de acordo com o nvel de facilidade

para alcanar o ob%etivo definido no escopo do teste!

Outro aspecto que entra nessa seo so os resultados obtidos com o

mapeamento da rede e a definio dos alvos!

!ta+ues realizados

$a definio dos ataques reali)ados( vrias informa*es devem estar contidas

nessas defini*es! 7o elas6

Ferramentas utili)adas

Captulo # )scrita de *elat+rio - %%

E&ploits e&ecutados

Comandos utili)ados

Aesultados recebidos

Classificao das vulnerabilidades por nvel de facilidade de e&plorao(

popularidade( impacto( e tirando a mdia desses S( informando o risco!

(olu&o

Essa ?ltima seo onde informamos possveis solu*es para as

vulnerabilidades encontradas!

Captulo 3 Escrita de Relatrio - 45

Captulo 4

Google Hacking

4.1. Objetivos

Entender o que Google Hacking

Conhecer os riscos que o Google traz

Aprender como usar o Google como ferramenta auxiliar para um pentest

Conhecer os principais comandos do Google

Aprender como encontrar buscas pr-definidas, utilizando o GH

Captulo 4 Google Hacking - 46

4.2. Google Hacking

Google Hacking a ati!idade de usar recursos de busca do site, !isando

atacar ou proteger melhor as informa"#es de uma empresa$ As informa"#es

dispon%!eis nos ser!idores &eb da empresa pro!a!elmente estar'o nas bases de

dados do Google$

(m ser!idor mal configurado pode expor di!ersas informa"#es da empresa no

Google$ )'o dif%cil conseguir acesso a arqui!os de base de dados de sites atra!s

do Google$

* Google possui di!ersos recursos que podem ser utilizados durante um teste

de in!as'o, e +ustamente por isso considerada a melhor ferramenta para os

hackers, pois permite acesso a todo e qualquer tipo de informa"'o que se queira$

,odemos usar como exemplo, o recurso de -cache. do Google, onde o mesmo

armazena !ers#es mais antigas de todos os sites que um dia +/0 foram indexados por

seus rob1s$

Esse recurso permite que tenhamos acesso 2s p0ginas que +0 foram tiradas do

ar, desde que ainda existam na base de dados do Google$ 3amos imaginar que em

algum momento da hist4ria do site de uma organiza"'o, uma informa"'o mais

sens%!el esti!esse dispon%!el$ epois de um tempo, o &ebmaster tendo sido alertado

retirou tal informa"'o do site$ )o entanto, se a p0gina do site +0 ti!er sido indexada

pelo Google, poss%!el que mesmo tendo sido alterada, ou retirada, ainda possamos

acess0-la utilizando o recurso de cache do Google$

Captulo 4 Google Hacking - 47

4.3. Comandos Avanados do Google

4.3.1. intitle, allintitle

5usca conte6do no t%tulo 7tag title8 da p0gina$

9uando utilizamos o comando intitle, importante prestar aten"'o 2 sintaxe

da string de busca, posto que a pala!ra que segue logo ap4s o comando intitle

considerada como a string de busca$ * comando allintitle quebra essa regra, dizendo

ao Google que todas as pala!ras que seguem de!em ser encontradas no title da

p0gina, por isso, esse 6ltimo comando mais restriti!o$

4.3.2. inurl, allinurl

Encontra texto em uma (:;$

Como explicado no operador intitle, pode parecer uma tarefa relati!amente

simples utilizar o operador inurl sem dar maior aten"'o ao mesmo$ <as de!emos ter

em mente que uma (:; mais complicada do que um simples title, e o

funcionamento do operador inurl pode ser igualmente complexo$

Assim como o operador intitle, inurl tambm possui um operador

companheiro, que o allinurl, que funciona de maneira id=ntica e de forma restriti!a,

exibindo resultados apenas em que todas as strings foram encontradas$

4.3.3. filetype

5usca por um arqui!o de determinado tipo$

* Google pesquisa mais do que apenas p0ginas &eb$ > poss%!el pesquisar

muitos tipos diferentes de arqui!os, incluindo ,? 7Adobe ,ortable ocument

?ormat8 e <icrosoft *ffice$ * operador filet@pe pode a+ud0-lo na busca de tipo de

arqui!os espec%ficos$ <ais especificamente, podemos utilizar esse operador para

pesquisas de p0ginas que terminam em uma determinada extens'o$

Captulo 4 Google Hacking - 48

4.3.4. allintext

;ocaliza uma string dentro do texto de uma p0gina$

* operador allintext tal!ez o mais simples de usar, pois realiza a fun"'o de

busca mais conhecida comoA localize o termo no texto da p0gina$

Embora este operador possa parecer genrico para ser utilizado, de grande

a+uda quando sabe que a string de busca apenas poder0 ser encontrada no texto da

p0gina$ (tilizar o operador allintext tambm pode ser!ir como um atalho para

Bencontrar esta string em qualquer lugar, exceto no title, (:; e linksB$

4.3.5. site

ireciona a pesquisa para o conte6do de um determinado site$

Apesar de ser tecnicamente uma parte da (:;, o endere"o 7ou nome de

dom%nio8 de um ser!idor pode ser mais bem pesquisada com o operador site$ Site

permite que !oc= procure apenas as p0ginas que est'o hospedadas em um ser!idor

ou dom%nio espec%fico$

4.3.6. link

5usca por links para uma determinada p0gina$

Em !ez de fornecer um termo de pesquisa, o operador necessita de um link

(:; ou nome do ser!idor como um argumento$

4.3.7. inanchor

;ocaliza texto dentro de uma Cncora de texto$

Este operador pode ser considerado um companheiro para o operador link,

uma !ez que ambos buscam links$ * operado inanchor, no entanto, pesquisa a

representa"'o de texto de um link, n'o o (:; atual$

Dnanchor aceita uma pala!ra ou express'o como argumento, como

Captulo 4 Google Hacking - 49

inanchorAclick ou inanchorAElinux$ Este tipo de pesquisa ser0 6til especialmente

quando come"amos a estudar formas de buscar rela"#es entre sites$

4.3.8. daterange

5usca por p0ginas publicadas dentro de um -range. de datas$

3oc= pode usar este operador para localizar p0ginas indexadas pelo Google

em um determinado inter!alo de datas$ Foda !ez que o Google rastreia uma p0gina, a

data em sua base de dados alterada$ Ge o Google localizar alguma p0gina Heb

obscura, pode acontecer de index0-la apenas uma !ez e nunca retornar 2 ela$

Ge !oc= achar que suas pesquisas est'o entupidas com esses tipos de p0ginas

obscuras, !oc= pode remo!=-las de sua pesquisa 7e obter resultados mais atualizados8

atra!s do uso eficaz do operador daterange$

;embrando que a data de!e ser informada no formato do calend0rio Iuliano,

informando o n6mero de dias existentes entre EJKL AC e a data em que se quer

buscar$

4.3.9. cache

<ostra a !ers'o em cache de uma determinada p0gina$

Como +0 discutimos, o Google mantm BsnapshotsB de p0ginas que indexou e

que podemos acessar atra!s do link em cache na p0gina de resultados de busca$ Ge

quiser ir direto para a !ers'o em cache de uma p0gina, sem antes fazer uma consulta

ao Google para chegar ao link em cache na p0gina de resultados, !oc= pode

simplesmente usar o operador cache em uma consulta, como cacheAblackhat$com ou

cacheAwww.netsec.net/content/index.jsp$

4.3.1. info

<ostra conte6do existente no sum0rio de informa"#es do Google$

Captulo 4 Google Hacking - 5

* operador info mostra o resumo das informa"#es de um site e fornece links

para outras pesquisas do Google que podem pertencer a este site$ * parCmetro

informado 2 este operador, de!e ser uma (:; !0lida$

4.3.11. related

<ostra sites relacionados$

* operador related exibe o que o Google determinou como relacionado a um

determinado site$ * parCmetro para esse operador uma (:; !0lida$ > poss%!el

conseguir essa mesma funcionalidade, clicando no link BGimilar ,agesB a partir de

qualquer p0gina de resultados de busca, ou usando o B?ind pages similar to the

pageB da p0gina do formul0rio de pesquisa a!an"ada

Dica: Se voc est realizando um pentest em um site chins, para que usar

um google.com.r! " #oogle prioriza os resultados para determinados

wesites. $aramente voc v pginas escritas em japons, chins, rae e

outros quando usa o google.com.r, n%o! &ma oa usca ' (eita em

servidores di(erentes, com pa)ses di(erentes.

4.4. Google Hacking atabase

H0 um banco de dados !irtual, com tags de busca no Google pre!iamente

criadas, para conseguir informa"#es espec%ficas$

A partir das tags existentes, podemos encontrar muitas coisas interessantes

sem precisarmos nos preocupar em como desen!ol!er buscas espec%ficas, utilizando

os operadores do Google, e test0-las at conseguirmos que os filtros corretos

funcionem$

<as o mais importante que de!emos manter em mente, a possibilidade e

adaptar tais tags de busca para nossas necessidades$

Captulo 4 Google Hacking - 5!

#oogle *ac+ing Dataase: http://johnn,.ihac+stu((.com/ghd/

4.!. "evantamento de in#o$ma%es

* Google a principal ferramenta para o le!antamento de informa"#es de

nosso al!o$ > o melhor sistema p6blico para utilizarmos em busca de informa"#es

sobre qualquer coisa em rela"'o ao nosso al!oA sites, propagandas, parceiros, redes

sociais, grupos e etc$

Alm do Google, h0 outros sites espec%ficos que auxiliam no processo de

le!antamento de informa"#es, os quais conheceremos mais adiante$

(m simples exemplo do que podemos encontrar no Google, e que pode !oltar-

se contra a pessoa que disponibilizou tais informa"#es online, o seguinteA digitar na

caixa de busca curr%culo M cpf $

Certamente !0rios resultados retornar'o com links onde podemos encontrar

nome completo, endere"o, telefone, C,?, identidade e mais algumas informa"#es das

pessoas que disponibilizaram seus dados na internet$ Fendo conhecimento de como

esses dados podem ser utilizados de maneira maliciosa, podemos ter mais

consci=ncia ao publicarmos quaisquer informa"#es nossas na internet$

4.&. Cont$amedidas

,ossuir uma boa pol%tica referente 2s publica"#es de informa"#es na internet$

)'o deixar configura"#es padr'o em ser!idores &eb, para que os mesmos n'o

consigam ser identificados facilmente$

Gempre analisar as informa"#es dispon%!eis sobre a empresa em sites de busca$

Alertar e treinar os funcion0rios da empresa com rela"'o a maneira com que

um ataque de engenharia social pode acontecer, e as poss%!eis informa"#es que

o atacante poder0 usar nesse ataque$

Captulo 4 Google Hacking - 5"

4.'. ($)tica di$igida

5usca por arqui!os de base de dados em sites do go!ernoA

siteAgo!$br extAsql

5usca por um ser!idor espec%fico

inurlABpo&ered b@B siteAsistema$com$br

A pesquisa busca arqui!os de e-mail em formato $mdb

inurlAe-mail filet@peAmdb

Essa pesquisa busca telefones dispon%!eis em intranet encontradas pelo

Google

inurlAintranet M intextABtelefoneB

:ealizando uma pesquisa dessa maneira poss%!el identificar muitos dos

subdom%nios da *racle

siteAoracle$com -siteA&&&$oracle$com

etectando sistemas que usando a porta NONO

inurlANONO -intextANONO

Encontrando 3)C

intitleA3)C inurlAPNOO intitleA3)C

Encontrando 3)C

intitleAB3)C 3ie&er for Ia!aB

Captulo 4 Google Hacking - 53

Encontrando Hebcam ati!a

BActi!e Hebcam ,ageB inurlANONO

Encontrando Hebcam da toshibaA

intitleABtoshiba net&ork camera - (ser ;oginB

Encontrando Apache K$L$QOA

BApacheRK$L$QO ser!er atB intitleAindex$of

Asterisk 3*D, ?lash Dnterface

intitleAB?lash *perator ,anelB -extAphp -&iki -cms -inurlAas

,oss%!eis falhas em aplica"#es &ebA

allinurlAB$phpSsiteTB

allinurlAB$phpSdoTB

allinurlAB$phpScontentTB

allinurlAB$phpSmeioTB

allinurlAB$phpSprodutoTB

allinurlAB$phpScatTB

Captulo 4 Google Hacking - 54

Captulo 5

Levantamento de Informaes

5.1. Objetivos

Conhecer os principais meios para coletar informaes sobre o alvo

Coletar informaes utilizando ferramentas pblicas

Coletar informaes utilizando ferramentas especficas

Levantar domnios utilizando consultas pblicas e ferramentas

Captulo 5 Levantamento de Informaes - 55

5.2. Footprint

Footprint a primeira etapa a ser realizada em um teste de intruso. Durante

essa etapa o !en"tester coleta o m#$imo de informaes para alimentar a anatomia

de ata%ue. !odemos dizer %ue a fase em %ue o !en"tester se prepara para realizar o

ata%ue.

&m mdia um !en"tester 'asta ()* do tempo analisando um alvo e

levantando informaes sobre o mesmo. +penas ,)* do tempo e usado para realizar

o ata%ue e avaliar a possibilidade de um atacante realizar procedimentos p-s"invaso

na m#%uina alvo.

.uando estamos realizando um footprint devemos buscar informaes

relativas / topolo'ia da rede sistemas operacionais %uantidade de m#%uinas e

localizao fsica. +lm disso importante tambm descobrir informaes sobre os

funcion#rios da empresa como0 emails car'os e tambm funo especfica no

ambiente.

"!"me seis #oras para $ortar uma %rvore& e eu 'astarei as

primeiras (uatro #oras afiando o ma$#ado."

Abraham Lincoln

5.). *or onde $omear+

1 primeiro passo para comear a coleta de informaes nave'ar no 2ebsite

do alvo. 3amos tomar como e$emplo o 2ebsite %ue hospeda o 4ernel Linu$. +bra o

nave'ador e aponte para http055222.4ernel.or'.

.ue tipo de informaes voc6 conse'uiu encontrar no site7

8este site h# pelo menos tr6s informaes %ue um crac4er levaria em

considerao0

Dois e"mails v#lidos

Captulo 5 Levantamento de Informaes - 56

9m endereo para acompanhar as estatsticas dos servidores

& uma lista com tecnolo'ias e fornecedores

8o acredita7 &nto de uma olhada0

1s e"mails so 2ebmaster:4ernel.or' e ftpadmin:4ernel.or'

http055cacti.4ernel.or'5'raph;vie2.php7action<previe2

http055222.4ernel.or'5po2ered.html

+inda no encontrou7 &nto e$perimente olhar o c-di'o fonte da aplicao=

Como vimos um simples acesso e um pouco de observao no site do alvo

pode nos fornecer al'umas informaes no mnimo interessantes. Depois de observar

um 2ebsite / procura de informaes o pr-$imo passo pes%uisar sobre coisas no

to -bvias porm ainda sim pblicas.

5.,. Consulta a informaes de domnio

+p-s observar o site do alvo de interesse do atacante conhecer detalhes

referentes ao nome de domnio do cliente. + primeira coisa a ser feita buscar

informaes sobre o propriet#rio de um domnio. >sso pode ser feito utilizando o

comando 2hois.

#whois 4linux.com.br

3amos %ual o resultado %ue obtemos a esse comando0

domain: 4linux.com.br

owner: 4linux Software e Comrcio de Programas Ltda

ownerid: 004.49.!"#000$9!

res%onsible: &odolfo 'obbi

countr(: )&

owner$c: &*'4+

admin$c: &*'4+

Captulo 5 Levantamento de Informaes - 5

tech$c: C,-./

billing$c: &*'4+

nser0er: ns.4linux.com.br "00.""."".+1

nsstat: "00022 --

nslastaa: "00022

nser0er: ns".4linux.com.br 22.3.31.!3

nsstat: "00022 --

nslastaa: "00022

created: "000!3 #!29+!0

ex%ires: "00!3

changed: "000!"!

status: %ublished

nic$hdl$br: C,-./

%erson: Cesar -ugusto .omingos

e$mail: cesar.domingos4gmail.com

created: "00109"!

changed: "00109"!

nic$hdl$br: &*'4+

%erson: &odolfo *ose 5artorano 'obbi

e$mail: adm44linux.com.br

created: "00409

changed: "0010!0"

!odemos concluir %ue com um simples comando disponvel em praticamente

%ual%uer sistema operacional foi possvel obter o nome do respons#vel pelo domnio

o nome do respons#vel tcnico pelo domnio o nome dos dois servidores de D8? e o

C8!@ da empresa localizado no campo o2nerid.

+lm da consulta 2hois em sistemas operacionais possvel ainda utilizar

servios %ue consultam o a base de dados de propriet#rios de domnios atravs de

ferramentas 2eb como o pr-prio http055re'istro.br por e$emplo.

Captulo 5 Levantamento de Informaes - 5!

htt%s:##registro.br#cgi$bin#whois#

?e compararmos a sada do site com a sada do comando 2hois veremos %ue

o resultado id6ntico.

A importante saber %ue para cada re'io do mundo inteiro h# or'anizaes

respons#veis pelo re'istro de domnios acima das or'anizaes respons#veis pelos

re'istros em cada pas.

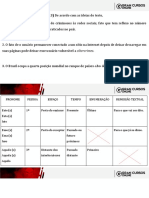

8o %uadro abai$o temos o nome e o endereo das or'anizaes respons#veis

em cada parte do 'lobo pelo 'erenciamento e liberao de domnio Bincluindo o

'rupo de >!sC para cada re'io0

5.5. Consultando servidores -.

Como sabemos os servidores D8? so respons#veis por traduzir os nomes

canDnicos de um domnio para o seu respectivo endereo >!. ?endo assim um

servidor D8? conhece todos servidores %ue esto acessveis atravs da rede pblica.

3amos consult#"lo ento.

dig $t 56 4linux.com.br

dig $t 7S 4linux.com.br

1s campos EF e 8? fornecem respectivamente o nome dos servidores de e"

mail e o nome de todos os servidores de D8?.

Captulo 5 Levantamento de Informaes - 5"

Com essa consulta G# conse'uimos inclusive endereos de servidores %ue

utilizaremos em nossa varredura e enumerao de servios.

5./. Consultando 0ebsites anti'os

+lm da possibilidade de utilizarmos a opo em cache do Hoo'le possvel

utilizarmos outros servios %ue possibilitam %ue acessemos verses mais anti'as de

%ual%uer site %ue G# tenha sido publicado na 2eb.

htt%:##www.archi0e.org

Com isso podemos encontrar informaes %ue podem ser teis

principalmente para ata%ues de en'enharia social pois encontramos produtos

anti'os e$"funcion#rios informaes %ue foram retiradas do site por serem sensveis

e etc.

9tilizando esse servio e pes%uisando o site da ILinu$ obtemos o se'uinte

resultado0

Captulo 5 Levantamento de Informaes - 6#

5.1. 2ebspiders

Jebspiders so pro'ramas %ue nave'am automaticamente por 2ebsites para

coletar informaes. !ensando no Hoo'le um 2ebspider feito pelo Hoo'le nave'a

pelos lin4s das p#'inas e alimenta uma base de dados do Hoo'le %ue usada para

consultas durante as buscas realizadas pelos usu#rios.

3amos parar e lembrar como funcionavam anti'amente os sistemas de buscas

como Kahoo= Cade7 +onde.com dentre outros. +nti'amente n-s precis#vamos

cadastrar os nossos sites e as palavras chave referentes ao site para ele ser

encontrado durante as buscas. !orm o Hoo'le inovou na maneira de alimentar as

bases de dados dele usando 2ebspider. LoGe basta %ue um site esteGa na internet e

lin4ado para %ue ele aparea nas bases do Hoo'le sem precisar de nenhum cadastro

por parte do criador do site nas ferramentas de buscas. !orm isso e$pDs muitas

informaes e para isso foram criados os ar%uivos robots.t$t.

9m 2ebspider consulta o ar%uivo robots.t$t %ue est# localizado no diret-rio

raiz do 2ebsite para saber %uais ar%uivos ele no deve analisar. !ortanto os ar%uivos

ou diret-rios %ue esto listados em um ar%uivo robots.t$t no aparecero nos

resultados das buscas realizadas em sites como o Hoo'le.

3amos a um e$emplo0

htt%:##www.4linux.com.br#robots.txt

!ortanto os ar%uivos robots.t$t podem revelar para n-s informaes sobre

ar%uivos e diret-rios %ue poderamos no conhecer e at mesmo no estar lin4ado no

site.

Eais informaes sobre os ar%uivos robots.t$t podem ser obtidas no site

htt%:##www.robotstxt.org#orig.html

5.3. -et$raft

8etcraft uma empresa europia %ue prove servios de internet. Dentro de

Captulo 5 Levantamento de Informaes - 6$

al'uns servios %ue ela fornece est# a an#lise de mercado para empresas de 2eb

hostin' e servidores 2eb incluindo deteco do sistema operacional e verso do

servidor 2eb e em al'uns casos informaes sobre uptime do servidor G# %ue

normalmente esse fator determinante na escolha de uma empresa de hospeda'em

de sites.

!ara n-s pode ser til para e$ibir a verso do sistema operacional e servidor

2eb %ue um determinado host est# usando alm de manter um hist-rico das verses

%ue o mesmo host G# usou anteriormente.

8tt%:##www.netcraft.com

5.4. 5us$ando rela$ionamentos

+travs de relacionamentos encontrados na 2eb podemos conse'uir mais

informaes de nosso alvo.

>nformaes de relacionamentos podem ser encontradas em site com lin4s

para o site do alvo sites secund#rios %ue tem relao com o site principal do alvo

companhias %ue fazem ne'-cios ou esto sob a mesma administrao %ue nosso alvo

e etc.

&ssas servem para entendermos melhor como a or'anizao trabalha se

possui outros ramos de atividades or'anizaes MirmsN e parcerias. Com tais

informaes em mos e um melhor conhecimento da estrutura or'anizacional

podemos inclusive realizar ata%ues de en'enharia social mais eficazes.

1 Hoo'le nos fornece al'uns operadores %ue nos au$iliam nessa busca e %ue

G# estudamos anteriormente. ?o eles0

info

lin4

related

Captulo 5 Levantamento de Informaes - 6%

htt%:##www.unmas9%arasites.com#

5.16. *r%ti$a diri'ida

3amos realizar al'umas consultas=

+ partir do site 222.Ilinu$.com.br consi'a o m#$imo de informaes possveis

a partir dos se'uintes comandos0

Jhois 0 retornar# o resultado da consulta / entidade respons#vel pelos

re'istros de domnio no nosso caso o re'istro.br. Conse'uiremos

nome dos respons#veis telefone C!F ou C8!@ endereo e"mail e etc.

Di' 0 conse'uiremos informaes sobre os servidores onde o domnio

est# hospedado. Oeremos o endereo do servidor de domnio e de e"

mail por e$emplo.

8sloo4up 0 retornar# o >! do domnio e o nome do mesmo incluindo a

porta a partir da %ual o servidor est# respondendo Bno caso do D8? a

padro a P,C.

www.netcraft.com 0 permite %ue saibamos %ual sistema operacional o

servidor est# e$ecutando com uma pro$imidade pr-$ima da certeza.

+lm disso conse'uiremos o nome do servidor endereo >! pas onde

o mesmo est# localizado servidor de D8? e se di'itarmos apenas o

domnio BIlinu$.com.brC encontraremos sites relacionados ao mesmo

domnio como 2ebclass.Ilinu$.com.br por e$emplo.

www."+%eo%le.com 0 esse site no busca informaes sobre domnio

mas sobre pessoas. 8a consulta com o 2hois obtivemos al'uns nomes

e nesse site podemos consultar as refer6ncias na 2eb acerca desse

nome Bnotcias arti'os posta'ens relevantesC.

Captulo 5 Levantamento de Informaes - 6&

Com cada um desses comandos e sites conse'uiremos al'umas informaes

diferentes %ue nos aGudaro na pr-$ima fase de nosso teste.

5.11. 7astreamento de 8"mails

+ an#lise de e"mails normalmente feita pela #rea de Forense Computacional.

!orm podemos usar um e"mail para obter informaes sobre o host da pessoa

%uando esse no de conhecimento do atacante e precisa ser descoberto pois um

possvel alvo.

1 correio eletrDnico dividido em duas partes0 Cabealho BLeaderC e Corpo

BQodRC do e"mail. 8o cabealho onde encontramos diversos campos com

informaes de controle destinat#rio remetente data de envio dentre outras

informaes.

& no corpo da mensa'em %ue encontramos a mensa'em em si.

De acordo com a Sfc TUTV 5 TUTT temos os se'uintes campos presentes no

cabealho de um e"mail0

Campos de ori'em0

MFrom0N " autor da mensa'em

M?ender0N " remetente da mensa'em

MSeplR"to0N " e"mail su'erido pelo autor da mensa'em para %ue as

respostas seGam enviadas

Campos de destino0

MOo0N " endereo dos receptores prim#rios da mensa'em

MCc0N " Carbon CopR W recebero uma c-pia da mensa'em com o e"

mail visvel para todos

MQcc0N " Qlind Carbon CopR W recebero uma c-pia da mensa'em sem

ter o e"mail visvel para todos

Campo de data de ori'em0

Captulo 5 Levantamento de Informaes - 64

MDate0N W Lora da criao da mensa'em

Campos de identificao0

MEessa'e">D0N W >dentificador de mensa'em nico. 3alor nico

determinado pelo servidor %ue transmite a mensa'emX

M>n"SeplR"Oo0N W 9sado %uando uma mensa'em respondida.

>dentificador da mensa'em respondidaX

MSeferences0N W 9sado %uando uma mensa'em respondida.

Sefer6ncias.

Campos de informao0

M?ubGect0N W +ssunto da mensa'emX

MComments0N W Coment#rios sobre a mensa'emX

MYeR2ords0N W !alavras chaves relacionadas / mensa'emX

Campos de Sastreamento0

MSeturn"!ath0N W Caminho de volta da mensa'em para o remetente.

&sse campo adicionado pelo ltimo EO+ %ue entre'a o e"mail ao

destinat#rio

MSeceived0N W Contm informaes para aGudar na an#lise de

problemas com a entre'a e recebimento das mensa'ens. Oodo e"mail

possui pelo menos um campo MSeceivedN %ue adicionado por cada

servidor onde a mensa'em passa.

1 campo %ue interessa a n-s o campo MSeceived0N %ue contm informaes

sobre o endereo >! de onde a mensa'em de correio eletrDnico partiu.

3amos ver um e$emplo de cabealho0

Captulo 5 Levantamento de Informaes - 65

Teste de cabealho de e-mail

Sexta-feira, 7 de Maio de 2010 11:56

From Li! "ieira Fri Ma# 7 1$:56:10 2010

%-&''are(tl#-To: lo)i*br+#ahoo,com,br -ia 67,1.5,/,1.00 Fri, 07 Ma# 2010 07:56:16 -0700

2etr(-3ath: 4li!5t+6mail,com7

%-8Mail9S::

;22:</=>L;-1S52h,i1(2?*2M@ot#A/f=6)'#6-)LAB6"%e0o.d/!1C2i*@!3'.l-/s:xD=FECoS:D=Acm'?D<6F29=l06

Dt'6ms;oC(68of$Ca):F<a<1rF&8x1/#<5t)!"f'F23,a=,;GBmBh)b'&d&'HDdbiM<;?F=x5(5:o"B1CMtx5A?0&<#S$!

131M,0*$*02<e7sb611FB.#3@6b5f$:H6&2lAA0?3FF2"6,.Ht59:!tB$lchd=,5FHe5@>"dx8*-m8!2%xc,Ir1#cra61=0/l

d1tMTdaF2f7)G1F20D&dxm1#728>%3lL/$c2%%0&D8>6E3o&6F17l-"695)L?%T/f?7&e!"6r7;@3b9?e1fi("6%5

mH;FsmHic&x5'h2060<G6&$Bah1.chx22:bT12?.'))8aF1i"-2fE?:/l%ed37d!%CMF5%2:T;m15<&Gf&',!0S&--

%-Fri6i(ati(6-93: J20.,/5,217,21.K

&the(ticatio(-2eslts: mta107.,mail,s)1,#ahoo,com fromL6mail,com0 domai()e#sL'ass Mo)N0 fromL6mail,com0

d)imL'ass Mo)N

2ecei-ed: from 127,0,0,1 M=@LF mail-6x0-f21.,6oo6le,comN M20.,/5,217,21.N b# mta107.,mail,s)1,#ahoo,com

5ith SMT30 Fri, 07 Ma# 2010 07:56:16 -0700

2ecei-ed: b# mail-6x0-f21.,6oo6le,com 5ith SMT3 id 1.so66010/6x),0 for 4lo)i*br+#ahoo,com,br70 Fri, 07

Ma# 2010 07:56:15 -0700 M3;TN

;D9M-Si6(atre: -L10 aLrsa-sha2560 cLrelaxedOrelaxed0 dL6mail,com0 sL6amma0 hLdomai()e#-

si6(atre:recei-ed:mime--ersio(:recei-ed:from:date :messa6e-id:sbAect:to:co(te(t-t#'e0

bhL!s2!%A8M#$<;i>#cSF@oH$D65II3?2mLafs62O)xi5L0

bLH8)IF1%f1#D)xH=x7G-<ma>Oc><=M&Or16T$3I1CSD5e"DGCo.H.h2$s5>%5i27-iL

T"SM2s.lx?=;e!e7exMMS1&MA#h2x!'7??6/bE$xoI"2028"9)>GTs!@t$d#)&L';A

A>.xeA<1s)(AHsTFG'2FbbGBi&66'=LFci>29L

;omai(De#-Si6(atre: aLrsa-sha10 cL(of5s0 dL6mail,com0 sL6amma0 hLmime--ersio(:from:date:messa6e-

id:sbAect:to:co(te(t-t#'e0 bLMed0d.G#5:I25%a!f5(dI-B%1EC<G@/"oLlEhdHrMo&?sc#?!5mx=Oi61c#@0L

Be.C5'BH2#!7S<A5oB20ea3":52fd6O3H<6;<.isD-8h"EBDd-.CG"DS&F2ESE602s5a

S@G9CcbB#3%h3%8)6:D<;I&DTH1T#O$E(D=%=L

2ecei-ed: b# 10,150,2$1,17 5ith SMT3 id B17mr$16/.07#bh,101,12712$$1.0.250 Fri, 07 Ma# 2010 07:56:10

-0700 M3;TN

M9M=-"ersio(: 1,0

Received: by 10.151.8.14 with HTTP; Fri, 7 May 2010 07:56:10 0700 !P"T#

From: =ste remete(te P -erificado 'elo ;omai(De#s

Li! "ieira 4li!5t+6mail,com7

&dicio(ar remete(te Q lista de co(tatos

;ate: Fri, 7 Ma# 2010 11:56:10 -0100

Messa6e-9;: 4r2-$da5/20/1005070756'c0de571f7/a5.b6aa..d$bb2+mail,6mail,com7

SbAect: LR9SF-//5.-1R?RTeste*de*cabeL=7alho*de*eL2;mailRL

To: lo)i*br+#ahoo,com,br

Ho(te(t-T#'e: mlti'artOalter(ati-e0 bo(dar#L000e0cd2./60b6e12e0$/602$1f6

Ho(te(t-Le(6th: $/2

8a do cabealho sublinha e em ne'rito encontramos o >! de %uem enviou

essa mensa'em no caso o >! V).VPV.U.VI . 8o cabealho podemos encontrar v#rios

campos Seceived pois por cada servidor de e"mail %ue a mensa'em passa

adicionado um novo campo. !orm o endereo de %uem enviou a mensa'em vai

aparecer no campo Seceived mais bai$o no e$emplo acima o ltimo Seceived de

nosso cabealho pois cada servidor de e"mail %ue adiciona esse campo vai colocando

sempre acima do primeiro campo adicionado.

& como podemos obter o cabealho de um e"mail7

8o Kahoo= Qasta clicarmos em MCabealhos CompletosN.

Captulo 5 Levantamento de Informaes - 66

5.12. Fin'erprint

Fin'erprint uma das principais tcnicas de levantamento de informao

BfootprintC %ue realizada por um !en"Oester antes %ue o mesmo comece a realizar

os ata%ues em seu alvo.

+ funo dessa tcnica identificar a verso e distribuio do sistema

operacional %ue ir# receber a tentativa de intruso. ?endo assim essa tcnica

e$tremamente importante para %ue o atacante consi'a desenvolver de maneira mais

precisa e menos ruidosa seu ata%ue. 9sando essa tcnica o !en"Oester estar#

e$plorando problemas da pilha OC!5>! e verificando caractersticas nicas %ue

permitem %ue o sistema alvo seGa identificado.

?- depois %ue isso for feito podero ser escolhidas as melhores ferramentas

para e$plorar o sistema.

!ara %ue o fin'erprint apresente resultados confi#veis so necess#rias

an#lises comple$as como0

+nalise de pacotes %ue trafe'am pela redeX

Leitura de banners Bassinaturas do sistemaCX

+n#lise de particularidades da pilha OC!5>!.

!ara realizar tais an#lises podemos utilizar ferramentas especficas

conhecidas como scanners de fin'erprint %ue so soft2ares usados para realizar

Captulo 5 Levantamento de Informaes - 6

tarefas de deteco de sistemas operacionais.

&ntre os scanners e$istentes podemos dividi"los basicamente em dois tipos0

5.12.1. Fingerprint passivo

1 scanner atua como um MfareGadorN na rede ou seGa fica escutando os

pacotes %ue passam por ela detectando o formato do pacote %ue esta passando

conse'ue identificar o sistema operacional.

!ara esse tipo de operao utilizamos a ferramenta p)f %ue permite

MfareGarmosN os pacotes %ue trafe'am na rede.

#%0f $i eth0 $o log

Com o parZmetro "i definimos em %ual dispositivo de rede ele ficar# fareGando

os pacotes se no definimos nada ele assume MallN fareGando todos os dispositivos

disponveis.

Com o parZmetro "o dizemos para o p)f armazenar tudo o %ue for capturado

em um ar%uivo de sada com nome definido por n-s.

5.12.2. Fingerprint ativo

1 scanner envia pacotes manipulados e forGados baseado em uma tabela

pr-pria de fin'erprint. Com isso ele analisa a resposta do pacote e compara com a

tabela para definir %ual o sistema operacional.

1 risco desse tipo de fin'erprint %ue se o alvo estiver com um fire2all bem

confi'urado e um >D?5>!? nosso acesso pode ser lo'ado em seu sistema e pode ser

difcil %ue consi'amos muitas informaes.

Duas ferramentas %ue podemos utilizar em um fin'erprint ativo so nmap e

$probeT alm obviamente dos comandos pin' e traceroute s- para citarmos dois

comandos b#sicos.

Captulo 5 Levantamento de Informaes - 6!

5.12.3. Descobrindo um Sistema Operacional usando I!"

9m simples pin' capaz de revelar o sistema operacional de uma m#%uina.

# %ing www.4linux.com.br $c

P:7' www.4linux.com.br ;22.3.4".4< !2;34< b(tes of data.

24 b(tes from 4$4"$3$22.re0erse.%riorit(online.net ;22.3.4".4<: icm%=se>?

ttl?49 time?4!" ms

$$$ www.4linux.com.br %ing statistics $$$

%ac9ets transmitted@ recei0ed@ 0A %ac9et loss@ time 0ms

rtt min#a0g#max#mde0 ? 4!".!!#4!".!!#4!".!!#0.000 ms

#

+ informao importante est# no campo OOL BOime Oo LiveC. + maioria dos

sistemas operacionais se diferencia pelo valor retornado de OOL. 3eGa a lista abai$o0

CRclades " 8ormalmente ,)

Linu$ " 8ormalmente [I

Jindo2s " 8ormalmente VTU

Cisco " 8ormalmente TPP

Linu$ \ iptables " 8ormalmente TPP

5.12.#. alculando $O"

9tilizando os comandos traceroute e pin' conGu'ados para obter informaes

podemos calcular o ttl e descobrir o sistema operacional do alvo.

# traceroute www.4linux.com.br

traceroute to www.4linux.com.br ;22.3.4".4<@ +0 ho%s max@ 20 b(te %ac9ets

9".23.0.! ;9".23.0.!< 0.!9 ms 0.42 ms 0.41 ms

" c902ff0.static.s%o.0irtua.com.br ;"0.2."!!.< 3.2! ms 3.21 ms 3.22+ ms

+ c90200!e.0irtua.com.br ;"0.2.0.94< 3.4+! ms 3.!0 ms 3.!0+ ms

4 c9020002.0irtua.com.br ;"0.2.0.2< 3.94" ms 9.0"" ms 9.0+ ms

! c902000d.0irtua.com.br ;"0.2.0.+< 9.4+ ms 9.!0" ms +.04 ms

2 24."09.03.""! ;24."09.03.""!< "."1+ ms 1.012 ms 1.+44 ms

1 B B B

Captulo 5 Levantamento de Informaes - 6"

3 border".tge+$$bbnet.acs00".%na%.net ;24.94.0.9< 1!.!0 ms 12.3! ms 11."91

ms

9 sagonet$".border".acs00".%na%.net ;10.4".30.!0< +!.+23 ms +!.40" ms +2."93

ms

0 0e40.core0a.t%a.sagonet.net ;2+."42.!9.4< 42.!"+ ms 42.!14 ms 42.!!1 ms

gige.ds0+a.t%a.sagonet.net ;2!.0.+".0< 41.!90 ms 41.1+3 ms 43.22! ms

" B B B

Com o traceroute podemos ver %ue temos VV saltos at %ue os pacotes so

interrompidos o %ue pode representar um fire2all ou al'o do tipo %ue descarte os

pacotes.

+'ora %ue sabemos por %uantos roteadores estamos passando podemos usar

o comando pin' para descobrir o OOL do site.

# %ing www.4linux.com.br $c

P:7' www.4linux.com.br ;22.3.4".4< !2;34< b(tes of data.

24 b(tes from 4$4"$3$22.re0erse.%riorit(online.net ;22.3.4".4<: icm%=se>?

ttl?49 time?4!" ms

$$$ www.4linux.com.br %ing statistics $$$

%ac9ets transmitted@ recei0ed@ 0A %ac9et loss@ time 0ms

rtt min#a0g#max#mde0 ? 4!".!!#4!".!!#4!".!!#0.000 ms

#

?omando a %uantidade de saltos BVVC com o valor de ttl BI]C temos [). 1 mais

pr-$imo de [) [I %ue representa o Linu$. + partir da podemos concluir %ue o

sistema operacional utilizado no servidor onde o site est# hospedado Linu$.

5.12.5. Fingerprint atrav%s do &probe2

Ferramenta para fin'erprint ativo apresentada na conferencia Qlac4Lat Las"

3e'as em T))V criada por FRodor criador da ferramenta nmap e 1fir +r4in co"

fundador do proGeto honeRnet.or'.

?eu banco de dados de assinaturas fica em0

Captulo 5 Levantamento de Informaes - #

#usr#local#etc#x%robe"#x%robe".conf

&$ecute o $probeT na m#%uina do instrutor para descobrir o sistema

operacional0

# x%robe" www.4linux.com.br

+'ora tente utilizar o fin'erprint sobre uma porta aberta0

# x%robe" $% tc%:30:o%en 22.3.4".4

!ercebe"se %ue %uanto maior o nmero de informaes %ue passamos para o

$probeT maior a preciso no reconhecimento do ?istema 1peracional do alvo.

5.1). Contramedidas

Confi'urar as aplicaes instaladas nos servidores atentando para as

informaes %ue elas e$ibem durante as re%uisies.

Confi'urar corretamente as re'ras de fire2all para blo%uear

re%uisies maliciosas.

Oer cuidado com as informaes publicadas na J&Q.

Confi'urar corretamente o ar%uivo robot.t$t para %ue diret-rios com

ar%uivos sensveis no seGam inde$ados pelos sistemas de busca.

5.1,. *r%ti$a diri'ida

V. Faa uma varredura no servidor da ILinu$ usando a ferramenta dnsenum.

T. >dentifi%ue na internet um ar%uivo robots.t$t

,. >dentifi%ue a verso do sistema operacional de um servidor local da rede

utilizando o nmap e $probeT

Captulo 5 Levantamento de Informaes - $

I. 9tilizando a ferramenta p)f identifi%ue o sistema operacional de m#%uinas

e$istentes na rede local

Captulo 5 Levantamento de Informaes - 72

Captulo 6

Entendendo a Engenharia Social e o

No-Tech Hacking

6.1. Objetivo

Entender o que Engenharia Social

Entender o Dumpster Diving

Entender os riscos associados Engenharia Social

Entender as tcnicas de No-Tech Hacking

Captulo 6 Entendendo a Engenharia Soial e o !o-"eh #a$ing - 7%

6.!. O "ue # Engenharia Social$

Podemos considerar a engenharia social como a arte de enganar pessoas para

conseguir informa!es" as quais n#o deviam ter acesso$

%uitas ve&es empregados de uma empresa dei'am escapar informa!es

sigilosas atravs de um contato via telefone ou mesmo conversando em locais

p()licos como* corredores" elevadores e )ares$

+ma empresa pode ter os melhores produtos de segurana que o dinheiro

pode proporcionar$ Porm" o fator humano " em geral" o ponto mais fraco da

segurana$

No existe Patch para a burrice humana

6.%. Tipo de Engenharia Social

6.3.1. Baseada em pessoas

,s tcnicas de engenharia social )aseada em pessoas possuem diversas

caracter-sticas que s#o utili&adas para que o atacante consiga as informa!es que

dese.a" dentre elas podemos citar*

Disfarces

/epresenta!es

+so de cargos de alto n-vel

,taques ao servio de Helpdesk

0)serva!es

6.3.2. Baseada em computadores

Esses ataques s#o caracteri&ados por utili&arem tcnicas de ataque )aseadas

no desconhecimento do usu1rio com rela#o ao uso correto da inform1tica$

Captulo 6 Entendendo a Engenharia Soial e o !o-"eh #a$ing - 7&

E'emplos*

2avalos de Tr3ia ane'ados a e-mails

E-mails falsos

4e)Sites falsos

6.&. 'or(a de ata"ue

6.4.1. Insider Attacks

5nsiders s#o pessoas de dentro da pr3pria organi&a#o$

0 o).etivos por detr1s dos ataques de insiders podem ser v1rios" desde

desco)rir quanto o colega do lado ganha" at conseguir acesso a informa!es

confidenciais de um pro.eto novo para vender ao concorrente de seu empregador$

6.4.2. Roubo de identidade

,tualmente" quando algum cria uma nova identidade )aseando-se em

informa!es de outra pessoa" essa identidade chamada de 6laran.a7$

Dentro de empresas" o rou)o de credenciais" para acessar informa!es que

n#o est#o acess-veis a todos" um fato corriqueiro" que pode passar pelo simples

shoulder surfing clonagem de 5D 2ard$

6.4.3. Phishing Scam

8 uma forma de fraude eletr9nica" caracteri&ada por tentativas de adquirir

informa!es sigilosas" ou instalar programas maliciosos na m1quina alvo$