Escolar Documentos

Profissional Documentos

Cultura Documentos

A Engenharia Social e Seus Usos Fraudulentos

A Engenharia Social e Seus Usos Fraudulentos

Enviado por

moraesmathersDireitos autorais:

Formatos disponíveis

Você também pode gostar

- Caderno de Exercícios - Direito Penal IIIDocumento32 páginasCaderno de Exercícios - Direito Penal IIImarcioeduardo100% (1)

- Peça Da 2 Atividade PDFDocumento12 páginasPeça Da 2 Atividade PDFBRUNOAinda não há avaliações

- Recurso Ordinário Constitucional - ModeloDocumento4 páginasRecurso Ordinário Constitucional - ModeloMarco Aurelio RochaAinda não há avaliações

- Exercício Sobre PeculatoDocumento3 páginasExercício Sobre PeculatoMilena KapplerAinda não há avaliações

- Termo de Responsabilidade Pela Guarda e Uso de Tablet - DefinitivoDocumento2 páginasTermo de Responsabilidade Pela Guarda e Uso de Tablet - DefinitivoRtlawConsultjurAinda não há avaliações

- Investigação - Crimes AmbientaisDocumento28 páginasInvestigação - Crimes AmbientaisEAR EarAinda não há avaliações

- Palestra Sobre 18 de MaioDocumento14 páginasPalestra Sobre 18 de MaiocreasstqAinda não há avaliações

- Manual Policiamento ComunitarioDocumento113 páginasManual Policiamento ComunitarioJanildo Da Silva Arantes ArantesAinda não há avaliações

- O Livro Dos Mistérios - FinalDocumento14 páginasO Livro Dos Mistérios - Finalnicolas poncianoAinda não há avaliações

- Punibilidade Da Tentativa de HomicídioDocumento49 páginasPunibilidade Da Tentativa de HomicídioManuel QuimbundoAinda não há avaliações

- Perito Criminal e CivilDocumento13 páginasPerito Criminal e CivilWellington Garcia PereiraAinda não há avaliações

- Jornal Corporativo - NR 2055 JC - 02152019Documento6 páginasJornal Corporativo - NR 2055 JC - 02152019Sociedade MilitarAinda não há avaliações

- Denúncia - Art 121, 2°, II e IV Do CP e Art 244 B Do ECA e Art 14 Lei 10826 - 0172.16.000271-0Documento9 páginasDenúncia - Art 121, 2°, II e IV Do CP e Art 244 B Do ECA e Art 14 Lei 10826 - 0172.16.000271-0Htyrone MouraAinda não há avaliações

- PMAL - Cons de DisciplinaDocumento3 páginasPMAL - Cons de DisciplinademetrioswagnerAinda não há avaliações

- Art. 144 CF EsquematizadoDocumento3 páginasArt. 144 CF Esquematizadoconcurseiros unidosAinda não há avaliações

- Agente - Legislativo 2018Documento12 páginasAgente - Legislativo 2018Antonio Cesar A. ChiaradiaAinda não há avaliações

- Impugnação Às Preliminares de Contestação - MARIZADocumento3 páginasImpugnação Às Preliminares de Contestação - MARIZALetícia Ferreira100% (1)

- Direito Constitucional SimuladoDocumento9 páginasDireito Constitucional Simuladowesley silvaAinda não há avaliações

- Resumo CriminologiaDocumento24 páginasResumo CriminologiaKenia BragaAinda não há avaliações

- Tema 3 - ProvaDocumento114 páginasTema 3 - ProvasaradaoroludoAinda não há avaliações

- 400 Questões Comentadas - Penal em Dicas PDFDocumento133 páginas400 Questões Comentadas - Penal em Dicas PDFIrson Gomes FilhoAinda não há avaliações

- Escravidão Indígena No Brasil Colonial - História, ResumoDocumento3 páginasEscravidão Indígena No Brasil Colonial - História, ResumoRoyalsAinda não há avaliações

- Cabo PM 2017Documento16 páginasCabo PM 2017Leonardo Sanchez Camilla LopesAinda não há avaliações

- ARTIGO CIENTÍFICO Lei de Proteção Contra o Crime de Maus Tratos Aos AnimaisDocumento4 páginasARTIGO CIENTÍFICO Lei de Proteção Contra o Crime de Maus Tratos Aos AnimaisAntonimar FelipeAinda não há avaliações

- Shadowrun 5E - Controle de DanosDocumento58 páginasShadowrun 5E - Controle de DanosManoel AlencarAinda não há avaliações

- Criminologia Fatores CondicionantesDocumento36 páginasCriminologia Fatores CondicionantesJosé Luismar100% (1)

- Questões de Direito Das SucessõesDocumento8 páginasQuestões de Direito Das SucessõesGil KoenigAinda não há avaliações

- Direito Penal-208 A 212Documento9 páginasDireito Penal-208 A 212Edilaine Direito4Ainda não há avaliações

- Relatório de Estágio PenalDocumento2 páginasRelatório de Estágio PenalSarah CortinhalAinda não há avaliações

- Lei Estadual 8.544 78 PoluicaoDocumento4 páginasLei Estadual 8.544 78 Poluicaorafaelmiranda20Ainda não há avaliações

A Engenharia Social e Seus Usos Fraudulentos

A Engenharia Social e Seus Usos Fraudulentos

Enviado por

moraesmathersTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

A Engenharia Social e Seus Usos Fraudulentos

A Engenharia Social e Seus Usos Fraudulentos

Enviado por

moraesmathersDireitos autorais:

Formatos disponíveis

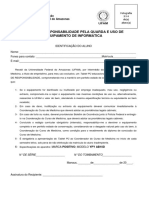

A Engenharia Social e seus usos fraudulentos

Autor desconhecido

Por mais incrvel que possa parecer, o mtodo mais simples, mais usado e, infelizmente,

mais eficiente para descobrir informaes confidenciais (tipo uma senha ou dados

sensveis que possam ser usados na montagem de algum tipo de golpe) ... adivinha

Perguntar !!

Para isso preciso algum com bom papo, com habilidades na comunica"o, voz

profissional ou simp#tica conforme os casos, poucos escr$pulos, fantasia, rea"o r#pida

e bom domnio de algumas tcnicas psicol%gicas.

& basta esta pessoa perguntar a um funcion#rio ou outro interlocutor despreparado que

ele contar# tudo o que precisar. 'udo vai depender de qu"o bom o ()ngenheiro

*ocial(, e quantas informaes sobre a vtima ele +# possui na hora da pergunta. ,uanto

mais melhor, uma das bases da engenharia social +ustamente +untar informaes aos

poucos, e-plorando o que +# se sabe para se chegar a saber tudo. . engenheiro social

precisa se preparar bem para os seus ataques, precisa saber quem tem as informaes

que ele quer, como chegar at tal pessoa, como ter informaes que faam com que esta

pessoa acredite nele e lhe passe o que quer saber etc. Por isso muitas vezes os

(engenheiros sociais( v"o por etapas. Primeiro usam suas tcnicas para coletar

informaes, muitas vezes aparentemente inocentes (tipo n$mero do /012P3, data de

nascimento, endereo, nome dos pais...), sobre a vtima de maneira a se preparar para

quando for a hora de perguntar algo mais pesado (e1ou tiverem que se passar pela vtima

com terceiros).

4esta hora um dos golpistas, por e-emplo, vai ligar alegando ser algum que tem

(direito( a fazer perguntas por alguma raz"o e mostrando que +# conhece muitas

informaes sobre a vtima para comprovar que ele realmente quem afirma ser.

Um exemplo prtico de como tudo pode acontecer

5m telefonema tpico vai ser algo do seguinte tipo (0.6 golpista 7.6 vtima)6

G. - Bom dia, sou Fulano gerente de relacionamento do banco X, falo com o senhor

Cicrano titular da conta n 123456 !o n"mero da conta #ode ter #ego de mil

maneiras, #or e$em#lo numa fila de banco ou #or algu%m ter dei$ado algum

#a#el&inho num dos cai$as de atendimento autom'tico ou com a cum#licidade de

algum funcion'rio de lo(as onde foram feitas com#ras com che)ue*+

V. - ,im sou eu +++

G. - -stamos recadastrando os clientes no no.o sistema do banco #or ra&/es de

seguran0a e estou ligando #ara confirmar seus dados +++ o senhor nasceu em

1123324444 !e$istem .'rias maneiras #ara se ter este dado, mas n5o .ou sugerir

a)ui*, mora na rua 666 !#egou esta informa05o na lista telef7nica, ou em documentos

)ue esta.am em suas m5os na fila do banco ou no.amente de algum funcion'rio de

lo(a, #or e$em#lo*, o seu telefone % ainda o 123456 !idem como antes*, o seu C8F % o

9:;65443 !tamb%m e$istem .'rias maneiras #ara terem conseguido isso, num che)ue

#or e$em#lo* e o <= % 456;:9 !idem*

V. - ,im os dados s5o corretos+ !nesta altura, tendo .isto )uanta coisa o interlocutor ('

sabe sobre ele, a .>tima n5o du.ida )ue se trate mesmo do gerente do banco*+

G. - 8ode me confirmar o n"mero do seu cart5o de cr%dito !ou do banco*

V. - ,im, o n"mero % 123456;:9 +++

G.- Correto, muito bem os seus dados foram atuali&ados+ ,? falta o senhor confirmar

tudo atra.%s das suas senhas+ @ou lhe #assar a central de autentica05o onde o senhor

#oder' digitar as senhas diretamente no seu a#arelho de telefone+ !a> #assa uma

es#%cie de sistema autom'tico com .o& registrada )ue #ede, #ara confirmar o cadastro,

#rimeiro #ara digitar no a#arelho a senha do cart5o e de#ois a senha do Ainternet

banBingA*+

Pronto, a vtima ter# fornecido a um golpista h#bil, usando tcnicas de (engenharia

social(, todas as informaes e senhas necess#rias para esvaziar a sua conta. 8e quebra,

o golpista ainda poder# usar as informaes obtidas para criar cheques e documentos

falsos, em nome da vtima, e sair aplicando outros golpes, su+ando o nome dela.

*e voc9 +# ligou para uma central de atendimento (de cart"o de crdito, telefone, banco

etc...), +# deve ter percebido que freq:entemente o mtodo usado por estas centrais, para

se certificar de quem est# do outro lado do telefone, e-tremamente falho.

Preste aten"o no tipo de informa"o que sai da sua casa ou empresa, nos papis

+ogados no li-o, nos telefonemas estranhos, no comportamento de funcion#rios de lo+as

ou outras empresas aos quais est# passando seus dados, assim como em eventuais visitas

ou acessos aos seus locais de pessoas estranhas. 5m prato cheio para se praticar a

engenharia social contra uma empresa encontrar um organograma da mesma. & partir

da, o intruso vai saber e-atamente com quem est# falando ou com quem precisa falar.

Você também pode gostar

- Caderno de Exercícios - Direito Penal IIIDocumento32 páginasCaderno de Exercícios - Direito Penal IIImarcioeduardo100% (1)

- Peça Da 2 Atividade PDFDocumento12 páginasPeça Da 2 Atividade PDFBRUNOAinda não há avaliações

- Recurso Ordinário Constitucional - ModeloDocumento4 páginasRecurso Ordinário Constitucional - ModeloMarco Aurelio RochaAinda não há avaliações

- Exercício Sobre PeculatoDocumento3 páginasExercício Sobre PeculatoMilena KapplerAinda não há avaliações

- Termo de Responsabilidade Pela Guarda e Uso de Tablet - DefinitivoDocumento2 páginasTermo de Responsabilidade Pela Guarda e Uso de Tablet - DefinitivoRtlawConsultjurAinda não há avaliações

- Investigação - Crimes AmbientaisDocumento28 páginasInvestigação - Crimes AmbientaisEAR EarAinda não há avaliações

- Palestra Sobre 18 de MaioDocumento14 páginasPalestra Sobre 18 de MaiocreasstqAinda não há avaliações

- Manual Policiamento ComunitarioDocumento113 páginasManual Policiamento ComunitarioJanildo Da Silva Arantes ArantesAinda não há avaliações

- O Livro Dos Mistérios - FinalDocumento14 páginasO Livro Dos Mistérios - Finalnicolas poncianoAinda não há avaliações

- Punibilidade Da Tentativa de HomicídioDocumento49 páginasPunibilidade Da Tentativa de HomicídioManuel QuimbundoAinda não há avaliações

- Perito Criminal e CivilDocumento13 páginasPerito Criminal e CivilWellington Garcia PereiraAinda não há avaliações

- Jornal Corporativo - NR 2055 JC - 02152019Documento6 páginasJornal Corporativo - NR 2055 JC - 02152019Sociedade MilitarAinda não há avaliações

- Denúncia - Art 121, 2°, II e IV Do CP e Art 244 B Do ECA e Art 14 Lei 10826 - 0172.16.000271-0Documento9 páginasDenúncia - Art 121, 2°, II e IV Do CP e Art 244 B Do ECA e Art 14 Lei 10826 - 0172.16.000271-0Htyrone MouraAinda não há avaliações

- PMAL - Cons de DisciplinaDocumento3 páginasPMAL - Cons de DisciplinademetrioswagnerAinda não há avaliações

- Art. 144 CF EsquematizadoDocumento3 páginasArt. 144 CF Esquematizadoconcurseiros unidosAinda não há avaliações

- Agente - Legislativo 2018Documento12 páginasAgente - Legislativo 2018Antonio Cesar A. ChiaradiaAinda não há avaliações

- Impugnação Às Preliminares de Contestação - MARIZADocumento3 páginasImpugnação Às Preliminares de Contestação - MARIZALetícia Ferreira100% (1)

- Direito Constitucional SimuladoDocumento9 páginasDireito Constitucional Simuladowesley silvaAinda não há avaliações

- Resumo CriminologiaDocumento24 páginasResumo CriminologiaKenia BragaAinda não há avaliações

- Tema 3 - ProvaDocumento114 páginasTema 3 - ProvasaradaoroludoAinda não há avaliações

- 400 Questões Comentadas - Penal em Dicas PDFDocumento133 páginas400 Questões Comentadas - Penal em Dicas PDFIrson Gomes FilhoAinda não há avaliações

- Escravidão Indígena No Brasil Colonial - História, ResumoDocumento3 páginasEscravidão Indígena No Brasil Colonial - História, ResumoRoyalsAinda não há avaliações

- Cabo PM 2017Documento16 páginasCabo PM 2017Leonardo Sanchez Camilla LopesAinda não há avaliações

- ARTIGO CIENTÍFICO Lei de Proteção Contra o Crime de Maus Tratos Aos AnimaisDocumento4 páginasARTIGO CIENTÍFICO Lei de Proteção Contra o Crime de Maus Tratos Aos AnimaisAntonimar FelipeAinda não há avaliações

- Shadowrun 5E - Controle de DanosDocumento58 páginasShadowrun 5E - Controle de DanosManoel AlencarAinda não há avaliações

- Criminologia Fatores CondicionantesDocumento36 páginasCriminologia Fatores CondicionantesJosé Luismar100% (1)

- Questões de Direito Das SucessõesDocumento8 páginasQuestões de Direito Das SucessõesGil KoenigAinda não há avaliações

- Direito Penal-208 A 212Documento9 páginasDireito Penal-208 A 212Edilaine Direito4Ainda não há avaliações

- Relatório de Estágio PenalDocumento2 páginasRelatório de Estágio PenalSarah CortinhalAinda não há avaliações

- Lei Estadual 8.544 78 PoluicaoDocumento4 páginasLei Estadual 8.544 78 Poluicaorafaelmiranda20Ainda não há avaliações