Escolar Documentos

Profissional Documentos

Cultura Documentos

Teste Tecnologias1 - 5

Enviado por

Alexandre LourençoTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Teste Tecnologias1 - 5

Enviado por

Alexandre LourençoDireitos autorais:

Formatos disponíveis

Duração: 50 minutos 11 de Março de 2005

TESTE Nº 4 - TECNOLOGIAS - INFORMÁTICAS

Ano Lectivo de 2004/2005

CURSO TECNOLÓGICO DE INFORMÁTICA

11º ANO – TURMA F

Nome: _________________________________________________ Nº ________

Prof.: Alexandre Lourenço Classificação _________

Enc. Ed.: ___________________________________________________________________

(Grupo I)

(Assinale com uma cruz a resposta correcta)

1. O que é usado para especificar o posicionamento de texto, arquivos e objectos que

serão transferidos do servidor da Web para a Web?

HTTP

HTML

HDLC

URL

2. .org é o domínio normalmente atribuído a:

sites governamentais

Sites sem fins lucrativos

Corporações

Nenhuma das anteriores

3. Durante uma conexão de telnet, o computador remoto é responsável por:

Nada

Processamento

Armazenamento

bec

4. Por que é feita uma solicitação RARP?

Uma origem sabe o seu endereço MAC mas não o seu endereço IP

O pacote de dados precisa de encontrar a rota mais curta entre o destino e a origem

Uma origem está em uma sub-rede.

Um link de rede falha e um sistema redundante deve ser activado.

5. Que protocolo Internet mapeia um endereço MAC para um endereço IP?

TCP/IP

RARP

ARP

PAR

6. Que tipo de roteamento usa a entrada manual de dados em uma tabela de roteamento?

Roteado

Estático

Pré-definido

Dinâmico

TECNOLOGIAS – 11ºANO 1/5

7. Que tipo endereços são implementados no software:

MAC

Física

IP

ARP

8. O POP3 (Post Office Protocol versão 3) é responsável por:

Enviar mensagens do computador de origem para a mailbox do destinatário

Transferir mensagens que constam na mailbox do utilizador para o computador pessoal

As alternativas a e b

Nenhuma das anteriores

9. O Protocolo http é usado:

Para criação de páginas Web

Para o servidor saber o endereço IP da máquina através do endereço alfanumérico

Entre o browser e o servidor para obter a página.

Todas as alíneas estão correctas

10. O URL (uniform resource locator) http://www.externatobenedita.net/informatica.htm é

composto do seguinte modo:

Endereço://protocolo/documento

dns://endereço/documento

Serviço://protocolo/documento

Nenhuma das anteriores

11. Os ataques a redes de dados podem ser efectuados através de:

Escuta

Bloqueio

Desvio

Todas estão correctas

12. Os ataques por Sniffing funcionam do seguinte modo:

Captura e descodificação de pacotes IP

Escuta e modificação activa aos pacotes que passam

Colocação de interfaces em modo promíscuo

Nenhuma das anteriores.

13. Uma firewall deve ter como característica:

Todo o tráfego deve passa via firewall

Efectua a encriptação dos dados que passam por ela

As alternativas A e B

Nenhuma das anteriores

14. O DNS é?

Um protocolo usado para os browser se ligarem aos servidores e acederem à informação

que estes disponibilizam.

Um serviço da Internet que traduz nomes de computadores em endereços IP.

Um sistema de divulgação de informação interactivo.

As alternativas A e B

15. O Protocolo utilizado para configurar dinamicamente os computadores de uma rede

é:

TCP/IP

SMB

DHCP

Nenhum dos anteriores

TECNOLOGIAS – 11ºANO 2/5

16. A aplicação que permite a transferência de ficheiros entre equipamentos ligados em

rede é?

O Netsat

O FTP

O DHCP

Nenhuma das anteriores

17. Como se designa o tipo de comutação em LAN’s:

Circuitos

Pacotes

Modo datagrama

As alternativas B e C

18. Qual o número mínimo de bits que podem ser utilizados para formar uma sub-rede?

5

1

3

2

19. A origem da Internet remonta os anos:

50

60

80

90

20. Em segurança de dados, designa-se por autenticidade a medida em que:

Um serviço está protegido contra bloqueios, danos provocados de forma maliciosa, etc.

Um serviço está protegido contra a personificação por intrusos.

As duas alternativas estão correctas

Nenhuma das anteriores

21. Designa-se por uma política de segurança promíscua a que define que:

Tudo é permitido.

O que não é permitido é proibido.

O que não é proibido é permitido.

Tudo é proibido.

22. Quantos bits que podem ser utilizados para a criação de uma sub-rede da classe A?

2

6

22

14

23. Com um endereço de classe 196.15.22.32 e uma mascara de sub-rede

255.255.255.240, quantos bits foram emprestados para a criação de uma sub-rede?

2

4

6

Nenhum

24. Quantos bits existem numa máscara de sub-rede?

16

32

64

Nenhum

TECNOLOGIAS – 11ºANO 3/5

25. Quantas sub-redes podem ser criadas utilizando 6 bits do campo do host?

32

62

64

Nenhuma das anteriores

26. Um exemplo de software que permite a criptografia simétrica e assimétrica é o:

SMTP

PGP

GTP

Nenhuma das anteriores

27. Os vírus informáticos podem ser:

Programas que têm a capacidade de se copiarem de máquina em máquina.

Programas que não provocam problemas no Hardware

Programas do Tipo Troianos

As alternativas A e C

Grupo II

1. Indique os principais serviços da Internet e caracterize genericamente cada um deles?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

2. Quais as técnicas de segurança que podem ser implementadas em redes de dados?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

3. O que é a criptografia? Estabeleça a distinção entre criptografia simétrica ou de chave

secreta e criptografia assimétrica ou de chave pública?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

TECNOLOGIAS – 11ºANO 4/5

4. Estabeleça a distinção entre Integridade e Confidencialidade?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

5. Quais as principais medidas de protecção activas que podem ser implementadas por

parte das organizações a fim de aumentar a segurança da sua rede? Caracterize cada uma

delas.

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

GRUPO III

1. Elabore um pequeno esquema geral da rede da sala 27, referindo componentes de rede,

infra-estrutura, tipo de cabos usados, equipamentos activos caso existam, ligação à

Internet, etc.

TECNOLOGIAS – 11ºANO 5/5

Você também pode gostar

- Teste Tecnologias1 - 4Documento5 páginasTeste Tecnologias1 - 4Alexandre LourençoAinda não há avaliações

- 4º Semestre - Tecnologia Cliente - Servidor PDFDocumento103 páginas4º Semestre - Tecnologia Cliente - Servidor PDFbruno leandro guimarães bianaAinda não há avaliações

- Teste Tecnologias1 - 6Documento4 páginasTeste Tecnologias1 - 6Alexandre LourençoAinda não há avaliações

- 13-06-2022 INSS - RedesDocumento6 páginas13-06-2022 INSS - RedesInny RodriguesAinda não há avaliações

- Fundamentos de Sistemas de Informação 9 A UnidadeDocumento2 páginasFundamentos de Sistemas de Informação 9 A UnidadeRN’Ainda não há avaliações

- MikroTik - de A-Z para Todos Os NíveisDocumento33 páginasMikroTik - de A-Z para Todos Os NíveisDaniel Aparecido Lopes Bonfim100% (1)

- Atividade Avaliativa InternetDocumento1 páginaAtividade Avaliativa InternetAndré Luiz RochaAinda não há avaliações

- 2.1.2.5 Lab - Determining The IP Address Configuration of A ComputerDocumento7 páginas2.1.2.5 Lab - Determining The IP Address Configuration of A ComputerdrjotasilvaAinda não há avaliações

- Teste Tecnologias1 - 3Documento6 páginasTeste Tecnologias1 - 3Alexandre LourençoAinda não há avaliações

- 2.1.2.5 Lab - Determining The IP Address Configuration of A Computer 1Documento7 páginas2.1.2.5 Lab - Determining The IP Address Configuration of A Computer 1Weslen AndradeAinda não há avaliações

- CCNA 1 Respostas Do Exame Final 2018Documento55 páginasCCNA 1 Respostas Do Exame Final 2018Ary Wfox Priscy83% (18)

- TCP IP - PDF 1Documento19 páginasTCP IP - PDF 1Weslley LarentesAinda não há avaliações

- Programa de Estágio Tempest 2024.1 - Teste TécnicoDocumento19 páginasPrograma de Estágio Tempest 2024.1 - Teste TécnicoEsdras RodriguesAinda não há avaliações

- 3.2.4.6 Packet Tracer - Investigating The TCP-IP and OSI Models in Action Instructions MATDocumento6 páginas3.2.4.6 Packet Tracer - Investigating The TCP-IP and OSI Models in Action Instructions MATMatheus AlvesAinda não há avaliações

- Redes 2.4 Exercícios PDFDocumento2 páginasRedes 2.4 Exercícios PDFBrunoAinda não há avaliações

- 1 Lista de Exercicios Avaliativa - Redes - Computadores - GABARITODocumento5 páginas1 Lista de Exercicios Avaliativa - Redes - Computadores - GABARITOFabio SantanaAinda não há avaliações

- Comunicação Udp/ip Com Vc# E Módulo Ethernet W5100 Programado Em ArduinoNo EverandComunicação Udp/ip Com Vc# E Módulo Ethernet W5100 Programado Em ArduinoAinda não há avaliações

- 2 - 610 Questões Comentadas de InformáticaDocumento308 páginas2 - 610 Questões Comentadas de InformáticaFlaviana Reis100% (2)

- Desenvolvendo Uma Aplicação Poe Cliente Servidor Na Rede Ethernet Com W5100 Programado No ArduinoNo EverandDesenvolvendo Uma Aplicação Poe Cliente Servidor Na Rede Ethernet Com W5100 Programado No ArduinoAinda não há avaliações

- Mikrotik CursoDocumento30 páginasMikrotik CursoLuis Carlos Pontes Pontes0% (1)

- Net ProbeDocumento14 páginasNet ProbeIsaac CostaAinda não há avaliações

- Estudo Dirigido Cápitulo 2 - Redes de ComputadoresDocumento6 páginasEstudo Dirigido Cápitulo 2 - Redes de ComputadoresDébora Corsi100% (1)

- Material TRT TRF 2013Documento7 páginasMaterial TRT TRF 2013Fernando Nishimura de AragãoAinda não há avaliações

- Lista 1Documento7 páginasLista 1Lucas Games BRAinda não há avaliações

- Manual Redes 2 PDFDocumento25 páginasManual Redes 2 PDFRabi BongoAinda não há avaliações

- Capitulo 2 - Introdução Às Redes de Computadores - Exercício 1Documento3 páginasCapitulo 2 - Introdução Às Redes de Computadores - Exercício 1Alexandre LourençoAinda não há avaliações

- Apostila de SQL Basico PDFDocumento28 páginasApostila de SQL Basico PDFaugustinhakiAinda não há avaliações

- Questionario de Sistema OperacionaisDocumento5 páginasQuestionario de Sistema OperacionaisJefferson QuintanilhaAinda não há avaliações

- Comunicação Udp/ip Em Vc# E Módulo Ethernet W5100 Programado Em Arduino Com PoeNo EverandComunicação Udp/ip Em Vc# E Módulo Ethernet W5100 Programado Em Arduino Com PoeAinda não há avaliações

- Teste AvaliaçãoDocumento4 páginasTeste AvaliaçãoMiguel PessoaAinda não há avaliações

- Trabalho de Protocolos de Redes - Questões Do Kurose 01 - 20130919Documento2 páginasTrabalho de Protocolos de Redes - Questões Do Kurose 01 - 20130919Anderson VilacaAinda não há avaliações

- Questões - Prova 1Documento7 páginasQuestões - Prova 1Jaqueline Fernandes de MedeirosAinda não há avaliações

- 4-Ficha Osi e TcpipDocumento5 páginas4-Ficha Osi e TcpipCelia GodinhoAinda não há avaliações

- Desenvolvendo Uma Aplicação Cliente Na Rede Ethernet Com W5100 Programado No Arduino Servidor Programado No Visual C#No EverandDesenvolvendo Uma Aplicação Cliente Na Rede Ethernet Com W5100 Programado No Arduino Servidor Programado No Visual C#Ainda não há avaliações

- Atividade Capitulo 1 Sistemas DistribuidosDocumento4 páginasAtividade Capitulo 1 Sistemas DistribuidosCARINE SA DE MORAIS AQUINO100% (1)

- Medida de Eficiência 02Documento2 páginasMedida de Eficiência 02Valter Soares0% (1)

- Imagecurso 124488 Aula 08 v1 PDFDocumento77 páginasImagecurso 124488 Aula 08 v1 PDFIracilda LuizaAinda não há avaliações

- Configurando A Pilha Tcpip MicrochipDocumento5 páginasConfigurando A Pilha Tcpip MicrochipÁlef RosaAinda não há avaliações

- Teste Diagnostico Imei 12Documento18 páginasTeste Diagnostico Imei 12Paulo NogueiraAinda não há avaliações

- Atividades AvaliativasDocumento20 páginasAtividades AvaliativasWilerson Prado UnivespAinda não há avaliações

- Respostas CCNA 3 Respostas Do Exame FinalDocumento72 páginasRespostas CCNA 3 Respostas Do Exame FinalFelipe da silva100% (1)

- Check List - SOC v3Documento3 páginasCheck List - SOC v3R MazzoliAinda não há avaliações

- Exercicio Do Livro de SODocumento5 páginasExercicio Do Livro de SOStewen AscariAinda não há avaliações

- Cisco - RedesDocumento38 páginasCisco - RedesGerônimo Moreira CostaAinda não há avaliações

- GuiaoCorreccao Teste2 VI ITICs SemI2014Documento2 páginasGuiaoCorreccao Teste2 VI ITICs SemI2014HercoAinda não há avaliações

- Simulado Redes 2015 EstacioDocumento3 páginasSimulado Redes 2015 EstacioJúnior SalgadoAinda não há avaliações

- Perguntas e Respostas ESocial - FIRJANDocumento48 páginasPerguntas e Respostas ESocial - FIRJANAndré MottaAinda não há avaliações

- Re 82185 Tecnic7 Teste 1Documento4 páginasRe 82185 Tecnic7 Teste 1manuelcharolaAinda não há avaliações

- Desenvolvendo Uma Aplicação Poe Cliente Na Rede Ethernet Com W5100 Programado No Arduino Servidor Programado No Visual C#No EverandDesenvolvendo Uma Aplicação Poe Cliente Na Rede Ethernet Com W5100 Programado No Arduino Servidor Programado No Visual C#Ainda não há avaliações

- Ipcop - TudoDocumento90 páginasIpcop - TudoTacianiAinda não há avaliações

- PROTOCOLOS DE REDES DE COMPUTADORES TrabalhoDocumento4 páginasPROTOCOLOS DE REDES DE COMPUTADORES TrabalhoRicardo Strympl DrachenAinda não há avaliações

- Apostila Modulo7 PDFDocumento120 páginasApostila Modulo7 PDFhidekoAinda não há avaliações

- Ficha Revisões M6 2024Documento4 páginasFicha Revisões M6 2024pedrofeijaomartinsAinda não há avaliações

- Exercico e Resposta Comp. Apli.Documento3 páginasExercico e Resposta Comp. Apli.Brendo PortelaAinda não há avaliações

- Ficha de Trabalho Internet 1Documento6 páginasFicha de Trabalho Internet 1Gonçalo NunesAinda não há avaliações

- Mikro TikDocumento51 páginasMikro TikWagner MoroAinda não há avaliações

- Prova Gabarito TIDocumento4 páginasProva Gabarito TIFabio De Andrade MouraAinda não há avaliações

- Apostila Modulo8 PDFDocumento154 páginasApostila Modulo8 PDFhidekoAinda não há avaliações

- lgv9 Questao Aula6Documento1 páginalgv9 Questao Aula6Alexandre LourençoAinda não há avaliações

- M3 Ficha - Pratica - Prof - DP - Ecb - 4Documento1 páginaM3 Ficha - Pratica - Prof - DP - Ecb - 4Alexandre LourençoAinda não há avaliações

- lgv9 Questao Aula3Documento1 páginalgv9 Questao Aula3Alexandre LourençoAinda não há avaliações

- lgv9 Questao Aula7Documento1 páginalgv9 Questao Aula7Alexandre LourençoAinda não há avaliações

- M3 Ficha - Pratica - Prof - DP - Ecb - 5Documento2 páginasM3 Ficha - Pratica - Prof - DP - Ecb - 5Alexandre LourençoAinda não há avaliações

- M3 FICHA - PRATICA - PROF - DP - ECB - 5 - RevisõesDocumento2 páginasM3 FICHA - PRATICA - PROF - DP - ECB - 5 - RevisõesAlexandre LourençoAinda não há avaliações

- M3 Ficha - Pratica - Laboratorial - Prof - DP - Ecb - 2Documento2 páginasM3 Ficha - Pratica - Laboratorial - Prof - DP - Ecb - 2Alexandre LourençoAinda não há avaliações

- Ficha Pratica Laboratorial Prof DP Ecb 1Documento2 páginasFicha Pratica Laboratorial Prof DP Ecb 1Alexandre LourençoAinda não há avaliações

- Ficha Pratica Prof DP Ecb 2Documento2 páginasFicha Pratica Prof DP Ecb 2Alexandre LourençoAinda não há avaliações

- Ficha Pratica Prof DP EcbDocumento1 páginaFicha Pratica Prof DP EcbAlexandre LourençoAinda não há avaliações

- Ficha Pratica Prof DP Ecb 2Documento2 páginasFicha Pratica Prof DP Ecb 2Alexandre LourençoAinda não há avaliações

- M3 Ficha - Pratica - Prof - DP - Ecb - 4Documento1 páginaM3 Ficha - Pratica - Prof - DP - Ecb - 4Alexandre LourençoAinda não há avaliações

- Teorema de NortonDocumento2 páginasTeorema de NortonAlexandre LourençoAinda não há avaliações

- Ficha Pratica Prof DP Ecb 1Documento2 páginasFicha Pratica Prof DP Ecb 1Alexandre LourençoAinda não há avaliações

- TesteDocumento5 páginasTesteAlexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento116 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- TrabalhoDocumento1 páginaTrabalhoAlexandre LourençoAinda não há avaliações

- Ficha Recuperação Prof DP EcbDocumento2 páginasFicha Recuperação Prof DP EcbAlexandre LourençoAinda não há avaliações

- Ficha Pratica Prof DP EcbDocumento2 páginasFicha Pratica Prof DP EcbAlexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento90 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- DimensionamentoDocumento3 páginasDimensionamentoAlexandre LourençoAinda não há avaliações

- Sensores e Transdutores - Teoria 1 PowerpointDocumento1 páginaSensores e Transdutores - Teoria 1 PowerpointAlexandre LourençoAinda não há avaliações

- Sensores2finsdecurso 111017105518 Phpapp01Documento22 páginasSensores2finsdecurso 111017105518 Phpapp01Alexandre LourençoAinda não há avaliações

- Potencia PrevisivelDocumento9 páginasPotencia PrevisivelAlexandre LourençoAinda não há avaliações

- Ficha AcidentesTrab 2Documento4 páginasFicha AcidentesTrab 2Alexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento34 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento95 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento65 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- Teste HSTDocumento4 páginasTeste HSTAlexandre LourençoAinda não há avaliações

- Apontamentos TeóricosDocumento48 páginasApontamentos TeóricosAlexandre LourençoAinda não há avaliações

- QUESTIONÁRIO GsoDocumento2 páginasQUESTIONÁRIO GsoSandra YamamotoAinda não há avaliações

- SS7 Métodos de Sinalizações Entre CentraisDocumento24 páginasSS7 Métodos de Sinalizações Entre CentraisSauldavi IssacarAinda não há avaliações

- Circuitos - Digitais - U1 - 01 - Introdução Aos Circuitos Digitais - Sistemas de Numeração e Circuitos AritimeticosDocumento42 páginasCircuitos - Digitais - U1 - 01 - Introdução Aos Circuitos Digitais - Sistemas de Numeração e Circuitos AritimeticosCelso CiamponiAinda não há avaliações

- Guia de Instalacao Maquina VirtualDocumento37 páginasGuia de Instalacao Maquina VirtualWancleber Vieira100% (5)

- Pergunta Final Do TesteDocumento61 páginasPergunta Final Do TesteScribdTranslationsAinda não há avaliações

- Microcontroladores 5º - Uma - 2022-2023 - Cap.1 - Introdução - V3Documento65 páginasMicrocontroladores 5º - Uma - 2022-2023 - Cap.1 - Introdução - V3Ndozi Rosário MiguelAinda não há avaliações

- 8217LPDocumento48 páginas8217LPLUIZ CARLOSAinda não há avaliações

- LELO1 - Exp D12 2020fDocumento12 páginasLELO1 - Exp D12 2020fNathan SousaAinda não há avaliações

- 03 InformaticaDocumento420 páginas03 InformaticaDiegoAinda não há avaliações

- Livro RevitDocumento464 páginasLivro RevitinfoAinda não há avaliações

- Manual Do Usuário AMT 2008 RF - Central de Alarme Monitorada Com 8 Zonas (4 + 4 Com Fio 8 Sem Fio) PortuguêsDocumento147 páginasManual Do Usuário AMT 2008 RF - Central de Alarme Monitorada Com 8 Zonas (4 + 4 Com Fio 8 Sem Fio) Portuguêsand_lima77Ainda não há avaliações

- Manual Galaxy Buds Live - SM-R180 - UG - BR - Rev.1.1Documento41 páginasManual Galaxy Buds Live - SM-R180 - UG - BR - Rev.1.1AntônioAinda não há avaliações

- Tutorial Emul4200Documento12 páginasTutorial Emul4200AoliveiraribeiroAinda não há avaliações

- Exercicios de Enderecamento IPv6Documento4 páginasExercicios de Enderecamento IPv6Richardson FrazaoAinda não há avaliações

- APOL 2 - Eletrônica de Potência - Nota 100Documento3 páginasAPOL 2 - Eletrônica de Potência - Nota 100luiz camargoAinda não há avaliações

- Roteiro 01 Sistemas Microprocessados 2023Documento12 páginasRoteiro 01 Sistemas Microprocessados 2023cijoAinda não há avaliações

- DS - BD-1943.Rev03 (PT)Documento1 páginaDS - BD-1943.Rev03 (PT)Suelen Barbosa Sdrill do BrasilAinda não há avaliações

- Revisão Modelagem Av2Documento6 páginasRevisão Modelagem Av2Wagner Witt100% (1)

- Teste de ConhecimentoDocumento5 páginasTeste de ConhecimentoAnelizy FerreiraAinda não há avaliações

- Apostila Z80 PDFDocumento156 páginasApostila Z80 PDFNobre AfonsoAinda não há avaliações

- Introdução À Lógica de Programação Com Arduino!Documento9 páginasIntrodução À Lógica de Programação Com Arduino!Dália Rafaela Lopes da Costa PenhaAinda não há avaliações

- INFORMATICADocumento65 páginasINFORMATICAJoão Victor100% (1)

- Guia de TI 2022 6o EdicaoDocumento42 páginasGuia de TI 2022 6o EdicaoMayara SallesAinda não há avaliações

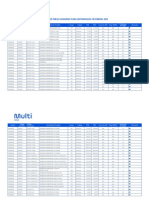

- Tabela de Preço Sugerido Multigiga Fevereiro 2023Documento15 páginasTabela de Preço Sugerido Multigiga Fevereiro 2023Vinicios BarrosAinda não há avaliações

- PowerNET A-967 Catalogo P Rev 111Documento3 páginasPowerNET A-967 Catalogo P Rev 111Rogerio ErnestoAinda não há avaliações

- Nintendo Switch Hacks - História, Glossário, Tutoriais e RespostasDocumento44 páginasNintendo Switch Hacks - História, Glossário, Tutoriais e RespostasDiego Lima100% (2)

- 6026 - Circuitos SequenciaisDocumento11 páginas6026 - Circuitos SequenciaisAna SousaAinda não há avaliações

- Positivo Premium XS4210Documento3 páginasPositivo Premium XS4210Julio Cesar0% (1)

- Firebird - Backup e RestoreDocumento11 páginasFirebird - Backup e RestoreJeffersonAinda não há avaliações

- Apol 04 Lógica de Programação e Algoritmo - UninterDocumento5 páginasApol 04 Lógica de Programação e Algoritmo - UninterDimas GuerreiroAinda não há avaliações