Escolar Documentos

Profissional Documentos

Cultura Documentos

Aula 1.1 Cyber Security Controles de Segurança Física e Controles de Segurança Lógica

Enviado por

Memes Brazil0 notas0% acharam este documento útil (0 voto)

6 visualizações4 páginasTítulo original

Aula 1.1 Cyber Security Controles de segurança física e controles de segurança lógica

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

6 visualizações4 páginasAula 1.1 Cyber Security Controles de Segurança Física e Controles de Segurança Lógica

Enviado por

Memes BrazilDireitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

Você está na página 1de 4

Cyber Security

Controles de segurança física e controle de segurança

lógica

On Premise ou na Nuvem?

Parte Física

Parte Lógica

Os chamados ambientes on-premise são aqueles estruturados dentro do

espaço físico de uma empresa ou instituição. Por outro lado, o cloud

computing não demanda uma estrutura física, uma vez que você terceiriza o

processamento a outros servidores que operam em nuvem.

Todo o perímetro de segurança e todos os sistemas de

apoio.

Quais as ameaças fogem ao nosso controle?

▪ Causas naturais

▪ Humanas

▪ Eventos políticos

▪ Greves

Dispositivos conectados

Scanner de rede – para fazer um monitoramento passivo

Exemplos de scanner

Angry IP Scanner no Ubuntu:

O Angry IP Scanner é um scanner de rede e de código aberto, multi-plataforma

e fácil de usar.

Digitalização holística

Angry IP Scanner é um scanner de rede simples de usar e rápido que verifica

endereços IP, portas e vantagens de vários outros recursos. Ele incorpora

varredura multi-thread para garantir alto desempenho e exibe informações

básicas sobre cada dispositivo após a descoberta. Os detalhes apresentados

incluem tempo de ping, endereço IP, portas abertas e nome do host. Os

campos opcionais são portas filtradas, TTL, remetente HTTP, detecção web,

endereço MAC, NetBIOS Info e fornecedor de MAC. A ferramenta é bastante

popular entre os administradores de rede e também com pequenas e grandes

empresas, agências governamentais e bancos. Pode funcionar no Windows,

Linux, Mac OS X e também pode suportar algumas outras plataformas.

Interface de usuário simples

A interface Angry IP Scanner é bastante direta. Os controles e opções visíveis são

mínimos e o intervalo de IP e o nome do host de destino são configurados para

corrigir os padrões. Além disso, se você estiver executando uma verificação de

rede local, você poderá iniciar o programa imediatamente. Ao contrário da

maioria das outras ferramentas, o relatório exibido não deixa você procurar a

lista IP longa manualmente. Há hotkeys para pisar diretamente através de

hosts mortos, vivos ou abertos, escolher diferentes tipos de hosts e executar

as seguintes ações: excluir, revender, exportação de vários formatos, etc. Você

pode clicar com o botão direito do mouse em um host particular para descobrir

mais informações relativo ao dispositivo.

Classificação do usuário

Níveis de acesso dois exemplos

SITUAÇÃO 1 SITUAÇÃO 2

Você trabalha em uma empresa que é Você cuida do sistema de registros

auditada pelo TCU (Tribunal de de uma escola

Contas da União) Aluno/Professor/Coordenador

Determinação de redes por zonas

Reflexão

O que acontece se o usuário digitar a senha errado, há um limite ou podem ser

realizadas tentativas infinitas?

Já pensou que esse pequeno detalhe pode abrir brecha para que um brute

force consiga acesso?

De quanto em quanto tempo a senha e trocada? Senhas fortes e treinamento

de usuário é fundamental.

Resumo Controle de Acesso.

Você também pode gostar

- Artigo Vulnerabilidade Netcom - Ricardo CapozziDocumento17 páginasArtigo Vulnerabilidade Netcom - Ricardo Capozziricardo capozziAinda não há avaliações

- Exercícios de Revisão Pra Ap2Documento3 páginasExercícios de Revisão Pra Ap2Raphael SchettinoAinda não há avaliações

- OSSIMDocumento41 páginasOSSIMfernandocs86100% (1)

- Computação em Nuvem e Web Services em LinuxDocumento4 páginasComputação em Nuvem e Web Services em Linuxrfldesa RafaAinda não há avaliações

- Artigo Zabbix TCC BOMDocumento32 páginasArtigo Zabbix TCC BOMMárcio Ribeiro de OliveiraAinda não há avaliações

- Apostila VLSMDocumento115 páginasApostila VLSMFábio FariasAinda não há avaliações

- ServidoresDocumento6 páginasServidoresAgnaldoNP92Ainda não há avaliações

- Cisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoDocumento10 páginasCisco - Conceitos Básicos de Cibersegurança 100 Questões e Respostas - Passei DiretoPaulo Andre100% (1)

- GZ Ultra e EliteDocumento37 páginasGZ Ultra e ElitejuuuiiiiookjuAinda não há avaliações

- Aprendendo Sobre o Wireshark e Exemplificando Um Tipo de AtaqueDocumento14 páginasAprendendo Sobre o Wireshark e Exemplificando Um Tipo de AtaquephantonpyAinda não há avaliações

- Cybersecurity Essentials - Exame FinalDocumento9 páginasCybersecurity Essentials - Exame FinalPaulo Andre100% (5)

- E Book Seguranca Cibernetica CISEFDocumento43 páginasE Book Seguranca Cibernetica CISEFpkv00228Ainda não há avaliações

- Monitoramento Da Segurança Cibernética de Subestações Utilizando SyslogDocumento8 páginasMonitoramento Da Segurança Cibernética de Subestações Utilizando SyslogDigo ReisAinda não há avaliações

- Segurança de Redes de Computadores - Questões para Prova OficialDocumento6 páginasSegurança de Redes de Computadores - Questões para Prova Oficialshakil JulaiaAinda não há avaliações

- Segurança ESSE FormatadoDocumento17 páginasSegurança ESSE Formatadomomade murampuaAinda não há avaliações

- AVS Seguranca CiberneticaDocumento6 páginasAVS Seguranca CiberneticaFrancjames SilvaAinda não há avaliações

- Exame PraticoDocumento44 páginasExame PraticoJezebel GuedesAinda não há avaliações

- 1 IntroduçãoDocumento11 páginas1 IntroduçãoRafael DiasAinda não há avaliações

- Aula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPDocumento87 páginasAula 14 - Protocolos de Roteamento - Rip, OSPF, BGP, Outros Protocolos de Roteamento Multicast VRRPEden Santos AlmeidaAinda não há avaliações

- Aula 11Documento4 páginasAula 11Seven HBAinda não há avaliações

- Av Introdução À Segurança Da InformaçãoDocumento4 páginasAv Introdução À Segurança Da InformaçãoleticiapimenteljennerAinda não há avaliações

- 7 Ferramentas de Rede Que Pode Simplificar o Seu Dia-A-DiaDocumento4 páginas7 Ferramentas de Rede Que Pode Simplificar o Seu Dia-A-DiaTristan-234Ainda não há avaliações

- Questões Seg - Informação Parte 1Documento3 páginasQuestões Seg - Informação Parte 1Bruno Batista GomesAinda não há avaliações

- Aps SasDocumento5 páginasAps SasWanderson Ferreira LimaAinda não há avaliações

- Ferramentas AuditoriaDocumento16 páginasFerramentas AuditoriaNatalia Vitoria SoaresAinda não há avaliações

- PRTG 1Documento9 páginasPRTG 1wagnerpapiAinda não há avaliações

- Projeto Integrador 2Documento10 páginasProjeto Integrador 2scriopAinda não há avaliações

- Apostila de Teste de Invasao em Redes e SistemasDocumento57 páginasApostila de Teste de Invasao em Redes e SistemasRony SeixasAinda não há avaliações

- Inserir Título Aqui Inserir Título Aqui: Ameaças As Novas TecnologiasDocumento20 páginasInserir Título Aqui Inserir Título Aqui: Ameaças As Novas Tecnologiasmarcellarana1997Ainda não há avaliações

- TFCR-Ficha 1Documento17 páginasTFCR-Ficha 1Henriques Adriano MonteiroAinda não há avaliações

- Guia HackerDocumento43 páginasGuia Hackerobito uchihaAinda não há avaliações

- Resumo Concurso Serpro p1 de 4Documento9 páginasResumo Concurso Serpro p1 de 4flmrangelAinda não há avaliações

- CEH FundamentalsDocumento50 páginasCEH FundamentalsFelipe RodriguesAinda não há avaliações

- Material para Pentest PDFDocumento6 páginasMaterial para Pentest PDFBanzero DayAinda não há avaliações

- Nuvem Privada e Computação Ubíqua: Um Estudo de Caso.Documento8 páginasNuvem Privada e Computação Ubíqua: Um Estudo de Caso.Tuchaua Tellier FerreiraAinda não há avaliações

- 02-08-2021 PC DF - Gab ' InformaticaDocumento14 páginas02-08-2021 PC DF - Gab ' InformaticaNatyy Santos100% (1)

- Guia HackerDocumento26 páginasGuia HackerAnderson SilvaAinda não há avaliações

- 2 - Datasheet - Starti Security PDFDocumento18 páginas2 - Datasheet - Starti Security PDFcleumaAinda não há avaliações

- Prova 9 e 10Documento5 páginasProva 9 e 10neod4nt30% (1)

- Apostila Técnicas de Computação Forense (4linux)Documento104 páginasApostila Técnicas de Computação Forense (4linux)Caz ZórdicAinda não há avaliações

- Perguntas Sistemas DistribuídosDocumento7 páginasPerguntas Sistemas DistribuídosEuricoAinda não há avaliações

- Exercicio Segurança de RedesDocumento10 páginasExercicio Segurança de RedesJulio LimaAinda não há avaliações

- Habilidades Cisco para TodosDocumento31 páginasHabilidades Cisco para TodoscarolinAinda não há avaliações

- Data Sheet Endpoint Protector 5 CoSoSys PTDocumento8 páginasData Sheet Endpoint Protector 5 CoSoSys PTAlex Aponario JulioAinda não há avaliações

- Ilovepdf MergedDocumento9 páginasIlovepdf MergedFilipe MaiaAinda não há avaliações

- Pentest CursoDocumento14 páginasPentest CursoAndre SoaresAinda não há avaliações

- Conceitos Básicos de Pós Exploração 1Documento66 páginasConceitos Básicos de Pós Exploração 1Felipe RodriguesAinda não há avaliações

- Sistema de Detecção de Intrusão - Artigo Revista Infra Magazine 1Documento31 páginasSistema de Detecção de Intrusão - Artigo Revista Infra Magazine 1Timo GandaloAinda não há avaliações

- Construcao10 Projeto Da Rede Logica Seguranca e Gerenciamento 01 2006Documento7 páginasConstrucao10 Projeto Da Rede Logica Seguranca e Gerenciamento 01 2006Guilherme LimaAinda não há avaliações

- Artigo-MaquinasVirtuais-Protecao de Detectores de IntrusaoDocumento12 páginasArtigo-MaquinasVirtuais-Protecao de Detectores de Intrusaoigor.uba1997Ainda não há avaliações

- Diagnostico Parque Computacional OCS Inventory NGDocumento4 páginasDiagnostico Parque Computacional OCS Inventory NGdangiojauAinda não há avaliações

- Agenda7 CyberDocumento3 páginasAgenda7 CyberRyan FreitasAinda não há avaliações

- Pentest em Redes Sem FiosDocumento6 páginasPentest em Redes Sem FiosIsaac Alberto BeckerAinda não há avaliações

- Trabalho de Segu - CiberDocumento12 páginasTrabalho de Segu - CiberRita de cassiaAinda não há avaliações

- GRR Capítulo 15 Segurança Da InformaçãoDocumento13 páginasGRR Capítulo 15 Segurança Da Informaçãoedson marchioriAinda não há avaliações

- Final CyberDocumento5 páginasFinal CyberRyan FreitasAinda não há avaliações

- Atividade SIGDocumento5 páginasAtividade SIGsamvelezianoAinda não há avaliações

- Slides - Introducao A Seguranca OfensivaDocumento92 páginasSlides - Introducao A Seguranca OfensivaVanessa SabbadoAinda não há avaliações

- SISTEMA OPERACIONAL - ATPS Anhanguera Educacional 2014Documento16 páginasSISTEMA OPERACIONAL - ATPS Anhanguera Educacional 2014mmondiniiAinda não há avaliações

- Roteiro de Aula Prática 02 - Teste de Materiais Equipamentos Utilizados em Comandos ElétricosDocumento3 páginasRoteiro de Aula Prática 02 - Teste de Materiais Equipamentos Utilizados em Comandos ElétricosmariaAinda não há avaliações

- Alarm & StatusDocumento21 páginasAlarm & StatusBruno TobiasAinda não há avaliações

- Passo A Passo Servidor - PMM - SeiDocumento29 páginasPasso A Passo Servidor - PMM - SeiCarolVasconcelosAinda não há avaliações

- 60531-354972apostila MatemAtica Financeira Com HP12C Profa. Fabiana Witt EADDocumento21 páginas60531-354972apostila MatemAtica Financeira Com HP12C Profa. Fabiana Witt EADgabbo FernandesAinda não há avaliações

- Balança AnalíticaDocumento3 páginasBalança AnalíticasidesioAinda não há avaliações

- Seminário 5G-Conceitos Básicos-V1-Rev3Documento88 páginasSeminário 5G-Conceitos Básicos-V1-Rev3Joseph NsongoAinda não há avaliações

- Entradas e Saidas ExplicativoDocumento1 páginaEntradas e Saidas ExplicativoSirlene IaneAinda não há avaliações

- Porta Bombom #DiadascriançasDocumento3 páginasPorta Bombom #DiadascriançasClaudia KlugeAinda não há avaliações

- Informática AplicadaDocumento108 páginasInformática Aplicadaperito.veritasAinda não há avaliações

- Universidade Veiga de Almeida Curso de Jornalismo: Uma Grande Reportagem Multimídia (GRM)Documento39 páginasUniversidade Veiga de Almeida Curso de Jornalismo: Uma Grande Reportagem Multimídia (GRM)api-676772816Ainda não há avaliações

- Blockchain e A Perspectiva Tecnológica para A Administração PublicaDocumento16 páginasBlockchain e A Perspectiva Tecnológica para A Administração PublicaNecoAinda não há avaliações

- S10 - Simulado - Revisão Da TentativaDocumento4 páginasS10 - Simulado - Revisão Da TentativaGuilherme RamosAinda não há avaliações

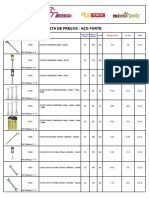

- Aço Forte 02-08Documento15 páginasAço Forte 02-08Evandro ColnagoAinda não há avaliações

- Roleta Vip BruxaoDocumento3 páginasRoleta Vip Bruxaojhonycairu322Ainda não há avaliações

- OBR2015 Gabarito Nivel3Documento12 páginasOBR2015 Gabarito Nivel3caio henriqueAinda não há avaliações

- Questoes Analise de Dados em Linguagem R PDF FreeDocumento11 páginasQuestoes Analise de Dados em Linguagem R PDF FreeRafael RodriguesAinda não há avaliações

- Analista de Contratos - Vaga Implantao Vaga Comercial Verso CadidatoDocumento11 páginasAnalista de Contratos - Vaga Implantao Vaga Comercial Verso CadidatoUlysses BrasileiroAinda não há avaliações

- Aplicações Física Moderna - Computação QuânticaDocumento25 páginasAplicações Física Moderna - Computação QuânticaYan AlefAinda não há avaliações

- Engenharia De: SoftwareDocumento13 páginasEngenharia De: SoftwareJulia SenaAinda não há avaliações

- Retorno ConvDocumento16 páginasRetorno Convtrabalhos_tadsAinda não há avaliações

- Top 10 Tecnologias de BackendDocumento14 páginasTop 10 Tecnologias de BackendWELLINGTON LUIZ SAVIOLIAinda não há avaliações

- Livro de Administração de Sistemas de InformaçãoDocumento150 páginasLivro de Administração de Sistemas de InformaçãoCaroline FirminoAinda não há avaliações

- Manual DiscordDocumento8 páginasManual DiscordBruno Guimarães BorgesAinda não há avaliações

- Monografia IncialDocumento6 páginasMonografia IncialRuben Francisco JoseAinda não há avaliações

- RobertoGodoi-2021 AssociacaoDocumento8 páginasRobertoGodoi-2021 AssociacaoRoberto GodoyAinda não há avaliações

- 22 Passos Simples para Melhorar Os Travamentdos No FL Studio 1Documento23 páginas22 Passos Simples para Melhorar Os Travamentdos No FL Studio 1Gabriel RamosAinda não há avaliações

- Ticketdirect 1Documento3 páginasTicketdirect 1Taylor RobyAinda não há avaliações

- Codificação de DadosDocumento14 páginasCodificação de DadosEdmilson VeigaAinda não há avaliações

- E-Book Introdução Às Tecnologias de Informação e ComunicaçãoDocumento174 páginasE-Book Introdução Às Tecnologias de Informação e ComunicaçãoJakson PiedadeAinda não há avaliações

- Protocolo DeviceNetDocumento30 páginasProtocolo DeviceNetlorentz franklinAinda não há avaliações

- 365 Ideias De Posts Para Ter Um Instagram De Sucesso!No Everand365 Ideias De Posts Para Ter Um Instagram De Sucesso!Ainda não há avaliações

- Liberdade digital: O mais completo manual para empreender na internet e ter resultadosNo EverandLiberdade digital: O mais completo manual para empreender na internet e ter resultadosNota: 5 de 5 estrelas5/5 (10)

- Inteligência artificial: O guia completo para iniciantes sobre o futuro da IANo EverandInteligência artificial: O guia completo para iniciantes sobre o futuro da IANota: 5 de 5 estrelas5/5 (6)

- Inteligência artificial: Como aprendizado de máquina, robótica e automação moldaram nossa sociedadeNo EverandInteligência artificial: Como aprendizado de máquina, robótica e automação moldaram nossa sociedadeNota: 5 de 5 estrelas5/5 (3)

- Consultoria Especializada e Estratégias De Trade De ForexNo EverandConsultoria Especializada e Estratégias De Trade De ForexAinda não há avaliações

- Análise técnica de uma forma simples: Como construir e interpretar gráficos de análise técnica para melhorar a sua actividade comercial onlineNo EverandAnálise técnica de uma forma simples: Como construir e interpretar gráficos de análise técnica para melhorar a sua actividade comercial onlineNota: 4 de 5 estrelas4/5 (4)

- Guia Definitivo Para Dominar o Bitcoin e as CriptomoedasNo EverandGuia Definitivo Para Dominar o Bitcoin e as CriptomoedasNota: 4 de 5 estrelas4/5 (5)

- Python e mercado financeiro: Programação para estudantes, investidores e analistasNo EverandPython e mercado financeiro: Programação para estudantes, investidores e analistasNota: 5 de 5 estrelas5/5 (3)

- Quero ser empreendedor, e agora?: Guia prático para criar sua primeira startupNo EverandQuero ser empreendedor, e agora?: Guia prático para criar sua primeira startupNota: 5 de 5 estrelas5/5 (26)

- Introdução Às Redes De Computadores: Modelos Osi E Tcp/ipNo EverandIntrodução Às Redes De Computadores: Modelos Osi E Tcp/ipAinda não há avaliações

- Análise de Dados para Negócios: Torne-se um Mestre em Análise de DadosNo EverandAnálise de Dados para Negócios: Torne-se um Mestre em Análise de DadosAinda não há avaliações

- Programação Didática com Linguagem CNo EverandProgramação Didática com Linguagem CNota: 3.5 de 5 estrelas3.5/5 (2)

- Segurança Da Informação DescomplicadaNo EverandSegurança Da Informação DescomplicadaAinda não há avaliações

- Legislação De Segurança Do Trabalho: Textos SelecionadosNo EverandLegislação De Segurança Do Trabalho: Textos SelecionadosAinda não há avaliações

- JavaScript: Um Guia para Aprender a Linguagem de Programação JavaScriptNo EverandJavaScript: Um Guia para Aprender a Linguagem de Programação JavaScriptNota: 4.5 de 5 estrelas4.5/5 (4)

- Trading online de uma forma simples: Como aprender o comércio em linha e descobrir as bases para uma negociação bem sucedidaNo EverandTrading online de uma forma simples: Como aprender o comércio em linha e descobrir as bases para uma negociação bem sucedidaNota: 5 de 5 estrelas5/5 (1)

- A lógica do jogo: Recriando clássicos da história dos videogamesNo EverandA lógica do jogo: Recriando clássicos da história dos videogamesAinda não há avaliações