Escolar Documentos

Profissional Documentos

Cultura Documentos

Especifico p1

Enviado por

luizrothTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Especifico p1

Enviado por

luizrothDireitos autorais:

Formatos disponíveis

c O N HE C IME NTO E 5 P E C F I C O r 14. Em relação a ATM, assinale a alternativa INCORRETA.

1. Em relação ao modelo de referência 051, assinale a a) Foi projetado no início da década de 1990.

alternativa INCORRETA. b) O ATM prometia resolver todos os problemas de redes

e telecomunicações do mundo, mesclando voz,

a) A camada física trata da transmissão de bits bruts dados, televisão a cabo e outros meios de

por um canal de comunicação. O projeto da rede

comunicação em um único sistema integrado.

deve garantir que, quando um lado enviar um bit 1, o c) O ATMteve muito mais sucesso que o 051, e agora é

outro lado o receberá com um bit 1, não como um bit

O. amaplamente utilizado dentro do sistema de telefonia.

d) Tendo em vista que as redes ATM são orientadas a

b) A principal tarefa da camada de enlace de dados é conexões, o envio de dados exige primeiro o envio de

transformar um canal de transmissão bruto em uma

uma pacote para configurar a conexão.

linha que pareça livre de erros de transmissão não e) A idéia bãsica por trãs do ATM é transmitir todas as

detectados para a camada de rede. informações em pequenos pacotes de tamanho

c) A camada de rede controla a operação da sub-rede. variável chamados de b/ock.

~ Uma questão fundamental de projeto é determinar a

maneira como os pacotes são roteados da origem 15. Em se tratando do protocolo OSPF, assinale a

até o destino. alternativa INCORRETA.

d) A função básica da camada de transporte é aceitar a) OSPF funciona tranformando o conjunto de dados em

dados da camada acima dela somando em unidades um único pacote a ser transferido, que será submetido

maiores, repassando essas unidades a camada de a um grafo que identificará a melhor rota.

aplicação. b) OSPF funciona tranformando o conjunto de redes,

e) A camada de sessão permite que os usuários de roteadores e linhas reais em um grafo orientado, no

diferentes máquinas estabeleçam sessões entre qual se atribui um custo (distância, retardo etc.).

eles. Uma sessão oferece diversos serviços, c) Com o OSPF, uma conexão serial entre dois

inclusive o controle de diálogo e a sincronização. roteadores é representadapor um par de arcos.

d) O que o OSPF faz fundamentalmente é representar a

2. Em relação ao tomcat 6.0.18, analise o conteúdo a rede real como um grafo e, em seguida, calcular o

seguir e assinale a alternativacorreta. caminho mais curto de cada roteador para outro

roteador.

<Connector port="8443" protocol="HTTP/1.1" e) Muitosdos SAs da Internet são grandes e difíceis de

SSLEnabled="true" maxThreads="150" gerenciar. O OSPF permite que eles sejam divididos

scheme="https" secure="true" keystoreFile="/home/ em áreas numeradas. /

user/.keystore" keystorePass="123456"

clientAuth="false" ssIProtocol="TLS"1> 16. Em relação a BGP, assinale a alternativa INCORRETA.

a) Esse bloco de texto é obrigatório para que o acesso a) Em um único SA, o protocolo de roteamento

ao arquivo de configuração de usuários, seja feito via recomentado na Internet é o OSPF (embora esse não

https (tomcat-user.xml). seja o único em uso). Entre SAs é usado outro

b) Esse bloco de texto é obrigatório para que o acesso I?rotocolo,o BGP (Border Gateway Protocol).

ao arquivo de configuração de novos contextos seja b) E necessárioum protocolo diferente entre SAs porque

feito via https. os objetivos de um protocolo de gateway interior e os

c) Esse bloco de texto permite que o acesso a um de um protocolo de gateway exterior não são os

mesmos.

determinado contexto seja efetuado através do

protocolo https. O mesmo deve ser configurado no c) Tudo que um protocolo de gateway exterior precisa

arquivo server.xml. fazer é escalonar pacotes da forma em que os com

d) Esse bloco de texto controla o acesso de forma prioriadade maior sejam transmitidos primeiro.

autenticada ao arquivo server.xml. d) Do ponto de vista de um roteador BGP, o mundo

e) Essa configuraçãonão é válida para o tomcat. A consiste em SAs e nas linhas que os conectam. Dois

SAs são considerados conectados se existe uma linha

autenticação via protocolo https deve ser configurada entre roteadoresde borda de cada um deles.

apenas no apache ou similares.

e) O BGP é fundamentalmenteum protocolo de vetor de

3. Em relação a pontes em LANs, assinale a alternativa distância, mas é bem diferente da maioria dos outros,

INCORRETA. como o RIP.

a) As LANs podem ser conectadas por dispositivos 17

chamadospontes. . Utilizando o sistema Operaclonal Debian 4.0,

Instalação padrão, português Brasil, assinale a

b) As pontesexaminamos endereçosda camadade alternativa coneta em relação ao que retomará o

enlace de dados para efetuar o roteamento. comando: # nmap -A-sS -O 192.168.1.1 , executado no

c) Tendo em vista que as pontes não têm de examinar terminal. (Obs.: o caractere # representa a execução

o campo de carga útil dos quadros que roteiam, as como root)

pontes podem transportar o Ipv4, o Ipv6 ou a) Somente as portas abertas do determinado IP.

quaisquer outros tipos de pacotes. b) As b/ack-ports do computador especificado pelo IP.

d) As pontes podem contribuir para a segurança da c) Portas ocultas do computador especificado pelo IP.

organização. d) Portas com o serviço executado, versão do softaware

e) Pontes são dispositivos sempre desnecessários para do serviço executado e a versão do sistema

a ligação de LANsdiferentes. operacional.

e) Portas com o serviço executado, versão do softaware

do serviço executado.

8. Em uma rede wireless padrão 802.11b e 802.11g 12. O SAMBA consiste em um software responsável pelo

estão dlsponlvels 11 canais de transmissão. Assinale gerenciamento e compartilhamento de recursos de

a alternativa que NÃO faz parte da freqüência rede, possibilitando que sistemas Windows se

nominal dos canais de 1 a 11. comuniquem com serviços disponibilizados pelo

a) 2.412 Ghz.

b) 2.427 Ghz. correta. --

Llnux. Em relação ao SAMBA, assinale a alternativa

-

c) 2.442 Ghz. -a) Apenas serviços de impre~ão podem ser

d) 2.462 Ghz. compartilhadosnoSAMBA. e:

e) 2.467 Ghz. b) Apenas serviços de compartilhamento de arquivos

estão disponiveis no SAMBA. G

9. Em relação a criptografia de dados MD5,assinale a

alternativa correta. /"

.,. A configuração do SAMBA é feita em um arquivo

chamado smb.conf. I)

ar E uma cnptogràfia que não possui vulnerabilidades. d) Os recursos disponibillzados pelo SAMBA não são

b) Após criptografado, o texto pode ser transformado compativeis com o Windows Vista. ~

novamente no texto que lhe deu origem. e) A configuração do SAMBA pode ser feita apenas por

c) Não é usado pera verificar a integridade de um administradores qué utilizam o sistema Linux, não

arquivo. permitindo acessos rerpotos.

d) É um algoritmode hash de 64 bits unidirecional.

e) O método de verificação é feitopela comparação das 113. Os sistemas operacionais devem fornecer recursos

duas hash. de segurança para garantir o bom funcionamento e a

estabilidade do sistema. Relacionados a segurança

10. Com base na instalação de sistemas operacionais de ~istemas operacion.ais, assinale a alternativa

INCORRETA.

Linux,

a) Umaassinale a alternativa

partição ..c~

com o sistema e arquIvos SWAP a) A confidencialidade dos dados consiste em manter

pode ser utilizada para armazenamento de arquivos os dados dos usuários indisponiveis a outros

e diretórios de usuário. usuários do sistema. C.

b) O diretório raiz de um sistema de arquivos em Linux b) A disponibilidade do sistema consiste em manter o

é o /root. sistema em funcionamento, não permitindo que

c) Utilizamosa pasta /home nar;4n~ar os dados de ninguém perturbe o sistema para deixá-Io inutilizável. -t'-

programas instalad~~~~s. c) A privacidade dos dados pode envolver questões

d) O sistema de arquivos ext3 possibilita nomear legais e morais. ~~

arquivos com até 255 caracteres, sendo 3 caracteres d) A integridade dosãados diz respeito à caracteristica

reservados para a extensão do arquivo. de codificar os dados para que eles não sejam

e) O Linux permite a instalação de ambientes gráficos identificados pelos demais usuários do sistema. b ~-

para facilitar o uso e administração do computador e) A autenticação dos usuários consiste em identificar

como, por exemplo, o GNOME,KDEe o XWINDOW. qual é o usuário que se conecta a um computador e

quais recursos estão disponiveis para este usuário.

11. Em relação aos serviços de impressão gerenciados

pelo Sistema Operacional, analise as assertivas e 114. Em um Sistema ODeracional de Redes, podemos

assinale a alternativa que aponta as corretas. definir pOflticas de segurança para os dados que

entram e saem pela rede onde estam os conectados.

I. Para imprimir um arquivo, um processo precisa I Baseados nas pollticas de segurança, assinale a

armazenar o arquivo a ser Impresso no diretório I i'lternativa correta.

de spool. k'- a) Um Firewall consiste em um . are

11. O CUPS (Common Unix System Printing) é um capaz de e" s vlrus dos computadoresdos

gerenciador de impressão que permite o . conectados na rede.'&

gerenclamento de impressoras utilizando b) Com o IPTABLES,pode-se analisar o cabeçalho

serviços web (HTTP). (header) dos pacotes transmitidos e tomar decisões

11I. O gerenclador de impressão LPRng permite o sobre os destinos destes pacotes.

redirecionamento dinãmico de filas de impressão, c) Um Firewall é um dis .. e hardware que limita

gerenclamento de diversas impressoras em fila e a veloci municação entre os computadores

suspensão automática de trabalhos de Impressão. d e e a internet. E.-

IV. Entre os servidores de impressão CUPS e LPRng, d) O Firewall geralmente é utilizado para ajudar a

apenas o CUPS apresenta-se dlsponlvel na forma impedir que redes de computadores ou

gratuita e código-fonte aberto. O LPRng é um computadores pessoais sejam utilizados por pessoas

não autorizadas.

software proprietário que pode ser instalado em

sistemas Llnux. e) O IPTABLES n- .. olfticas de

a) Apenas I, 11e IV.

segur a que pacotesde dados transmitidos

b) Apenas I, 11e 11I. m recebidos ou recusados. 6

c) Apenas 11Ie IV. 15. Entre os comandos disponlveis para a manipulação e

d) Apenas I e 11. configuração do IPTABLES, assinale a alternativa

e) 1,11,111 e IV. INCORRETA.

a) O comando -I é utilizado para inserir uma nova regra

entre as regras ja existentes no firewal'.

b) O comando -L é utilizado para substituir uma regra

no firewall.

c) O comando -A permite atualiza uma regra já

existente no firewall.

d) O comando-N cria uma nova regra contendo um

nome.

e) O comando-H é utilizadoparase acessara ajudado

IPTABLES.

Você também pode gostar

- Copa Do Mundo FIFA 2014 - Oportunidades para o Setor de Tecnologia Da InformaçãoDocumento8 páginasCopa Do Mundo FIFA 2014 - Oportunidades para o Setor de Tecnologia Da InformaçãoluizrothAinda não há avaliações

- Especifico p1Documento2 páginasEspecifico p1luizrothAinda não há avaliações

- Conhec GeraisDocumento2 páginasConhec GeraisluizrothAinda não há avaliações

- Ingles e MatemáticaDocumento2 páginasIngles e MatemáticaluizrothAinda não há avaliações

- Conhec GeraisDocumento2 páginasConhec GeraisluizrothAinda não há avaliações

- Ingles e MatemáticaDocumento2 páginasIngles e MatemáticaluizrothAinda não há avaliações

- Mojuba RPGDocumento185 páginasMojuba RPGPato 07Ainda não há avaliações

- Relatorio Coluna WinogradskyDocumento6 páginasRelatorio Coluna WinogradskyBeatrizMattiuzzo100% (1)

- Nomenclatura de Hidrocarbonetos 134 Quest - EsDocumento31 páginasNomenclatura de Hidrocarbonetos 134 Quest - EsVíctor JuliaoAinda não há avaliações

- Casas Típicas de PortugalDocumento10 páginasCasas Típicas de PortugalJoana ValenteAinda não há avaliações

- ResumoDocumento12 páginasResumoEUCILENE NUNES DA SILVAAinda não há avaliações

- Apostila - Tensões No SoloDocumento31 páginasApostila - Tensões No SoloJeferson LuizAinda não há avaliações

- Apostila Aeronáutica Eaoear 2018 Engenharia Eletrônica - 2 VolumesDocumento2 páginasApostila Aeronáutica Eaoear 2018 Engenharia Eletrônica - 2 VolumesMIxdigitalAinda não há avaliações

- Livro TerraBrasil 2014Documento515 páginasLivro TerraBrasil 2014Daniel PinheiroAinda não há avaliações

- Atividade 2 Educação em Lugares Fora Da Ecola 3Documento2 páginasAtividade 2 Educação em Lugares Fora Da Ecola 3Luciano José DA Cruz33% (3)

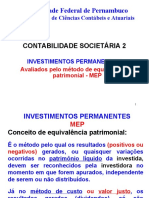

- Aula 2 Investimentos Permanentes MepDocumento56 páginasAula 2 Investimentos Permanentes MepADRIANO TRINDADEAinda não há avaliações

- Edital PM SP Tenente SaudeDocumento82 páginasEdital PM SP Tenente Saudeandre almeidaAinda não há avaliações

- A Antena de Telefonia Celular e o CâncerDocumento6 páginasA Antena de Telefonia Celular e o CâncerCarol CostaAinda não há avaliações

- Circular CL 21 - Novos Relés Eletrônicos Temporizadores RTW17Documento4 páginasCircular CL 21 - Novos Relés Eletrônicos Temporizadores RTW17Mateus Manoel CarvalhoAinda não há avaliações

- ECG - ResumoDocumento14 páginasECG - ResumoNuno NogueiraAinda não há avaliações

- Dissertacao CintiaVedovello Ed Revisada PDFDocumento406 páginasDissertacao CintiaVedovello Ed Revisada PDFRodrigo Leite Ferreira100% (1)

- O Medicamento Como Mercadoria Simbólica PDFDocumento3 páginasO Medicamento Como Mercadoria Simbólica PDFAlessi FerreiraAinda não há avaliações

- ContrachequeDocumento1 páginaContrachequeMony KellyAinda não há avaliações

- 2021 Ativ 01 05 de NovembroDocumento4 páginas2021 Ativ 01 05 de NovembroNatália SilvaAinda não há avaliações

- 1253 Esteira Athletic Speedy 2Documento8 páginas1253 Esteira Athletic Speedy 2Hernan Copa50% (2)

- Spaece-Mat-5º-Bl 2-1Documento7 páginasSpaece-Mat-5º-Bl 2-1José Fernandes FernandesAinda não há avaliações

- Apostila Lorena Silva Fibra de VidroDocumento9 páginasApostila Lorena Silva Fibra de VidroFrancilon Dias67% (3)

- Fispq Acido SulfuricoDocumento14 páginasFispq Acido SulfuricoMarllon Boamorte LobatoAinda não há avaliações

- Especificação GP135 - 155VXDocumento4 páginasEspecificação GP135 - 155VXkeifferAinda não há avaliações

- Deus e o Diabo Na Terra Do SolDocumento2 páginasDeus e o Diabo Na Terra Do SolRennan OliveiraAinda não há avaliações

- A Semiótica de PeirceDocumento4 páginasA Semiótica de PeirceJuscelino Alves de OliveiraAinda não há avaliações

- NBR 6024 - Numeracao Progressiva de SecoesDocumento2 páginasNBR 6024 - Numeracao Progressiva de Secoesjuan sebastian cameroAinda não há avaliações

- Sum Rio CTU22Documento12 páginasSum Rio CTU22Eduardo MullerAinda não há avaliações

- 4PAula1 PDFDocumento287 páginas4PAula1 PDFSandro QuirinoAinda não há avaliações

- Geradores de Função JUNCE KKmoon DANIU RUIDENG JUNTEK FELLTECH Mhs5200 Fy3200 Jds6600 Fy6600Documento5 páginasGeradores de Função JUNCE KKmoon DANIU RUIDENG JUNTEK FELLTECH Mhs5200 Fy3200 Jds6600 Fy6600apocalipc75% (4)

- Aula 10 - Fundamento de Lógica Booleana PDFDocumento20 páginasAula 10 - Fundamento de Lógica Booleana PDFEduardo CaioAinda não há avaliações