Escolar Documentos

Profissional Documentos

Cultura Documentos

TPM1 - Trabalho Prático Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque Cibernético

Enviado por

jhonatan gustavo lopes de oliveiraTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

TPM1 - Trabalho Prático Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque Cibernético

Enviado por

jhonatan gustavo lopes de oliveiraDireitos autorais:

Formatos disponíveis

2024-1A - Bootcamp Analista de Ataque Ciberné co Ques onários TPM1 - Trabalho Prá co do Módulo 1

Página inicial TPM1 - Trabalho Prá co do Módulo 1 Detalhes do envio:

Conta

Notas

Entrega 23 jan em 21:00 Pontos 30 Perguntas 15 Disponível até 23 jan em 21:00 Limite de tempo Nenhum 6

Tempo:

minutos

Painel

Instruções Pontuação atual: 26 de 30

Pontuação

Disciplinas 26 de 30

man da:

Calendário

23

Caixa de

entrada

Ajuda

Libras

Reserve um tempo para realizar a a vidade, leia as orientações e enunciados com atenção. Em caso de dúvidas u lize o Fórum de Dúvidas.

Para iniciá-lo clique em "Fazer teste". Você tem somente uma tenta va e não há limite de tempo definido para realizá-lo. Caso precise interromper a a vidade, apenas deixe a página e, ao retornar, clique em "Retomar teste".

Clique em "Enviar teste" somente quando você concluí-lo. Antes de enviar confira todas as questões. E Caso o teste seja iniciado, e não enviado até o final do prazo de entrega, a plataforma enviará a tenta va não finalizada automa camente, independentemente do

progresso no teste. Fique atento(a) ao seu teste e ao prazo final, pois novas tenta vas só serão concedidas devido às questões médicas.

O gabarito será disponibilizado a par r de sexta-feira, 26/01/2024, às 23h59.

O arquivo abaixo contém o enunciado do trabalho prá co. Confira agora:

Enunciado do Trabalho Prá co – Módulo 1 - Analista de Ataque Ciberné co.pdf

Bons estudos!

Atenciosamente,

Equipe XP Educação

Este teste foi indisponível 23 jan em 21:00.

Histórico de tenta vas

Tenta va Tempo Pontuação

MAIS RECENTE Tenta va 1 6 minutos 26 de 30

Pontuação deste teste: 26 de 30

Enviado 22 jan em 23:29

Esta tenta va levou 6 minutos.

Pergunta 1 2 / 2 pts

Um hacker é co está planejando fazer um teste de invasão dentro de uma rede local do cliente. Ele irá u lizar um computador conectado à rede local fornecido pelo cliente para realizar esse teste. Como parte

desse teste, ele irá capturar e inves gar o tráfego de rede local.

Qual ferramenta esse hacker pode usar para essa captura?

WinSCP.

Correto!

Wireshark.

nmap.

ifconfig.

Pergunta 2 2 / 2 pts

Além de Disponibilidade e Integridade, qual é o terceiro pilar de segurança da informação?

Auten cidade.

Não-repúdio.

Completude.

Correto!

Confidencialidade.

Pergunta 3 2 / 2 pts

Qual opção sobre um Blue Team está CORRETA?

U liza Ethical Hacking.

Executa testes Black Box.

Correto!

Cria, implanta e monitora controles para evitar ataques.

Explora vulnerabilidades ( sicas e lógicas).

Pergunta 4 2 / 2 pts

Execute os seguintes passos abaixo e aponte a resposta CORRETA:

I. Logue na máquina atacante com o usuário atacante.

II. Execute o comando echo teste > /root/teste.txt

Será exibido na tela a palavra teste.

Correto!

Será retornado permissão negada, pois o usuário atacante não tem acesso ao diretório de root.

Será escrito teste no arquivo /root/teste.txt.

Será escrito no log do sistema a palavra teste.

Pergunta 5 2 / 2 pts

Você trabalha no escritório de uma grande companhia e recebe um telefonema de uma pessoa dizendo ser do Helpdesk. Ela pede para que você lhe diga sua senha.

Que po de ameaça é esta?

Ameaça organizacional.

Correto!

Engenharia social.

Ameaça natural.

Engenharia digital.

Pergunta 6 2 / 2 pts

Qual das opções sobre um Red Team está CORRETA?

Faz toda a inves gação através de metodologia forense.

Gerencia e realiza todo o controle de danos.

Realiza treinamento de conscien zação de segurança.

Correto!

Atua sempre com permissão prévia (escrita) ou contrato.

Pergunta 7 2 / 2 pts

Logue em uma das máquinas (AWS ou máquina virtualizada localmente) e execute o seguinte comando: “tcpdump –i lo”.

Após analisar o tráfego por 1 minuto, é CORRETO afirmar que foram capturados vários pacotes da porta 22?

Correto!

Falso.

Verdadeiro.

Pergunta 8 2 / 2 pts

Qual comando u lizar para instalar programas no Linux, através do Terminal?

get install “nome-do-programa”

sudo install “nome-do-programa”

Correto!

sudo apt install “nome-do-programa”

Install programs “nome-do-programa”

Pergunta 9 2 / 2 pts

O modelo OSI (Open Systems Interconnec on) é composto de sete camadas de comunicação, cada uma com uma finalidade específica. Qual das opções NÃO faz parte deste modelo?

Transporte.

Correto!

Internet.

Rede.

Aplicação.

Pergunta 10 2 / 2 pts

Qual a vo de segurança é responsável por filtrar o tráfego na camada de rede?

Roteador Wi-Fi.

VPN – Virtual Private Network.

Correto!

Firewall.

IPS – Intrusion Preven on System.

Pergunta 11 0 / 2 pts

Após a análise da imagem abaixo, é CORRETO afirmar que:

Trata-se de um arquivo pertencente ao root.

Você respondeu

Trata-se de um diretório com privilégios de escrita (w) para o grupo root.

Resposta correta

Trata-se de um diretório pertencente ao root.

Trata-se de um diretório com privilégios de escrita (w) para outros.

Pergunta 12 2 / 2 pts

Um Pentester está realizando uma varredura no ambiente de rede de seu cliente com uma ferramenta. Essa ferramenta tem as seguintes propriedades:

- Ela usa uma classificação para mostrar o impacto de uma vulnerabilidade.

- Ela detecta todos os pos de vulnerabilidades em vários sistemas operacionais, como Windows, Linux e MacOS.

- Ela é capaz de detectar bots, cavalos de troia e outros malwares que podem ser instalados em computadores conectados à rede.

Qual é o nome da ferramenta que o Pentester está usando?

nslookup.

Correto!

nessus.

nmap

nc (Netcat).

Pergunta 13 2 / 2 pts

Um hacker obteve acesso a um servidor Web e conseguiu visualizar o conteúdo de um banco de dados contendo números de cartão de crédito de clientes.

Qual princípio da confiabilidade da informação foi violado neste caso?

Irretratabilidade.

Integridade.

Disponibilidade.

Correto!

Confidencialidade.

Pergunta 14 2 / 2 pts

Você está preparando seu ambiente para realizar um teste de invasão na rede local.

Qual comando do Linux você u lizará para mostrar as informações da rede, incluindo o MAC Address do seu adaptador de rede?

ls -la.

grep.

cat.

Correto!

Ifconfig.

Pergunta 15 0 / 2 pts

Analise a figura abaixo re rada do Wireshark, o que ela demonstra?

Você respondeu

Que após o Handshake ICMP, foi executado um comando de ping.

Que após o Handshake SYN, foram coletados dados de usuários de rede.

Resposta correta

Que após o Handshake TCP, foram coletados usuário e senha de acesso.

Que após o Handshake UDP, foi acessado um arquivo de vídeo.

Pontuação do teste: 26 de 30

Anterior Próximo

Você também pode gostar

- Planilha de Estudos TJ SP ValendoDocumento80 páginasPlanilha de Estudos TJ SP ValendoLara AlvesAinda não há avaliações

- Programação SQL IntermediarioDocumento36 páginasProgramação SQL IntermediarioRodrigo Salomão0% (1)

- Simulados EconomiaDocumento38 páginasSimulados EconomiaGabriel LuzaAinda não há avaliações

- Desafio Do Módulo 4Documento9 páginasDesafio Do Módulo 4Alex SilvaAinda não há avaliações

- Curso Tecnico em Automacao Industrial Algoritmo e ProgramaçãoDocumento148 páginasCurso Tecnico em Automacao Industrial Algoritmo e ProgramaçãoLuiz SalimAinda não há avaliações

- Prova Discursiva Arquiterura de Computadores UninterDocumento3 páginasProva Discursiva Arquiterura de Computadores UninterDimas GuerreiroAinda não há avaliações

- Linha BR Versão 2: Manual Técnico BRTDocumento33 páginasLinha BR Versão 2: Manual Técnico BRTaguinaldo alvesAinda não há avaliações

- Plano de Estudos Aprovacao Agil - Tecnico TRE 2019Documento7 páginasPlano de Estudos Aprovacao Agil - Tecnico TRE 2019RodrigoAinda não há avaliações

- IDT04 - Exercícios de Fixação de IDT - 2023-7B - Projeto Aplicado - DANDocumento1 páginaIDT04 - Exercícios de Fixação de IDT - 2023-7B - Projeto Aplicado - DANHugoAlvesAinda não há avaliações

- Prova de Java EletronicaDocumento20 páginasProva de Java Eletronicanelsonsl18Ainda não há avaliações

- DESM1 - Desafio Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaDESM1 - Desafio Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- TPM3 - Trabalho Prático Do Módulo 3 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaTPM3 - Trabalho Prático Do Módulo 3 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- TPM1 - Trabalho Prático Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa CibernéticaDocumento1 páginaTPM1 - Trabalho Prático Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa Cibernéticajhonatan gustavo lopes de oliveiraAinda não há avaliações

- DESM2 - Desafio Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaDESM2 - Desafio Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- TPM2 - Trabalho Prático Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaTPM2 - Trabalho Prático Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- Avaliação Escrita - AV1 - Termodinâmica - MEC.5N1 - TermodinâmicaDocumento1 páginaAvaliação Escrita - AV1 - Termodinâmica - MEC.5N1 - TermodinâmicaPriscila OgawaAinda não há avaliações

- DESM1 - Desafio Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa CibernéticaDocumento1 páginaDESM1 - Desafio Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa Cibernéticajhonatan gustavo lopes de oliveiraAinda não há avaliações

- REP2M2 - Atividade de Reposição Da Segunda Aula - Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaREP2M2 - Atividade de Reposição Da Segunda Aula - Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- Atividade 2 - Gerenciamento de ProjetosDocumento1 páginaAtividade 2 - Gerenciamento de ProjetosJessica PereiraAinda não há avaliações

- Segunda ProvaDocumento1 páginaSegunda Provaluizapereirafonseca.comAinda não há avaliações

- M1a - ProntoDocumento1 páginaM1a - ProntoIan FariaAinda não há avaliações

- Prova Presencial - Cultura e Sociedade BDocumento1 páginaProva Presencial - Cultura e Sociedade BSamuel AchillesAinda não há avaliações

- M11b - ProntoDocumento1 páginaM11b - ProntoIan FariaAinda não há avaliações

- Primeira Prova - GeoprocessamentoDocumento1 páginaPrimeira Prova - GeoprocessamentoAdely DeboraAinda não há avaliações

- REVISÃO SOCIOLOGIA PARA A PROV - Estuda - Com ENEM - O Maior Site de Questões para o ENEM e Vestibulares Do BrasilDocumento1 páginaREVISÃO SOCIOLOGIA PARA A PROV - Estuda - Com ENEM - O Maior Site de Questões para o ENEM e Vestibulares Do BrasilJoão PedroAinda não há avaliações

- Questionário Unidade I (2016 - 2)Documento4 páginasQuestionário Unidade I (2016 - 2)Marcos AlexandreAinda não há avaliações

- Avaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 1Documento10 páginasAvaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 1Pablo RodriguesAinda não há avaliações

- PROVA ONLINE 24 - 10 - 2020 - 04 - A Psicanálise Na Cena Do Crime (2020)Documento2 páginasPROVA ONLINE 24 - 10 - 2020 - 04 - A Psicanálise Na Cena Do Crime (2020)Luan RosárioAinda não há avaliações

- Ava1 Fisica 1 2023Documento2 páginasAva1 Fisica 1 2023Matheus coutoAinda não há avaliações

- Prova Eletrônica - Probabilidade e Estatística Tentativa 2Documento8 páginasProva Eletrônica - Probabilidade e Estatística Tentativa 2PedroAinda não há avaliações

- Avaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 2Documento10 páginasAvaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 2Pablo RodriguesAinda não há avaliações

- Teste - Primeira Prova ON LINEDocumento1 páginaTeste - Primeira Prova ON LINEAdely DeboraAinda não há avaliações

- Ava2 Mecanica Uva UnijorgeDocumento2 páginasAva2 Mecanica Uva UnijorgeMatheus coutoAinda não há avaliações

- Roteiro de Estudos: Gestão de ProcessosDocumento2 páginasRoteiro de Estudos: Gestão de ProcessosPamela RibeiroAinda não há avaliações

- Ava2 Fisica 1 2023Documento2 páginasAva2 Fisica 1 2023Matheus coutoAinda não há avaliações

- U3S2 - Maq Fluxo Atividade de Aprendizagem OkDocumento4 páginasU3S2 - Maq Fluxo Atividade de Aprendizagem OkFábio DesuóAinda não há avaliações

- Ava1 Mecanica Uva UnijorgeDocumento3 páginasAva1 Mecanica Uva UnijorgeMatheus coutoAinda não há avaliações

- QuaresmaDocumento1 páginaQuaresmamarcosgodinho781Ainda não há avaliações

- Segunda Prova ON LINE - Métodos Quantitativos Aplicados À Administração - 2020 - 2Documento10 páginasSegunda Prova ON LINE - Métodos Quantitativos Aplicados À Administração - 2020 - 2Mariana MatosAinda não há avaliações

- Q03 - Questionário 03 - 2022B - Geometria Analítica e Álgebra Linear (58168) - Eng. Ambiental e SanitáriaDocumento3 páginasQ03 - Questionário 03 - 2022B - Geometria Analítica e Álgebra Linear (58168) - Eng. Ambiental e SanitáriaHábitos & PrincípiosAinda não há avaliações

- FWD Fenômenos - Fenômenos de Transporte IDocumento35 páginasFWD Fenômenos - Fenômenos de Transporte IJessica MoreiraAinda não há avaliações

- Sistema de Avaliação Do Processo de Ensino Fapsi 2021Documento3 páginasSistema de Avaliação Do Processo de Ensino Fapsi 2021Larissa Amorim BorgesAinda não há avaliações

- Prova Sub P2 - 07 - 12 A 11 - 12 - 2021 - QUA - Mecânica Dos Sólidos IIDocumento1 páginaProva Sub P2 - 07 - 12 A 11 - 12 - 2021 - QUA - Mecânica Dos Sólidos IIRodrigo SaidAinda não há avaliações

- REDAÇÃO Assistente AdministrativoDocumento4 páginasREDAÇÃO Assistente AdministrativoLucas AlegarioAinda não há avaliações

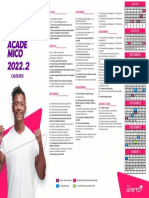

- Calendário Acadêmico - Uniftc - Calouros - 2022.2Documento1 páginaCalendário Acadêmico - Uniftc - Calouros - 2022.2João de BarrosAinda não há avaliações

- Prova P2 - de 01 A 06-12-2021 - QUI - Hidrologia AplicadaDocumento1 páginaProva P2 - de 01 A 06-12-2021 - QUI - Hidrologia AplicadaJunior RosaAinda não há avaliações

- Cronograma de Estudos CPA 20Documento1 páginaCronograma de Estudos CPA 20JS ENGENHARIAAinda não há avaliações

- Matexfunction PDFDocumento2 páginasMatexfunction PDFVanessa Menezes TheodoroAinda não há avaliações

- Orientacoes AcveDocumento5 páginasOrientacoes AcveMarcelo NevesAinda não há avaliações

- Plano de Curso Anual - 2024 - 2º Série FísicaDocumento4 páginasPlano de Curso Anual - 2024 - 2º Série Físicapaula.50088645Ainda não há avaliações

- Ava1 Calc 1 2023Documento3 páginasAva1 Calc 1 2023Matheus coutoAinda não há avaliações

- Plano de Estudos - Mpu (Anal Gest Púb)Documento7 páginasPlano de Estudos - Mpu (Anal Gest Púb)Bemdinelli DuduAinda não há avaliações

- Curso CPS-IT ESSENTIALS 2021 - Teste Do Capítulo 3 - Revisão Da Tentativa - PDF - Modelo OSI - Rede de ComputadoresDocumento1 páginaCurso CPS-IT ESSENTIALS 2021 - Teste Do Capítulo 3 - Revisão Da Tentativa - PDF - Modelo OSI - Rede de ComputadoresPedro GonczAinda não há avaliações

- Uma Visão Do Método 3.1Documento13 páginasUma Visão Do Método 3.1Robson SantanaAinda não há avaliações

- Nep Núcleo Educacional Piaget: 5689 Eduardo Carnielli Barbosa Ensino Fundamental 8º Ano MA 10Documento1 páginaNep Núcleo Educacional Piaget: 5689 Eduardo Carnielli Barbosa Ensino Fundamental 8º Ano MA 10pxyjc8xvhtAinda não há avaliações

- UNIP DS DESENVOLVIMENTO SUSTENTAVEL Questionário Unidade IDocumento8 páginasUNIP DS DESENVOLVIMENTO SUSTENTAVEL Questionário Unidade Ieng.unip24Ainda não há avaliações

- Atividade Objetiva 02 - 07 - Estatística Geral - Teoria e AplicaçõesDocumento3 páginasAtividade Objetiva 02 - 07 - Estatística Geral - Teoria e Aplicaçõesleticiacarmo.nl100% (1)

- Relatório Satisfação ColaboradoresDocumento8 páginasRelatório Satisfação ColaboradoresMachisso Montgomery SilvérioAinda não há avaliações

- INFORGRÁFICODocumento1 páginaINFORGRÁFICOanacardosocapturAinda não há avaliações

- Relatorio 4Documento1 páginaRelatorio 4Loli PopAinda não há avaliações

- B - CalendarioDocumento3 páginasB - CalendarioFRANÇA CONSTRUTORAAinda não há avaliações

- 90 Dicas VBDocumento52 páginas90 Dicas VBEvandro Guimarães Demuth100% (3)

- 0077MNDocumento50 páginas0077MNRafael FerreiraAinda não há avaliações

- Curso de Redes Laercio VasconcelosDocumento127 páginasCurso de Redes Laercio VasconcelosMarcelo Espíndola de MeloAinda não há avaliações

- Manual Elix PortuguesDocumento480 páginasManual Elix PortuguesEletro BAinda não há avaliações

- JPA - PersistenciaDocumento121 páginasJPA - PersistenciaSting SilvaAinda não há avaliações

- Manual Catracas InnerDocumento102 páginasManual Catracas InnerSigma SystemAinda não há avaliações

- Norma ANSI - TIA - EIA-568-ADocumento4 páginasNorma ANSI - TIA - EIA-568-ARe MenegaAinda não há avaliações

- Gilberto S. de Oliveira - Algoritmos IDocumento3 páginasGilberto S. de Oliveira - Algoritmos IJoabe BarbosaAinda não há avaliações

- Biblioteca StdlibDocumento33 páginasBiblioteca StdlibTeotonio AraujoAinda não há avaliações

- Tinkercad - EDERDocumento7 páginasTinkercad - EDERHenrique RossiAinda não há avaliações

- Manual Instala o SafeSign 3.0.101 - Janeiro - 2016Documento10 páginasManual Instala o SafeSign 3.0.101 - Janeiro - 2016Geraldo LopesAinda não há avaliações

- Catalogo 2010 de Circuitos IntegradosDocumento106 páginasCatalogo 2010 de Circuitos IntegradosLibra Tolen SanAinda não há avaliações

- 2300HS PSCDocumento74 páginas2300HS PSCBiotronica Assis TecAinda não há avaliações

- Metaltex - CTD6Documento2 páginasMetaltex - CTD6rogeriofcrealAinda não há avaliações

- Cef Instalacao M MicrocomputadoresDocumento6 páginasCef Instalacao M MicrocomputadoresforkmanAinda não há avaliações

- Exercicios TICs-Maria AlbertinaDocumento4 páginasExercicios TICs-Maria AlbertinaOilen ServiceAinda não há avaliações

- Rdazzi,+212846 2 Ajuste NumeracaoDocumento5 páginasRdazzi,+212846 2 Ajuste NumeracaoJoy BoyAinda não há avaliações

- Estudo Dirigido Prova Final Estrutura de Dados IIDocumento3 páginasEstudo Dirigido Prova Final Estrutura de Dados IIEdison Souza Duarte JuniorAinda não há avaliações

- Skyhawk 3 5 hddDS1902 7 1711BR PT - BRDocumento3 páginasSkyhawk 3 5 hddDS1902 7 1711BR PT - BReder munhozAinda não há avaliações

- JBL - Quantum 400 - Owner's Manual - BT-BRDocumento14 páginasJBL - Quantum 400 - Owner's Manual - BT-BRGABRIEL PintoAinda não há avaliações

- Manual NVD 1404 1408 1416 Português 2Documento125 páginasManual NVD 1404 1408 1416 Português 2MocaAinda não há avaliações

- 03-04 Sistemas de Gerenciamento de Banco de DadosDocumento22 páginas03-04 Sistemas de Gerenciamento de Banco de DadosleromualAinda não há avaliações

- UFCD 0809 Programação em CC++ Í - Fundamentos - ÍndiceDocumento6 páginasUFCD 0809 Programação em CC++ Í - Fundamentos - ÍndiceMANUAIS FORMAÇÃO0% (1)

- Informatica 2hdughidDocumento9 páginasInformatica 2hdughidHACKER LOPES10Ainda não há avaliações

- Portfolio - Algoritmos e Estrutura de DadosDocumento8 páginasPortfolio - Algoritmos e Estrutura de DadosguixcontactAinda não há avaliações

- Paragon Hard Disk Manager 15 PDFDocumento4 páginasParagon Hard Disk Manager 15 PDFJrrj InfoeletroAinda não há avaliações