Escolar Documentos

Profissional Documentos

Cultura Documentos

TPM1 - Trabalho Prático Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa Cibernética

Enviado por

jhonatan gustavo lopes de oliveiraTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

TPM1 - Trabalho Prático Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa Cibernética

Enviado por

jhonatan gustavo lopes de oliveiraDireitos autorais:

Formatos disponíveis

2024-2A - Bootcamp Analista de Defesa Ciberné ca Ques onários TPM1 - Trabalho Prá co do Módulo 1

Página inicial TPM1 - Trabalho Prá co do Módulo 1 Detalhes do envio:

Conta

Pessoas

Entrega 27 fev em 21:00 Pontos 30 Perguntas 15 Disponível até 27 fev em 21:00 Limite de tempo Nenhum 4

Tempo:

minutos

Painel

Instruções Pontuação atual: 28 de 30

Pontuação

Disciplinas 28 de 30

man da:

Calendário

Caixa de

entrada

Ajuda

Libras

Reserve um tempo para realizar a a vidade, leia as orientações e enunciados com atenção. Em caso de dúvidas u lize o Fórum de Dúvidas.

Para iniciá-lo clique em "Fazer teste". Você tem somente uma tenta va e não há limite de tempo definido para realizá-lo. Caso precise interromper a a vidade, apenas deixe a página e, ao retornar, clique em "Retomar teste".

Clique em "Enviar teste" somente quando você concluí-lo. Antes de enviar confira todas as questões. E Caso o teste seja iniciado, e não enviado até o final do prazo de entrega, a plataforma enviará a tenta va não finalizada automa camente, independentemente do

progresso no teste. Fique atento(a) ao seu teste e ao prazo final, pois novas tenta vas só serão concedidas devido às questões médicas.

O gabarito será disponibilizado a par r de sexta-feira, 01/03/2024, às 23h59.

O arquivo abaixo contém o enunciado do trabalho prá co. Confira agora:

Enunciado do Trabalho Prá co - Módulo 1 - Bootcamp Analista de Defesa Ciberné ca.pdf

Bons estudos!

Atenciosamente,

Equipe XP Educação

Este teste foi indisponível 27 fev em 21:00.

Histórico de tenta vas

Tenta va Tempo Pontuação

MAIS RECENTE Tenta va 1 4 minutos 28 de 30

Pontuação deste teste: 28 de 30

Enviado 26 fev em 23:24

Esta tenta va levou 4 minutos.

Pergunta 1 2 / 2 pts

Quais são os integrantes da Tríade CIA:

Caráter, integridade e atenção.

Hardware, So ware e pessoas.

Pessoas, processos e tecnologia.

Correto!

Confidencialidade, integridade e disponibilidade.

Pergunta 2 2 / 2 pts

Leia atentamente as duas frases abaixo:

I. Garan r a tríade CIA é uma arte e, portanto, não há a necessidade de dados e fatos.

II. Deve-se desenvolver o maior número possível de indicadores. Eles não precisam estar conectados com os obje vos do processo ou da empresa.

Sobre elas, é possível afirmar:

Apenas a primeira frase está correta.

Apenas a segunda frase está correta.

Correto!

As duas frases estão incorretas.

As duas frases estão corretas.

Pergunta 3 2 / 2 pts

Leia atentamente as frases abaixo:

I. O FCS deve ser escrito em linguagem técnica e desconectado do negócio.

II. Deve-se determinar o maior número possível de indicadores, mesmo aqueles que não tenham relevância.

III. É uma prá ca recomendável definir indicadores cujas regras não sejam explícitas e divulgadas.

Sobre elas, é possível afirmar:

Duas frases são incorretas.

Correto!

Todas são incorretas.

Uma frase é incorreta.

Todas são corretas.

Pergunta 4 2 / 2 pts

Qual etapa NÃO faz parte do PDCA?

Planejar as ações para melhorar o serviço.

Correto!

Validar a polí ca.

Implantar as ações.

Analisar os resultados.

Pergunta 5 2 / 2 pts

Qual é o foco principal do CSIRT?

Correto!

Resposta aos incidentes.

Suporte técnico.

Atendimento de dúvidas.

Treinamento dos usuários.

CSIRT – Computer Security Incident Response Team.

Pergunta 6 2 / 2 pts

Os serviços do CSIRT podem ser classificados em, EXCETO:

Proa vos.

Rea vos.

Gerenciamento da qualidade da segurança.

Correto!

Atendimento de requisições.

Pergunta 7 2 / 2 pts

Qual é o foco do NOC?

Correto!

Gerenciamento centralizado das redes de dados de uma organização.

Treinamento de segurança da informação.

Análise de vulnerabilidades de segurança.

Tratamento de incidentes de segurança.

Pergunta 8 2 / 2 pts

É CORRETO afirmar sobre o registro das informações no incidente, EXCETO:

Deve-se armazenar as informações dos clientes.

Deve-se registrar o sla de atendimento.

Deve-se garan r a veracidade e a qualidade das informações.

Correto!

Deve-se descartar o histórico das alterações do chamado.

Pergunta 9 2 / 2 pts

É INCORRETO afirmar sobre o registro das informações em um incidente:

A forma de registro deve ser, dentro do possível, padronizada.

Deve-se buscar a centralização do acesso às informações.

Correto!

É importante adicionar informações redundantes.

O linguajar deve ser simples e direto.

Pergunta 10 0 / 2 pts

É INCORRETO afirmar que:

Resposta correta

O SOC atua principalmente como estrutura sênior de apoio ao CSIRT.

A atuação do SOC é fortemente apoiada em procedimentos.

A missão do SOC direciona seus obje vos e serviços.

Você respondeu

Ele atua nas fases iniciais do processo de incidentes.

Pergunta 11 2 / 2 pts

O que é vulnerabilidade?

Correto!

Uma fraqueza que pode ser explorada por uma ou mais ameaças.

Probabilidade de exposição ou perda resultante de uma vulnerabilidade sendo explorada por uma ameaça.

Um evento ou circunstância com potencial para impactar nega vamente o ambiente de TI.

Impacto: A exposição de um dos princípios listados anteriormente a par r da exploração de uma vulnerabilidade por uma ameaça.

Pergunta 12 2 / 2 pts

Não é bene cio da ISO 27001:

Melhoria na proteção dos a vos de informação contra ameaças e vulnerabilidades.

Correto!

Implantar as melhores prá cas para a gestão de projetos.

Melhoria na gestão de riscos e tomada de decisões informadas.

Aumento da resiliência e pron dão para lidar com incidentes de segurança.

Pergunta 13 2 / 2 pts

Qual conceito está correto em relação à ISO27005?

A ISO27005 fornece diretrizes detalhadas sobre os controles de segurança da informação

A ISO27005 fornece um SGSI estruturado e baseado no ciclo PDCA.

A ISO27005 estabelece os requisitos para a cer ficação de um SGSI.

Correto!

A iden ficação e avaliação de riscos envolve a iden ficação dos a vos de informação, das ameaças e vulnerabilidades associadas a esses a vos.

Pergunta 14 2 / 2 pts

Qual pilar foi ofendido no ar go?

Irretratabilidade.

Correto!

Confidencialidade.

Disponibilidade.

Auten cidade.

Pergunta 15 2 / 2 pts

Qual afirmação está INCORRETA?

Correto!

O ITIL tem por obje vo a auditoria de serviços.

A família ISO 27.000 é focada em segurança da informação.

O COBIT é um framework de governança corpora va que fornece diretrizes e boas prá cas para o gerenciamento e controle de TI em uma organização.

O PMBOK é focado no gerenciamento de projetos.

Pontuação do teste: 28 de 30

Anterior Próximo

Você também pode gostar

- TPM3 - Trabalho Prático Do Módulo 3 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaTPM3 - Trabalho Prático Do Módulo 3 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- TPM2 - Trabalho Prático Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaTPM2 - Trabalho Prático Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- DESM1 - Desafio Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa CibernéticaDocumento1 páginaDESM1 - Desafio Do Módulo 1 - 2024-2A - Bootcamp Analista de Defesa Cibernéticajhonatan gustavo lopes de oliveiraAinda não há avaliações

- DESM1 - Desafio Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaDESM1 - Desafio Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- DESM2 - Desafio Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaDESM2 - Desafio Do Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- TPM1 - Trabalho Prático Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaTPM1 - Trabalho Prático Do Módulo 1 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- Avaliação Escrita - AV1 - Termodinâmica - MEC.5N1 - TermodinâmicaDocumento1 páginaAvaliação Escrita - AV1 - Termodinâmica - MEC.5N1 - TermodinâmicaPriscila OgawaAinda não há avaliações

- REP2M2 - Atividade de Reposição Da Segunda Aula - Módulo 2 - 2024-1A - Bootcamp Analista de Ataque CibernéticoDocumento1 páginaREP2M2 - Atividade de Reposição Da Segunda Aula - Módulo 2 - 2024-1A - Bootcamp Analista de Ataque Cibernéticojhonatan gustavo lopes de oliveiraAinda não há avaliações

- M1a - ProntoDocumento1 páginaM1a - ProntoIan FariaAinda não há avaliações

- M11b - ProntoDocumento1 páginaM11b - ProntoIan FariaAinda não há avaliações

- IDT04 - Exercícios de Fixação de IDT - 2023-7B - Projeto Aplicado - DANDocumento1 páginaIDT04 - Exercícios de Fixação de IDT - 2023-7B - Projeto Aplicado - DANHugoAlvesAinda não há avaliações

- Segunda ProvaDocumento1 páginaSegunda Provaluizapereirafonseca.comAinda não há avaliações

- Atividade 2 - Gerenciamento de ProjetosDocumento1 páginaAtividade 2 - Gerenciamento de ProjetosJessica PereiraAinda não há avaliações

- Primeira Prova - GeoprocessamentoDocumento1 páginaPrimeira Prova - GeoprocessamentoAdely DeboraAinda não há avaliações

- Prova Presencial - Cultura e Sociedade BDocumento1 páginaProva Presencial - Cultura e Sociedade BSamuel AchillesAinda não há avaliações

- Teste - Primeira Prova ON LINEDocumento1 páginaTeste - Primeira Prova ON LINEAdely DeboraAinda não há avaliações

- Curso CPS-IT ESSENTIALS 2021 - Teste Do Capítulo 3 - Revisão Da Tentativa - PDF - Modelo OSI - Rede de ComputadoresDocumento1 páginaCurso CPS-IT ESSENTIALS 2021 - Teste Do Capítulo 3 - Revisão Da Tentativa - PDF - Modelo OSI - Rede de ComputadoresPedro GonczAinda não há avaliações

- Uma Visão Do Método 3.1Documento13 páginasUma Visão Do Método 3.1Robson SantanaAinda não há avaliações

- Prova P2 - de 01 A 06-12-2021 - QUI - Hidrologia AplicadaDocumento1 páginaProva P2 - de 01 A 06-12-2021 - QUI - Hidrologia AplicadaJunior RosaAinda não há avaliações

- Cronograma 1677436365Documento20 páginasCronograma 1677436365ranud0Ainda não há avaliações

- Planilha de Estudos TJ SP ValendoDocumento80 páginasPlanilha de Estudos TJ SP ValendoLara AlvesAinda não há avaliações

- Plano de Estudos Aprovacao Agil - Tecnico TRE 2019Documento7 páginasPlano de Estudos Aprovacao Agil - Tecnico TRE 2019RodrigoAinda não há avaliações

- Roteiro de Estudos: Gestão de ProcessosDocumento2 páginasRoteiro de Estudos: Gestão de ProcessosPamela RibeiroAinda não há avaliações

- Cronograma de Estudos CPA 20Documento1 páginaCronograma de Estudos CPA 20JS ENGENHARIAAinda não há avaliações

- Simulados EconomiaDocumento38 páginasSimulados EconomiaGabriel LuzaAinda não há avaliações

- Plano de SessãoDocumento3 páginasPlano de SessãoSofia Ferreira100% (1)

- U1S4 - Atividade DiagnósticaDocumento2 páginasU1S4 - Atividade DiagnósticaPoge MeneghelliAinda não há avaliações

- Cronograma de Estudos I Extensivo - 36º Exame - 2410Documento12 páginasCronograma de Estudos I Extensivo - 36º Exame - 2410marcosalexandresabinoAinda não há avaliações

- Sistema de Avaliação Do Processo de Ensino Fapsi 2021Documento3 páginasSistema de Avaliação Do Processo de Ensino Fapsi 2021Larissa Amorim BorgesAinda não há avaliações

- Desafio Do Módulo 4Documento9 páginasDesafio Do Módulo 4Alex SilvaAinda não há avaliações

- Cronograma de Estudos CPA 10Documento1 páginaCronograma de Estudos CPA 10andre.jogo.vladAinda não há avaliações

- REDAÇÃO Assistente AdministrativoDocumento4 páginasREDAÇÃO Assistente AdministrativoLucas AlegarioAinda não há avaliações

- REVISÃO SOCIOLOGIA PARA A PROV - Estuda - Com ENEM - O Maior Site de Questões para o ENEM e Vestibulares Do BrasilDocumento1 páginaREVISÃO SOCIOLOGIA PARA A PROV - Estuda - Com ENEM - O Maior Site de Questões para o ENEM e Vestibulares Do BrasilJoão PedroAinda não há avaliações

- FWD Fenômenos - Fenômenos de Transporte IDocumento35 páginasFWD Fenômenos - Fenômenos de Transporte IJessica MoreiraAinda não há avaliações

- Ap2 - Orçamento Empresarial-1Documento8 páginasAp2 - Orçamento Empresarial-1taianesantosAinda não há avaliações

- Avaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 1Documento10 páginasAvaliação Online 2 - G.FEV - MQUA.2 - Métodos Quantitativos 1Pablo RodriguesAinda não há avaliações

- Ciclo de Estudos Simplificado Aprovacao Agil - Tecnico Do MPU 2018 CESPE - Pos EditalDocumento8 páginasCiclo de Estudos Simplificado Aprovacao Agil - Tecnico Do MPU 2018 CESPE - Pos EditalThayna Reis33% (3)

- Cronograma 1694453781Documento14 páginasCronograma 1694453781santateresarepousoAinda não há avaliações

- Cadernode AtividadesDocumento82 páginasCadernode AtividadesManuel CoutoAinda não há avaliações

- Curso - Introdução Aos Telhados Verdes, Bloco - 1Documento3 páginasCurso - Introdução Aos Telhados Verdes, Bloco - 1Denise Alvares BittarAinda não há avaliações

- Orientacoes AcveDocumento5 páginasOrientacoes AcveMarcelo NevesAinda não há avaliações

- Curso - Introdução Aos Telhados Verdes, Bloco - 21Documento3 páginasCurso - Introdução Aos Telhados Verdes, Bloco - 21Denise Alvares BittarAinda não há avaliações

- Plano de Curso Anual - 2024 - 2º Série FísicaDocumento4 páginasPlano de Curso Anual - 2024 - 2º Série Físicapaula.50088645Ainda não há avaliações

- U4S4 - Atividade DiagnósticaDocumento3 páginasU4S4 - Atividade DiagnósticaGcl LinharesAinda não há avaliações

- Itinerario de Atividades - EL - AAE - Larissa FeitenDocumento1 páginaItinerario de Atividades - EL - AAE - Larissa FeitenLarissa FeitenAinda não há avaliações

- U3S2 - Maq Fluxo Atividade de Aprendizagem OkDocumento4 páginasU3S2 - Maq Fluxo Atividade de Aprendizagem OkFábio DesuóAinda não há avaliações

- Plano de SessãoDocumento2 páginasPlano de SessãoSofia FerreiraAinda não há avaliações

- E-Book Aula Inaugural 2 Fase Civil 38º Exame de OrdemDocumento11 páginasE-Book Aula Inaugural 2 Fase Civil 38º Exame de Ordemdiego gomesAinda não há avaliações

- Formação Integral em Saúde: Meu DesempenhoDocumento3 páginasFormação Integral em Saúde: Meu DesempenhoGcl LinharesAinda não há avaliações

- Cronograma de Estudos L Repescagem - Reaproveitamento - 19 - 12Documento15 páginasCronograma de Estudos L Repescagem - Reaproveitamento - 19 - 12Bruno Duarte de AraújoAinda não há avaliações

- CALENDÁRIO+GRADUAÇÃO+2024.1 Belas Artes SPDocumento1 páginaCALENDÁRIO+GRADUAÇÃO+2024.1 Belas Artes SPtomassilvaAinda não há avaliações

- Questionário Unidade I (2016 - 2)Documento4 páginasQuestionário Unidade I (2016 - 2)Marcos AlexandreAinda não há avaliações

- E-Book Aula Inaugural 2 Fase Civil 35º Exame de Ordem PDFDocumento29 páginasE-Book Aula Inaugural 2 Fase Civil 35º Exame de Ordem PDFGabriel DinizAinda não há avaliações

- Revisar Envio Do Teste - P2 - Prova On-Line - ESTRATEGIA ..Documento9 páginasRevisar Envio Do Teste - P2 - Prova On-Line - ESTRATEGIA ..Alan LimaAinda não há avaliações

- Como Estudar 4 Meses Antes Do ENEM - Susane Ribeiro PDFDocumento27 páginasComo Estudar 4 Meses Antes Do ENEM - Susane Ribeiro PDFVagner Almeida100% (1)

- SINGA - Math - Conteúdo & Exemplo de QuestõesDocumento9 páginasSINGA - Math - Conteúdo & Exemplo de QuestõesjacsonmartinsletrasAinda não há avaliações

- Trabalho em GrupoDocumento13 páginasTrabalho em Grupoluangavelasco003Ainda não há avaliações

- Funções no Ensino Médio: aplicação de uma atividade experimental sobre vazão de líquidos para o estudo de funções no Ensino MédioNo EverandFunções no Ensino Médio: aplicação de uma atividade experimental sobre vazão de líquidos para o estudo de funções no Ensino MédioAinda não há avaliações

- 012 Eventos Finais - A SacudiduraDocumento17 páginas012 Eventos Finais - A SacudiduraMarcelo Pereira100% (1)

- EDITAL 004 21 PPGCAF Mestrado 2022 Com ERRATADocumento29 páginasEDITAL 004 21 PPGCAF Mestrado 2022 Com ERRATAcarolcruzrjAinda não há avaliações

- Un CentenarioDocumento6 páginasUn Centenariomatias.alvaradoleytonAinda não há avaliações

- Avaliação - Filosofia Da LinguagemDocumento5 páginasAvaliação - Filosofia Da LinguagemRaniere Antônio Bicalho JúniorAinda não há avaliações

- Trabalho de LiteraturaDocumento10 páginasTrabalho de LiteraturaVictorDieselDieselAinda não há avaliações

- A Estrela de Manuel AlegreDocumento2 páginasA Estrela de Manuel AlegreBiblioteca - ESRDAAinda não há avaliações

- Relatorio de EstagioDocumento10 páginasRelatorio de EstagioAllan PachecoAinda não há avaliações

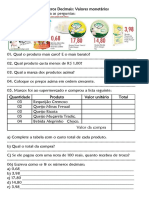

- Valores MonetáriosDocumento2 páginasValores MonetáriosKatia Teixeira95% (22)

- Planilha Diagnostico VendasDocumento20 páginasPlanilha Diagnostico VendasBianca NunesAinda não há avaliações

- FORMA EspacialDocumento40 páginasFORMA EspacialAntonio JuniorAinda não há avaliações

- Airbnb RFI 21 2020Documento6 páginasAirbnb RFI 21 2020Gonçalo HenriquesAinda não há avaliações

- Didática e Metodologia Do Ensino MédioDocumento22 páginasDidática e Metodologia Do Ensino MédioVania BeraldoAinda não há avaliações

- Os Nomes de DeusDocumento5 páginasOs Nomes de DeusprwilsonrafaelAinda não há avaliações

- A Europa e o Mundo No Limiar Do Séc XXDocumento20 páginasA Europa e o Mundo No Limiar Do Séc XXflipeAinda não há avaliações

- Entendendo o Southern RockDocumento29 páginasEntendendo o Southern RockwesleyAinda não há avaliações

- Portas Abertas Eli Soares - Pesquisa GoogleDocumento1 páginaPortas Abertas Eli Soares - Pesquisa Google764my5b2h7Ainda não há avaliações

- Teste de Português 9º AnoDocumento1 páginaTeste de Português 9º AnoRikkLetrasAinda não há avaliações

- Fase Investigatoria e Processo Penal em 1a InstanciaDocumento34 páginasFase Investigatoria e Processo Penal em 1a InstanciaYanka CarvalhoAinda não há avaliações

- 04 - Desmonte de Rocha Plano de Fogo Rev2Documento57 páginas04 - Desmonte de Rocha Plano de Fogo Rev2Larissa CarolineAinda não há avaliações

- PPC ArquiteturaeUrbanismoDocumento283 páginasPPC ArquiteturaeUrbanismoVenoninho EtstuemeAinda não há avaliações

- Sotaques Da Região Sudeste Do BrasilDocumento3 páginasSotaques Da Região Sudeste Do BrasilLeide Dos Santos RosarioAinda não há avaliações

- 02-Conversão de MedidasDocumento11 páginas02-Conversão de MedidasRenan CoimbraAinda não há avaliações

- Estratificacao e Mobilidade Social.Documento17 páginasEstratificacao e Mobilidade Social.mineliochemaneAinda não há avaliações

- Desafio 3 - Plano - Do - Projeto - ArgonauticaDocumento19 páginasDesafio 3 - Plano - Do - Projeto - ArgonauticaCristiana Drumond100% (5)

- Redes de Portos Marítimos: I. CaracterizaçãoDocumento3 páginasRedes de Portos Marítimos: I. CaracterizaçãoVitória OliveiraAinda não há avaliações

- Pratica de Pesquisa I Aula 1Documento29 páginasPratica de Pesquisa I Aula 1LAZARO LUCIANOAinda não há avaliações

- ExameDocumento2 páginasExameBeatriz AguiarAinda não há avaliações

- Módulo I - Introdução À Educação EspecialDocumento10 páginasMódulo I - Introdução À Educação EspecialProfDiogoSouzaAinda não há avaliações

- Decolonizando Sexualidades EnquadramentoDocumento383 páginasDecolonizando Sexualidades EnquadramentoClara CuevasAinda não há avaliações

- Filosofia Moral - 2019-2Documento46 páginasFilosofia Moral - 2019-2Joao25% (4)