Escolar Documentos

Profissional Documentos

Cultura Documentos

Revisão

Enviado por

Ricardo Strympl DrachenDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Revisão

Enviado por

Ricardo Strympl DrachenDireitos autorais:

Formatos disponíveis

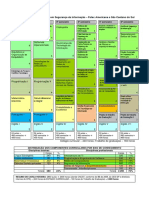

Estratégias de segurança para IDS

● Prezar a simplicidade

● Determinar os pontos mais fracos

● Atribuir privilégios mínimos

● Incentivar a participação universal

● Criar ponto único de acesso

● Investir na diversidade

Consequências

● Prevenção não é suficiente

● Número crescente de ataques

● Complexidade crescente

● Ferramentas de ataque cada vez mais eficientes (automatização)

Solução – Detecção de intrusão

● Garantir comportamento livre de falhas

Sistema de detecção de intrusão (IDS)

● Detecção de instrusão = Tarefa de coletar e analisar eventos, buscando sinais de

intrusão e de mau uso

● Intrusão = ações tomadas para comprometer a autenticidade confidencialidade,

integridade ou a disponibilidade

IDS: Estrutura

Componentes em comum

● Geradores de eventos

● Analisadores de eventos

● Bases de dados de eventos

● Unidades de resposta

Métodos de detecção

Técnicas baseadas em comportamento

● Também chamado de detecção por anomalia

● Caracteriza o comportamento do sistema em normal e anômalo

● Habilidade de distinguir um comportamento normal de um anômalo

● Compara o estado atual do sistema com o comportamento considerado normal

● Desvios são considerados intrusões

● Ex: conexões externas em horários incomuns

Vantagens

● Detecção de ataques desconhecidos

● Usado na criação de novas bases de assinaturas

● Esforço de manutenção reduzido

● Dependente menos plataforma

● Facilita a detecção de abusos de privilégios

Desvantagens

● Dificuldade de configuração

● Maior número de falsos positivos

● Relatórios de difícil análise

● Menor desempenho (cálculos complexos)

● Dificuldade de lidar com mudanças normais de comportamento

Técnicas baseadas em assinaturas ou detecção por mau uso

IPSec – ip security protocol

Serviços que o IPSec pode fornecer

● Integridade sem conexão

● Autenticação de origem de dados

● Proteção contra ataques “replay”

● Confidencialidade

● Confidencialidade limitada ao fluxo de tráfego

● Fornece segurança ao ip e/ou camada superior (tcp e udp)

● Implementado por software ou hardware em um host ou gateway de segurança

(roteador ou firewall)

Módulos do IPSec

● Security Policy database (SPD) especificações de segurança aplicadas a cada

pacote

● Security association database (sad) parâmetros de segurança (algoritmos de

criptografiam o modo usado, os dados de inicialização, chamaves de sessão)

usados para impor uma política específica

AS= associação de segurança e corresponde a uma entrada no SAD

Criptografia de chave simétrica

● Utiliza um algoritimo e uma chave para cifrar e decifrar

● A chave tem que ser mantida em segredo

● Algoritmo + parte do texto cifrado, deve ser insuficiente para obter a chave

● Normalmente utilizam cifragem de bloco

Criptografica Assimétrica

● Utiliza um par de chaves

● Uma chave pública para criptografar a mensagem

● Uma chave privada para decriptografar a mensagem

● A chave pública não é secreta

● A chave privada é secreta

● A chave pública deve ser destribuída para os usuários que desejarem enviar

uma mensagem com segurança

Problemas

Criptografia simétrica

● Como distribuir e armazenar as chaves secretas de forma segura?

● Quantas chaves são necessárias para uma comunicação segura entre N

pessoas?

Criptografia Assimétrica

● Como garantir que o detentor da chave pública é realmente quem diz

ser?

● Necessidade de ter uma insfraestrutura para armazenar as chaves

públicas

Você também pode gostar

- Boaventura - Globalização e GlobalismoDocumento18 páginasBoaventura - Globalização e GlobalismoRicardo Strympl DrachenAinda não há avaliações

- Princípio Da Dignidade Da Pessoa HumanaDocumento13 páginasPrincípio Da Dignidade Da Pessoa HumanaRicardo Strympl DrachenAinda não há avaliações

- UntitledDocumento3 páginasUntitledRicardo Strympl DrachenAinda não há avaliações

- 11-11-2021 AULA 10A - Texto - RECOLOCAÇÃO PROFISSIONAL - TEXTODocumento8 páginas11-11-2021 AULA 10A - Texto - RECOLOCAÇÃO PROFISSIONAL - TEXTORicardo Strympl DrachenAinda não há avaliações

- Partidos PolíticosDocumento5 páginasPartidos PolíticosRicardo Strympl DrachenAinda não há avaliações

- Resumo para Av2Documento9 páginasResumo para Av2Ricardo Strympl DrachenAinda não há avaliações

- Trabalho de DireitoDocumento9 páginasTrabalho de DireitoRicardo Strympl DrachenAinda não há avaliações

- T20 - HomebrewsDocumento22 páginasT20 - HomebrewsRicardo Strympl DrachenAinda não há avaliações

- KALYMBA RPG FastplayDocumento56 páginasKALYMBA RPG FastplayRicardo Strympl DrachenAinda não há avaliações

- RESENHADocumento2 páginasRESENHARicardo Strympl DrachenAinda não há avaliações

- Rituais TaumaturgicosDocumento17 páginasRituais TaumaturgicosRicardo Strympl DrachenAinda não há avaliações

- Resumo para Av2 Sociedade EmpresariaisDocumento2 páginasResumo para Av2 Sociedade EmpresariaisRicardo Strympl DrachenAinda não há avaliações

- 2027030-Vampire 5th Bloodlines Companion PTBRDocumento95 páginas2027030-Vampire 5th Bloodlines Companion PTBRRicardo Strympl Drachen100% (2)

- Tabela de Calculo de ND para T20Documento3 páginasTabela de Calculo de ND para T20Ricardo Strympl DrachenAinda não há avaliações

- Ifpa - Edital 01-2022Documento13 páginasIfpa - Edital 01-2022Ricardo Strympl DrachenAinda não há avaliações

- Ficha Toreador Campanha JessDocumento5 páginasFicha Toreador Campanha JessRicardo Strympl DrachenAinda não há avaliações

- Ficha M&M 2.0 Dominador de Terra Long WuDocumento10 páginasFicha M&M 2.0 Dominador de Terra Long WuRicardo Strympl DrachenAinda não há avaliações

- Gnomo 3d&tDocumento3 páginasGnomo 3d&tRicardo Strympl DrachenAinda não há avaliações

- Ficha M&M 2.0 WaterbenderDocumento10 páginasFicha M&M 2.0 WaterbenderRicardo Strympl DrachenAinda não há avaliações

- O Mundo Das Trevas XXIDocumento10 páginasO Mundo Das Trevas XXIRicardo Strympl DrachenAinda não há avaliações

- Habilidades SecundáriasDocumento43 páginasHabilidades SecundáriasRicardo Strympl DrachenAinda não há avaliações

- Qualidades e Defeitos Guia JogDocumento10 páginasQualidades e Defeitos Guia JogRicardo Strympl DrachenAinda não há avaliações

- Gregory Zeikran Nosferatu HackerDocumento4 páginasGregory Zeikran Nosferatu HackerRicardo Strympl DrachenAinda não há avaliações

- Akerfirewall 6.7.3 PT Manual 003Documento1.184 páginasAkerfirewall 6.7.3 PT Manual 003Filipe PereiraAinda não há avaliações

- Segurança em Sistemas Distribuídos (PAULO - GARCIA)Documento11 páginasSegurança em Sistemas Distribuídos (PAULO - GARCIA)Toni Braga100% (1)

- Seguranca Privada ApostilaDocumento112 páginasSeguranca Privada ApostilaAntonio Carlos FregoneziAinda não há avaliações

- Segurança em Sistemas Da Informação Aula 3Documento37 páginasSegurança em Sistemas Da Informação Aula 3Tiago MesquitaAinda não há avaliações

- EHF - PráticasDocumento47 páginasEHF - PráticasAndersonAinda não há avaliações

- Teste Do Capítulo 3 - Revisão Da TentativaDocumento7 páginasTeste Do Capítulo 3 - Revisão Da TentativaFernando Totoli FerreiraAinda não há avaliações

- Lista de Segurança Da Informação IIDocumento9 páginasLista de Segurança Da Informação IIKaneda ShotaroAinda não há avaliações

- Matriz Curricular - Segurança Da InformaçãoDocumento1 páginaMatriz Curricular - Segurança Da InformaçãoleonardoszfabiAinda não há avaliações

- Código de Conduta Global - Natura & CoDocumento38 páginasCódigo de Conduta Global - Natura & CoMadalena M.Ainda não há avaliações

- Cursos Academia Clavis 21Documento37 páginasCursos Academia Clavis 21rafberg100% (1)

- Leica TS10 UM v2-1-0 BRDocumento68 páginasLeica TS10 UM v2-1-0 BRmacvbocAinda não há avaliações

- Apresentacao d4s v3Documento8 páginasApresentacao d4s v3Mariano BiteloAinda não há avaliações

- Teste 2 - Trabalho de Campo TICDocumento12 páginasTeste 2 - Trabalho de Campo TICArmando António InácioAinda não há avaliações

- Nmap - 30 Exemplos de Comandos para Analises de Redes e Portas - HacksDocumento9 páginasNmap - 30 Exemplos de Comandos para Analises de Redes e Portas - HacksEGROJ1204Ainda não há avaliações

- FLSec - Segurança No iOS - v3Documento18 páginasFLSec - Segurança No iOS - v3Victor RamosAinda não há avaliações

- Catálogo2019 BluePex®Documento22 páginasCatálogo2019 BluePex®Giovani AlmeidaAinda não há avaliações

- MSN MSGRDocumento1.245 páginasMSN MSGRPaul Vásquez ZeaAinda não há avaliações

- Portaria Gsi - PR #93, de 18 de Outubro de 2021 - Portaria Gsi - PR #93, de 18 de Outubro de 2021 - Dou - Imprensa NacionalDocumento34 páginasPortaria Gsi - PR #93, de 18 de Outubro de 2021 - Portaria Gsi - PR #93, de 18 de Outubro de 2021 - Dou - Imprensa NacionalRamiris FernandesAinda não há avaliações

- Cybersecurity Essentials - Exame FinalDocumento9 páginasCybersecurity Essentials - Exame FinalPaulo Andre100% (5)

- 01 - InFORMÁTICA Sistemas Operacionais E SEGURANÇADocumento5 páginas01 - InFORMÁTICA Sistemas Operacionais E SEGURANÇApolicial penalAinda não há avaliações

- Renegade 2018 65e5909f0be46362820cDocumento380 páginasRenegade 2018 65e5909f0be46362820candre oliveiraAinda não há avaliações

- ICMA Inteligencia Cibernetica e Monitoramento de AmeaçasDocumento15 páginasICMA Inteligencia Cibernetica e Monitoramento de AmeaçasCarlos Alberto Mendes BetinhoAinda não há avaliações

- Introdução Ao XSSDocumento15 páginasIntrodução Ao XSSphantonpyAinda não há avaliações

- Tva P2P 20-12-23Documento11 páginasTva P2P 20-12-23phloja862Ainda não há avaliações

- HP Digital Sender Flow 8500 fn2 Document Capture WorkstationDocumento59 páginasHP Digital Sender Flow 8500 fn2 Document Capture WorkstationAlves CarvalhoAinda não há avaliações

- Autenticacao Wifi l2tp IpsecDocumento24 páginasAutenticacao Wifi l2tp Ipsechluiz88Ainda não há avaliações

- Curriculo Segurança Da Informação 4Documento3 páginasCurriculo Segurança Da Informação 4femeloukAinda não há avaliações

- A Cronologia de ShadowrunDocumento28 páginasA Cronologia de ShadowrunEdna SantosAinda não há avaliações

- Apostila Ceh Ethical Hacker SegurancaDocumento45 páginasApostila Ceh Ethical Hacker SegurancaTutor Variados100% (1)

- Intelbras Manual Do Usuario SG 1002 MR L2 02.20Documento241 páginasIntelbras Manual Do Usuario SG 1002 MR L2 02.20Vladmir alvesAinda não há avaliações