Escolar Documentos

Profissional Documentos

Cultura Documentos

Avaliacao de Riscos em Seguranca Da Info

Enviado por

Thainy BressanTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Avaliacao de Riscos em Seguranca Da Info

Enviado por

Thainy BressanDireitos autorais:

Formatos disponíveis

Avaliação de Riscos em Segurança da Informação1

Gabriel dos Santos, Denise Goya

Centro de Matemática, Computação e Cognição, Universidade Federal do ABC

Avenida dos Estados, 5001 - Bairro Santa Terezinha- Santo André – SP

{santos.gabriel@aluno.ufabc.edu.br, denise.goya@ufabc.edu.br}

Resumo: Sistemas de informação de organizações governamentais, em especial das entidades

policiais, lidam com dados de alto valor que não devem estar vulneráveis, o que na prática é um

requisito muito desafiador de ser cumprido. Este trabalho tem por objetivo compilar normas e

práticas de segurança da informação, com foco em Análise de Risco, que possam ser adotadas por

instituições públicas, preparando-as para a elaboração ou revisão de um plano de resposta a

incidentes de segurança da informação ou plano de recuperação de desastres. Essa compilação e

um questionário elaborado para identificação de perfil e prioridades foram encaminhados ao setor

de Gerenciamento de Redes do Centro de Telecomunicações da Polícia Militar do Estado de São

Paulo, para apoiar a tomada de decisão na revisão de controles de segurança envolvidos em

controle de acesso e autenticação baseada em senha.

1. Introdução

Com a introdução das tecnologias de informação e comunicação em organizações, são obtidas vantagens, como a

troca de informações de modo mais rápido, fácil e flexível [1], porém, caso sua implantação não seja feita de forma

adequada, podem surgir vulnerabilidades que culminam em vazamento de dados sensíveis e perdas financeiras [9].

A Gestão da Segurança Informação tem como objetivo promover a assistência necessária para a segurança dos

dados. Sua importância é de caráter prioritário pela dependência dos serviços e sistemas por seus usuários. Risco é

uma condição que cria ou aumenta o potencial de danos ou perdas aos sistemas de informação [3]. Uma maneira de

controlar os riscos é por meio da implementação de políticas de segurança que determinam um padrão de

comportamento relacionado ao tratamento da informação e o correto uso dos recursos [5]. Tais políticas estão

fortemente associadas ao uso de normas internacionais e são de grande relevância para a elaboração de

procedimentos organizacionais internos. Para recomendações, a norma ISO 27002/2013 serve de referência para a

implementação de controles para gestão da segurança da informação e oferece orientações fundamentais tratando de

vulnerabilidades e na redução de riscos. Embora as recomendações não sejam novidade, sua adoção e implantação

práticas não são triviais, especialmente considerando-se como cenário instituições públicas brasileiras.

Nas seções 2 a 5 deste artigo, são sumarizados os conceitos, práticas e normas relacionados à gestão de riscos,

revisão de critérios e políticas de senhas, planos de resposta a incidentes e de recuperação de desastres; na Seção 6, é

apresentado um breve estudo de caso envolvendo a Polícia Militar do Estado de São Paulo (PMESP), seguida de

resultados e considerações finais.

2. Gestão de Riscos

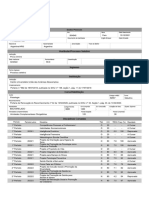

Existem três segmentos essenciais para um gerenciamento completo e bem integrado: Avaliação de Riscos,

Mitigação de Riscos e Melhoria Contínua. A abordagem metodológica da “Análise de Riscos de Segurança

Detalhada” segue uma sequência de nove passos que são capazes de verificar de forma mais ampla o sistema e são

esquematizados na Figura 1. Os resultados desse processo são usados como parâmetro para aplicar métodos de

mitigação de riscos e estabelecer quais pontos necessitam de uma análise e melhoria contínua [10].

Entre as etapas desse método de avaliação de risco estão: a Identificação de Ameaças que dificultam ou

impedem um requisito de segurança (confidencialidade, integridade, disponibilidade, autenticidade,

responsabilização); a Identificação de Vulnerabilidades que representam falhas ou fraquezas em controles internos e

processos de segurança; a Análise de Controles existentes que são usados pela organização para minimizar ou

eliminar as chances de uma ameaça explorar uma vulnerabilidade; a Determinação da Probabilidade de uma ameaça

específica explorar vulnerabilidades causando danos a um ativo ou grupo de ativos; a Análise de Impacto especifica

1

Este trabalho recebeu apoio financeiro do Conselho Nacional de Desenvolvimento Científico e Tecnológico (CNPq).

III Workshop @NUVEM

as consequências caso uma ameaça venha ocorrer; a Determinação dos Riscos a partir da probabilidade de

exploração de uma vulnerabilidade e ao impacto dessa ocorrência [10].

Figura 1: Metodologia de Análise de Risco. Adaptado de [10].

Com as informações necessárias sobre ameaças, vulnerabilidades, probabilidade e consequência, pode-se

determinar os riscos associados aos ativos como função da probabilidade e consequência, conforme a Tabela 1.

Tabela 1: Determinação do Nível de Risco

Fonte: Adaptado de [10].

Após a determinação dos riscos é preciso decidir qual ação será tomada como resposta para sua redução. Essa

ação envolve um processo de priorização, avaliação e implementação de controles, atribuindo os níveis de riscos

aceitáveis e os que precisarão de um plano de tratamento [4].

3. A Força de Senhas Memorizadas

Para nós, humanos, a habilidade de criação de senhas possui uma limitação muito persistente que envolve a

memorização de textos que são complexos ou abstratos, o que impacta mais significativamente na questão da

usabilidade e memorização [8]. A questão do tamanho das senhas é o primeiro fator na caracterização da força da

senha, pois senhas pequenas são mais fáceis de serem quebradas a partir de força bruta e por meio de associação

com palavras comuns.

As políticas de composição de senhas vêm crescendo em complexidade e em variedade, estando presente na

maioria dos sites que necessitam de autenticação. Se torna necessária, então, uma análise sobre qual padrão de

senhas proporciona maior segurança frente aos algoritmos que visam sua quebra. O estudo de [7] dividiu os tipos de

senha em 8 composições e para efetuar as análises dos dados foi usado uma metodologia que calcula o número de

III Workshop @NUVEM

tentativas de quebra da senha. Os resultados presentes na Figura 2 puderam demonstrar que a política de composição

Basic16 com mínimo de 16 caracteres apresentou maior segurança contra um ataque poderoso, superando o

comprehensive8 que possui mínimo de 8 caracteres, letras maiúsculas, letras minúsculas, símbolos e dígitos, que era

o método mais usado até o momento em que o estudo foi realizado.

Figura 2: Resultados da análise de quebra das senhas. Adaptado de [7].

4. Plano de Resposta a Incidentes

As principais recomendações no que diz respeito a resposta aos incidentes envolvem: Estabelecer uma formalidade;

Criar uma política; Desenvolver um plano de resposta de incidentes baseado na política; Desenvolver os

procedimentos; Estabelecer as políticas de compartilhamento de informações externamente; Selecionar um modelo

estrutural do time responsável; Selecionar pessoas com as habilidades necessárias; Identificar os grupos da

organização que precisam desse serviço; Determinar quais serviços o time irá oferecer [8].

A metodologia para gerir uma violação de segurança da informação visa minimizar o impacto do incidente e

restabelecer o sistema do modo mais rápido possível [2]. São quatro fases que englobam: Preparação; Detecção e

Análise; Mitigação e Recuperação; Atividades posteriores ao incidente [8].

5. Plano de Recuperação de Desastres

Um plano de recuperação de desastres está ligado com a preparação e resposta quando um desastre ocorrer, seu

objetivo é manter a organização após o acontecimento do desastre. Os principais benefícios envolvem o

melhoramento dos processos e tecnologias, menores interrupções, aumento na qualidade do serviço e vantagens

competitivas [6].

O escopo pode ser definido a partir de uma sequência de etapas que envolve a análise de riscos e posterior

priorização de serviços críticos, conforme a Figura 5.

Figura 5: Processo de Resposta a um Desastre. Adaptado de [6].

6. Aplicação com a PMESP

A Polícia Militar do Estado de São Paulo, por meio do setor de Gerenciamento de Redes de seu Centro de

Telecomunicações foi uma instituição parceira neste projeto com a Universidade Federal do ABC. Visando apoiar a

instituição na tomada de decisão na revisão de controles seus de segurança, foi encaminhado um detalhamento do

levantamento da literatura e normas tratados nas seções anteriores. A abordagem de avaliação de riscos que se

tornou mais apropriada para a gestão na instituição foi a “Análise de Riscos de Segurança Detalhada”, que tem como

base a qualificação dos riscos. Foi possível combinar, em forma de matriz, as consequências do acontecimento de

uma ameaça e sua probabilidade de ocorrência, resultando em um nível de risco a partir da junção das duas

informações. Para cada ativo avaliado, o risco foi estabelecido em quatro níveis: Extremo, Alto, Médio, Baixo.

III Workshop @NUVEM

Para mitigação dos riscos, o escopo escolhido abrange uma área de atuação relacionada ao controle de acesso

para que não houvesse comprometimento da organização estudada. A questão apontada foi a força das senhas com

revisão dos controles através do estudo de atualizações presentes em referências bibliográficas atuais.

Para a análise de controles e a aderência da organização às recomendações de segurança, a norma ISO 27002 nos

fornece referências para implementação e avaliação de sistemas de controle. Com base nessa norma, foi elaborado

um questionário de identificação de perfil e prioridades2.

6.1. Resultados Obtidos e Considerações Finais

Foi possível relacionar cada ativo com suas ameaças, probabilidades e consequências, realizando três etapas da

análise de modo conjunto. Reconhecendo os níveis de risco de cada ativo obtivemos os dados necessários para o

procedimento de mitigação de riscos visando os ativos com maior risco, ou seja, os que necessitam de maior cuidado

e gestão. Os dados apresentados na Figura 3 são fictícios para preservação de sigilo e segurança da PMESP.

Figura 3: Registro Prático de Riscos (dados fictícios, meramente ilustrativos). Fonte: os autores.

A partir da proposição do questionário, os dados levantados pela instituição parceira não mais podiam ser

compartilhados com os pesquisadores. Dessa forma, a PMESP apenas passou a receber a compilação das normas e

práticas comuns e as usou conforme necessário ou conveniente. Assim, não foi possível acompanhar um plano de

implementação ou revisão das fases seguintes (resposta a incidentes e recuperação de desastres). As principais

questões que visam a definição do escopo, análise dos controles e as recomendações através de referências

atualizadas foram redigidas neste artigo, para eventual adoção por instituições interessadas. Um estudo relacionado

aos planos de resposta a incidentes e recuperação de desastres também foi elaborado e servem de auxílio para a

criação de estratégias para possíveis incidentes e desastres que ocorram na organização relacionados à segurança da

informação.

7. Referências

[1] CENDÓN, B. V. Bases de dados de informação para negócios. Ciência da Informação, Brasília, v.31, n.2. 2002.

[2] CERON, J.; BOOS Jr, A.; MACHADO, C.; MARTINS, F.; REY, L. O processo de tratamento de incidentes de segurança da UFRGS.

Workshop de Tecnologia da Informação das IFES, nº 3, 2009, Belém.

[3] DANTAS, Marcus Leal. Segurança da informação: uma abordagem focada em gestão de riscos. 1. Ed. Olinda: Tarcísio Pereira, 2011. 152 p.

[4] DHILLON, Gurpreet. Principles of information systems security: texts and cases. 1. Ed. Hoboken: Wiley, 2006. 464 p.

[5] FONSECA, P. F. Gestão da segurança da informação: o fator humano. 2009. 16 f. - Curso de Pós-Graduação em Redes e Segurança de

Computadores, Pontifícia Universidade Católica do Paraná, Curitiba.

[6] GREGORY, Peter. IT Disaster Recovery Planning for Dummies. 1. Ed. Hoboken: Wiley Publihing, 2008. 388 p.

[7] KELLEY, P.G. et al. Guess again (and again and again): Measuring password strength by simulating password-cracking algorithms. IEEE

Symposium on Security and Privacy, 2012.

[8] NATIONAL INSTITUTE OF STANDARDS AND TECHNOLOGY. Digital Identity Guidelines: Authentication and Lifecycle Management.

Gaithersburg, 2017.

[9] PAULA, L. R. de.; CORDEIRO, D. F. Políticas de segurança da informação em instituições públicas. Revista Eletrônica de Sistemas de

Informação e Gestão Tecnológica, Franca, v.6, n.2. 2015.

[10] STALLINGS, William; BROWN. Computer security: principles and practice. 1. Ed. Upper Saddle River: Pearson, 2007. 512 p.

2

https://docs.google.com/document/d/14G5UAzUG-sdAn12UZCxiCwTTSRz0kFo0R2A3-L4VFPI/edit?usp=sharing

III Workshop @NUVEM

Você também pode gostar

- Política De Segurança Da InformaçãoNo EverandPolítica De Segurança Da InformaçãoAinda não há avaliações

- Gestao de RiscoDocumento43 páginasGestao de RiscojrprimeiroAinda não há avaliações

- Apostila - Metodologia para Calculo Do RiscoDocumento13 páginasApostila - Metodologia para Calculo Do RiscoHernanyDiasAinda não há avaliações

- Security Operation Center: Created by Joas AntonioDocumento22 páginasSecurity Operation Center: Created by Joas AntonioVanessa Sabbado100% (1)

- Conceitos para A Perícia Forense ComputacionalDocumento0 páginaConceitos para A Perícia Forense ComputacionalAymée Beatriz VicenteAinda não há avaliações

- SGSIDocumento12 páginasSGSIVanderson ClaytonAinda não há avaliações

- 984 5367 1 PBDocumento21 páginas984 5367 1 PBEnea SepAinda não há avaliações

- Atividade Revisao RespostasDocumento7 páginasAtividade Revisao RespostasVinicius NunesAinda não há avaliações

- Normas e Melhores Práticas Da Segurança Da InformaçãoDocumento9 páginasNormas e Melhores Práticas Da Segurança Da InformaçãoJefferson Juliano Hilário de OliveiraAinda não há avaliações

- Exemplo Modelo de Plano de Seguranca Da Informacao em PDFDocumento7 páginasExemplo Modelo de Plano de Seguranca Da Informacao em PDFWeberAinda não há avaliações

- UniFOA - Segurança Da Informação - Aula 3Documento4 páginasUniFOA - Segurança Da Informação - Aula 3cesarborges2010Ainda não há avaliações

- Apostila Segurança InformáticaDocumento4 páginasApostila Segurança InformáticajuliaAinda não há avaliações

- Artigo Tratamento de IncidenteDocumento11 páginasArtigo Tratamento de IncidenteAdilson LarreaAinda não há avaliações

- NIST CyberSecurity Framework - Segurança Da InformaçãoDocumento12 páginasNIST CyberSecurity Framework - Segurança Da InformaçãoOnecio Araujo RibeiroAinda não há avaliações

- Trabalho 6 CarvalhoDocumento6 páginasTrabalho 6 CarvalhoCarva BahiaAinda não há avaliações

- ATPS - Seguranca - AuditoriaDocumento7 páginasATPS - Seguranca - AuditoriaFlavio SantiAinda não há avaliações

- Relatorio - Auditoria - Nuati - 1 - 2015 - DSS05Documento31 páginasRelatorio - Auditoria - Nuati - 1 - 2015 - DSS05Leandro Gonçalves CostaAinda não há avaliações

- Estabelecimento de CSIRTs e Processo de Tratamento de Incidentes de Segurança em Instituições AcadêmicasDocumento20 páginasEstabelecimento de CSIRTs e Processo de Tratamento de Incidentes de Segurança em Instituições AcadêmicaslucasamuraiAinda não há avaliações

- Apostila Infraestrutura de Redes - V 01 PDFDocumento10 páginasApostila Infraestrutura de Redes - V 01 PDFAlison Juliano Pagnoncelli TonialAinda não há avaliações

- Metodologia OsstmmDocumento7 páginasMetodologia OsstmmAna Marinho100% (1)

- Auditoria e Segurança de Sistemas de InformaçãoDocumento18 páginasAuditoria e Segurança de Sistemas de InformaçãoMilena ResendeAinda não há avaliações

- Importancia Da Politica de Seguranca e As Tecnicas de Protecao Aos Sistemas de InformacaoDocumento6 páginasImportancia Da Politica de Seguranca e As Tecnicas de Protecao Aos Sistemas de InformacaoMariana Rodrigues CostaAinda não há avaliações

- TJ Cibersegurança 070823 124128Documento3 páginasTJ Cibersegurança 070823 124128Davi JorgeAinda não há avaliações

- II TeoricoDocumento24 páginasII TeoricoJoão Eduardo Torres PerazzoAinda não há avaliações

- Análise Dos Desafios para Estabelecer e Manter Sistema de Gestão de Segurança Da Informação No Cenário BrasileiroDocumento10 páginasAnálise Dos Desafios para Estabelecer e Manter Sistema de Gestão de Segurança Da Informação No Cenário BrasileiropedromascarenhasAinda não há avaliações

- SEGURANCADocumento2 páginasSEGURANCAJoão Victor GiuzeppeAinda não há avaliações

- IV TeoricoDocumento22 páginasIV TeoricoJoão Eduardo Torres PerazzoAinda não há avaliações

- Pré Projeto-TccDocumento9 páginasPré Projeto-TccEdinaldo BarbosaAinda não há avaliações

- Exerc Revisao Avalicao A1 Segurança ADSDocumento4 páginasExerc Revisao Avalicao A1 Segurança ADSHenio SilvaAinda não há avaliações

- Segurança em Sistemas Da Informação Aula 2Documento37 páginasSegurança em Sistemas Da Informação Aula 2Tiago MesquitaAinda não há avaliações

- NistDocumento15 páginasNistrelofet765Ainda não há avaliações

- Descomplica - Gerência de Riscos AprDocumento7 páginasDescomplica - Gerência de Riscos AprDeyvisson HenriqueAinda não há avaliações

- Aula 01 - IsO27000 e Estrutura Política de Segurança Da InformaçãoDocumento15 páginasAula 01 - IsO27000 e Estrutura Política de Segurança Da Informaçãoje0v4neAinda não há avaliações

- ARTIGO 2 NicolasDocumento2 páginasARTIGO 2 NicolasNicolas EliasAinda não há avaliações

- 05 Unisul DLDocumento12 páginas05 Unisul DLBruno DantasAinda não há avaliações

- Aula 3 - Politica de SegurancaDocumento15 páginasAula 3 - Politica de SegurancaMauricio PradoAinda não há avaliações

- Cyt683 1 5Documento10 páginasCyt683 1 5maarcelooAinda não há avaliações

- templateArtigoUnifacs en ptOLDDocumento8 páginastemplateArtigoUnifacs en ptOLDDouglas DupskiAinda não há avaliações

- Artigo - Seg - Rede de Computadores - Baseada em Gerenciamento Proativo - CTR - AdmDocumento11 páginasArtigo - Seg - Rede de Computadores - Baseada em Gerenciamento Proativo - CTR - AdmJosé Maurício Dos Santos PinheiroAinda não há avaliações

- Paper Bruno ZanellaDocumento8 páginasPaper Bruno ZanellaBruno S ZanellaAinda não há avaliações

- Cibersegurança - Apostila 1 PDFDocumento18 páginasCibersegurança - Apostila 1 PDFEloy Madeira JuniorAinda não há avaliações

- Metodo GUT - Planos, Procedimentos e PoliticasDocumento40 páginasMetodo GUT - Planos, Procedimentos e PoliticasSteven StevensonAinda não há avaliações

- Gestão de Segurança Da InformaçãoDocumento5 páginasGestão de Segurança Da InformaçãozibilumAinda não há avaliações

- Daniel ATPS de To de SoftwareDocumento34 páginasDaniel ATPS de To de SoftwareDaniel RodriguesAinda não há avaliações

- Caderno de Quadros Ano 2 Ciclo 3Documento32 páginasCaderno de Quadros Ano 2 Ciclo 3Luíza MotaAinda não há avaliações

- Auditoria de Sistemas de Informação PDFDocumento27 páginasAuditoria de Sistemas de Informação PDFKaren NiquisseAinda não há avaliações

- Introdução Ao Direito Digital - Apostila 3Documento18 páginasIntrodução Ao Direito Digital - Apostila 3andreAinda não há avaliações

- Cyt683 1 1Documento11 páginasCyt683 1 1maarcelooAinda não há avaliações

- Exercícios Gestao de Segurança Da InformaçãoDocumento7 páginasExercícios Gestao de Segurança Da InformaçãoAnderson VenancioAinda não há avaliações

- Política de Segurança Da Informação - Marianna, Flayra, Maria Clara - 304Documento4 páginasPolítica de Segurança Da Informação - Marianna, Flayra, Maria Clara - 304Flayra MariaAinda não há avaliações

- Segurança Da Informação: Um Método para Conscientizar e Dirimir A InaçãoDocumento20 páginasSegurança Da Informação: Um Método para Conscientizar e Dirimir A InaçãoleogobarAinda não há avaliações

- Pesquisa Bibliográfica - STÉLVIO QUIZOLADocumento7 páginasPesquisa Bibliográfica - STÉLVIO QUIZOLAStelvio QuizolaAinda não há avaliações

- SGSI - Sistema de Gestão de Sistemas de InformacaoDocumento25 páginasSGSI - Sistema de Gestão de Sistemas de InformacaoRicardo Farias JuniorAinda não há avaliações

- Ebook-Analise de Superficie-20221026Documento35 páginasEbook-Analise de Superficie-20221026Luiz Claudio RossiAinda não há avaliações

- Up CursosDocumento19 páginasUp Cursosbradok226Ainda não há avaliações

- Guia de Ciberseguranca ANBIMADocumento18 páginasGuia de Ciberseguranca ANBIMAE3 FernandesAinda não há avaliações

- Trabalho de Cyber Security3Documento8 páginasTrabalho de Cyber Security38b59d4ys7sAinda não há avaliações

- Apostila PCP Seg TrabalhoDocumento62 páginasApostila PCP Seg Trabalhoapi-3704990100% (12)

- Curso Administra o em Enfermagem 76149Documento64 páginasCurso Administra o em Enfermagem 76149day santanaAinda não há avaliações

- He 1706095726676 49626Documento4 páginasHe 1706095726676 49626perolaputamadre732Ainda não há avaliações

- Metodologia RevisadaDocumento2 páginasMetodologia RevisadaAndréia Oliveira SantosAinda não há avaliações

- LutoDocumento9 páginasLutoMônicaSampaioAinda não há avaliações

- Revista Portuguesa de Educação: Universidade Do Minho ISSN (Versión Impresa) : 0871-9187 PortugalDocumento6 páginasRevista Portuguesa de Educação: Universidade Do Minho ISSN (Versión Impresa) : 0871-9187 PortugalarturdpAinda não há avaliações

- Midia Kit Vanderson OliveiraDocumento19 páginasMidia Kit Vanderson OliveiraepicoagenciaAinda não há avaliações

- Um Arquétipo Chamado N-H-E - para Um Entendimento Epistemológico GeográficoDocumento14 páginasUm Arquétipo Chamado N-H-E - para Um Entendimento Epistemológico GeográficoArtur Mota da SilvaAinda não há avaliações

- Apostila 1 - Fundamentos Teóricos MetodológicosDocumento18 páginasApostila 1 - Fundamentos Teóricos MetodológicosDani Mellero De AndradeAinda não há avaliações

- CursoPPGAS 2019Documento5 páginasCursoPPGAS 2019Samuel GiovanelliAinda não há avaliações

- Apostila - TRP 2Documento108 páginasApostila - TRP 2igor naveAinda não há avaliações

- Avaliação Psicológica ResumosDocumento16 páginasAvaliação Psicológica ResumosSara Pires100% (1)

- Portfolio EstágioDocumento16 páginasPortfolio EstágioPriscilla Dias De Rezende PaivaAinda não há avaliações

- 11474-Texto Do Artigo-14348-1-10-20120513Documento17 páginas11474-Texto Do Artigo-14348-1-10-20120513Jonathas Assunção SantosAinda não há avaliações

- Resumo - CHIAVENATO, Idalberto. Os Princípios Da Administração, Parte IIDocumento5 páginasResumo - CHIAVENATO, Idalberto. Os Princípios Da Administração, Parte IISara Pereira DiasAinda não há avaliações

- Masini (2016) APRENDIZAGEM SIGNIFICATIVA NA ESCOLADocumento9 páginasMasini (2016) APRENDIZAGEM SIGNIFICATIVA NA ESCOLALeiteRAAinda não há avaliações

- Blaise PascalDocumento1 páginaBlaise PascalDarlan MaxAinda não há avaliações

- 4817-Texto Do Artigo-12421-1-10-20110119Documento28 páginas4817-Texto Do Artigo-12421-1-10-20110119Jorge LiraAinda não há avaliações

- CONDIÇÕES DE TRABALHO DA ENFERMAGEM - UMA REVISÃO INTEGRATIVA (BARRETO Et Al., 2021)Documento9 páginasCONDIÇÕES DE TRABALHO DA ENFERMAGEM - UMA REVISÃO INTEGRATIVA (BARRETO Et Al., 2021)Gustavo PortoAinda não há avaliações

- 2 Atividade Remota Geografia - 1º Ano EJADocumento3 páginas2 Atividade Remota Geografia - 1º Ano EJAThalia SousaAinda não há avaliações

- Estudo OrientadoDocumento5 páginasEstudo OrientadoBeatriz MoraisAinda não há avaliações

- 022 Variaveistipologico2Documento15 páginas022 Variaveistipologico2Harvey CAinda não há avaliações

- Capparol - Agenda 21 Local e Sustentabilidade Socioambiental Urbana LimeiraDocumento298 páginasCapparol - Agenda 21 Local e Sustentabilidade Socioambiental Urbana LimeiraPatrícia AzevedoAinda não há avaliações

- GST0916 1Documento3 páginasGST0916 1pereiraAinda não há avaliações

- Admin, Gerente Da Revista, Artigo 7Documento11 páginasAdmin, Gerente Da Revista, Artigo 7Goxi MahumaneAinda não há avaliações

- Capa & Contra-Capa e SumárioDocumento5 páginasCapa & Contra-Capa e SumárioSummer Márcio DomingosAinda não há avaliações

- Art 1+-+vol11+n1+jan - Jun +1996Documento33 páginasArt 1+-+vol11+n1+jan - Jun +1996Ana Clara VianaAinda não há avaliações

- Manual NIOSH Estrategia AmostragemDocumento150 páginasManual NIOSH Estrategia AmostragemThiago TerresAinda não há avaliações

- Kumulus - Proposta de Projeto PublicaDocumento25 páginasKumulus - Proposta de Projeto PublicaDelox xAinda não há avaliações

- Automatizacao RHDocumento24 páginasAutomatizacao RHThais MartinsAinda não há avaliações

- Capitulo II Teorias de Apredizagem Aplicadas No Ensino Da InformáticaDocumento20 páginasCapitulo II Teorias de Apredizagem Aplicadas No Ensino Da InformáticaAbel Alberto Jr.100% (1)