Escolar Documentos

Profissional Documentos

Cultura Documentos

Kelvin Mitinick X Shimomura

Enviado por

Alexandre Torquato RufinoDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Kelvin Mitinick X Shimomura

Enviado por

Alexandre Torquato RufinoDireitos autorais:

Formatos disponíveis

A Histria de Kevin Mitnick Kevin David Mitnick (Van Nuys, Califrnia, 6 de agosto de 1963) ou o Grande Condor como era

conhecido. Sua histria comea na adolescncia em Los Angeles, durante os anos 70, quando invadiu o computador da sua escola e alterou algumas notas, com apenas 12 anos experimentou o sabor do hackerismo. Ele percebeu que os bilhetes dos nibus pblicos do Vale de So Fernando, na Califrnia, eram furados pelos motoristas para marcar o itinerrio do passageiro. O jovem aprendeu o significado das marcaes e logo viajava de graa. Pouco tempo depois, passou a interessar-se pela pirataria de sistemas telefnicos. Para isso, chegou a invadir as instalaes da Pacific Bell para furtar manuais tcnicos. Aos 17 anos, ficou famoso quando invadiu o sistema do Comando de Defesa Area dos Estados Unidos, e j estampava pginas de jornais e revistas com uma habilidade incomum e indita para a poca: destrinchar complexos programas de computador. O mais famoso dos hackers chegou a roubar 20.000 nmeros de cartes de crdito e passeava pelo sistema telefnico com total desenvoltura. Foi internado numa instituio para menores, pelo roubo de manuais tcnicos de uma operadora de telefonia. Nesta poca ele j usava os primeiros micros pessoais como veculo para a invaso das redes telefnicas, controladas por computadores. Seu advogado conseguiu solt-lo, provando que ele no era um criminoso, mas um viciado em computadores. O tratamento em uma clnica para viciados em computadores no funcionou e Kevin voltou a hackear, chamando a ateno do FBI. Foi o primeiro hacker a entrar para a lista dos dez criminosos mais procurados pelo FBI. Ele se autodeclarava como hacker poster boy. Especializou-se em uma tcnica conhecida como engenharia social a qual consiste em se explorar com sofisticao as falhas de segurana dos humanos. O Departamento de Justia americano o descreve como o criminoso mais querido da histria dos EUA. Suas faanhas viraram dois filmes: Freedom DownTime e Takedown. Foi o primeiro hacker a entrar para a lista dos dez criminosos mais procurados pelo FBI. A brincadeira tomou propores perigosas quando desafiou gigantes da tecnologia como Motorola, Nokia, Novell e Sun Microsystem. Depois de

quatro anos na priso, Mitnick est agora em liberdade e tem uma empresa que presta consultoria em segurana de sistemas. TCNICAS DE KEVIN MITNICK Engenharia social Kevin Mitnick um Hacker muito talentoso, utilizou em grandes partes de seus ataques a engenharia social que a descobriu com uma colega de classe que tinha como hobby explorar empresas telefnicas para obter dados de clientes e nmeros de teste para originar ligaes interurbanas gratuitamente. Engenharia social o ato de persuadir pessoas a fim de conseguir informaes confidencias, Kevin quase sempre conseguia uma porta de entrada em redes com a engenharia social. Sequestro de Sesso Esta tcnica o ponta p inicial para o Ip Spoofing. Existe a tcnica Sniffing, aonde voc pode escutar uma conversa entre Gerente e um Analista, obter dados importantes, horrios de reunies porm no pode interferir nos mesmos. A tcnica Sequestro de sesso pode interferir nos dados, Voc pode se passar pelo Gerente ou pelo Analista e alterar o horrio de uma reunio, por exemplo. A diferena do Sequestro de Sesso para o IP Spoofing que no Sequestro de sesso voc no derruba a mquina origem, e para isso no necessrio saber a ordem dos pacotes TCP, uma forma mais simples de acessar outra mquina porm muito vulnervel pois o hacker fica muito exposto. Negao de Servio Negao de servio, tcnica conhecida como DoS (Denial of Service), tem como objetivo derrubar uma conexo para torna-la indisponvel, Esta tcnica consiste em inundar o alvo com solicitaes, assim o mesmo no consegue responder gera um timeout, ficando assim indisponvel. Ip Spoofing Est tcnica Mascara( Spoof) o endereo IP origem, Capturando algum pacote em uma rede ou sequestrando uma sesso estabelecemos uma conexo,

obtemos um endereo de rede, com essa informao necessrio alterar o endereo IP origem do cabealho TCP e enviar o pacote ao computador alvo, o mesmo entender que est recebendo um SYN de uma mquina confivel (da rede)e responder com ACK, estabelecendo o HandShake para troca de informaes. importante que a mquina clonada deve ficar fora da rede, para isso necessrio utilizar a tcnica DoS (Negao de Servio).IP Spoofing basicamente enganar a mquina alvo fazendo-a entender que a mquina do hacker uma mquina confivel da rede. O ATAQUE

O ataque de Kevin Mitnick contra os computadores deTsutomu Shimomura ocorreu na noite de Natal de 1994.

Este ataque utilizou trs tcnicas distintas: IP spoofing Seqestro de sesso Negao de servio (DoS)

Conforme relato de Shimomura, trs computadores de sua rede foram envolvidos no ataque:

target. O objetivo final de Mitnick. server. Servidor que Mitnick personificou para poder ganhar acesso ao computador xterminal. x-terminal. Estao de trabalho que Mitnick invadiu e que foi utilizada para acessar o objetivo final: o computador target.

O ataque de Mitnick partiu de um host comprometido na rede toad.com, que pertence a John Gilmore. Deste computador comprometido, Mitnick executou alguns comandos. Estes comandos foram obtidos dos registros de log das mquinas de Shimomura. Com estes comandos, Mitnick descobriu uma relao de confiana entre o computador chamado server e o xterminal, que eram equipamentos SPARCStation.

Esta relao de confiana significa que o computador server podia acessar alguns recursos do computador xterminal sem autenticao de usurio. O segundo passo foi deixar o server indisponvel (ataque DoS), de forma que ele no pudesse responder nenhuma solicitao de x-terminal. A tcnica utilizada para provocar DoS foi enviar uma enxurrada de pedidos de incio de conexo (pacotes TCP SYN) para a porta 513 de server, que a porta padro do servio rshell. Com muitos pedidos de conexo, a fila de conexes ficou cheia e server ficou incapaz de responder novos pedidos de conexo. Mitnick combinou este ataque com a tcnica conhecida como IP Spoofing, na qual o endereo IP de origem dos pacotes so adulterados. Mitnick utilizou endereos IP no utilizados na rede, de forma a fazer com que, para cada pacote TCP SYN/ACK enviado por server, a resposta (TCP ACK) nunca retornasse, vencendo por timeout. Isto lhe garantiu mais tempo com a fila de conexes de server cheia. O terceiro passo foi descobrir o nmero de seqncia inicial a ser utilizado para atacar o computador de Shimomura. Mitnick fez isso usando um computador comprometido da rede luc.edu (Loyola University Chicago). Mitnick enviou 20 pacotes TCP SYN deste computador para o computador x-terminal, de Shimomura. A cada pacote TCP SYN/ACK recebido de xterminal, Mitnick enviava um pacote TCP RST, de forma a finalizar a conexo e no levantar suspeitas nos registros de log de x-terminal. Este fato pde ser evidenciado pelos registros de log publicados por Shimomura. Analisando os pacotes de resposta (TCP SYN/ACK), Mitnick descobriu que, a cada nova conexo o nmero de seqncia inicial era incrementado de 128000. Cabe aqui a observao de um fato que pode ter sido passado despercebido que a data do ataque: Mitnick no escolheu a noite de Natal por acaso. Para que ele pudesse ter mais preciso na anlise do comportamento da pilha TCP do computador alvo, era necessrio que o mesmo estivesse com pouca ou nenhuma carga, isto , sem solicitaes de conexo. Agora Mitnick j tinha tudo o que precisava para desferir o ataque xterminal: j sabia como a pilha TCP de x-terminal gerava o nmero de seqncia inicial e o computador server estava incapaz de responder novas conexes. O objetivo de Mitnick era utilizar da relao de confiana entre server e x-terminal para forar uma conexo x-terminal como se fosse server. Mitnick enviou ento um

pedido de conexo, isto ,um pacote TCP SYN para x-terminal com o endereo IP de server como endereo de origem. O x-terminal respondeu ento com um pacote TCP SYN/ACK para server. Numa situao destas e em condies normais, o computador server deveria responder ao x-terminal com um pacote TCP RST, pois ele no reconheceria o pacote TCP SYN/ACK recebido de x-terminal, j que ele no havia inciado nenhuma conexo. No entanto, como server estava sob ataque, com a fila de conexes cheia, nenhuma resposta foi enviada por ele x-terminal. Por outro lado, como Mitnick conhecia o nmero de seqncia inicial, ele forjou novamente um pacote, agora TCP ACK, e enviou ao x-terminal como se fosse server. Desta forma o three-way handshaking necessrio ao estabelecimento de conexes TCP estava concludo. Agora, Mitnick poderia enviar quaisquer comandos para x-terminal, j que podia manipular corretamente o nmero de seqncia e forjar as respostas de server.

Tsutomu Shimomura

Tsutomu Shimomura um cientista da computao e hacker notrio. Teve grande influncia na captura de Kevin Mitnick, um dos maiores crackers de todos os tempos. Nasceu no Japo, e naturalizado nos Estados Unidos. Sua captura de Kevin Mitnick ocorreu quando o mesmo havia invadido seu computador. Tsutomu ao saber da faanha, criou uma armadilha que, levou a priso do Cracker. O japons, 45 anos, especialista em segurana de sistemas radicado nos Estados Unidos, estava viajando no dia de Natal de 1994 quando seu computador pessoal, conectado ao Centro Nacional de Supercomputao dos Estados Unidos, foi invadido por Kevin Mitnick. O convite, feito por Mitnick, marca a maior caada ocorrida entre dois hackers. Shimomura, com a reputao abalada pela ousadia do hacker, aceitou o desafio, montando armadilhas para Mitnick em colaborao com o FBI. Primeiro colocou a gravao de seu telefonema na internet, provocando-o. Mitnick ligou novamente para repreend-lo. O telefone j era monitorado 24 horas por dia pelo FBI na terceira mensagem do hacker renegado. O FBI rastreou um sinal suspeito em um prdio na cidade de Raleigh, na Carolina do Norte, onde Mitnick foi preso. Diz a lenda que quando se viram frente a frente se cumprimentaram silenciosamente.

Depois da priso, Shimoura escreveu um livro, Takedown, lanado em 1997, sobre a caada. Ainda trabalha com segurana de sistemas.

Você também pode gostar

- Mini Curso HackerDocumento35 páginasMini Curso HackerMauricio BranbillaAinda não há avaliações

- Como Tornar-Se Um HackerDocumento2 páginasComo Tornar-Se Um HackerRafaelAinda não há avaliações

- Kevin Mitnick Vs Tsutomu ShimomuraDocumento3 páginasKevin Mitnick Vs Tsutomu ShimomuraElias SantosAinda não há avaliações

- Artigo Vulnerabilidade Netcom - Ricardo CapozziDocumento17 páginasArtigo Vulnerabilidade Netcom - Ricardo Capozziricardo capozziAinda não há avaliações

- A História Dos HackersDocumento2 páginasA História Dos HackersAndré Garcia AlvesAinda não há avaliações

- IntroduçãoDocumento289 páginasIntroduçãogoiania goiasAinda não há avaliações

- Pentest em Redes Sem FiosDocumento6 páginasPentest em Redes Sem FiosIsaac Alberto BeckerAinda não há avaliações

- Aula 2-DI - CibercrimesDocumento45 páginasAula 2-DI - Cibercrimeszelito atumane saideAinda não há avaliações

- Ataques Ou Ameacas 11Documento36 páginasAtaques Ou Ameacas 11Biju Manuel IntauraAinda não há avaliações

- 1 - Ataques Na Camada 3 (IP)Documento7 páginas1 - Ataques Na Camada 3 (IP)Anibal JuniorAinda não há avaliações

- Man in The MiddleDocumento11 páginasMan in The MiddleWanderson Santos AlmeidaAinda não há avaliações

- SpoofingDocumento6 páginasSpoofingdaianabuenoAinda não há avaliações

- 01 - Introducao A Seguranca Computacional 2122 Pt1Documento190 páginas01 - Introducao A Seguranca Computacional 2122 Pt1Edson ManuelAinda não há avaliações

- RansomwareDocumento4 páginasRansomwarevicksantos2108Ainda não há avaliações

- Livro Proibido Do Curso de Hacker Marco AurelioDocumento35 páginasLivro Proibido Do Curso de Hacker Marco AurelioRodrigo SalinasAinda não há avaliações

- Criptografia QuânticaDocumento3 páginasCriptografia QuânticaFelipe CelestinoAinda não há avaliações

- 2016 10-26 - Ataques CibernéticosDocumento4 páginas2016 10-26 - Ataques CibernéticosItamar Santos NascimentoAinda não há avaliações

- 03 HackerDocumento13 páginas03 HackerCarlos Alves SantosAinda não há avaliações

- A Influência Das Redes Sociais Nos Crimes CybernéticosDocumento7 páginasA Influência Das Redes Sociais Nos Crimes CybernéticosAdilson AdiAinda não há avaliações

- Ataques DOS (Denial of Service)Documento12 páginasAtaques DOS (Denial of Service)JulioCesarRossoniAinda não há avaliações

- O Uso Indevido Da Engenharia Social Na InformáticaDocumento51 páginasO Uso Indevido Da Engenharia Social Na InformáticaNey Cutrim100% (1)

- Seguranca de Redes de ComputadoresDocumento16 páginasSeguranca de Redes de ComputadoresYS The RealAinda não há avaliações

- Hackers e Crackers Autor Andréia Patrícia Da Silva, Cínthia Soares & Isabelle UlysséaDocumento11 páginasHackers e Crackers Autor Andréia Patrícia Da Silva, Cínthia Soares & Isabelle UlysséaArmando Felipe Ferreira CavalcanteAinda não há avaliações

- Livro Proibido Do Curso de HackerDocumento35 páginasLivro Proibido Do Curso de HackerELENILDA_SALESAinda não há avaliações

- Apostilo 12Documento35 páginasApostilo 12Everton Rodrigo Santos QueridoAinda não há avaliações

- Indice de Comprometimento Da RedeDocumento46 páginasIndice de Comprometimento Da RedeLeandroQuibaoAinda não há avaliações

- A Influência Das Redes Sociais Nos Crimes CybernéticosDocumento7 páginasA Influência Das Redes Sociais Nos Crimes CybernéticosAdilson AdiAinda não há avaliações

- Man in The Middle - Aprenda o Que É e Como RealizarDocumento16 páginasMan in The Middle - Aprenda o Que É e Como RealizarAbrahão EneiasAinda não há avaliações

- Trabalho Hackers - Leandro Fernandes Nº12 Efatecpl1009Documento24 páginasTrabalho Hackers - Leandro Fernandes Nº12 Efatecpl1009Leandro FernandesAinda não há avaliações

- Livro Guerrilha CiberneticaDocumento393 páginasLivro Guerrilha CiberneticaGomes da Silva, MuryloAinda não há avaliações

- Hacking For AllDocumento9 páginasHacking For AllOlympia MktdAinda não há avaliações

- Cyberpunk Guide Volume1 - Hardware HackingDocumento58 páginasCyberpunk Guide Volume1 - Hardware HackingGabriel Calasans100% (2)

- Segurança de RedesDocumento73 páginasSegurança de RedesWappyAinda não há avaliações

- Hackerexpostos2002 PDFDocumento75 páginasHackerexpostos2002 PDFbruunnnn100% (1)

- Guia Para Iniciantes Em Hacking De Computadores: Como Hackear Redes Sem Fio, Segurança Básica E Testes De Penetração, Kali Linux, Seu Primeiro HackNo EverandGuia Para Iniciantes Em Hacking De Computadores: Como Hackear Redes Sem Fio, Segurança Básica E Testes De Penetração, Kali Linux, Seu Primeiro HackNota: 2 de 5 estrelas2/5 (1)

- Aula 01Documento114 páginasAula 01Marciele LimaAinda não há avaliações

- Manual UFCD 0767 - Internet NavegacaoDocumento26 páginasManual UFCD 0767 - Internet Navegacaoluis santosAinda não há avaliações

- Crime CyberneticoDocumento8 páginasCrime CyberneticoAdilson Barbosa AvbAinda não há avaliações

- Mariposa Botnet - Henrique SilvaDocumento11 páginasMariposa Botnet - Henrique SilvaHenrique PassosAinda não há avaliações

- Ataques e Vulnerabilidades em RedesDocumento75 páginasAtaques e Vulnerabilidades em RedesMarcio MachadoAinda não há avaliações

- Hacking - Engenharia SocialDocumento17 páginasHacking - Engenharia SocialMiguel Saraiva100% (1)

- Protegendo RedesDocumento16 páginasProtegendo RedesRafael Dutra ValleAinda não há avaliações

- SegInfo 2022 - 2023 Parte IDocumento192 páginasSegInfo 2022 - 2023 Parte IBenjamin Manuel JotaAinda não há avaliações

- Glossário Do MalDocumento13 páginasGlossário Do MalEder Junioe Rosana MoraesAinda não há avaliações

- Revisar Envio Do Teste - Teste Aula 08 - SP - POS - 704897 - ..Documento6 páginasRevisar Envio Do Teste - Teste Aula 08 - SP - POS - 704897 - ..heitorAinda não há avaliações

- DDo SDocumento9 páginasDDo SAdelson InacioAinda não há avaliações

- Resumo 2363085 Josis Alves 127634895 Informatica Policia Federal Aula 29 Segu 1637091810Documento6 páginasResumo 2363085 Josis Alves 127634895 Informatica Policia Federal Aula 29 Segu 1637091810Felipe CunhaAinda não há avaliações

- Slide 07Documento25 páginasSlide 07Beres SangeAinda não há avaliações

- Analise Do Sistema de Deteccao de IntrusDocumento11 páginasAnalise Do Sistema de Deteccao de IntrusLee ZenAinda não há avaliações

- OSIC23Documento73 páginasOSIC23Rômulo FerreiraAinda não há avaliações

- MessageDocumento5 páginasMessageЪlคcк øɢAinda não há avaliações

- Desconhecido - Criptografia Funciona (Encryption Works) - Como Proteger Sua Privacidade Na Era Da Vigilância NSADocumento30 páginasDesconhecido - Criptografia Funciona (Encryption Works) - Como Proteger Sua Privacidade Na Era Da Vigilância NSAjoão carlosAinda não há avaliações

- Um Guia para Segurança Cibernética, Segurança na InternetNo EverandUm Guia para Segurança Cibernética, Segurança na InternetAinda não há avaliações

- Crimes cibernéticos: ameaças e procedimentos de investigação - 2ª EdiçãoNo EverandCrimes cibernéticos: ameaças e procedimentos de investigação - 2ª EdiçãoNota: 5 de 5 estrelas5/5 (2)

- NBR14861 - Arquivo para ImpressãoDocumento42 páginasNBR14861 - Arquivo para ImpressãoLucas Alves100% (1)

- Guia Latex UfprDocumento41 páginasGuia Latex UfprPereiraAinda não há avaliações

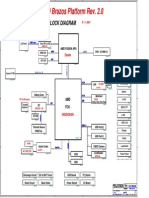

- A190d Acer Aspire 7250 Pegatron Aab70 Rev 2.0 SCHDocumento66 páginasA190d Acer Aspire 7250 Pegatron Aab70 Rev 2.0 SCHCarlos Alberto RodriguesAinda não há avaliações

- 2012-12 Unimed BoletoDocumento1 página2012-12 Unimed BoletoAndersonAfdsilvasAinda não há avaliações

- Cópia de INSTRUMENTOS GERONTO 11-2Documento6 páginasCópia de INSTRUMENTOS GERONTO 11-2Nicoly RabeloAinda não há avaliações

- Calculo de Pressão para TubosDocumento10 páginasCalculo de Pressão para TubosWellington Brito0% (1)

- Comandos Basicos Roteadores e SwitchesDocumento7 páginasComandos Basicos Roteadores e SwitchesCarlos JuniorAinda não há avaliações

- Icp 15.03Documento92 páginasIcp 15.03Larimer DanielAinda não há avaliações

- Curso HTML 5Documento7 páginasCurso HTML 5Carlos AugustoAinda não há avaliações

- Lista de Exercicios Capitulo 4 PDFDocumento3 páginasLista de Exercicios Capitulo 4 PDFVinícius Ferreira de SouzaAinda não há avaliações

- Manual Pvip 1000 01.16Documento36 páginasManual Pvip 1000 01.16Junior de ArrudaAinda não há avaliações

- NBR16861 - Desenho Técnico - Requisitos para Linhas e EscritaDocumento20 páginasNBR16861 - Desenho Técnico - Requisitos para Linhas e EscritaDaniel MouraAinda não há avaliações

- Internet e À IntranetDocumento89 páginasInternet e À IntranetClaudia PiresAinda não há avaliações

- Limpeza SiloDocumento3 páginasLimpeza SiloLuciane Dal'Ongaro100% (1)

- Portaria 412 - 2011Documento7 páginasPortaria 412 - 2011Allan HortaAinda não há avaliações

- Materiais de Tubulação - MBRDocumento1.037 páginasMateriais de Tubulação - MBRCesar SouzaAinda não há avaliações

- Tópicos de Computação e InformáticaDocumento7 páginasTópicos de Computação e InformáticaJoão Wellington Parreiras da SilvaAinda não há avaliações

- NBR 17025Documento4 páginasNBR 17025raquelkasAinda não há avaliações

- NBR 14781 - Veiculos Rodoviarios Automotores em Manutencao - Inspecao Diagnostico Reparacao e OuDocumento2 páginasNBR 14781 - Veiculos Rodoviarios Automotores em Manutencao - Inspecao Diagnostico Reparacao e OuMatheus MendesAinda não há avaliações

- Quiz de Gestão Da ProduçãoDocumento12 páginasQuiz de Gestão Da ProduçãoWiliana MeloAinda não há avaliações

- Procedimento de Segurança TerceirosDocumento6 páginasProcedimento de Segurança TerceirossolmedeirosAinda não há avaliações

- Inglês Curso Básico Lição 1pdf PDFDocumento5 páginasInglês Curso Básico Lição 1pdf PDFAlexsandro Pereira Dos ReisAinda não há avaliações

- k19 k02 Desenvolvimento Web Com HTML Css e JavascriptDocumento476 páginask19 k02 Desenvolvimento Web Com HTML Css e JavascriptPaulo Kxopa100% (1)

- INSPEÇÃO EM VASOS DE PRESSÃO 1 PARTE - Mto BomDocumento137 páginasINSPEÇÃO EM VASOS DE PRESSÃO 1 PARTE - Mto BomFabricio Valente100% (6)

- Apostila de HTML (Microcamp)Documento31 páginasApostila de HTML (Microcamp)Maykon RodriguesAinda não há avaliações

- HT2300 Instruction Portugal Rev9 250507Documento35 páginasHT2300 Instruction Portugal Rev9 250507João COrreiaAinda não há avaliações

- Manual de Utilização Do Selenium IDEDocumento30 páginasManual de Utilização Do Selenium IDEregincr100% (5)