Escolar Documentos

Profissional Documentos

Cultura Documentos

Utilização de Dados Biométricos para Identificação e Autenticação de Usuários

Enviado por

Nicholas MeloDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Utilização de Dados Biométricos para Identificação e Autenticação de Usuários

Enviado por

Nicholas MeloDireitos autorais:

Formatos disponíveis

UNIFBV | WYDEN

CENTRO UNIVERSITÁRIO FBV - WYDEN

TEMAS TECNOLÓGICOS EM DESENVOLVIMENTO E SEGURANÇA DE

SISTEMAS

UTILIZAÇÃO DE DADOS BIOMÉTRICOS PARA IDENTIFICAÇÃO E

AUTENTICAÇÃO DE USUÁRIOS

USE OF BIOMETRIC DATA FOR USER IDENTIFICATION AND

AUTHENTICATION

Nicholas Ricardson Paz de Melo

UniFBV Wyden

nicholas.paz.melo@gmail.com

Resumo: Tendo em vista o aumento da popularidade dos sistemas computacionais em nosso

cotidiano, torna-se necessário o aumento de segurança nestes sistemas, que por muitas vezes

guardam dados críticos de pessoas e/ou organizações em suas bases de dados. Partindo disto,

o presente artigo visa apresentar uma visão global acerca das formas mais populares de

utilização de dados biométricos em processos de autenticação e identificação, trazendo as

principais características e levantanto vantagens e desvantagens de cada uma das tecnologias

apresentadas.

Palavras-chave: Biometria; Identificação; Autenticação; Segurança da Informação.

Abstract: In view of the increasing popularity of computer systems in our daily lives, it is

necessary to increase the security of these systems, which often store critical data of people

and/or organizations in their databases. Based on this, this article aims to present an overview

of the most popular ways of using biometric data in authentication and identification

processes, bringing the main characteristics, and raising advantages and disadvantages of each

of the technologies presented.

Keywords: Biometrics; Identification; Authentication; Information Security.

2

1. Introdução

Nos últimos anos a utilização de tecnologia da informação vem crescendo bastante e

tornando-se cada vez mais acesível ao público, com isso, o número de dispositivos e sistemas

criados também cresce de forma muito rápida, dessa forma a quantidade de informações e

dados de pessoas e organizações que transitam todos os dias através destas tecnologias

também cresce significativamente.

Diante disso, faz-se necessário dar um pouco mais de atenção aos meios de proteção

destas informações, com o intuito de evitar que estes dados venham a ser disponibilizados

para pessoas não autorizadas, que por ventura possam vir a fraudá-los ou utilizá-los para fins

ilicitos. Isso se faz possível se tivermos como base os pilares de Segurança da Informação:

Figura 1 - Os Pilares da Segurança da Informação

Fonte: https://nsworld.com.br/os-pilares-da-seguranca-da-informacao/

Disponibilidade: A informação tem que estar disponível a qualquer momento e

sempre que os usuários precisarem dela.

Integridade: A informação deve ser íntegra, ou seja, não pode ter sofrido

alterações durante seu processamento ou envio.

Confidencialidade: A informação deve ser restrita e estar disponível apenas

para usuários autorizados.

Para atender ao proposto nos pilares apresentados na figura 1, foram e ainda são

desenvolvidos diversos meios para garantir a segurança destes sistemas, dentre eles, podemos

citar a utilização de biometria para identificação e autenticação em sistemas, que vem

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

3

evoluindo bastante, se mostrando um método um tanto eficaz e tornando-se cada vez mais

popular, exemplos praticos disso são os smartphones fazendo o uso de impressão digital,

reconhecimento facial, reconhecimento de voz e ou reconhecimento de íris para diversas

funções nos aparelhos.

Além disso, podemos encontrar autenticação biométrica em terminais eletrônicos

destinados a operações bancárias, em catracas localizadas em portarias de empresas e

instituições educacionais, em consultórios médicos para a identificação de pacientes, são

inúmeras as possibilidades de aplicação no cenário atual.

Tendo em vista a real necessidade em manter a segurança dos sistemas, garantindo que

o usuário que está tentando acessá-lo é realmente quem diz ser e a crescente popularização

desse tipo de tecnologia, iremos abordar no decorrer deste artigo um pouco sobre algumas

vertentes da autenticação biométrica com foco em sistemas digitais, sejam eles desenvolvidos

para dispositivos móveis, websites, desktops, laptops, entre outros.

2. Metodologia

Para dar início ao presente estudo, foi utilizada a abordagem de pesquisa bibliográfica,

visando apresentar as mais populares formas de utilização de dados biométricos para

identificação e autenticação de usuários em sistemas computacionais apontando as principais

características e conceitos de cada tecnologia abordada.

Foi feito um levantamento bibliográfico realizando buscas com os termos “biometria”,

“identificação”, “autenticação” e “segurança da informação” na plataforma Google

Acadêmico, em outubro de 2021.

Como critério de escolha das literaturas foi verificada a equivalência do conteúdo dos

artigos com o tema proposto para a pesquisa a partir da leitura do título e resumo dos mesmos.

Durante o processo de seleção, foram escontrados diversos artigos que possuiam equivalência

geral com o tema proposto, porém, foram escolhidos 13 onde eram apresentadas abordagens

mais direcionadas ao tema pesquisado.

3. Autenticação biométrica

O termo biometria deriva do grego bios (vida) + metron (medida) e, na autenticação,

refere-se à utilização de características próprias de um indivíduo para proceder à sua

autenticação e/ou identificação perante um SI de uma organização (MAGALHÃES, 2003)

Atualmente existem diversas formas de realizar o reconhecimento biométrico, alguns

exemplos podem ser vistos na representação gráfica abaixo:

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

4

Figura 2 - As seis características biométricas mais comuns e outras, que são usadas com menor frequência ou

que estão em estágios iniciais de pesquisa;

Fonte: Luciano R. Costa et. al (2006)

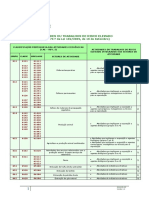

Bonato e Neto (2010), formularam a tabela representada na figura abaixo,

apresentando vantagens, desvantagens, custo e conveniência da aplicação de algumas das

características biométricas apresentadas na figura 2, nos ajudando a ter uma ideia da

viabilidade de cada uma das tecnologias de autenticação e identificação listadas.

Figura 3 - Tipos de biometria;

Fonte: Cassiana da Silva Bonato; Roberto Mendes Finzi Neto (2010)

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

5

Dentre as formas de reconhecimento biométrico mostradas nas figuras 2 e 3, iremos

nos aprofundar na apresentação das principais características das vertentes mais utilizadas no

cenário atual da tecnologia, que são a leitura de impressão digital, o reconhecimento facial, o

reconhecimento de íris e o reconhecimento por meio da voz.

3.1. Tipos de autenticação biométrica

3.1.1. Leitura de impressão digital

Sem dúvidas a mais utilizada atualmente, este tipo de autenticação está presente em

muitos processos do nosso cotidiano, podemos citar como principais exemplos, a

identificação em caixas eletrônicos, clínicas médicas, auto-escolas e a autenticação de acesso

em dispositivos móveis como smartphones e laptops.

O motivo pelo qual esse tipo de tecnologia tornou-se tão popular, dá-se pelo fato de

que, segundo Gorgoni (2019), o reconhecimento biométrico por impressão digital é o mais

antigo e de menor custo para implementação.

Para que seja possível realizar a identificação de um indivíduo por meio de sua

impressão digital, são necessárias algumas fases que vão da captura e processamento à

comparação de duas imagens da mesma impressão digital, que podemos ver no fluxograma

abaixo mais detalhadamente:

Figura 4 - Fases do processo de Verificação/Identificação;

Fonte: Silvia Maria Farani Costa (2001)

O processo de verificação/identificação apresentada na figura 4 se dá por completo

quando a comparação entre a imagem adquirida no momento da tentativa de acesso e a

imagem armazenada na base de dados apresenta um retorno positivo, garantindo o acesso do

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

6

usuário. Um dos métodos de identificação de impressões digitais se utiliza da comparação das

cristas e vales das imagens processadas, características apresentadas na figura 5.

Figura 5 - Cristas e vales em uma impressão digital;

Fonte: https://researchgate.net/figure/Figura-22-Cristas-e-vales-em-uma-impressao-digital_fig2_314237086

Segundo Marcondes (2020), outro método de identificação se baseia em encontrar a

posição de pequenos pontos chamados de minúscias que estão presentes nas digitais, tais

como, pontos de finalização de linhas e pontos de junção de linhas. Conforme apresentado de

forma detalhada na figura 6.

Figura 6 - Reconhecimento de digitais;

Fonte: José Sérgio Marcondes (2020)

Enfim, a biometria da impressão da digital é considerada uma técnica bem difundida e

acessível, sendo utilizada em aplicações como controle de acesso, caixas automáticos de

bancos, registros de saúde, entre outras. As principais vantagens desse método são:

velocidade, baixo custo e aceitação por parte dos usuários (ZAMBERLAM, 2006).

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

7

Porém, segundo Lopes (2009), os equipamentos normalmente utilizados para a captura

dos padrões não distinguem, eficientemente, um dedo vivo de um dedo morto (separado do

utilizador legitimo ou replicado sinteticamente) e é muito fácil produzir uma impressão digital

sintética com ou sem a colaboração do seu proprietário.

Atualmente já existem leitores biométricos que tentam diferenciar as características de

um dedo real e vivo de um dedo morto ou sintético, porém, ainda possuem um custo elevado e

precisam evoluir bastante para que venham a se tornar totalmente confiáveis.

3.1.2. Reconhecimento facial

O reconhecimento facial, assim como a leitura de impressão digital, é uma vertente da

autenticação biométrica que se popularizou bastante, isso seu deu desde que o acesso a

câmeras se tornou muito mais fácil, estando disponíveis em smartphones, computadores e até

dispositivos próprios para reconhecimento facial.

Segundo Marcondes (2020), muitos trabalhos na área do reconhecimento facial

empregam tanto métodos de redes neurais quanto correlações estatísticas de formato

geométrico da face. Esses métodos tentam imitar como os seres humanos reconhecem uma

outra pessoa.

Os sistemas de reconhecimento facial podem funcionar de duas formas: verificação ou

identificação. O primeiro consiste em comparar a face alvo com apenas uma imagem

previamente registrada, verificando a correspondência entre elas. Já a identificação contrapõe

o rosto de entrada com imagens de um banco de dados, o que leva a uma maior probabilidade

de erro (BOWYER; CHANG; FLYNN, 2006).

Figura 7 - Funcionamento do processo de reconhecimento/identificação facial;

Fonte: Ruslan Padnevych (2021)

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

8

Contudo, ambos funcionam de maneira semelhante e geralmente apresentam como

passos: aquisição de dados - é capturada a imagem que será analisada; préprocessamento - a

imagem é tratada para redução de ruído; extração de características - são retiradas as

informações a serem utilizadas no reconhecimento; e classificação - o sistema identifica ou

recusa a face de entrada (FREITAS, 2016).

Esse tipo de tecnologia apresenta grande potencial quando existe a necessidade de

evitar o contato físico das pessoas com os equipamentos, e pode ser uma boa alternativa em

contrapartida ao sistema de leitura de impressões digitais, para contornar a problemática do

contágio de doenças, ou reduzí-la.

3.1.3. Reconhecimento de íris

Este método de reconhecimento utiliza a íris do olho, parte colorida que circunda da

pupila, como característica biométrica para identificação do usuário. Segundo Velho (2009), a

íris não é determinada geneticamente e acredita-se que as suas características se mantenham

durante toda a vida. Características estas, altamente complexas e únicas, o que a torna

interessante para a identificação biométrica. O processo de reconhecimento da íris é

apresentado da seguinte forma , como pode ser visto na figura 7:

Figura 8 - Algoritmo global do método;

Fonte: Tiago André Branco Velho (2009)

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

9

É obtida a imagem da íris se utilizando de boas câmeras digitais, geralmente com

sensores infravermelho para iluminação da íris.

Realiza-se a localização da pupíla e da íris, verificando se houve dilatação da pupíla

e/ou variação de luz em ambas. Utilizando-se de métodos matemáticos de Daugman.

É feito o processamento de dados, realizando a extração da assinatura da retina

utilizando as imagens adquiridas e para poder comparar as similaridades entre elas.

Por fim, é feita a classificação das assinaturas obtidas com base no cálculo da distância

de Hamming, verificando se as distâncias na assinatura da imagem obtida no momento

da tentativa de acesso batem com as distâncias na assinatura da imagem calibrada no

sistema previamente.

Esse tipo de tecnologia é utilizada no controle e defesa de fronteiras, controle de

acesso físico a organizações e atualmente vem sendo utilizado em sistemas próprios para a

autenticação por reconhecimento da íris como os softwares Nexa|Iris e IrisCheck.

De forma mais popular e próximo da realidade de usuários comuns, vem sendo

utilizado como meio de autenticação em alguns smartphones com câmeras especiais providas

de sensores infravermelho de marcas como Apple e Samsung.

3.1.4. Reconhecimento de voz

A possibilidade de falar sem restrições com a máquina tem fascinado os cientistas por

décadas. Esta interação entre o homem e máquina tem sido uma das áreas de maior interesse

dos pesquisadores, pois certamente a funcionalidade de um sistema que permita esta

comunicação promoveria uma revolução da informação, possibilitando a todos o acesso a

sistemas que até então eram restritos a pessoas especializadas (LIMA, 2000).

A biometria da voz pode ser feita tanto baseada no comportamento quanto na

fisiologia da voz de uma pessoa. A biometria fisiológica dá-se devido a formação do nariz,

boca, laringe, cordas vocais e o restante da anatomia responsável pela voz, fazendo com que a

voz de uma pessoa seja única (KINNUNEN; HAIZHOU, 2010). Dessa forma, tem-se

informações suficientes para que se consiga usar em sistemas de segurança como uma forma

de autenticação. Já a biometria comportamental da voz fica focada no ritmo de fala, sotaque,

idioma, etc (HILLESHEIN, 2018).

Esse método possui a vantagem da facilidade de coleta dos dados ser pouco invasiva

se comparada a outros métodos de coleta de dados biométricos, porém, possui algumas

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

10

desvantagens como a presença de ruídos durante a obtenção dos dados, situações onde o

locutor apresente algum problema na voz, dificultando o reconhecimento do mesmo ou até

mesmo a exclusão pessoas que possuem deficiência na fala.

Atualmente temos como exemplo desse tipo de autenticação biométrica sistemas como

o Nexa|Voice e Knomi da empresa Aware e as soluções de biometria de voz das empresas

Minds e Alabia, podemos citar também casos mais populares e próximos da realidade de

usuários comuns como os assistentes inteligentes das empresas Google, Apple e Amazon.

4. Considerações Finais

Esta pesquisa propôs, como objetivo geral, apresentar algumas das tecnologias de

reconhecimento biométrico existentes, trazendo suas principais características e um pouco

sobre o funcionamento de cada uma, utilizando-se da apresentação de alguns exemplos

práticos de uso destas tecnologias em nossa sociedade.

Contatou-se a crescente evolução das tecnologias abordadas e mais recentemente a

popularização das mesmas, principalmente em aparelhos de uso pessoal, que estão cada vez

mais presentes em nosso dia a dia, e isto só tende a crescer com o barateamento dos

equipamentos utilizados nestes produtos com o passar dos anos.

Sem dúvidas a utilização de biometria em processos de autenticação mostrou-se um

dos métodos mais seguros na proteção de sistemas. Porém, apesar dos avanços tecnológicos

nos processos de reconhecimento biométrico, ainda há muito o que melhorar nestas técnicas,

que ainda possuem pontos críticos de vulnerabilidade.

Contudo, se levarmos em consideração as inúmeras possibilidades de aplicação deste

tipo de tecnologia, podemos ver que ainda existe um grande caminho a trilhar, contribuindo

cada vez mais de forma positiva para o aprimoramento da segurança da informação, tema tão

importate nos tempos atuais.

5. Referências

COSTA, Silvia Maria Farani. Classificação e verificação de impressões digitais. 2001. Tese

de Doutorado. Universidade de São Paulo.

COSTA, Luciano R.; OBELHEIRO, Rafael R.; FRAGA, Joni S. Introdução á

biometria. Livro-texto de Minicursos-VI SBSeg, 2006.

DA SILVA BONATO, Cassiana; NETO, Roberto Mendes Finzi. Um Breve Estudo Sobre

Biometria.

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

11

DE LIMA, Amaro Azevedo. ANÁLISES COMPARATIVAS EM SISTEMAS DE

RECONHECIMENTO DE VOZ. 2000. Tese de Doutorado. UNIVERSIDADE FEDERAL

DO RIO DE JANEIRO.

DINIZ, Everaldo Henrique. TÉCNICAS DE RECONHECIMENTO FACIAL EM TRÊS

DIMENSÕES. Acta de Ciências e Saúde, v. 1, n. 1, p. 1-6, 2016.

HILLESHEIN, HENRIQUE. Utilização de Técnicas de Aprendizagem de Máquina em

Biometria de Voz. 2018.

KINNUNEN, T.; HAIZHOU, L. An overview of text-independent speaker recognition: From

features to supervectors. Speech communication, v. 52, n. 1, p. 12–40, 2010

LOPES, Bruno Miguel d'Avó Vieira. Modelos computacionais para sistemas automáticos

de identificação de impressões digitais. 2009. Tese de Doutorado.

MARCONDES, José Sérgio. Biometria, Sistema Biométrico: O que é, Como Funciona?.

Acesso em: 23 outubro 2021.

MAGALHÃES, Paulo Sérgio Tenreiro; SANTOS, Henrique Dinis dos. Biometria e

autenticação. 2003.

PADNEVYCH, Ruslan. SmartyFlow-Biometria Facial Robusta para Identificação

Virtual. 2021. Tese de Doutorado.

VELHO, T.; PROENÇA, Doutor Hugo. Reconhecimento de íris em dispositivos moveis.

Technical report, Universidade da Beira Interior, 2009.

ZAMBERLAM, Alexandre. Um estudo do processo de reconhecimento de indivíduos pelo

método da impressão digital. Revista Tecnologia e Tendências, v. 5, n. 2, p. 33-51, 2006.

Temas Tecnológicos em Desenvolvimento e Segurança de Sistemas – 2021.2

Você também pode gostar

- Combatendo fake news com auditoria de sistemasDocumento13 páginasCombatendo fake news com auditoria de sistemasJhonattan Alvarenga100% (1)

- Cargos e Salarios P11Documento47 páginasCargos e Salarios P11Pedro Ivo Augusto MouraAinda não há avaliações

- Auditoria de Processo - Fornecedores VDA 6.3Documento52 páginasAuditoria de Processo - Fornecedores VDA 6.3alyanka0% (1)

- MUROS DE CONTENÇÃO PERIFÉRICADocumento63 páginasMUROS DE CONTENÇÃO PERIFÉRICAEuclides RodriguesAinda não há avaliações

- Gestão de Segurança Da InformaçãoDocumento5 páginasGestão de Segurança Da InformaçãozibilumAinda não há avaliações

- Sistemas biométricos e identificação por impressões digitaisDocumento62 páginasSistemas biométricos e identificação por impressões digitaisVinicius Nogueira TrajanoAinda não há avaliações

- Sistema de InformaçãoDocumento22 páginasSistema de InformaçãoEstela YamanaAinda não há avaliações

- Curso de Perfuração Direcional HalliburtonDocumento64 páginasCurso de Perfuração Direcional HalliburtonJuan Jose Montes GalarzaAinda não há avaliações

- Orçamento Mão de Obra - Shop. Pop. PenhaDocumento1 páginaOrçamento Mão de Obra - Shop. Pop. PenhaFabio DantasAinda não há avaliações

- Resto Ingesta: Entendendo as sobras e cálculosDocumento2 páginasResto Ingesta: Entendendo as sobras e cálculosLuiza BruschiAinda não há avaliações

- Artigo BiometriaDocumento14 páginasArtigo Biometriafitlcarlos100% (1)

- Seminário Interdisciplinar Internet Das Coisas Biometria Tópicos EspeciaisDocumento13 páginasSeminário Interdisciplinar Internet Das Coisas Biometria Tópicos EspeciaisDominick DiasAinda não há avaliações

- Paper Internet Das Coisas BiometriaDocumento6 páginasPaper Internet Das Coisas BiometriaDominick DiasAinda não há avaliações

- A segurança através da biometria: revisão dos principais aspectos e sistemas existentesDocumento12 páginasA segurança através da biometria: revisão dos principais aspectos e sistemas existentesMaisa BrunieraAinda não há avaliações

- Funcionamento dos sistemas de biometria: estudo geral da biometria de impressão digitalDocumento13 páginasFuncionamento dos sistemas de biometria: estudo geral da biometria de impressão digitalrbcultizAinda não há avaliações

- Biometria - Uma Abordagem Prática para Impressão DigitalDocumento10 páginasBiometria - Uma Abordagem Prática para Impressão DigitalMarceloMoreiraCunhaAinda não há avaliações

- Artigo - Biometria - Autenticaçao Segura Ou Vigilancia EletronicaDocumento18 páginasArtigo - Biometria - Autenticaçao Segura Ou Vigilancia EletronicaVanderlei Antônio CorrêaAinda não há avaliações

- Implantação Do Firewall PfsenseDocumento9 páginasImplantação Do Firewall PfsenseJones LipequeAinda não há avaliações

- Introdução à BiometriaDocumento49 páginasIntrodução à Biometriaedilsonlucena1993Ainda não há avaliações

- Meu Marido MafiosoDocumento4 páginasMeu Marido MafiosoLaura MavieAinda não há avaliações

- Sistema de informação para segurança alimentar no Brasil usando QR CodesDocumento6 páginasSistema de informação para segurança alimentar no Brasil usando QR CodesCleto GomesAinda não há avaliações

- TecnologiaDocumento8 páginasTecnologiaLucas FrançaAinda não há avaliações

- Projeto Integrador IDocumento14 páginasProjeto Integrador Ikaue friasAinda não há avaliações

- Sistemas biométricos e identificação humanaDocumento62 páginasSistemas biométricos e identificação humanabokomokoAinda não há avaliações

- Manipulação de dados no FacebookDocumento10 páginasManipulação de dados no FacebookFernando OrtizAinda não há avaliações

- Um Estudo do Processo de Reconhecimento de Indivíduos pelo Método da Impressão DigitalDocumento19 páginasUm Estudo do Processo de Reconhecimento de Indivíduos pelo Método da Impressão DigitalJose AfonsoAinda não há avaliações

- Sistemas BiometricosDocumento1 páginaSistemas BiometricosPedro HenriqueAinda não há avaliações

- Gestão de Segurança da InformaçãoDocumento46 páginasGestão de Segurança da InformaçãoWellington SouzaAinda não há avaliações

- Artigo 2Documento6 páginasArtigo 2jonathan leandroAinda não há avaliações

- Uso de reconhecimento facial pelo setor público carece de transparência e regulamentaçãoDocumento64 páginasUso de reconhecimento facial pelo setor público carece de transparência e regulamentaçãoFelipe Otávio Moraes AlvesAinda não há avaliações

- Device FingerprintingDocumento50 páginasDevice FingerprintingivanilsecalderonAinda não há avaliações

- Gestão da Segurança da InformaçãoDocumento9 páginasGestão da Segurança da InformaçãoRicardo PontesAinda não há avaliações

- Aula 3 Fundamentos Direito Digita 01-11-2021 Pre AulaDocumento23 páginasAula 3 Fundamentos Direito Digita 01-11-2021 Pre AulaGabriel SoaresAinda não há avaliações

- Segurança da Informação no TrabalhoDocumento17 páginasSegurança da Informação no TrabalhoAna Mônica JaremenkoAinda não há avaliações

- Sistema de Informação para Controlo de Casos de Covid19Documento6 páginasSistema de Informação para Controlo de Casos de Covid19Linder JuniorAinda não há avaliações

- Arquitetura de Segurança - Conteúdo Web 01Documento31 páginasArquitetura de Segurança - Conteúdo Web 01Gol CactinAinda não há avaliações

- Políticas de Segurança Da Informação para BYODDocumento23 páginasPolíticas de Segurança Da Informação para BYODedson juniorAinda não há avaliações

- Segurança Da InformaçãoDocumento46 páginasSegurança Da InformaçãosodinhahueAinda não há avaliações

- Rafael Bruno Peccatiello TCCLato Sensu 2015Documento21 páginasRafael Bruno Peccatiello TCCLato Sensu 2015Vieira BrunoAinda não há avaliações

- AutenticaçãoDocumento14 páginasAutenticaçãoDiogenia JoãoAinda não há avaliações

- Documentoscopia - Novos Elementos Biométricos e A Sua Possível Aplicação em Documentos - Tema 4 PDFDocumento10 páginasDocumentoscopia - Novos Elementos Biométricos e A Sua Possível Aplicação em Documentos - Tema 4 PDFLuanaapinheiroAinda não há avaliações

- Segurança e Proteção Da Informação e de Infraestr. em CybersecDocumento24 páginasSegurança e Proteção Da Informação e de Infraestr. em CybersecLucas OliveiraAinda não há avaliações

- Atv 4 GestaoDocumento3 páginasAtv 4 GestaoandreAinda não há avaliações

- Resumo SisCAB Baseado No Mod SBCDocumento4 páginasResumo SisCAB Baseado No Mod SBCBruno MeloAinda não há avaliações

- Manual CD_A_1Documento19 páginasManual CD_A_1Luis Oliveira Soares BarbosaAinda não há avaliações

- TM Bruno TeixeiraDocumento72 páginasTM Bruno TeixeiraJonas NascimentoAinda não há avaliações

- Governança e Segurança Da Informaçao - Gestao de Segurança Da Informaçao Normas e Padroes A Serem Aplicados Nas EmpresasDocumento28 páginasGovernança e Segurança Da Informaçao - Gestao de Segurança Da Informaçao Normas e Padroes A Serem Aplicados Nas Empresashipnoloco hipnologoAinda não há avaliações

- Avaliação da usabilidade do Sistema Eletrônico de Informações (SEI) no setor públicoDocumento12 páginasAvaliação da usabilidade do Sistema Eletrônico de Informações (SEI) no setor públicoAntonio FrançaAinda não há avaliações

- 20222S - Gabriel Da Mata Dias - OD01376Documento14 páginas20222S - Gabriel Da Mata Dias - OD01376jojojunior84Ainda não há avaliações

- 20152S COMETTIMarianaBeltran CD2522Documento60 páginas20152S COMETTIMarianaBeltran CD2522alexlourencoalvesAinda não há avaliações

- Comportamentos insegurosDocumento31 páginasComportamentos insegurosyuriAinda não há avaliações

- Normas e melhores práticas de segurança da informação para IBHDocumento9 páginasNormas e melhores práticas de segurança da informação para IBHJefferson Juliano Hilário de OliveiraAinda não há avaliações

- O impacto da segurança da informação nas empresas de prestação de serviços bancários: um estudo em uma empresa personalizadora de cartões de pagamentoNo EverandO impacto da segurança da informação nas empresas de prestação de serviços bancários: um estudo em uma empresa personalizadora de cartões de pagamentoAinda não há avaliações

- Identidade Digital DescentralizadaDocumento28 páginasIdentidade Digital DescentralizadaSergio ChamoneAinda não há avaliações

- Atividade 4 - Gestão Da Informação e Tecnologia - 54-2023Documento3 páginasAtividade 4 - Gestão Da Informação e Tecnologia - 54-2023Cavalini Assessoria AcadêmicaAinda não há avaliações

- Segurança em Pipelines de CI/CD: Análise de Riscos, Detecção de Anomalias e Notificações Através de Um Chatbot InteligenteDocumento79 páginasSegurança em Pipelines de CI/CD: Análise de Riscos, Detecção de Anomalias e Notificações Através de Um Chatbot InteligenteVinicius Cardoso GarciaAinda não há avaliações

- Ética e segurança da informação em empresa de monitoramentoDocumento13 páginasÉtica e segurança da informação em empresa de monitoramentoMárynka Monique SoukupAinda não há avaliações

- CesarDocumento65 páginasCesarE-RegisAinda não há avaliações

- Trabalho Biometria1Documento15 páginasTrabalho Biometria1marcostsnAinda não há avaliações

- Arquitetura de SegurançaDocumento28 páginasArquitetura de SegurançaNUBEE COMICSAinda não há avaliações

- Aula 02 - Mecanismos de Controle F Sicos L Gicos e AdministrativosDocumento31 páginasAula 02 - Mecanismos de Controle F Sicos L Gicos e AdministrativosLuis FernandoAinda não há avaliações

- Fórum de Atividades 1 - Walter CostaDocumento4 páginasFórum de Atividades 1 - Walter CostaJanildo Da Silva Arantes ArantesAinda não há avaliações

- Vazamento de Dados Pessoais E Fraude Do Boleto: Um Estudo de Caso HipotéticoDocumento10 páginasVazamento de Dados Pessoais E Fraude Do Boleto: Um Estudo de Caso HipotéticoKoala BR0Ainda não há avaliações

- Projeto Integrado I Fake News CSTs Ti 1° Semestre Unopar tglsq0Documento13 páginasProjeto Integrado I Fake News CSTs Ti 1° Semestre Unopar tglsq0Jhon SantanaAinda não há avaliações

- Aplicação De Processos De Sistemas De InformaçãoNo EverandAplicação De Processos De Sistemas De InformaçãoAinda não há avaliações

- Análise de requisitos de segurança para uma rede IoT: como escolher senhas que melhorem a segurançaNo EverandAnálise de requisitos de segurança para uma rede IoT: como escolher senhas que melhorem a segurançaAinda não há avaliações

- Afrodescendentoleo (Politicamente Correto)Documento4 páginasAfrodescendentoleo (Politicamente Correto)Nilson JoséAinda não há avaliações

- Contrato EstipulanteDocumento9 páginasContrato EstipulanteHenrique MoreiraAinda não há avaliações

- Ebook Pasteis Lucrativos Edvaldo BônusDocumento46 páginasEbook Pasteis Lucrativos Edvaldo BônusPaola Ferreira100% (2)

- Seminario IDocumento9 páginasSeminario IDa Silva CarlaAinda não há avaliações

- Procurador de Municipio MGDocumento31 páginasProcurador de Municipio MGmini amigo aventurasAinda não há avaliações

- Contabilidade Operações Especiais IFRS NCRFDocumento2 páginasContabilidade Operações Especiais IFRS NCRFsaraAinda não há avaliações

- Sistema de Controle Eletromecânico de Posição de Motor DCDocumento9 páginasSistema de Controle Eletromecânico de Posição de Motor DCYuri da CostaAinda não há avaliações

- Teste 1 - Avaliação Sumativa - Economia A - 11.º CDocumento5 páginasTeste 1 - Avaliação Sumativa - Economia A - 11.º CMaria Cremilde Henrique SilvaAinda não há avaliações

- Laudo de Avaliação Deutsche BankDocumento81 páginasLaudo de Avaliação Deutsche BankSuelen Silva NascimentoAinda não há avaliações

- JDocumento5 páginasJLEONARDO RAMBO TAGLIETTIAinda não há avaliações

- HottSeat - Clinica de Dor Do ZeroDocumento21 páginasHottSeat - Clinica de Dor Do ZeroDavid Nicolás Esmeral OjedaAinda não há avaliações

- L.E 3172Documento3 páginasL.E 3172resampaioAinda não há avaliações

- Manual de Instalação Do Driver GC420tDocumento11 páginasManual de Instalação Do Driver GC420tgioo93Ainda não há avaliações

- LIVE+10 - Conteu Dos+Do+Mil+Ao+Milha O+2Documento2 páginasLIVE+10 - Conteu Dos+Do+Mil+Ao+Milha O+2ThiagoPaganiAinda não há avaliações

- RM NUCLEUS - Descrição Das Permissões Do Usuário Por Tipo de MovimentoDocumento2 páginasRM NUCLEUS - Descrição Das Permissões Do Usuário Por Tipo de MovimentoAlan FagundesAinda não há avaliações

- Reflexão Da Ufcd - Gastos de ProduçaoDocumento3 páginasReflexão Da Ufcd - Gastos de Produçaomelo_manuela_meloAinda não há avaliações

- Update Firmware Controlador 750Documento16 páginasUpdate Firmware Controlador 750Bruno AlmeidaAinda não há avaliações

- Cibercrime e Computacao ForenseDocumento96 páginasCibercrime e Computacao ForenseTati LaraAinda não há avaliações

- 14 - UP40005-X-6NP00015 - Rev - 01 - Montagem - Paineis - Eletricos - CDocumento6 páginas14 - UP40005-X-6NP00015 - Rev - 01 - Montagem - Paineis - Eletricos - CMauro CostaAinda não há avaliações

- Atividades de Risco Elevado CAEDocumento7 páginasAtividades de Risco Elevado CAESerralheiroAinda não há avaliações

- Apresentação IVA AngolaDocumento10 páginasApresentação IVA AngolaSELECT ACTIVE100% (1)

- Curso Preparatorio Cga Resumo 2022Documento48 páginasCurso Preparatorio Cga Resumo 2022Miguel Fontanive0% (1)

- Oferta e demanda no setor alimentício durante a pandemiaDocumento3 páginasOferta e demanda no setor alimentício durante a pandemiaLeticia VitalAinda não há avaliações

- Apostila de Questões - MatemáticaDocumento119 páginasApostila de Questões - MatemáticaJúlia ScherrerAinda não há avaliações