Escolar Documentos

Profissional Documentos

Cultura Documentos

Vulnerabilidades de Segurança No 5g

Enviado por

Carolina LopesTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Vulnerabilidades de Segurança No 5g

Enviado por

Carolina LopesDireitos autorais:

Formatos disponíveis

Vulnerabilidades de segurança no 5G

Mecanismos de segurança para o mitigar

Carolina Lopes Jolina Gúvulo

30006724@students.ual.pt 30009208@students.ual.pt

Abstract—The biggest 5G security challenges arise at the 1. Tráfego de rede repentino: Existe um grande número de

application layer, due to the multitude of applications supported dispositivos de utilizador final a aceder à infraestrutura

and the technology’s flexibility to accommodate new applications. ao mesmo tempo;

With substantially higher bandwidth and ultra-low latency, the 5G

network supports many new and improved applications and 2. Segurança de interfaces de radio: As chaves de

services, such as Voice over 5G, are susceptible to common criptografia de interface de radio devem ser enviadas

security issues, such as data confidentiality and privacy, and to por canais não seguros;

some completely new problems, such as virtual identity theft or the

extrapolation of user consent through of learning about your data.

3. Integridade do plano do utilizador: Está relacionado

com a proteção de dadosdo utilizador para evitar fuga

Introdução de informações confidenciais;

4. Segurança obrigatória na rede;

Este trabalho de investigação foi realizado no âmbito da

disciplina de “Engenharia de Redes” lecionada pelo professor 5. Segurança de roaming: Os parâmetros de segurança do

José Aleixo, no ano letivo 2021/2022. utilizador não são atualizados com roaming de uma rede

de uma operadora, levando a compromissos de

O 5G é uma nova era em que a conectividade se tornará cada segurança em redes visitantes;

vez mais facilitada, estima-se que em 2025 a rede 5G irá cobrir

um terço da população mundial, com mais de 41 bilhões de 6. Ataques de negação de serviço (DoS) na infraestrutura:

dispositivos interconectados. control de pacotes para evitar a descontinuidade dos

serviços;

Por outro lado, neste ano civil, 2022, ainda existem

vulnerabilidades na segurança e são precisos mecanismos para 7. Tempestades de sinalização: Está relacionado a sistemas

minimizar ou solucionar, se possível. de control distribuído que requerem coordenação;

I. VULNERABILIDADES 5G 8. Ataques de DoS em dispositivos do utilizador final.

A. Ameaças de segurança de redes 5G

As principais categorias de casos de uso das redes 5G são a Em virtude da conexão à internet dos objetos, também

comunicação massiva de tipo de máquina, com aplicações, podem existir ameaças tradicionais, como por exemplo, o

como por exemplo, o monitoramento de ambientes com grande bisbilhotamento, uma ameaça passiva que se verifica quando

quantidade de dispositivos e baixas taxas de transmissão. o “atacante” escuta mensagens trocadas entre participantes

da rede. A análise de tráfego ou replay attack também faz

As redes 5G foram projetados para solucionar muitas das parte desta lista, é uma forma de ataque em que uma

falhas que as anteriores tinham, como por exemplo, limitações transmissão é repetida de forma maliciosa por um atacante

na autenticação de dispositivos, falhas à privacidade do usúario que a intercetou, este ataque é semelhante ao ataque do

e a vulnerabilidade da interface de radio. Pelo facto de muitos homem-do-meio, em que após extrair as mensagens, o

operadores estenderem a infraestrutura das redes 4G, atacante modifica as mensagens antes de enviá-las ao

praticamente todas as ameaças e requisites de segurança destinatário. Está normalmente associado ao ataque de

relacionados às gerações móveis pré-5G ainda são aplicáveis na falsificação de identidade, em que são modificadas algumas

mesma. Para além dessas ameaças, o 5G terá um novo conjunto características, como o endereço IP ou MAC com a

de desafios de segurança devido ao maior número de finalidade de fingir ser outro membro da rede e assim evitar

utilizadores, heterogeneidade de dispositivos conectados, novos o princípio de não repúdio. Uma das piores ameaças das

serviços de rede, questões de privacidade do utilizador e suporte redes é o ataque de negação de serviço, baseia-se na

a dispositivos da Internet das Coisas. Podem surgir desafios realização de algumas tarefas, por parte do atacante, como

adicionais para a segurança e privacidade devido ao software de explorer vulnerabilidades de protocolos para impedir que

rede, utilização de novas tecnologias, por exemplo, redes partes legítimas acedam aos recursos da rede ou sistema,

definidas por software, à virtualização de funções de rede, existe ainda uma variante distribuída, onde vários atacantes

computação de borda móvel e fatiamente de rede. atua mem simultâneo, este ataque pode ser realizado em

Em primeiro lugar existem alguns desafios de segurança, tais aplicações, como a inundação por HTTP, TCP SYN e UDP,

como: com o objetivo de consumir a maior largura de banda

possível. Ataques a base de dados também são uma ameaça serviço, acesso não autorizado, fuga de informação, modificação

às redes 5G, estes ataques acontecem com o objetivo de o de dados, ataque homem-no-meio, etc.

atacante extrair informações. Por ultimo, os ataques de

malware, o atacante executa um software malicoso num Os comutadores OpenFlow podem operar no modo a prova

sistema remote com o objetivo de realizar atividades não de falhas ou falha autónoma, quando o comutador é

autorizadas, como roubo, exclusão, atualização e desconectado do controlador, o atacante pode usar esses modos

criptografia de informações importantes. para atacar o controlador.

Podemos observer ainda a comunicação dispositivo-a-

dispositivo, Device-to-Device (D2D), isto é, a comunicação

direta entre dois utilizadores móveis sem atravessar a estação

base ou a rede principal, apresenta desafios de privacidade em

relação à localização.

Podemos ainda falar sobre a privacidade dos dados na era

5G, o desempenho das aplicações está intimamente ligado com

a exploração das capacidades dessas redes. Os serviços

oferecidos nas redes 5G contêm informações sobre os

utilizadores, é comum o uso de computação em nuvem para

armazenar, usar e processor informações pessoais dos

Figure 1. Exemplo de arquitetura da rede 5G.

utilizadores finais, como essas informações são armazenadas e

Uma vez que a rede 5G utiliza tecnologias como a podem estar disponíveis, as redes 5G evocam problemas

Virtualização de Função de Rede e Redes Definidas por significativos na fuga de informação de dados privados,

Software, as redes 5G herdam ameaças dessas tecnologias como podendo ser uma fonte critíca de violações de privacidade.

é possível verificar na figura 1, em que cada utilizador tem

diferentes equipamentos (“User Equipment - UE”). Para cada

UE é possível obter uma fatia de rede com os requerimentos e B. Mecanismos de segurança para mitigar as

qualidade de serviço específico. As estações bases são vulnerabilidades do 5G

controladas pela rede de acesso de radio na nuvem, entre outros Nos próximos anos, a introdução do 5G encerrará as lacunas

dispositivos. O gerenciamento é realizado por redes definidas de segurança que ocorrem nas tecnologias anteriores. Essas

por software que permitem a criação de serviços virtuais e inovações incluem criptografia aprimorada, roaming Seguro

funções de rede virtualizadas. otimizado e medidas abrangentes para proteger a sinalização dos

A virtualização das funções de rede (NFV) é a substituição dispositivos móveis será transmitida apenas de maneira

do hardware do appliance de rede por máquinas virtuais que criptografada para eliminar ataques como podemos observer na

executam software e processos, são controlados por um figura 2.

hypevisor. Esta função é introduzida com o objetivo de

consolidar várias funções de rede em dispositivos de software,

que são executados numa variedade de hardware padrão da

indústria. Contudo, advém desafios de segurança do NFV

através da infraestrutura de implantação de virtualização, por

consequência existem ameaças na infraestrutura, pois o atacante

pode criar máquinas virtuais que contêm malware. Até mesmo

o hypervisor pode ser atacado através da injeção de Código

malicioso que pode comprometer o controlo. As VNFs são Figure 2. Melhorias rede 5G

vulneráveis a todo o tipo de ameaças de software, o atacante

pode ainda executar um ataque de negação de serviço para Para o nível de complexidade introduzido pelo 5G, os

inundar a comunicação. mecanismos de segurança pré-configurados podem precisar de

ser complementados com medidas de segurança dinâmicas,

As redes definidas por software (SDN) são um paradigma de onde os mecanismos de defesa são instanciados e

redes em que uma única Plataforma de control é responsável por implementados por sistemas baseados em IA como resposta. As

um conjunto de comutadores simples. Esta Plataforma distribui, verificações baseadas em comportamento em endpoints são

coleta e orquestra estado entre eses comutadores. As SDNs importantes. Combinações de captura de pacotes, big data e ML

simplificam o gerenciamento das redes fornencendo podem ser usados para identificar ameaças não detetadas por

programibilidade por meio do desacoplamento das funções do filtros básicos. Quando a deteção é “embutida” na rede de

control do plano de encaminhamento de dados. A centralização switches e roteadores, os nós tornam-se sensors de segurança

lógica das SDN apresenta várias vulnerabilidades, pois as 5G, aumentando a eficácia das defesas gerais. Essas defesas

interfaces entre os planos, conhecidas como northbound, entre o tornam-se mais eficazes segmentando adequadamente a rede

controlador e as aplicações de rede, e southbound, entre os para garantir que a operadora possa travar uma ameaça se a rede

elementos comutadores e o controlador, podem ser utilizadas estiver comprometida.

para atacar outro plano. As possíveis ameaças são: negação de

O Slicing também está presente como parte das soluções

Mobile Edge Computing (MEC). Por exemplo, pode haver

vários locatários para serviços V2X (MEC App1, MEC App2 e

etc.) na borda, cada um sendo executado numa fatia diferente.

Com o tempo, esses locatários podem precisar de comunicar

entre si, bem como com instâncias MEC adjacentes.

A necessidade de isolamento de segurança entre aplicações

residents no dispositivo é crítica. Uma opção é fornecer

isolamento baseado em hardware entre aplicações. Isso envolve

uma abordagem de “raiz confiança” para evitar o

comprometimento do SO.

O risco de violações de segurança pode ser reduzido ao gerar

credênciais no dispositivo. Um próximo passo é utilizer TEE que

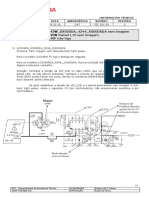

Figure 3. Vulnerabilidades de computação de borda já esteja integrado no processador de banda base.

As redes 5G são uma evolução e uma revolução inovadora

das redes móveis 4G. Assim, a segurança 5G foi projetada para

A figura 3 mostra a necessidade de proteção do endpoint se basear e aprimorar ainda mais os controlos de segurança 4G

(antimalware, proteção de dia 0 e dia 1 no endpoint). Tanto atuais. Os principais aprimoramentos de segurança em 5G,

protégé o UE mas também a RAN, impedindo a criação de um conforme definido pelo 3GPP, incluem:

botnet que atacaria a RAN. As técnicas comumente usadas no

1. Comunicações seguras e mecanismos de proteção de

nível de proteção do DNS impedem os ataques na primeira etapa

integridade e criptografia de última geração são

da cadeia de eliminação do malware, interrompendo as

utilizados em 5G para proteger o plano de utilizador,

comunicações C&C com “maus ators”.

plano de control e tráfego de gerenciamento;

2. Estrutura de autenticação unificada para as diversas

tecnologias e dispositivos de acesso 5G;

3. Proteção de privacidade do utilizador para as

informações que podem ser usadas por partes não

autorizadas para identificar e rastrear assinantes;

4. Arquitetura baseada em serviço Seguro e isolamento de

fatias que permitem que diferentes serviços e aplicações

implementem mecanismos de segurança otimizados e

impeçam que ataques se espalham por outras fatias;

5. Técnicas de deteção e mitigação de RBS, utilizando

Figure 4. Vulnerabilidades de computação de borda – mitigação mecanismos de deteção RBS assistidos por UE e análise

de reportage de radio.

Na figura 4 são utilizados vários controlos para mitigar

ameaças DDoS (volumétricas e baseadas em aplicações),

ameaças de aplicações da Web por meio de um firewall de

aplicações da Web, proteção de API (comumente chamada de

função do tipo de agente de acesso a serviços de nuvem) e Bibliografia

proteção contra malware. Esses controlos fornecem proteção de

“borda”. [1] https://www.5gamericas.org/wp-content/uploads/2019/08/5G-Security-

White-Paper_8.15.pdf

Você também pode gostar

- Reservas AereasDocumento15 páginasReservas AereasSilvio100% (1)

- Ebook Wifi HackingDocumento34 páginasEbook Wifi HackingRafael SenaAinda não há avaliações

- Como Criar Criaturas em Ordem ParanomalDocumento2 páginasComo Criar Criaturas em Ordem ParanomalAllan DelonAinda não há avaliações

- Módulo 4 - LGPD e SerproDocumento8 páginasMódulo 4 - LGPD e SerproAndréa Cacciatore Dos SantosAinda não há avaliações

- FaturaDocumento3 páginasFaturaRodrigo GrAinda não há avaliações

- Redes de Comunicação Móvel-TrabalhoDocumento23 páginasRedes de Comunicação Móvel-TrabalhoJoaoAinda não há avaliações

- TRABALHO 3 - Seguranca de RedesDocumento6 páginasTRABALHO 3 - Seguranca de RedesRodrigo OliveiraAinda não há avaliações

- Aula 1 - Cap 8Documento16 páginasAula 1 - Cap 8Rodrigo RodriguesAinda não há avaliações

- Segurana No 5GDocumento2 páginasSegurana No 5GGustavo ZTAinda não há avaliações

- Pré-Projeto de PesquisaDocumento7 páginasPré-Projeto de PesquisaElio JuniorAinda não há avaliações

- Desafios Da Segurança Cibernética Nas Subestações de EnergiaDocumento8 páginasDesafios Da Segurança Cibernética Nas Subestações de EnergiaEleazar Sierra EspinozaAinda não há avaliações

- Segurança em Redes MoveisDocumento4 páginasSegurança em Redes MoveisJoseph NsongoAinda não há avaliações

- Acess Point - Os Primeiros Cenários para Usuários de Acess PointDocumento7 páginasAcess Point - Os Primeiros Cenários para Usuários de Acess PointSamuelAinda não há avaliações

- Cartilha 05 Banda Larga WirelessDocumento9 páginasCartilha 05 Banda Larga WirelessfalolivribAinda não há avaliações

- 19701-Texto Do Trabalho-38535-1-10-20200727Documento9 páginas19701-Texto Do Trabalho-38535-1-10-20200727Gabriel LimaAinda não há avaliações

- Artigo VPN e DMZ Redes IIDocumento8 páginasArtigo VPN e DMZ Redes IIjose osvaldo martinsAinda não há avaliações

- Vulnerabilidades de Redes Sem Fio EditDocumento26 páginasVulnerabilidades de Redes Sem Fio EditcibeleAinda não há avaliações

- LeonardoMF ARTDocumento9 páginasLeonardoMF ARTDC DCAinda não há avaliações

- Mind MapDocumento11 páginasMind MapPat SouzaAinda não há avaliações

- Trabalho Redes - 5GDocumento8 páginasTrabalho Redes - 5GMecânica ViaceliAinda não há avaliações

- IoT Vfinal RevDocumento7 páginasIoT Vfinal Revlucas ferreiraAinda não há avaliações

- 315 2630 1 SPDocumento1 página315 2630 1 SPJohn KelvinAinda não há avaliações

- Arquitetura e Aplicações IotDocumento18 páginasArquitetura e Aplicações IotRodrigo MullerAinda não há avaliações

- Aldair Projecto Final Do ANODocumento22 páginasAldair Projecto Final Do ANOamilton heboAinda não há avaliações

- Trabalho de Segu - CiberDocumento12 páginasTrabalho de Segu - CiberRita de cassiaAinda não há avaliações

- 7 Passos Wlan Corporativa ABX-1Documento18 páginas7 Passos Wlan Corporativa ABX-1Ivan AlvesAinda não há avaliações

- Segurança em Cloud e Dispositivos WirelessDocumento26 páginasSegurança em Cloud e Dispositivos WirelessIvison TorresAinda não há avaliações

- Monografia GestãoDocumento14 páginasMonografia GestãoLuiz Matheus Teixeira RodriguesAinda não há avaliações

- PEN-TEST - Avaliar A Segurança de Sistema e Redes.Documento14 páginasPEN-TEST - Avaliar A Segurança de Sistema e Redes.MAMUTEAinda não há avaliações

- JAREMENKO, Daniel - Rede de Computadores e Integração Ao Ambiente de Trabalho - 11nov2020 - 17pDocumento20 páginasJAREMENKO, Daniel - Rede de Computadores e Integração Ao Ambiente de Trabalho - 11nov2020 - 17pAna Mônica JaremenkoAinda não há avaliações

- Material Sobre Redes Sem FioDocumento16 páginasMaterial Sobre Redes Sem FioBarbosaWilliamAinda não há avaliações

- Os Riscos de Segurança Das Informações Compartilhadas No Uso de Tecnologias Wireless em Ambientes DomésticosDocumento16 páginasOs Riscos de Segurança Das Informações Compartilhadas No Uso de Tecnologias Wireless em Ambientes DomésticosmrbirthAinda não há avaliações

- Analise Redes Sem FioDocumento10 páginasAnalise Redes Sem FiortikaoAinda não há avaliações

- 057 Estudo10Documento20 páginas057 Estudo10rogeriovegeta123Ainda não há avaliações

- E-Book Saiba Como Escolher FirewallDocumento8 páginasE-Book Saiba Como Escolher FirewallNicolas AlexsanderAinda não há avaliações

- Carta de Serviços IMA NGFWDocumento18 páginasCarta de Serviços IMA NGFWrpgcapela19 2Ainda não há avaliações

- Introdução Às Redes - Segurança de RedesDocumento3 páginasIntrodução Às Redes - Segurança de RedesStudio MKSAinda não há avaliações

- Teste Seg Cloud e Dispositivos Uma Abordagem XptoDocumento17 páginasTeste Seg Cloud e Dispositivos Uma Abordagem XptogostrocmenioAinda não há avaliações

- Tecnologia Emergentes de Conectividade Na IOT Estudos Redes LPWANDocumento5 páginasTecnologia Emergentes de Conectividade Na IOT Estudos Redes LPWANJéssica MonteiroAinda não há avaliações

- Aplicações Do 5GDocumento9 páginasAplicações Do 5Gjessica monteiroAinda não há avaliações

- Módulo7 ApresentaçãoDocumento43 páginasMódulo7 Apresentaçãocarlos augustoAinda não há avaliações

- Vantagens e Desvantagens Da Tecnologia 5GDocumento2 páginasVantagens e Desvantagens Da Tecnologia 5GMatheus Miranda SantosAinda não há avaliações

- Conputação em NevoaDocumento12 páginasConputação em NevoaAlissonAinda não há avaliações

- Aula 5 - Software de Rede - Implementação de EquipaamentosDocumento4 páginasAula 5 - Software de Rede - Implementação de Equipaamentosjersontrindade2Ainda não há avaliações

- NotaDeAula 1Documento18 páginasNotaDeAula 1Luis Gustavo MAinda não há avaliações

- MPDF 1Documento26 páginasMPDF 1bradok226Ainda não há avaliações

- Internet Das Coisas Aplicado A Gestão Autônoma de MaterialDocumento18 páginasInternet Das Coisas Aplicado A Gestão Autônoma de MaterialfilipeAinda não há avaliações

- Semnário - 5GDocumento18 páginasSemnário - 5GrosacrisfbAinda não há avaliações

- Redes Sem Fio - Aula 5 - NoiteDocumento27 páginasRedes Sem Fio - Aula 5 - NoiteYwandeyAinda não há avaliações

- Aula 01Documento20 páginasAula 01Thiago SilveiraAinda não há avaliações

- Aula 01 Problemas Das Redes Atuais e Origem Da Proposta SDNDocumento13 páginasAula 01 Problemas Das Redes Atuais e Origem Da Proposta SDNValdson Pereira de SouzaAinda não há avaliações

- Security Auditing of A DLMS-COSEM Smart Grid Communication Protocol ImplementationDocumento65 páginasSecurity Auditing of A DLMS-COSEM Smart Grid Communication Protocol ImplementationBlanca VelezAinda não há avaliações

- 17-06 Informática DEPEN - ExercíciosDocumento9 páginas17-06 Informática DEPEN - ExercíciosJeff ValerioAinda não há avaliações

- Segurança de Rede - Zero Trust Edge - Forrester - 2021 - 01 - BRDocumento21 páginasSegurança de Rede - Zero Trust Edge - Forrester - 2021 - 01 - BRCARLOSAinda não há avaliações

- Segurança em RedesDocumento6 páginasSegurança em RedesHenrique DornelesAinda não há avaliações

- EDIMA - Early - Detection - of - IoT - Malware - Network - Activity - Using - Machine - Learning - Techniques PT-PTDocumento12 páginasEDIMA - Early - Detection - of - IoT - Malware - Network - Activity - Using - Machine - Learning - Techniques PT-PTcmgarciasilvaAinda não há avaliações

- TCC Tecnologias de Redes para Internet Das Coisas IoTDocumento9 páginasTCC Tecnologias de Redes para Internet Das Coisas IoTCarlos Ivan Pinto CorreaAinda não há avaliações

- Artigo - 2014 - Redes Sem Fio para Automação IndustrialDocumento8 páginasArtigo - 2014 - Redes Sem Fio para Automação IndustrialMiguelAzevedoAinda não há avaliações

- Artigo-Seguranca RedesDocumento10 páginasArtigo-Seguranca RedesJoão PauloAinda não há avaliações

- Aps SasDocumento5 páginasAps SasWanderson Ferreira LimaAinda não há avaliações

- 3 Desenvolvimento de Sistemas DistribuídosDocumento22 páginas3 Desenvolvimento de Sistemas DistribuídosbrunorchbpAinda não há avaliações

- Apostila SEFA CERS Aula 1Documento16 páginasApostila SEFA CERS Aula 1Raimundo Edilson AlvesAinda não há avaliações

- IPC Dahua Web ManualDocumento155 páginasIPC Dahua Web ManualConceição JoséAinda não há avaliações

- Smart Fit Belford Roxo - Pesquisa GoogleDocumento1 páginaSmart Fit Belford Roxo - Pesquisa Googleanaclaraavila2906Ainda não há avaliações

- Nadia Santos - Dep. Pedagógico - CESC Cursos - Manual de Elaboração Da MonografiaDocumento44 páginasNadia Santos - Dep. Pedagógico - CESC Cursos - Manual de Elaboração Da MonografiaALINE SOUZAAinda não há avaliações

- Manual de Configuração de Desempenho Da Rede Sem Fio Ont Zhone 2426Documento6 páginasManual de Configuração de Desempenho Da Rede Sem Fio Ont Zhone 2426João Paulo FernandesAinda não há avaliações

- Gestão Dos Recursos Domésticos, Novas Formas deDocumento24 páginasGestão Dos Recursos Domésticos, Novas Formas deAnabela PeçaAinda não há avaliações

- Switches - VLANs - STP - CompletoDocumento38 páginasSwitches - VLANs - STP - CompletoAnderson VilacaAinda não há avaliações

- Classificacao para Sentinel 2 Utilizando QgisDocumento29 páginasClassificacao para Sentinel 2 Utilizando QgisEduardo ArantesAinda não há avaliações

- Leonardo TFC (2018)Documento83 páginasLeonardo TFC (2018)paulinoAinda não há avaliações

- Programacao Bioprot U LCR Prietest Touch D 250 00Documento1 páginaProgramacao Bioprot U LCR Prietest Touch D 250 00Marcos QuequeAinda não há avaliações

- Tec 031 10 DicaDocumento3 páginasTec 031 10 DicaFabiano KullerAinda não há avaliações

- "Feupowertool" - Ferramenta Pedagógica para Manobras em SubestaçõesDocumento114 páginas"Feupowertool" - Ferramenta Pedagógica para Manobras em SubestaçõesMarcelo Leite MatiaAinda não há avaliações

- ArquitetoDocumento9 páginasArquitetoJean NascimentoAinda não há avaliações

- DM4380 - Guia de InstalacaoDocumento37 páginasDM4380 - Guia de InstalacaoPaulo Lima CamposAinda não há avaliações

- Como o Protheus Trata CustosDocumento23 páginasComo o Protheus Trata CustosLeninha IaneAinda não há avaliações

- Passo-a-passo-CORREIOS FÁCILDocumento16 páginasPasso-a-passo-CORREIOS FÁCILVirtual CapriAinda não há avaliações

- Lista de Exercicios ExcelDocumento9 páginasLista de Exercicios ExcelPatrickAinda não há avaliações

- Prancha 02-04 - Sala Do Quadro de EnergiaDocumento1 páginaPrancha 02-04 - Sala Do Quadro de Energiaeng.ruffoAinda não há avaliações

- MANUAL DE INSTALAÇÃO APP SOLTEC v1.08Documento3 páginasMANUAL DE INSTALAÇÃO APP SOLTEC v1.08Jonathan DumboAinda não há avaliações

- PT Especificações Do Produto VEGAPULS C 21 Dois Condutores 4 20 MA HARTDocumento2 páginasPT Especificações Do Produto VEGAPULS C 21 Dois Condutores 4 20 MA HARTaegeaprojetosAinda não há avaliações

- Manual Getnet MiniDocumento15 páginasManual Getnet MinimatheusmizrahiwmAinda não há avaliações

- Mapa de Aprendizagem AndroidDocumento19 páginasMapa de Aprendizagem AndroidAlessandra FariasAinda não há avaliações

- Guia Do Dia Zero - VDF - FormandoDocumento28 páginasGuia Do Dia Zero - VDF - FormandoJean CarlosAinda não há avaliações

- Regulamento Bibliotecas SENAC PRDocumento27 páginasRegulamento Bibliotecas SENAC PRYasmin Peixoto nogueiraAinda não há avaliações

- Exercicios - ExcelDocumento7 páginasExercicios - ExceldiegoAinda não há avaliações

- 1-Manual DIMERR INSTALAÇÃO-V6.0Documento55 páginas1-Manual DIMERR INSTALAÇÃO-V6.0Jairo De Carvalho ReduaAinda não há avaliações